Nota:

El acceso a esta página requiere autorización. Puede intentar iniciar sesión o cambiar directorios.

El acceso a esta página requiere autorización. Puede intentar cambiar los directorios.

Para que la aplicación use las funcionalidades de administración de identidades y acceso (IAM) de Microsoft Entra ID, incluido el acceso a recursos protegidos, primero debe registrarla. A continuación, el Plataforma de identidad de Microsoft realiza las funciones de IAM para las aplicaciones registradas. En este artículo se muestra cómo registrar una aplicación web en el Centro de administración Microsoft Entra. Puede obtener más información sobre los tipos de aplicación que puede registrar en el Plataforma de identidad de Microsoft.

Sugerencia

Para registrar una aplicación para Azure AD B2C, siga los pasos descritos en Tutorial: Registro de una aplicación web en Azure AD B2C.

Requisitos previos

- Un inquilino Microsoft Entra ID. Si no tiene un inquilino, cree una cuenta de Azure gratuita para obtener una suscripción gratuita.

- Administrador de aplicaciones en la nube es el rol con privilegios mínimos admitido para completar los pasos de este artículo.

Registrar una aplicación

El registro de la aplicación establece una relación de confianza entre la aplicación y el Plataforma de identidad de Microsoft. La confianza es unidireccional: la aplicación confía en el Plataforma de identidad de Microsoft y no al revés. Una vez creado, el objeto de aplicación no se puede mover entre distintos inquilinos.

Inicie sesión en el Centro de administración Microsoft Entra.

Si tiene acceso a varios inquilinos, use el icono Configuración del menú superior para cambiar al inquilino en el que desea registrar la aplicación desde el menú Directorios y suscripciones .

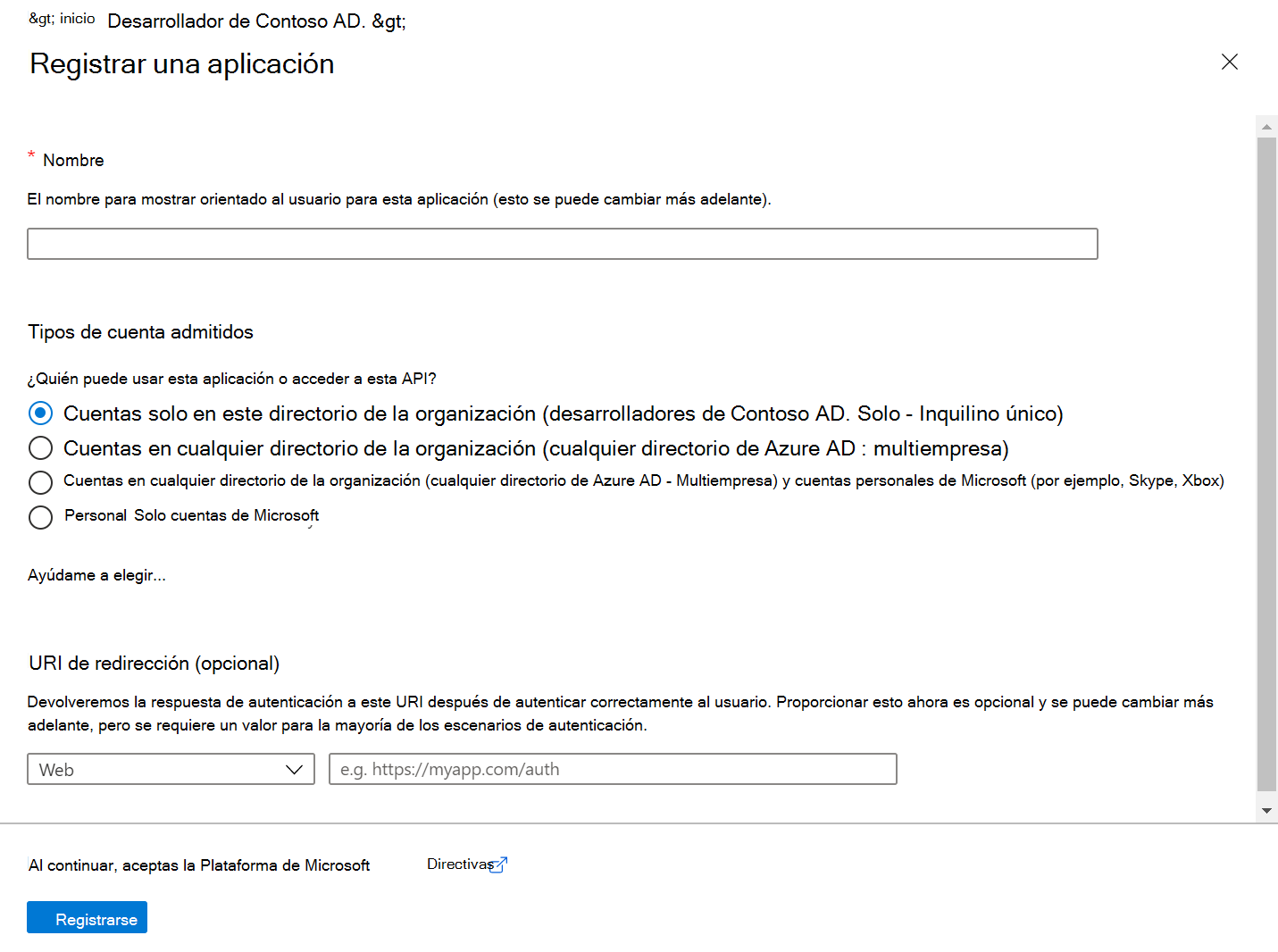

Vaya aAplicaciones> de identidad>Registros de aplicaciones y seleccione Nuevo registro.

Escriba un nombre para mostrar para la aplicación.

Especifique quién puede usar la aplicación en la sección Tipos de cuenta admitidos .

Tipos de cuenta admitidos Descripción Solo las cuentas de este directorio organizativo Seleccione esta opción si va a compilar una aplicación para que la usen solo los usuarios (o invitados ) del inquilino .

A menudo denominada aplicación de línea de negocio (LOB), esta aplicación es una aplicación de inquilino único en el Plataforma de identidad de Microsoft.Cuentas en cualquier directorio organizativo Seleccione esta opción si desea que los usuarios de cualquier inquilino de Microsoft Entra puedan usar la aplicación. Esta opción es adecuada si, por ejemplo, está creando una aplicación de software como servicio (SaaS) que pretende proporcionar a varias organizaciones.

Este tipo de aplicación se conoce como aplicación multiinquilino en el Plataforma de identidad de Microsoft.Cuentas en cualquier directorio organizativo y cuentas personales de Microsoft Seleccione esta opción para establecer como destino el mayor conjunto posible de clientes.

Al seleccionar esta opción, va a registrar una aplicación multiinquilino que también puede admitir usuarios que tienen cuentas personales de Microsoft. Las cuentas personales de Microsoft incluyen cuentas de Skype, Xbox, Live y Hotmail.Cuentas personales de Microsoft Seleccione esta opción si va a compilar una aplicación solo para los usuarios que tengan cuentas personales de Microsoft. Las cuentas personales de Microsoft incluyen cuentas de Skype, Xbox, Live y Hotmail. No escriba nada para el URI de redirección (opcional). Configurará un URI de redireccionamiento en la sección siguiente.

Seleccione Registrar para completar el registro inicial de la aplicación.

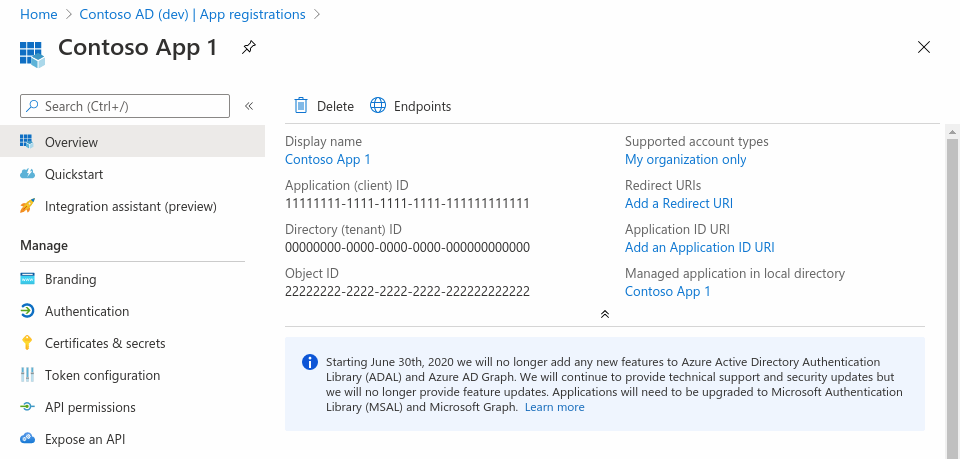

Cuando finaliza el registro, el Centro de administración Microsoft Entra muestra el panel Información general del registro de la aplicación. En esta página, a la aplicación se le asignaron valores para:

- Identificador de aplicación (cliente) que identifica de forma única la aplicación en el ecosistema de nube de Microsoft, en todos los inquilinos.

- Id. de objeto que identifica de forma única la aplicación en el inquilino.

Configuración de la plataforma

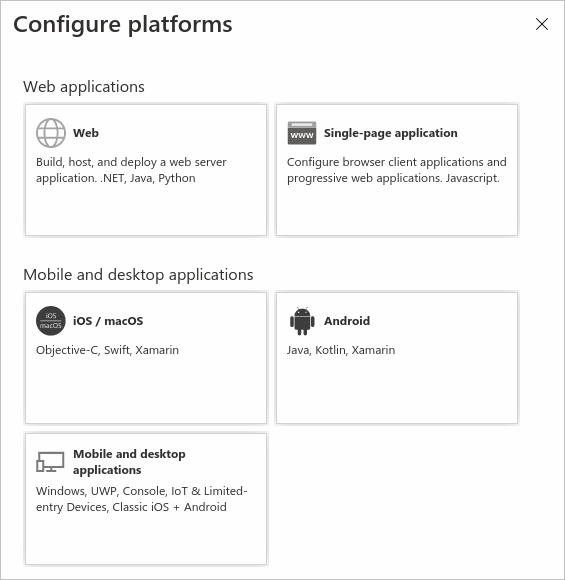

La configuración de la plataforma incluye uri de redireccionamiento, configuración de autenticación específica o campos específicos de la plataforma de la aplicación, por ejemplo, aplicaciones web y de página única.

En Administrar, seleccione Autenticación.

En Configuraciones de plataforma, seleccione Agregar una plataforma.

En Configurar plataformas, seleccione el icono del tipo de aplicación (plataforma) para configurar sus opciones.

Plataforma Opción de configuración Web Escriba un URI de redireccionamiento para la aplicación. Este identificador URI es la ubicación donde la Plataforma de identidad de Microsoft redirige el cliente de un usuario y envía tokens de seguridad después de la autenticación.

También puede configurar la dirección URL de cierre de sesión del canal front-channel y las propiedades de concesión implícita y flujos híbridos .

Seleccione esta plataforma para las aplicaciones web estándar que se ejecutan en un servidor.Aplicación de página única Escriba un URI de redireccionamiento para la aplicación. Este identificador URI es la ubicación donde la Plataforma de identidad de Microsoft redirige el cliente de un usuario y envía tokens de seguridad después de la autenticación.

También puede configurar la dirección URL de cierre de sesión del canal front-channel y las propiedades de concesión implícita y flujos híbridos .

Seleccione esta plataforma si va a crear una aplicación web del lado cliente mediante JavaScript o un marco como Angular, Vue.js, React.js o Blazor WebAssembly.iOS/macOS Escriba el identificador de lote de la aplicación. Búscarlo en Configuración de compilación o en Xcode en Info.plist.

Cuando se especifica un identificador de agrupación, se genera un URI de redireccionamiento.Android Escriba el nombre del paquete de la aplicación. Encuéndola en el archivo AndroidManifest.xml . Genere y escriba también el hash de firma.

Al especificar esta configuración, se genera un URI de redireccionamiento.Aplicaciones móviles y de escritorio Seleccione uno de los URI de redireccionamiento sugeridos. O bien, especifique en o más URI de redirección personalizados.

En el caso de las aplicaciones de escritorio que usan el explorador incrustado, se recomiendahttps://login.microsoftonline.com/common/oauth2/nativeclient

En el caso de las aplicaciones de escritorio que usan el explorador del sistema, se recomiendahttp://localhost

Seleccione esta plataforma para aplicaciones móviles que no usen la biblioteca de autenticación de Microsoft (MSAL) más reciente o que no usen un agente. Seleccione también esta plataforma para aplicaciones de escritorio.Seleccione Configurar para completar la configuración de la plataforma.

Restricciones de URI de redirección

Hay algunas restricciones en el formato de los URI de redireccionamiento que se agregan a un registro de aplicación. Para obtener más información sobre estas restricciones, consulte Restricciones y limitaciones de URI de redirección (dirección URL de respuesta).

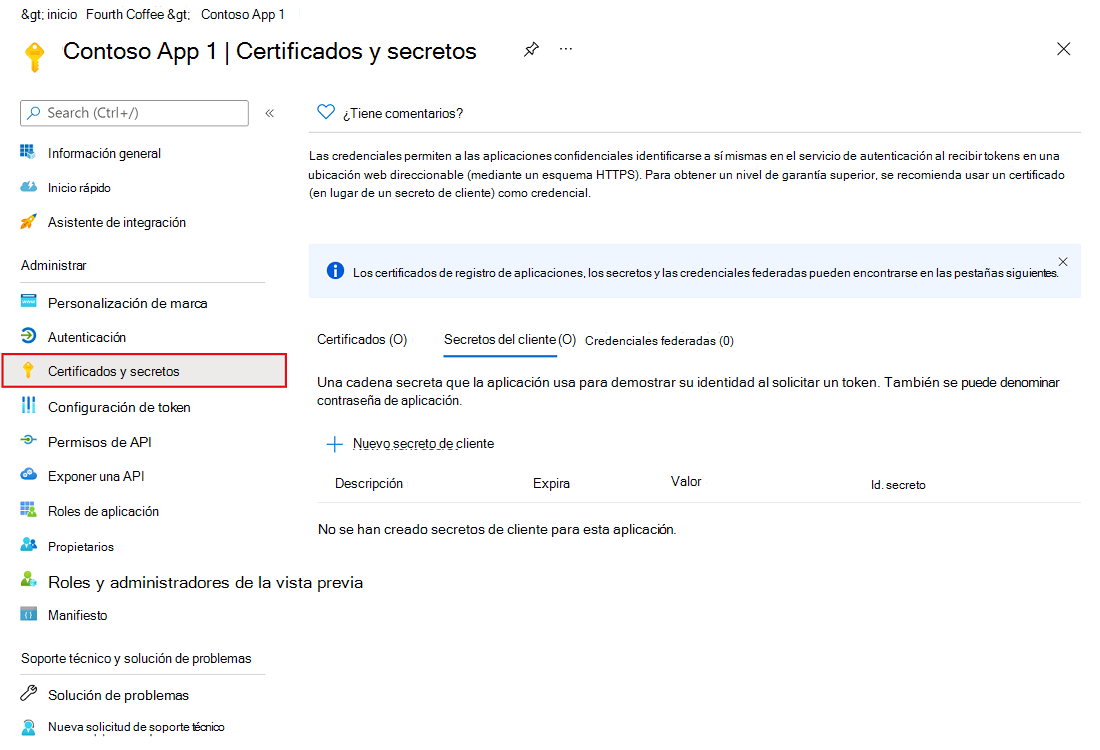

Añadir credenciales

Las credenciales las usan las aplicaciones cliente confidenciales que acceden a una API web. Algunos ejemplos de clientes confidenciales son aplicaciones web, otras API web o aplicaciones de tipo servicio y de tipo demonio. Las credenciales permiten que la aplicación se autentique como sí misma, sin necesidad de ninguna interacción de un usuario en tiempo de ejecución.

Puede agregar certificados, secretos de cliente (una cadena o contraseña) o credenciales federadas como credenciales al registro de la aplicación cliente confidencial.

Opción 1: Agregar un certificado

A veces denominado clave pública, un certificado es el tipo de credencial recomendado porque se consideran más seguros que los secretos de cliente. Para obtener más información sobre el uso de un certificado como método de autenticación en la aplicación, consulte Plataforma de identidad de Microsoft credenciales de certificado de autenticación de la aplicación.

- Seleccione Certificados & secretos>Certificado>cargar certificado.

- Seleccione el archivo que desea cargar. Debe ser uno de los siguientes tipos de archivo: .cer, .pem, .crt.

- Seleccione Agregar.

Opción 2: Agregar un secreto de cliente

A veces denominado contraseña de aplicación, un secreto de cliente es un valor de cadena que la aplicación puede usar en lugar de un certificado para la identidad propia.

Los secretos de cliente se consideran menos seguros que las credenciales de certificado. A veces, los desarrolladores de aplicaciones usan secretos de cliente durante el desarrollo de aplicaciones locales debido a su facilidad de uso. Sin embargo, debe usar credenciales de certificado o credenciales federadas para las aplicaciones que se ejecutan en producción.

- Seleccione Certificados & secretos Secretos>>decliente Nuevo secreto de cliente.

- Agregue una descripción para el secreto de cliente.

- Seleccione una expiración para el secreto o especifique una duración personalizada.

- La duración del secreto de cliente está limitada a dos años (24 meses) o menos. No se puede especificar una duración personalizada de más de 24 meses.

- Microsoft recomienda establecer un valor de expiración de menos de 12 meses.

- Seleccione Agregar.

- Registre el valor del secreto para usarlo en el código de la aplicación cliente. Este valor secreto nunca se vuelve a mostrar después de salir de esta página.

Para obtener recomendaciones de seguridad de aplicaciones, consulte Plataforma de identidad de Microsoft procedimientos recomendados y recomendaciones.

Si usa una conexión de servicio Azure DevOps que crea automáticamente una entidad de servicio, debe actualizar el secreto de cliente desde el sitio del portal de Azure DevOps en lugar de actualizar directamente el secreto de cliente. Consulte este documento sobre cómo actualizar el secreto de cliente desde el sitio del portal de Azure DevOps: Solución de problemas Azure Resource Manager conexiones de servicio.

Opción 3: Agregar una credencial federada

Las credenciales federadas son un tipo de credencial que permite a las cargas de trabajo, como Acciones de GitHub, cargas de trabajo que se ejecutan en Kubernetes o cargas de trabajo que se ejecutan en plataformas de proceso fuera de Azure, acceder a recursos protegidos por Microsoft Entra ID sin necesidad de administrar secretos. Las credenciales federadas usan la federación de identidades de carga de trabajo.

Para agregar una credencial federada, siga estos pasos:

Seleccione Certificados & secretos> Credenciales >federadasAgregar credencial.

En el cuadro desplegable Escenario de credenciales federadas , seleccione uno de los escenarios admitidos y siga las instrucciones correspondientes para completar la configuración.

- Claves administradas por el cliente para cifrar datos en el inquilino mediante Azure Key Vault en otro inquilino.

- Las acciones de GitHub que implementan Azure recursos para configurar un flujo de trabajo de GitHub con el fin de obtener tokens para la aplicación e implementar recursos en Azure.

- Kubernetes accede a Azure recursos para configurar una cuenta de servicio de Kubernetes con el fin de obtener tokens para la aplicación y acceder a los recursos de Azure.

- Otro emisor para configurar una identidad administrada por un proveedor externo de OpenID Connect para obtener tokens para la aplicación y acceder a Azure recursos.

Para obtener más información sobre cómo obtener un token de acceso con una credencial federada, consulte Plataforma de identidad de Microsoft y el flujo de credenciales de cliente de OAuth 2.0.

Otros recursos

- Obtenga más información sobre los permisos y el consentimiento en el Plataforma de identidad de Microsoft o cómo funcionan los permisos en Microsoft Graph.

- Elija un inicio rápido que le guiará a través de la adición de características principales de administración de identidades y acceso (IAM) a las aplicaciones y procedimientos recomendados para mantener las aplicaciones seguras y disponibles.

- Obtenga más información sobre los dos objetos Microsoft Entra que representan una aplicación registrada y la relación entre ellos: objetos Application y objetos de entidad de servicio.

Paso siguiente

Usar la aplicación para obtener acceso en nombre de un usuario o obtener acceso sin un usuario