Nota:

El acceso a esta página requiere autorización. Puede intentar iniciar sesión o cambiar directorios.

El acceso a esta página requiere autorización. Puede intentar cambiar los directorios.

Los grupos externos permiten administrar permisos para ver elementos externos en una conexión de Microsoft Graph y conectarse a orígenes de datos fuera de Microsoft Entra grupos.

En el caso de los orígenes de datos que se basan en Microsoft Entra usuarios y grupos, se establecen permisos en elementos externos mediante la asociación de una lista de control de acceso (ACL) con un identificador de usuario y grupo de Microsoft Entra al crear o actualizar los elementos externos.

Sin embargo, para los orígenes de datos que usan grupos no Microsoft Entra ID o construcciones similares a grupos, como perfiles de Salesforce, unidades de negocio de Dynamics, grupos de SharePoint, grupos locales de ServiceNow o grupos locales de Confluence, se recomienda usar grupos externos.

Escenarios comunes de grupos externos

A continuación se muestran ejemplos comunes de grupos no Microsoft Entra ID específicos de la aplicación.

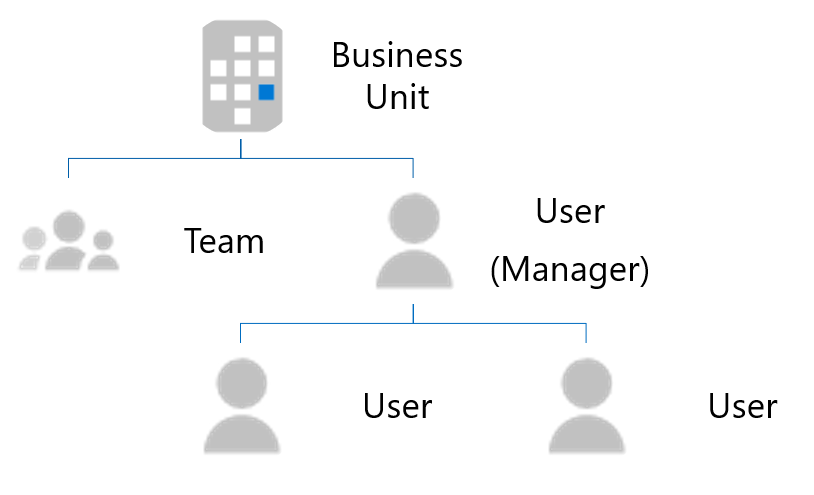

Microsoft Dynamics 365 permite a los clientes estructurar sus CRMs con unidades de negocio y equipos. La información de pertenencia de estas unidades de negocio y equipos no se almacena en Microsoft Entra ID.

En la imagen siguiente se muestra la estructura de las unidades de negocio y los equipos.

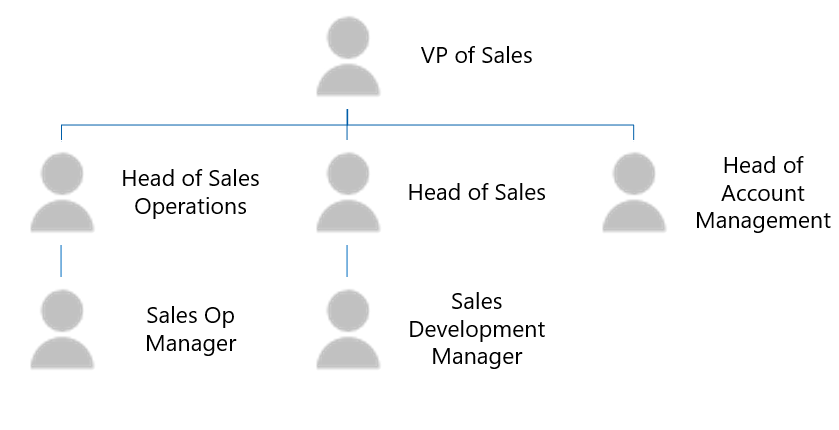

Salesforce usa perfiles, roles y conjuntos de permisos para la autorización. Son específicas de Salesforce y la información de pertenencia no está disponible en Microsoft Entra ID.

En la imagen siguiente se muestra la estructura de la información de pertenencia en Salesforce.

Uso de grupos externos en la conexión

Para usar grupos externos en la conexión, siga estos pasos:

- Para cada grupo que no es Microsoft Entra ID, use la API de grupos para crear un grupo externo en Microsoft Graph.

- Use el grupo externo al definir la ACL para los elementos externos según sea necesario.

- Mantenga actualizada y sincronizada la pertenencia de los grupos externos.

Creación de un grupo externo

Los grupos externos pertenecen a una conexión. Siga estos pasos para crear grupos externos en las conexiones:

Use la API de grupos en Microsoft Graph. En el ejemplo siguiente se muestra cómo crear un grupo externo.

Nota:

DisplayName y description son campos opcionales.

POST /external/connections/{connectionId}/groups { "id": "contosoEscalations", "displayName": "Contoso Escalations", "description": "Tier-1 escalations within Contoso" }Proporcione un identificador o un nombre en el campo Id. Use este valor para llamar al grupo externo en solicitudes posteriores.

Nota:

El campo Id. permite usar conjuntos de caracteres Base64 seguros para la dirección URL y el nombre de archivo. Tiene un límite de 128 caracteres.

Un grupo externo puede contener uno o varios de los siguientes elementos:

- Un usuario Microsoft Entra.

- Un grupo Microsoft Entra.

- Otro grupo externo, incluidos los grupos externos anidados.

Después de crear el grupo, puede agregarle miembros. En los ejemplos siguientes se muestra cómo agregar miembros a un grupo externo.

POST https://graph.microsoft.com/beta/external/connections/{connectionId}/groups/{groupId}/members { "id": "contosoSupport", "type": "group", "identitySource": "external" }POST https://graph.microsoft.com/beta/external/connections/{connectionId}/groups/{groupId}/members { "id": "25f143de-be82-4afb-8a57-e032b9315752", "type": "user", "identitySource": "azureActiveDirectory" }POST https://graph.microsoft.com/beta/external/connections/{connectionId}/groups/{groupId}/members { "id": "99a3b3d6-71ee-4d21-b08b-4b6f22e3ae4b", "type": "group", "identitySource": "azureActiveDirectory" }

Uso de grupos externos en la ACL

Puede usar grupos externos al definir acl para elementos externos, como se muestra en el ejemplo siguiente. Además de Microsoft Entra usuarios y grupos, un elemento externo puede tener grupos externos en sus entradas de control de acceso.

PUT https://graph.microsoft.com/beta/external/connections/{id}/items/{id}

Content-type: application/json

{

"@odata.type": "microsoft.graph.externalItem",

"acl": [

{

"type": "group",

"value": "contosEscalations",

"accessType": "grant",

"identitySource": "External"

},

{

"type": "user",

"value": "87e9089a-08d5-4d9e-9524-b7bd6be580d5",

"accessType": "grant",

"identitySource": "azureActiveDirectory"

},

{

"type": "group",

"value": "96fbeb4f-f71c-4405-9f0b-1d6988eda2d2",

"accessType": "deny",

"identitySource": "azureActiveDirectory"

}

],

"properties": {

"title": "Error in the payment gateway",

"priority": 1,

"assignee": "john@contoso.com"

},

"content": {

"value": "<h1>Error in payment gateway</h1><p>Error details...</p>",

"type": "html"

}

}

Nota:

Puede usar grupos externos en acl incluso antes de crear los grupos.

Mantener sincronizadas las pertenencias a grupos externos

Mantenga actualizada la pertenencia al grupo externo en Microsoft Graph. Cuando las pertenencias cambien en el grupo personalizado, asegúrese de que el cambio se refleje en el grupo externo a la vez que se adapte a sus necesidades.

Administración de grupos externos y pertenencia

Puede usar la API de grupos para administrar los grupos externos y la pertenencia a grupos. Para obtener más información, vea externalGroup y externalGroupMember.

Nota:

Un usuario debe tener menos de 2049 pertenencias a grupos de seguridad externos, incluidas las pertenencias directas e indirectas. Cuando se supera este límite, los resultados de la búsqueda se vuelven impredecibles. Las consultas de usuarios con más de 10 000 grupos de seguridad externos producirán un error con una 400 respuesta.