Nota

El acceso a esta página requiere autorización. Puede intentar iniciar sesión o cambiar directorios.

El acceso a esta página requiere autorización. Puede intentar cambiar los directorios.

La mayoría de los sistemas informáticos actuales usan credenciales de usuario como base para la seguridad, por lo que dependen de contraseñas reutilizables creadas por los usuarios. Esto ha provocado que las contraseñas también se conviertan en la causa más común de infracciones de datos y riesgo de las cuentas. Por ejemplo, las contraseñas se pueden interceptar durante la transmisión o robarse de un servidor (mediante ataques de suplantación de identidad, o phishing, o de difusión de contraseña) y vulnerarse para obtener acceso a una cuenta de usuario.

Para mejorar la seguridad y la protección de las cuentas, HoloLens 2 tiene la capacidad de habilitar credenciales “sin contraseña” seguras y respaldadas por hardware (incluido Windows Hello) para iniciar sesión en el dispositivo y ofrece acceso perfectamente integrado a la nube de Microsoft.

Iniciar sesión desde otro dispositivo

HoloLens 2 ofrece opciones de inicio de sesión de dispositivos remotos para Microsoft Entra ID cuentas profesionales durante la configuración inicial del dispositivo y el inicio de sesión de usuario para reducir la necesidad de escribir contraseñas complejas y minimizar la necesidad de contraseñas como credenciales. Los usuarios y las organizaciones que usan tarjetas inteligentes para la autenticación tienen dificultades a la hora de usar esas credenciales en dispositivos como HoloLens 2 y, con frecuencia, las organizaciones desarrollan sistemas complicados y procesos costosos para solucionar el problema. Para solucionar este problema, Microsoft Entra ID ofrece dos opciones para el inicio de sesión sin contraseña HoloLens 2.

El primer método de autenticación se basa en las nuevas funcionalidades de la aplicación Microsoft Authenticator para proporcionar autenticación basada en claves que habilita una credencial de usuario vinculada a un dispositivo. Una vez que el administrador habilite este proceso en un inquilino, se mostrará un mensaje a los usuarios durante la configuración del dispositivo HoloLens que indica que deben pulsar un número en la aplicación. Los usuarios deben usar el número de la aplicación de autenticación, elegir Aprobar, proporcionar el PIN o una credencial biométrica y completar la autenticación para continuar con la configuración de HoloLens. Esto se describe con más detalle en inicio de sesión sin contraseña.

El segundo método es un flujo de código de dispositivo intuitivo para los usuarios que no requiere ninguna infraestructura adicional. Este comportamiento de inicio de sesión remoto se basa en otro dispositivo de confianza que es compatible con el mecanismo de autenticación preferido de la organización. Cuando se completa se emiten tokens en HoloLens para completar el inicio de sesión o la configuración del dispositivo. Los pasos de este flujo son:

- El usuario que realiza los procesos de configuración inicial del dispositivo o de inicio de sesión en OOBE recibe un vínculo "Iniciar sesión desde otro dispositivo" y debe pulsarlo. Comienza una sesión de inicio de sesión remoto.

- A continuación, se muestra al usuario una página de sondeo, que contiene un URI corto (https://microsoft.com/devicelogin) que apunta al punto de conexión de autenticación del dispositivo del servicio de token seguro (STS) de Microsoft Entra ID. El usuario también recibirá un código único que se genera de forma segura en la nube y que tiene una vigencia máxima de 15 minutos. Junto con la generación de código, Microsoft Entra ID también crea una sesión cifrada al iniciar la solicitud de inicio de sesión remoto en el paso anterior y juntas, el URI y el código se usan para aprobar la solicitud de inicio de sesión remota.

- A continuación, el usuario se desplaza al URI del otro dispositivo donde se le pide que escriba el código que se muestra en su dispositivo HoloLens 2.

- Una vez que el usuario escribe el código, Microsoft Entra STS muestra una página que indica el dispositivo HoloLens 2 del usuario que desencadenó la solicitud de inicio de sesión remota y solicitó la generación del código. Se pedirá la confirmación del usuario para evitar ataques de suplantación de identidad (phishing).

- Si el usuario decide seguir iniciando sesión en la "aplicación" mostrada, Microsoft Entra STS solicita al usuario sus credenciales. Si la autenticación se realiza correctamente, Microsoft Entra STS actualiza la sesión remota almacenada en caché como "aprobada" junto con un código de autorización.

- Por último, la página de sondeo del dispositivo HoloLens 2 del usuario recibe una respuesta "Autorizada" de Microsoft Entra ID y continúa validando el código de usuario, su código de autorización almacenado asociado y genera tokens de OAuth según se solicita para completar la configuración del dispositivo. El token de autenticación creado es válido durante una hora y el token de actualización tiene una vida útil de 90 días.

Los algoritmos de cifrado y generación de código que se usan en este flujo son compatibles con FIPS; sin embargo, la HoloLens 2 no está certificada con FIPS en este momento. Los dispositivos HoloLens 2 usan TPM para proteger las claves del dispositivo y cifrar los tokens generados después de la autenticación del usuario con claves protegidas por hardware. La información sobre la seguridad de los tokens en HoloLens 2 se comparte en ¿Qué es un token de actualización principal (PRT)?

Inicio de sesión en un dispositivo con Windows Hello

Windows Hello ofrece opciones sin contraseña integradas en el sistema operativo, lo que permite que los usuarios inicien sesión en el dispositivo con el iris o un PIN. El PIN siempre está disponible como una credencial y es necesario para la configuración del dispositivo, mientras que el iris es opcional y se puede omitir. Los usuarios pueden iniciar sesión en dispositivos HoloLens con su cuenta microsoft personal o Microsoft Entra ID cuenta profesional sin escribir una contraseña. Este tipo de opciones proporcionan a los usuarios acceso rápido y seguro a una experiencia completa de aplicaciones, datos, sitios web y servicios de Windows. Aquí se detalla la estrategia de Microsoft para las experiencias sin contraseñas.

Cuando se genera una credencial de Windows Hello, se establece una relación de confianza con el proveedor de identidades y se crea un par de claves asimétricas que se usa para la autenticación. Un gesto de Windows Hello (como el iris o el PIN) proporciona entropía para descifrar una clave privada respaldada por el chip del Módulo de plataforma segura (TPM) del dispositivo. Esta clave privada se usa para firmar solicitudes enviadas a un servidor de autenticación y, una vez que se autentica correctamente, concede acceso al usuario al correo electrónico, las imágenes y otras opciones de la cuenta.

Para obtener más información, consulte la infografía siguiente:

En el gráfico presentado anteriormente, tenga en cuenta que nonce significa "número una vez" y es un número aleatorio o semialeatorio. Una vez configuradas las credenciales biométricas o el PIN de Windows Hello, nunca dejan el dispositivo en el que se aprovisionaron. Aunque se robe el PIN de Windows Hello del usuario, por ejemplo con un ataque de suplantación de identidad (phishing), este no sirve de nada sin el dispositivo físico del usuario.

Para mayor seguridad, las credenciales de Windows Hello están protegidas por el Módulo de plataforma segura (TPM) para resistir intentos de manipulación. Esto se complementa con protección contra ataques de repetición (hammering) ante varias entradas incorrectas, y protección contra software malintencionado para evitar la exposición. Para obtener más información sobre el inicio de sesión único (SSO), lea esta introducción a los métodos de SSO.

Si la autenticación con el iris produce un error, se utiliza el PIN. Para configurar un nuevo PIN (un autenticador sólido) en el dispositivo, el usuario debe haber ejecutado recientemente Multifactor Authentication (MFA) para poder completar el proceso.

Inicio de sesión único con el Administrador de cuentas web

El inicio de sesión único (SSO) permite que los usuarios sin contraseña inicien sesión en el dispositivo con la cuenta personal del usuario o su cuenta profesional o educativa. Con el SSO el usuario recibe autorización automáticamente en todos los servicios y las aplicaciones integrados a través de las API del Administrador de cuentas web.

Una vez que se ha agregado una identidad a través de una aplicación, con el consentimiento del usuario puede estar disponible para todas las aplicaciones y todos los servicios mediante la integración en el nivel del sistema. Esto reduce significativamente la carga de inicio de sesión de la aplicación y proporciona a los usuarios una experiencia de identidad sin problemas.

Para obtener más información sobre cómo implementar las API del Administrador de cuentas web, vaya a Implementación de las API del Administrador de cuentas web.

Para los conjuntos de aplicaciones con requisitos de autenticación especializados, el marco del Administrador de cuentas web (WAM) se puede ampliar a los proveedores de identidades personalizadas. Los usuarios pueden descargar el proveedor de identidades personalizadas como una aplicación para la Plataforma universal de Windows (UWP) en Microsoft Store para habilitar el SSO en otras aplicaciones integradas con ese proveedor de identidades.

Para obtener más información sobre la implementación de proveedores de identidades de WAM personalizados, vea Referencia de la API del proveedor de identidades de WAM personalizadas.

Inicio de sesión en Windows Hello y FIDO2 con WebAuthn

Con HoloLens 2 es posible usar credenciales de usuario sin contraseña (como las claves de seguridad de Windows Hello o FIDO2) para iniciar sesión de forma segura en la web a través de Microsoft Edge y en sitios web que son compatibles con WebAuthn. FIDO2 habilita credenciales de usuario para el uso de dispositivos basados en estándares para autenticarse en servicios en línea.

Nota

Las especificaciones de WebAuthn y FIDO2 CTAP2 se implementan en los servicios. Los metadatos firmados especificados por WebAuthn y FIDO2 proporcionan información (por ejemplo, si el usuario se encontraba presente) y comprueban la autenticación mediante el gesto local.

Igual que con Windows Hello, cuando el usuario crea y registra credenciales de FIDO2, el dispositivo (HoloLens 2 o la clave de seguridad de FIDO2) genera una clave pública y privada en el dispositivo. La clave privada se almacena de forma segura en el dispositivo y solo se puede usar después de que se desbloquee con un gesto local, como una credencial biométrica o un PIN. Cuando se almacena la clave privada, la clave pública se envía al sistema de la cuenta de Microsoft en la nube y se registra con la cuenta de usuario asociada.

Después de iniciar sesión con una cuenta de MSA y Microsoft Entra, el sistema envía un número generado o una variable de datos al dispositivo HoloLens 2 o FIDO2. El dispositivo o las HoloLens 2 usan la clave privada para firmar la identificación. La identificación firmada y los metadatos se envían al sistema de la cuenta de Microsoft y se contrastan con la clave pública.

Los dispositivos de Windows Hello y FIDO2 implementan credenciales basadas en el dispositivo HoloLens, específicamente el enclave seguro del Módulo de plataforma segura integrado. El enclave TPM almacena la clave privada y requiere una credencial biométrica o un PIN para desbloquearla. De forma similar, una clave de seguridad de FIDO2 es un pequeño dispositivo externo con un enclave seguro integrado que almacena la clave privada y requiere una credencial biométrica o un PIN para desbloquearla.

Ambas opciones ofrecen autenticación en dos fases en un único paso y requieren un dispositivo registrado y una credencial biométrica o un PIN para iniciar sesión correctamente. Para más información, vea a continuación el gráfico y el proceso de autenticación segura con clave de seguridad FIDO2.

Autenticación segura con clave de seguridad FIDO2

- El usuario conecta la clave de seguridad FIDO2 a HoloLens 2.

- Windows detecta la clave de seguridad de FIDO2.

- HoloLens envía una solicitud de autenticación.

- Microsoft Entra ID devuelve nonce

- El usuario completa un gesto para desbloquear los almacenes de claves privadas en el enclave seguro de la clave de seguridad.

- La clave de seguridad de FIDO2 firma nonce con clave privada.

- La solicitud de token PRT con nonce firmado se envía a Microsoft Entra ID

- Microsoft Entra ID comprueba la clave FIDO

- Microsoft Entra ID devuelve PRT y TGT para habilitar el acceso a los recursos.

MSA y Microsoft Entra ID se encuentran entre los primeros usuarios de confianza para admitir la autenticación sin contraseña mediante la implementación de WebAuthn.

Para obtener más información sobre el uso de WebAuthn con aplicaciones o SDK, vaya a API de WebAuthn para la autenticación sin contraseña en Windows 10.

HoloLens 2 admite dispositivos de seguridad FIDO2 que se implementan en especificaciones y cumplen los requisitos enumerados en Microsoft Entra inicio de sesión sin contraseña: se deben admitir claves de seguridad FIDO2. Con la versión 23H2, los lectores NFC se pueden usar para leer la clave de seguridad FIDO2, lo que requiere que el usuario pulse dos veces su distintivo de seguridad para iniciar sesión.

Compatibilidad con lectores NFC

La versión 23H2 de HoloLens incluye la posibilidad de que los usuarios aprovechen las ventajas de los lectores nfc. Con un lector NFC USB-C, el dispositivo HoloLens 2 se puede integrar con tarjetas FIDO2 NFC compatibles con Azure AD. Para los usuarios en entornos de sala limpia o donde las notificaciones de identificador contienen tecnología FIDO, este método puede habilitar una experiencia de "Pulsar & PIN" para el inicio de sesión de HoloLens. Esta característica permite una experiencia de inicio de sesión más rápida para los usuarios.

Compatibilidad con lectorES NFC USB

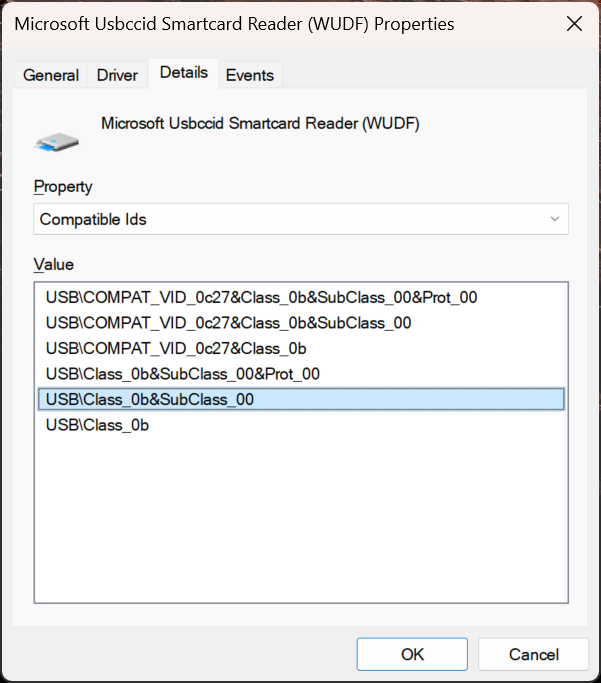

Se admiten lectores NFC FIDO2 compatibles con USB-CCID (dispositivo de interfaz de tarjeta chip) con la clase base USB '0B' y la subclase '00'. Consulte Controladores de clase de Microsoft para tarjetas inteligentes CCID USB para obtener más información sobre el controlador de clase de Microsoft para dispositivos CCID USB. Para determinar si el lector NFC es compatible con HoloLens, puede consultar la documentación proporcionada por el fabricante del lector o usar la Administrador de dispositivos en el equipo, como se indica a continuación:

- Conecte el lector NFC USB a un equipo Windows.

- En Administrador de dispositivos, busque el dispositivo lector y haga clic con el botón derecho en él y seleccione Propiedades.

- En la pestaña Detalles, seleccione las propiedades "Ids compatibles" y compruebe si "USB\Class_0b&SubClass_00" está en la lista.

Nota:

Si un lector NFC USB funciona en el escritorio de Windows con el controlador CCID de la bandeja de entrada, se espera que ese mismo lector sea compatible con el HoloLens 2. Si el lector requiere un controlador de terceros (ya sea desde Windows Update o a través de la instalación manual del controlador), el lector no es compatible con HoloLens 2.

Independientemente de si inicia sesión en un dispositivo que ha usado antes o un nuevo dispositivo, siga estos pasos para iniciar sesión con un lector NFC:

En la pantalla "Otro usuario", escriba la tecla FIDO / Pulse la tecla NFC en el lector.

Escriba el PIN de FIDO.

Presione el botón de la tecla FIDO / Pulse la tecla NFC de nuevo en el lector.

El dispositivo inicia sesión.

a. Nota: si el usuario no está familiarizado con el dispositivo, se muestra la pantalla de divulgación biométrica única.

A continuación, aparece el menú Inicio.

Nota

La compatibilidad del lector NFC con la HoloLens 2 solo admite NFC CTAP para el inicio de sesión FIDO2. No hay ningún plan para proporcionar el mismo nivel de compatibilidad con la API de WinRT de Tarjeta inteligente que en el escritorio de Windows. Esto se debe a variaciones en las API de WinRT de tarjeta inteligente. Además, la API de SCard que se usa para HoloLens 2 tiene una funcionalidad algo menos en comparación con las versiones de escritorio y es posible que no se admita algunos tipos de lector y características.

Cuentas locales

Es posible configurar una única cuenta local para las implementaciones en modo sin conexión. Las cuentas locales no están habilitadas de forma predeterminada y deben configurarse durante el aprovisionamiento de dispositivos. Deben iniciar sesión con una contraseña y no admiten métodos de autenticación alternativos (como Windows Hello para empresas o Windows Hello).

Puede encontrar más información sobre las cuentas de usuario de HoloLens en Identidad de HoloLens.

Los administradores de TI establecen si el usuario puede usar una cuenta de MSA para los servicios y la autenticación de la conexión no relacionada con correo electrónico a través de AllowMicrosoftAccountConnection. Para ver las directivas de configuración de contraseña, las directivas de inactividad y las directivas de pantalla de bloqueo, consulte Bloqueo de dispositivo.