Solicitud de reglas de filtrado <filteringRules>

Información general

El elemento <filteringRules> especifica una colección de reglas de filtrado de solicitudes personalizadas. Este elemento permite a los administradores crear reglas de filtrado personalizadas para su servidor que amplían la funcionalidad básica de la característica de filtrado de solicitudes.

Cada elemento <filteringRule> especifica una colección de atributos y elementos personalizados que definen el comportamiento de filtrado de solicitudes en función de los criterios definidos por el usuario. Por ejemplo, cada regla de filtrado de solicitudes puede contener los siguientes atributos:

denyUnescapedPercent: este atributo especifica si el filtrado de solicitudes debe denegar la solicitud si contiene símbolos de porcentaje sin escape.scanAllRaw: este atributo especifica si el filtrado de solicitudes debe examinar los encabezados sin procesar de las cadenas especificadas en el elementodenyStrings.scanQueryString: este atributo especifica si el filtrado de solicitudes debe examinar la cadena de consulta de las cadenas especificadas en el elementodenyStrings. Si el atributounescapeQueryStringdel elemento<requestFiltering>se establece en true, se realizarán dos exámenes de la cadena de consulta: uno con la cadena de consulta sin procesar y uno con la cadena de consulta sin escape.scanUrl: este atributo especifica si el filtrado de solicitudes debe examinar la dirección URL de las cadenas especificadas en el elementodenyStrings.

Además, cada regla de filtrado de solicitudes puede contener los siguientes elementos secundarios:

<appliesTo>: especifica la lista de extensiones de nombre de archivo a las que se aplica la regla de filtrado de solicitudes.Nota:

Si esta sección está en blanco, la regla se aplica a todas las solicitudes.

<denyStrings>: especifica la lista de cadenas que se van a denegar para la regla de filtrado de solicitudes.<scanHeaders>: especifica la lista de encabezados HTTP que se van a examinar.

Nota:

Cuando el filtrado de solicitudes bloquea una solicitud HTTP debido a una regla de filtrado, IIS 7 devolverá un error HTTP 404 al cliente y registrará el siguiente estado HTTP con un subestado único que identifique el motivo por el que se denegó la solicitud:

| Subestado HTTP | Descripción |

|---|---|

404.19 |

Denegado por la regla de filtrado |

Este subestado permite a los administradores web analizar sus registros de IIS e identificar posibles amenazas.

Compatibilidad

| Versión | Notas |

|---|---|

| IIS 10.0 | El elemento <filteringRules> no se modificó en IIS 10.0. |

| IIS 8.5 | El elemento <filteringRules> no se modificó en IIS 8.5. |

| IIS 8.0 | El elemento <filteringRules> no se modificó en IIS 8.0. |

| IIS 7.5 | El elemento <filteringRules> del elemento <requestFiltering> se incluye como una característica de IIS 7.5. |

| IIS 7.0 | El elemento <filteringRules> del elemento <requestFiltering> se introdujo como una actualización de IIS 7.0, disponible a través del artículo de Microsoft Knowledge Base 957508 (https://support.microsoft.com/kb/957508). |

| IIS 6,0 | El elemento <filteringRules> es aproximadamente análogo a la característica RuleList que se agregó a URLScan 3.0. |

Configuración

La instalación predeterminada de IIS 7 y versiones posteriores incluye el servicio de rol o característica Filtrado de solicitudes. Si se desinstala el servicio o el rol de filtrado de solicitudes, puede volver a instalarlo siguiendo estos pasos.

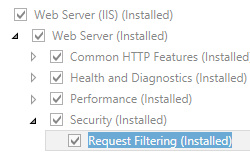

Windows Server 2012 o Windows Server 2012 R2

- En la barra de tareas, haga clic en Administrador del servidor.

- En Administrador del servidor, haga clic en el menú Administrar y, después, haga clic en Agregar roles y características.

- En el asistente para Agregar roles y características, haga clic en Siguiente. Seleccione el tipo de instalación y haga clic en Siguiente. Seleccione el servidor de destino y haga clic en Siguiente.

- En la página Roles de servidor, expanda Servidor web (IIS), expanda Servidor web, expanda Seguridad y, a continuación, seleccione Filtrado de solicitudes. Haga clic en Next.

.

. - En la página Seleccionar características, haz clic en Siguiente.

- En la página Confirmar selecciones de instalación, haga clic en Instalar.

- En la página Resultados , haga clic en Cerrar.

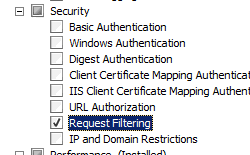

Windows 8 o Windows 8.1

- En la pantalla Inicio, mueva el puntero hasta la esquina inferior izquierda, haga clic con el botón derecho en el botón Inicio y, a continuación, haga clic en Panel de control.

- En Panel de control, haga clic en Programas y características y después en Activar o desactivar las características de Windows.

- Expanda Internet Information Services, expanda Servicios World Wide Web, expanda Seguridad y, a continuación, seleccione Filtrado de solicitudes.

- Haga clic en OK.

- Haga clic en Cerrar.

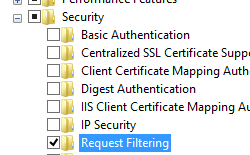

Windows Server 2008 o Windows Server 2008 R2

- En la barra de tareas, haga clic en Inicio, seleccione Herramientas administrativas y, luego, haga clic en Administrador del servidor.

- En el panel de jerarquía del Administrador del servidor, expanda Roles y, luego, haga clic en Servidor web (IIS).

- En el panel Servidor web (IIS), desplácese hasta la sección Servicios de rol y, luego, haga clic en Agregar servicios de rol.

- En la página Seleccionar servicios de rol del Asistente para agregar servicios de rol, seleccione Filtrado de solicitudes y haga clic en Siguiente.

- En la página Confirmar selecciones de instalación, haz clic en Instalar.

- En la página Resultados , haga clic en Cerrar.

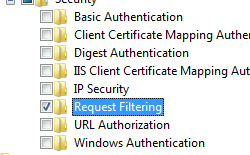

Windows Vista o Windows 7

- En la barra de tareas, haga clic en Inicio y, luego, haga clic en Panel de control.

- En Panel de control, haga clic en Programas y características y después en Activar o desactivar las características de Windows.

- Expanda Internet Information Services, después World Wide Web Services y, a continuación Seguridad.

- Seleccione Filtrado de solicitudes y haga clic en Aceptar.

Procedimientos

Adición de una regla de filtrado de solicitudes

Abra el Administrador de Internet Information Services (IIS):

Si usa Windows Server 2012 o Windows Server 2012 R2:

- En la barra de tareas, haga clic en Administrador del servidor, en Herramientas y, a continuación, en Administrador de Internet Information Services (IIS).

Si usa Windows 8 o Windows 8.1:

- Mantenga presionada la tecla Windows, presione la letra X y haga clic en Panel de control.

- En Panel de control, haga clic en Herramientas administrativas y, a continuación, haga doble clic en Administrador de Internet Information Services (IIS).

Si usa Windows Server 2008 o Windows Server 2008 R2:

- En la barra de tareas, haga clic en Inicio, seleccione Herramientas administrativas y, a continuación, haga clic en Administrador de Internet Information Services (IIS).

Si usa Windows Vista o Windows 7:

- En la barra de tareas, haga clic en Inicio y, luego, haga clic en Panel de control.

- Haga doble clic en Herramientas administrativas y, a continuación, haga doble clic en Administrador de Internet Information Services (IIS).

En el panel Conexiones, vaya al sitio, la aplicación o el directorio para el que desea configurar el filtrado de solicitudes.

En el panel Página principal, haga doble clic en Filtrado de solicitudes.

En el panel Filtrado de solicitudes, haga clic en la pestaña Reglas.

En el panel Acciones, haga clic en Agregar regla de filtrado.

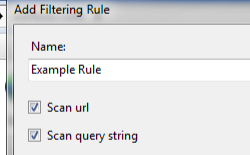

Escriba la siguiente información para la regla de filtrado en el cuadro de diálogo Agregar regla de filtrado:

- Introduzca un nombre descriptivo para la regla de filtrado en el campo Nombre.

- Seleccione Examinar URL si desea que la regla de filtrado examine el código auxiliar de dirección URL de la solicitud.

- Seleccione Examinar cadena de consulta si desea que la regla de filtrado examine la cadena de consulta de la solicitud.

- Escriba los encabezados HTTP que se van a examinar en la colección Examinar encabezados.

- Escriba las extensiones de nombre de archivo que se van a usar con la regla de filtrado de la colección Se aplica a.

- Escriba la colección de cadenas que se van a denegar para la regla de filtrado de la colección Deny Strings.

Haga clic en Aceptar para cerrar el cuadro de diálogo Agregar regla de filtrado.

Configuración

El elemento <filteringRules> del elemento <requestFiltering> se configura en el nivel de sitio, aplicación o directorio.

Atributos

Ninguno.

Elementos secundarios

| Elemento | Descripción |

|---|---|

filteringRule |

Elemento opcional. Agrega una regla a la colección de reglas de filtrado de solicitudes personalizadas. |

Ejemplo de configuración

En el siguiente ejemplo se muestra un elemento <requestFiltering> que usa los elementos <denyStrings>, <appliesTo> y <scanHeaders> para definir una regla de filtrado de solicitudes que impedirá el robo de imágenes (leeching) para un agente de usuario específico.

<requestFiltering>

<filteringRules>

<filteringRule name="Block Image Leeching" scanUrl="false" scanQueryString="false" scanAllRaw="false">

<scanHeaders>

<add requestHeader="User-agent" />

</scanHeaders>

<appliesTo>

<add fileExtension=".gif" />

<add fileExtension=".jpg" />

<add fileExtension=".png" />

</appliesTo>

<denyStrings>

<add string="leech-bot" />

</denyStrings>

</filteringRule>

</filteringRules>

</requestFiltering>

En el siguiente ejemplo se muestra un elemento <requestFiltering> que define una regla de filtrado de solicitudes que impide ataques por inyección de código SQL al denegar una colección de cadenas de texto en cadenas de consulta que a menudo se usan en ataques por inyección de código SQL.

<requestFiltering>

<filteringRules>

<filteringRule name="SQLInjection" scanUrl="false" scanQueryString="true">

<appliesTo>

<clear />

<add fileExtension=".asp" />

<add fileExtension=".aspx" />

<add fileExtension=".php" />

</appliesTo>

<denyStrings>

<clear />

<add string="--" />

<add string=";" />

<add string="/*" />

<add string="@" />

<add string="char" />

<add string="alter" />

<add string="begin" />

<add string="cast" />

<add string="create" />

<add string="cursor" />

<add string="declare" />

<add string="delete" />

<add string="drop" />

<add string="end" />

<add string="exec" />

<add string="fetch" />

<add string="insert" />

<add string="kill" />

<add string="open" />

<add string="select" />

<add string="sys" />

<add string="table" />

<add string="update" />

</denyStrings>

<scanHeaders>

<clear />

</scanHeaders>

</filteringRule>

</filteringRules>

</requestFiltering>

Código de ejemplo

En los siguientes ejemplos se muestra cómo usar los elementos <denyStrings>, <appliesTo> y <scanHeaders> para agregar una regla de filtrado de solicitudes para el sitio web predeterminado que impedirá el robo de imágenes (leeching) para un agente de usuario específico. Este es el escenario de este ejemplo: si detectó que las imágenes del sitio web estaban siendo objeto de un agente de usuario determinado, podría crear una regla de filtrado de solicitudes que deniega el acceso a los archivos de imagen para ese agente de usuario específico. En este ejemplo concreto, la regla de filtrado de solicitudes buscará el encabezado user-agent HTTP para la cadena "leech-bot" y denegará el acceso a archivos GIF, JPG y PNG si el encabezado user-agent contiene la cadena de búsqueda.

AppCmd.exe

appcmd.exe set config "Default Web Site" -section:system.webServer/security/requestFiltering /+"filteringRules.[name='Block Image Leeching',scanUrl='False',scanQueryString='False',scanAllRaw='False']"

appcmd.exe set config "Default Web Site" -section:system.webServer/security/requestFiltering /+"filteringRules.[name='Block Image Leeching'].scanHeaders.[requestHeader='User-agent']"

appcmd.exe set config "Default Web Site" -section:system.webServer/security/requestFiltering /+"filteringRules.[name='Block Image Leeching'].appliesTo.[fileExtension='.gif']"

appcmd.exe set config "Default Web Site" -section:system.webServer/security/requestFiltering /+"filteringRules.[name='Block Image Leeching'].appliesTo.[fileExtension='.jpg']"

appcmd.exe set config "Default Web Site" -section:system.webServer/security/requestFiltering /+"filteringRules.[name='Block Image Leeching'].appliesTo.[fileExtension='.png']"

appcmd.exe set config "Default Web Site" -section:system.webServer/security/requestFiltering /+"filteringRules.[name='Block Image Leeching'].denyStrings.[string='leech-bot']"

PowerShell

Start-IISCommitDelay

$filteringRules = Get-IISConfigSection -CommitPath 'Default Web Site' -SectionPath 'system.webServer/security/requestFiltering' | Get-IISConfigCollection -CollectionName 'filteringRules'

New-IISConfigCollectionElement -ConfigCollection $filteringRules -ConfigAttribute @{ 'name' = 'Block Image Leeching'; 'scanUrl' = $false; 'scanQueryString' = $false; 'scanAllRaw' = $false; }

$Rule = Get-IISConfigCollectionElement -ConfigCollection $filteringRules -ConfigAttribute @{ 'name' = 'Block Image Leeching' }

$ruleScanHeaders = Get-IISConfigCollection -ConfigElement $Rule -CollectionName 'scanHeaders'

New-IISConfigCollectionElement -ConfigCollection $ruleScanHeaders -ConfigAttribute @{ 'requestHeader' = 'User-Agent' }

$ruleAppliesTo = Get-IISConfigCollection -ConfigElement $Rule -CollectionName 'appliesTo'

New-IISConfigCollectionElement -ConfigCollection $ruleAppliesTo -ConfigAttribute @{ 'fileExtension' = '.gif' }

New-IISConfigCollectionElement -ConfigCollection $ruleAppliesTo -ConfigAttribute @{ 'fileExtension' = '.jpg' }

New-IISConfigCollectionElement -ConfigCollection $ruleAppliesTo -ConfigAttribute @{ 'fileExtension' = '.png' }

$ruleDenyStrings = Get-IISConfigCollection -ConfigElement $Rule -CollectionName 'denyStrings'

New-IISConfigCollectionElement -ConfigCollection $ruleDenyStrings -ConfigAttribute @{ 'string' = 'leech-bot' }

Stop-IISCommitDelay

C#

using System;

using System.Text;

using Microsoft.Web.Administration;

internal static class Sample

{

private static void Main()

{

using (ServerManager serverManager = new ServerManager())

{

Configuration config = serverManager.GetWebConfiguration("Default Web Site");

ConfigurationSection requestFilteringSection = config.GetSection("system.webServer/security/requestFiltering");

ConfigurationElementCollection filteringRulesCollection = requestFilteringSection.GetCollection("filteringRules");

ConfigurationElement filteringRuleElement = filteringRulesCollection.CreateElement("filteringRule");

filteringRuleElement["name"] = @"Block Image Leeching";

filteringRuleElement["scanUrl"] = false;

filteringRuleElement["scanQueryString"] = false;

filteringRuleElement["scanAllRaw"] = false;

ConfigurationElementCollection scanHeadersCollection = filteringRuleElement.GetCollection("scanHeaders");

ConfigurationElement addElement = scanHeadersCollection.CreateElement("add");

addElement["requestHeader"] = @"User-agent";

scanHeadersCollection.Add(addElement);

ConfigurationElementCollection appliesToCollection = filteringRuleElement.GetCollection("appliesTo");

ConfigurationElement addElement1 = appliesToCollection.CreateElement("add");

addElement1["fileExtension"] = @".gif";

appliesToCollection.Add(addElement1);

ConfigurationElement addElement2 = appliesToCollection.CreateElement("add");

addElement2["fileExtension"] = @".jpg";

appliesToCollection.Add(addElement2);

ConfigurationElement addElement3 = appliesToCollection.CreateElement("add");

addElement3["fileExtension"] = @".png";

appliesToCollection.Add(addElement3);

ConfigurationElementCollection denyStringsCollection = filteringRuleElement.GetCollection("denyStrings");

ConfigurationElement addElement4 = denyStringsCollection.CreateElement("add");

addElement4["string"] = @"leech-bot";

denyStringsCollection.Add(addElement4);

filteringRulesCollection.Add(filteringRuleElement);

serverManager.CommitChanges();

}

}

}

VB.NET

Imports System

Imports System.Text

Imports Microsoft.Web.Administration

Module Sample

Sub Main()

Dim serverManager As ServerManager = New ServerManager

Dim config As Configuration = serverManager.GetWebConfiguration("Default Web Site")

Dim requestFilteringSection As ConfigurationSection = config.GetSection("system.webServer/security/requestFiltering")

Dim filteringRulesCollection As ConfigurationElementCollection = requestFilteringSection.GetCollection("filteringRules")

Dim filteringRuleElement As ConfigurationElement = filteringRulesCollection.CreateElement("filteringRule")

filteringRuleElement("name") = "Block Image Leeching"

filteringRuleElement("scanUrl") = False

filteringRuleElement("scanQueryString") = False

filteringRuleElement("scanAllRaw") = False

Dim scanHeadersCollection As ConfigurationElementCollection = filteringRuleElement.GetCollection("scanHeaders")

Dim addElement As ConfigurationElement = scanHeadersCollection.CreateElement("add")

addElement("requestHeader") = "User-agent"

scanHeadersCollection.Add(addElement)

Dim appliesToCollection As ConfigurationElementCollection = filteringRuleElement.GetCollection("appliesTo")

Dim addElement1 As ConfigurationElement = appliesToCollection.CreateElement("add")

addElement1("fileExtension") = ".gif"

appliesToCollection.Add(addElement1)

Dim addElement2 As ConfigurationElement = appliesToCollection.CreateElement("add")

addElement2("fileExtension") = ".jpg"

appliesToCollection.Add(addElement2)

Dim addElement3 As ConfigurationElement = appliesToCollection.CreateElement("add")

addElement3("fileExtension") = ".png"

appliesToCollection.Add(addElement3)

Dim denyStringsCollection As ConfigurationElementCollection = filteringRuleElement.GetCollection("denyStrings")

Dim addElement4 As ConfigurationElement = denyStringsCollection.CreateElement("add")

addElement4("string") = "leech-bot"

denyStringsCollection.Add(addElement4)

filteringRulesCollection.Add(filteringRuleElement)

serverManager.CommitChanges()

End Sub

End Module

JavaScript

adminManager.CommitPath = "MACHINE/WEBROOT/APPHOST/Default Web Site";

var requestFilteringSection = adminManager.GetAdminSection("system.webServer/security/requestFiltering", "MACHINE/WEBROOT/APPHOST/Default Web Site");

var filteringRulesCollection = requestFilteringSection.ChildElements.Item("filteringRules").Collection;

var filteringRuleElement = filteringRulesCollection.CreateNewElement("filteringRule");

filteringRuleElement.Properties.Item("name").Value = "Block Image Leeching";

filteringRuleElement.Properties.Item("scanUrl").Value = false;

filteringRuleElement.Properties.Item("scanQueryString").Value = false;

filteringRuleElement.Properties.Item("scanAllRaw").Value = false;

var scanHeadersCollection = filteringRuleElement.ChildElements.Item("scanHeaders").Collection;

var addElement = scanHeadersCollection.CreateNewElement("add");

addElement.Properties.Item("requestHeader").Value = "User-agent";

scanHeadersCollection.AddElement(addElement);

var appliesToCollection = filteringRuleElement.ChildElements.Item("appliesTo").Collection;

var addElement1 = appliesToCollection.CreateNewElement("add");

addElement1.Properties.Item("fileExtension").Value = ".gif";

appliesToCollection.AddElement(addElement1);

var addElement2 = appliesToCollection.CreateNewElement("add");

addElement2.Properties.Item("fileExtension").Value = ".jpg";

appliesToCollection.AddElement(addElement2);

var addElement3 = appliesToCollection.CreateNewElement("add");

addElement3.Properties.Item("fileExtension").Value = ".png";

appliesToCollection.AddElement(addElement3);

var denyStringsCollection = filteringRuleElement.ChildElements.Item("denyStrings").Collection;

var addElement4 = denyStringsCollection.CreateNewElement("add");

addElement4.Properties.Item("string").Value = "leech-bot";

denyStringsCollection.AddElement(addElement4);

filteringRulesCollection.AddElement(filteringRuleElement);

adminManager.CommitChanges();

VBScript

Set adminManager = createObject("Microsoft.ApplicationHost.WritableAdminManager")

adminManager.CommitPath = "MACHINE/WEBROOT/APPHOST/Default Web Site"

Set requestFilteringSection = adminManager.GetAdminSection("system.webServer/security/requestFiltering", "MACHINE/WEBROOT/APPHOST/Default Web Site")

Set filteringRulesCollection = requestFilteringSection.ChildElements.Item("filteringRules").Collection

Set filteringRuleElement = filteringRulesCollection.CreateNewElement("filteringRule")

filteringRuleElement.Properties.Item("name").Value = "Block Image Leeching"

filteringRuleElement.Properties.Item("scanUrl").Value = False

filteringRuleElement.Properties.Item("scanQueryString").Value = False

filteringRuleElement.Properties.Item("scanAllRaw").Value = False

Set scanHeadersCollection = filteringRuleElement.ChildElements.Item("scanHeaders").Collection

Set addElement = scanHeadersCollection.CreateNewElement("add")

addElement.Properties.Item("requestHeader").Value = "User-agent"

scanHeadersCollection.AddElement(addElement)

Set appliesToCollection = filteringRuleElement.ChildElements.Item("appliesTo").Collection

Set addElement1 = appliesToCollection.CreateNewElement("add")

addElement1.Properties.Item("fileExtension").Value = ".gif"

appliesToCollection.AddElement(addElement1)

Set addElement2 = appliesToCollection.CreateNewElement("add")

addElement2.Properties.Item("fileExtension").Value = ".jpg"

appliesToCollection.AddElement(addElement2)

Set addElement3 = appliesToCollection.CreateNewElement("add")

addElement3.Properties.Item("fileExtension").Value = ".png"

appliesToCollection.AddElement(addElement3)

Set denyStringsCollection = filteringRuleElement.ChildElements.Item("denyStrings").Collection

Set addElement4 = denyStringsCollection.CreateNewElement("add")

addElement4.Properties.Item("string").Value = "leech-bot"

denyStringsCollection.AddElement(addElement4)

filteringRulesCollection.AddElement(filteringRuleElement)

adminManager.CommitChanges()

Comentarios

Próximamente: A lo largo de 2024 iremos eliminando gradualmente GitHub Issues como mecanismo de comentarios sobre el contenido y lo sustituiremos por un nuevo sistema de comentarios. Para más información, vea: https://aka.ms/ContentUserFeedback.

Enviar y ver comentarios de