Nota

El acceso a esta página requiere autorización. Puede intentar iniciar sesión o cambiar directorios.

El acceso a esta página requiere autorización. Puede intentar cambiar los directorios.

por Shaun Eagan

Compatibilidad

| Versión | Notas |

|---|---|

| IIS 8.0 | El soporte centralizado con certificados SSL se introdujo en IIS 8.0. |

| IIS 7.5 | No se admite el soporte centralizada con certificados SSL en IIS 7.5. |

| IIS 7.0 | No se admite el soporte centralizada con certificados SSL en IIS 7.0. |

Problema

A medida que hay más sitios de comercio electrónico en línea y más empresas están almacenando y compartiendo documentos confidenciales en línea, la capacidad de hospedar y escalar sitios seguros es cada vez más importante. Además, con el hospedaje en la nube y la escalabilidad elástica, la capacidad del servidor debe agregarse y quitarse dinámicamente. Antes de Windows Server 2012, hay un par de desafíos cuando se trata de hospedar sitios seguros:

- Escalabilidad SSL: en un entorno multiinquilino, como un hospedaje compartido, hay una limitación en cuanto al número de sitios seguros que se pueden hospedar en Windows Server, lo que da lugar a una baja densidad de sitio.

- Administración de SSL: los certificados se almacenan localmente en cada servidor de Windows Server. Por lo tanto, deben administrarse individualmente en cada Windows Server. Una tarea simple, como la renovación de un certificado, debe repetirse en cada servidor. Además, agregar una nueva instancia de Windows Server puede tardar horas, si hay miles de certificados que se deben importar.

Solución

En Windows Server 2012, la característica Compatibilidad centralizada con certificados SSL permite a los administradores del servidor almacenar y acceder a los certificados de forma centralizada en un recurso compartido de archivos. De forma similar a la característica de configuración compartida introducida en Windows Server 2008, los servidores de Windows en una granja de servidores se pueden configurar para cargar los certificados desde el recurso compartido de archivos a petición.

Con esta característica, la experiencia de administración de enlaces SSL se simplifica mucho. Cuando se trata de SSL, el nombre DNS y el nombre CN del certificado deben coincidir. El contrato similar se puede ampliar aún más a los nombres de archivo de los certificados. Por ejemplo, www.contoso.com usaría el certificado con un nombre de archivo www.contoso.com.pfx. Este contrato habilita que IIS 8.0 tenga solo un enlace SSL, independientemente del número de sitios seguros que usen esta característica. El certificado correspondiente se deduce por el valor de SNI o el nombre de host del sitio web solicitado y, para ello, lo coincide con el nombre de archivo del certificado.

Habilitación de la autenticación de Azure Active Directory Domain Services en Azure Files

Requisitos previos

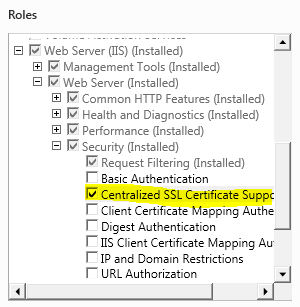

IIS 8.0 se instala en Windows Server 2012 con la característica Certificado SSL centralizado. Esta característica es un componente opcional de IIS y no se instala como parte de la instalación predeterminada.

Para instalar esta característica, en Administrador del servidor, asegúrese de seleccionar de compatibilidad con certificados SSL centralizados en nodo Seguridad:

Certificados de ejemplo con contraseña NULL. (O puede tener certificados de ejemplo con una contraseña global.)

- Los certificados deben tener la convención de nomenclatura de CN_name.pfx (es decir,

www.contoso.com.pfx). - Si el certificado es un certificado comodín, use "_" como wildchar. (es decir,

_.contoso.com.pfx). - Si el certificado tiene varios nombres CN, deben denominarse como archivos individuales. (es decir,

www.contoso1.com.pfx,www.contoso2.com.pfx, etc.)

- Los certificados deben tener la convención de nomenclatura de CN_name.pfx (es decir,

Dos recursos compartidos de archivos: uno para la configuración compartida y el otro para certificados SSL centralizados.

- El servidor IIS usa la configuración compartida.

- Los certificados de muestra se han copiado en el recurso compartido de archivos para certificados SSL centralizados.

\windows\system32\drivers\etc\hosts se ha modificado para usarse para el sitio de ejemplo y el certificado. Por ejemplo, si el nombre CN del certificado es centralCert0, el archivo hosts debe contener:

127.0.0.1 centralCert0

Soluciones alternativas para errores conocidos

En este momento no hay errores conocidos para esta característica.

Configuración de la característica de compatibilidad con certificados SSL centralizados

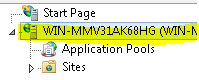

Abra administrador de IIS.

Seleccione el nodo de servidor en la ventana de navegación izquierda:

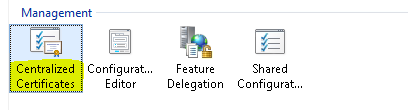

En Administración, haga doble clic en Certificados centralizados:

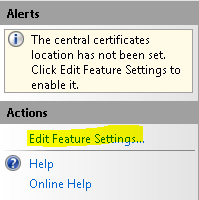

En el panel Acciones, seleccione Editar configuración de características:

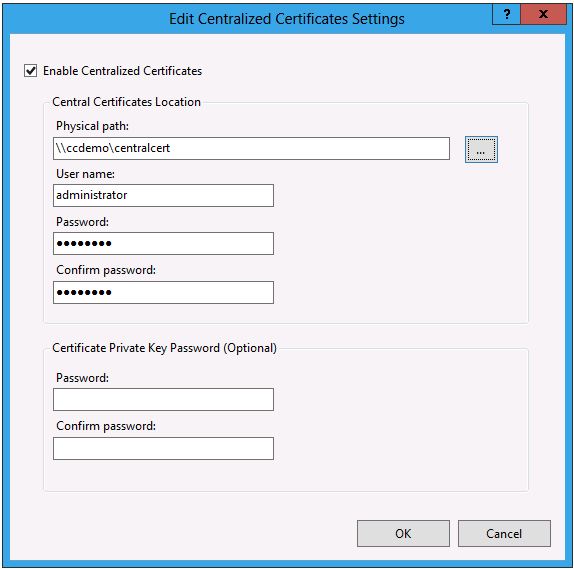

Escriba la siguiente información:

Habilitar certificados centralizados: seleccionado

Ruta de acceso física: por ejemplo:

\\ccdemo\centralcert- Esta es la ruta de acceso UNC al recurso compartido de archivos donde se encuentran los certificados.

Nombre de usuario: especifique una cuenta de usuario que tenga acceso de lectura al recurso compartido de archivos.

Contraseña/Confirmar contraseña.

Contraseña de clave privada del certificado:

Esto es opcional. Si los certificados no tienen contraseña, déjelo vacío.

Si los certificados tienen una contraseña global, escriba esa contraseña aquí.

La característica de soporte con certificados SSL centralizada ya está lista para usarse. Tenga en cuenta que el Administrador de IIS lee los certificados y rellena la información más relevante sobre los certificados. Esta información se almacena en caché para mejorar el rendimiento.

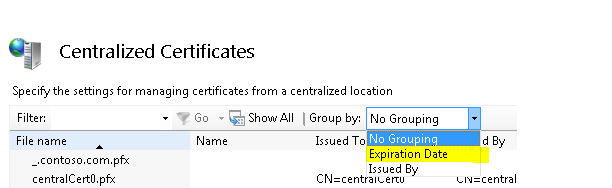

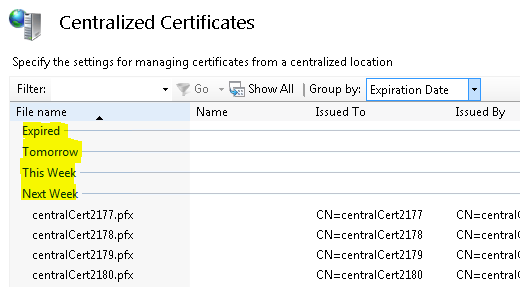

Una característica de capacidad de administración destacada es la capacidad de agrupar los certificados por sus fechas de expiración:

Vea lo fácil que es poder ver los certificados que:

Expirada

Expirar mañana

Expirar esta semana

Expirar la próxima semana

Expirar el mes siguiente

Later

Crear un sitio web seguro

Abra administrador de IIS.

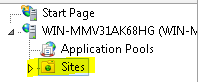

Seleccione Sitios en la ventana de navegación izquierda:

Seleccione Agregar sitio web:

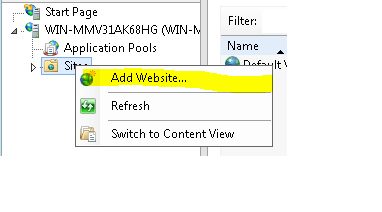

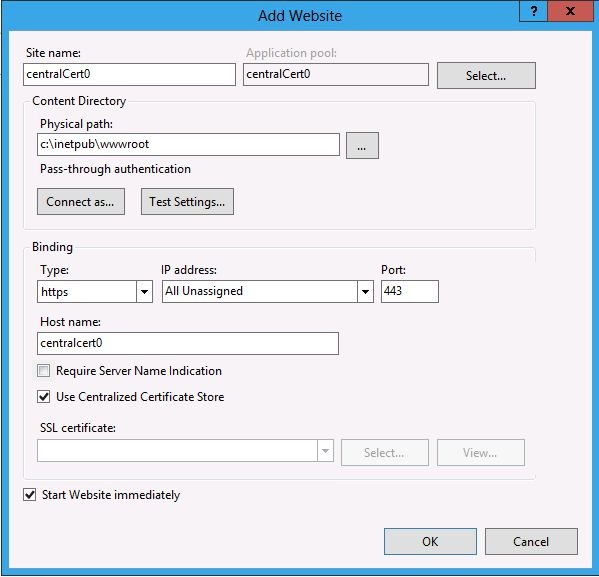

Rellene la información, como crearía cualquier sitio:

Nombre del sitio: centralCert0

Ruta de acceso física:

c:\inetpub\wwwroottipo: https

Nombre de host: centralcert0

- Esto es nuevo para Windows Server 2012 en ese nombre de host se puede especificar para SSL.

- El valor real de esta configuración varía en función del certificado de muestra que se usa.

Requerir indicación de nombre de servidor: No seleccionado

- También puede seleccionar requerir indicación de nombre de servidor si lo desea. El almacén de certificados centralizado no requiere que use SNI, pero funciona correctamente al usar SNI.

- Tenga en cuenta que en la versión preliminar del Desarrollador, el almacén de certificados centralizado también requería el uso de SNI. Esa restricción se ha quitado a partir de la versión beta.

Usar el almacén de certificados centralizado: seleccionado

- Tenga en cuenta que no es necesario seleccionar un certificado correspondiente específico que se va a usar.

- Mediante el uso del contrato de nomenclatura, el certificado correspondiente se selecciona automáticamente. En este ejemplo, IIS intenta leer centralcert0.pfx desde el recurso compartido de archivos de certificado SSL central.

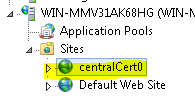

Compruebe que se ha creado el sitio:

Eso es. El sitio seguro se creó mediante la compatibilidad centralizada con certificados SSL. La experiencia de administración es muy similar a la configuración compartida y al enlace SSL tradicional. Las diferencias son:

- Los certificados se almacenan de forma centralizada en un recurso compartido de archivos.

- El nombre de host se puede especificar para el sitio SSL.

- El enlace SSL no se administra explícitamente de 1 a 1.

Prueba de un sitio seguro

Abra un explorador y vaya a https://centralcert0/. Tenga en cuenta que, como parte de los requisitos previos, el archivo de hosts debe modificarse para enrutar esta solicitud a localhost:

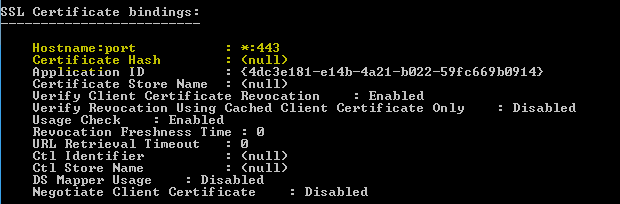

Además, para ver el nuevo tipo de enlace SSL, escriba lo siguiente en una ventana de línea de comandos con privilegios elevados:

netsh http show sslcert

Tenga en cuenta que el enlace SSL es nombre de host:puerto con el valor *:443. Además, no hay ningún hash de certificado asociado a este enlace porque el certificado correspondiente se carga a petición en función del contrato de nombre de archivo del certificado.

Escenarios

Pruebe a implementar los escenarios siguientes:

El soporte centralizada con certificados SSL está diseñada para escalarse para un entorno multiinquilino. Pruebe a configurar miles de sitios seguros mediante esta característica.

Con miles de certificados, ejecute el siguiente comando en una ventana de línea de comandos con privilegios elevados. Tenga en cuenta que, independientemente del número de sitios seguros, solo hay un enlace:

netsh http show sslcertIntente agregar un nuevo servidor en esta granja de servidores. Con la configuración compartida y la característica de compatibilidad con certificados SSL centralizados, este es ahora un proceso de 3 pasos:

Configure el nuevo servidor para usar la configuración compartida.

Configure el nuevo servidor para usar el soporte centralizada con certificados SSL.

Crear el enlace SSL. Una ventana de línea de comandos con privilegios elevados, escriba:

add sslcert hostnameport=*:443 appid={00112233-4455-6677-8899-AABBCCDDEFF}

A diferencia de las versiones anteriores de Windows Server, los certificados de Windows Server 2012 se cargan en memoria a petición. Después de configurar miles de sitios seguros mediante la característica de compatibilidad con certificados SSL centralizados, envíe una solicitud GET a uno de los sitios seguros y observe el uso de memoria. Es insignificante. En versiones anteriores de Windows Server, si se han configurado cientos de sitios seguros, enviar solo una solicitud GET hace que Windows Server cargue todos los certificados, lo que da lugar a un uso elevado de memoria y limita aún más la escalabilidad.

Crear sitios seguros con SNI, soporte con certificados SSL tradicionales y centralizados. Están diseñados para coexistir.

Resumen

Ha explorado correctamente la característica Certificado SSL centralizado en Windows Server 2012.