Descripción general de las configuraciones de IA y LLM en Microsoft Cloud for Sovereignty (versión preliminar)

Importante

Esta es una característica en versión preliminar. Esta información se relaciona con una función preliminar que puede modificarse sustancialmente antes de su lanzamiento. Microsoft no otorga ninguna garantía, explícita o implícita, con respecto a la información proporcionada aquí.

Las organizaciones del sector público pueden aprovechar la última innovación en IA en la nube pública, al tiempo que administran sus datos de acuerdo con sus directivas locales y requisitos normativos con la ayuda de Microsoft Cloud for Sovereignty.

Microsoft Cloud for Sovereignty ofrece agilidad y flexibilidad, características avanzadas de ciberseguridad y acceso a las últimas innovaciones, como Azure OpenAI, para acelerar la transformación digital y la prestación de servicios públicos esenciales. Permite a los clientes crear y transformar digitalmente cargas de trabajo en la nube de Microsoft, al tiempo que les ayuda a cumplir muchos de sus requisitos específicos de cumplimiento, seguridad y directivas.

Azure OpenAI Service proporciona acceso a los potentes modelos lingüísticos de OpenAI, incluidas las series de modelos GPT-4, GPT-3.5 (ChatGPT), Codex y Embeddings. Estos modelos de lenguaje fundacionales están previamente entrenados con grandes cantidades de datos para realizar tareas, como generación de contenido, resumen, búsqueda semántica y traducción de lenguaje natural a código. Puede usar Azure OpenAI Service para acceder a los modelos preentrenados y crear aplicaciones habilitadas para IA más rápidamente y con el mínimo esfuerzo, al mismo tiempo que usan Microsoft Cloud for Sovereignty para habilitar los requisitos de cumplimiento, seguridad y directivas con controles soberanos a escala empresarial y arquitectura en la nube.

Prestaciones

Puede utilizar Azure OpenAI Services en sus datos para:

Aumentar la productividad de los empleados reduciendo el tiempo que necesitan para encontrar información crítica en la base de conocimientos colectiva de la organización.

Aumente la satisfacción de los electores simplificando los complejos requisitos de los reglamentos o programas.

Ejemplo de caso de uso

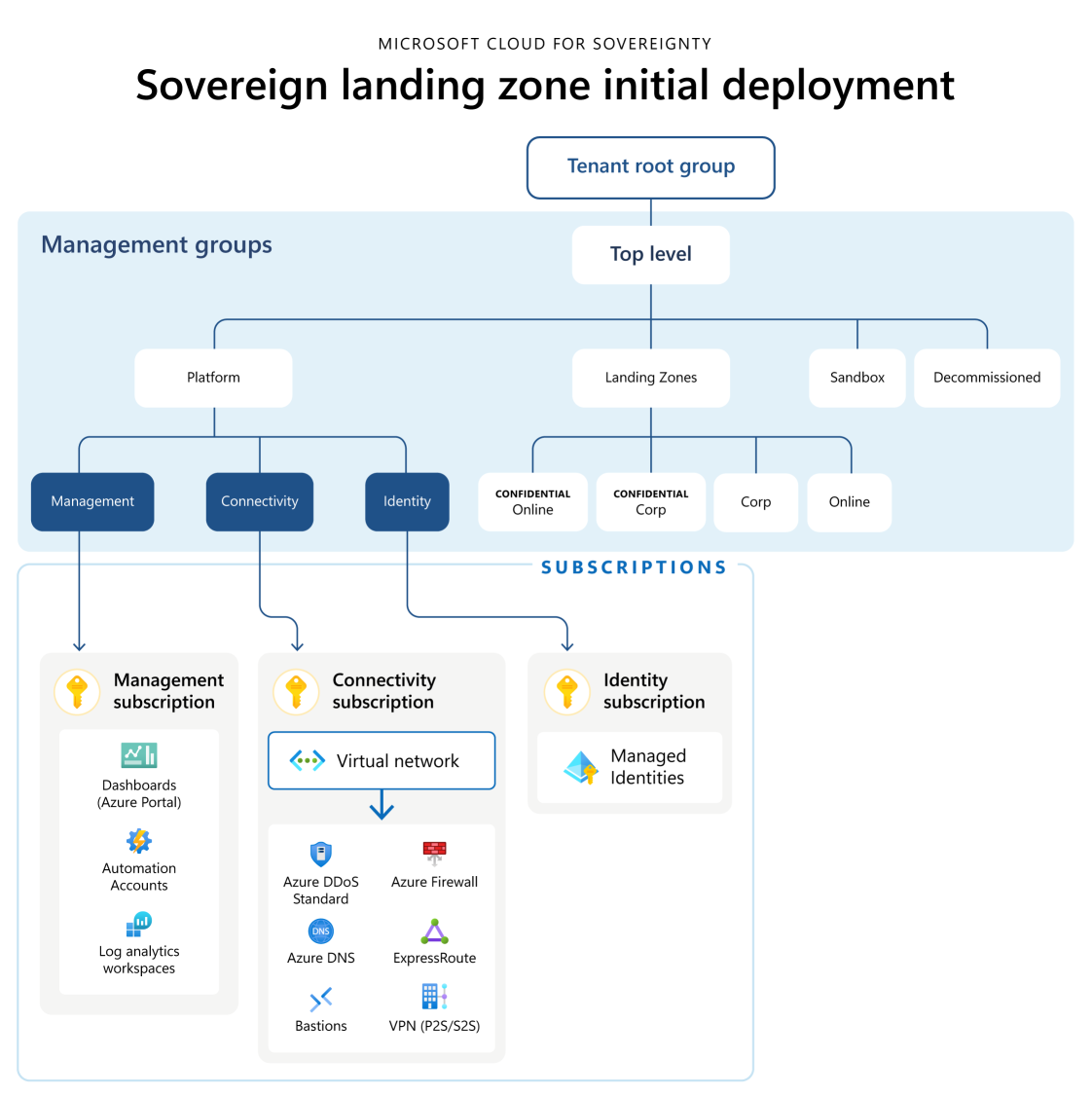

Los casos de uso soberano se implementan mejor basándose en la zona de aterrizaje soberana (SLZ). La SLZ se compone de una jerarquía de grupos de administración y recursos comunes de la plataforma que facilitan la conexión en red, el registro y las identidades de los servicios administrados. El siguiente diagrama muestra la arquitectura de referencia de las configuraciones soberanas de IA y LLM.

El grupo de administración raíz de una SLZ se conoce comúnmente como zona de aterrizaje, o zona de aterrizaje a escala empresarial. Las suscripciones individuales que residen en uno de los grupos de administración secundarios por debajo del principal suelen denominarse zonas de aterrizaje de aplicaciones o zonas de aterrizaje de cargas de trabajo. Las cargas de trabajo de las aplicaciones pueden implementarse en un entorno SLZ en una de las cuatro zonas de aterrizaje predeterminadas:

Corp (corporativo): cargas de trabajo no confidenciales y no orientadas a Internet

En línea: cargas de trabajo no confidenciales y orientadas a Internet

Corp confidencial: cargas de trabajo confidenciales no orientadas a Internet (solo permite usar recursos informáticos confidenciales)

En línea confidencial: cargas de trabajo confidenciales orientadas a Internet (solo permite usar recursos informáticos confidenciales)

La principal diferencia entre los grupos de administración Corp y En línea es cómo manejan los puntos de conexión públicos. El entorno En línea permite usar puntos de conexión públicos, mientras que el entorno Corp no. Más información sobre la arquitectura de la SLZ.

En un entorno SLZ, debe implementar soluciones basadas en LLM como cargas de trabajo dedicadas en sus propias suscripciones dentro de la jerarquía del grupo de administración Corp o En línea.

Se recomienda utilizar el entorno Corp como patrón estándar seguro para implementar aplicaciones basadas en RAG de LLM como los copilotos destinados al uso interno de la organización. Necesita conexiones ExpressRoute o basadas en VPN para acceder a las API de front-end o a las interfaces de usuario que conectan con los servicios de Azure AI y proporcionan capacidades de LLM a los usuarios finales o consumidores.

Para ofrecer al público aplicaciones basadas en LLM o RAG, use las zonas de carga de trabajo en la jerarquía del grupo de administración En línea. Sin embargo, debe acceder a todos los servicios necesarios para la implementación a través de puntos de conexión privados de forma segura en la red virtual. Proporcione la API o la aplicación web front-end únicamente a través de un punto de conexión público a los usuarios finales o consumidores.

En este caso, debe proteger el punto de conexión público con un Firewall de aplicaciones web. También debe aplicar y configurar DDoS apropiados y otros servicios de seguridad. Según sus preferecias, esta configuración puede realizarse de forma centralizada en la red virtual del centro de conectividad, o descentralizada en la red virtual de la carga de trabajo.

Si necesita integrar datos de zonas de aterrizaje confidenciales con cargas de trabajo basadas en LLM, debe ejecutar los procesos de transformación que procesan y almacenan los datos en servicios como los de Azure AI, como Azure AI Search o Azure OpenAI, en una zona de aterrizaje Confidencial. Además, estos procesos deben filtrar y administrar activamente los datos para evitar el envío de datos confidenciales que deben ser cifrados al usarlos para servicios y cargas de trabajo no confidenciales. Debe implementar este filtrado en la lógica empresarial personalizada caso por caso.

Si necesita ingerir, transformar o consumir datos por cargas de trabajo basadas en LLM, le recomendamos que implemente una zona de aterrizaje de datos alineada con los dominios de datos. Una zona de aterrizaje de datos tiene varias capas que habilitan la agilidad para las integraciones de datos de servicio y los productos de datos que contiene.

Puede implementar una nueva zona de aterrizaje de datos con un conjunto estándar de servicios que permitan a la zona de aterrizaje de datos comenzar la ingesta y el análisis de datos. Puede conectar la zona de aterrizaje de datos a la zona de aterrizaje de datos LLM y a todas las demás zonas de aterrizaje de datos con un emparejamiento de red virtual. Este mecanismo permite compartir los datos de forma segura a través de la red interna de Azure al mismo tiempo que se consigue una menor latencia y un mayor rendimiento que si se hiciera a través del centro de conectividad.

Algunas implementaciones pueden requerir el uso de datos sensibles o confidenciales que requieran un cifrado en uso, disponible con la informática confidencial. Para este escenario, puede ejecutar soluciones de datos basadas en máquinas virtuales en zonas de aterrizaje en el marco del grupo de administración confidencial. Es posible que algunos servicios de datos PaaS no puedan ejecutarse en máquinas virtuales confidenciales.