Control de acceso basado en roles en el Servicio de crédito medioambiental (versión preliminar)

![]() Microsoft Cloud for Sustainability

Microsoft Cloud for Sustainability

Importante

Algunas o todas estas funciones están disponibles como parte de una versión preliminar. El contenido y la funcionalidad están sujetos a cambios. Puede acceder al entorno de prueba del Servicio de crédito medioambiental (versión preliminar) para una prueba de 30 días. Para usar el Servicio de crédito medioambiental (Vista previa) en un entorno de producción, complete el Formulario de registro del Servicio de crédito medioambiental (Vista previa).

El control de acceso basado en roles le permite controlar el acceso a diferentes operaciones en la aplicación, según los permisos presentes en los roles asignados a los usuarios en la organización. Le permite otorgar y eliminar roles asignados a los usuarios en la organización para un control detallado.

Cada organización ecosistémica voluntaria de mercado ecológico desempeña un rol específico, llamado rol de mercado en el Servicio de crédito medioambiental (vista previa). Cada organización incorporará usuarios al Servicio de crédito medioambiental (versión preliminar) y asignará roles de usuario. Recursos tales como proyectos o programas ecológicos, proyectos de beneficios modulares, reclamos y tokens pertenecen a una organización en lugar de a un usuario.

Asignar roles de usuario

Un rol de usuario se define como una colección de permisos que permiten operaciones específicas en la aplicación. Puede asignar estos roles de usuario a nivel de organización o a nivel de activo dentro del contexto de un rol de mercado específico. Los siguientes roles de usuario son compatibles con el Servicio de crédito medioambiental (versión preliminar):

| Rol de usuario | Permisos |

|---|---|

| Admin | Un administrador puede realizar todas las operaciones de plano de datos admitidas en los recursos asociados, como crear, actualizar, leer y eliminar. También pueden realizar operaciones en el plano de gestión, como incorporar usuarios en la organización y crear o actualizar asignaciones de funciones para ellos. |

| Colaborador | Un colaborador puede realizar todas las operaciones de plano de datos admitidas en los recursos asociados, como crear, actualizar, leer y eliminar. También reciben acceso de lectura en el nivel del plano de gestión. |

| Lector | Un Lector puede realizar operaciones de lectura en el nivel del plano de datos asociado y en los recursos del nivel del plano de gestión. |

Administrar roles a nivel de organización en el contexto de un rol de mercado

Las siguientes capacidades son compatibles con el control de acceso basado en roles a nivel de organización dentro del contexto de un nivel de rol de mercado específico. Por ejemplo, si una organización opera como compradora, entonces tiene un rol de mercado (comprador). En el nivel de la organización, un usuario de esta organización podría tener una función de usuario Comprador administrador, Comprador colaborador o Comprador Lector.

Una organización puede tener múltiples roles de mercado. Por ejemplo, si otra organización opera como un registro emisor y un mercado, tiene dos funciones de mercado. Un usuario de esta organización podría tener una función de administrador de proveedores en el contexto de la función de mercado de proveedores y una función de registro emisor Lector en el contexto de la función de registro emisor.

Administrar roles a nivel de activos

Puede administrar los privilegios de usuario a nivel de activo dentro de la organización. El administrador a nivel de organización o colaborador pueden crear nuevos activos. El administrador de nivel de organización también puede agregar usuarios al activo y asignarles roles.

Administrador de nivel de activo: a un administrador de nivel de activo se le otorga la función de usuario administrador en un ámbito granular específico de un activo en la organización. Por ejemplo, a un usuario se le asigna una función de administrador de proveedor en el ámbito del proyecto de beneficios modulares en la función de mercado de proveedores de una organización. Pueden realizar todas las operaciones de plano de datos admitidas en el activo, como lectura y escritura. También pueden realizar operaciones en el plano de gestión, como incorporar usuarios en la organización en el activo concreto para el que son administradores.

Nivel de activo colaborador: un nivel de activo colaborador puede realizar todas las operaciones de plano de datos admitidas en el activo, como leer y actualizar el activo. Pueden leer las asignaciones de roles de los otros usuarios o grupos en el ámbito de ese activo.

Nivel de activo Lector: un nivel de activo Lector puede realizar operaciones de lectura en el activo. Pueden leer las asignaciones de roles de los otros usuarios o grupos en el ámbito de ese activo.

Nota

Se mantendrá la jerarquía de acceso de arriba hacia abajo. Por ejemplo, si un usuario tiene un rol de usuario administrador en el rol de mercado de proveedores en el ámbito de la organización, entonces tendrá acceso de nivel de administrador automáticamente en todos los activos (como proyectos ecológicos y proyectos de beneficios modulares) para ese proveedor. Si otro usuario tiene acceso de administrador a nivel de activos (por ejemplo, en un proyecto ecológico), tendrá acceso a todos los activos incluidos en él.

Capacidades admitidas para el control de acceso basado en roles

Requisitos previos para usar la colección Postman para las API

Puede configurar la colección Postman con la configuración del entorno de las organizaciones y sus administradores de la siguiente manera:

Establece los datos de usuario en las diferentes variables (por ejemplo: <marketRole>_admin_username) de la colección postman para los diferentes roles de mercado que quieras utilizar, junto con sus respectivas contraseñas.

Cree un nuevo entorno de Postman y cambie a él antes de ejecutar cualquier API en la colección.

Ejecute la carpeta Configurar organizaciones para el rol de mercado específico que desea usar, para configurar las propiedades de la organización (y sus respectivos administradores) en el entorno de Postman.

Ejecute la API Definiciones de funciones > Obtener todas las definiciones de funciones para obtener los detalles de todas las definiciones de funciones de usuario integradas en el entorno de Postman. La respuesta de la API de definición de funciones se puede utilizar para conocer los ámbitos asignables que se pueden asignar a los usuarios.

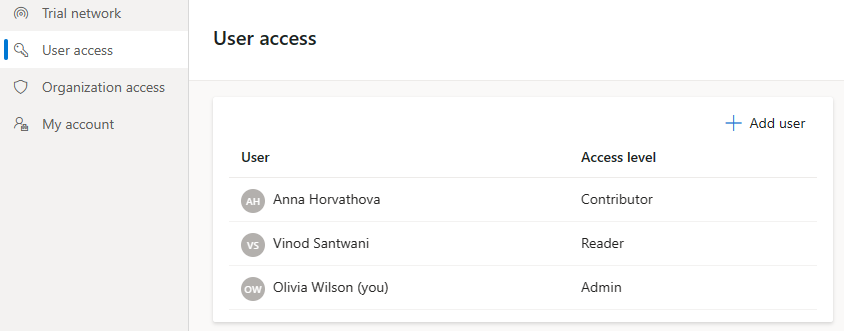

Agregar usuarios

Puede agregar usuarios y administrar sus roles dentro de la organización cambiando al menú Configuración en el menú de navegación izquierdo.

Nota

No puede agregar un usuario que ya ha sido agregado.

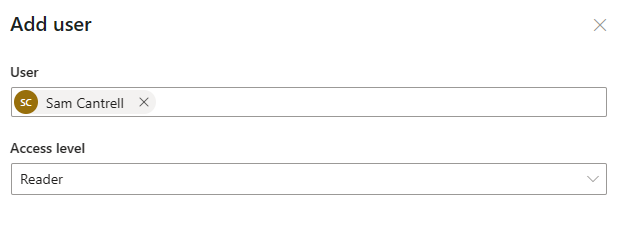

- En la pantalla Acceso de usuario, seleccione Agregar usuario.

- En el panel Agregar usuario, ingrese el Usuario, seleccione el Nivel de acceso y luego seleccione Guardar.

Mediante una API:

Nota

La carpeta Onboard Users de la colección Postman admite la ejecución con un solo clic. Sin embargo, le recomendamos que utilice API individuales para intentar incorporar usuarios y familiarizarse con las API.

Para cualquier carpeta organizativa, como Proveedor, en la carpeta Usuarios integrados de la colección Postman, configure el organización y su administrador llamando a las API Obtener detalles de la organización y Obtener detalles del usuario administrador.

Para incorporar un usuario colaborador, puede verificar que la autorización requerida para la API corresponda al usuario administrador. La carga útil de la solicitud intenta agregar un nuevo usuario con el rol de usuario integrado colaborador, como el rol de usuario de proveedor colaborador. Al enviar la solicitud se incorpora el colaborador.

Del mismo modo, puede incorporar un usuario Lector en la organización con el rol de Lector correspondiente, como el rol de usuario de proveedor Lector.

Cambiar asignaciones de roles

Después de agregar usuarios, puede cambiar el rol de usuario asignado.

Nota

No puede editar su propio acceso.

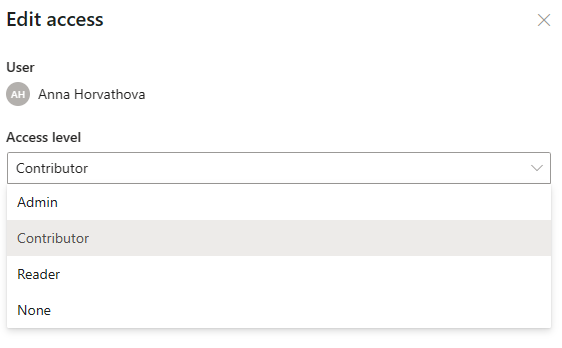

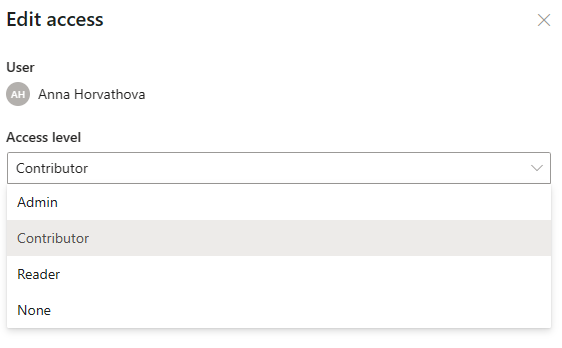

- En la pantalla Acceso de usuario, seleccione los tres puntos junto al usuario y luego seleccione Editar.

- En el panel Editar acceso, seleccione el nuevo rol en el menú desplegable Nivel de acceso y luego seleccione Guardar.

Mediante una API:

Vaya a la carpeta Asignaciones de roles en la colección.

Utilice la API Crear asignación de roles en un activo. De forma predeterminada, el rol de proveedor colaborador se asigna al usuario proveedor Lector mediante los administradores de proveedor token de acceso.

Nota

Este ejemplo resalta cómo funciona la API para la asignación de funciones. Puede asignar una función de usuario diferente a los usuarios de diferentes organizaciones por las respectivas cuentas de administrador. Puede cambiar el URI de recurso del ámbito a un URI de activo válido para la definición de rol. Reemplace las variables de entorno en la carga útil de la solicitud (roleDefinitionId y userId) y modifique el parámetro de cuerpo de solicitud resourceUri y cambie la variable de entorno token de acceso para que coincida con la cuenta de usuario administrador correspondiente. Puede enviar la API de creación de asignación de roles con diferentes valores del identificador de definición de roles (roleDefinitionId) para que se asigne a los diferentes usuarios de la organización (userId) en un ámbito diferente (resourceUri). Puede cambiar el encabezado de autorización para que se corresponda con el token de acceso del usuario administrador respectivo. Los administradores de la organización no puede asignar roles de usuario fuera de su organización y no puede asignar roles a usuarios fuera de su organización.

Utilice la API Actualizar asignación de roles para actualizar el acceso de un usuario. Por ejemplo, puede elevar a un usuario a administrador de proveedores. Asegúrese de verificar roleassignment_id en el parámetro de la API.

Eliminar asignaciones de roles

El usuario administrador puede eliminar las asignaciones de roles existentes para los participantes según sea necesario.

Nota

No puede eliminar su propio acceso.

- En la pantalla Acceso de usuario, seleccione los tres puntos junto al usuario y luego seleccione Editar.

- En el panel Editar acceso, seleccione Ninguno en el menú desplegable Nivel de acceso y luego seleccione Guardar.

Mediante una API:

Configure la función de administrador correspondiente a la organización del usuario cuya asignación de función debe eliminarse.

Vaya a la carpeta Asignaciones de roles y seleccione la API Eliminar asignación de roles.

Introduzca el roleassignment_id correcto en el parámetro API.

Llame a DELETE /roleAssignments/{{roleassignment_id}} estableciendo el encabezado de autorización con el token de acceso del usuario administrador respectivo (las variables del entorno de Postman se pueden usar para probar usuarios con diferentes roles de diferentes organizaciones).

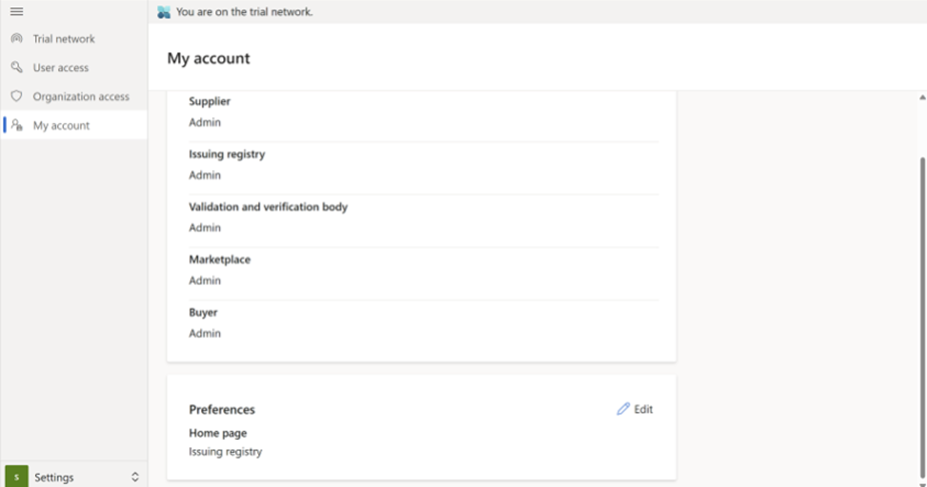

Ver y cambiar los detalles del perfil

Para ver los detalles de su perfil, seleccione Mi cuenta en la navegación izquierda.

Para editar sus preferencias, seleccione el icono Editar en la sección Preferencias y seleccione la página de inicio que desea utilizar. La lista indicará los diferentes roles de mercado a los que tiene acceso el usuario actualmente registrado.

Mediante una API:

- Utilice la API POST /organizations/{organizationId}/users/{userId}/setMyDefaultMarketRole para cambiar el rol de mercado predeterminado de un usuario. El encabezado de autorización debe usar el token de acceso del mismo usuario que se pasó en el parámetro de URL ID de usuario. El usuario debe tener algún acceso en el nuevo rol de mercado que se establece como predeterminado.

Ver definiciones de roles

Un usuario con cualquier rol puede ver diferentes definiciones de roles.

Para ver todas las definiciones de roles a través de API:

Vaya a la carpeta Definiciones de roles y seleccione la API Obtener todas las definiciones de roles.

Llame a GET /roleDefinitions estableciendo el encabezado de autorización con el token de acceso del usuario respectivo (las variables del entorno de Postman se pueden usar para probar usuarios con diferentes roles de diferentes organizaciones).

Para ver las definiciones de roles por ID:

Vaya a la carpeta Definiciones de roles y elija la API Obtener definición de roles por id.

Llame a GET /roleDefinitions/{{id}} estableciendo el identificador de definición de rol en la URL de la solicitud y el encabezado de autorización con el token de acceso del usuario respectivo (las variables del entorno de Postman se pueden usar para probar usuarios con diferentes roles de diferentes organizaciones).

Ver usuarios y roles asignados

Un usuario con cualquier rol puede ver los usuarios de la organización junto con sus roles asignados.

Navegue a la pantalla Acceso de usuario y vea los usuarios que tienen acceso.

Mediante una API:

- Navegue a la carpeta Usuarios.

- Llame a Obtener todos los usuarios de mi organizaicón estableciendo el encabezado de autorización con el token de acceso del usuario de la organización respectiva (las variables del entorno de Postman se pueden usar para probar usuarios con diferentes roles de diferentes organizaciones).

- Navegue a la carpeta Asignaciones de roles.

- Llame a Obtener todas las asignaciones de funciones en mi función de mercado predeterminada para obtener las asignaciones de roles en el rol de mercado predeterminado de la identidad de la persona que llama en función del parámetro de consulta resourceUri.

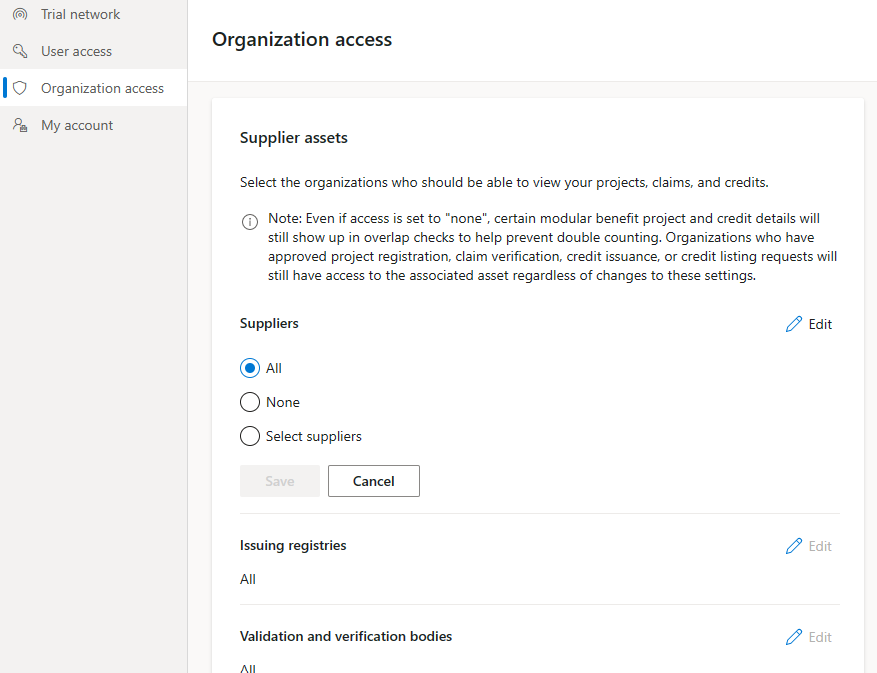

Administre los controles de acceso entre organizaciones para sus activos

El usuario administrador puede administrar el acceso para los activos en todas las organizaciones. Esto se puede usar en múltiples escenarios, por ejemplo, si un proveedor tuviera créditos previamente comprometidos con un comprador y no quiere que otros compradores vean el crédito. Otro ejemplo son las inserciones que se utilizarán dentro de la misma cadena de valor.

Para respaldar estos escenarios, el Servicio de crédito medioambiental (versión preliminar) tiene las siguientes capacidades:

Un administrador puede gestionar si quiere que el activo sea visible para todos los roles del mercado o no. Por ejemplo, un proveedor que quiera usar los créditos para inserciones puede decidir ocultar la visibilidad de los créditos a todos los compradores. De forma predeterminada, el activo será visible para todos los roles de mercado, que el administrador puede alternar.

Un administrador puede gestionar si quiere que el activo sea visible para todas las organizaciones de un rol de mercado o no. Por ejemplo, un proveedor puede tener créditos precomprometidos con un comprador. El administrador de activos puede administrar la visibilidad para que los créditos no sean visibles para ningún otro comprador, excepto el previsto.

De forma predeterminada, los activos como proyectos ecológicos, proyectos de beneficios modulares y créditos serán visibles para todas las organizaciones, que el administrador puede alternar. El administrador puede establecer una política de acceso entre organizaciones para esto en diferentes niveles, desde la prioridad más baja hasta la más alta, de la siguiente manera:

Organizaciones: una política entre organizaciones a nivel de organización implica que el control de acceso entre organizaciones se aplica a todos los activos de las organizaciones.

Proyectos ecológicos: una política entre organizaciones a nivel de proyecto ecológico tiene mayor prioridad que la capa anterior. Implica control de acceso entre organizaciones en el proyecto ecológico específico y todos los activos dentro de él. Si se establece una política entre organizaciones en este nivel, tiene prioridad sobre cualquier política establecida en el nivel de la organización. Esto puede ser configurado por un usuario con acceso de administrador elegible en el alcance del proyecto ecológico.

Proyectos de beneficios modulares: una política entre organizaciones a nivel de proyecto de beneficios modulares tiene mayor prioridad que las capas anteriores. Implica control de acceso entre organizaciones en el proyecto de beneficios modulares específico y todos los activos dentro de él. Si se establece una política entre organizaciones en este nivel, tiene prioridad sobre cualquier política establecida en uno de los niveles anteriores. Esto puede ser configurado por un usuario con acceso de administrador elegible en el alcance del proyecto de beneficios modulares.

Créditos: una política entre organizaciones a nivel de crédito tiene mayor prioridad que las capas anteriores. Implica control de acceso entre organizaciones en el crédito específico. Si se establece una política entre organizaciones en este nivel, tiene prioridad sobre cualquier política establecida en uno de los niveles anteriores. Esto puede ser configurado por un usuario con acceso de administrador elegible en el alcance del proyecto de beneficios modulares.

Nota

Los administradores pueden establecer una política entre organizaciones para los activos que poseen. Proveedor y Comprador son los dos roles de mercado que pueden establecer políticas entre organizaciones. El proveedor puede establecerlo en sus proyectos ecológicos, proyectos de beneficios modulares y créditos. El comprador puede configurarlo en sus propios créditos. Al llamar a las API, el encabezado x-ms-marketRole indica el servicio sobre el contexto del rol de mercado en el que el usuario administrador los está llamando.

Mediante UX:

Actualmente, desde UX, el administrador a nivel de organización puede establecer la política entre organizaciones a nivel de organización.

Seleccione Acceso de organización en la navegación izquierda.

Seleccione Editar para la organización que desea cambiar y actualice según sea necesario.

Mediante una API:

- Vaya a la carpeta Organizaciones en Postman y use la API Establezca la política de acceso entre organizaciones a nivel de organización para establecer una política a nivel de organización bajo el rol de mercado predeterminado.

- Vaya a la carpeta Creación de proyectos ecológicos en Postman y use la API Establezca una política de acceso entre organizaciones en proyectos ecológicos para establecer una política a nivel de proyecto ecológico específico.

- Vaya a la carpeta Creación de proyectos ecológicos en Postman y use la API Establezca una política de acceso entre organizaciones en MBP para establecer una política a nivel de proyecto de beneficios modulares específico.

- Vaya a la carpeta Créditos en Postman y use la API Establezca una política de acceso entre organizaciones en créditos para establecer una política a nivel de crédito.

Aprovechar grupos para administrar acceso

Un administrador puede crear grupos, administrar los usuarios de un grupo y asignar grupos con roles. Actualmente, esta característica solo se admite mediante API.

Crear un grupo de usuarios y agregarle usuarios:

POST /organizations/{{organization_id}}/groupsObtener todos los grupos de usuarios de la organización:

GET /organizations/{{organization_id}}/groupsObtener un grupo de usuarios por id.:

GET /organizations/{{organization_id}}/groups/{{group_id}}Obtener usuarios en un grupo de usuarios:

GET /organizations/{{organization_id}}/groups/{{group_id}}/usersAgregar usuarios a un grupo de usuarios:

POST /organizations/{{organization_id}}/groups/{{group_id}}/addUsersEliminar un usuario de un grupo de usuarios:

DELETE /organizations/{{organization_id}}/groups/{{group_id}}/users/{{user_id}}Incorporar usuarios a un grupo de usuarios:

POST /organizations/{{organization_id}}/groups/{{group_id}}/addNewUsersCree una asignación de roles para un grupo de usuarios:

POST /roleAssignmentsEliminar una asignación de roles de grupo de usuarios:

DELETE /roleAssignments/{{roleAssignmentId}}

Consultar también

Descripción general del Servicio de crédito medioambiental (versión preliminar)Glosario del Servicio de crédito medioambiental (versión preliminar)Descripción general de la referencia de la API para el Servicio de crédito medioambiental (versión preliminar)