Cuándo usar Azure Private Link

Ya sabe qué es Private Link y cómo funciona. Ahora necesita algunos criterios para ayudarlo a evaluar si Private Link es una opción adecuada para su empresa. Para ayudarlo a tomar una decisión, tenga en cuenta los siguientes objetivos:

- Colocación de los servicios PaaS de Azure en la red virtual

- Protección del tráfico entre la red de la empresa y la nube de Azure

- Eliminación de la exposición a Internet para servicios PaaS

- Acceso a los recursos de PaaS de Azure a través de redes

- Reducción del riesgo de la filtración de datos

- Ofrecer a los clientes acceso privado a los servicios de Azure creados por la empresa

Como parte de la evaluación de Azure Private Link, sabe que Contoso tiene varios de estos objetivos. Lea las secciones correspondientes para obtener más detalles.

Colocación de los servicios PaaS de Azure en la red virtual

En función del recurso y de cómo se configure, la conexión a los servicios PaaS de Azure puede resultar complicada. Private Link reduce la complejidad al conseguir que los servicios de Azure parezcan ser otro nodo más de la red virtual de Azure. Con un recurso de Private Link que ahora forma parte de la red virtual, los clientes pueden usar un FQDN relativamente sencillo para establecer la conexión.

Protección del tráfico entre la red de la empresa y la nube de Azure

Esta es una de las paradojas de la informática en la nube: para que una máquina virtual basada en la nube tenga acceso a un servicio en el mismo proveedor de nube, la conexión y el tráfico deben estar fuera de la nube. Es decir, aunque los puntos de conexión se encuentren en la nube, el tráfico debe viajar a lo largo de Internet.

Desafortunadamente, una vez que el tráfico abandona la nube, se convierte en "público" y queda expuesto a riesgos. Hay una larga lista de posibles vulnerabilidades que los actores malintencionados pueden usar para robar, supervisar o dañar ese tráfico.

Private Link elimina ese riesgo mediante el redireccionamiento del tráfico para que no atraviese Internet. En su lugar, todo el tráfico entre la red virtual y un recurso de Private Link viaja a lo largo de la red troncal de Microsoft Azure segura y privada.

Eliminación de la exposición a Internet para servicios PaaS

La mayoría de los recursos PaaS de Azure son accesibles desde Internet. Estos recursos tienen, de forma predeterminada, un punto de conexión público que ofrece una dirección IP pública para que los clientes puedan conectarse al recurso a través de Internet.

El punto de conexión público expone el recurso en Internet de forma predeterminada. Sin embargo, ese punto de conexión también puede actuar como un punto de ataque para los hackers de técnicas "black hat", que buscan una forma de infiltrarse o interrumpir el servicio.

Private Link no hace nada para evitar dichos ataques. Sin embargo, una vez que haya creado un punto de conexión privado y lo haya asignado al recurso de Azure, ya no necesitará el punto de conexión público del recurso. Afortunadamente, puede configurar el recurso para deshabilitar su punto de conexión público para que ya no presente una superficie expuesta a ataques en Internet.

Acceso a los recursos de PaaS de Azure a través de redes

Las configuraciones de red raramente se componen de una única red virtual. La mayoría de las redes también incluyen uno o ambos de los siguientes elementos:

Una o varias redes emparejadas conectadas mediante el emparejamiento de red virtual de Azure.

Una o varias redes locales conectadas a través del emparejamiento privado de ExpressRoute o a través de un túnel VPN.

Sin Private Link, estas redes deben crear sus propias conexiones a un recurso específico de Azure. Dichas conexiones normalmente requieren la red pública de Internet. Esto cambia una vez que el punto de conexión privado asigna el recurso de Azure a una dirección IP privada de la red virtual. Ahora todas las redes emparejadas pueden conectarse directamente al recurso de Private Link, sin ninguna otra configuración.

Reducción del riesgo de la filtración de datos

Supongamos que una máquina virtual de la red está conectada a un servicio de Azure. A menudo, es posible que un usuario de la máquina virtual tenga acceso a varios recursos en el servicio de Azure. Por ejemplo, si el servicio es Azure Storage, un usuario podría tener acceso a varios blobs, tablas, archivos, etc.

Ahora supongamos que el usuario es un infiltrado malintencionado que ha tomado el control de la máquina virtual. En ese escenario, el usuario podría trasladar los datos de un recurso a otro que controle.

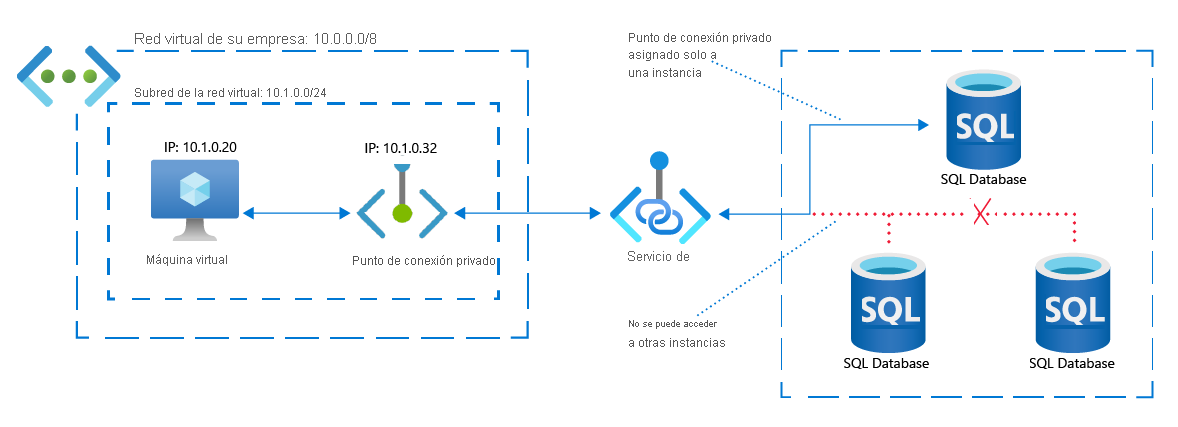

Este escenario es un ejemplo de filtración de datos. Private Link reduce el riesgo de filtración de datos mediante la asignación de un punto de conexión privado a una única instancia de un recurso de Azure. Un atacante podría seguir viendo los datos, pero no tendría ninguna manera de copiarlos o moverlos a otro recurso.

Ofrecer a los clientes acceso privado a los servicios de Azure creados por la empresa

Supongamos que su empresa crea servicios personalizados de Azure. ¿Quién consume esos servicios? Podría ser cualquier usuario de la lista siguiente:

- Personas que compran sus productos.

- Proveedores o proveedores de la empresa.

- Los empleados de la empresa.

Se puede decir que cada consumidor de la lista anterior es una cliente de su servicio.

Es muy probable que los datos a los que acceden y crean los propios clientes sean tan importantes como los datos de la empresa. Por lo tanto, los datos del cliente merecen el mismo nivel de privacidad y seguridad que los de la empresa.

Si cree que Private Link es la opción adecuada para proteger los datos de la empresa, extienda ese modelo de seguridad a los servicios de Azure personalizados. Al colocar sus servicios personalizados detrás de Azure Standard Load Balancer, puede usar el servicio Private Link para permitir que los clientes accedan a su servicio mediante el punto de conexión privado.

Imagínese la satisfacción de su departamento de marketing cuando les indique que ahora pueden ofrecer a los clientes acceso privado y seguro a los servicios de Azure personalizados.