Nota

El acceso a esta página requiere autorización. Puede intentar iniciar sesión o cambiar directorios.

El acceso a esta página requiere autorización. Puede intentar cambiar los directorios.

Se aplica a: Configuration Manager (rama actual)

Con Configuration Manager, se usa la administración basada en roles para proteger el acceso que los usuarios administrativos necesitan usar Configuration Manager. También puede proteger el acceso a los objetos que administra, como colecciones, implementaciones y sitios.

El modelo de administración basado en roles define y administra de forma centralizada el acceso de seguridad en toda la jerarquía. Este modelo es para todos los sitios y la configuración del sitio mediante los siguientes elementos:

Los roles de seguridad se asignan a los usuarios administrativos para concederles permiso para Configuration Manager objetos. Por ejemplo, permiso para crear o cambiar la configuración del cliente.

Los ámbitos de seguridad se usan para agrupar instancias específicas de objetos que un usuario administrativo es responsable de administrar. Por ejemplo, una aplicación que instala la consola de Configuration Manager.

Las colecciones se usan para especificar grupos de usuarios y dispositivos que el usuario administrativo puede administrar en Configuration Manager.

Con la combinación de roles, ámbitos y colecciones, se separan las asignaciones administrativas que cumplen los requisitos de la organización. Se usan juntos, definen el ámbito administrativo de un usuario. Este ámbito administrativo controla los objetos que un usuario administrativo ve en la consola de Configuration Manager y controla los permisos que un usuario tiene en esos objetos.

Ventajas

Los siguientes elementos son ventajas de la administración basada en roles en Configuration Manager:

Los sitios no se usan como límites administrativos. En otras palabras, no expanda un sitio primario independiente a una jerarquía con un sitio de administración central para separar a los usuarios administrativos.

Los usuarios administrativos se crean para una jerarquía y solo necesitan asignarles seguridad una vez.

Todas las asignaciones de seguridad se replican y están disponibles en toda la jerarquía. Las configuraciones de administración basadas en roles se replican en cada sitio de la jerarquía como datos globales y, a continuación, se aplican a todas las conexiones administrativas.

Importante

Los retrasos en la replicación entre sitios pueden impedir que un sitio reciba cambios para la administración basada en roles. Para obtener más información sobre cómo supervisar la replicación de bases de datos entre sitios, consulte Transferencias de datos entre sitios.

Hay roles de seguridad integrados que se usan para asignar las tareas de administración típicas. Cree sus propios roles de seguridad personalizados para admitir sus requisitos empresariales específicos.

Los usuarios administrativos solo ven los objetos que tienen permisos para administrar.

Puede auditar las acciones de seguridad administrativas.

Roles de seguridad

Use roles de seguridad para conceder permisos de seguridad a los usuarios administrativos. Los roles de seguridad son grupos de permisos de seguridad que se asignan a los usuarios administrativos para que puedan realizar sus tareas administrativas. Estos permisos de seguridad definen las acciones que un usuario administrativo puede realizar y los permisos que se conceden para determinados tipos de objetos. Como procedimiento recomendado de seguridad, asigne los roles de seguridad que proporcionan los permisos mínimos necesarios para la tarea.

Configuration Manager tiene varios roles de seguridad integrados para admitir agrupaciones típicas de tareas administrativas. Puede crear sus propios roles de seguridad personalizados para admitir sus requisitos empresariales específicos.

En la tabla siguiente se resumen todos los roles integrados:

| Nombre | Descripción |

|---|---|

| Administrador de aplicaciones | Combina los permisos del administrador de implementación de aplicaciones y los roles de autor de la aplicación . Los usuarios administrativos de este rol también pueden administrar consultas, ver la configuración del sitio, administrar colecciones, editar la configuración de afinidad de dispositivo de usuario y administrar entornos virtuales de App-V. |

| Autor de la aplicación | Puede crear, modificar y retirar aplicaciones. Los usuarios administrativos de este rol también pueden administrar aplicaciones, paquetes y entornos virtuales de App-V. |

| Administrador de implementación de aplicaciones | Puede implementar aplicaciones. Los usuarios administrativos de este rol pueden ver una lista de aplicaciones. Pueden administrar implementaciones para aplicaciones, alertas y paquetes. Pueden ver colecciones y sus miembros, mensajes de estado, consultas, reglas de entrega condicional y entornos virtuales de App-V. |

| Administrador de recursos | Concede permisos para administrar el punto de sincronización de Asset Intelligence, las clases de informes de Asset Intelligence, el inventario de software, el inventario de hardware y las reglas de medición. |

| Administrador de acceso a recursos de la empresa | Concede permisos para crear, administrar e implementar perfiles de acceso a recursos de la empresa. Por ejemplo, wi-fi, VPN, Exchange ActiveSync correo electrónico y perfiles de certificado. |

| Administrador de configuración de cumplimiento | Concede permisos para definir y supervisar la configuración de cumplimiento. Los usuarios administrativos de este rol pueden crear, modificar y eliminar elementos de configuración y líneas base. También pueden implementar líneas base de configuración en colecciones, iniciar la evaluación de cumplimiento e iniciar la corrección para equipos no compatibles. |

| Administrador de Endpoint Protection | Concede permisos para crear, modificar y eliminar directivas de Endpoint Protection. Pueden implementar estas directivas en colecciones, crear y modificar alertas y supervisar el estado de Endpoint Protection. |

| Administrador completo | Concede todos los permisos de Configuration Manager. Al usuario administrativo que instala Configuration Manager se le concede automáticamente este rol de seguridad, todos los ámbitos y todas las colecciones. |

| Administrador de infraestructura | Concede permisos para crear, eliminar y modificar la infraestructura de servidor Configuration Manager y para ejecutar tareas de migración. |

| Administrador de implementación del sistema operativo | Concede permisos para crear imágenes del sistema operativo e implementarlas en equipos, administrar paquetes e imágenes de actualización del sistema operativo, secuencias de tareas, controladores, imágenes de arranque y configuración de migración de estado. |

| Administrador de operaciones | Concede permisos para todas las acciones de Configuration Manager excepto para los permisos para administrar la seguridad. Este rol no puede administrar usuarios administrativos, roles de seguridad y ámbitos de seguridad. |

| Analista de solo lectura | Concede permisos para ver todos los objetos Configuration Manager. |

| Operador de herramientas remotas | Concede permisos para ejecutar y auditar las herramientas de administración remota que ayudan a los usuarios a resolver problemas del equipo. Los usuarios administrativos de este rol pueden ejecutar el control remoto, la asistencia remota y el escritorio remoto desde la consola de Configuration Manager. |

| Administrador de seguridad | Concede permisos para agregar y quitar usuarios administrativos y para asociar usuarios administrativos con roles de seguridad, recopilaciones y ámbitos de seguridad. Los usuarios administrativos de este rol también pueden crear, modificar y eliminar roles de seguridad y sus ámbitos y colecciones de seguridad asignados. |

| Administrador de actualizaciones de software | Concede permisos para definir e implementar actualizaciones de software. Los usuarios administrativos de este rol pueden administrar grupos de actualizaciones de software, implementaciones y plantillas de implementación. |

Sugerencia

Si tiene permisos, puede ver la lista de todos los roles de seguridad en la consola de Configuration Manager. Para ver los roles, vaya al área de trabajo Administración , expanda Seguridad y, a continuación, seleccione el nodo Roles de seguridad .

No puede modificar los roles de seguridad integrados, excepto agregar usuarios administrativos. Puede copiar el rol, realizar cambios y, a continuación, guardar estos cambios como un nuevo rol de seguridad personalizado. También puede importar roles de seguridad que haya exportado desde otra jerarquía, como un entorno de laboratorio. Para obtener más información, consulte Configuración de la administración basada en roles.

Revise los roles de seguridad y sus permisos para determinar si va a usar los roles de seguridad integrados o si tiene que crear sus propios roles de seguridad personalizados.

Permisos de funciones

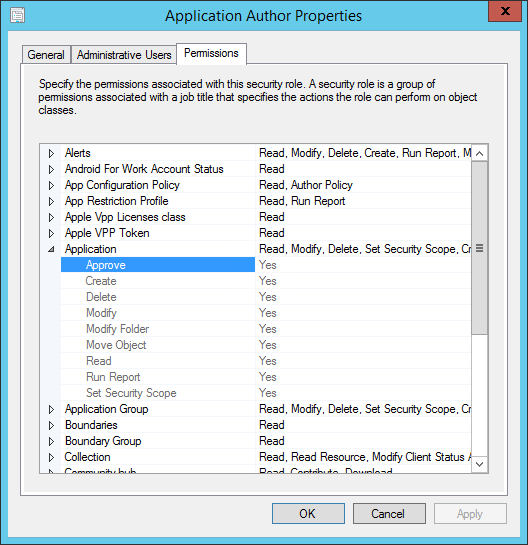

Cada rol de seguridad tiene permisos específicos para diferentes tipos de objetos. Por ejemplo, el rol de autor de la aplicación tiene los permisos siguientes para las aplicaciones:

- Aprobar

- Crear

- Eliminar

- Modify

- Modificar carpeta

- Mover objeto

- Lectura

- Ejecución del informe

- Establecer ámbito de seguridad

Este rol también tiene permisos para otros objetos.

Para obtener más información sobre cómo ver los permisos de un rol o cambiar los permisos de un rol personalizado, consulte Configuración de la administración basada en roles.

Planeación de funciones de seguridad

Use este proceso para planear Configuration Manager roles de seguridad en el entorno:

Identifique las tareas que los usuarios administrativos deben realizar en Configuration Manager. Estas tareas pueden estar relacionadas con uno o varios grupos de tareas de administración. Por ejemplo, la implementación de sistemas operativos y la configuración para el cumplimiento.

Asigne estas tareas administrativas a uno o varios de los roles integrados.

Si algunos de los usuarios administrativos realizan las tareas de varios roles, asigne los usuarios a los distintos roles. No cree un rol personalizado que combine los permisos.

Si las tareas que ha identificado no se asignan a los roles de seguridad integrados, cree y pruebe roles personalizados.

Para obtener más información, consulte Creación de roles de seguridad personalizados y Configuración de roles de seguridad.

Colecciones

Las colecciones especifican los usuarios y dispositivos que un usuario administrativo puede ver o administrar. Por ejemplo, para implementar una aplicación en un dispositivo, el usuario administrativo debe tener un rol de seguridad que conceda acceso a una colección que contenga el dispositivo.

Para obtener más información sobre las colecciones, vea Introducción a las colecciones.

Antes de configurar la administración basada en roles, decida si tiene que crear nuevas colecciones por cualquiera de los siguientes motivos:

- Organización funcional. Por ejemplo, colecciones independientes de servidores y estaciones de trabajo.

- Alineación geográfica. Por ejemplo, colecciones independientes para Norteamérica y Europa.

- Requisitos de seguridad y procesos empresariales. Por ejemplo, colecciones independientes para equipos de producción y pruebas.

- Alineación de la organización. Por ejemplo, colecciones independientes para cada unidad de negocio.

Para obtener más información, consulte Configuración de colecciones para administrar la seguridad.

Ámbitos de seguridad

Use ámbitos de seguridad para proporcionar a los usuarios administrativos acceso a objetos protegibles. Un ámbito de seguridad es un conjunto con nombre de objetos protegibles que se asignan a los usuarios administrador como un grupo. Todos los objetos protegibles se asignan a uno o varios ámbitos de seguridad. Configuration Manager tiene dos ámbitos de seguridad integrados:

Todos: concede acceso a todos los ámbitos. No se pueden asignar objetos a este ámbito de seguridad.

Valor predeterminado: este ámbito se usa para todos los objetos de forma predeterminada. Al instalar Configuration Manager, asigna todos los objetos a este ámbito de seguridad.

Si desea restringir los objetos que los usuarios administrativos pueden ver y administrar, cree sus propios ámbitos de seguridad personalizados. Los ámbitos de seguridad no admiten una estructura jerárquica y no se pueden anidar. Los ámbitos de seguridad pueden contener uno o varios tipos de objetos, que incluyen los siguientes elementos:

- Suscripciones de alerta

- Aplicaciones y grupos de aplicaciones

- Entornos virtuales de App-V

- Imágenes de arranque

- Grupos de límites

- Elementos de configuración y líneas base

- Configuración de cliente personalizada

- Puntos de distribución y grupos de puntos de distribución

- Paquetes de controladores

- Directivas de Endpoint Protection (todas)

- Carpetas

- Condiciones globales

- Trabajos de migración

- perfiles de OneDrive para la Empresa

- Imágenes del sistema operativo

- Paquetes de actualización del sistema operativo

- Paquetes

- Consultas

- Perfiles de conexión remota

- Scripts

- Sitios

- Reglas de medición de software

- Grupos de actualizaciones de software

- Paquetes de actualizaciones de software

- Secuencias de tareas

- Elementos de configuración de perfiles y datos de usuario

- directivas de cliente de Windows Update

También hay algunos objetos que no se pueden incluir en los ámbitos de seguridad porque solo están protegidos por roles de seguridad. El acceso administrativo a estos objetos no se puede limitar a un subconjunto de los objetos disponibles. Por ejemplo, es posible que tenga un usuario administrativo que cree grupos de límites que se usan para un sitio específico. Dado que el objeto de límite no admite ámbitos de seguridad, no puede asignar a este usuario un ámbito de seguridad que proporcione acceso solo a los límites que podrían estar asociados a ese sitio. Dado que un objeto de límite no se puede asociar a un ámbito de seguridad, cuando se asigna un rol de seguridad que incluye acceso a objetos de límite a un usuario, ese usuario puede acceder a todos los límites de la jerarquía.

Los objetos que no admiten ámbitos de seguridad incluyen, entre otros, los siguientes elementos:

- Bosques de Active Directory

- Usuarios administrativos

- Alertas

- Límites

- Asociaciones de equipos

- Configuración de cliente predeterminada

- Plantillas de implementación

- Controladores de dispositivos

- Asignaciones de sitio a sitio de migración

- Roles de seguridad

- Ámbitos de seguridad

- Direcciones de sitio

- Roles de sistema de sitio

- Actualizaciones de software

- Mensajes de estado

- Afinidades de dispositivos de usuario

Cree ámbitos de seguridad cuando tenga que limitar el acceso a instancias independientes de objetos. Por ejemplo:

Tiene un grupo de usuarios administrativos que necesitan ver aplicaciones de producción y no aplicaciones de prueba. Cree un ámbito de seguridad para aplicaciones de producción y otro para aplicaciones de prueba.

Un grupo de usuarios administrativos requiere permiso de lectura para grupos de actualizaciones de software específicos. Otro grupo de usuarios administrativos requiere permisos De modificación y eliminación para otros grupos de actualizaciones de software. Cree ámbitos de seguridad diferentes para estos grupos de actualizaciones de software.

Para obtener más información, vea Configurar ámbitos de seguridad para un objeto.

Pasos siguientes

Configuración de la administración basada en roles para Configuration Manager