Creación e implementación de directivas antimalware para Endpoint Protection en Configuration Manager

Se aplica a: Configuration Manager (rama actual)

Puede implementar directivas antimalware en colecciones de equipos cliente de Configuration Manager para especificar cómo Endpoint Protection las protege frente a malware y otras amenazas. Estas directivas incluyen información sobre la programación de examen, los tipos de archivos y carpetas que se van a examinar y las acciones que se deben realizar cuando se detecta malware. Al habilitar Endpoint Protection, se aplica una directiva antimalware predeterminada a los equipos cliente. También puede usar una de las plantillas de directiva proporcionadas o crear una directiva personalizada para satisfacer las necesidades específicas de su entorno.

Configuration Manager proporciona una selección de plantillas predefinidas. Están optimizados para varios escenarios y se pueden importar en Configuration Manager. Estas plantillas están disponibles en la carpeta <ConfigMgr Install Folder>\AdminConsole\XMLStorage\EPTemplates.

Importante

Si crea una nueva directiva antimalware e la implementa en una colección, esta directiva de antimalware invalida la directiva antimalware predeterminada.

Use los procedimientos de este tema para crear o importar directivas antimalware y asignarlas a los equipos cliente de Configuration Manager de la jerarquía.

Nota:

Antes de realizar estos procedimientos, asegúrese de que Configuration Manager está configurado para Endpoint Protection como se describe en Configuración de Endpoint Protection.

Modificación de la directiva antimalware predeterminada

En la consola de Configuration Manager, haga clic en Activos y compatibilidad.

En el área de trabajo Activos y cumplimiento , expanda Endpoint Protection y, a continuación, haga clic en Directivas antimalware.

Seleccione la directiva antimalware Directiva de cliente predeterminada y , a continuación, en la pestaña Inicio , en el grupo Propiedades , haga clic en Propiedades.

En el cuadro de diálogo Directiva antimalware predeterminada , configure los valores que necesita para esta directiva antimalware y, a continuación, haga clic en Aceptar.

Nota:

Para obtener una lista de las opciones que puede configurar, consulte Lista de opciones de directiva antimalware en este tema.

Creación de una nueva directiva antimalware

En la consola de Configuration Manager, haga clic en Activos y compatibilidad.

En el área de trabajo Activos y cumplimiento , expanda Endpoint Protection y, a continuación, haga clic en Directivas antimalware.

En la pestaña Inicio , en el grupo Crear , haga clic en Crear directiva antimalware.

En la sección General del cuadro de diálogo Crear directiva antimalware , escriba un nombre y una descripción para la directiva.

En el cuadro de diálogo Crear directiva antimalware , configure los valores que necesita para esta directiva antimalware y, a continuación, haga clic en Aceptar. Para obtener una lista de las opciones que puede configurar, consulte Lista de opciones de configuración de directiva antimalware.

Compruebe que la nueva directiva antimalware se muestra en la lista Directivas antimalware .

Importación de una directiva antimalware

En la consola de Configuration Manager, haga clic en Activos y compatibilidad.

En el área de trabajo Activos y cumplimiento , expanda Endpoint Protection y, a continuación, haga clic en Directivas antimalware.

En la pestaña Inicio , en el grupo Crear , haga clic en Importar.

En el cuadro de diálogo Abrir , vaya al archivo de directiva que desea importar y, a continuación, haga clic en Abrir.

En el cuadro de diálogo Crear directiva antimalware , revise la configuración que se va a usar y, a continuación, haga clic en Aceptar.

Compruebe que la nueva directiva antimalware se muestra en la lista Directivas antimalware .

Implementación de una directiva antimalware en equipos cliente

En la consola de Configuration Manager, haga clic en Activos y compatibilidad.

En el área de trabajo Activos y cumplimiento , expanda Endpoint Protection y, a continuación, haga clic en Directivas antimalware.

En la lista Directivas de Antimalware , seleccione la directiva antimalware que se va a implementar. A continuación, en la pestaña Inicio , en el grupo Implementación , haga clic en Implementar.

Nota:

La opción Implementar no se puede usar con la directiva de malware de cliente predeterminada.

En el cuadro de diálogo Seleccionar recopilación , seleccione la recopilación de dispositivos en la que desea implementar la directiva antimalware y, a continuación, haga clic en Aceptar.

Lista de configuración de directivas antimalware

Muchas de las opciones de configuración de antimalware se explican por sí solas. Use las secciones siguientes para obtener más información sobre la configuración que podría requerir más información antes de configurarlas.

- Configuración de exámenes programados

- Configuración de examen

- Configuración de acciones predeterminadas

- Configuración de protección en tiempo real

- Configuración de exclusión

- Configuración avanzada

- Configuración de invalidaciones de amenazas

- Servicio de protección en la nube

- Configuración de actualizaciones de definiciones

Configuración de exámenes programados

Tipo de examen : puede especificar uno de los dos tipos de examen para ejecutarse en equipos cliente:

Examen rápido : este tipo de examen comprueba los procesos y carpetas en memoria en los que normalmente se encuentra malware. Requiere menos recursos que un examen completo.

Examen completo : este tipo de examen agrega una comprobación completa de todos los archivos y carpetas locales a los elementos examinados en el examen rápido. Este examen tarda más que un examen rápido y usa más recursos de procesamiento de CPU y memoria en los equipos cliente.

En la mayoría de los casos, use El examen rápido para minimizar el uso de recursos del sistema en los equipos cliente. Si la eliminación de malware requiere un examen completo, Endpoint Protection genera una alerta que se muestra en la consola de Configuration Manager. El valor predeterminado es Examen rápido.

Nota:

Al programar exámenes en busca de horas en las que los puntos de conexión no están en uso, es importante tener en cuenta que no se respeta la configuración de limitación de CPU. Los exámenes aprovecharán al máximo los recursos disponibles para completarse lo antes posible.

Configuración de examen

Examinar datos adjuntos de correo electrónico y correo electrónico : establezca en Sí para activar el examen de correo electrónico.

Examinar dispositivos de almacenamiento extraíbles como unidades USB : establézcalo en Sí para examinar las unidades extraíbles durante los exámenes completos.

Examinar archivos de red : establezca en Sí para examinar los archivos de red.

Examinar las unidades de red asignadas al ejecutar un examen completo : establézcalo en Sí para examinar las unidades de red asignadas en los equipos cliente. Habilitar esta configuración podría aumentar significativamente el tiempo de examen en los equipos cliente.

La opción Examinar archivos de red debe establecerse en Sí para que esta configuración esté disponible para configurar.

De forma predeterminada, esta configuración se establece en No, lo que significa que un examen completo no accederá a las unidades de red asignadas.

Examinar archivos archivados : establezca en Sí para examinar archivos archivados, como archivos .zip o .rar.

Permitir a los usuarios configurar el uso de CPU durante los exámenes : establézcalo en Sí para permitir que los usuarios especifiquen el porcentaje máximo de uso de CPU durante un examen. Los exámenes no siempre usarán la carga máxima definida por los usuarios, pero no pueden superarla.

Control de usuario de exámenes programados : especifique el nivel de control de usuario. Permitir a los usuarios establecer solo el tiempo de examen o el control total de los exámenes antivirus en sus dispositivos.

Configuración de acciones predeterminadas

Seleccione la acción que se va a realizar cuando se detecte malware en los equipos cliente. Se pueden aplicar las siguientes acciones, en función del nivel de amenaza de alerta del malware detectado.

Recomendado : use la acción recomendada en el archivo de definición de malware.

Cuarentena : ponga en cuarentena el malware, pero no lo quite.

Quitar : quite el malware del equipo.

Permitir : no quite ni ponga en cuarentena el malware.

Configuración de protección en tiempo real

| Nombre de la opción | Descripción |

|---|---|

| Habilitar protección en tiempo real | Establézcalo en Sí para configurar las opciones de protección en tiempo real para los equipos cliente. Se recomienda habilitar esta configuración. |

| Supervisión de la actividad de archivos y programas en el equipo | Establezca en Sí si desea que Endpoint Protection supervise cuándo se empiezan a ejecutar archivos y programas en los equipos cliente y que le alerte sobre las acciones que realicen o las acciones que realicen en ellos. |

| Examen de archivos del sistema | Esta configuración le permite configurar si los archivos del sistema entrantes, salientes o entrantes y salientes se supervisan para detectar malware. Por motivos de rendimiento, es posible que tenga que cambiar el valor predeterminado de Examinar archivos entrantes y salientes si un servidor tiene una alta actividad de archivos entrantes o salientes. |

| Habilitación de la supervisión del comportamiento | Habilite esta configuración para usar la actividad del equipo y los datos de archivo para detectar amenazas desconocidas. Cuando esta configuración está habilitada, podría aumentar el tiempo necesario para examinar equipos en busca de malware. |

| Habilitación de la protección contra vulnerabilidades de seguridad basadas en red | Habilite esta configuración para proteger los equipos frente a vulnerabilidades de seguridad de red conocidas mediante la inspección del tráfico de red y el bloqueo de cualquier actividad sospechosa. |

| Habilitación del examen de scripts | Para Configuration Manager sin service Pack solamente. Habilite esta configuración si desea examinar los scripts que se ejecutan en equipos en busca de actividad sospechosa. |

| Bloquear aplicaciones potencialmente no deseadas en la descarga y antes de la instalación |

Las posibles aplicaciones no deseadas (PUA) son una clasificación de amenazas basada en la reputación y la identificación basada en la investigación. Normalmente, se trata de agrupaciones de aplicaciones no deseadas o de sus aplicaciones agrupadas. Microsoft Edge también proporciona la configuración para bloquear aplicaciones potencialmente no deseadas. Explore estas opciones para obtener una protección completa contra aplicaciones no deseadas. Esta configuración de directiva de protección está disponible y se establece en Habilitado de forma predeterminada. Cuando está habilitada, esta configuración bloquea pua en el momento de la descarga y la instalación. Sin embargo, puede excluir archivos o carpetas específicos para satisfacer las necesidades específicas de su empresa u organización. A partir de la versión 2107 de Configuration Manager, puede seleccionar Auditar esta configuración. Use la protección pua en el modo de auditoría para detectar aplicaciones potencialmente no deseadas sin bloquearlas. La protección de PUA en modo de auditoría es útil si su empresa desea medir el impacto que la habilitación de las protecciones de PUA tendrá en su entorno. La habilitación de la protección en modo de auditoría permite determinar el impacto en los puntos de conexión antes de habilitar la protección en modo de bloque. |

Configuración de exclusión

Para obtener información sobre las carpetas, los archivos y los procesos recomendados para la exclusión en Configuration Manager 2012 y la rama actual, consulte Exclusiones de antivirus recomendadas para Configuration Manager 2012 y servidores de sitio de rama actuales, sistemas de sitio y clientes.

Archivos y carpetas excluidos:

Haga clic en Establecer para abrir el cuadro de diálogo Configurar exclusiones de archivos y carpetas y especifique los nombres de los archivos y carpetas que se excluirán de los exámenes de Endpoint Protection.

Si desea excluir archivos y carpetas que se encuentran en una unidad de red asignada, especifique el nombre de cada carpeta de la unidad de red individualmente. Por ejemplo, si una unidad de red se asigna como F:\MyFolder y contiene subcarpetas denominadas Folder1, Folder2 y Folder 3, especifique las exclusiones siguientes:

F:\MyFolder\Folder1

F:\MyFolder\Folder2

F:\MyFolder\Folder3

A partir de la versión 1602, se ha mejorado la configuración Excluir archivos y carpetas de la sección Configuración de exclusión de una directiva antimalware para permitir exclusiones de dispositivos. Por ejemplo, ahora puede especificar lo siguiente como exclusión: \device\mvfs (para El sistema de archivos multiversión). La directiva no valida la ruta de acceso del dispositivo; La directiva de Endpoint Protection se proporciona al motor antimalware en el cliente, que debe poder interpretar la cadena del dispositivo.

Tipos de archivo excluidos:

Haga clic en Establecer para abrir el cuadro de diálogo Configurar exclusiones de tipo de archivo y especifique las extensiones de archivo que se excluirán de los exámenes de Endpoint Protection. Puede usar caracteres comodín al definir elementos en la lista de exclusión. Para obtener más información, consulte Uso de caracteres comodín en las listas de exclusión de extensiones o ruta de acceso de archivo y carpeta.

Procesos excluidos:

Haga clic en Establecer para abrir el cuadro de diálogo Configurar exclusiones de procesos y especificar los procesos que se excluirán de los exámenes de Endpoint Protection. Puede usar caracteres comodín al definir elementos en la lista de exclusión, pero hay algunas limitaciones. Para obtener más información, consulte Uso de caracteres comodín en la lista de exclusión de procesos.

Nota:

Cuando un dispositivo tiene como destino dos o más directivas antimalware, la configuración de las exclusiones antivirus se combinará antes de aplicarse al cliente.

Configuración avanzada

Habilitar el examen de puntos de reanálisis : establezca en Sí si quiere que Endpoint Protection examine los puntos de reanálisis ntfs.

Para obtener más información sobre los puntos de reanálisis, consulta Puntos de reanálisis en el Centro de desarrollo de Windows.

Aleatorice las horas de inicio programadas del examen (en un plazo de 30 minutos): establezca en Sí para ayudar a evitar la saturación de la red, que puede producirse si todos los equipos envían sus resultados de exámenes antimalware a la base de datos de Configuration Manager al mismo tiempo. En el caso del Antivirus de Windows Defender, esto aleatoriza la hora de inicio del examen a cualquier intervalo de 0 a 4 horas, o para FEP y SCEP, a cualquier intervalo más o menos 30 minutos. Esto puede ser útil en implementaciones de vm o VDI. Esta configuración también es útil cuando se ejecutan varias máquinas virtuales en un único host. Seleccione esta opción para reducir la cantidad de acceso simultáneo al disco para el examen antimalware.

A partir de la versión 1602 de Configuration Manager, el motor antimalware puede solicitar que se envíen ejemplos de archivos a Microsoft para su posterior análisis. De forma predeterminada, siempre se le pedirá antes de enviar estos ejemplos. Los administradores ahora pueden administrar los siguientes valores para configurar este comportamiento:

Habilitar el envío automático de archivos de ejemplo para ayudar a Microsoft a determinar si determinados elementos detectados son malintencionados : establézcalo en Sí para habilitar el envío automático de archivos de ejemplo. De forma predeterminada, esta configuración es No , lo que significa que el envío automático de archivos de ejemplo está deshabilitado y se solicita a los usuarios antes de enviar ejemplos.

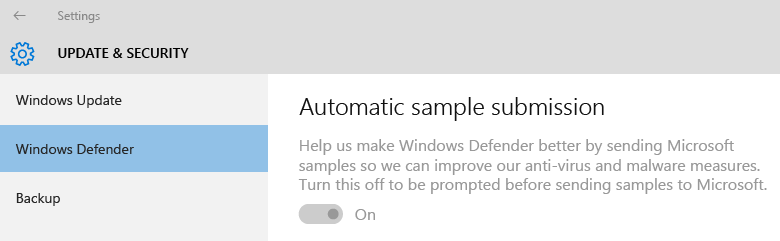

Permitir a los usuarios modificar la configuración de envío automático de archivos de ejemplo : esto determina si un usuario con derechos de administrador local en un dispositivo puede cambiar la configuración de envío automático de archivos de ejemplo en la interfaz de cliente. De forma predeterminada, esta configuración es "No", lo que significa que solo se puede cambiar desde la consola de Configuration Manager y los administradores locales de un dispositivo no pueden cambiar esta configuración.

Por ejemplo, a continuación se muestra esta configuración establecida por el administrador como habilitada y atenuada para evitar cambios por parte del usuario.

Configuración de invalidaciones de amenazas

Acción de invalidación y nombre de amenaza : haga clic en Establecer para personalizar la acción de corrección que se realizará para cada identificador de amenaza cuando se detecte durante un examen.

Nota:

Es posible que la lista de nombres de amenazas no esté disponible inmediatamente después de la configuración de Endpoint Protection. Espere hasta que el punto de Endpoint Protection haya sincronizado la información de la amenaza y vuelva a intentarlo.

Servicio de protección en la nube

Cloud Protection Service permite recopilar información sobre el malware detectado en sistemas administrados y las acciones realizadas. Esta información se envía a Microsoft.

Pertenencia a Cloud Protection Service

- No unirse a Cloud Protection Service : no se envía información

- Básico : Recopilación y envío de listas de malware detectado

- Avanzado : información básica, así como información más completa que podría contener información personal. Por ejemplo, rutas de acceso de archivo y volcados de memoria parciales.

Permitir a los usuarios modificar la configuración de Cloud Protection Service : alterna el control de usuario de la configuración de Cloud Protection Service.

Nivel de bloqueo de archivos sospechosos : especifique el nivel en el que Endpoint Protection Cloud Protection Service bloqueará los archivos sospechosos.

- Normal : el nivel de bloqueo predeterminado de Windows Defender

- Alto : bloquea agresivamente los archivos desconocidos al tiempo que optimiza el rendimiento (mayor posibilidad de bloquear archivos no dañinos)

- Alta con protección adicional : bloquea agresivamente archivos desconocidos y aplica medidas de protección adicionales (podría afectar al rendimiento del dispositivo cliente)

- Bloquear programas desconocidos - Bloquea todos los programas desconocidos

Permitir que la comprobación en la nube extendida bloquee y examine hasta (segundos): especifica el número de segundos que Cloud Protection Service puede bloquear un archivo mientras el servicio comprueba que el archivo no es malintencionado.

Nota:

El número de segundos que seleccione para esta configuración se suma a un tiempo de espera predeterminado de 10 segundos. Por ejemplo, si escribe 0 segundos, Cloud Protection Service bloquea el archivo durante 10 segundos.

Detalles de los informes de Cloud Protection Service

| Frequency | Datos recopilados o enviados | Uso de datos |

|---|---|---|

| Cuando Windows Defender actualiza los archivos de definición o protección contra virus y spyware | - Versión de definiciones de virus y spyware: versión de protección contra virus y spyware |

Microsoft usa esta información para asegurarse de que las últimas actualizaciones de virus y spyware están presentes en los equipos. Si no está presente, Windows Defender se actualiza automáticamente para que la protección del equipo se mantenga actualizada. |

| Si Windows Defender encuentra software potencialmente dañino o no deseado en los equipos | - Nombre de software potencialmente dañino o no deseado- Cómo se encontró el software - Cualquier acción que Windows Defender tomó para tratar con el software - Archivos afectados por el software - Información sobre el equipo del fabricante (Sysconfig, SysModel, SysMarker) |

Windows Defender usa esta información para determinar el tipo y la gravedad del software potencialmente no deseado y la mejor acción que se debe realizar. Microsoft también usa esta información para ayudar a mejorar la precisión de la protección contra virus y spyware. |

| Una vez al mes | - Estado de actualización de la definición de virus y spyware: estado de la supervisión de virus y spyware en tiempo real (activado o desactivado) |

Windows Defender usa esta información para comprobar que los equipos tienen las definiciones y la versión de protección contra virus y spyware más recientes. Microsoft también quiere asegurarse de que la supervisión de virus y spyware en tiempo real esté activada. Esta es una parte fundamental de ayudar a proteger los equipos de software potencialmente dañino o no deseado. |

| Durante la instalación, o siempre que los usuarios realicen manualmente el examen de virus y spyware del equipo | Lista de procesos en ejecución en la memoria del equipo | Para identificar los procesos que podrían haberse visto comprometidos por software potencialmente dañino. |

Microsoft recopila solo los nombres de los archivos afectados, no el contenido de los propios archivos. Esta información ayuda a determinar qué sistemas son especialmente vulnerables a amenazas específicas.

Configuración de actualizaciones de definiciones

Establecer orígenes y orden para las actualizaciones de cliente de Endpoint Protection : haga clic en Establecer origen para especificar los orígenes para las actualizaciones del motor de definición y examen. También puede especificar el orden en que se usan estos orígenes. Si Configuration Manager se especifica como uno de los orígenes, los otros orígenes solo se usan si las actualizaciones de software no pueden descargar las actualizaciones de cliente.

Si usa cualquiera de los métodos siguientes para actualizar las definiciones en los equipos cliente, los equipos cliente deben poder acceder a Internet.

Actualizaciones distribuidas desde Microsoft Update

Actualizaciones distribuidas desde el Centro de protección contra malware de Microsoft

Importante

Los clientes descargan las actualizaciones de definiciones mediante la cuenta del sistema integrada. Debe configurar un servidor proxy para esta cuenta para permitir que estos clientes se conecten a Internet.

Si ha configurado una regla de implementación automática de actualizaciones de software para entregar actualizaciones de definiciones a los equipos cliente, estas actualizaciones se entregarán independientemente de la configuración de las actualizaciones de definición.