Creación e implementación de directivas de Windows Information Protection (WIP) con Intune

Nota:

Microsoft Intune ha dejado de realizar inversiones futuras en la administración e implementación de Windows Information Protection.

Se ha quitado la compatibilidad con windows Information Protection sin escenario de inscripción en Microsoft Intune.

Para obtener más información, consulte Instrucciones de finalización del soporte técnico para Windows Information Protection.

Para obtener información sobre Intune MAM en Windows, vea MAM para Windows y configuración de directivas de Protección de aplicaciones para Windows.

Puede usar directivas de Windows Information Protection (WIP) con aplicaciones Windows 10 para proteger las aplicaciones sin inscripción de dispositivos.

Antes de empezar

Debe comprender algunos conceptos al agregar una directiva WIP:

Lista de aplicaciones permitidas y exentas

Aplicaciones protegidas: Estas aplicaciones son las aplicaciones que deben cumplir esta directiva.

Aplicaciones exentas: Estas aplicaciones están exentas de esta directiva y pueden acceder a datos corporativos sin restricciones.

Tipos de aplicaciones

- Aplicaciones recomendadas: Una lista rellenada previamente de aplicaciones (principalmente Microsoft 365 (Office)) que permiten importar fácilmente en la directiva.

- Aplicaciones de la Tienda: Puedes agregar cualquier aplicación desde la Tienda Windows a la directiva.

- Aplicaciones de escritorio de Windows: Puede agregar cualquier aplicación de escritorio tradicional de Windows a la directiva (por ejemplo, .exe, .dll).

Requisitos previos

Debe configurar el proveedor MAM para poder crear una directiva WIP. Obtenga más información sobre cómo configurar el proveedor de MAM con Intune.

Importante

WIP no admite varias identidades, solo puede existir una identidad administrada a la vez. Para obtener más información sobre las funcionalidades y limitaciones de WIP, consulte Protección de los datos empresariales mediante Windows Information Protection (WIP).

Además, debe tener la siguiente licencia y actualización:

Para agregar una directiva WIP

Después de configurar Intune en la organización, puede crear una directiva específica de WIP.

Importante

Las directivas de Windows Information Protection (WIP) sin inscripción han quedado en desuso. Ya no puede crear directivas WIP para dispositivos no inscritos.

Sugerencia

Para obtener información relacionada sobre cómo crear directivas WIP para Intune, incluida la configuración disponible y cómo configurarlas, consulte Creación de una directiva de Windows Information Protection (WIP) con MAM mediante el portal para Microsoft Intune en la biblioteca de documentación de Seguridad de Windows.

- Inicie sesión en el Centro de administración de Microsoft Intune.

- Seleccione Aplicaciones>Protección de aplicaciones directivas>Crear directiva.

- Agregue los siguientes valores:

- Nombre: Escriba un nombre (obligatorio) para la nueva directiva.

- Descripción: (Opcional) Escriba una descripción.

- Plataforma: Elija Windows 10 como plataforma compatible para la directiva wip.

- Estado de inscripción: Elija Sin inscripción como estado de inscripción para la directiva.

- Elija Crear. La directiva se crea y aparece en la tabla del panel directivas de Protección de aplicaciones.

Para agregar aplicaciones recomendadas a la lista de aplicaciones protegidas

- Inicie sesión en el Centro de administración de Microsoft Intune.

- Seleccione Aplicaciones>Directivas de protección de aplicaciones.

- En el panel Protección de aplicaciones directivas, elija la directiva que desea modificar. Se muestra el panel Intune App Protection.

- Elija Aplicaciones protegidas en el panel Intune App Protection. Se abre el panel Aplicaciones protegidas que muestra todas las aplicaciones que ya están incluidas en la lista de esta directiva de protección de aplicaciones.

- Seleccione Agregar aplicaciones. La información Agregar aplicaciones muestra una lista filtrada de aplicaciones. La lista de la parte superior del panel le permite cambiar el filtro de lista.

- Seleccione cada aplicación que quiera permitir el acceso a los datos corporativos.

- Haga clic en Aceptar. El panel Aplicaciones protegidas se actualiza mostrando todas las aplicaciones seleccionadas.

- Haga clic en Guardar.

Agregar una aplicación de la Tienda a la lista de aplicaciones protegidas

Para agregar una aplicación de la Tienda

- Inicie sesión en el Centro de administración de Microsoft Intune.

- Seleccione Aplicaciones>Directivas de protección de aplicaciones.

- En el panel Protección de aplicaciones directivas, elija la directiva que desea modificar. Se muestra el panel Intune App Protection.

- Elija Aplicaciones protegidas en el panel Intune App Protection. Se abre el panel Aplicaciones protegidas que muestra todas las aplicaciones que ya están incluidas en la lista de esta directiva de protección de aplicaciones.

- Seleccione Agregar aplicaciones. La información Agregar aplicaciones muestra una lista filtrada de aplicaciones. La lista de la parte superior del panel le permite cambiar el filtro de lista.

- En la lista, seleccione Aplicaciones de la Tienda.

- Escriba los valores de Nombre, Publicador, Nombre del producto y Acción. Asegúrese de establecer el valor acción en Permitir para que la aplicación tenga acceso a los datos corporativos.

- Haga clic en Aceptar. El panel Aplicaciones protegidas se actualiza mostrando todas las aplicaciones seleccionadas.

- Haga clic en Guardar.

Agregar una aplicación de escritorio a la lista de aplicaciones protegidas

Para agregar una aplicación de escritorio

- Inicie sesión en el Centro de administración de Microsoft Intune.

- Seleccione Aplicaciones>Directivas de protección de aplicaciones.

- En el panel Protección de aplicaciones directivas, elija la directiva que desea modificar. Se muestra el panel Intune App Protection.

- Elija Aplicaciones protegidas en el panel Intune App Protection. Se abre el panel Aplicaciones protegidas que muestra todas las aplicaciones que ya están incluidas en la lista de esta directiva de protección de aplicaciones.

- Seleccione Agregar aplicaciones. La información Agregar aplicaciones muestra una lista filtrada de aplicaciones. La lista de la parte superior del panel le permite cambiar el filtro de lista.

- En la lista, seleccione Aplicaciones de escritorio.

- Escriba los valores de Nombre, Publicador, Nombre del producto, Archivo, Versión mínima, Versión máxima y Acción. Asegúrese de establecer el valor acción en Permitir para que la aplicación tenga acceso a los datos corporativos.

- Haga clic en Aceptar. El panel Aplicaciones protegidas se actualiza mostrando todas las aplicaciones seleccionadas.

- Haga clic en Guardar.

Aprendizaje de WIP

Después de agregar las aplicaciones que desea proteger con WIP, debe aplicar un modo de protección mediante WIP Learning.

Antes de empezar

WIP Learning es un informe que le permite supervisar las aplicaciones habilitadas para WIP y las aplicaciones desconocidas para WIP. Las aplicaciones desconocidas son las que no implementa el departamento de TI de la organización. Puede exportar estas aplicaciones desde el informe y agregarlas a las directivas de WIP para evitar interrupciones de productividad antes de aplicar WIP en modo "Bloquear".

Además de ver información sobre las aplicaciones habilitadas para WIP, puede ver un resumen de los dispositivos que tienen datos de trabajo compartidos con sitios web. Con esta información, puede determinar qué sitios web deben agregarse a las directivas WIP de grupo y usuario. En el resumen se muestran las direcciones URL del sitio web a las que acceden las aplicaciones habilitadas para WIP.

Al trabajar con aplicaciones habilitadas para WIP y aplicaciones desconocidas para WIP, se recomienda empezar con Silent o Permitir invalidaciones mientras se comprueba con un grupo pequeño que tiene las aplicaciones adecuadas en la lista de aplicaciones protegidas. Una vez que haya terminado, puede cambiar a la directiva de cumplimiento final, Bloquear.

¿Cuáles son los modos de protección?

Bloquear

WIP busca prácticas de uso compartido de datos inapropiadas y evita que el usuario complete la acción. Las acciones bloqueadas pueden incluir el uso compartido de información entre aplicaciones no protegidas por la empresa y el uso compartido de datos corporativos entre otras personas y dispositivos fuera de la organización.

Permitir invalidaciones

WIP busca el uso compartido de datos inadecuado y advierte a los usuarios cuando hacen algo que se considera potencialmente no seguro. Sin embargo, este modo permite al usuario invalidar la directiva y compartir los datos, registrando la acción en el registro de auditoría.

Silencioso

WIP se ejecuta de forma silenciosa, registrando el uso compartido de datos inadecuado, sin bloquear nada que se hubiera pedido para la interacción de los empleados mientras se encuentra en el modo Permitir invalidación. Las acciones no permitidas, como las aplicaciones que intentan acceder de forma inapropiada a un recurso de red o a datos protegidos por WIP, siguen detenidas.

Desactivado (no recomendado)

WIP está desactivado y no ayuda a proteger ni auditar los datos.

Después de desactivar WIP, se intenta descifrar los archivos etiquetados con WIP en las unidades conectadas localmente. Tenga en cuenta que la información de descifrado y directiva anterior no se vuelve a aplicar automáticamente si vuelve a activar la protección WIP.

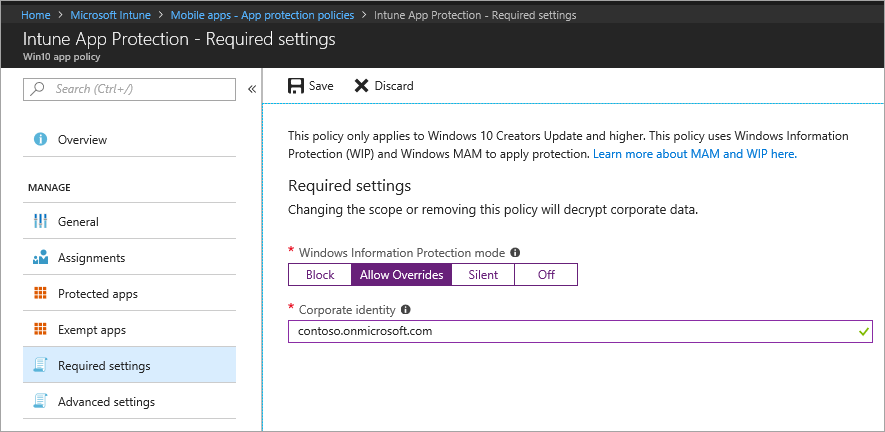

Adición de un modo de protección

En el panel Directiva de aplicación, elija el nombre de la directiva y, a continuación, elija Configuración necesaria.

Seleccione una configuración y, a continuación, elija Guardar.

Permitir que Windows Búsqueda Indexer busque elementos cifrados

Permite o no permite la indexación de elementos. Este modificador es para el indexador de windows Búsqueda, que controla si indexa elementos cifrados, como los archivos protegidos con Windows Information Protection (WIP).

Esta opción de directiva de protección de aplicaciones se encuentra en la configuración avanzada de la directiva de Windows Information Protection. La directiva de protección de aplicaciones debe establecerse en la plataforma de Windows 10 y el estado de inscripción de la directiva de aplicación debe establecerse en Con inscripción.

Cuando la directiva está habilitada, los elementos protegidos por WIP se indexan y los metadatos sobre ellos se almacenan en una ubicación sin cifrar. Los metadatos incluyen elementos como la ruta de acceso del archivo y la fecha de modificación.

Cuando la directiva está deshabilitada, los elementos protegidos por WIP no se indizan y no se muestran en los resultados en Cortana o en el Explorador de archivos. También puede haber un impacto en el rendimiento en las fotos y las aplicaciones groove si hay muchos archivos multimedia protegidos por WIP en el dispositivo.

Nota:

Microsoft desusó la aplicación independiente de Windows Cortana. La asistente de productividad de Cortana sigue estando disponible. Para obtener más información sobre las características en desuso en el cliente de Windows, vaya a Características en desuso para el cliente de Windows.

Agregar extensiones de archivo cifradas

Además de establecer la opción Permitir que Windows Búsqueda Indexer busque elementos cifrados, puede especificar una lista de extensiones de archivo. Los archivos con estas extensiones se cifran al copiar desde un recurso compartido de bloque de mensajes de servidor (SMB) dentro del límite corporativo tal como se define en la lista de ubicaciones de red. Cuando no se especifica esta directiva, se aplica el comportamiento de cifrado automático existente. Cuando se configura esta directiva, solo se cifrarán los archivos con las extensiones de la lista.

Implementación de la directiva de protección de aplicaciones WIP

Importante

Esta información se aplica a WIP sin inscripción de dispositivos.

Después de crear la directiva de protección de aplicaciones WIP, debe implementarla en su organización mediante MAM.

En el panel Directiva de aplicación, elija la directiva de protección de aplicaciones recién creada y elija Grupos de usuarios>Agregar grupo de usuarios.

Se abre una lista de grupos de usuarios, formada por todos los grupos de seguridad de la Microsoft Entra ID, en el panel Agregar grupo de usuarios.

Elija el grupo al que desea que se aplique la directiva y, a continuación, elija Seleccionar para implementar la directiva.

Pasos siguientes

Obtenga más información sobre Windows Information Protection, consulte Protección de los datos empresariales mediante Windows Information Protection (WIP).

Comentarios

Próximamente: A lo largo de 2024 iremos eliminando gradualmente GitHub Issues como mecanismo de comentarios sobre el contenido y lo sustituiremos por un nuevo sistema de comentarios. Para más información, vea: https://aka.ms/ContentUserFeedback.

Enviar y ver comentarios de