Uso de WDAC y Windows PowerShell para permitir o bloquear aplicaciones en dispositivos HoloLens 2 con Microsoft Intune

Los dispositivos Microsoft HoloLens 2 admiten el CSP Control de aplicaciones de Windows Defender (WDAC), que reemplaza al CSP de AppLocker.

Con Windows PowerShell y Microsoft Intune, puede usar el CSP WDAC para permitir o bloquear que se abran aplicaciones específicas en dispositivos Microsoft HoloLens 2. Por ejemplo, es posible que quiera permitir o impedir que una aplicación se abra en dispositivos HoloLens 2 de su organización.

Esta característica se aplica a:

- Dispositivos HoloLens 2 que ejecutan Windows Holographic for Business

- Windows 10 u 11

El CSP WDAC se basa en la característica Control de aplicaciones de Windows Defender (WDAC). También puede usar varias directivas de WDAC.

En este artículo se muestra cómo:

- Usar Windows PowerShell para crear directivas de WDAC.

- Usar Windows PowerShell para convertir las reglas de directiva de WDAC en XML, actualizar el XML y convertirlo en un archivo binario.

- En Microsoft Intune, crear un perfil de configuración de dispositivos personalizado, agregar este archivo binario de directiva de WDAC y aplicar la directiva a los dispositivos HoloLens 2.

En Intune, debe crear un perfil de configuración personalizado para usar el CSP Control de aplicaciones de Windows Defender (WDAC).

Siga los pasos de este artículo como una plantilla para permitir o denegar que determinadas aplicaciones se abran en dispositivos HoloLens 2.

Requisitos previos

Estar familiarizado con Windows PowerShell. Para obtener información sobre las opciones de directiva de ejecución, vaya a Windows PowerShell about_Execution_Policies.

Para configurar la directiva de Intune, como mínimo, inicie sesión en el Centro de administración de Intune como miembro del rol integrado Administrador de perfiles y directivas de Intune.

Para obtener información sobre los roles integrados de Intune y lo que pueden hacer, vaya a:

Cree un grupo de usuarios o de dispositivos con sus dispositivos HoloLens 2. Para obtener información sobre los grupos, vaya a Grupos de usuarios frente a grupos de dispositivos.

Paso 1: Creación de la directiva WDAC mediante Windows PowerShell

En este ejemplo se usa Windows PowerShell para crear una directiva de Control de aplicaciones de Windows Defender (WDAC). La directiva impide que se abran determinadas aplicaciones.

En el equipo de escritorio, abra la aplicación de Windows PowerShell.

Obtenga información sobre el paquete de aplicación instalado en el equipo de escritorio y HoloLens:

$package1 = Get-AppxPackage -name *<applicationname>*Por ejemplo, escriba:

$package1 = Get-AppxPackage -name Microsoft.MicrosoftEdgeDespués, confirme que el paquete tiene atributos de aplicación:

$package1Se muestran detalles de la aplicación similares a los siguientes atributos:

Name : Microsoft.MicrosoftEdge Publisher : CN=Microsoft Corporation, O=Microsoft Corporation, L=Redmond, S=Washington, C=US Architecture : Neutral ResourceId : Version : 44.20190.1000.0 PackageFullName : Microsoft.MicrosoftEdge_44.20190.1000.0_neutral__8wekyb3d8bbwe InstallLocation : C:\Windows\SystemApps\Microsoft.MicrosoftEdge_8wekyb3d8bbwe IsFramework : False PackageFamilyName : Microsoft.MicrosoftEdge_8wekyb3d8bbwe PublisherId : 8wekyb3d8bbwe IsResourcePackage : False IsBundle : False IsDevelopmentMode : False NonRemovable : True IsPartiallyStaged : False SignatureKind : System Status : OkCree una directiva de WDAC y agregue el paquete de aplicación a la regla DENY:

$rule = New-CIPolicyRule -Package $package1 -DenyRepita los pasos 2 y 3 para cualquier otra aplicación a la que quiera aplicar DENY:

$rule += New-CIPolicyRule -Package $package<2..n> -DenyPor ejemplo, escriba:

$package2 = Get-AppxPackage -name *windowsstore* $rule += New-CIPolicyRule -Package $package<2..n> -DenyConvierta la directiva de WDAC en newPolicy.xml:

Nota:

Puede bloquear las aplicaciones que solo están instaladas en dispositivos HoloLens. Para obtener más información, vaya a Empaquetar nombres de familia para aplicaciones en HoloLens.

New-CIPolicy -rules $rule -f .\newPolicy.xml -UserPEsPara establecer como destino todas las versiones de una aplicación, en newPolicy.xml, asegúrese de que

PackageVersion="65535.65535.65535.65535"se encuentra en el nodo Deny:<Deny ID="ID_DENY_D_1" FriendlyName="Microsoft.WindowsStore_8wekyb3d8bbwe FileRule" PackageFamilyName="Microsoft.WindowsStore_8wekyb3d8bbwe" PackageVersion="65535.65535.65535.65535" />Para

PackageFamilyNameRules, puede usar las versiones siguientes:-

Permitir: escriba

PackageVersion, 0.0.0.0, que significa "permitir esta versión y versiones superiores". -

Denegar: escriba

PackageVersion, 65535.65535.65535.65535, que significa "denegar esta versión y versiones anteriores".

-

Permitir: escriba

Si tiene previsto implementar y ejecutar aplicaciones que no se originaron en Microsoft Store, como aplicaciones de línea de negocio (consulte Administración de aplicaciones), permita explícitamente estas aplicaciones agregando su firmante a la directiva WDAC.

Nota:

Actualmente, el uso de aplicaciones WDAC y LOB solo está disponible en las características de Windows Insider para HoloLens.

Por ejemplo, tiene previsto implementar

ATestApp.msix.ATestApp.msixestá firmado por el certificadoTestCert.cer. Use el siguiente script de Windows PowerShell para agregar el firmante a la directiva WDAC:Add-SignerRule -FilePath .\newPolicy.xml -CertificatePath .\TestCert.cer -UserCombine newPolicy.xml con la directiva predeterminada que se encuentra en el equipo de escritorio. En este paso se crea mergedPolicy.xml. Por ejemplo, permita que se ejecuten Windows, los controladores firmados por WHQL y las aplicaciones firmadas de Store:

Merge-CIPolicy -PolicyPaths .\newPolicy.xml,C:\Windows\Schemas\codeintegrity\examplepolicies\DefaultWindows_Audit.xml -o mergedPolicy.xmlDeshabilite la regla del Modo de auditoría en mergedPolicy.xml. Al realizar la combinación, el modo de auditoría se activa automáticamente:

Set-RuleOption -o 3 -Delete .\mergedPolicy.xmlHabilite la regla InvalidateEAs en un reinicio en mergedPolicy.xml:

Set-RuleOption -o 15 .\mergedPolicy.xmlPara obtener información sobre estas reglas, vaya a Descripción de las reglas de directivas WDAC y las reglas de archivo.

Convierta mergedPolicy.xml a formato binario. En este paso se crea compiledPolicy.bin. En Paso 2: Creación de una directiva de Intune e implementación de la directiva en dispositivos HoloLens 2, se agrega este archivo binario compiledPolicy.bin a una directiva de Intune.

ConvertFrom-CIPolicy .\mergedPolicy.xml .\compiledPolicy.bin

Paso 2: Creación de una directiva de Intune e implementación de la directiva en dispositivos HoloLens 2

En este paso, creará un perfil de configuración de dispositivo personalizado en Intune. En la directiva personalizada, agrega el archivo binario compiledPolicy.bin que creó en Paso 1: Creación de la directiva WDAC mediante Windows PowerShell. Después, use Intune para implementar la directiva en dispositivos HoloLens 2.

En el Centro de administración de Microsoft Intune, cree un perfil de configuración de dispositivo personalizado de Windows.

Para conocer los pasos específicos, vaya a Creación de un perfil personalizado mediante OMA-URI en Intune.

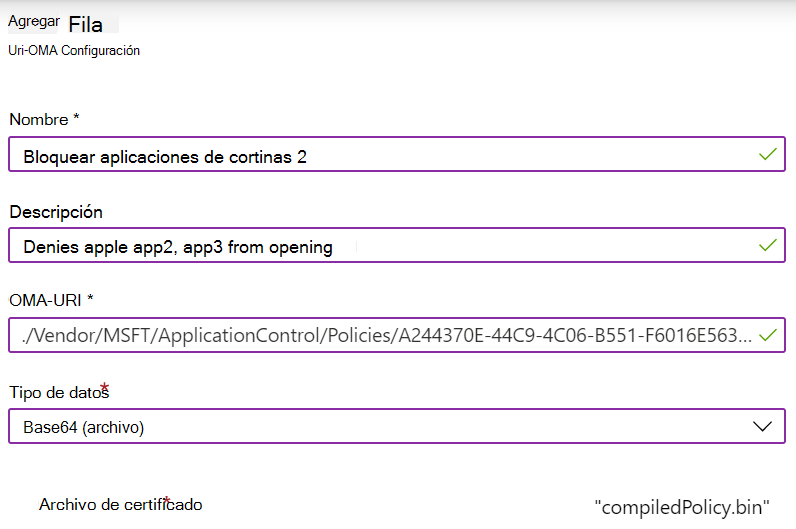

Cuando cree el perfil, especifique la configuración siguiente:

OMA-URI: escriba

./Vendor/MSFT/ApplicationControl/Policies/<PolicyGUID>/Policy. Reemplace<PolicyGUID>por el nodo PolicyTypeID en el archivo mergedPolicy.xml que creó en el paso 6.Siguiendo nuestro ejemplo, especifique

./Vendor/MSFT/ApplicationControl/Policies/A244370E-44C9-4C06-B551-F6016E563076/Policy.El GUID de la directiva debe coincidir con el nodo PolicyTypeID del archivo mergedPolicy.xml (creado en el paso 6).

El OMA-URI usa el CSP ApplicationControl. Para obtener información sobre los nodos de este CSP, vaya a ApplicationControl CSP.

Tipo de datos: establézcalo en Base64 (archivo). Convierte automáticamente el archivo de bin a Base64.

Archivo de certificado: cargue el archivo binario compiledPolicy.bin (creado en el paso 10).

Su configuración tiene un aspecto similar a la siguiente configuración:

Cuando el perfil esté asignado al grupo HoloLens 2, compruebe el estado del perfil. Una vez que el perfil se haya aplicado correctamente, reinicie los dispositivos HoloLens 2.