Configurar Certificate Connector para que Microsoft Intune admita la plataforma PKI de DigiCert

Puede usar el conector de certificados para Microsoft Intune para emitir certificados de estándares de criptografía de clave pública (PKCS) desde digiCert PKI Platform a dispositivos administrados por Intune. El conector de certificados puede funcionar solo con una entidad de certificación (CA) de DigiCert o tanto con una CA de DigiCert como una CA de Microsoft.

Sugerencia

DigiCert adquirió Website Security de Symantec y la empresa PKI Solutions relacionada. Para obtener más información sobre este cambio, consulte el artículo de soporte técnico de Symantec.

Si ya usa Certificate Connector para Microsoft Intune para emitir certificados desde una CA de Microsoft mediante PKCS o el Protocolo de inscripción de certificados simple (SCEP), puede utilizar ese mismo conector para configurar y emitir certificados PKCS desde una CA de DigiCert. Una vez que complete la configuración para admitir la CA de DigiCert, el conector puede emitir los certificados siguientes:

- Certificados PKCS desde una CA de Microsoft

- Certificados PKCS desde una CA de DigiCert

- Certificados Endpoint Protection desde una CA de Microsoft

Si no tiene el conector instalado, pero tiene previsto usarlo tanto para una CA de Microsoft como para una CA de DigiCert, complete la configuración del conector para la CA de Microsoft en primer lugar. A continuación, vuelva a este artículo para configurarlo de modo que también admita DigiCert. Para obtener más información sobre los perfiles de certificado y el conector, consulte Configuración de un perfil de certificado para sus dispositivos en Microsoft Intune.

Para usar el conector solo con la CA DigiCert, siga las instrucciones de este artículo para instalar y configurar el conector.

A continuación se indican los requisitos para admitir el uso de una CA digiCert:

Una suscripción activa en la CA de DigiCert: la suscripción es necesaria para obtener un certificado de entidad de registro (RA) de la CA de DigiCert.

Conector de certificados para Microsoft Intune: más adelante en este artículo hay instrucciones para instalar y configurar el conector de certificado. Para ayudarle a planear los requisitos previos de los conectores de antemano, consulte los artículos siguientes:

Guarde el fragmento de código siguiente en un archivo denominado certreq.ini y actualícelo según corresponda (por ejemplo: el nombre del firmante en formato CN).

[Version] Signature="$Windows NT$" [NewRequest] ;Change to your,country code, company name and common name Subject = "Subject Name in CN format" KeySpec = 1 KeyLength = 2048 Exportable = TRUE MachineKeySet = TRUE SMIME = False PrivateKeyArchive = FALSE UserProtected = FALSE UseExistingKeySet = FALSE ProviderName = "Microsoft RSA SChannel Cryptographic Provider" ProviderType = 12 RequestType = PKCS10 KeyUsage = 0xa0 [EnhancedKeyUsageExtension] OID=1.3.6.1.5.5.7.3.2 ; Client Authentication // Uncomment if you need a mutual TLS authentication ;-----------------------------------------------Abra un símbolo del sistema con privilegios elevados y genere una solicitud de firma de certificado (CSR) con el comando siguiente:

Certreq.exe -new certreq.ini request.csrAbra el archivo request.csr en el Bloc de notas y copie el contenido CSR con el formato siguiente:

-----BEGIN NEW CERTIFICATE REQUEST----- MIID8TCCAtkCAQAwbTEMMAoGA1UEBhMDVVNBMQswCQYDVQQIDAJXQTEQMA4GA1UE … … fzpeAWo= -----END NEW CERTIFICATE REQUEST-----Inicie sesión en la CA de DigiCert y vaya a Obtener certificado RA en las tareas.

a. En el cuadro de texto, proporcione el contenido CSR del paso 3.

b. Proporcione un nombre descriptivo del certificado.

c. Seleccione Continuar.

d. Use el vínculo proporcionado para descargar el certificado de RA en el equipo local.

Importe el certificado de RA en el almacén de certificados de Windows:

a. Abra una consola de MMC.

b. Seleccione Archivo>Agregar o quitar complementos>Certificado>Agregar.

c. Seleccione Cuenta de equipo>Siguiente.

d. Seleccione Equipo local>Finalizar.

e. Seleccione Aceptar en la ventana Agregar o quitar complementos. Expanda Certificados (equipo local)>Personal>Certificados.

f. Haga clic con el botón derecho en el nodo Certificados y seleccione Todas las tareas>Importar.

g. Seleccione la ubicación del certificado de RA que descargó de la CA de DigiCert y, a continuación, seleccione Siguiente.

h. Seleccione Almacén de certificados personal>Siguiente.

i. Seleccione Finalizar para importar el certificado de RA y su clave privada en el almacén personal de la máquina local.

Exporte e importe el certificado de clave privada:

a. Expanda Certificados (máquina local)>Personal>Certificados.

b. Seleccione el certificado que se importó en el paso anterior.

c. Haga clic con el botón derecho en el certificado y seleccione Todas las tareas>Exportar.

d. Seleccione Siguiente y, a continuación, escriba la contraseña.

e. Seleccione la ubicación de la exportación y, a continuación, seleccione Finalizar.

f. Use el procedimiento del paso 5 para importar el certificado de clave privada en el almacén personal del equipo local.

g. Registre una copia de la huella digital del certificado de RA sin ningún espacio. Por ejemplo:

RA Cert Thumbprint: "EA7A4E0CD1A4F81CF0740527C31A57F6020C17C5"Más adelante, usará este valor para actualizar tres archivos .config del conector de certificados para Microsoft Intune, después de instalar el conector.

Nota

Para recibir ayuda a la hora de obtener el certificado de RA de la CA de DigiCert, póngase en contacto con la asistencia al cliente de DigiCert.

Use la información en Instalar Certificate Connector para Microsoft Intune a fin de descargar y, luego, instalar y configurar Certificate Connector para Microsoft Intune:

- Durante el paso de instalación 2 del procedimiento de instalación del conector, seleccione las opciones para PKCS y, opcionalmente, para revocación de certificados.

- Después de completar el procedimiento de instalación y configuración del conector, vuelva a este procedimiento para continuar.

Configure el conector para que admita DigiCert modificando tres archivos .config del conector y reiniciando los servicios relacionados:

En el servidor donde se haya instalado el conector, vaya a %ProgramFiles%\Microsoft Intune\PFXCertificateConnector\ConnectorSvc. (De forma predeterminada, Certificate Connector para Microsoft Intune se instala en %ProgramFiles%\Microsoft Intune\PFXCertificateConnector.)

Use un editor de texto como Notepad.exe para actualizar el valor de clave RACertThumbprint en los tres archivos siguientes. Reemplace el valor de los archivos por el valor que copió durante el paso 6.g. del procedimiento de la sección anterior:

- Microsoft.Intune.ConnectorsPkiCreate.exe.config

- Microsoft.Intune.ConnectorsPkiRevoke.exe.config

- Microsoft.Intune.ConnectorsPkiCreateLegacy.exe.config

Por ejemplo, busque la entrada en cada archivo que sea similar a

<add key="RACertThumbprint" value="EA7A4E0CD1A4F81CF0740527C31A57F6020C17C5"/>y reemplaceEA7A4E0CD1A4F81CF0740527C31A57F6020C17C5por el nuevo valor Huella digital de RA Cert.Ejecute services.msc y detenga y reinicie los tres servicios siguientes:

- Revocar Certificate Connector para Microsoft Intune PFX (PkiRevokeConnectorSvc)

- Crear Certificate Connector para Microsoft Intune PFX (PkiCreateConnectorSvc)

- Crear conector heredado para Microsoft Intune PFX (PfxCreateLegacyConnectorSvc)

Los certificados PKCS que implemente para Intune dispositivos administrados deben estar encadenados con un certificado raíz de confianza. Para establecer esta cadena, cree un perfil de certificado de confianza de Intune con el certificado raíz de la entidad de certificación DigiCert e implemente el perfil de certificado de confianza y el de PKCS en los mismos grupos.

Obtenga un certificado raíz de confianza de la CA de DigiCert:

a. Inicie sesión en el portal de administración de la CA de DigiCert.

b. Seleccione Administrar CA desde las tareas.

c. Seleccione la CA adecuada en la lista.

d. Seleccione Descargar el certificado raíz para descargar el certificado raíz de confianza.

Cree un perfil de certificado de confianza en el centro de administración de Microsoft Intune. Para obtener instrucciones detalladas, vea Para crear un perfil de certificado de confianza. Asegúrese de asignar este perfil a los dispositivos que vayan a recibir certificados. Para asignar el perfil a grupos, consulte Asignación de perfiles de dispositivo.

Una vez creado el perfil, este aparece en la lista de perfiles del panel de vista Configuración del dispositivo - Perfiles, con un tipo de perfil de Certificado de confianza.

El OID del perfil de certificado está asociado con una plantilla de perfil de certificado en la CA de DigiCert. Para crear un perfil de certificado PKCS en Intune, el nombre de la plantilla de certificado debe tener el formato de un OID de perfil de certificado que está asociado con una plantilla de certificado en la CA de DigiCert.

Inicie sesión en el portal de administración de la CA de DigiCert.

Seleccione Administrar perfiles de certificado.

Seleccione el perfil de certificado que desea usar.

Copie el OID del perfil de certificado. Es similar al ejemplo siguiente:

Certificate Profile OID = 2.16.840.1.113733.1.16.1.2.3.1.1.47196109

Nota

Si necesita ayuda para obtener el OID del perfil de certificado, póngase en contacto con la asistencia al cliente de DigiCert.

Inicie sesión en el Centro de administración de Microsoft Intune.

Seleccione Dispositivos>Administrar dispositivos>Configuración>crear.

Escriba las propiedades siguientes:

- Plataforma: elija la plataforma de los dispositivos.

- Perfil:seleccione Certificado PKCS. O bien, seleccione Plantillas>Certificado PKCS.

Seleccione Crear.

En Básico, escriba las propiedades siguientes:

- Nombre: escriba un nombre descriptivo para el perfil. Asígnele un nombre a los perfiles para que pueda identificarlos de manera sencilla más adelante.

- Descripción: escriba una descripción para el perfil Esta configuración es opcional pero recomendada.

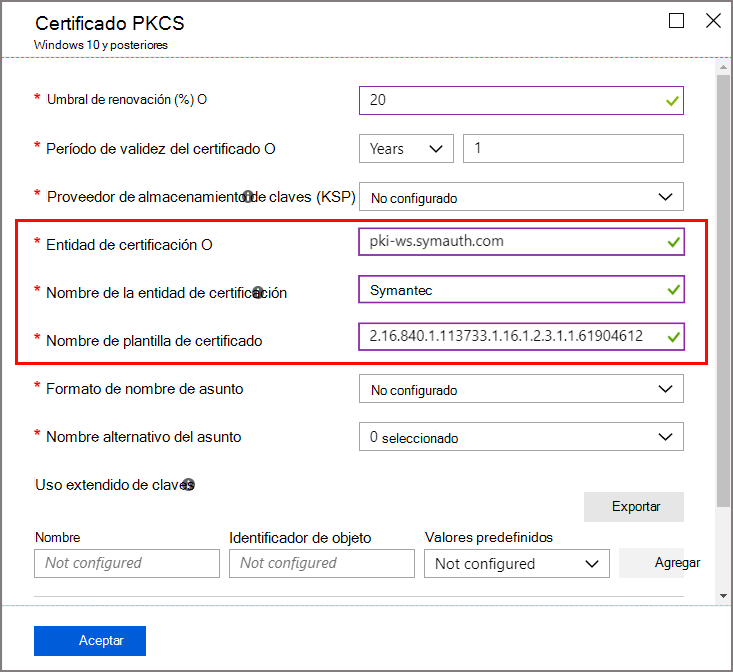

En Opciones de configuración, configure los parámetros con los valores de la siguiente tabla. Estos valores son necesarios para emitir certificados PKCS desde una CA de DigiCert, a través de Certificate Connector para Microsoft Intune.

Parámetro de certificado PKCS Valor Descripción Entidad de certificación pki-ws.symauth.com Este valor debe ser el FQDN del servicio de base de la CA de DigiCert sin las barras diagonales finales. Si no está seguro de si se trata del FQDN del servicio de base correcto de la suscripción de la CA de DigiCert, póngase en contacto con la asistencia al cliente de DigiCert.

Con el cambio de Symantec a DigiCert, esta dirección URL permanece sin cambios.

Si este FQDN es incorrecto, el conector de certificados no emite certificados PKCS de la CA DigiCert.Nombre de la entidad de certificación Symantec Este valor debe ser la cadena Symantec.

Si hay algún cambio en este valor, el conector de certificados no emite certificados PKCS desde la CA DigiCert.Nombre de plantilla de certificado OID del perfil de certificado de la CA de DigiCert. Por ejemplo: 2.16.840.1.113733.1.16.1.2.3.1.1.61904612 Este valor debe ser un OID del perfil de certificado que se obtuvo en la sección anterior desde la plantilla del perfil de certificado de la CA de DigiCert.

Si el conector de certificados no encuentra una plantilla de certificado asociada a este OID de perfil de certificado en la CA digiCert, no emite certificados PKCS desde la CA digiCert.

Nota

No es necesario que el perfil de certificado PKCS para las plataformas Windows esté asociado a un perfil de certificado de confianza. Sin embargo, sí es necesario para los perfiles de plataformas distintas de Windows, como Android.

Complete la configuración del perfil para satisfacer sus necesidades empresariales y, luego, seleccione Crear para guardar el perfil.

En la página Información general del nuevo perfil, seleccione Asignaciones y configure un grupo adecuado para recibir este perfil. Al menos un usuario o dispositivo debe ser parte del grupo asignado.

Después de completar los pasos anteriores, Certificate Connector para Microsoft Intune emitirá certificados PKCS desde la CA de DigiCert a los dispositivos administrados por Intune en el grupo asignado. Estos certificados están disponibles en el almacén Personal del almacén de certificados de usuario actual en el dispositivo administrado Intune.

| Atributo | Formatos compatibles con Intune | Formatos compatibles con la CA en la nube de DigiCert | result |

|---|---|---|---|

| Nombre de sujeto | Intune admite el nombre del firmante solo en los tres formatos siguientes: 1. Nombre común 2. Nombre común que incluye el correo electrónico 3. Nombre común como correo electrónico Por ejemplo: CN = IWUser0 <br><br> E = IWUser0@samplendes.onmicrosoft.com |

La CA de DigiCert admite más atributos. Si desea seleccionar más atributos, se deben definir con valores fijos en la plantilla de perfil de certificado de DigiCert. | Usamos el nombre común o el correo electrónico de la solicitud de certificado PKCS. Cualquier error de coincidencia en la selección de los atributos entre el perfil de certificado de Intune y la plantilla de perfil de certificado de DigiCert generará que no se emita ningún certificado desde la CA de DigiCert. |

| SAN | Intune solo admite los valores de campo de SAN siguientes: AltNameTypeEmail AltNameTypeUpn AltNameTypeOtherName (valor codificado) |

La CA en la nube de DigiCert también admite estos parámetros. Si desea seleccionar más atributos, se deben definir con valores fijos en la plantilla de perfil de certificado de DigiCert. AltNameTypeEmail: si este tipo no se encuentra en SAN, el conector de certificados usará el valor de AltNameTypeUpn. Si tampoco se encuentra AltNameTypeUpn en SAN, se usa el valor del nombre del firmante si tiene el formato de correo electrónico. Si aún así no se encuentra el tipo, el conector de certificados no puede emitir los certificados. Ejemplo: RFC822 Name=IWUser0@ndesvenkatb.onmicrosoft.com AltNameTypeUpn: si este tipo no se encuentra en la SAN, el conector de certificado usa el valor de AltNameTypeEmail. Si tampoco se encuentra AltNameTypeEmail en SAN, se usa el valor del nombre del firmante si tiene el formato de correo electrónico. Si aún así no se encuentra el tipo, el conector de certificados no puede emitir los certificados. Ejemplo: Other Name: Principal Name=IWUser0@ndesvenkatb.onmicrosoft.com AltNameTypeOtherName: si este tipo no se encuentra en SAN, el conector de certificados no puede emitir los certificados. Ejemplo: Other Name: DS Object Guid=04 12 b8 ba 65 41 f2 d4 07 41 a9 f7 47 08 f3 e4 28 5c ef 2c La entidad de certificación DigiCert solo admite el valor de este campo en formato codificado (valor hexadecimal). Para cualquier valor de este campo, el conector de certificados lo convierte en codificación Base 64 antes de enviar la solicitud de certificado. Certificate Connector para Microsoft Intune no valida si este valor ya está codificado o no. |

Ninguno |

Los registros de Certificate Connector para Microsoft Intune están disponibles como registros de eventos en el servidor en el que está instalado el conector. Estos registros proporcionan detalles sobre la operación de conectores y se pueden usar para identificar problemas con el conector de certificados y las operaciones. Para obtener más información, consulte Registro.

Use la información de este artículo con la información que aparece en ¿Qué son los perfiles de dispositivo de Microsoft Intune? para administrar los dispositivos de la organización y los certificados que incluyen.