Integración manual de Jamf Pro con Intune para cumplimiento

Importante

La compatibilidad del dispositivo jamf macOS con el acceso condicional está en desuso.

A partir del 1 de septiembre de 2024, ya no se admitirá la plataforma en la que se basa la característica de acceso condicional de Jamf Pro.

Si usa la integración de acceso condicional de Jamf Pro para dispositivos macOS, siga las instrucciones documentadas de Jamf para migrar los dispositivos a la integración de cumplimiento de dispositivos en Migración del acceso condicional de macOS a macOS Device Compliance – Jamf Pro Documentation.

Si necesita ayuda, póngase en contacto con Jamf Customer Success. Para obtener más información, vea la entrada de blog en https://aka.ms/Intune/Jamf-Device-Compliance.

Sugerencia

Para obtener instrucciones para integrar Jamf Pro con Intune y Microsoft Entra identificador, incluido cómo configurar Jamf Pro para implementar la aplicación de Portal de empresa de Intune en los dispositivos que administra con Jamf Pro, consulte Integración de Jamf Pro con Intune para informar del cumplimiento de Microsoft Entra id.

Microsoft Intune admite la integración de la implementación de Jamf Pro para llevar el cumplimiento de dispositivos y las directivas de acceso condicional a los dispositivos macOS. A través de la integración, puede requerir que los dispositivos macOS administrados por Jamf Pro cumplan los requisitos de cumplimiento de dispositivos de Intune antes de que esos dispositivos puedan acceder a los recursos de su organización. El acceso a los recursos se controla mediante las directivas de acceso condicional de Microsoft Entra de la misma manera que para los dispositivos administrados a través de Intune.

Cuando Jamf Pro se integra con Intune, puede sincronizar los datos de inventario de dispositivos macOS con Intune mediante Microsoft Entra identificador. El motor de cumplimiento de Intune analiza los datos de inventario para generar un informe. El análisis de Intune se combina con inteligencia sobre la identidad de Microsoft Entra del usuario del dispositivo para impulsar la aplicación a través del acceso condicional. Los dispositivos que son compatibles con las directivas de acceso condicional pueden obtener acceso a los recursos protegidos de la empresa.

Este artículo puede ayudarle a integrar manualmente Jamf Pro con Intune.

Sugerencia

En lugar de configurar manualmente la integración de Jamf Pro con Intune, se recomienda configurar y usar el Conector de nube de Jamf con Microsoft Intune. El conector de nube automatiza muchos de los pasos que son necesarios cuando se configura manualmente la integración.

Después de configurar la integración, configure Jamf e Intune para aplicar el cumplimiento con el acceso condicional en los dispositivos administrados por Jamf.

Requisitos previos

Productos y servicios

Necesitará lo siguiente para configurar el acceso condicional con Jamf Pro:

- Jamf Pro 10.1.0 o versiones posteriores

- licencias de Microsoft Intune y Microsoft Entra id. P1 (lote de licencias de Microsoft Enterprise Mobility + Security recomendado)

- Rol de administrador global en Microsoft Entra id.

- Un usuario con privilegios de integración de Microsoft Intune en Jamf Pro

- Aplicación Portal de empresa para macOS

- Dispositivos macOS con OS X 10.12 Yosemite o versiones posteriores

Puertos de red

Los siguientes puertos deben ser accesibles para Jamf e Intune para integrarse correctamente:

- Intune: puerto 443

- Apple: puertos 2195, 2196 y 5223 (notificaciones push para Intune)

- Jamf: puertos 80 y 5223

Para permitir que APNS funcione correctamente en la red, también debe habilitar las conexiones salientes a y las redirecciones desde:

- el bloque 17.0.0.0/8 de Apple a través de los puertos TCP 5223 y 443 desde todas las redes cliente.

- los puertos 2195 y 2196 de los servidores Jamf Pro.

Para obtener más información sobre estos puertos, vea los artículos siguientes:

- Ancho de banda y requisitos de configuración de red de Intune.

- Puertos de red usados por Jamf Pro en jamf.com.

- Puertos TCP y UDP usados por los productos de software de Apple en support.apple.com.

Conecte Intune a Jamf Pro

Para conectar Intune con Jamf Pro:

- Cree una aplicación en Azure.

- Habilite Intune para su integración con Jamf Pro.

- Configure el acceso condicional en Jamf Pro.

Creación de una aplicación en Microsoft Entra id.

En el Azure Portal, vaya a Microsoft Entra Id>. Registros de aplicaciones y, a continuación, seleccione Nuevo registro.

En la página Registrar una aplicación, especifique estos detalles:

- En la sección Nombre, escriba un nombre significativo para la aplicación, por ejemplo, Acceso condicional de Jamf.

- Para la secciónTipos de cuenta admitidos, seleccione Cuentas en cualquier directorio organizativo.

- Para URI de redireccionamiento, deje el valor predeterminado de Web y, luego, especifique la dirección URL de la instancia de Jamf Pro.

Seleccione Registrar para crear la aplicación y abrir la página de información general de la aplicación nueva.

En la página Información generalde la aplicación, copie el valor de identificador de la Aplicación (cliente) id. y regístrelo para usarlo más adelante. Lo necesitará en procedimientos posteriores.

Seleccione Certificados y secretos en Administrar. Seleccione el botón Nuevo secreto de cliente. Escriba un valor en Descripción, seleccione cualquier opción para Expira y elija Agregar.

Importante

Antes de salir de la página, copie el valor del secreto de cliente y anótelo para usarlo más adelante. Necesitará este valor en procedimientos posteriores. Este valor no vuelve a estar disponible sin volver a crear el registro de la aplicación.

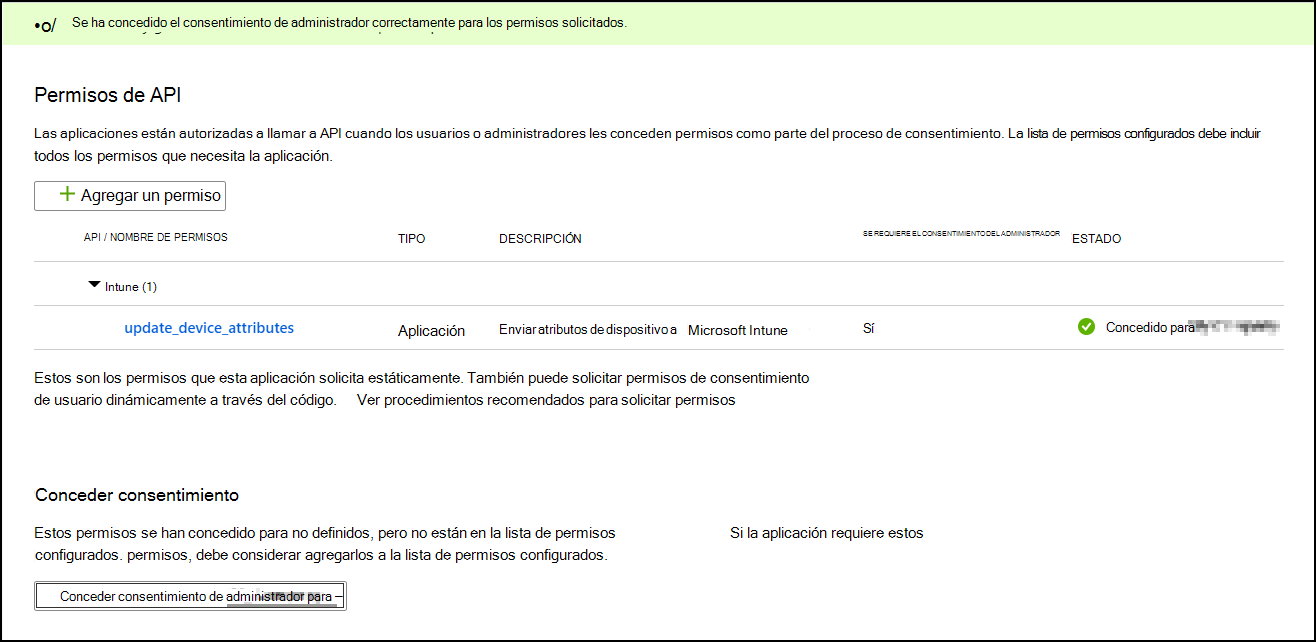

Seleccione Permisos de las API en Administrar.

En la página de permisos de API, para quitar todos los permisos de esta aplicación, seleccione el icono ... situado junto a cada permiso existente. Esta eliminación es obligatoria; la integración no se realizará correctamente si hay algún permiso adicional inesperado en el registro de esta aplicación.

A continuación, agregue permisos para actualizar los atributos del dispositivo. En la parte superior izquierda de la página Permisos de API, seleccione Agregar un permiso para agregar un permiso nuevo.

En la páginaSolicitar permisos de API, seleccione Intune y, luego seleccione Permisos de aplicación. Active solo la casilla para update_device_attributes y guarde el permiso nuevo.

En Microsoft Graph, seleccione Permisos de la aplicación y, a continuación, seleccione Application.Read.All.

Seleccione Agregar permisos.

Vaya a APIs que usa mi organización. Buscque y seleccione Windows Azure Active Directory. Seleccione Permisos de la aplicación y, a continuación, seleccione Application.Read.All.

Seleccione Agregar permisos.

A continuación, conceda el consentimiento de administrador para esta aplicación; para ello, seleccione Conceder consentimiento de administrador para <el inquilino> en la parte superior izquierda de la página Permisos de API . Es posible que tenga que volver a autenticar la cuenta en la nueva ventana y seguir las indicaciones para conceder acceso a la aplicación.

Actualice la página seleccionando Actualizar en la parte superior de la página. Confirme que se ha concedido el consentimiento del administrador para el permiso update_device_attributes.

Una vez registrada correctamente la aplicación, los permisos de API solo deben contener un permiso denominado update_device_attributes y deben aparecer de la siguiente manera:

El proceso de registro de la aplicación en Microsoft Entra id. está completo.

Nota:

Si el secreto de cliente expira, debe crear otro secreto de cliente en Azure y luego actualizar los datos de acceso condicional en Jamf Pro. Azure permite tener activo tanto el secreto anterior como la clave nueva para evitar las interrupciones del servicio.

Habilitación de Intune para su integración con Jamf Pro

Inicie sesión en el Centro de administración de Microsoft Intune.

Seleccione Administración de inquilinos>Conectores y tokens>Administración de dispositivos de socio.

Habilite el conector de cumplimiento para Jamf pegando el identificador de aplicación que guardó durante el procedimiento anterior en el campo Especificar el identificador de aplicación de Microsoft Entra para Jamf.

Seleccione Guardar.

Configurar la integración de Microsoft Intune en Jamf Pro

Active la conexión en la consola de Jamf Pro:

- Abra la consola de Jamf Pro y vaya a Global Management>Conditional Access (Administración global > Acceso condicional). Seleccione Editar en la pestaña Integración de MacOS Intune.

- Active la casilla Enable Intune Integration for macOS (Habilitar la integración de Intune para macOS). Cuando esta configuración está habilitada, Jamf Pro envía actualizaciones de inventario a Microsoft Intune. Anule la selección si desea deshabilitar la conexión, pero guarde la configuración.

- Seleccione Manual en Tipo de conexión.

- En el menú emergente Sovereign Cloud (Nube soberana), seleccione la ubicación de la nube soberana de Microsoft.

- Seleccione Open administrator consent URL (Abrir dirección URL de consentimiento del administrador) y siga las instrucciones en pantalla para permitir que la aplicación conector de MacOS nativo de Jamf se agregue al inquilino de Microsoft Entra.

- Agregue el nombre del inquilino de Microsoft Entra de Microsoft Azure.

- Agregue el Id. de la aplicación y Secreto de cliente (anteriormente denominado Clave de aplicación) para la aplicación Jamf Pro de Microsoft Azure.

- Seleccione Guardar. Jamf Pro probará la configuración y confirmará que sea correcta.

Regrese a la página Administración de dispositivos asociados de Intune para completar la configuración.

En Intune, vaya a la página Administración de dispositivos asociados. En Configuración del conector, configure grupos para la asignación:

- Seleccione Incluir y especifique los grupos de usuarios que serán el destino de la inscripción de macOS con Jamf.

- Use Excluir para seleccionar grupos de usuarios que no se inscriben con Jamf, sino que inscribirán sus equipos Mac directamente con Intune.

Excluir invalida a Incluir, lo que significa que cualquier dispositivo que se encuentre en ambos grupos se excluye de Jamf y se dirige hacia la inscripción en Intune.

Nota:

Este método de incluir y excluir grupos de usuarios afecta a la experiencia de inscripción del usuario. Cualquier usuario con un dispositivo macOS que ya esté inscrito en Jamf o Intune y que luego esté destinado a inscribirse con la otra MDM debe anular la inscripción de su dispositivo y volver a inscribirlo con la nueva MDM antes de que la administración del dispositivo funcione correctamente.

Seleccione Evaluar para determinar el número de dispositivos que se inscribirán con Jamf, según sus configuraciones de grupos.

Seleccione Guardar cuando esté listo para aplicar la configuración.

Para continuar, deberá usar Jamf para implementar el Portal de empresa para Mac para que los usuarios puedan registrar sus dispositivos en Intune.

Configurar directivas de cumplimiento y registrar dispositivos

Después de configurar la integración entre Intune y Jamf, debe aplicar directivas de cumplimiento en los dispositivos administrados por Jamf.

Desconexión de Jamf Pro e Intune

Si necesita quitar la integración de Jamf Pro con Intune, use uno de los métodos siguientes. Ambos métodos se aplican a la integración configurada manualmente o mediante Cloud Connector.

Desaprovisionar Jamf Pro desde el centro de administración de Microsoft Intune

En el centro de administración de Microsoft Intune, vaya a Conectores de administración > deinquilinos y tokens>Administración de dispositivos asociados.

Seleccione la opción Finalizar. Intune muestra un mensaje sobre la acción. Revise el mensaje y, cuando esté listo, seleccione Aceptar. La opción finalizar la integración solo aparece cuando existe la conexión jamf.

Después de finalizar la integración, actualice la vista del Centro de administración para actualizar la vista. Los dispositivos macOS de su organización se quitan de Intune en 90 días.

Desaprovisionar Jamf Pro desde la consola de Jamf Pro

Siga estos pasos para quitar la conexión desde la consola de Jamf Pro.

En la consola de Jamf Pro, vaya aAcceso condicionalde administración> global. En la pestaña Integración de MacOS Intune, seleccione Editar.

Desactive la casilla Enable Intune Integration for macOS (Habilitar la integración de Intune para macOS).

Seleccione Guardar. Jamf Pro envía la configuración a Intune y se terminará la integración.

Inicie sesión en el Centro de administración de Microsoft Intune.

Seleccione Administración de inquilinos>Conectores y tokens>Administración de dispositivos de socio para comprobar que el estado es ahora Finalizado.

Después de finalizar la integración, los dispositivos macOS de la organización se quitarán en la fecha que se muestra en la consola, que es después de tres meses.

Siguientes pasos

Comentarios

Próximamente: A lo largo de 2024 iremos eliminando gradualmente GitHub Issues como mecanismo de comentarios sobre el contenido y lo sustituiremos por un nuevo sistema de comentarios. Para más información, vea: https://aka.ms/ContentUserFeedback.

Enviar y ver comentarios de