Conector Mobile Threat Defense de Pradeo con Intune

Puede controlar el acceso desde dispositivos móviles a recursos corporativos mediante el acceso condicional basado en la evaluación de riesgos efectuada por Pradeo, una solución de defensa contra amenazas móviles (MTD) integrada en Microsoft Intune. El riesgo se evalúa en función de la telemetría recopilada de los dispositivos que ejecutan la aplicación Pradeo.

Puede configurar directivas de acceso condicional según la evaluación de riesgos de Pradeo habilitada mediante las directivas de cumplimiento de dispositivos de Intune. Puede usar dichas directivas para permitir o bloquear dispositivos que no cumplan los requisitos para evitar que estos accedan a recursos corporativos en función de las amenazas detectadas.

Nota:

Este proveedor de Mobile Threat Defense no es compatible con dispositivos no inscritos.

Plataformas compatibles

- Android 5.1 y posteriores

- iOS 12.1 y posteriores

Requisitos previos

- Microsoft Entra ID P1

- Suscripción al plan 1 de Microsoft Intune

- Pradeo Security para la suscripción a Mobile Threat Defense

- Para obtener más información, vea el sitio web de Pradeo.

¿Cómo ayudan Intune y Pradeo a proteger los recursos de la empresa?

La aplicación Pradeo para iOS/iPadOS y Android captura telemetría del sistema de archivos, la pila de red, el dispositivo y las aplicaciones cuando está disponible. Después, envía los datos de telemetría al servicio en la nube de Pradeo para evaluar el riesgo del dispositivo frente a las amenazas móviles.

La directiva de cumplimiento de dispositivos de Intune incluye una regla para Mobile Threat Defense de Pradeo que se basa en la evaluación del riesgo de Pradeo. Cuando esta regla se habilita, Intune evalúa la conformidad del dispositivo con la directiva que usted habilitó. Si se detecta que el dispositivo no cumple con la directiva, se bloqueará el acceso de los usuarios a los recursos corporativos, como Exchange Online y SharePoint Online. Los usuarios también reciben los pasos de la aplicación Pradeo instalada en sus dispositivos para resolver el problema y volver a obtener acceso a los recursos corporativos.

Escenarios de ejemplo

Estos son algunos casos más frecuentes.

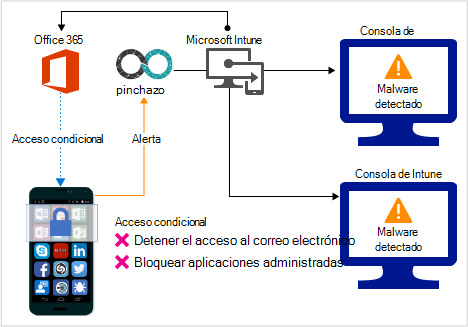

Control del acceso basado en amenazas de aplicaciones malintencionadas

Cuando se detectan aplicaciones malintencionadas, como el malware, en los dispositivos, puede bloquear las siguientes acciones hasta resolver la amenaza:

- Conectarse al correo electrónico corporativo

- Sincronizar los archivos corporativos mediante la aplicación OneDrive para el trabajo

- Acceder a las aplicaciones de empresa

Bloquear cuando se detectan aplicaciones malintencionadas:

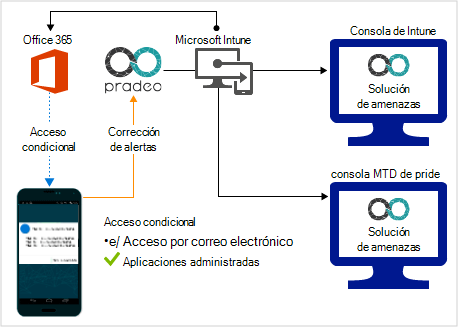

Acceso concedido tras la corrección:

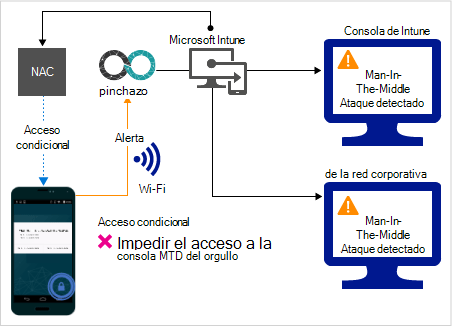

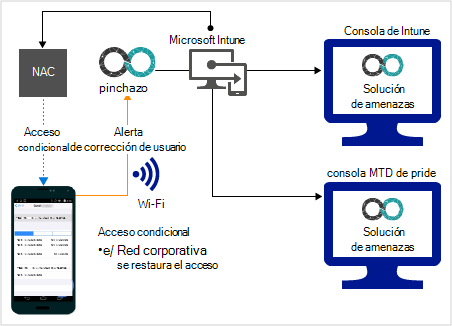

Controlar el acceso basándose en amenazas en la red

Detecte amenazas para la red, por ejemplo, ataques de tipo Man in the middle, y proteja el acceso a las redes Wi-Fi según el riesgo del dispositivo.

Bloquear el acceso de red a través de Wi-Fi:

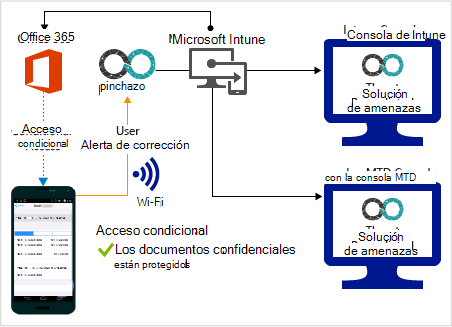

Acceso concedido tras la corrección:

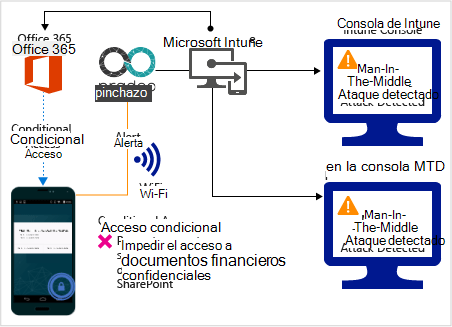

Controlar el acceso a SharePoint Online basándose en amenazas en la red

Detecte amenazas para la red, por ejemplo, ataques de tipo Man in the middle, y evite la sincronización de archivos corporativos según el riesgo del dispositivo.

Bloqueo de SharePoint Online cuando se detectan amenazas a la red:

Acceso concedido tras la corrección: