Certificación de Microsoft 365: Guía de pruebas de ejemplo

Información general

Esta guía se ha creado para proporcionar a los ISV ejemplos del tipo de evidencia y el nivel de detalle necesario para cada uno de los controles de certificación de Microsoft 365. Los ejemplos compartidos en este documento no representan la única evidencia que se puede usar para demostrar que se cumplen los controles, sino que actúan solo como una guía para el tipo de evidencia necesaria.

Nota: Las interfaces, capturas de pantalla y documentación reales que se usan para satisfacer los requisitos variarán según el uso del producto, la configuración del sistema y los procesos internos. Además, tenga en cuenta que cuando se requiera documentación de directiva o procedimiento, el ISV será necesario para enviar los documentos REALES y no capturas de pantalla como se muestra en algunos de los ejemplos.

Hay dos secciones en la certificación que requieren envíos:

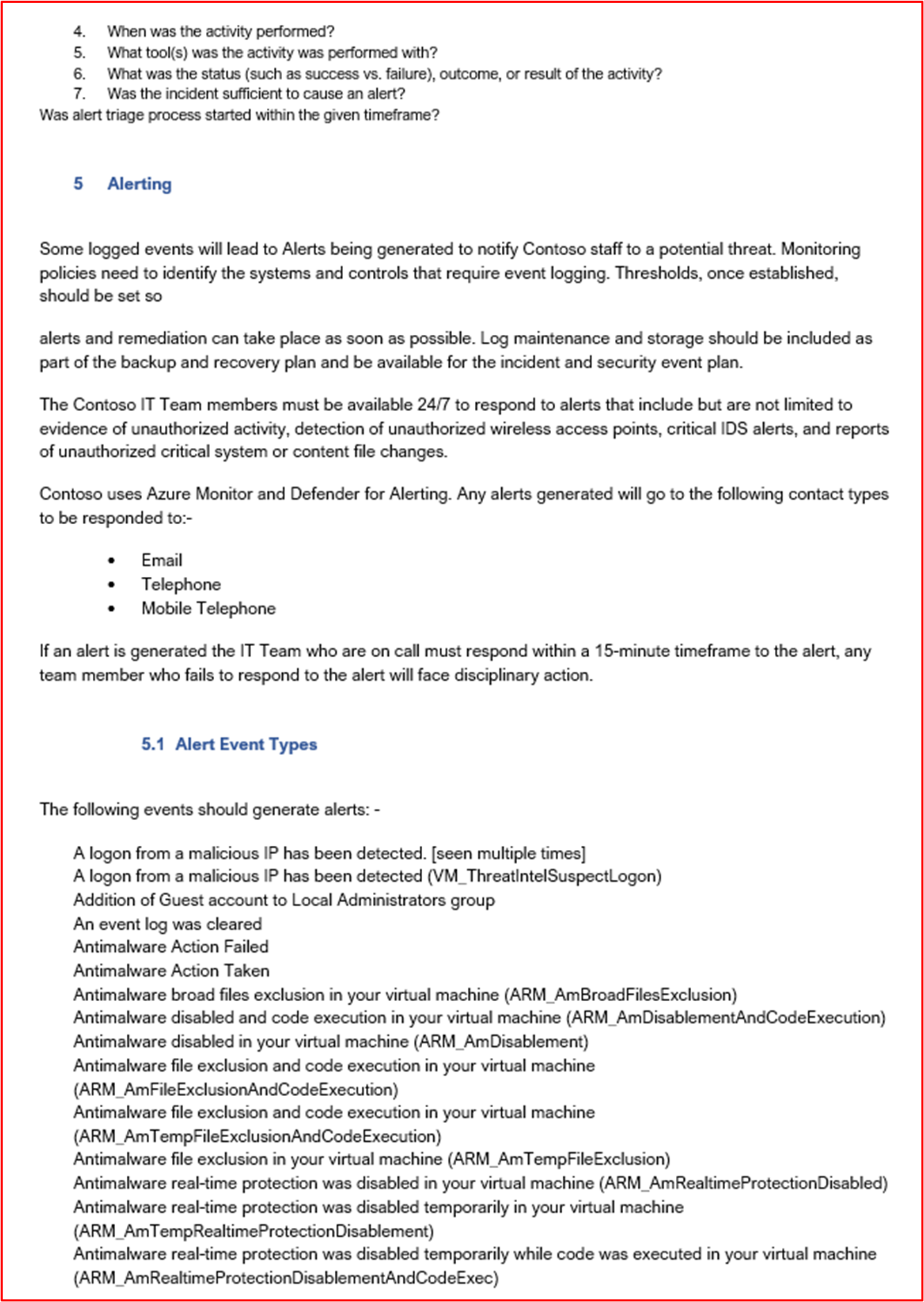

- El envío inicial de documentos: un pequeño conjunto de documentos de alto nivel necesarios para determinar el ámbito de la evaluación.

- El envío de pruebas: el conjunto completo de pruebas necesarias para cada control en el ámbito de la evaluación de certificación.

Sugerencia

Pruebe la Herramienta de automatización de cumplimiento de aplicaciones para Microsoft 365 (ACAT) para lograr una ruta de acceso acelerada para lograr la certificación de Microsoft 365 mediante la automatización de la recopilación de pruebas y la validación de controles. Obtenga más información sobre qué control está totalmente automatizado por ACAT.

Estructura

Este documento se asigna directamente a los controles que se le presentarán durante la certificación en el Centro de partners. Las instrucciones proporcionadas en este documento se detallan de la siguiente manera:

- Dominio de seguridad: los tres dominios de seguridad en los que se agrupan todos los controles: Seguridad de aplicaciones, Seguridad operativa y Seguridad y privacidad de datos.

- Control(s): = Descripción de la actividad de evaluación: estos controles y el número asociado (no) se toman directamente de la lista de comprobación de certificación de Microsoft 365.

- Intención: = la intención de por qué el control de seguridad se incluye dentro del programa y el riesgo específico que se pretende mitigar. La esperanza es que esta información proporcione a los ISV el razonamiento detrás del control para comprender mejor los tipos de pruebas que se deben recopilar y a qué ISV deben prestar atención y tener conocimiento y comprensión al producir sus pruebas.

- Directrices de evidencia de ejemplo: = Dado para ayudar a guiar las tareas de recopilación de evidencias en la hoja de cálculo de lista de comprobación de certificación de Microsoft 365, esto permite a los ISV ver claramente ejemplos del tipo de evidencia que puede usar el analista de certificación que la usará para tomar una determinación segura de que un control está en su lugar y se mantiene, es de ninguna manera exhaustiva en la naturaleza.

- Ejemplo de evidencia: = En esta sección se proporcionan capturas de pantalla de ejemplo e imágenes de posibles evidencias capturadas en cada uno de los controles de la hoja de cálculo Lista de comprobación de certificación de Microsoft 365, específicamente para los dominios de seguridad operativa y seguridad de datos y privacidad (pestañas dentro de la hoja de cálculo). Tenga en cuenta que cualquier información con flechas rojas y cuadros dentro de los ejemplos es para ayudar a comprender aún más los requisitos necesarios para cumplir con cualquier control.

Dominio de seguridad: Seguridad de aplicaciones

Control 1 - Control 16:

Los controles de dominio de Application Security se pueden satisfacer con un informe de prueba de penetración emitido en los últimos 12 meses que muestra que la aplicación no tiene vulnerabilidades pendientes. El único envío requerido es un informe limpio de una empresa independiente de buena reputación.

Dominio de seguridad: seguridad operativa/desarrollo seguro

El dominio de seguridad "Seguridad operativa y desarrollo seguro" está diseñado para garantizar que los ISV implementan un conjunto sólido de técnicas de mitigación de seguridad frente a una gran variedad de amenazas a las que se enfrentan los grupos de actividad. Esto está diseñado para proteger el entorno operativo y los procesos de desarrollo de software para crear entornos seguros.

Protección contra malware: antivirus

Control n.º 1: proporcione documentación de directivas que rigen los procedimientos y las prácticas antivirus.

- Intención: la intención de este control es evaluar la comprensión de un ISV de los problemas a los que se enfrentan al considerar la amenaza de virus informáticos. Mediante el establecimiento y el uso de procedimientos recomendados del sector para desarrollar una directiva y procesos antivirus, un ISV proporciona un recurso adaptado a la capacidad de su organización para mitigar los riesgos a los que se enfrenta el malware, enumerar los procedimientos recomendados en la detección y eliminación de virus, y proporciona pruebas de que la directiva documentada proporciona instrucciones de seguridad sugeridas para la organización y sus empleados. Al documentar una directiva y un procedimiento de cómo el ISV implementa las decencias antimalware, esto garantiza la implementación y el mantenimiento coherentes de esta tecnología para reducir el riesgo de malware para el entorno.

- Directrices de evidencia de ejemplo: proporcione una copia de la directiva antivirus/antimalware que detalla los procesos y procedimientos implementados dentro de la infraestructura para promover los procedimientos recomendados de Antivirus/Malware. Evidencia de ejemplo

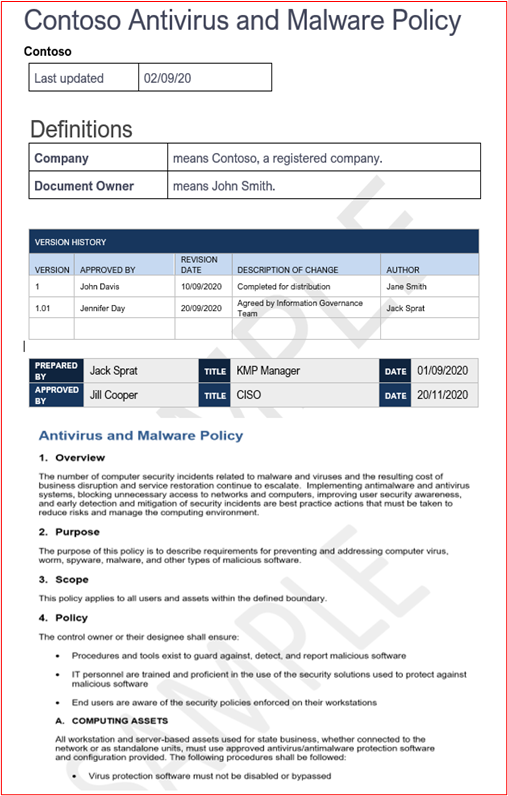

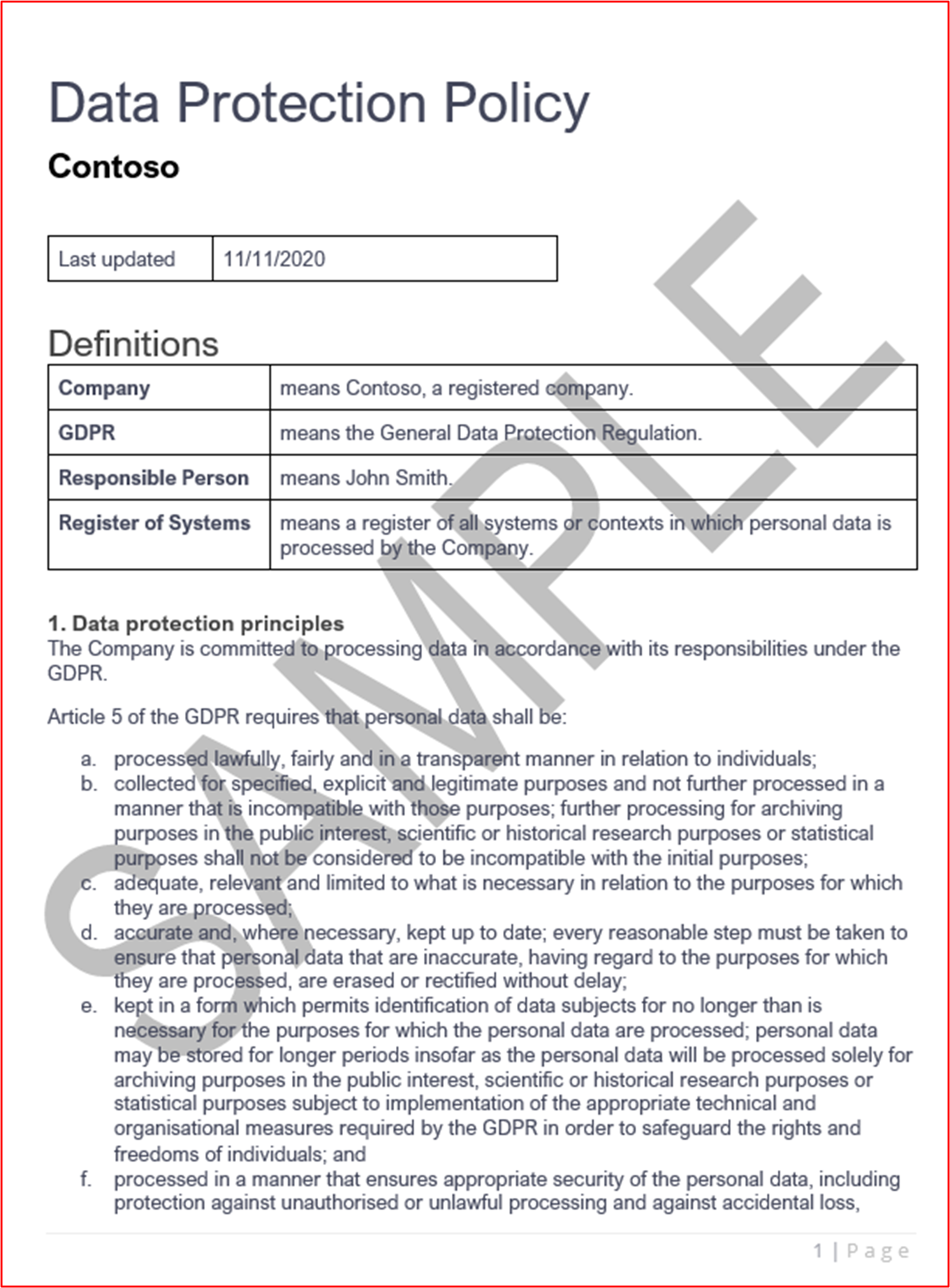

- Evidencia de ejemplo:

Nota: En esta captura de pantalla se muestra un documento de directiva o proceso, la expectativa es que los ISV compartan la documentación real de directivas o procedimientos auxiliares y no simplemente proporcionen una captura de pantalla.

Control n.º 2: proporcionar pruebas demostrables de que el software antivirus se está ejecutando en todos los componentes del sistema muestreados.

- Intención: Es importante que antivirus (AV) (o defensas antimalware) se ejecuten en su entorno para protegerse contra los riesgos de ciberseguridad que puede o no tener en cuenta, ya que los ataques potencialmente dañinos están aumentando, tanto en sofisticación como en números. Tener av implementado en todos los componentes del sistema que admiten su uso, ayudará a mitigar algunos de los riesgos de que el antimalware se introduzca en el entorno. Solo se necesita un único punto de conexión que se desproteja para proporcionar potencialmente un vector de ataque para que un grupo de actividad obtenga una posición en el entorno. Por lo tanto, AV debe usarse como una de varias capas de defensa para protegerse frente a este tipo de amenaza.

- Directrices de evidencia de ejemplo: para demostrar que una instancia activa de AV se está ejecutando en el entorno evaluado. Proporcione una captura de pantalla para cada dispositivo del ejemplo que admita el uso de antivirus, que muestra el proceso antivirus en ejecución, el software antivirus está activo o, si tiene una consola de administración centralizada para antivirus, es posible que pueda demostrarlo desde esa consola de administración. Si usa la consola de administración, asegúrese de demostrar en una captura de pantalla que los dispositivos muestreados están conectados y funcionando.

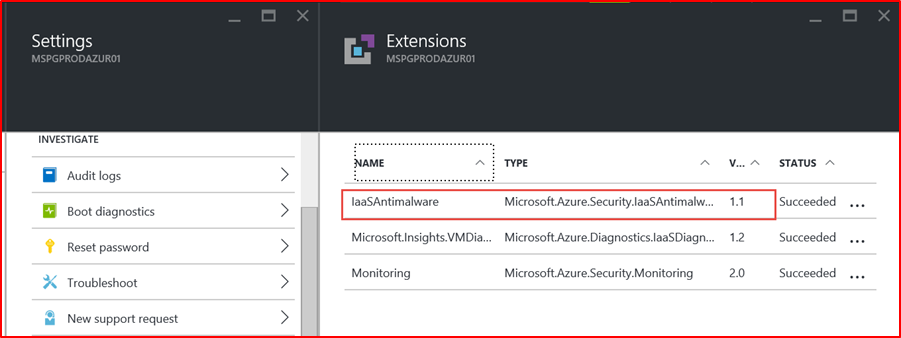

- Ejemplo de evidencia 1: la captura de pantalla siguiente se ha tomado de Azure Security Center; muestra que se ha implementado una extensión antimalware en la máquina virtual denominada "MSPGPRODAZUR01".

- Ejemplo de evidencia 2

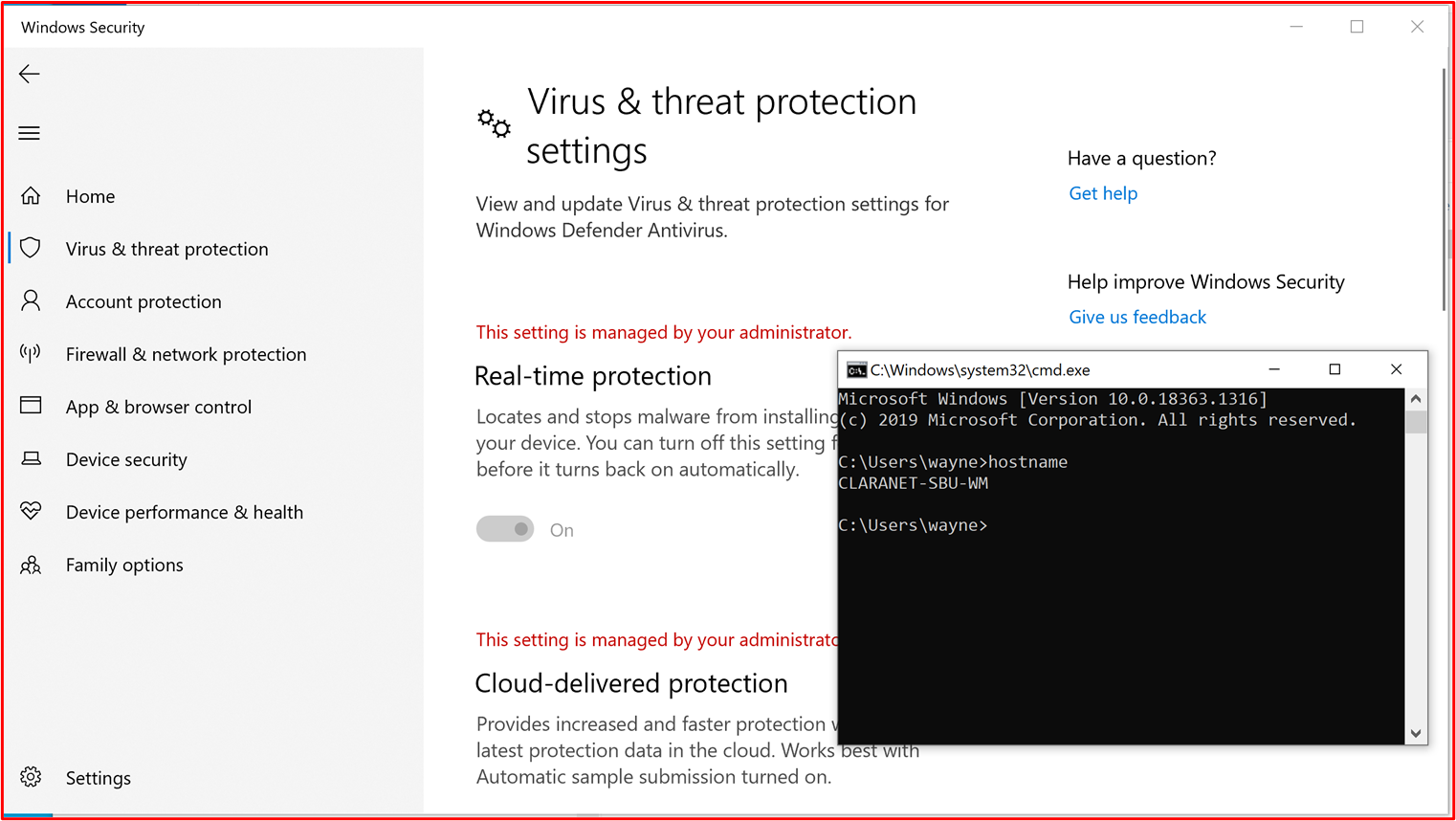

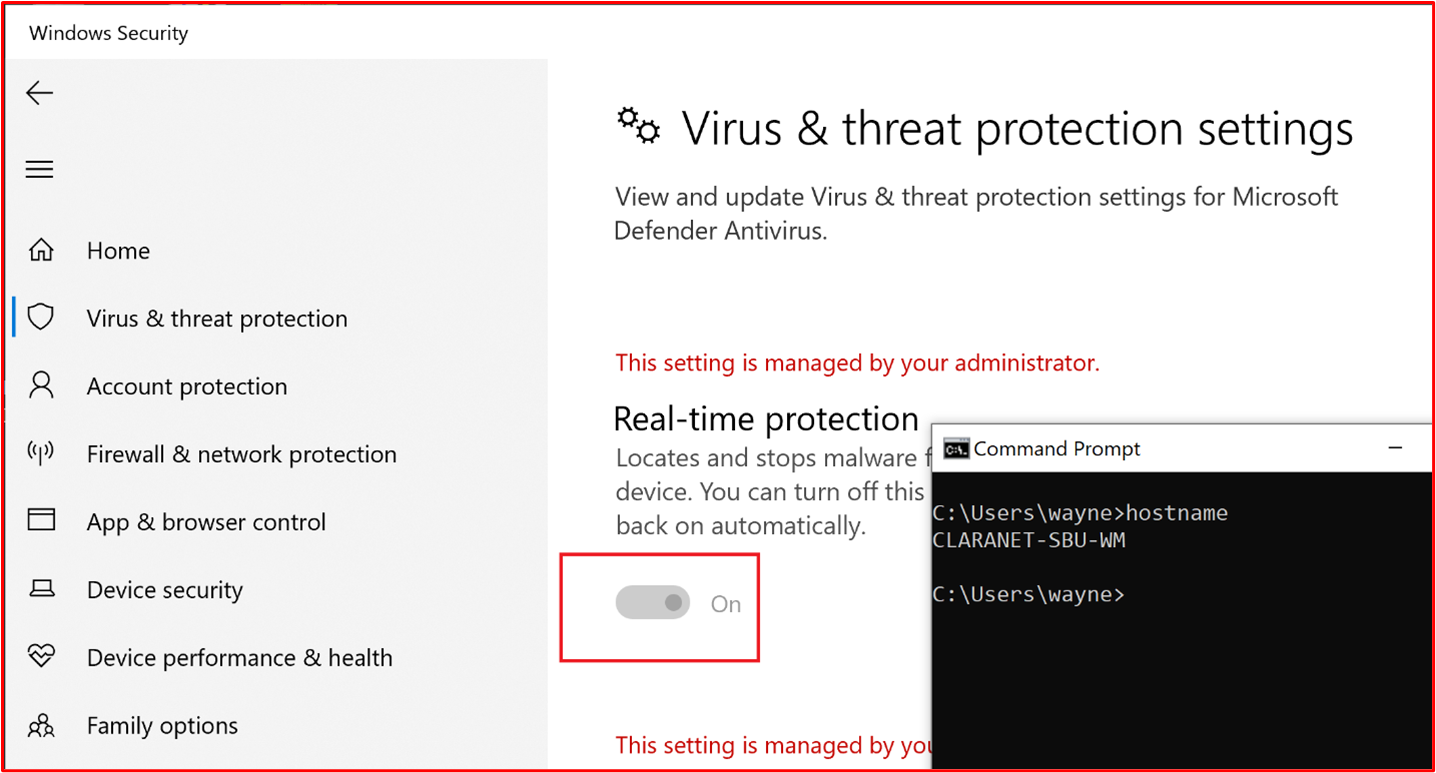

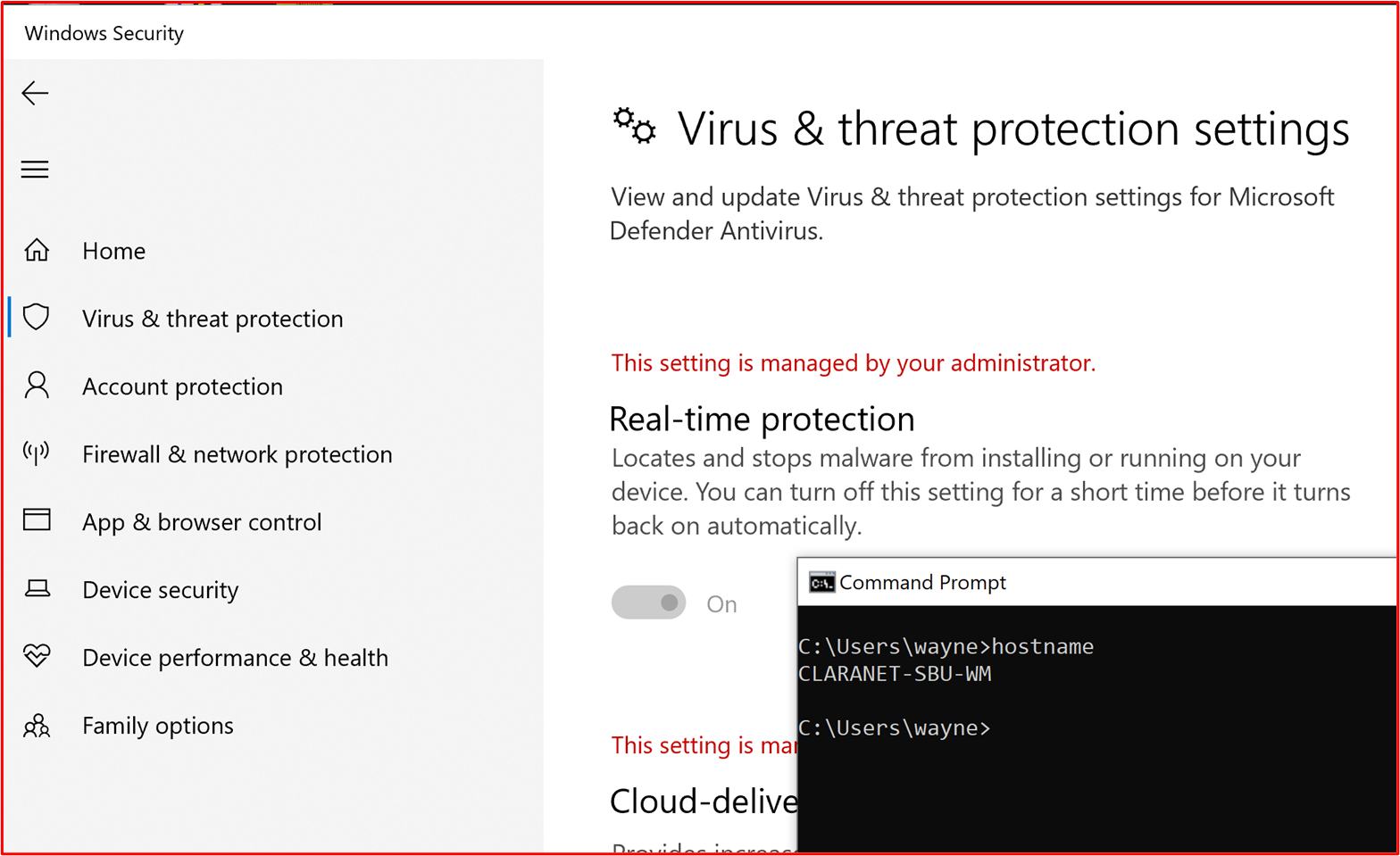

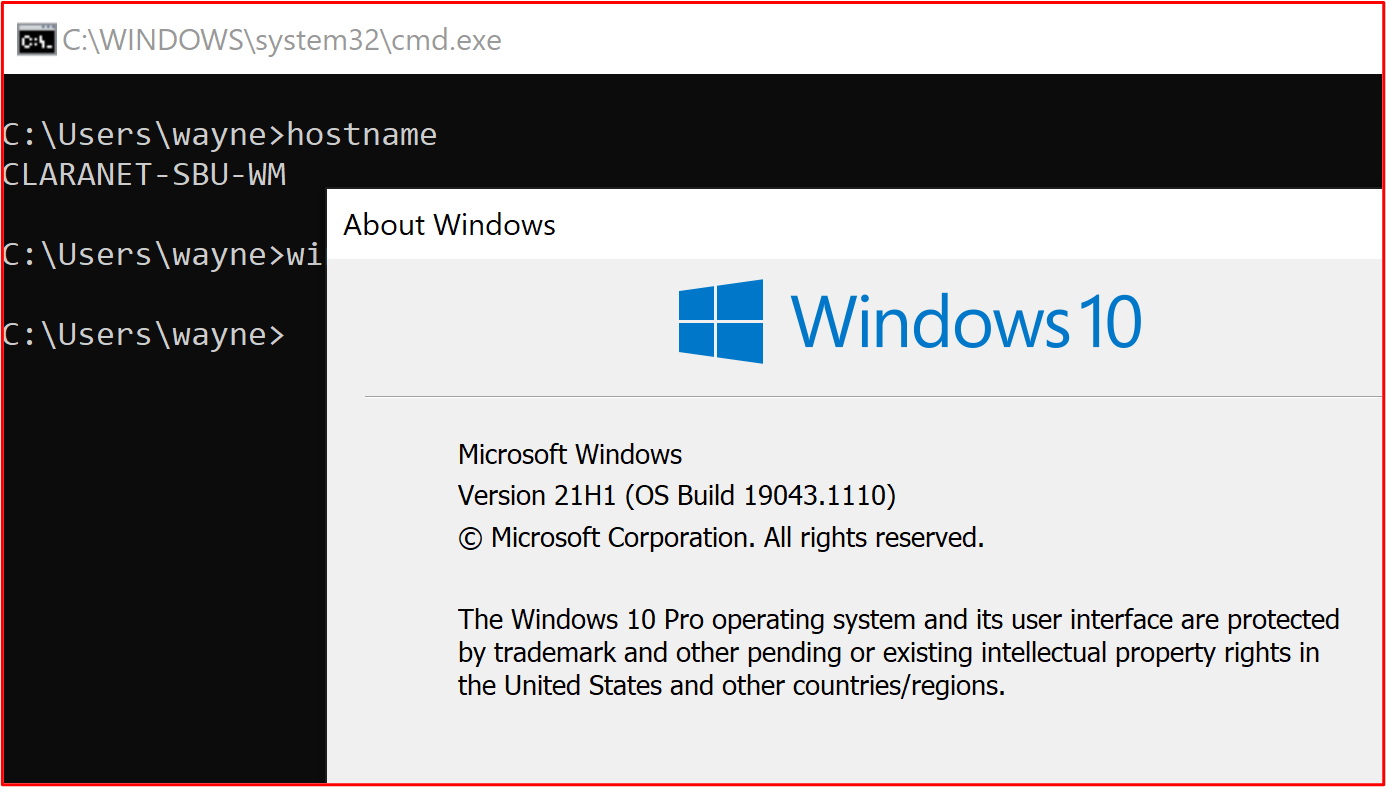

La captura de pantalla siguiente se ha tomado de un dispositivo Windows 10, que muestra que "Protección en tiempo real" está activada para el nombre de host "CLARANET-SBU-WM".

Control n.º 3: proporcione pruebas demostrables de que las firmas antivirus están actualizadas en todos los entornos (en un plazo de 1 día).

- Intención: cada día se identifican cientos de miles de nuevas aplicaciones de malware y potencialmente no deseadas (PUA). Para proporcionar una protección adecuada contra el malware recién publicado, las firmas antivirus deben actualizarse periódicamente para tener en cuenta el malware recién publicado.

- Este control existe para asegurarse de que el ISV ha tenido en cuenta la seguridad del entorno y el efecto que el antivirus obsoleto puede tener en la seguridad.

- Directrices de evidencia de ejemplo: proporcione archivos de registro antivirus desde cada dispositivo muestreado, que muestree que las actualizaciones se aplican diariamente.

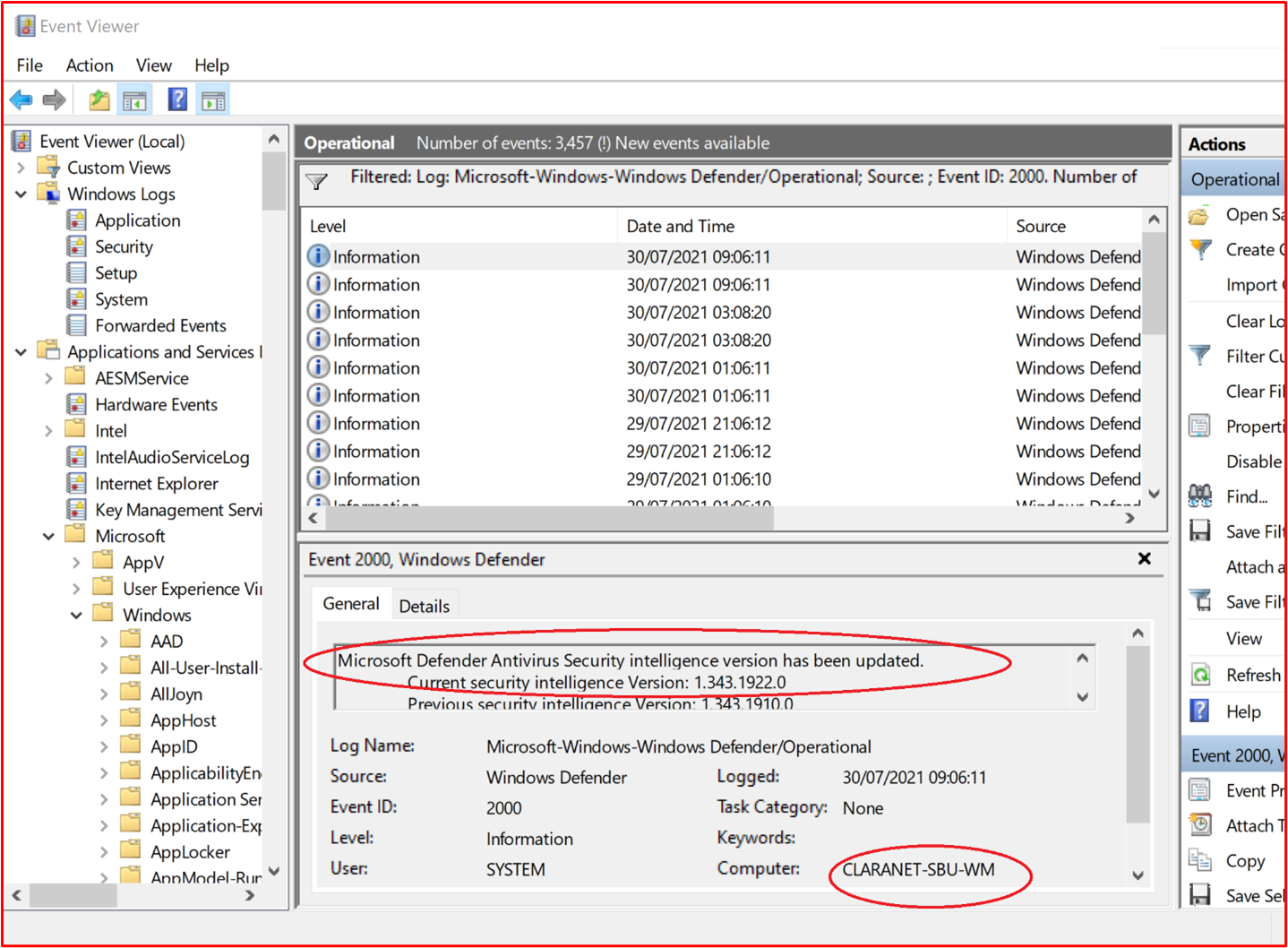

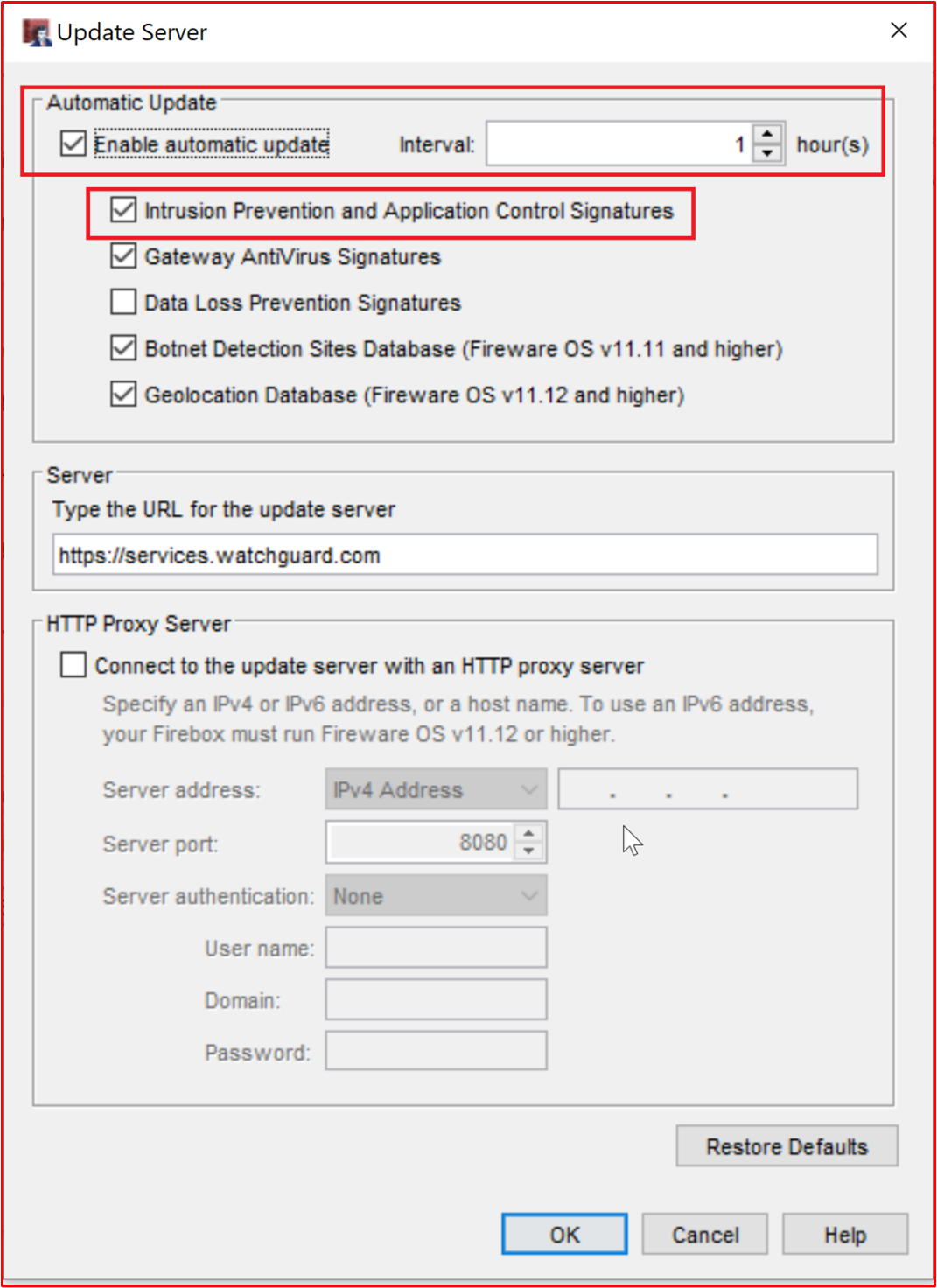

- Evidencia de ejemplo: en la captura de pantalla siguiente se muestra Microsoft Defender actualización al menos diaria mostrando "Evento 2000, Windows Defender", que es la actualización. Se muestra el nombre de host, que muestra que se tomó del sistema en el ámbito "CLARANET-SBU-WM".

Nota: Las pruebas proporcionadas tendrían que incluir una exportación de los registros para mostrar actualizaciones diarias durante un período de tiempo mayor. Algunos productos antivirus generarán archivos de registro de actualización, por lo que estos archivos deben proporcionarse o exportar los registros de Visor de eventos.

Control n.º 4: proporcione pruebas demostrables de que el antivirus está configurado para realizar un examen a través del acceso o un examen periódico en todos los componentes del sistema muestreados.

Nota: Si el examen a acceso no está habilitado, debe _be habilitar un mínimo de examen diario y alerting_.

- Intención: la intención de este control es asegurarse de que el malware se identifica rápidamente para minimizar el efecto que esto puede tener en el entorno. Donde el análisis en el acceso se lleva a cabo y junto con el bloqueo automático de malware, esto ayudará a detener las infecciones de malware que son conocidas por el software antivirus. Cuando el examen en el acceso no es deseable debido a los riesgos de falsos positivos que provocan interrupciones del servicio, es necesario implementar mecanismos de análisis y alerta adecuados a diario (o más) para garantizar una respuesta oportuna a las infecciones de malware con el fin de minimizar los daños.

- Directrices de evidencia de ejemplo: proporcione una captura de pantalla para cada dispositivo del ejemplo que admita antivirus, que muestre que el antivirus se está ejecutando en el dispositivo y que está configurado para el examen en acceso (análisis en tiempo real), o proporcione una captura de pantalla que muestre que el examen periódico está habilitado para el examen diario, se configuran las alertas y la última fecha de examen para cada dispositivo del ejemplo.

- Evidencia de ejemplo: en la captura de pantalla siguiente se muestra que la protección en tiempo real está habilitada para el host, "CLARANET-SBU-WM".

Control n.º 5: proporcione pruebas demostrables de que el antivirus está configurado para bloquear automáticamente el malware o la cuarentena y la alerta en todos los componentes del sistema muestreados.

Intención: La sofisticación del malware está evolucionando todo el tiempo junto con los distintos grados de devastación que pueden traer. La intención de este control es impedir que se ejecute malware y, por tanto, impedir que ejecute su carga útil potencialmente devastadora, o bien si el bloqueo automático no es una opción, limitar la cantidad de tiempo que el malware puede causar estragos mediante alertas y responder inmediatamente a la posible infección de malware.

Directrices de evidencia de ejemplo: proporcione una captura de pantalla para cada dispositivo del ejemplo que admita antivirus, que muestra que el antivirus se está ejecutando en el equipo y está configurado para bloquear automáticamente el malware, la alerta o la cuarentena y las alertas.

Evidencia de ejemplo 1: en la captura de pantalla siguiente se muestra que el host "CLARANET-SBU-WM" está configurado con la protección en tiempo real activada para Microsoft Defender Antivirus. Como indica la configuración, esto localiza y evita que el malware se instale o se ejecute en el dispositivo.

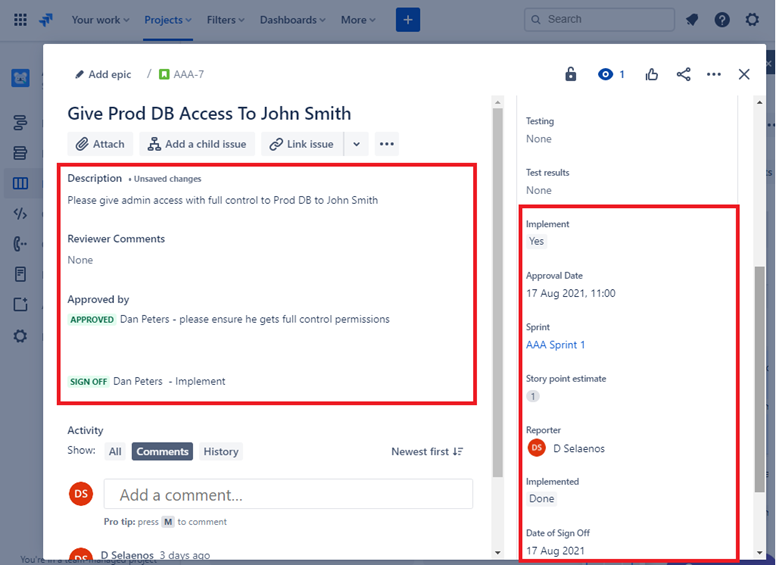

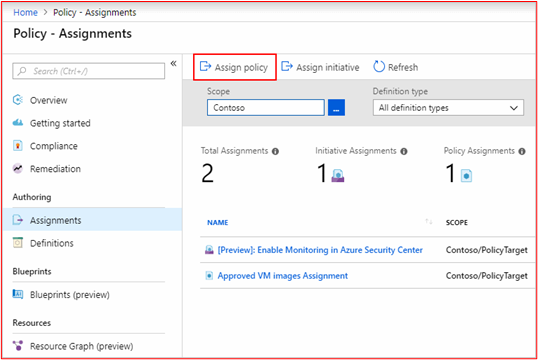

Control n.º 6: proporcione pruebas demostrables de que las aplicaciones se aprueban antes de implementarse.

Intención: con el control de la aplicación, la organización aprobará cada aplicación o proceso que pueda ejecutarse en el sistema operativo. La intención de este control es asegurarse de que se haya implementado un proceso de aprobación para autorizar qué aplicaciones o procesos se pueden ejecutar.

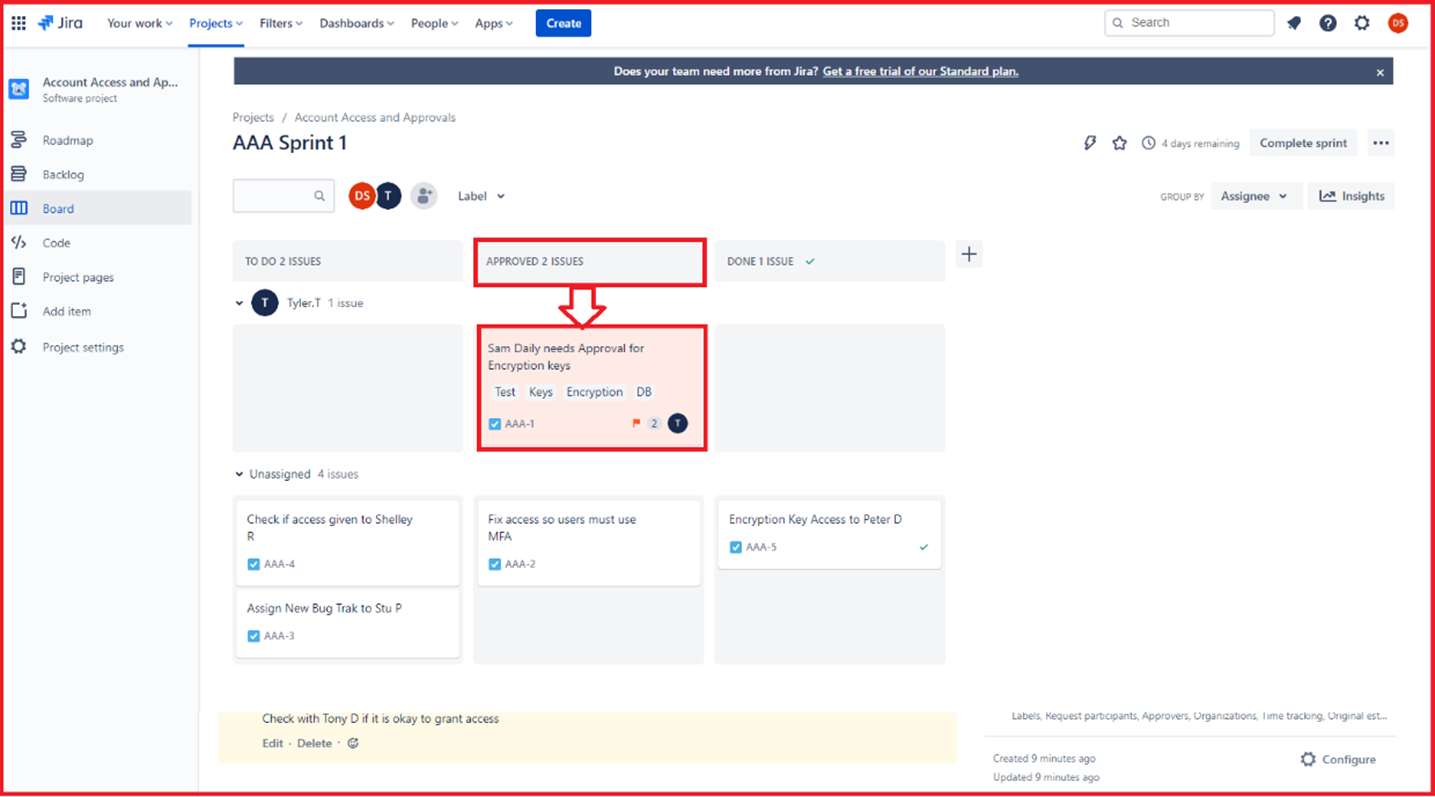

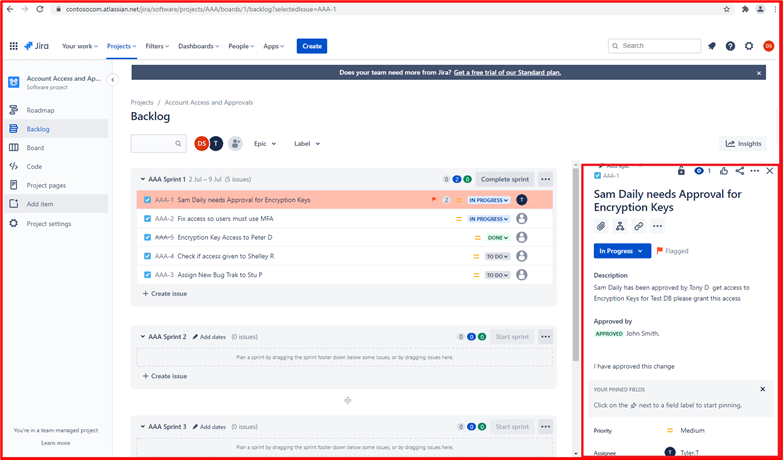

Directrices de evidencia de ejemplo: se pueden proporcionar pruebas que muestren que se está siguiendo el proceso de aprobación. Esto puede proporcionarse con documentos firmados, seguimiento dentro de los sistemas de control de cambios o el uso de algo como Azure DevOps o JIRA para realizar el seguimiento de estas solicitudes y autorización.

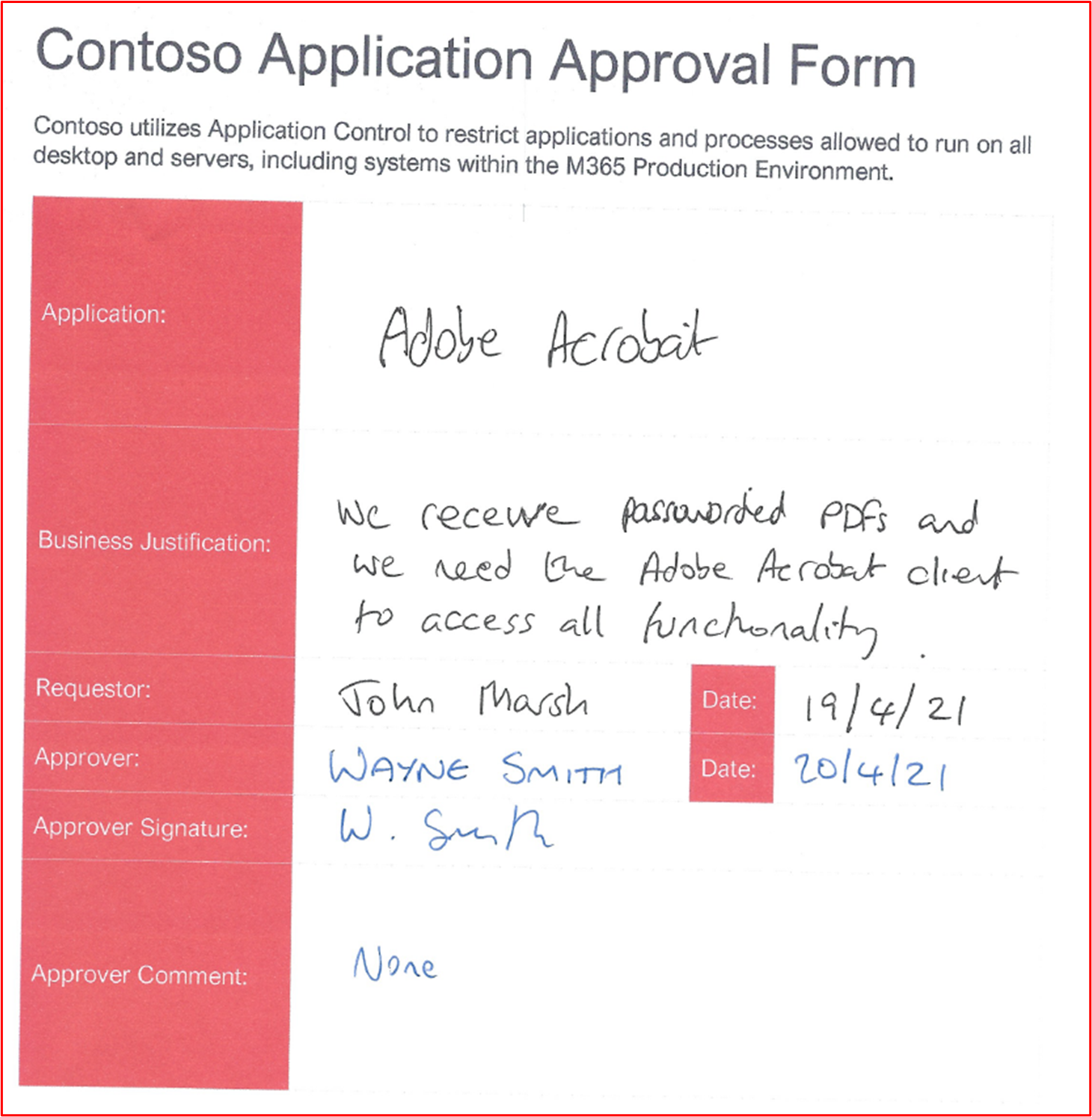

Evidencia de ejemplo: en la captura de pantalla siguiente se muestra una aprobación por parte de la administración de que cada aplicación puede ejecutarse dentro del entorno siguiendo un proceso de aprobación. Se trata de un proceso basado en papel en Contoso, pero se pueden usar otros mecanismos.

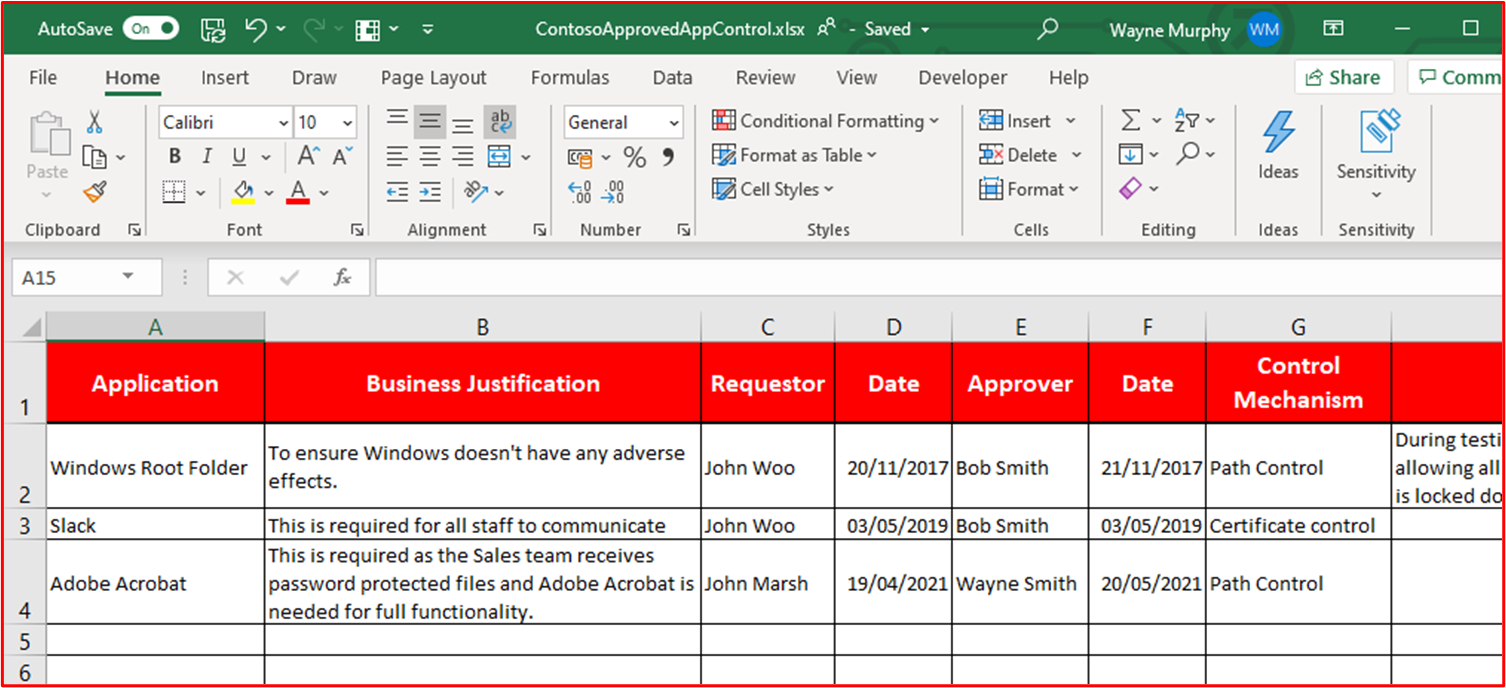

Control 7: proporcione pruebas demostrables de que existe una lista completa de aplicaciones aprobadas con justificación empresarial y se mantiene.

Intención: es importante que las organizaciones mantengan una lista de todas las aplicaciones que se han aprobado, junto con información sobre por qué se ha aprobado la aplicación o el proceso. Esto ayudará a garantizar que la configuración permanece actualizada y se puede revisar con respecto a una línea base para garantizar que no se configuren aplicaciones o procesos no autorizados.

Directrices de evidencia de ejemplo: proporcione la lista documentada de aplicaciones o procesos aprobados junto con la justificación empresarial.

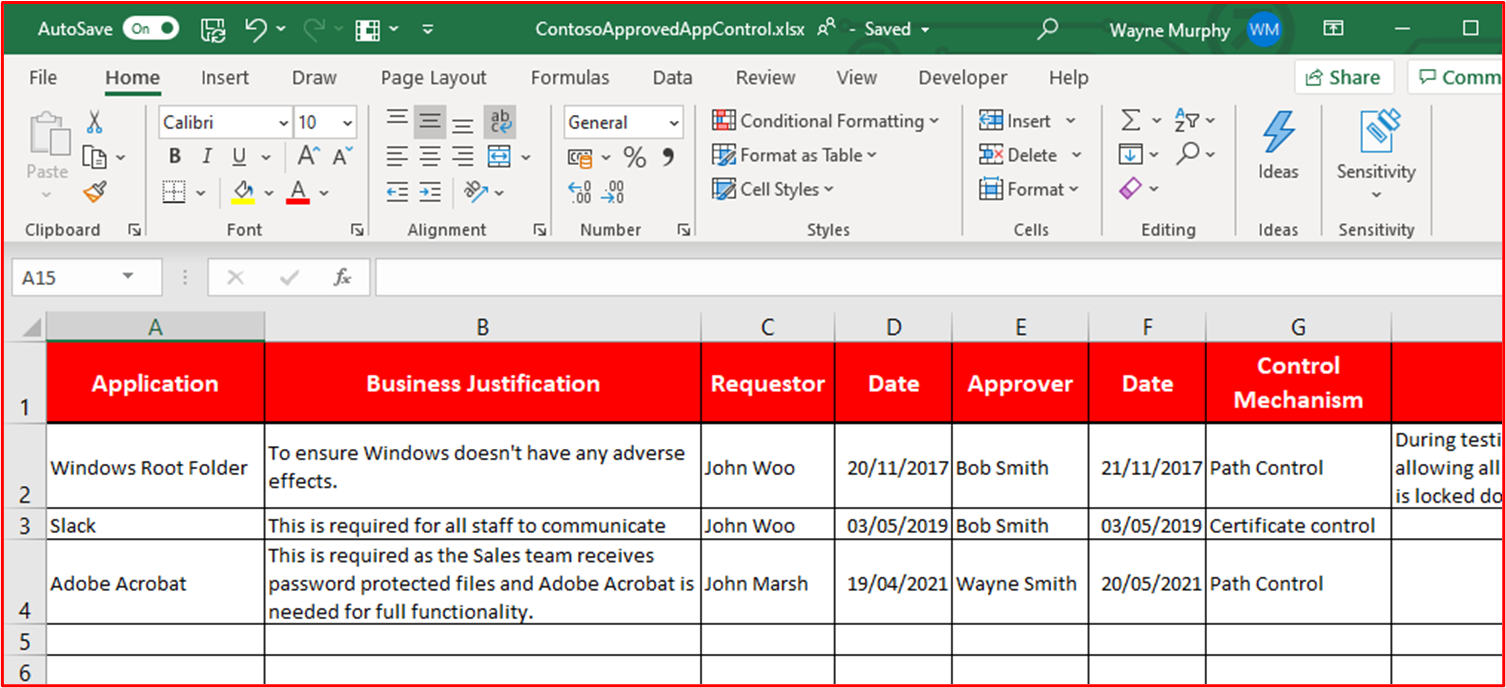

Evidencia de ejemplo: en la captura de pantalla siguiente se enumeran las aplicaciones aprobadas con justificación empresarial.

Nota: En esta captura de pantalla se muestra un documento, la expectativa es que los ISV compartan el documento auxiliar real y no proporcionen una captura de pantalla.

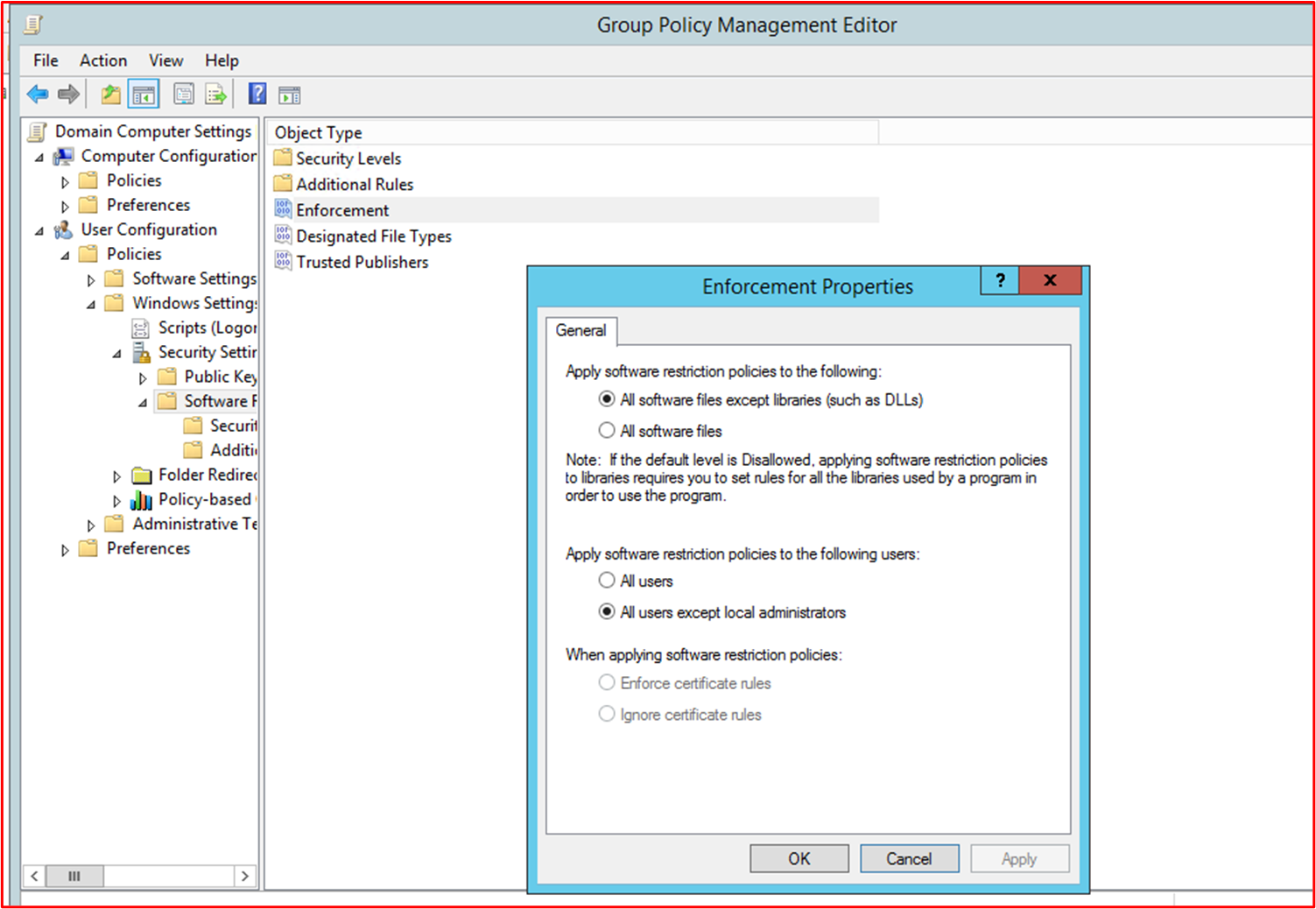

Control n.º 8: proporcione documentación complementaria en la que se detalla que el software de control de aplicaciones está configurado para cumplir mecanismos de control de aplicaciones específicos.

Intención: la configuración de la tecnología de control de aplicaciones debe documentarse junto con un proceso de mantenimiento de la tecnología, es decir, agregar y eliminar aplicaciones o procesos. Como parte de esta documentación, el tipo de mecanismo utilizado debe detallarse para cada aplicación o proceso. Esto se alimentará en el siguiente control para asegurarse de que la tecnología está configurada como se documenta.

Directrices de evidencia de ejemplo: proporcione documentación complementaria que detalle cómo se ha configurado el control de aplicaciones y cómo se ha configurado cada aplicación o proceso dentro de la tecnología.

Evidencia de ejemplo: en la captura de pantalla siguiente se muestra el mecanismo de control que se usa para implementar el control de aplicación. A continuación, puede ver que 1 aplicación usa controles Certificate y las demás mediante la ruta de acceso del archivo.

Nota: En esta captura de pantalla se muestra un documento, la expectativa es que los ISV compartan el documento auxiliar real y no proporcionen una captura de pantalla.

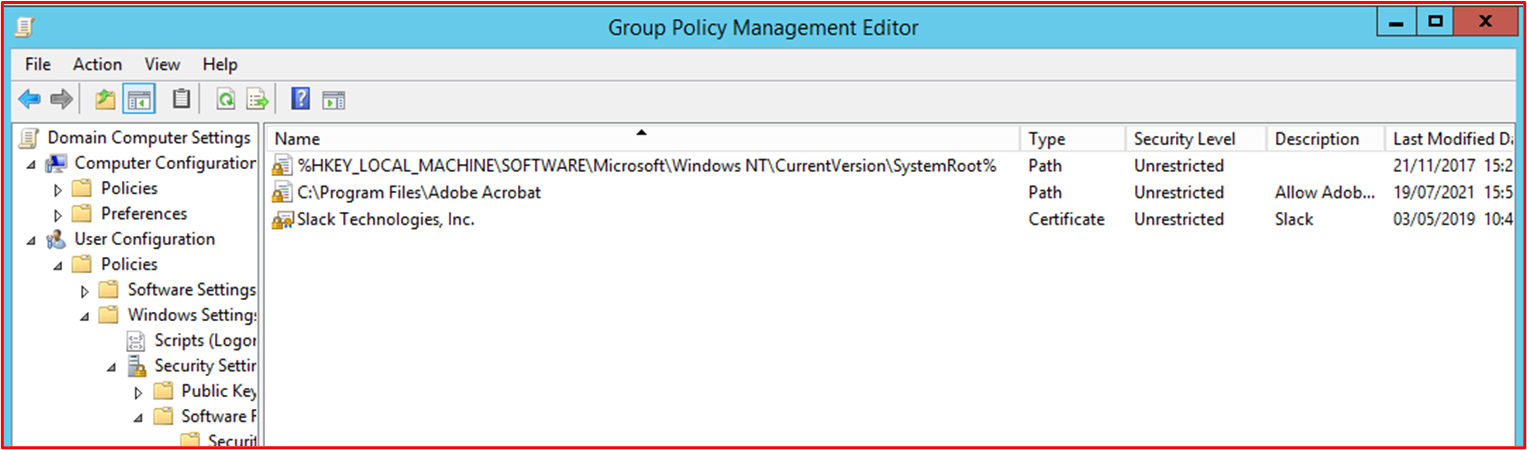

Control n.º 9: proporcione pruebas demostrables de que el control de aplicaciones está configurado como se documenta a partir de todos los componentes del sistema muestreados.

Intención: la intención de esto es validar que el control de aplicación está configurado en todo el ejemplo según la documentación.

Directrices de evidencia de ejemplo: proporcione una captura de pantalla para cada dispositivo del ejemplo para mostrar que tiene los controles de aplicación configurados y activados. Esto debe mostrar los nombres de máquina, los grupos a los que pertenecen y las directivas de control de aplicaciones aplicadas a esos grupos y máquinas.

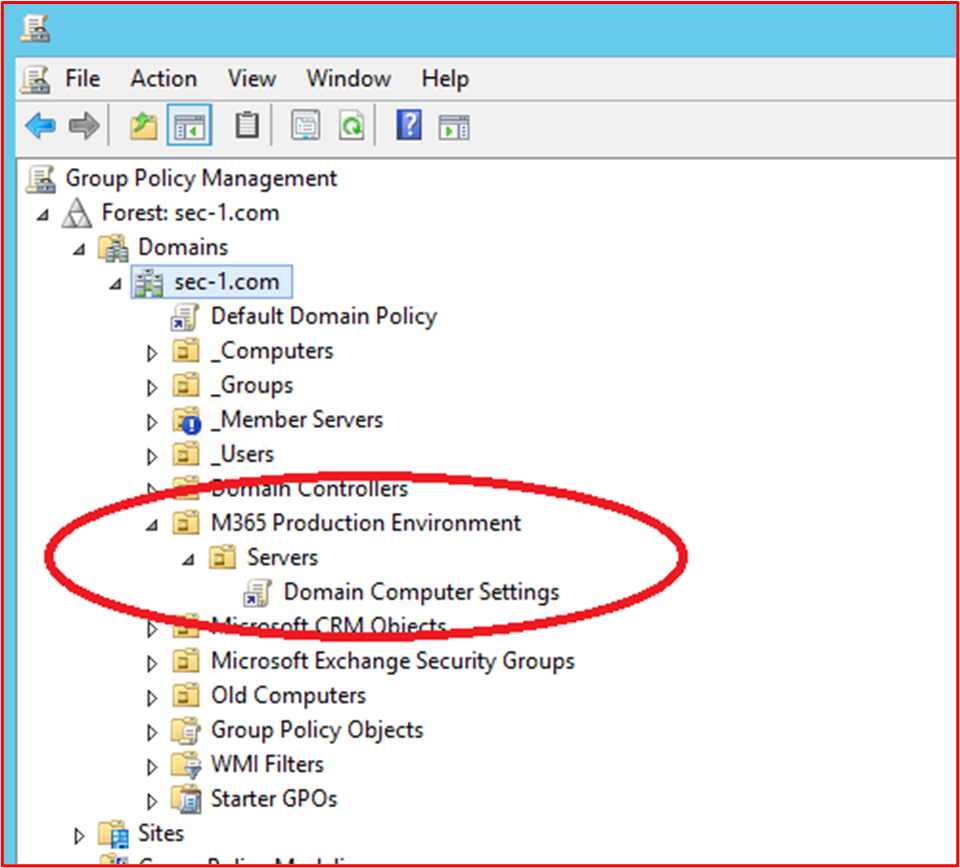

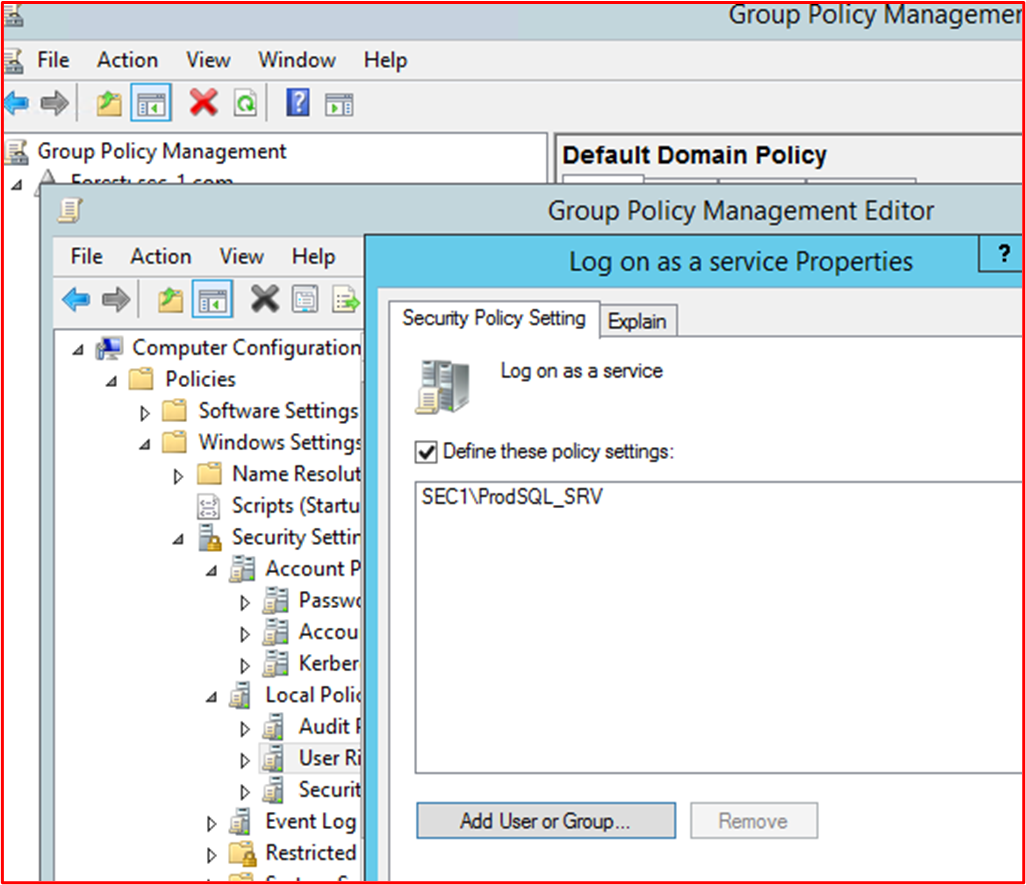

Ejemplo de evidencia: en la captura de pantalla siguiente se muestra un objeto directiva de grupo con directivas de restricción de software habilitadas.

En esta captura de pantalla siguiente se muestra la configuración en línea con el control anterior.

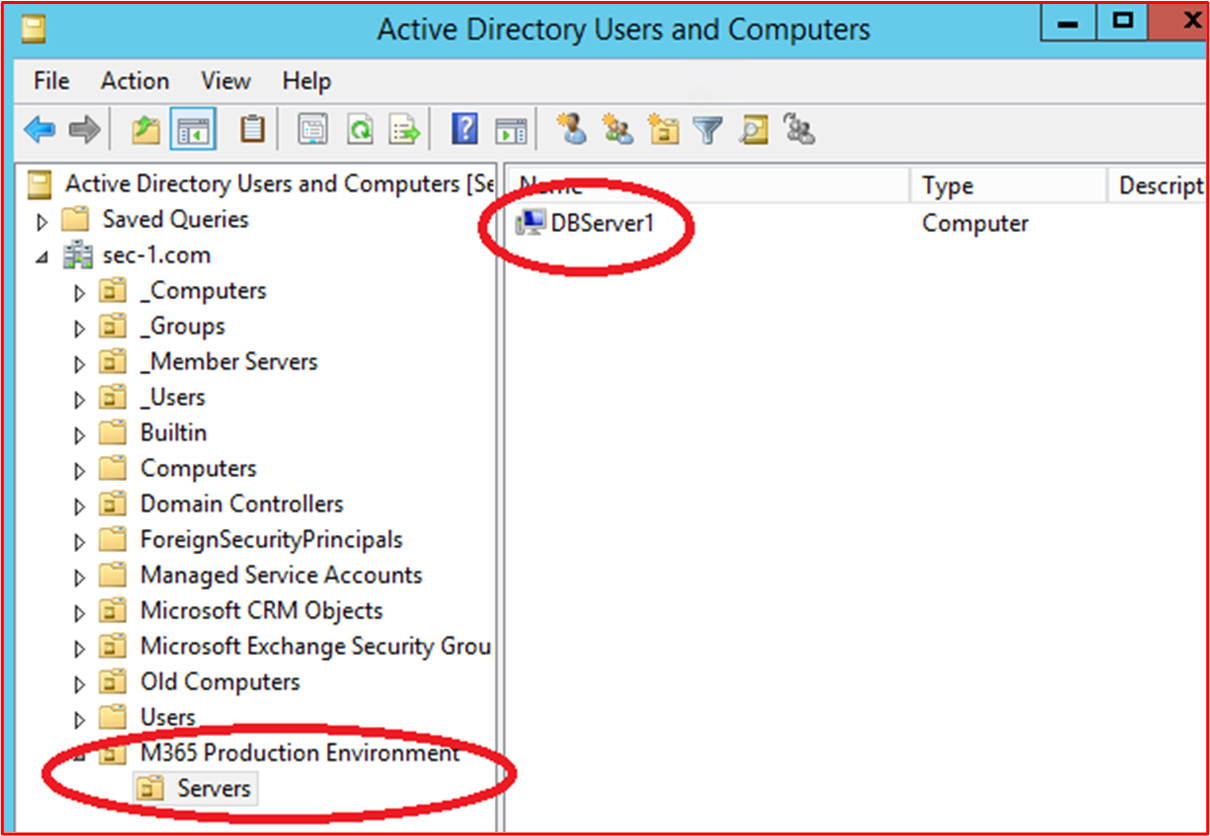

En esta captura de pantalla siguiente se muestran el entorno de Microsoft 365 y los equipos incluidos en el ámbito que se aplica a este objeto GPO "Configuración del equipo de dominio".

En esta captura de pantalla final se muestra que el servidor de ámbito "DBServer1" está dentro de la unidad organizativa dentro de la captura de pantalla anterior.

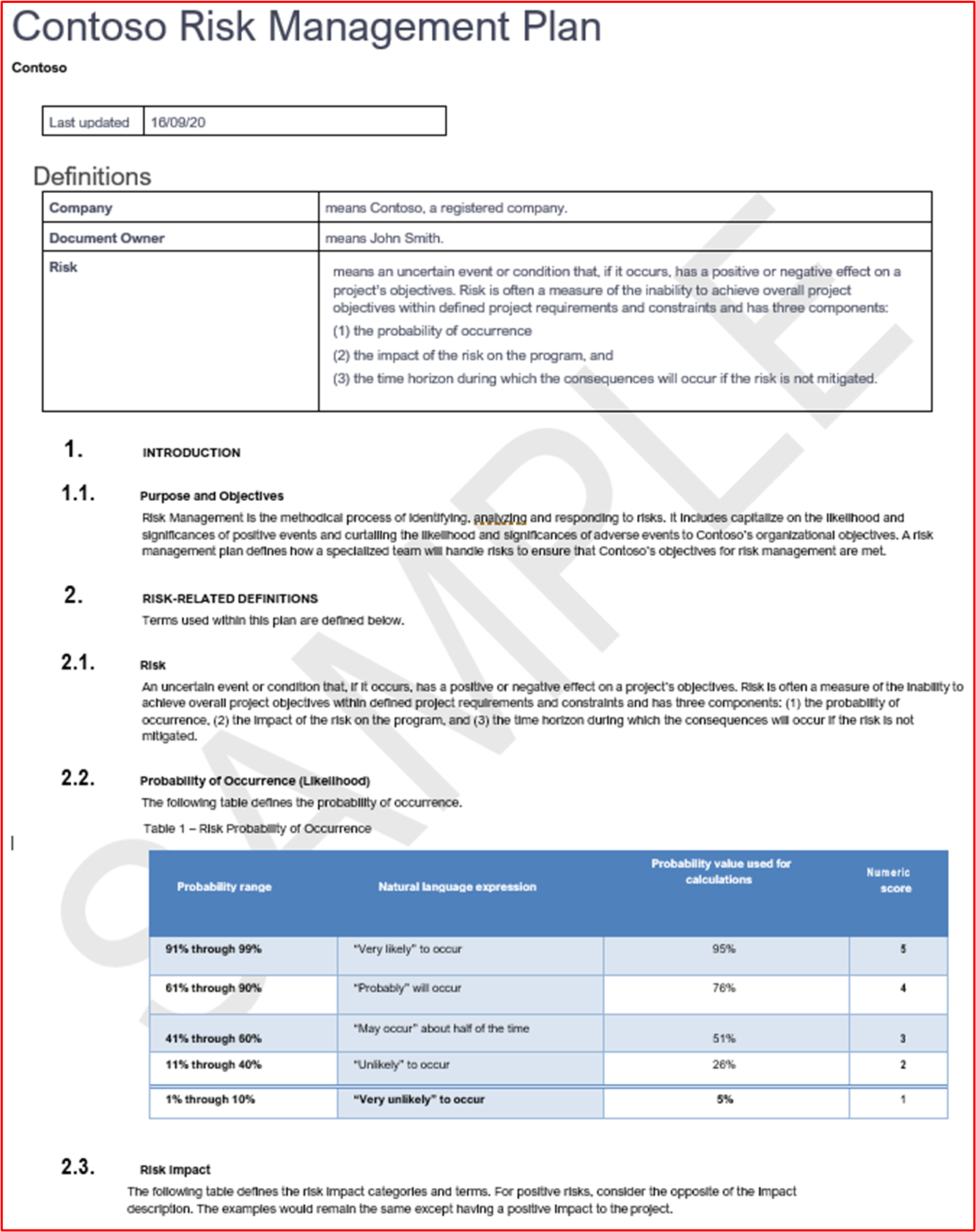

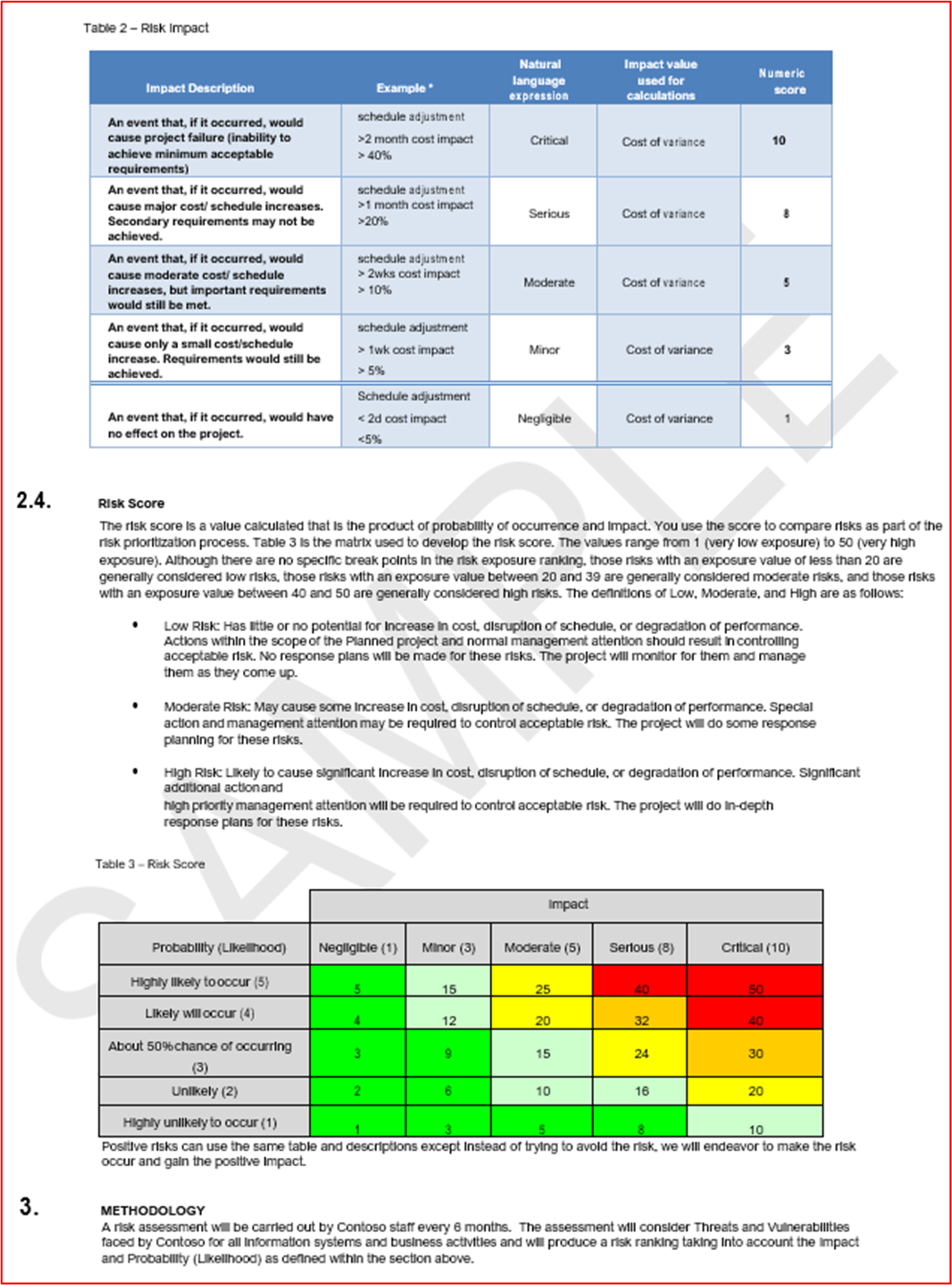

Administración de revisiones: clasificación de riesgos

La rápida identificación y corrección de vulnerabilidades de seguridad ayuda a minimizar los riesgos de un grupo de actividad que pone en peligro el entorno o la aplicación. La administración de revisiones se divide en dos secciones: clasificación de riesgos y aplicación de revisiones. Estos tres controles cubren la identificación de vulnerabilidades de seguridad y las clasifican según el riesgo que suponen.

Este grupo de control de seguridad está en el ámbito de los entornos de hospedaje de plataforma como servicio (PaaS), ya que las bibliotecas de software y la base de código de terceros de aplicación o complemento se deben aplicar revisiones en función de la clasificación de riesgos.

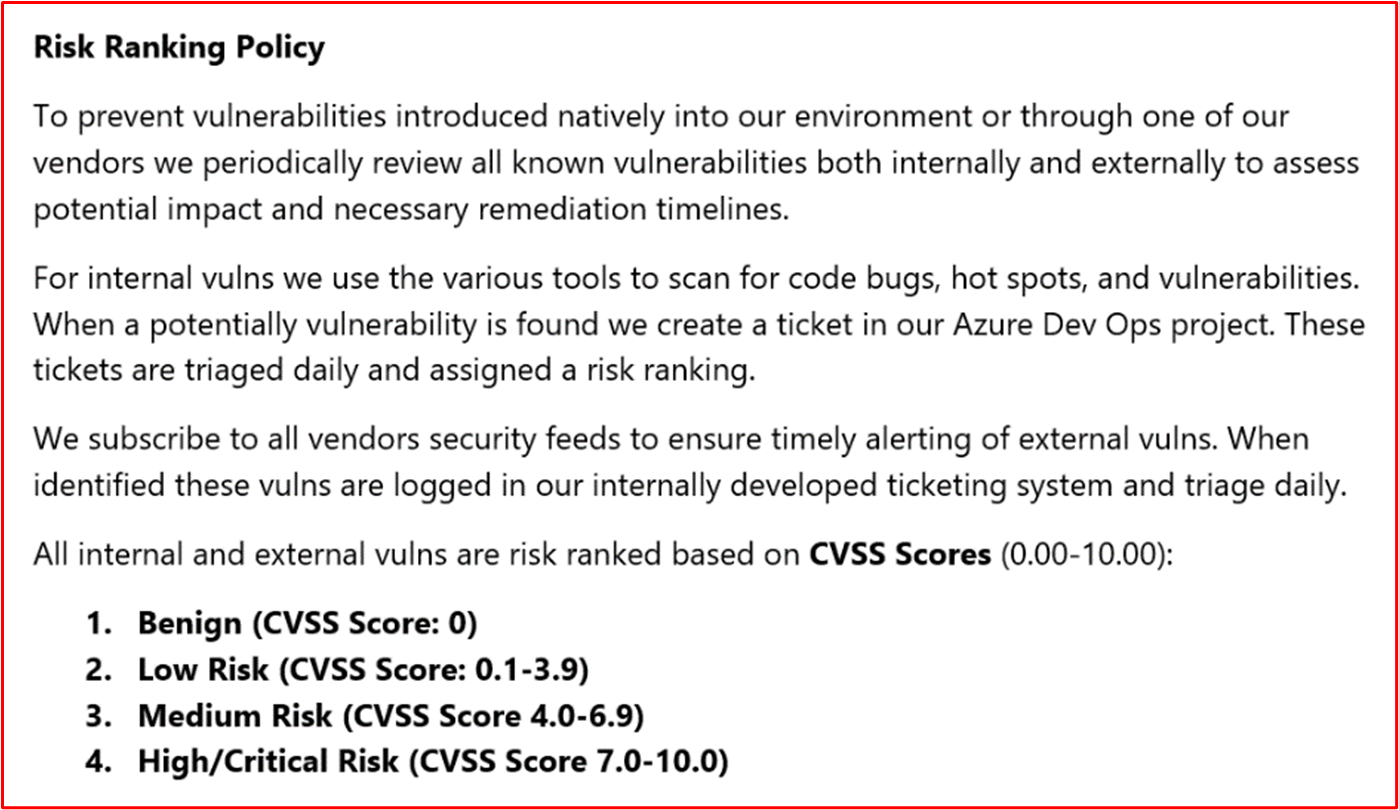

Control n.º 10: proporcionar documentación de directivas que gobierne cómo se identifican y asignan una puntuación de riesgo a las nuevas vulnerabilidades de seguridad.

- Intención: la intención de este control es tener documentación complementaria para garantizar que las vulnerabilidades de seguridad se identifican rápidamente para reducir la ventana de oportunidad que los grupos de actividad tienen para aprovechar estas vulnerabilidades. Es necesario establecer un mecanismo sólido para identificar vulnerabilidades que abarquen todos los componentes del sistema que usan las organizaciones; por ejemplo, sistemas operativos (Windows Server, Ubuntu, etc.), aplicaciones (Tomcat, MS Exchange, SolarWinds, etc.), dependencias de código (AngularJS, jQuery, etc.). Las organizaciones no solo deben garantizar la identificación oportuna de las vulnerabilidades dentro del patrimonio, sino también clasificar las vulnerabilidades en consecuencia para garantizar que la corrección se lleva a cabo dentro de un período de tiempo adecuado en función del riesgo que presenta la vulnerabilidad.

Nota Incluso si se ejecuta dentro de un entorno puramente de plataforma como servicio, todavía tiene la responsabilidad de identificar vulnerabilidades dentro de la base de código: es decir, bibliotecas de terceros.

Instrucciones de evidencia de ejemplo: proporcionar la documentación de soporte técnico (no capturas de pantalla)

Evidencia de ejemplo: en esta captura de pantalla se muestra un fragmento de código de una directiva de clasificación de riesgos.

Nota: En esta captura de pantalla se muestra un documento de directiva o proceso, la expectativa es que los ISV compartan la documentación real de directivas o procedimientos auxiliares y no proporcionen un screenshot._

Control n.º 11: proporcione pruebas de cómo se identifican las nuevas vulnerabilidades de seguridad.

Intención: la intención de este control es asegurarse de que se sigue el proceso y de que es lo suficientemente sólido como para identificar nuevas vulnerabilidades de seguridad en todo el entorno. Puede que no sean solo los sistemas operativos; puede incluir aplicaciones que se ejecutan dentro del entorno y cualquier dependencia de código.

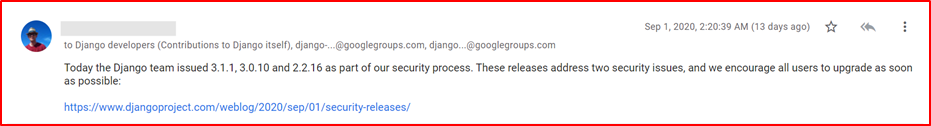

Directrices de evidencia de ejemplo: la evidencia se puede proporcionar mediante la presentación de suscripciones a listas de correo, la revisión manual de los orígenes de seguridad para detectar vulnerabilidades recién publicadas (se debe realizar un seguimiento adecuado de las marcas de tiempo de las actividades, es decir, con JIRA o Azure DevOps), herramientas que encuentran software obsoleto (por ejemplo, podría ser Snyk al buscar bibliotecas de software obsoletas, o podría ser Nessus mediante exámenes autenticados que identifican software obsoleto).

Nota Si se usa Nessus, esto tendría que ejecutarse periódicamente para identificar vulnerabilidades rápidamente. Se recomienda al menos semanalmente.

- Evidencia de ejemplo: esta captura de pantalla muestra que se usa un grupo de correo para recibir notificaciones de vulnerabilidades de seguridad.

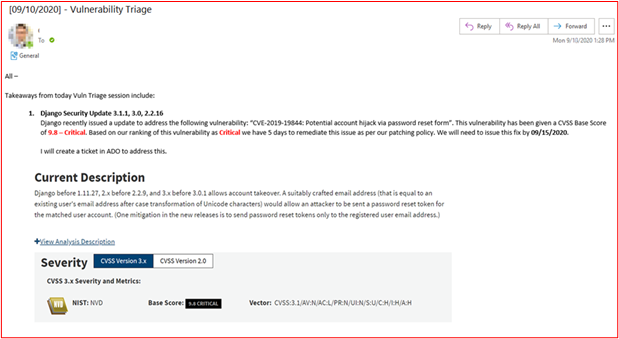

Control n.º 12: proporcione pruebas que demuestren que a todas las vulnerabilidades se les asigna una clasificación de riesgos una vez identificadas.

Intención: la aplicación de revisiones debe basarse en el riesgo, cuanto más arriesgada sea la vulnerabilidad, más rápido debe corregirse. La clasificación de riesgos de las vulnerabilidades identificadas es una parte integral de este proceso. La intención de este control es asegurarse de que hay un proceso de clasificación de riesgos documentado que se sigue para asegurarse de que todas las vulnerabilidades identificadas se clasifican adecuadamente en función del riesgo. Las organizaciones suelen usar la clasificación CVSS (Common Vulnerability Scoring System) proporcionada por proveedores o investigadores de seguridad. Se recomienda que, si la organización se basa en CVSS, se incluya un mecanismo de nueva clasificación dentro del proceso para permitir que la organización cambie la clasificación en función de una evaluación interna de riesgos. A veces, es posible que la vulnerabilidad no sea una aplicación debido a la forma en que la aplicación se ha implementado en el entorno. Por ejemplo, se puede liberar una vulnerabilidad de Java que afecta a una biblioteca específica que la organización no usa.

Directrices de evidencia de ejemplo: proporcione evidencia mediante captura de pantalla u otros medios, por ejemplo, DevOps/Jira, que muestra que las vulnerabilidades están pasando por el proceso de clasificación de riesgos y que la organización le asigna una clasificación de riesgos adecuada.

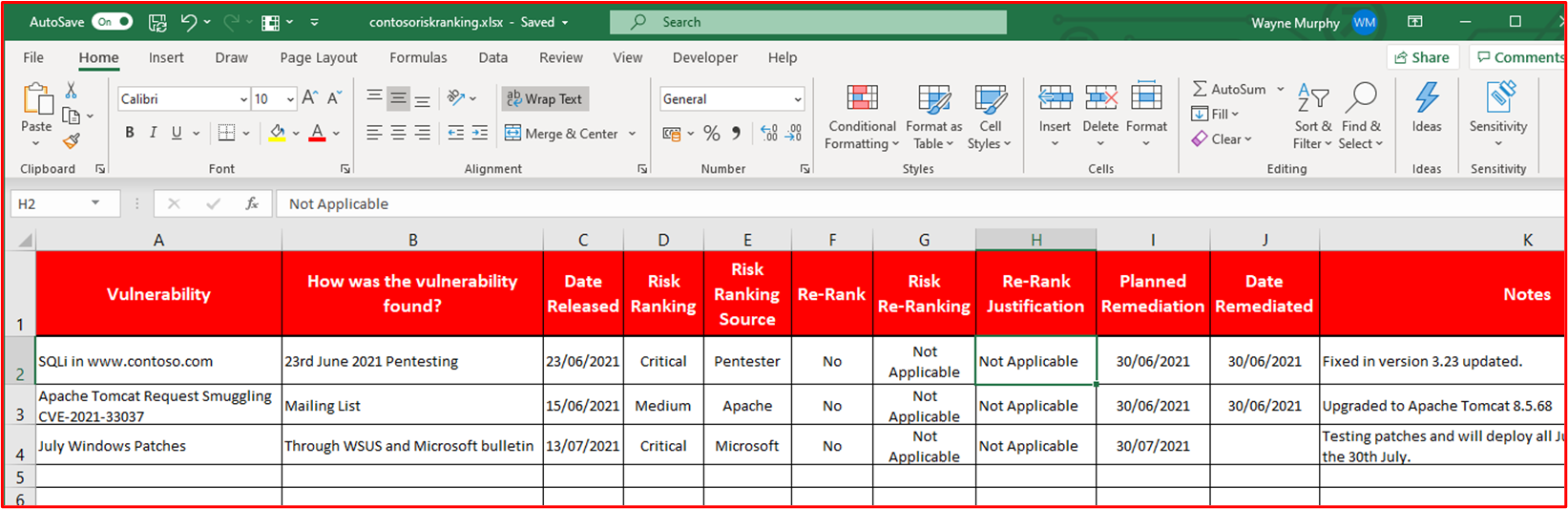

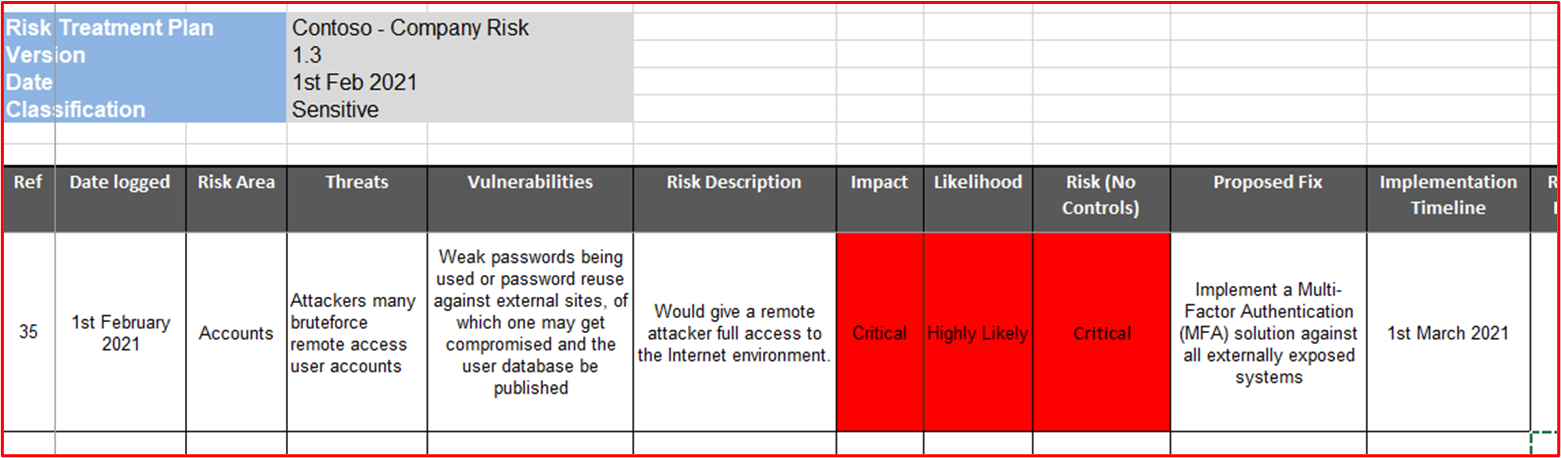

Evidencia de ejemplo: en esta captura de pantalla se muestra la clasificación de riesgos que se produce en la columna D y se vuelve a clasificar en las columnas F y G, en caso de que la organización realice una evaluación de riesgos y determine que el riesgo se puede degradar. La evidencia de la reevaluación de las evaluaciones de riesgo tendría que proporcionarse como pruebas complementarias

Administración de revisiones: aplicación de revisiones

Los controles siguientes son para el elemento de aplicación de revisiones para la administración de revisiones. Para mantener un entorno operativo seguro, las aplicaciones o complementos y los sistemas auxiliares se deben aplicar revisiones adecuadamente. Es necesario administrar un período de tiempo adecuado entre la identificación (o la versión pública) y la aplicación de revisiones para reducir la ventana de oportunidad para que un "grupo de actividad" aproveche una vulnerabilidad. La certificación de Microsoft 365 no estipula una "ventana de aplicación de revisiones", pero los analistas de certificación rechazarán los períodos de tiempo que no sean razonables.

Este grupo de control de seguridad está en el ámbito de los entornos de hospedaje de plataforma como servicio (PaaS), ya que las bibliotecas de software y la base de código de terceros de aplicación o complemento se deben aplicar revisiones en función de la clasificación de riesgos.

Control n.º 13: proporcionar documentación de directivas para la aplicación de revisiones de componentes del sistema en el ámbito que incluyan un período de tiempo de aplicación de revisiones mínimo adecuado para vulnerabilidades críticas, de riesgo alto y medio; y retirada de cualquier software y sistemas operativos no admitidos.

Intención: muchos marcos de cumplimiento de seguridad requieren la administración de revisiones, es decir, PCI-DSS, ISO 27001, NIST (SP) 800-53. La importancia de una buena administración de revisiones no se puede sobrecargar, ya que puede corregir problemas de seguridad y funcionalidad en software, firmware y mitigar vulnerabilidades, lo que ayuda a reducir las oportunidades de explotación. La intención de este control es minimizar la ventana de oportunidad que un grupo de actividad tiene para aprovechar las vulnerabilidades que pueden existir en el entorno dentro del ámbito.

Directrices de evidencia de ejemplo: proporcione una copia de todas las directivas y procedimientos que detallan el proceso de administración de revisiones. Esto debe incluir una sección en una ventana de aplicación de revisiones mínima y que no se deben usar sistemas operativos y software no compatibles dentro del entorno.

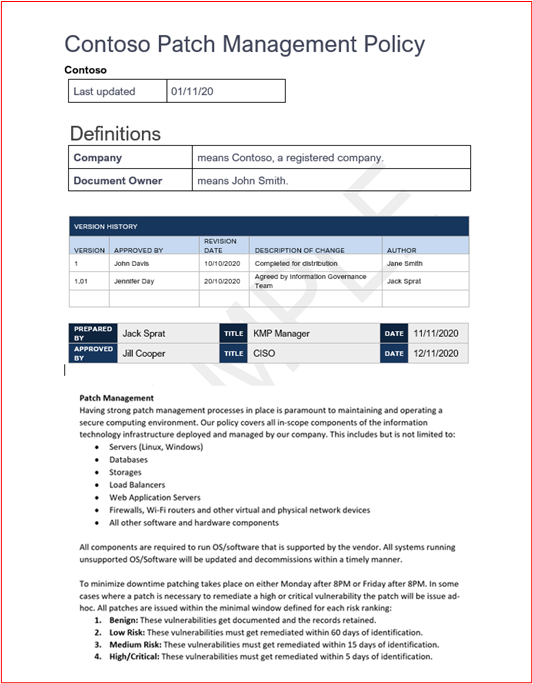

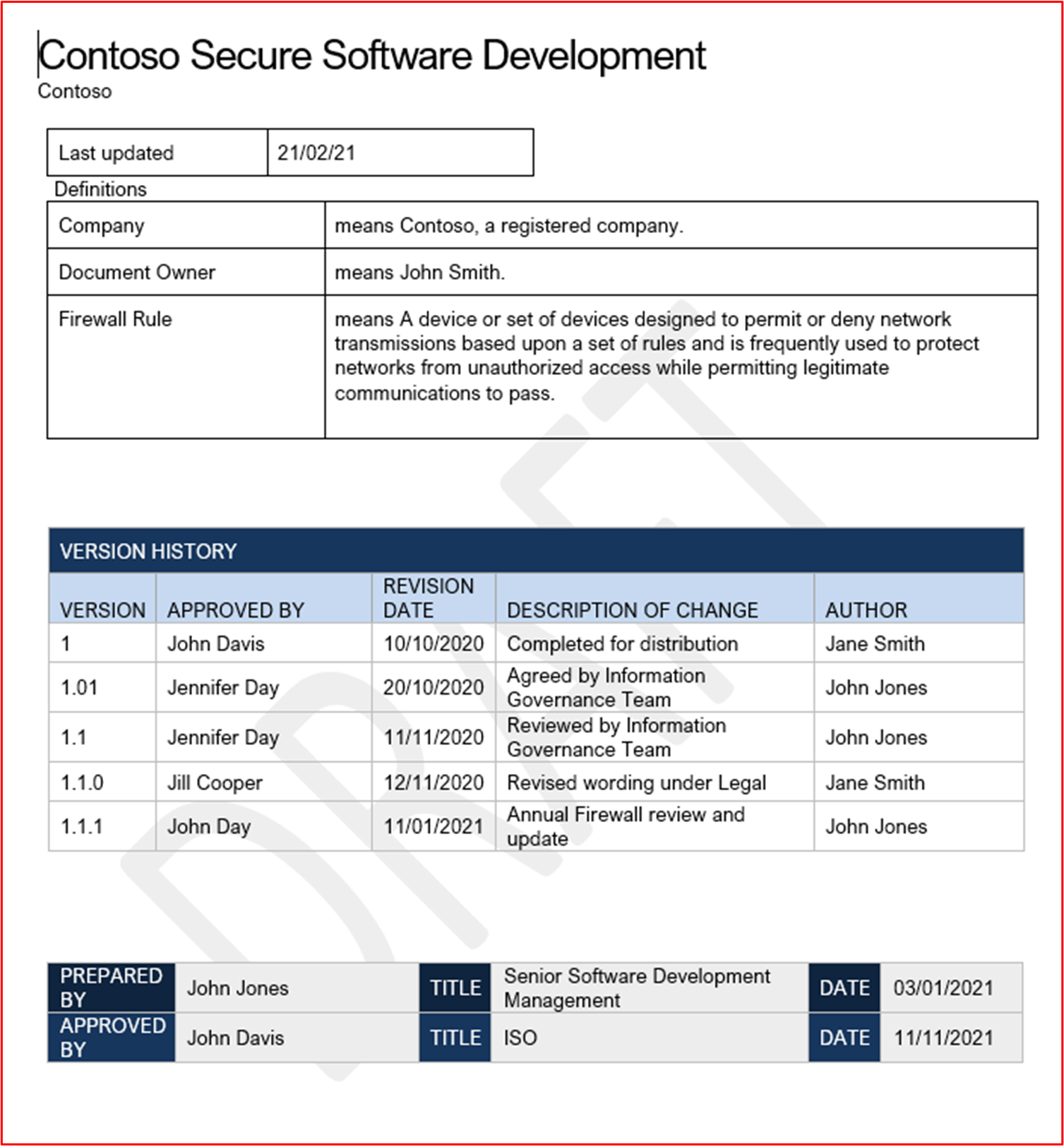

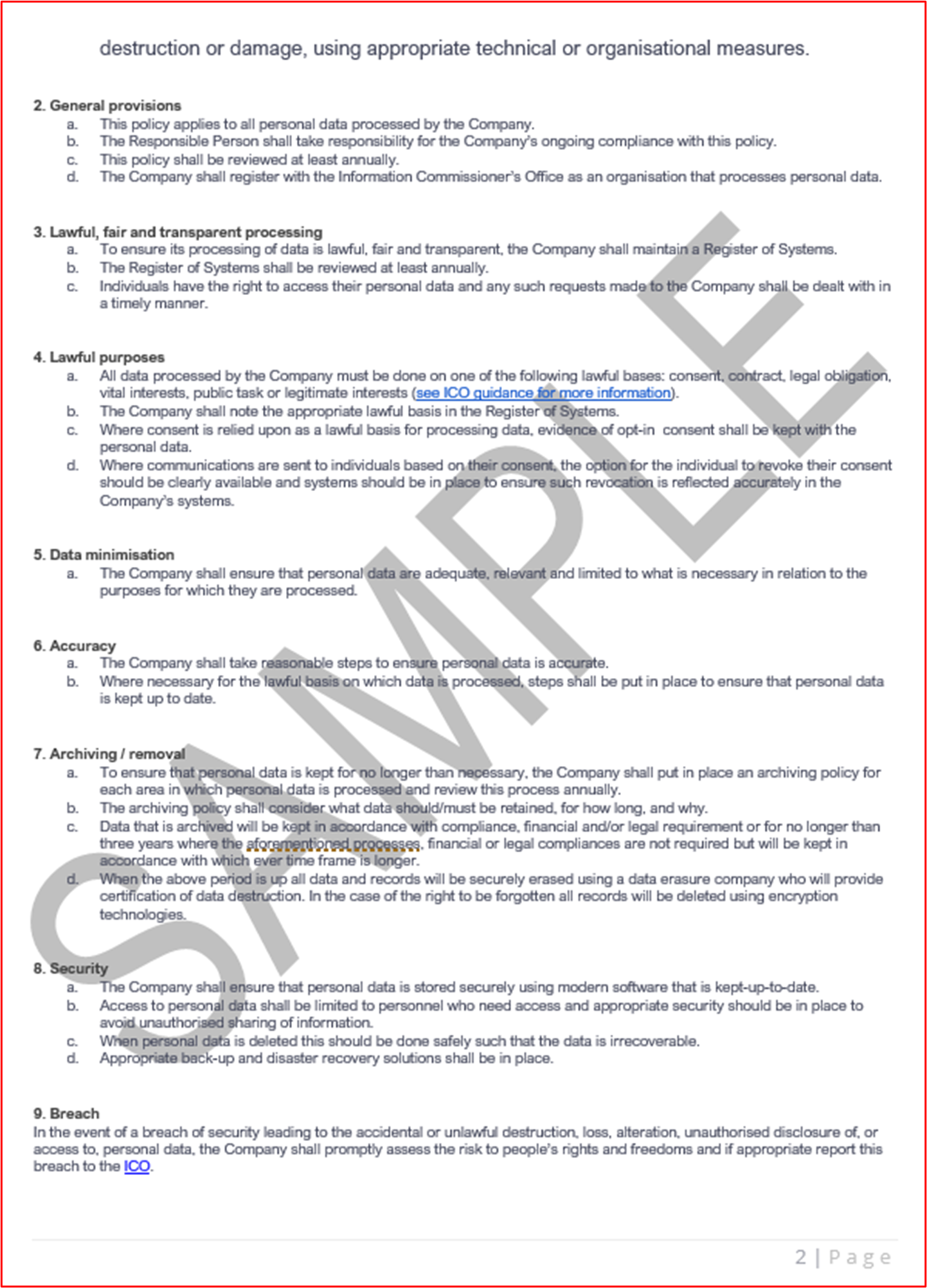

Evidencia de ejemplo: a continuación se muestra un documento de directiva de ejemplo.

Nota: En esta captura de pantalla se muestra un documento de directiva o proceso, la expectativa es que los ISV compartan la documentación real de directivas o procedimientos auxiliares y no simplemente proporcionen un screenshot._

Control n.º 14: proporcione pruebas demostrables de que todos los componentes del sistema muestreados se están aplicando revisiones.

Nota: Incluya cualquier biblioteca de software o de terceros.

Intención: las vulnerabilidades de aplicación de revisiones garantizan que los distintos módulos que forman parte de la infraestructura de tecnología de la información (hardware, software y servicios) se mantengan actualizados y sin vulnerabilidades conocidas. La aplicación de revisiones debe llevarse a cabo lo antes posible para minimizar el potencial de un incidente de seguridad entre la liberación de detalles de vulnerabilidad y la aplicación de revisiones. Esto es aún más crítico cuando se sabe que la explotación de vulnerabilidades está en estado salvaje.

Directrices de evidencia de ejemplo: proporcione una captura de pantalla para cada dispositivo del ejemplo y componentes de software auxiliares que muestren que las revisiones se instalan en línea con el proceso de revisión documentado.

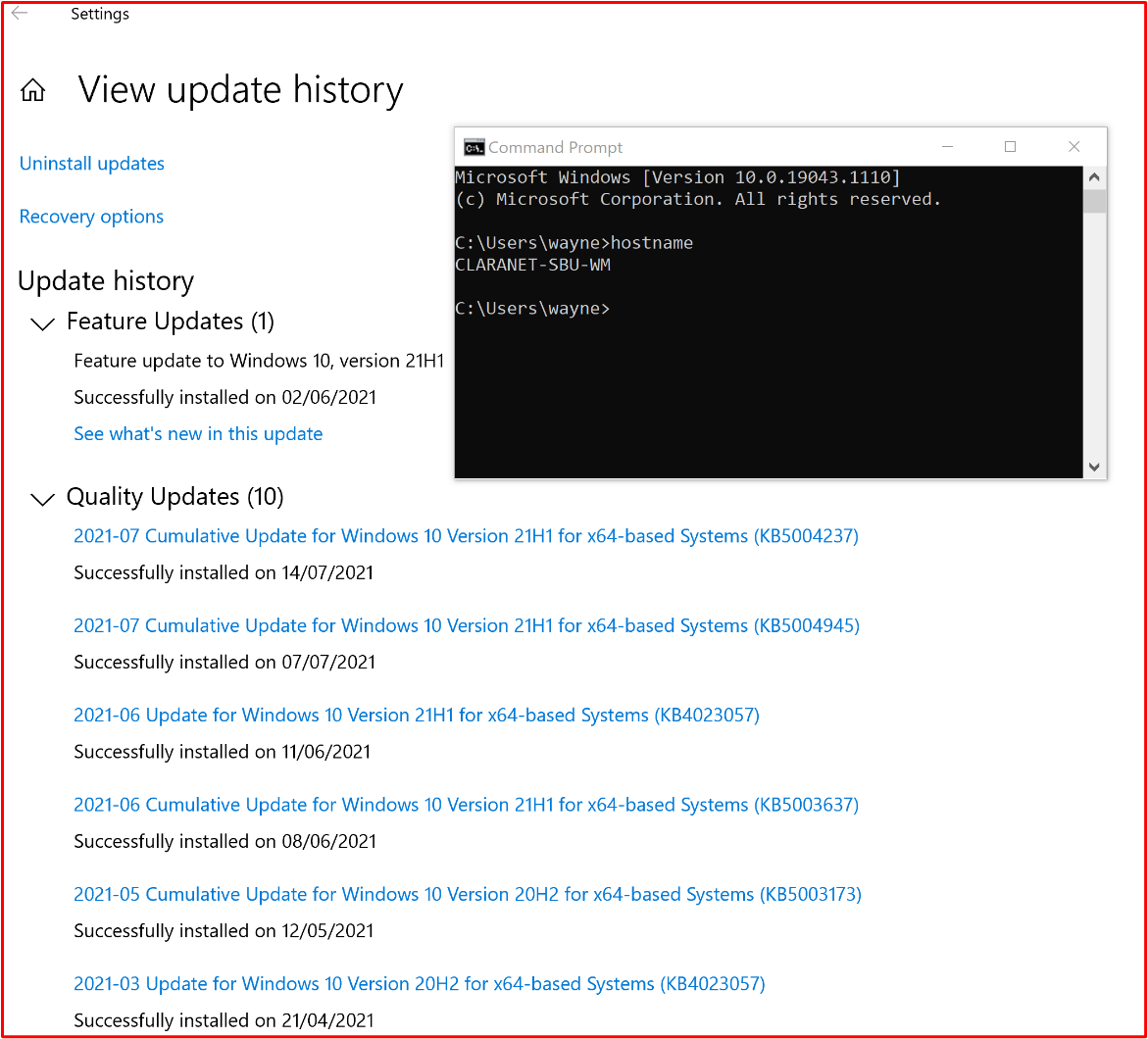

Evidencia de ejemplo: en la captura de pantalla siguiente se muestra que el componente del sistema de ámbito "CLARANET-SBU-WM" está realizando actualizaciones de Windows en línea con la directiva de aplicación de revisiones.

Nota: La aplicación de revisiones de todos los componentes del sistema en el ámbito debe ser una prueba. Esto incluye cosas como; Novedades del sistema operativo, Novedades de aplicación o componente (i.e__.,_ Apache Tomcat, OpenSSL, etc.), dependencias de software (por ejemplo, JQuery, AngularJS, etc.), etc.

Control n.º 15: proporcione pruebas demostrables de que los sistemas operativos no admitidos y los componentes de software no se usan en el entorno.

Intención: el software que los proveedores no mantienen sufrirá, con el tiempo, vulnerabilidades conocidas que no se han corregido. Por lo tanto, el uso de sistemas operativos y componentes de software no admitidos no se debe usar en entornos de producción.

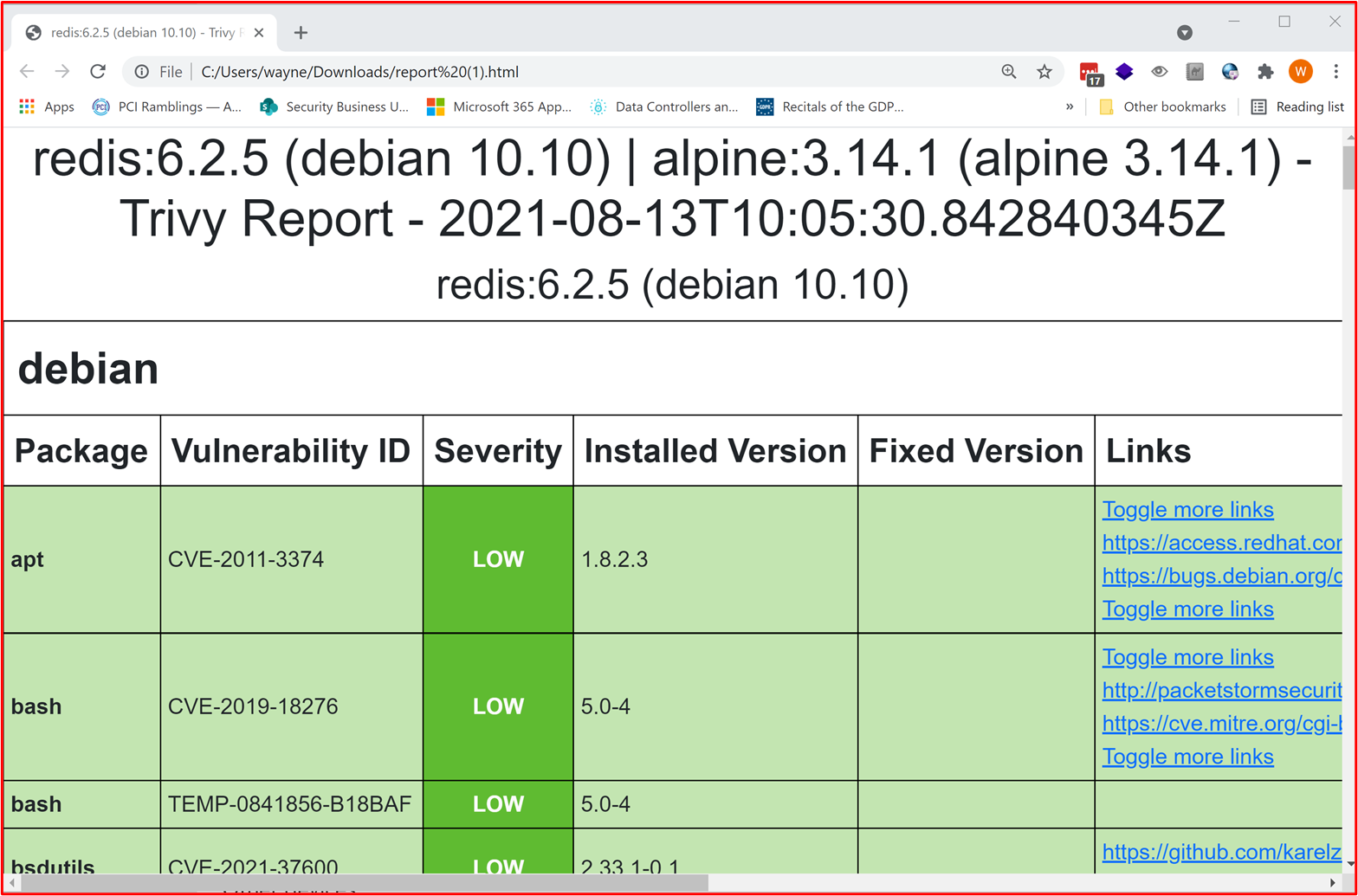

Directrices de evidencia de ejemplo: proporcione una captura de pantalla para cada dispositivo del ejemplo que muestre la versión del sistema operativo en ejecución (incluido el nombre del servidor en la captura de pantalla). Además de esto, proporcione pruebas de que los componentes de software que se ejecutan en el entorno ejecutan versiones compatibles. Esto se puede hacer proporcionando la salida de informes de examen de vulnerabilidades internos (siempre que se incluya el examen autenticado) o la salida de herramientas que comprueben bibliotecas de terceros, como Snyk, Trivy o NPM Audit. Si solo se ejecuta en PaaS, solo los grupos de control de aplicación de revisiones deben cubrir la aplicación de revisiones de biblioteca de terceros.

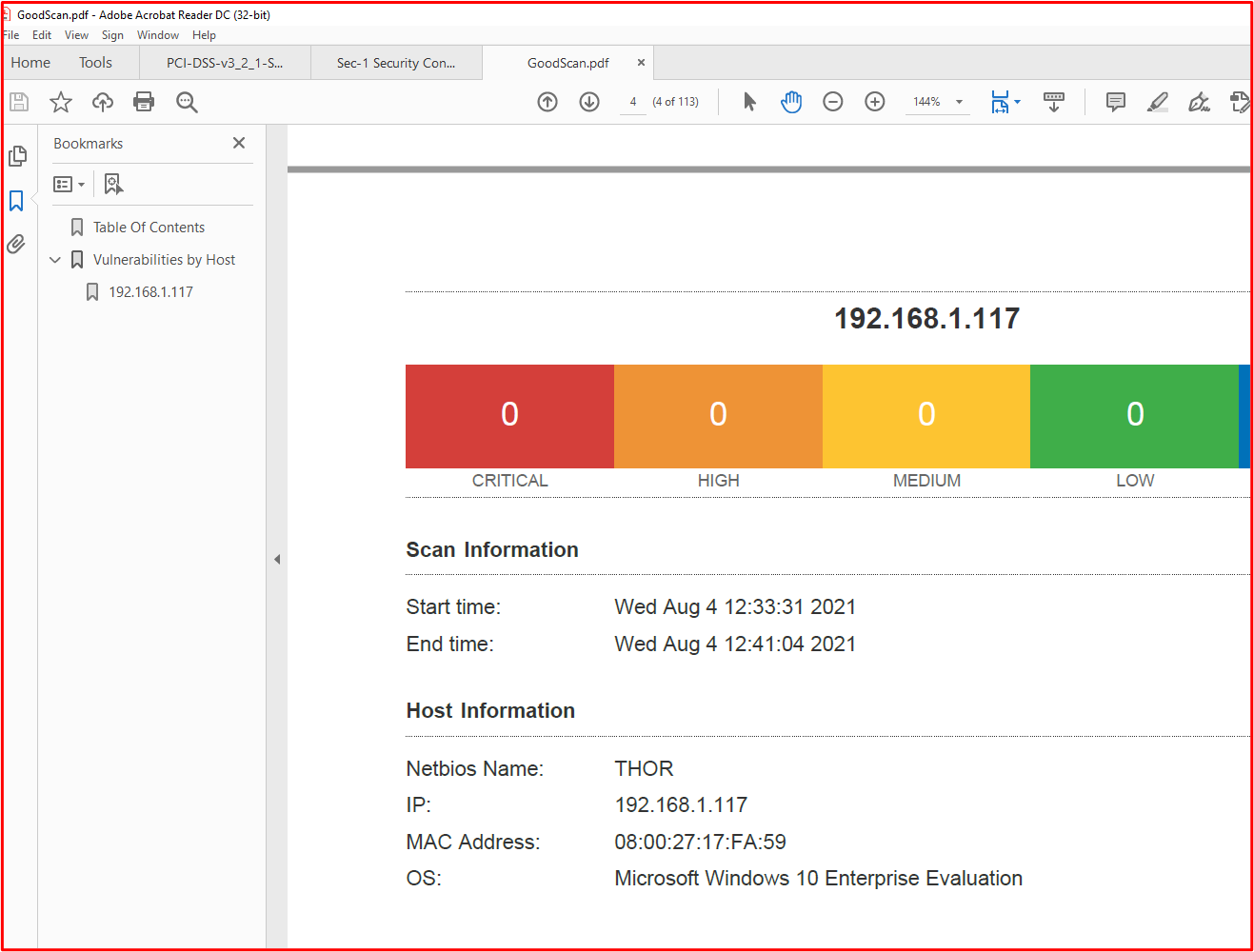

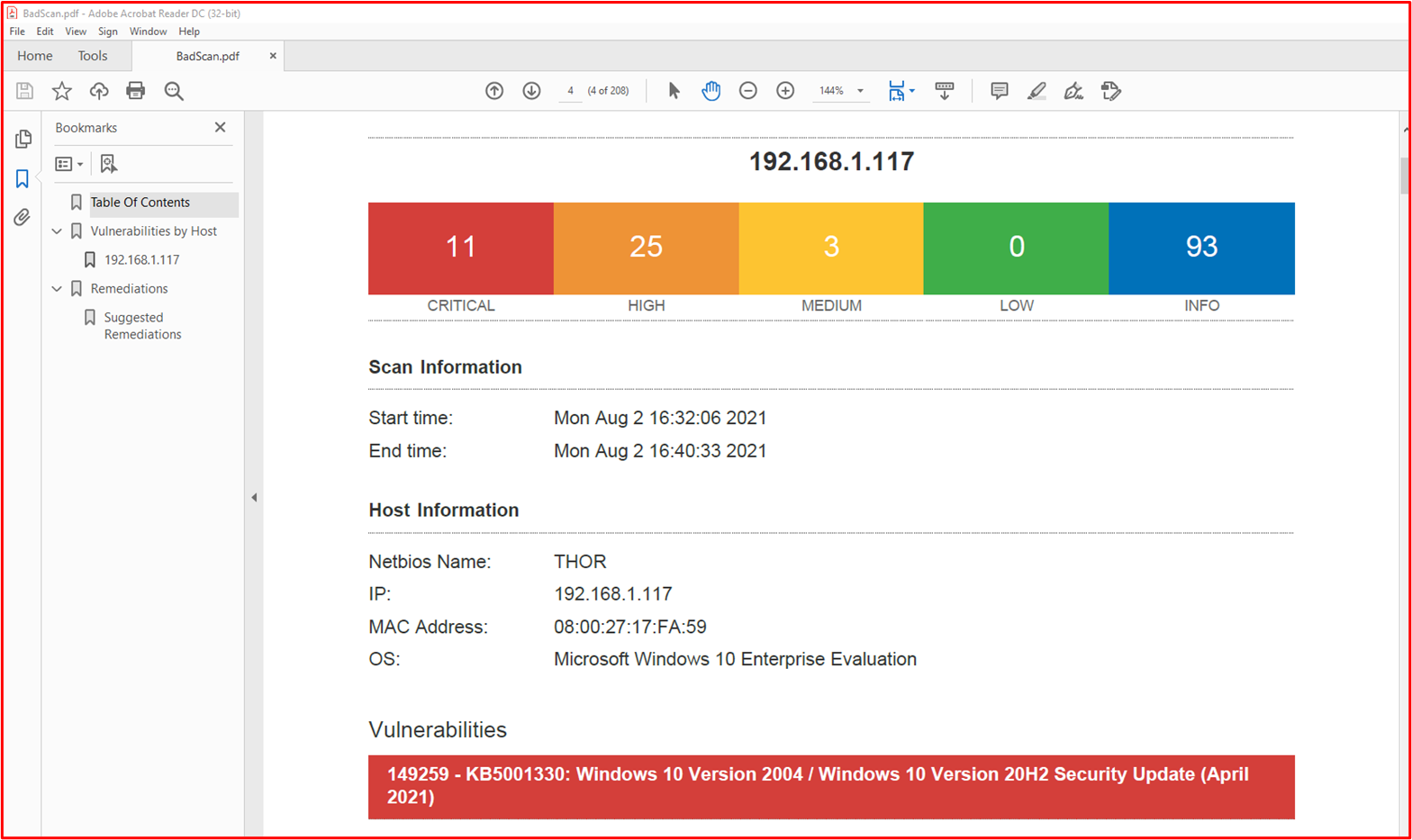

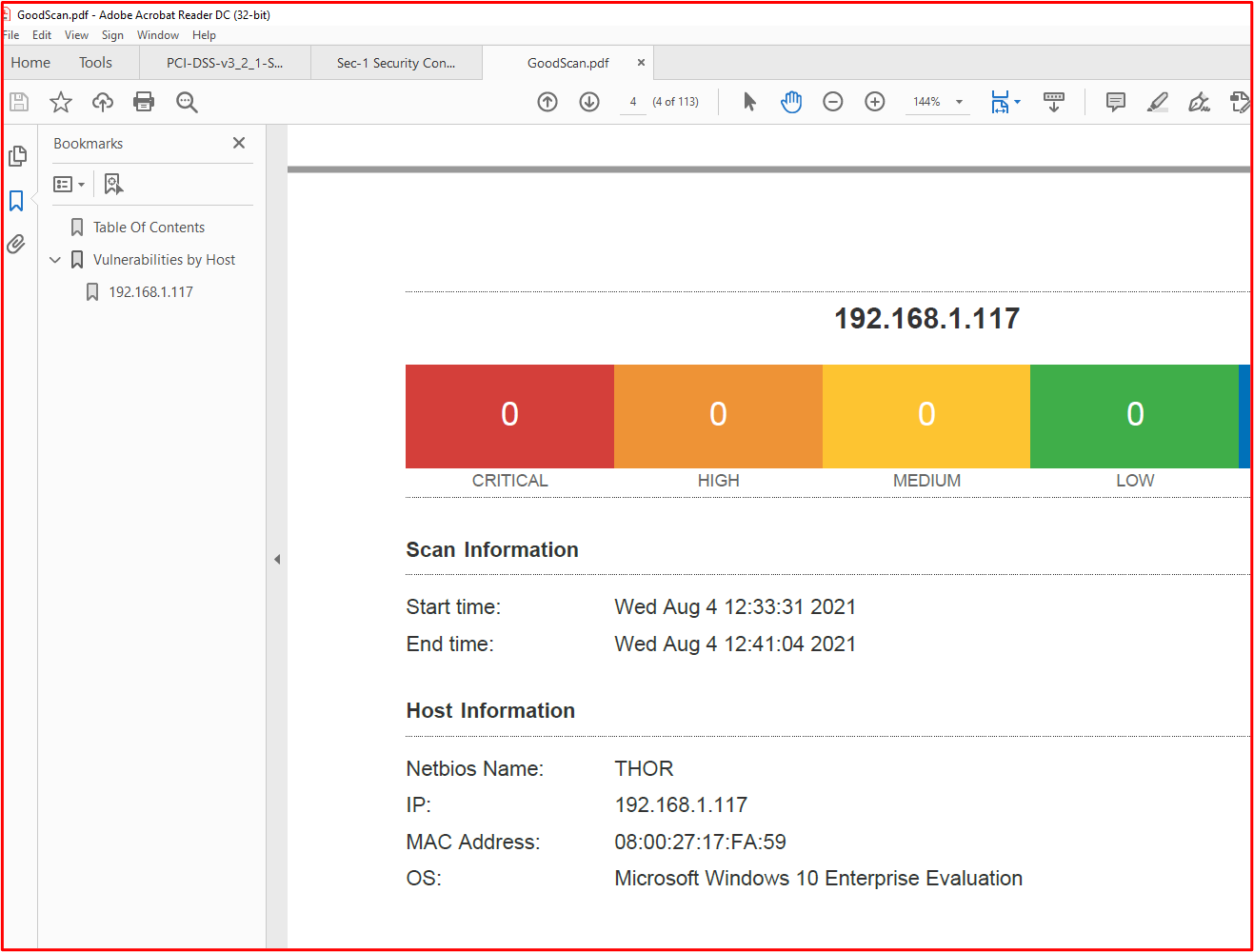

Evidencia de ejemplo: la siguiente evidencia muestra que el componente del sistema de ámbito THOR está ejecutando software compatible con el proveedor, ya que Nessus no ha marcado ningún problema.

Nota: El informe completo debe compartirse con los analistas de certificación.

- Evidencia de ejemplo 2

En esta captura de pantalla se muestra que el componente del sistema en el ámbito "CLARANET-SBU-WM" se ejecuta en una versión compatible de Windows.

- Evidencia de ejemplo 3

La captura de pantalla siguiente es de la salida de Trivy , que el informe completo no muestra ninguna aplicación no admitida.

Nota: El informe completo debe compartirse con los analistas de certificación.

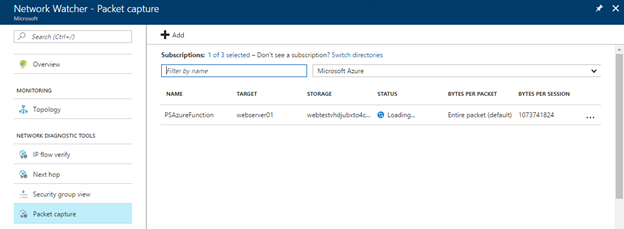

Detección de vulnerabilidades

Mediante la introducción de evaluaciones de vulnerabilidades periódicas, las organizaciones pueden detectar debilidades e inseguridades dentro de sus entornos, lo que puede proporcionar un punto de entrada para que un actor malintencionado ponga en peligro el entorno. El examen de vulnerabilidades puede ayudar a identificar las revisiones o configuraciones incorrectas que faltan en el entorno. Mediante la realización periódica de estos exámenes, una organización puede proporcionar la corrección adecuada para minimizar el riesgo de un riesgo debido a problemas que suelen detectar estas herramientas de análisis de vulnerabilidades.

Control n.º 16: proporcione los informes trimestrales de análisis de vulnerabilidades de la infraestructura y la aplicación web. El examen debe realizarse en toda la superficie pública (direcciones IP y direcciones URL) e intervalos IP internos.

Nota: Esto DEBE incluir el ámbito completo del entorno.

Intención: el examen de vulnerabilidades busca posibles puntos débiles en un sistema informático, redes y aplicaciones web de las organizaciones para identificar agujeros que podrían dar lugar a infracciones de seguridad y a la exposición de datos confidenciales. El examen de vulnerabilidades suele ser necesario para los estándares del sector y las regulaciones gubernamentales, por ejemplo, PCI DSS (Estándar de seguridad de datos del sector de tarjetas de pago).

Un informe de Métrica de seguridad titulado "2020 Security Metrics Guide to PCI DSS Compliance" (Guía de métricas de seguridad de 2020 para el cumplimiento de PCI DSS) indica que ,en promedio, se tardaron 166 días desde el momento en que se vio que una organización tenía vulnerabilidades para que un atacante ponera en peligro el sistema. Una vez en peligro, los atacantes tenían acceso a datos confidenciales durante un promedio de 127 días, por lo que este control tiene como objetivo identificar posibles debilidades de seguridad dentro del entorno dentro del ámbito.

Directrices de evidencia de ejemplo: proporcione los informes de examen completos de los exámenes de vulnerabilidades de cada trimestre que se han realizado en los últimos 12 meses. Los informes deben indicar claramente los destinos para validar que se incluye la superficie pública completa y, si procede, cada subred interna. Proporcione todos los informes de examen para cada trimestre.

Evidencia de ejemplo: la evidencia de ejemplo sería proporcionar los informes de examen de la herramienta de examen que se usa. Los informes de examen de cada trimestre deben proporcionarse para su revisión. El análisis debe incluir los componentes del sistema de entornos completos; cada subred interna y todas las direcciones IP o direcciones URL públicas que están disponibles para el entorno.

Control n.º 17: proporcione pruebas demostrables de que la corrección de las vulnerabilidades identificadas durante el examen de vulnerabilidades se aplica en consonancia con el período de tiempo de aplicación de revisiones documentado.

Intención: si no se identifican, administran y corrigen rápidamente vulnerabilidades y configuraciones incorrectas, se puede aumentar el riesgo de que una organización se vea comprometida y provocar posibles infracciones de datos. La identificación y corrección correctas de problemas se considera importante para la posición de seguridad general y el entorno de una organización que está en consonancia con los procedimientos recomendados de varios marcos de seguridad para; ejemplo, iso 27001 y PCI DSS.

Directrices de evidencia de ejemplo: proporcione artefactos adecuados (es decir, capturas de pantalla) que muestren que una muestra de vulnerabilidades detectadas del examen de vulnerabilidades se corrige en consonancia con las ventanas de revisión que ya se han proporcionado en control 13 anterior.

Evidencia de ejemplo: en la captura de pantalla siguiente se muestra un examen de Nessus del entorno en el ámbito (una sola máquina en este ejemplo denominada "THOR") que muestra las vulnerabilidades del 2 de agosto de 2021.

En la captura de pantalla siguiente se muestra que los problemas se resolvieron, 2 días después, que se encuentra dentro de la ventana de aplicación de revisiones definida dentro de la directiva de aplicación de revisiones.

Nota: Para este control, los analistas de certificación deben ver los informes de examen de vulnerabilidades y la corrección de cada trimestre durante los últimos doce meses.

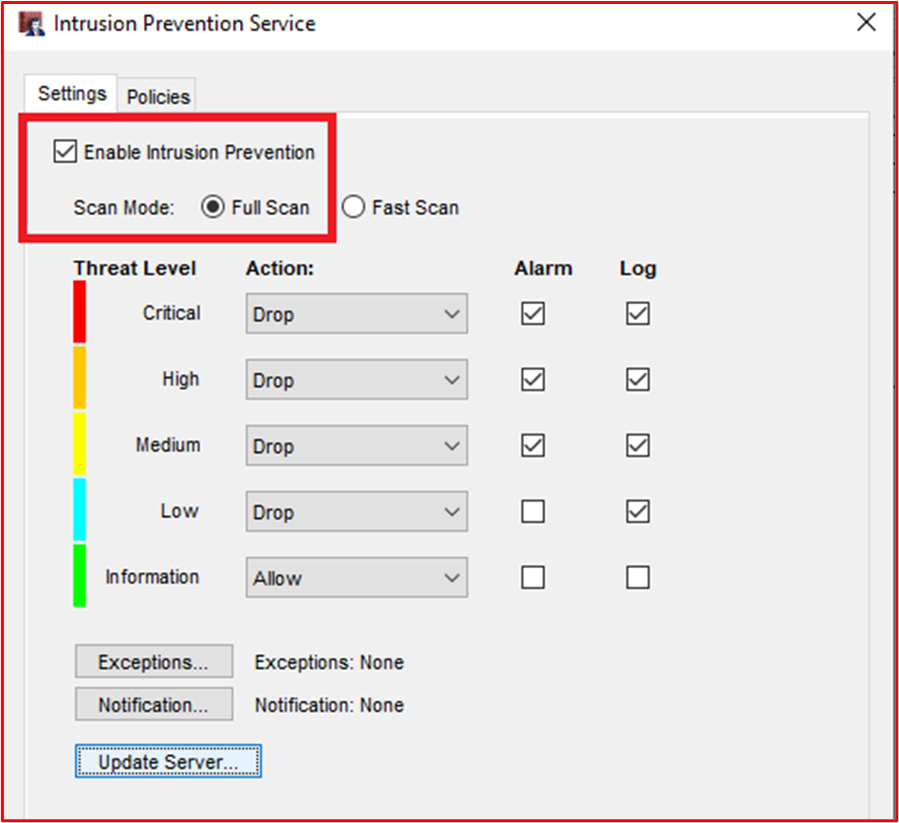

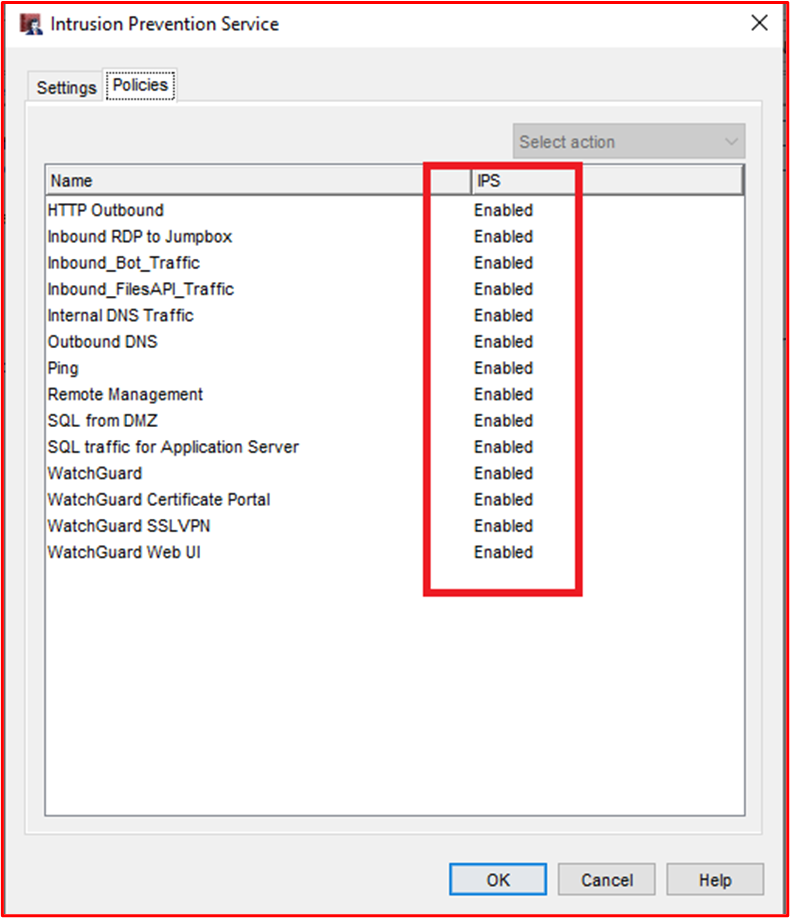

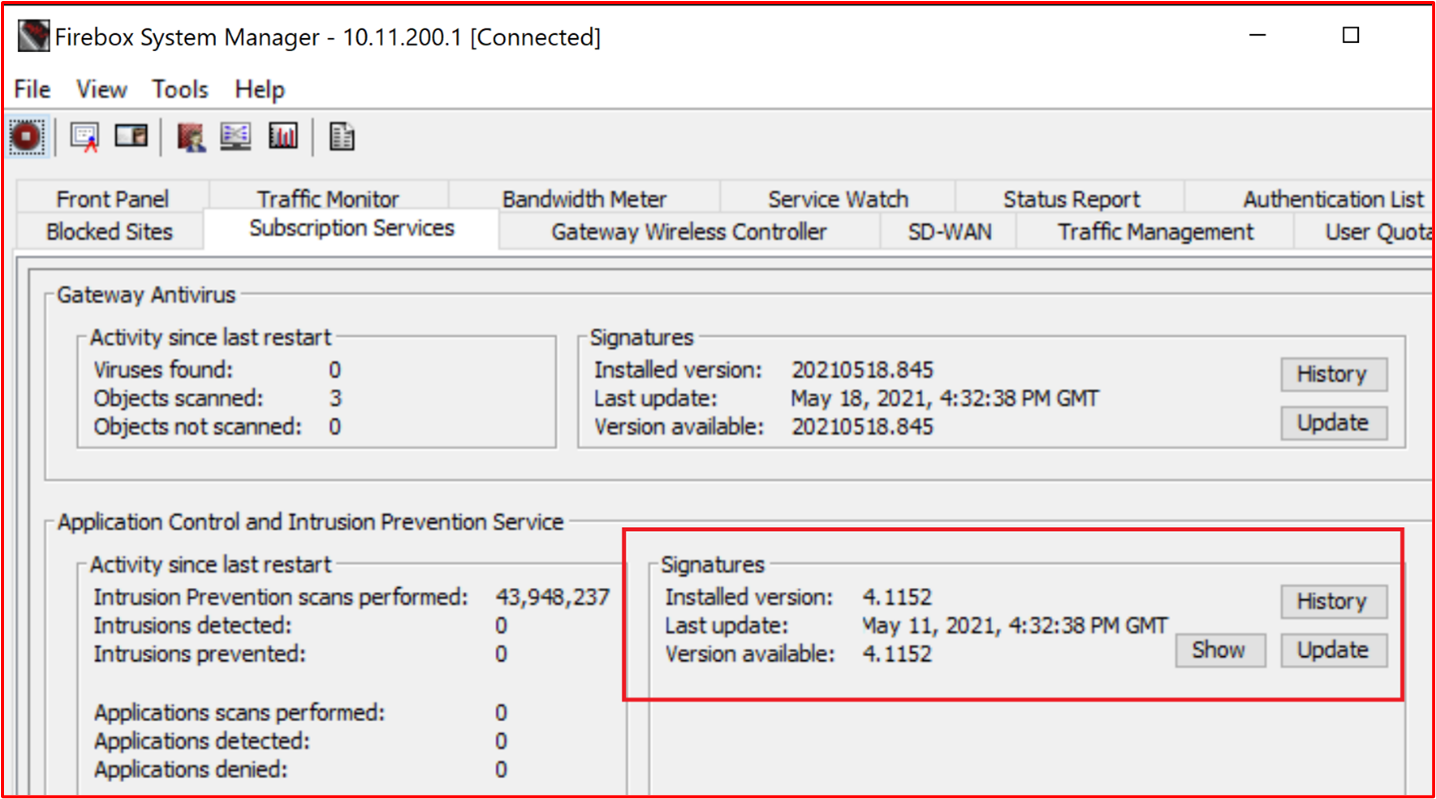

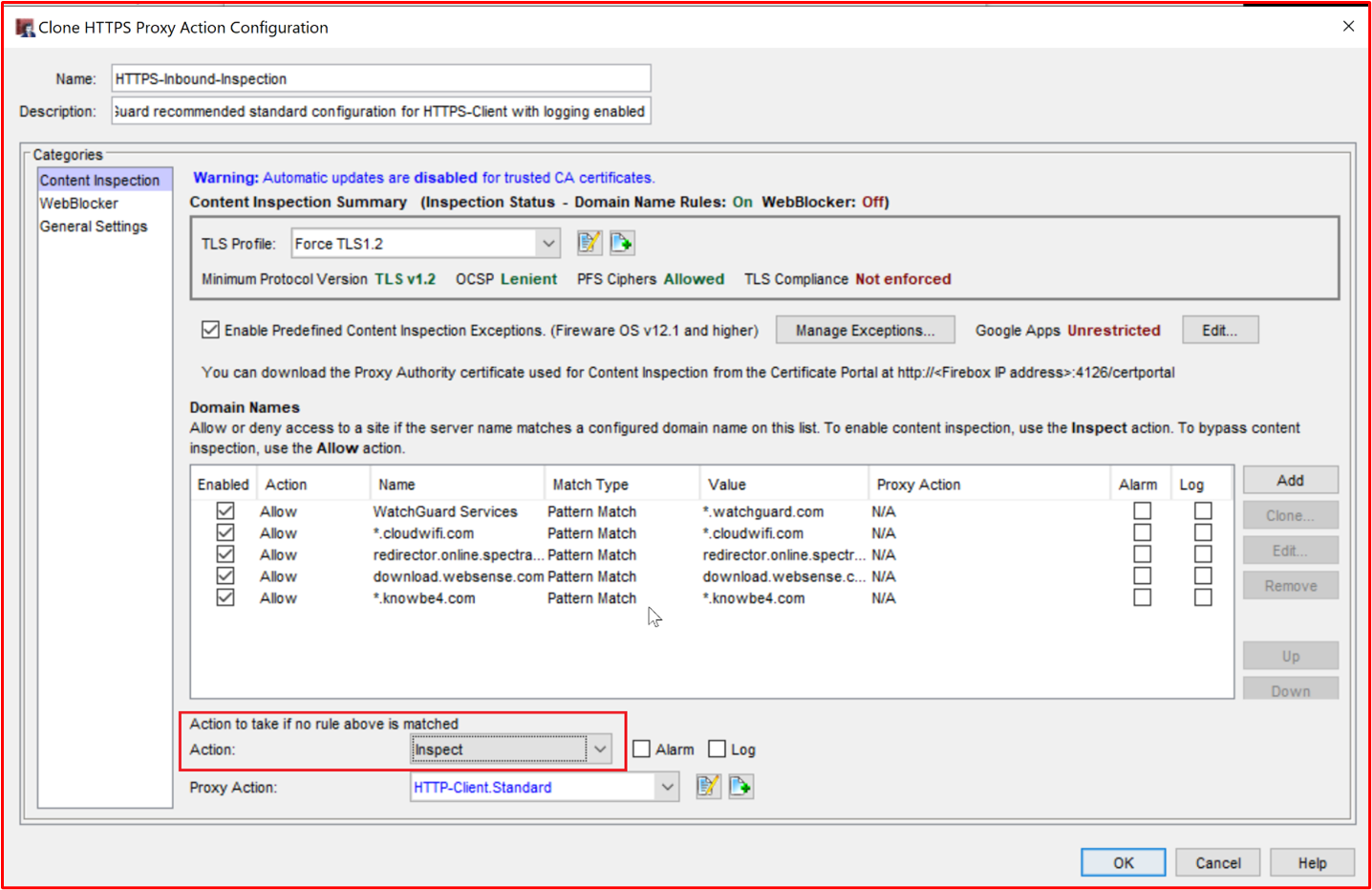

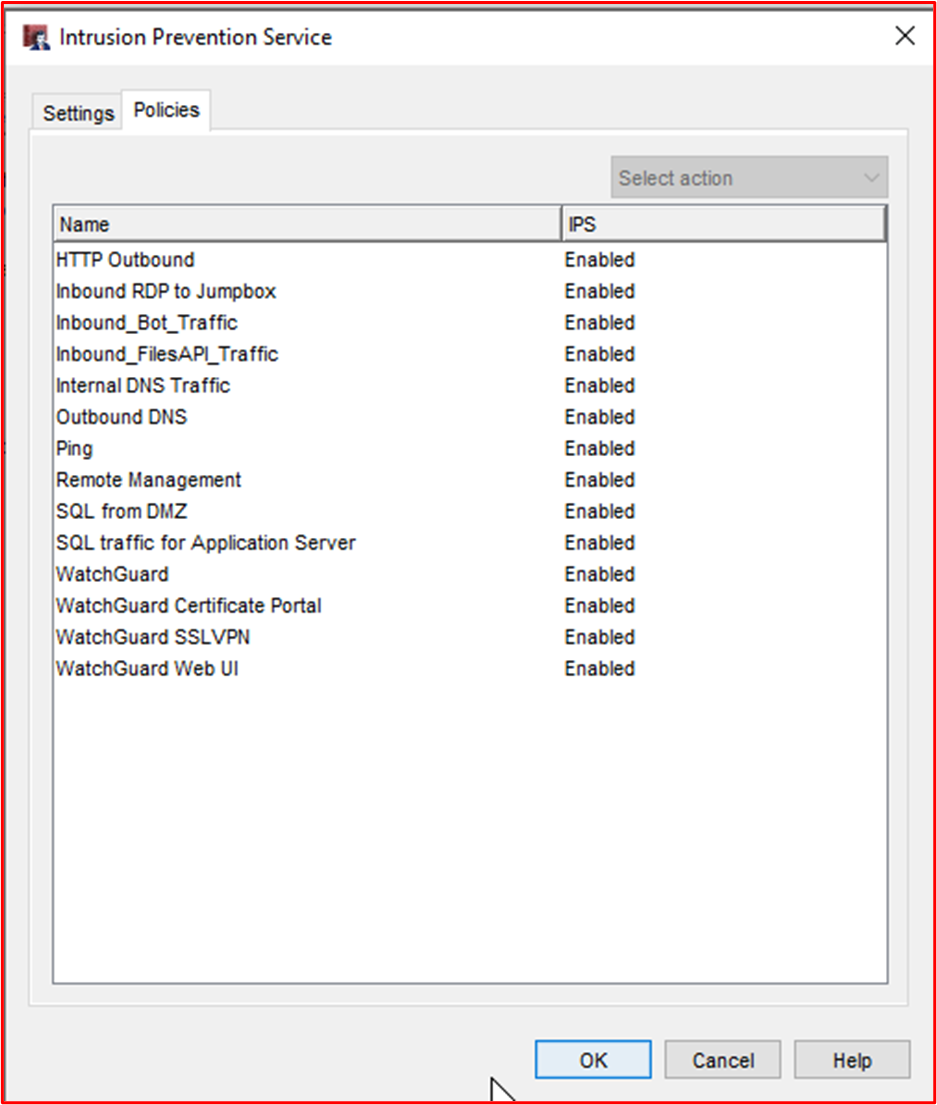

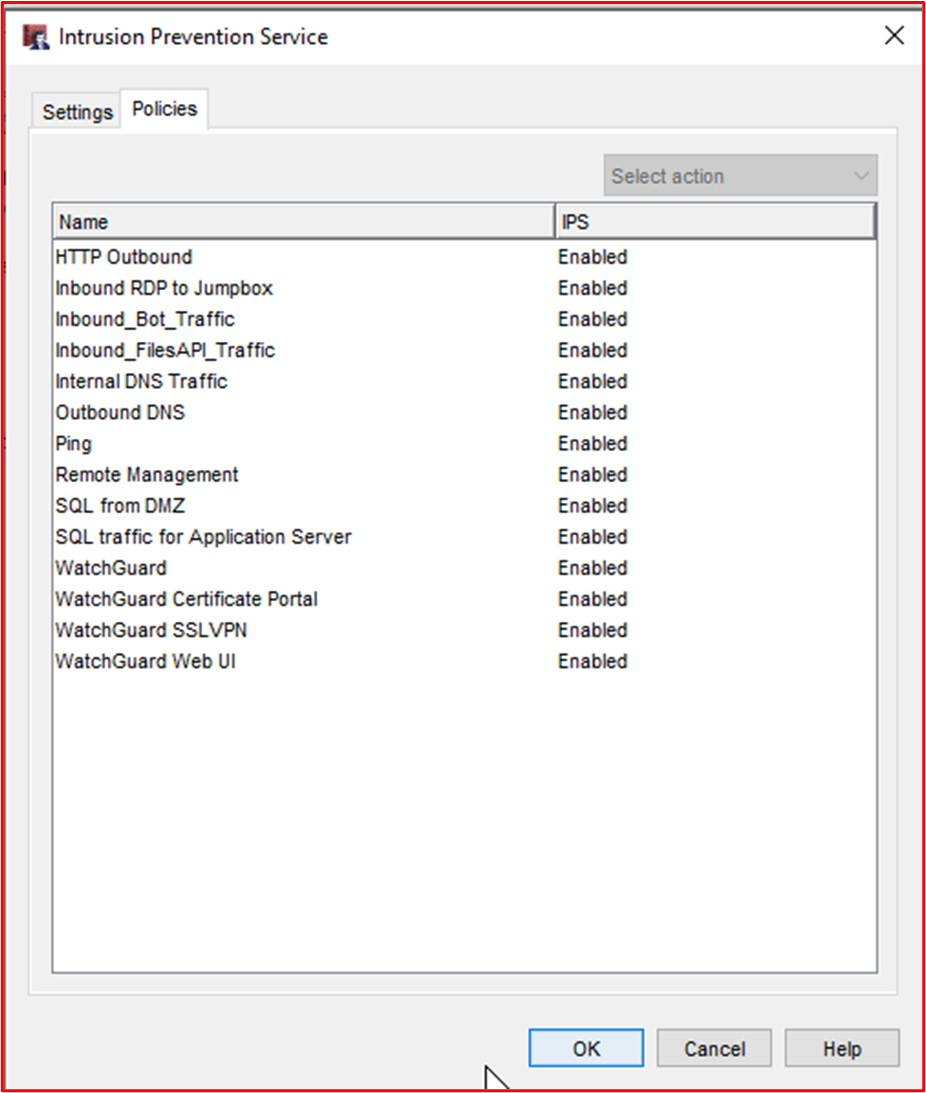

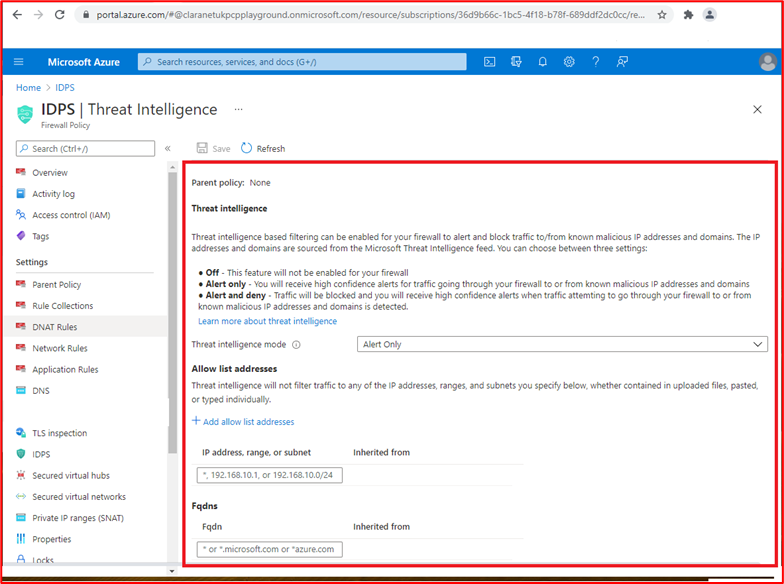

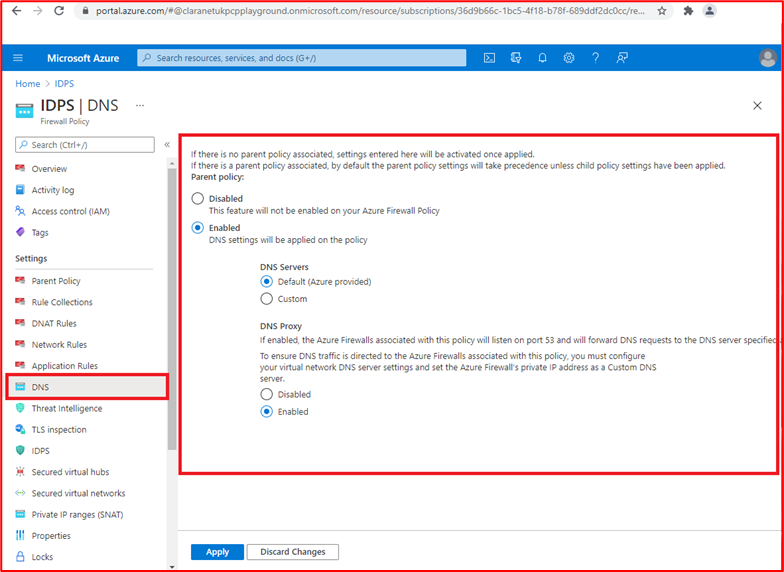

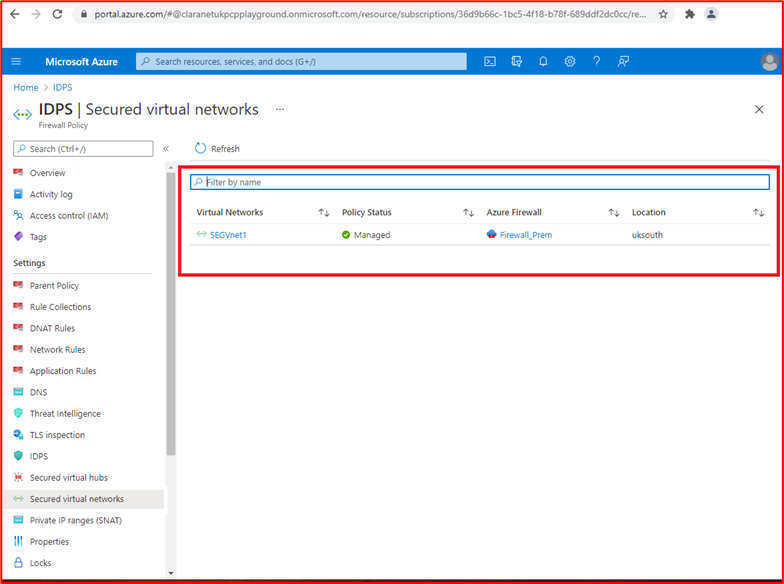

Firewalls

Los firewalls suelen proporcionar un límite de seguridad entre entornos de confianza (red interna), entornos que no son de confianza (Internet) y semiconfiar (DMZ). Estos suelen ser la primera línea de defensa dentro de una estrategia de seguridad de defensa en profundidad de las organizaciones, diseñada para controlar los flujos de tráfico para los servicios de entrada y salida y para bloquear el tráfico no deseado. Estos dispositivos deben estar estrechamente controlados para asegurarse de que funcionan de forma eficaz y están libres de configuraciones incorrectas que podrían poner en riesgo el entorno.

Control n.º 18: proporcione documentación de directivas que rigen los procedimientos y las prácticas de administración del firewall.

Intención: los firewalls son una primera línea de defensa importante en una estrategia de seguridad por capas (defensa en profundidad), que protege los entornos frente a zonas de red menos confiables. Los firewalls normalmente controlarán los flujos de tráfico en función de las direcciones IP y los protocolos o puertos, los firewalls más completos de características también pueden proporcionar defensas adicionales de "capa de aplicación" mediante la inspección del tráfico de la aplicación para proteger contra el uso indebido, las vulnerabilidades y las amenazas en función de las aplicaciones a las que se accede. Estas protecciones solo son tan buenas como la configuración del firewall, por lo que es necesario establecer directivas de firewall seguras y procedimientos de soporte técnico para asegurarse de que están configurados para proporcionar una protección adecuada de los recursos internos. Por ejemplo, un firewall con una regla para permitir todo el tráfico desde cualquier origen a cualquier destino actúa como enrutador.

Instrucciones de evidencia de ejemplo: proporcione toda la documentación de compatibilidad con la directiva o procedimiento de firewall. Este documento debe abarcar todos los puntos siguientes y los procedimientos recomendados adicionales aplicables a su entorno.

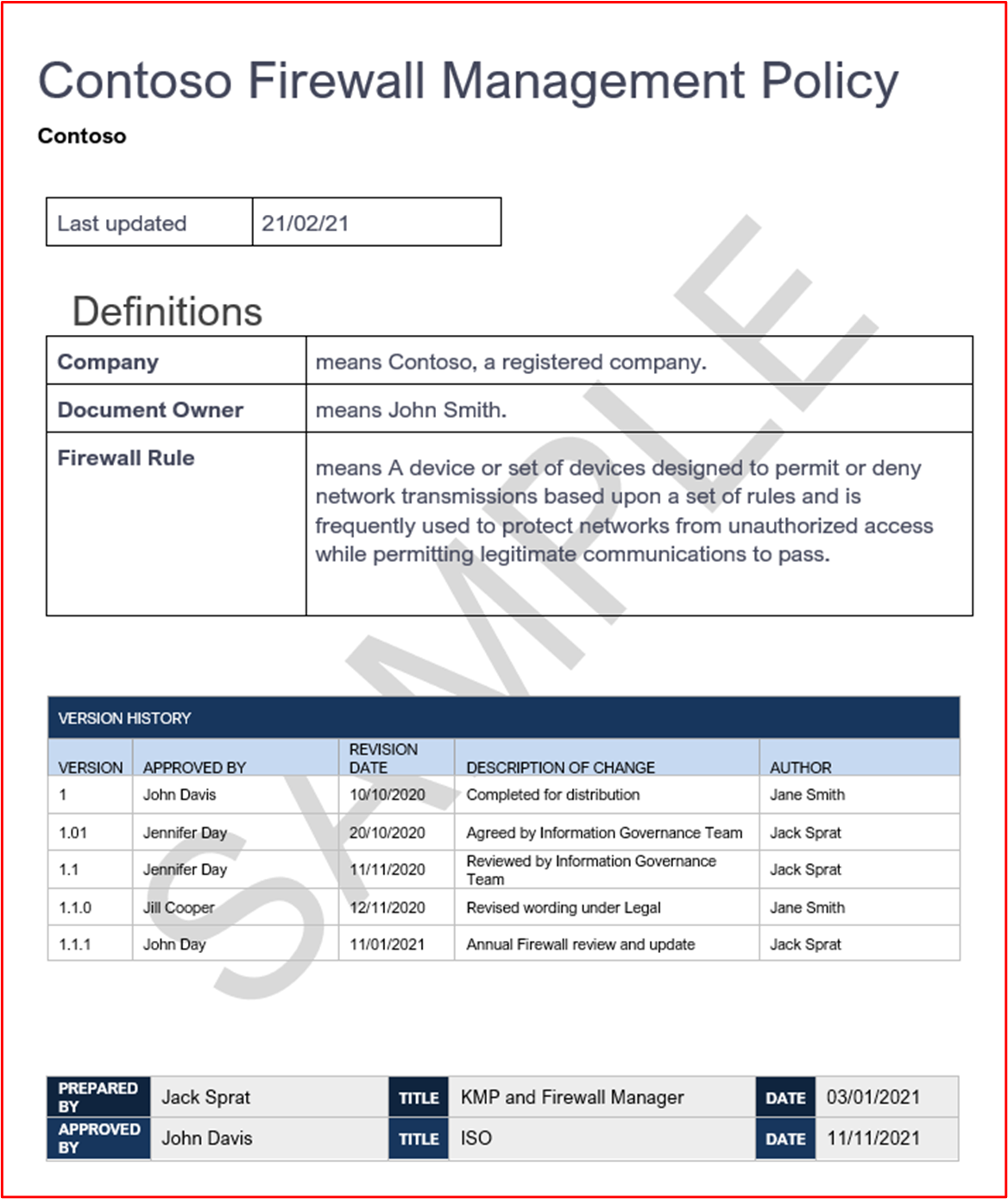

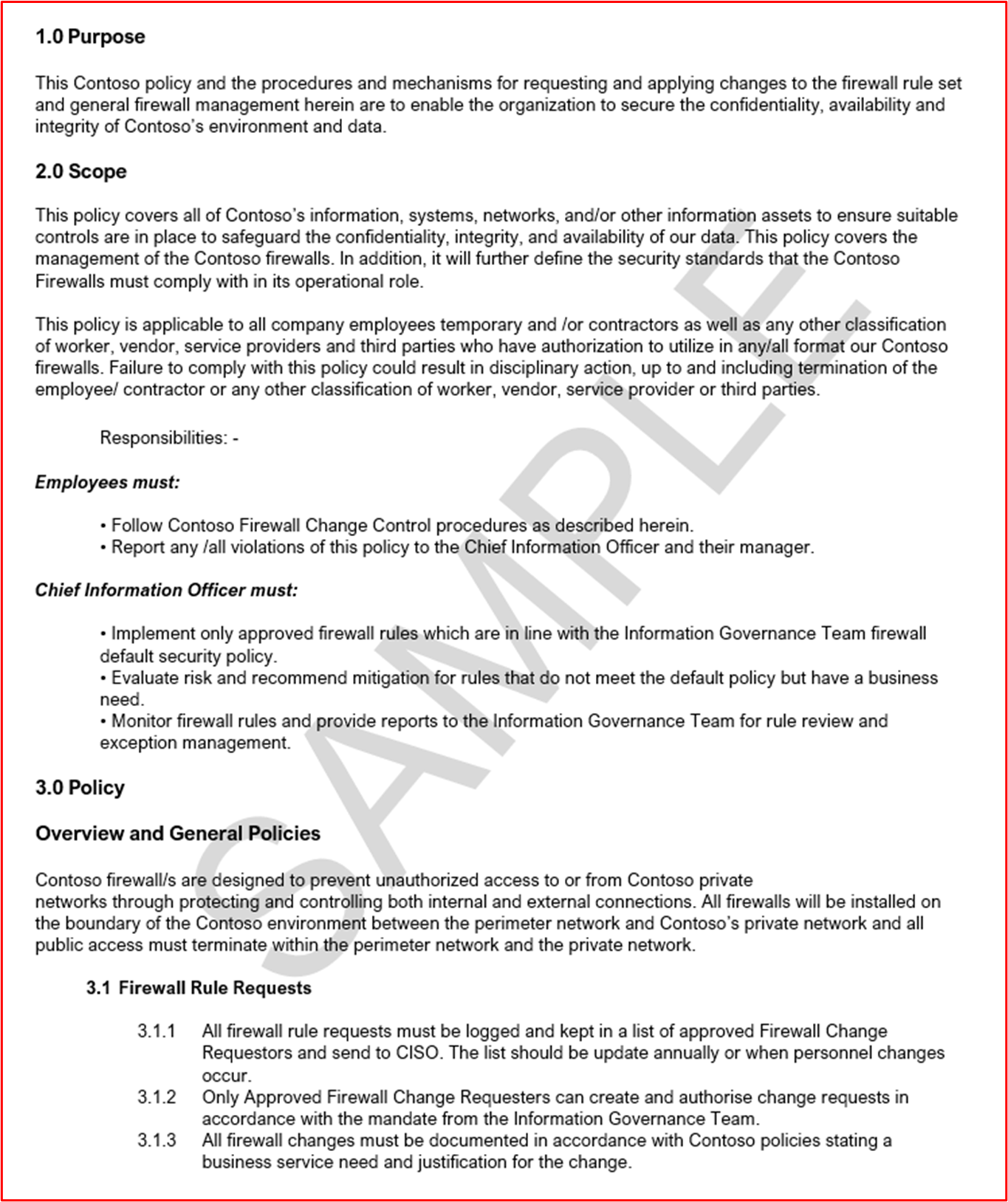

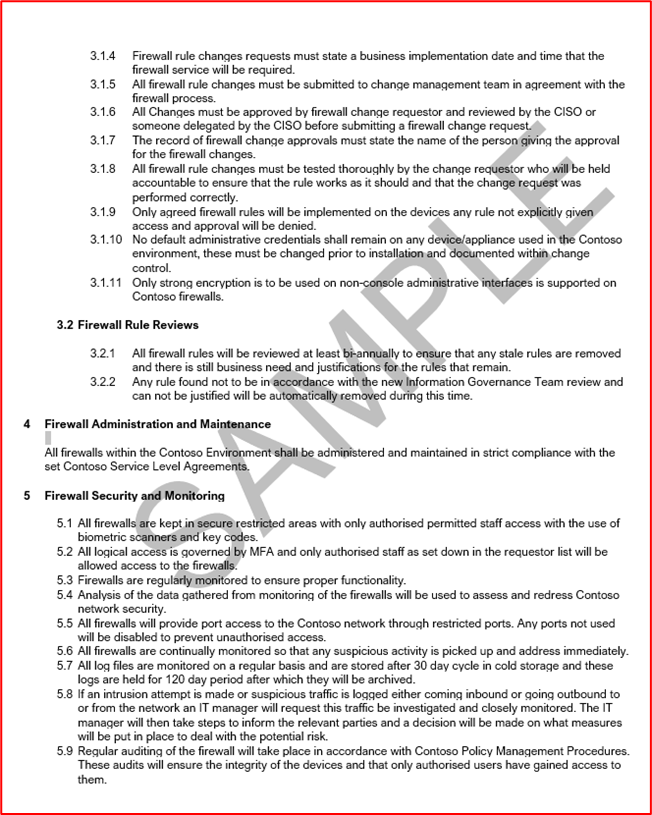

Evidencia de ejemplo: a continuación se muestra un ejemplo del tipo de documento de directiva de firewall que se requiere (se trata de una demostración y puede que no esté completa).

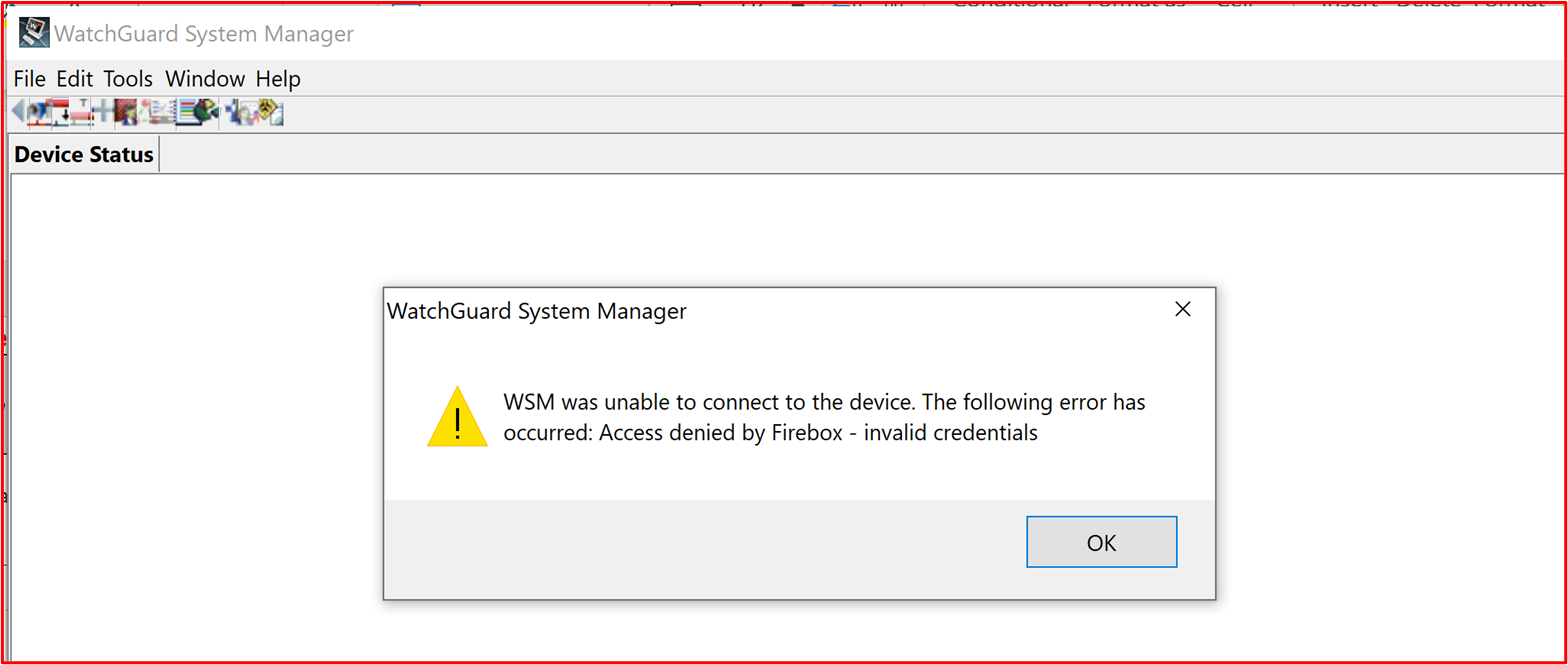

Control n.º 19: proporcione pruebas demostrables de que las credenciales administrativas predeterminadas se cambian antes de la instalación en entornos de producción.

Intención: las organizaciones deben tener en cuenta las credenciales administrativas predeterminadas proporcionadas por el proveedor que se configuran durante la configuración del dispositivo o software. Las credenciales predeterminadas suelen estar disponibles públicamente por los proveedores y pueden proporcionar a un grupo de actividades externas la oportunidad de poner en peligro un entorno. Por ejemplo, una búsqueda sencilla en Internet de las credenciales predeterminadas de iDrac (controlador de acceso remoto integrado de Dell) resaltará root::calvin como nombre de usuario y contraseña predeterminados. Esto le dará a alguien acceso remoto a la administración remota del servidor. La intención de este control es garantizar que los entornos no sean susceptibles a ataques a través de credenciales de proveedor predeterminadas que no se hayan cambiado durante la protección de dispositivos o aplicaciones.

Directrices de pruebas de ejemplo

Esto se puede evidenciar en una sesión de screensharing en la que el analista de certificación puede intentar autenticarse en los dispositivos dentro del ámbito mediante credenciales predeterminadas.

Evidencia de ejemplo

En la captura de pantalla siguiente se muestra lo que vería el analista de certificación de un nombre de usuario o contraseña no válidos de un firewall de WatchGuard.

Control 20: proporcione pruebas demostrables de que los firewalls están instalados en el límite del entorno en el ámbito e instalados entre la red perimetral (también conocida como DMZ, zona desmilitarizada y subred filtrada) y redes internas de confianza.

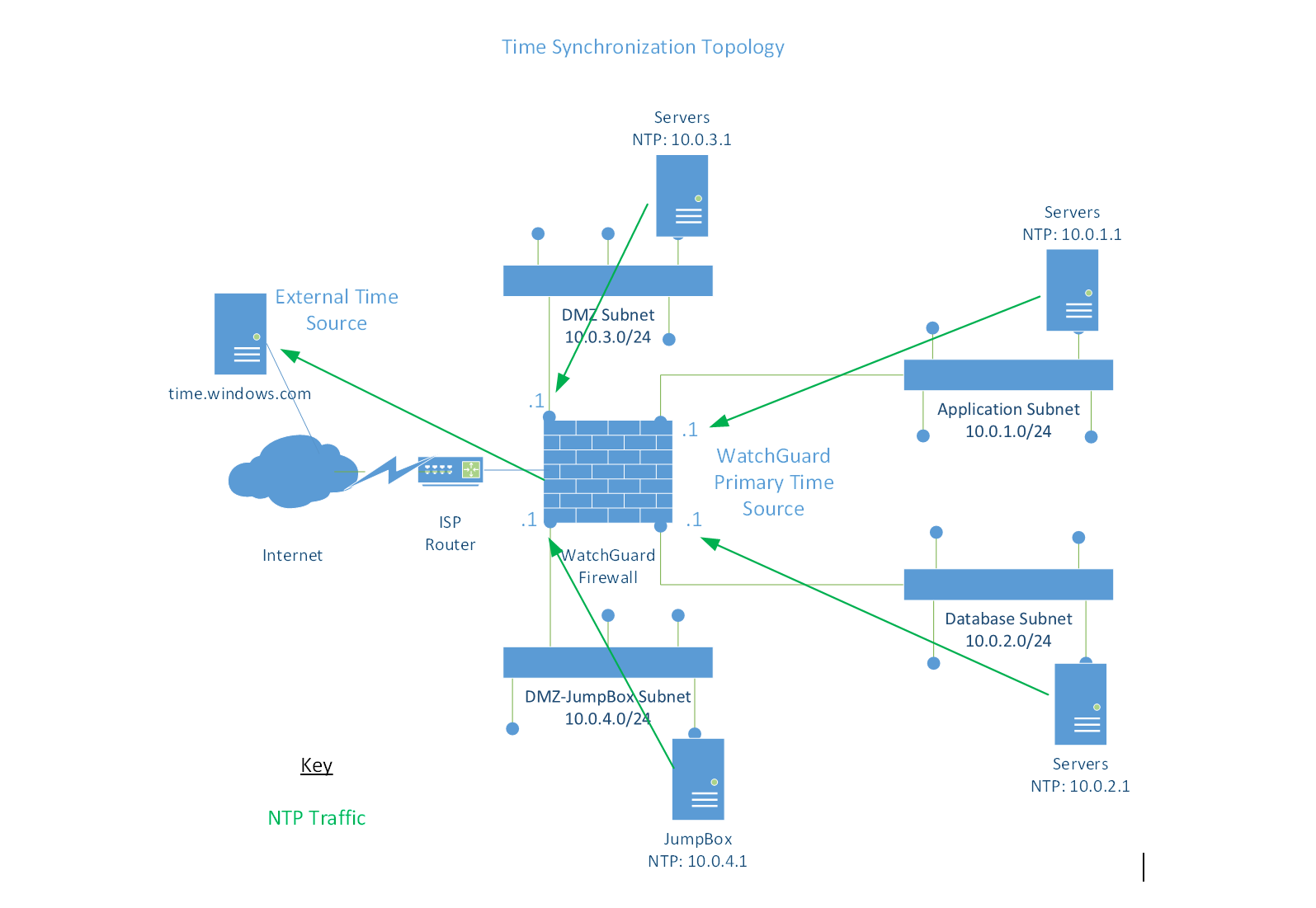

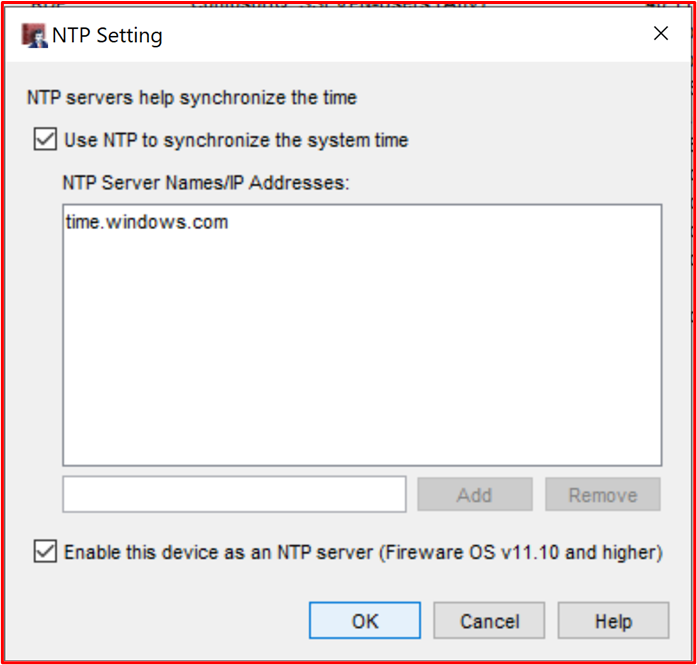

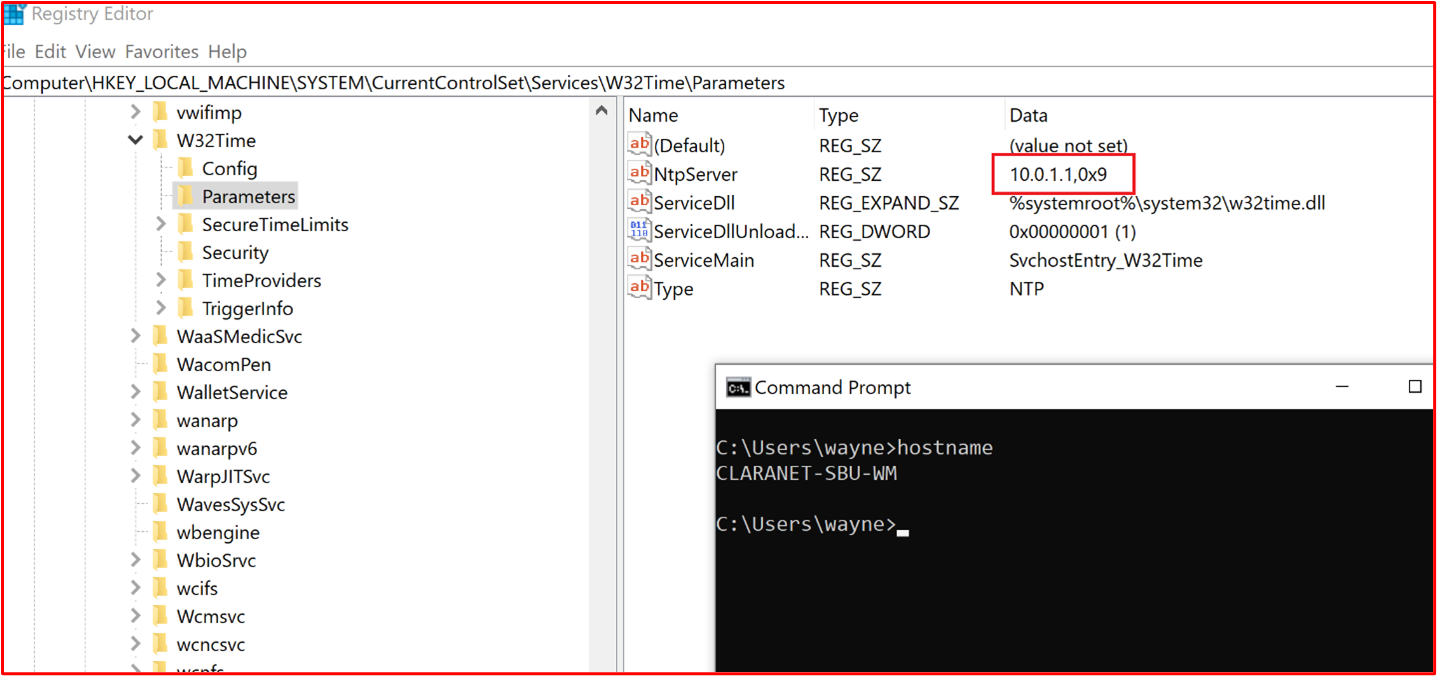

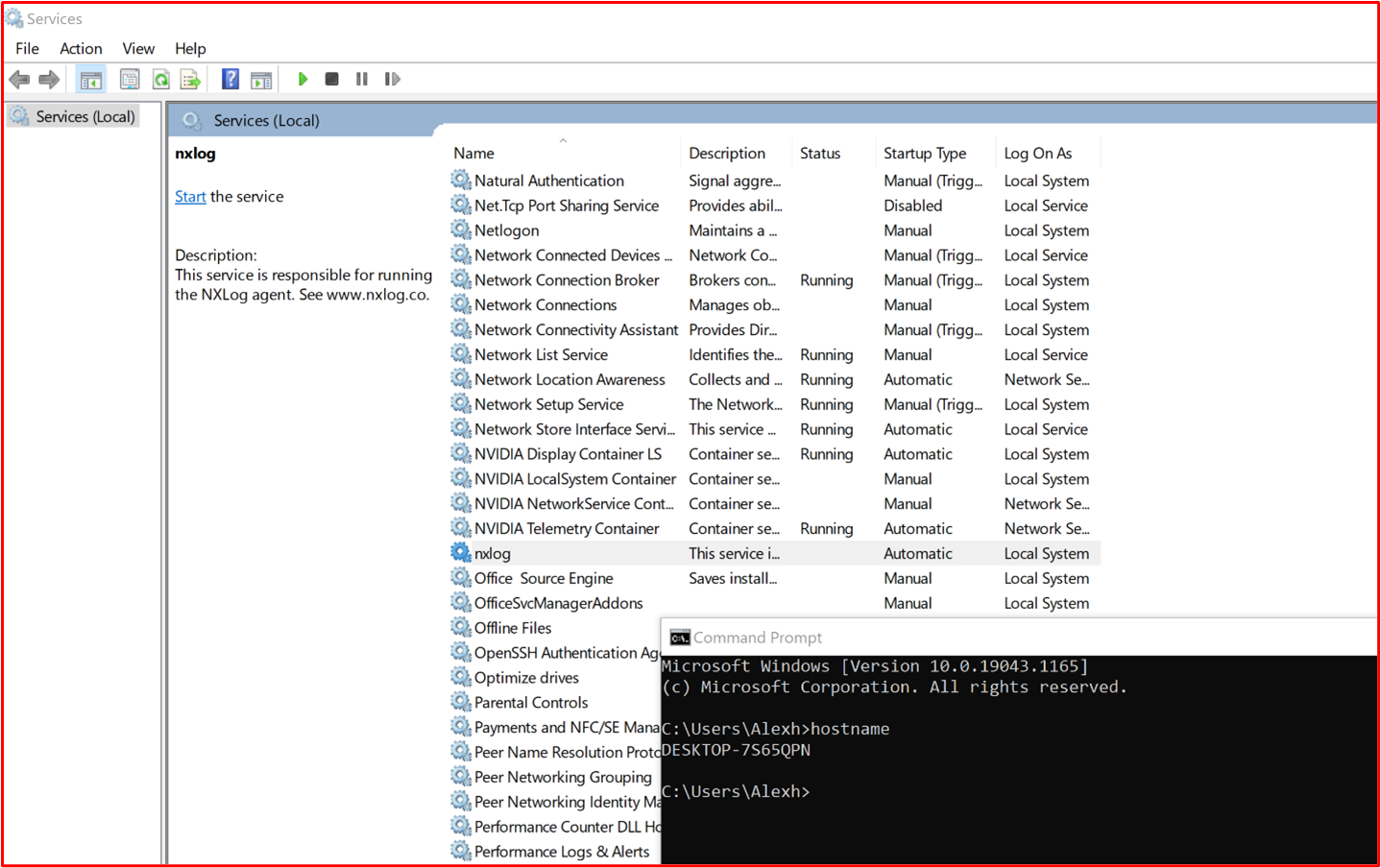

Intención: los firewalls proporcionan la capacidad de controlar el tráfico entre diferentes zonas de red de distintos niveles de seguridad. Dado que todos los entornos están conectados a Internet, los firewalls deben instalarse en el límite, es decir, entre Internet y el entorno dentro del ámbito. Además, es necesario instalar firewalls entre las redes DMZ (zona desmilitarizada) menos confiables y las redes internas de confianza. Las redes perimetrales se usan normalmente para atender el tráfico desde Internet y, por lo tanto, es un objetivo de ataque. Mediante la implementación de una red perimetral y el uso de un firewall para controlar los flujos de tráfico, un riesgo de la red perimetral no significará necesariamente un peligro para las redes internas de confianza y los datos corporativos o de clientes. Debe haber un registro y alertas adecuados para ayudar a las organizaciones a identificar rápidamente un riesgo para minimizar la oportunidad de que el grupo de actividad ponga en peligro aún más las redes internas de confianza. La intención de este control es asegurarse de que haya un control adecuado entre redes de confianza y menos confiables.

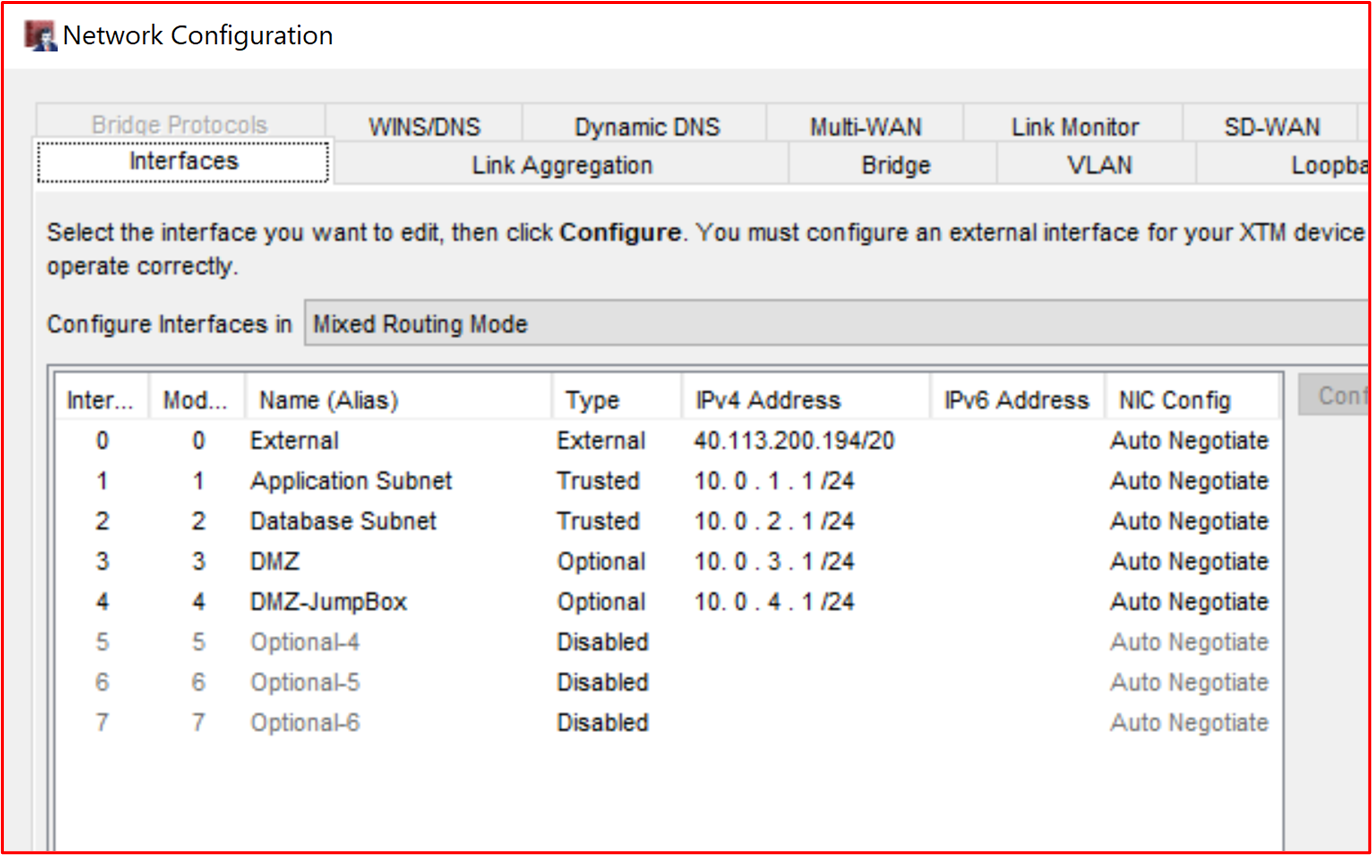

Directrices de evidencia de ejemplo: la evidencia debe proporcionarse mediante archivos de configuración de firewall o capturas de pantalla que demuestren que hay una red perimetral en su lugar. Esto debe coincidir con los diagramas de arquitectura proporcionados que muestran las distintas redes que admiten el entorno. Una captura de pantalla de las interfaces de red en el firewall, junto con el diagrama de red ya proporcionado como parte del envío inicial de documentos debe proporcionar esta evidencia.

Evidencia de ejemplo: a continuación se muestra una captura de pantalla de un firewall de WatchGuard que muestra dos DMZ, uno es para los servicios entrantes (denominados DMZ), el otro está sirviendo el jumpbox (Host bastián).

Control 21: Proporcionar pruebas demostrables de que todo el acceso público finaliza en la zona desmilitarizada (DMZ).

Intención: los recursos accesibles públicamente están abiertos a una gran variedad de ataques. Como ya se ha explicado anteriormente, la intención de una red perimetral es segmentar redes menos confiables de redes internas de confianza que pueden contener datos confidenciales. Una red perimetral se considera menos confiable, ya que existe un gran riesgo de que los hosts a los que se pueda acceder públicamente no se vean comprometidos por grupos de actividad externos. El acceso público siempre debe finalizar en estas redes de menos confianza que están segmentadas adecuadamente por el firewall para ayudar a proteger los datos y los recursos internos. La intención de este control es asegurarse de que todo el acceso público finalice dentro de estas redes perimetrales menos confiables como si los recursos de las redes internas de confianza fueran accesibles públicamente, un riesgo de estos recursos proporciona a un grupo de actividad un punto de apoyo en la red donde se mantienen datos confidenciales.

Directrices de pruebas de ejemplo

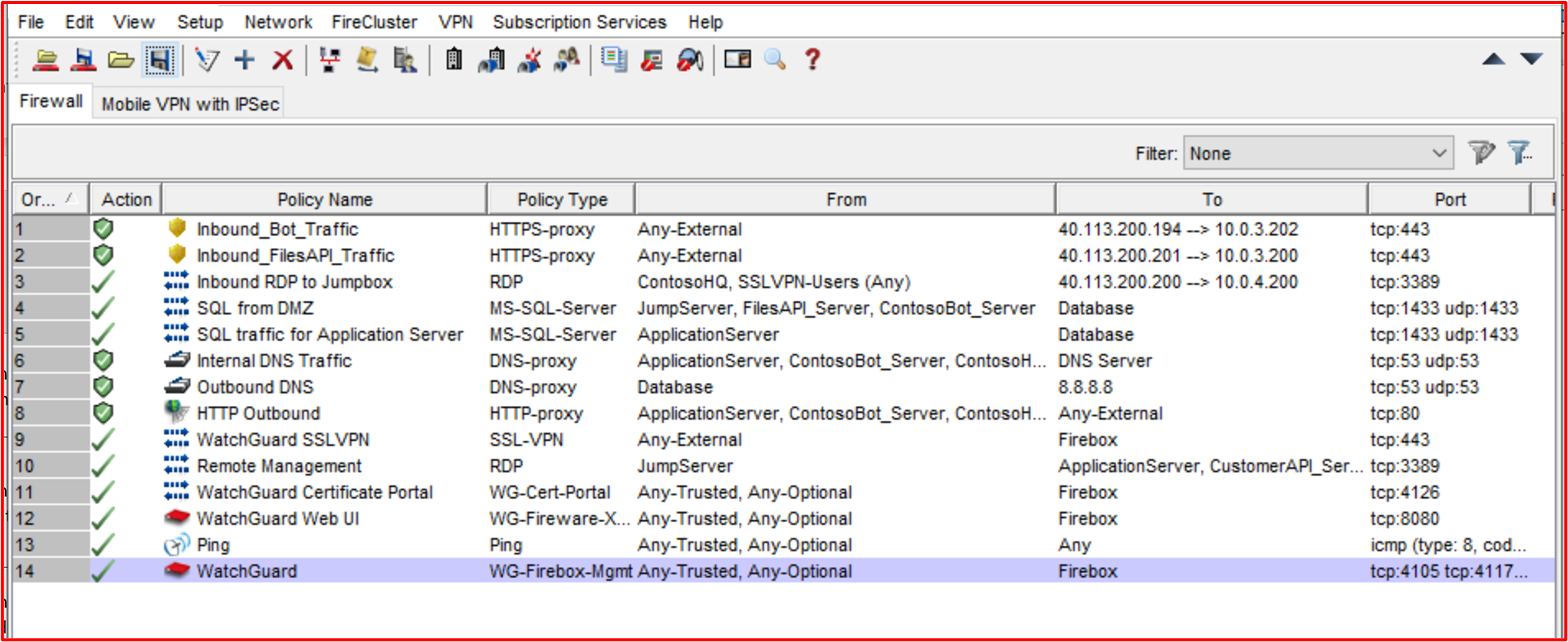

La evidencia proporcionada para esto podría ser configuraciones de firewall que muestran las reglas de entrada y donde estas reglas están terminando, ya sea mediante el enrutamiento de direcciones IP públicas a los recursos o proporcionando la NAT (traducción de direcciones de red) del tráfico entrante.

Evidencia de ejemplo

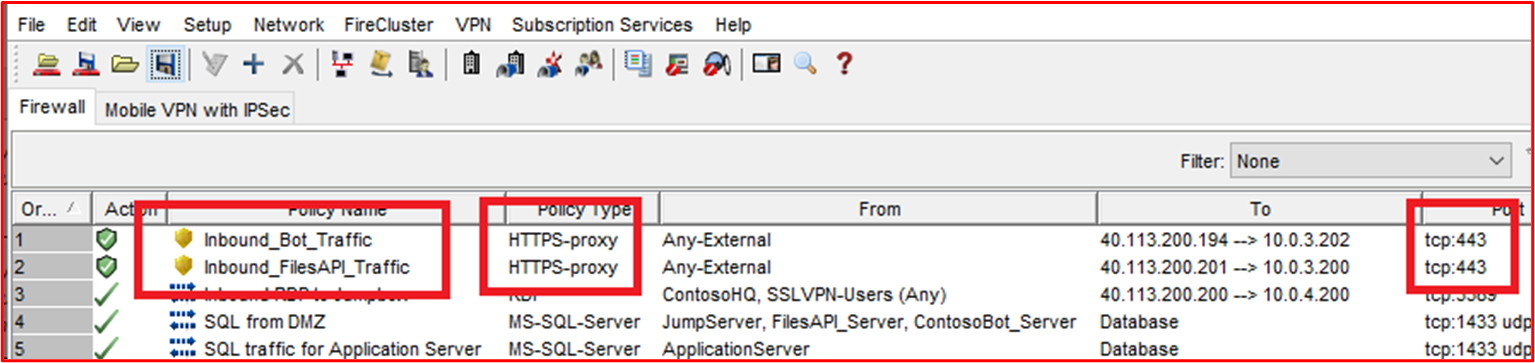

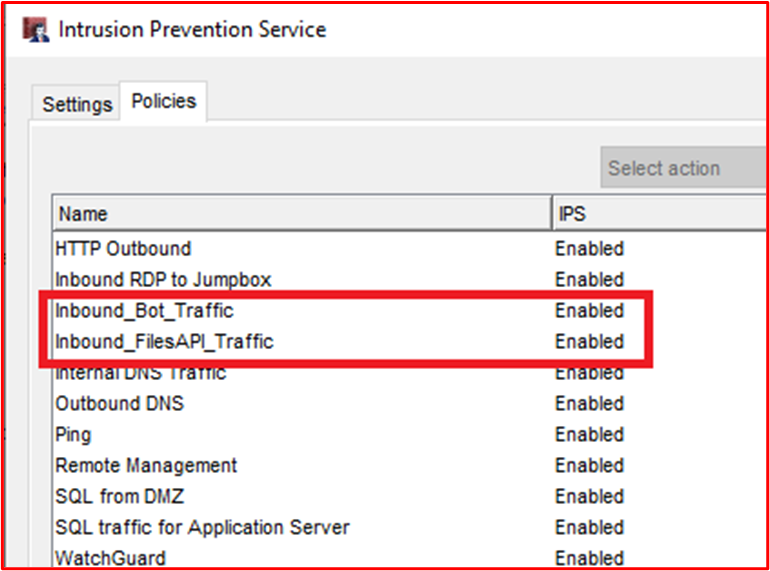

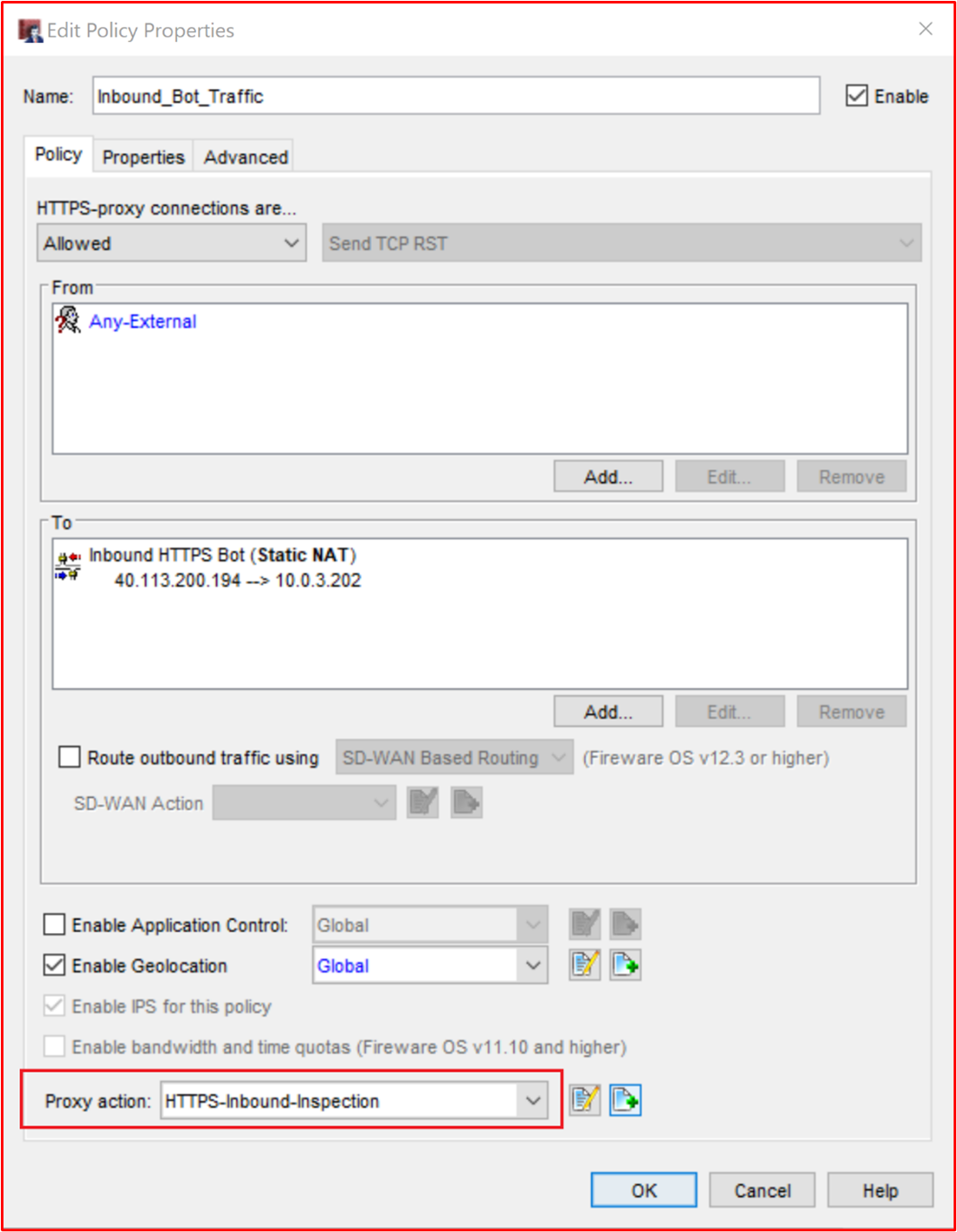

En la captura de pantalla siguiente, hay tres reglas entrantes, cada una de las cuales muestra la NAT en las subredes 10.0.3.x y 10.0.4.x, que son las subredes DMZ.

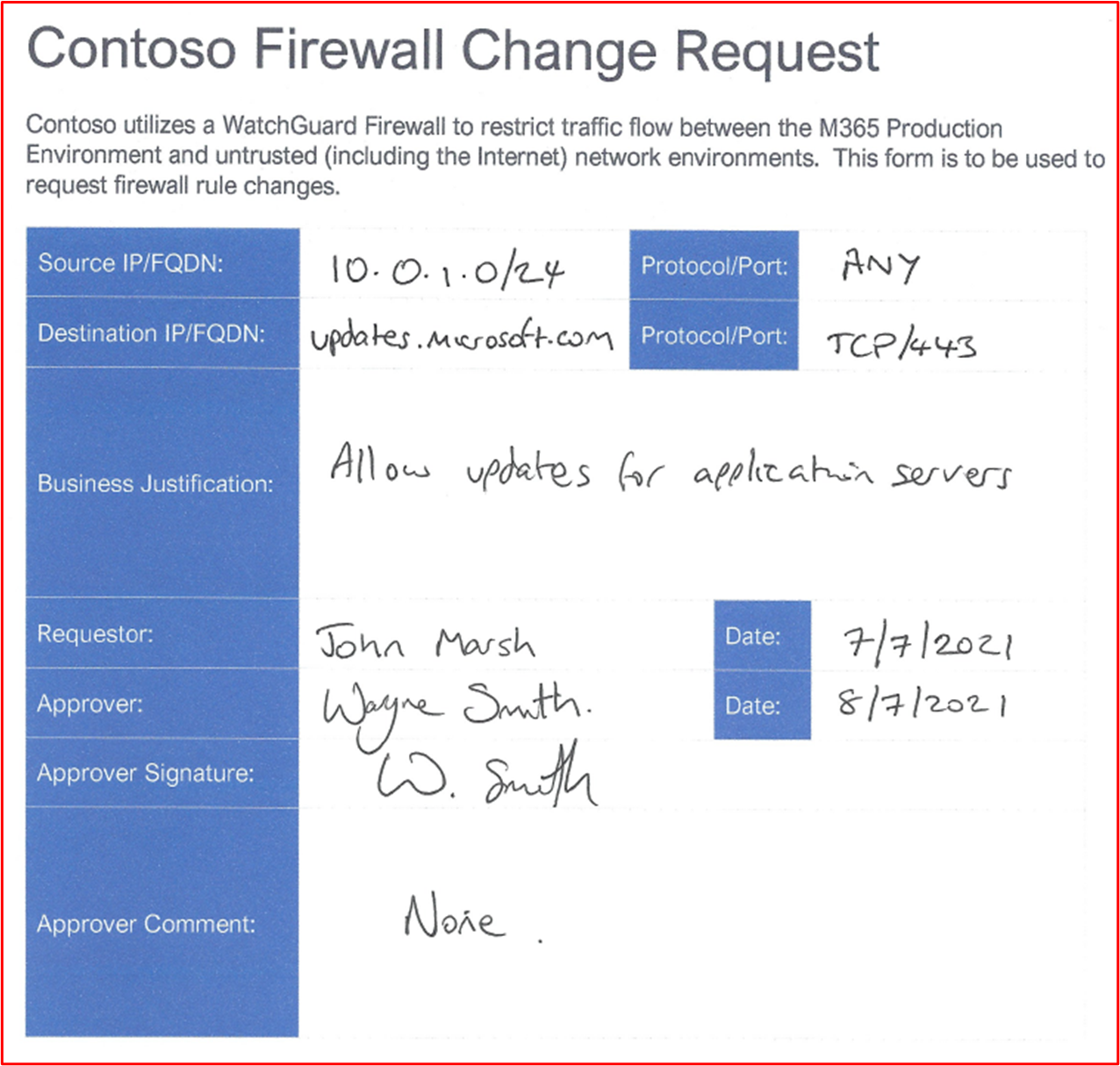

Control 22: proporcione pruebas demostrables de que todo el tráfico permitido a través del firewall pasa por un proceso de aprobación.

Intención: dado que los firewalls son una barrera defensiva entre el tráfico que no es de confianza y los recursos internos, y entre redes de distintos niveles de confianza, los firewalls deben configurarse de forma segura y asegurarse de que solo se habilita el tráfico necesario para las operaciones empresariales. Al permitir un flujo de tráfico innecesario o un flujo de tráfico excesivamente permisivo, esto puede introducir debilidades dentro de la defensa en el límite de estas distintas zonas de red. Al establecer un proceso de aprobación sólido para todos los cambios de firewall, se reduce el riesgo de introducir una regla que introduce un riesgo significativo para el entorno. El Informe de investigación de vulneración de datos de Verizon de 2020 resalta que "Error", que incluye configuraciones incorrectas, es el único tipo de acción que está aumentando constantemente año a año.

Directrices de evidencia de ejemplo: la evidencia puede estar en forma de documentación que muestra que se autoriza una solicitud de cambio de firewall, que puede ser minutos de una reunión CAB (Change Advisor Board) o de un sistema de control de cambios que realiza el seguimiento de todos los cambios.

Evidencia de ejemplo: en la captura de pantalla siguiente se muestra un cambio de regla de firewall que se solicita y se autoriza mediante un proceso basado en papel. Esto se podría lograr a través de algo como DevOps o Jira, por ejemplo.

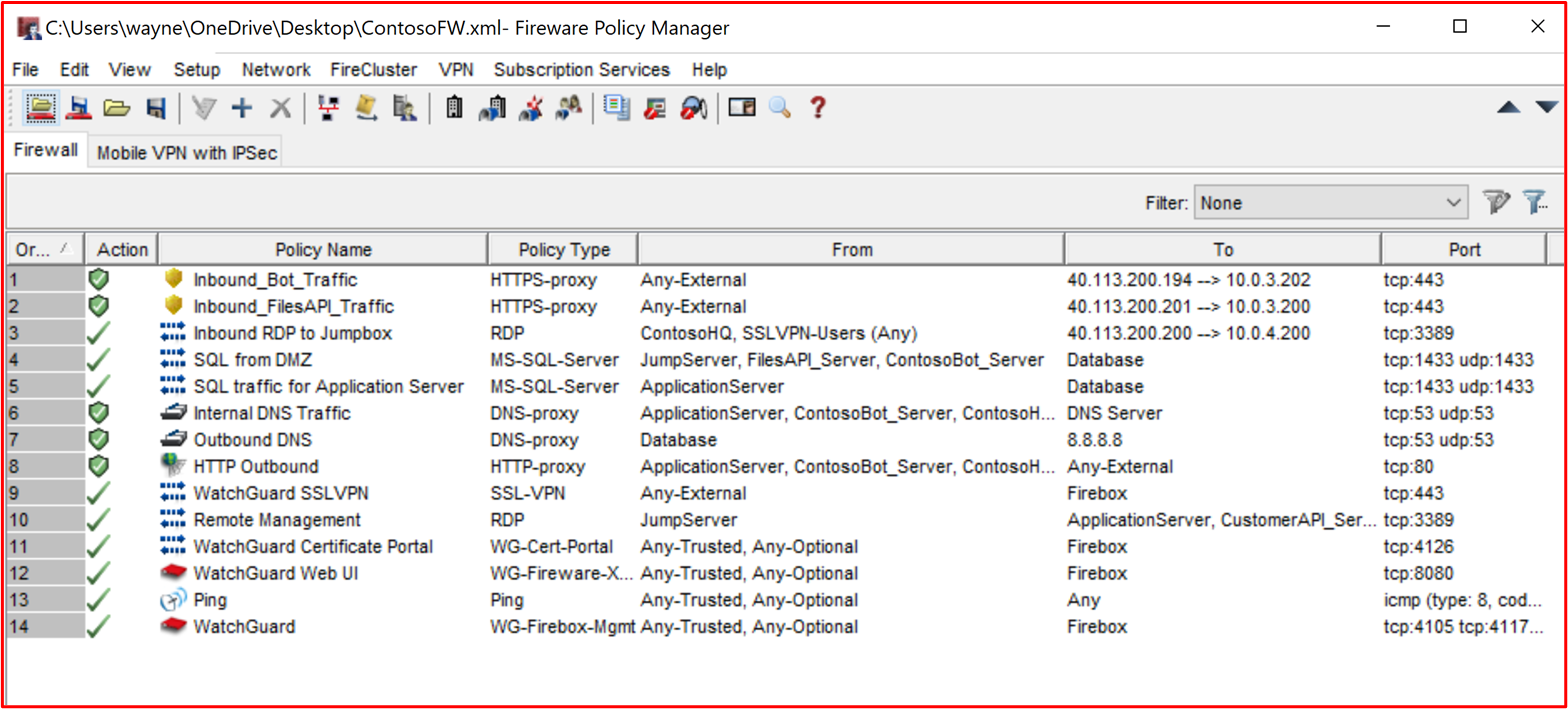

Control 23: proporcione pruebas demostrables de que la base de reglas de firewall está configurada para quitar el tráfico no definido explícitamente.

Intención: la mayoría de los firewalls procesarán las reglas en un enfoque descendente para intentar encontrar una regla coincidente. Si una regla coincide, se aplicará la acción de esa regla y se detendrá todo el procesamiento adicional de las reglas. Si no se encuentra ninguna regla coincidente, de forma predeterminada se deniega el tráfico. La intención de este control es, si el firewall no quita el tráfico de forma predeterminada si no se encuentra ninguna regla coincidente, la base de reglas debe incluir una regla "Denegar todo" al final de TODAS las listas de firewall. Esto es para asegurarse de que el firewall no se convierte de forma predeterminada en un estado de permiso predeterminado al procesar las reglas, lo que permite el tráfico que no se ha definido explícitamente.

Instrucciones de evidencia de ejemplo: la evidencia se puede proporcionar mediante la configuración del firewall, o mediante capturas de pantalla que muestran todas las reglas de firewall que muestran una regla "Denegar todo" al final, o si el firewall quita el tráfico que no coincide con una regla de forma predeterminada, proporcione una captura de pantalla de todas las reglas de firewall y un vínculo a las guías administrativas del proveedor que resaltan que, de forma predeterminada, el firewall eliminará todo el tráfico no coincidente.

Evidencia de ejemplo: a continuación se muestra una captura de pantalla de la base de reglas de firewall de WatchGuard que muestra que no hay ninguna regla configurada para permitir todo el tráfico. no hay ninguna regla de denegación al final porque WatchGuard quitará el tráfico que no coincida de forma predeterminada.

El siguiente vínculo del Centro de ayuda de WatchGuard; https://www.watchguard.com/help/docs/help-center/en-US/Content/en-US/Fireware/policies/policies_about_c.html incluye la siguiente información:

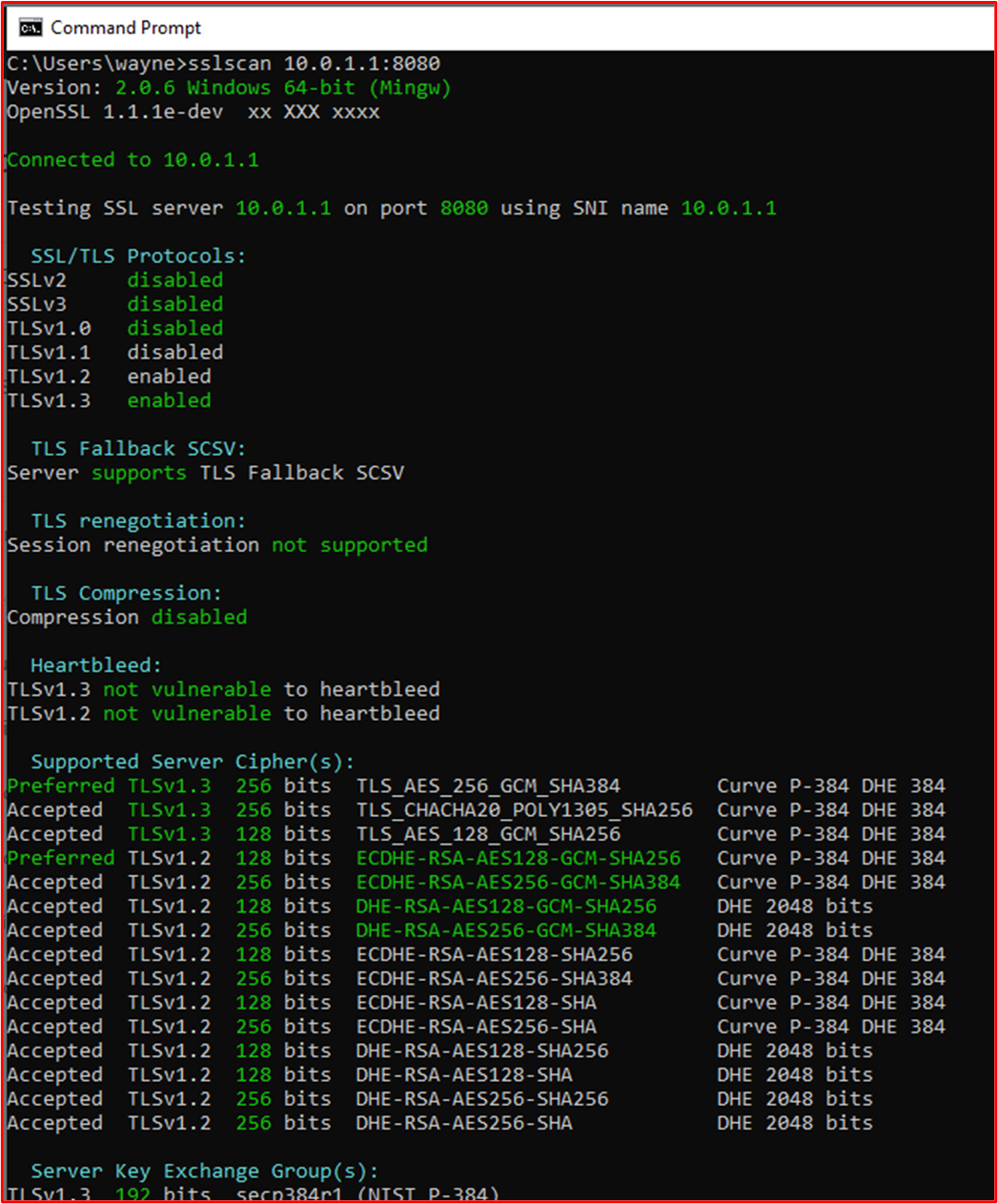

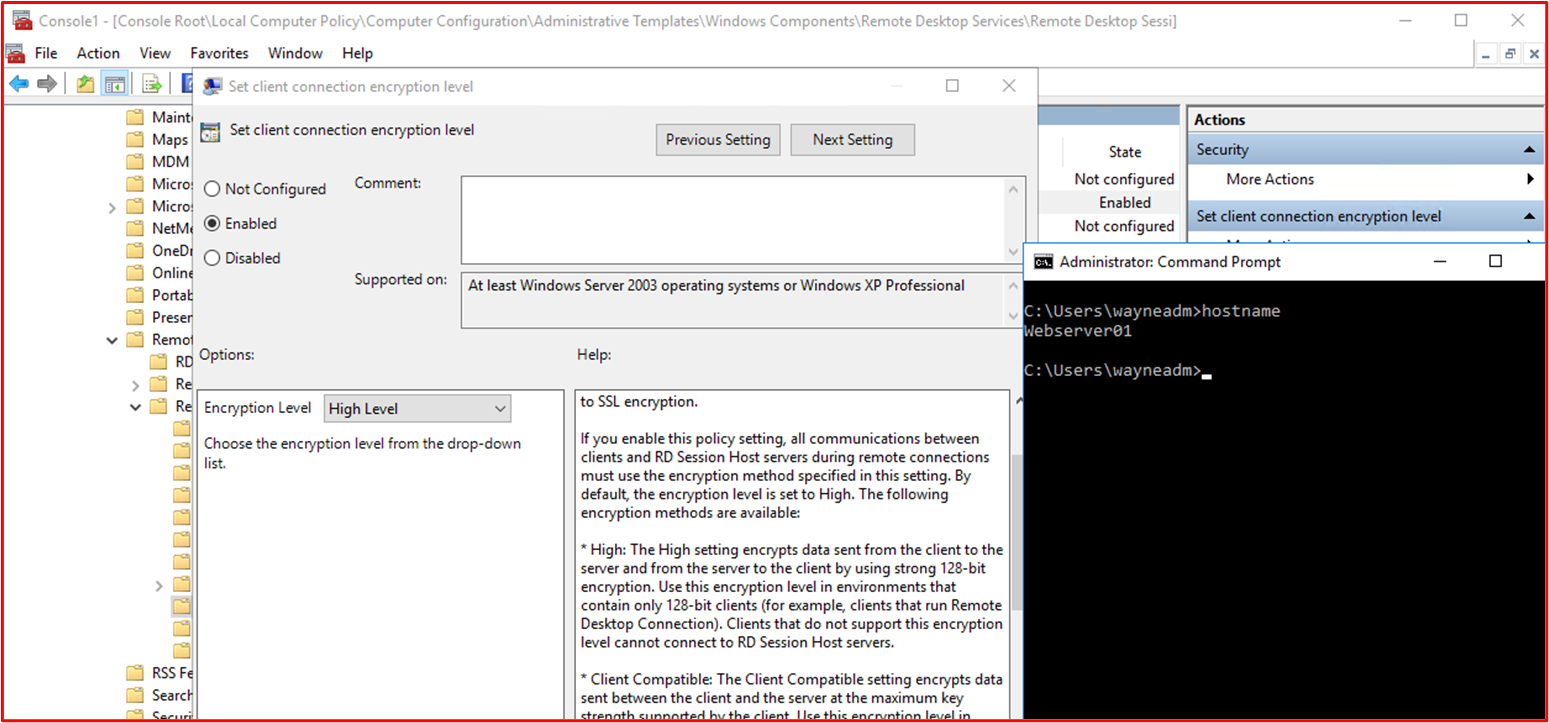

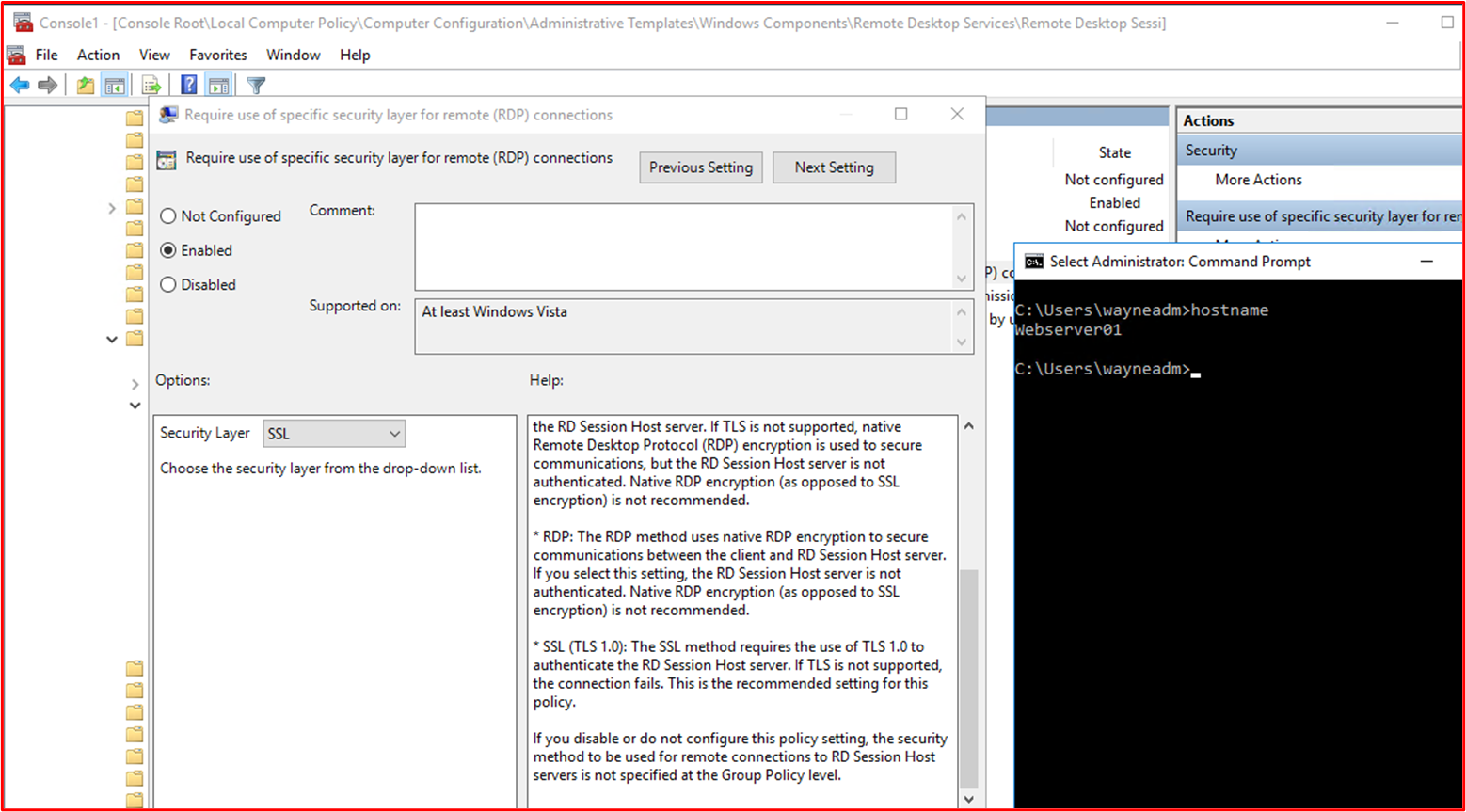

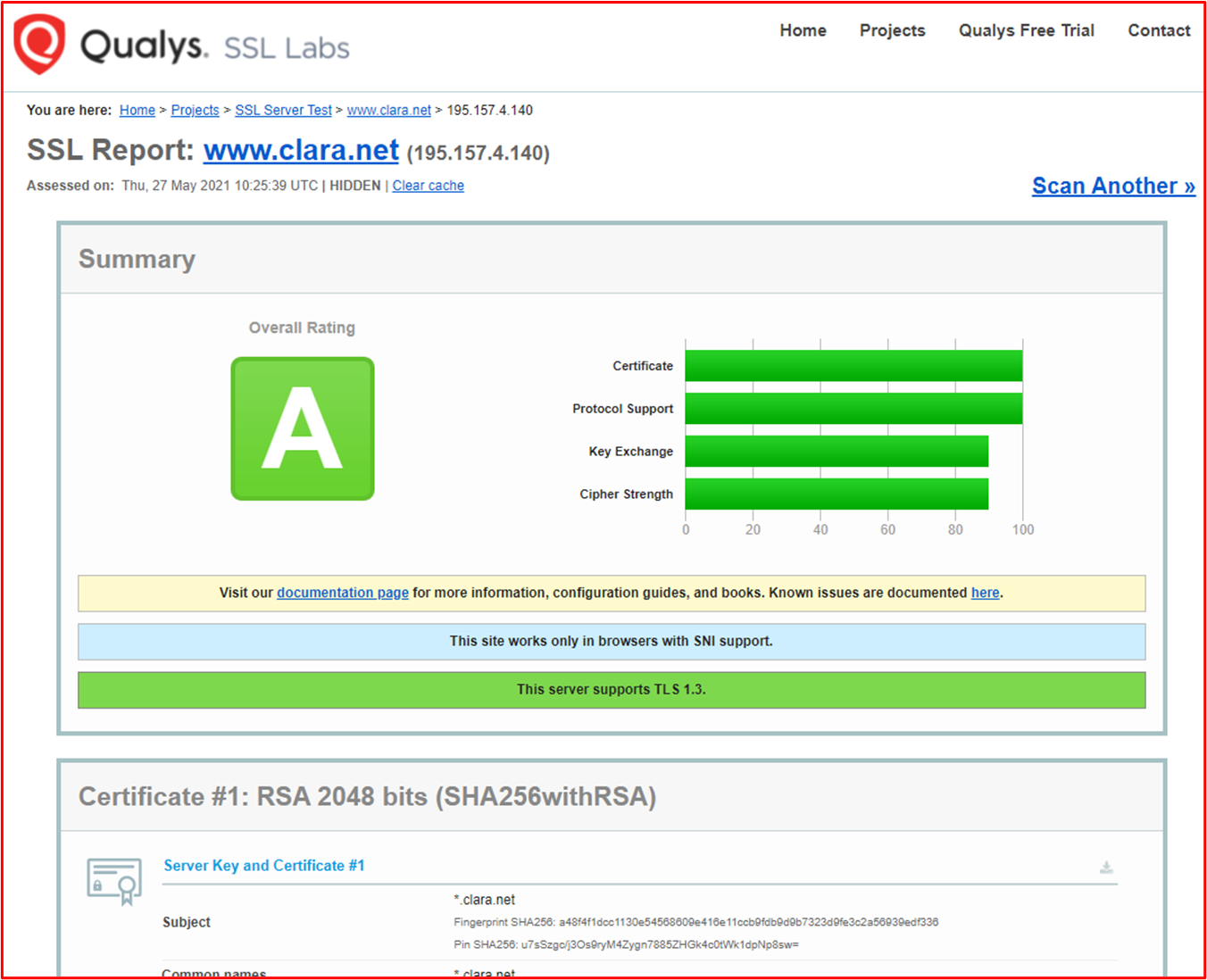

Control 24: proporcione pruebas demostrables de que el firewall solo admite criptografía fuerte en todas las interfaces administrativas que no son de consola.

Intención: para mitigar los ataques man-in-the-middle del tráfico administrativo, todas las interfaces administrativas que no son de consola solo deben admitir criptografía fuerte. La intención principal de este control es proteger las credenciales administrativas, ya que se configura la conexión que no es de consola. Además, esto también puede ayudar a protegerse contra la interceptación en la conexión, intentando reproducir funciones administrativas para volver a configurar el dispositivo o como parte del reconocimiento.

Instrucciones de evidencia de ejemplo: proporcione la configuración del firewall, si la configuración proporciona la configuración criptográfica de las interfaces administrativas que no son de consola (no todos los dispositivos incluirán esto como opciones configurables). Si esto no está dentro de la configuración, es posible que pueda emitir comandos al dispositivo para mostrar lo que está configurado para estas conexiones. Algunos proveedores pueden publicar esta información en artículos, por lo que también puede ser una manera de evidenciar esta información. Por último, es posible que tenga que ejecutar herramientas para generar el cifrado que se admite.

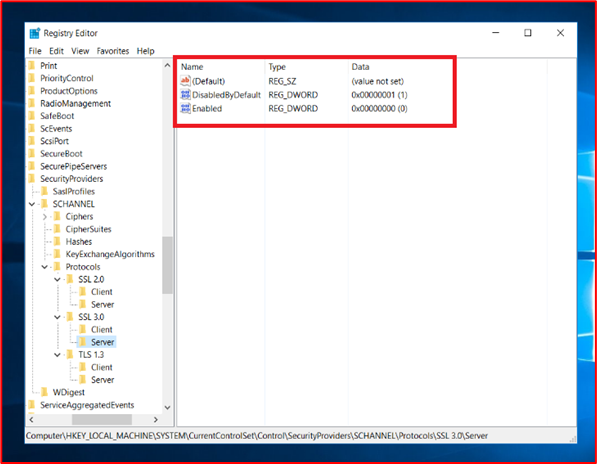

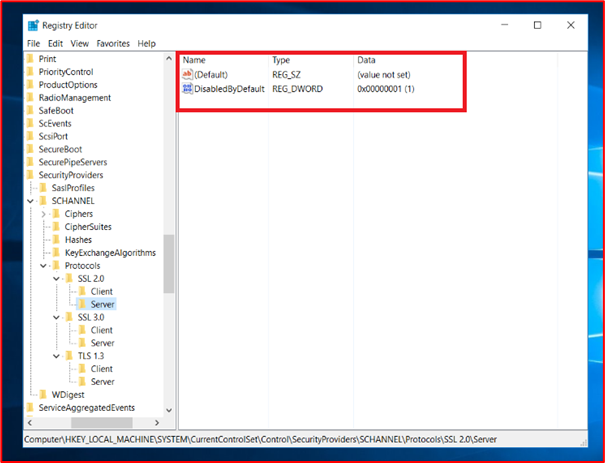

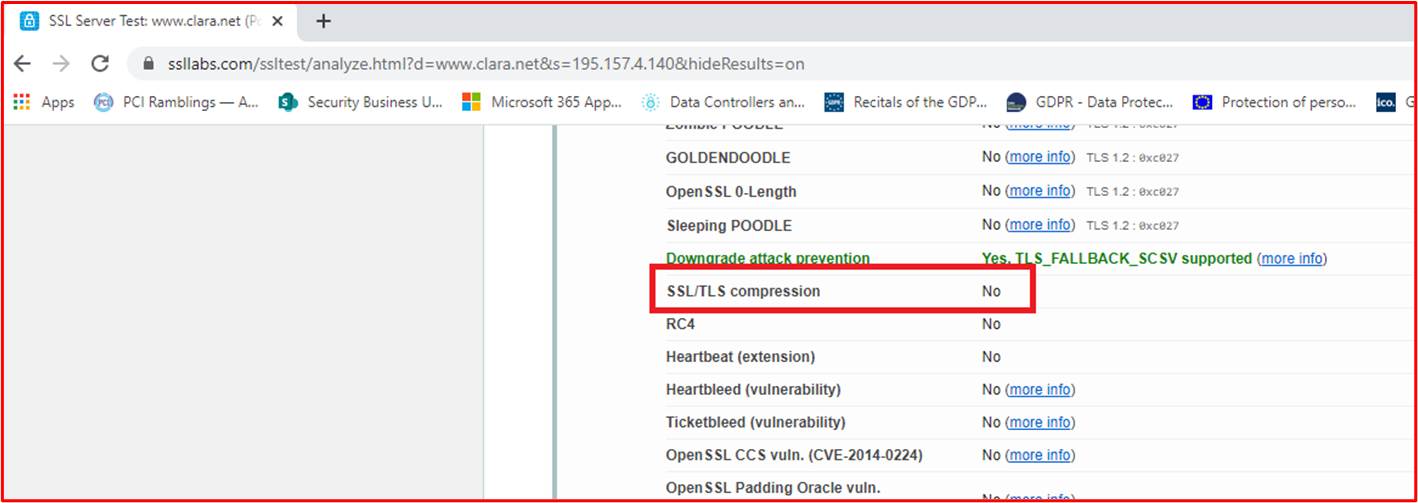

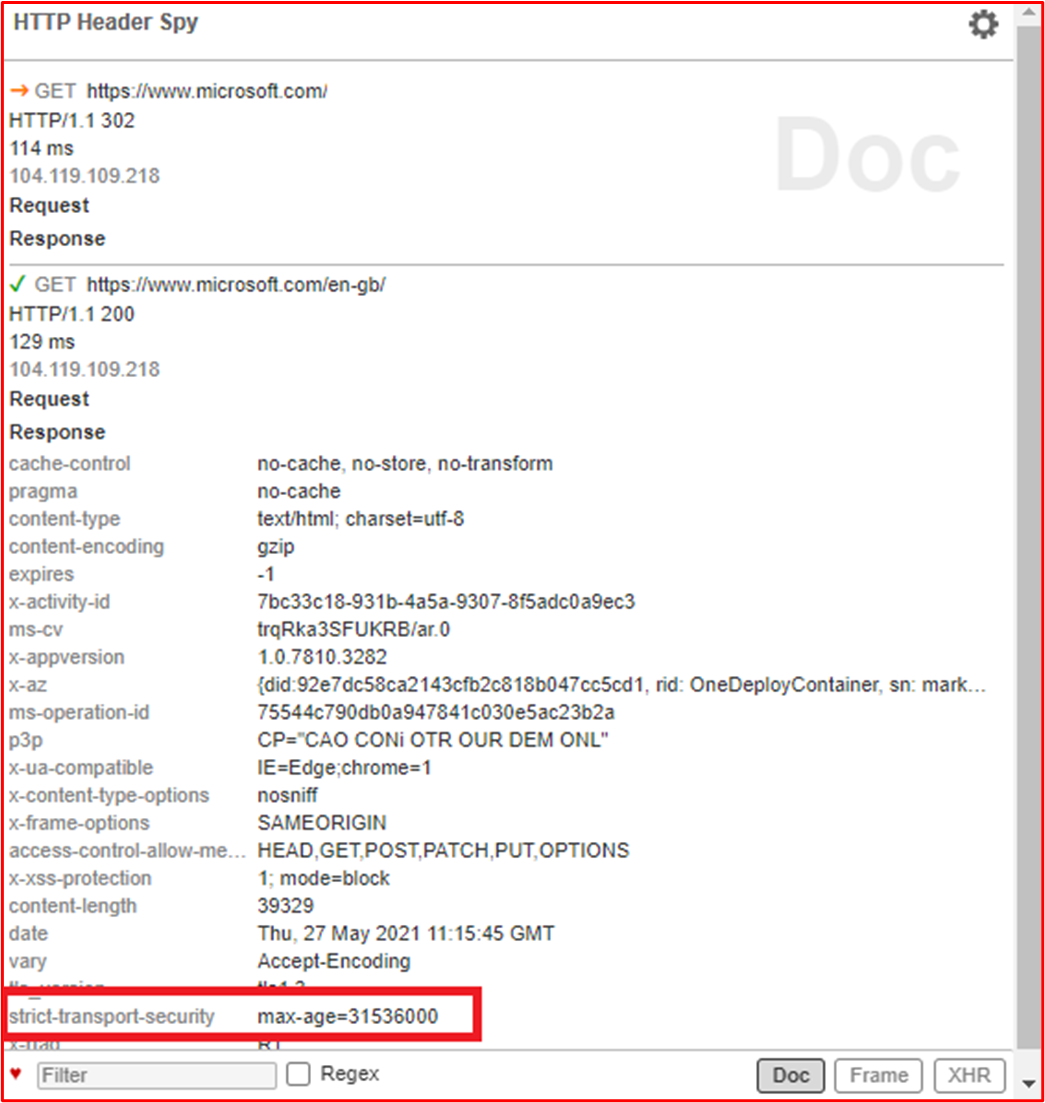

Evidencia de ejemplo: en la captura de pantalla siguiente se muestra la salida de SSLScan en la interfaz de Administración web del firewall de WatchGuard en el puerto TCP 8080. Esto muestra TLS 1.2 o superior con un cifrado de cifrado mínimo de AES de 128 bits.

Nota: Los firewalls de WatchGuard también admiten funciones administrativas mediante SSH (puerto TCP 4118) y WatchGuard System Manager (puertos TCP 4105 & 4117). También sería necesario proporcionar pruebas de estas interfaces administrativas que no son de consola.

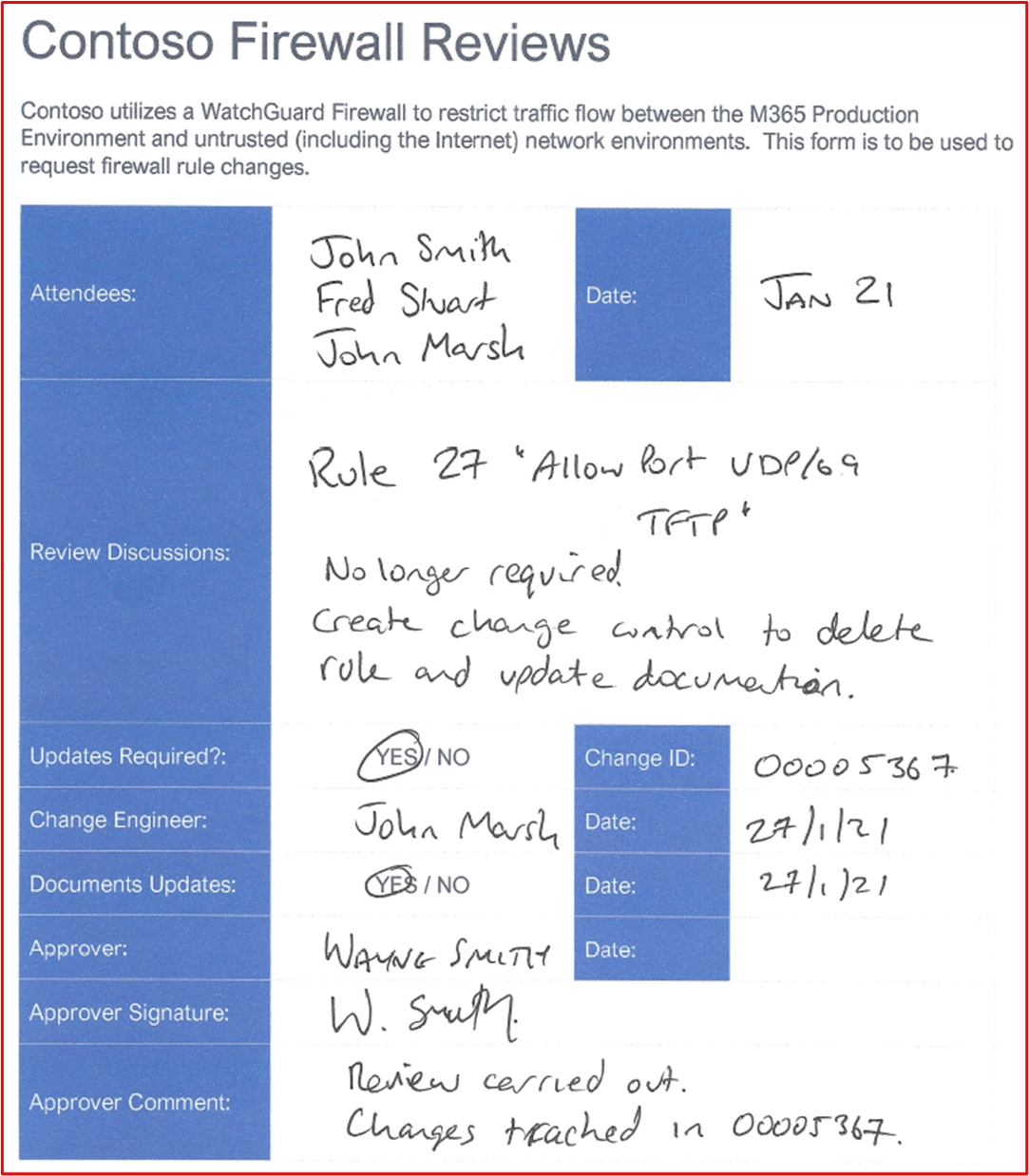

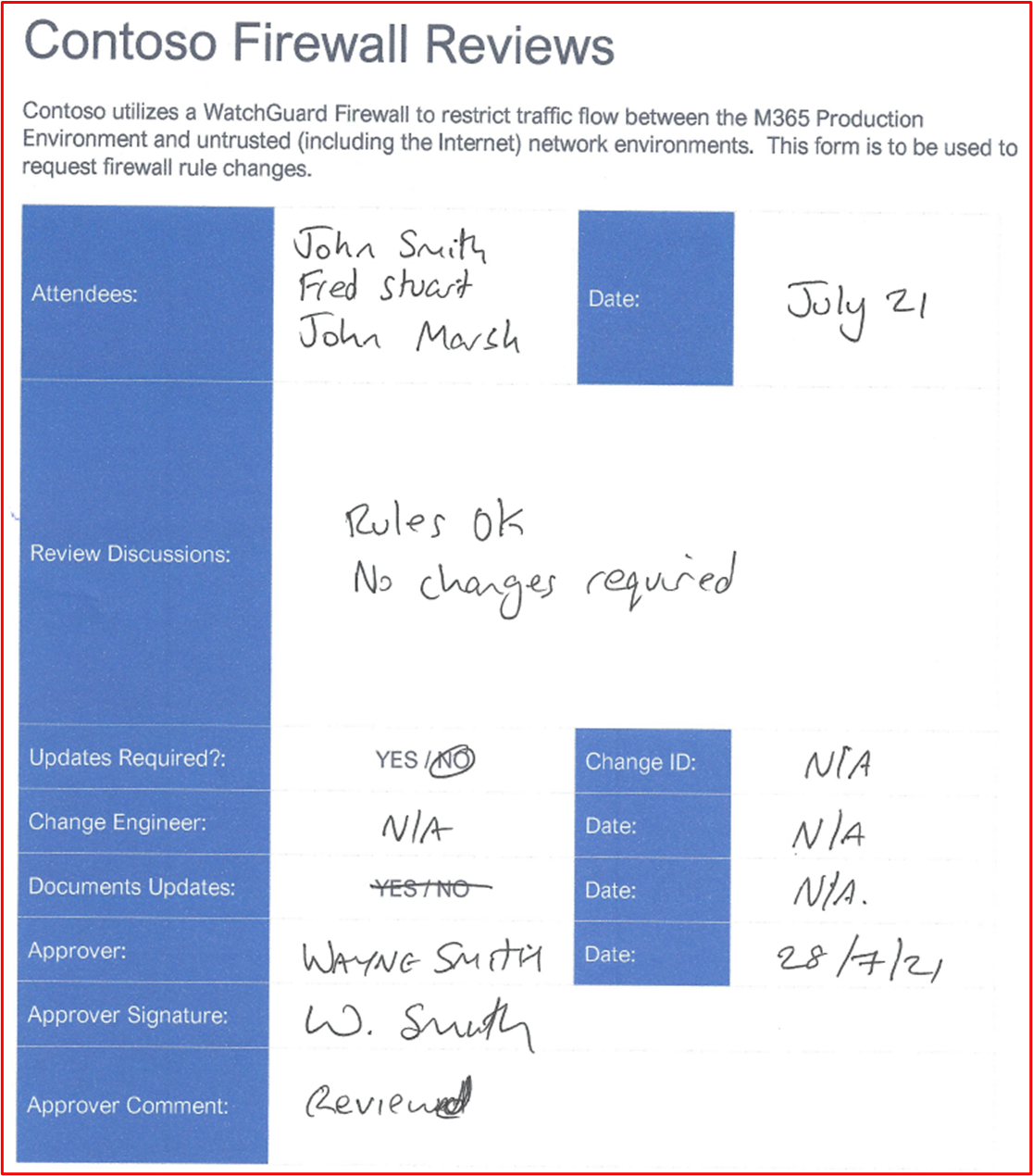

Control 25: proporcione pruebas demostrables de que está realizando revisiones de reglas de firewall al menos cada 6 meses.

Intención: con el tiempo, existe el riesgo de que los componentes del sistema se rastrean en la configuración con el entorno dentro del ámbito. Esto a menudo puede introducir inseguridades o configuraciones incorrectas que pueden aumentar el riesgo de peligro para el entorno. Se pueden introducir cambios de configuración por numerosas razones, como cambios temporales para ayudar a solucionar problemas, cambios temporales para cambios funcionales ad hoc, para introducir correcciones rápidas a problemas que a veces pueden ser excesivamente permisivos debido a las presiones de introducir una corrección rápida. Por ejemplo, puede introducir una regla de firewall temporal "Permitir todo" para solucionar un problema urgente. La intención de este control es doble, en primer lugar para identificar dónde hay configuraciones incorrectas que pueden introducir inseguridades y, en segundo lugar, para ayudar a identificar las reglas de firewall que ya no son necesarias y, por lo tanto, se pueden quitar, es decir, si se ha retirado un servicio pero la regla de firewall se ha dejado atrás.

Directrices de evidencia de ejemplo: la evidencia debe ser capaz de demostrar que se han producido las reuniones de revisión. Esto se puede hacer compartiendo los minutos de reunión de la revisión del firewall y cualquier evidencia adicional de control de cambios que muestre las acciones realizadas en la revisión. Asegúrese de que las fechas están presentes, ya que tendríamos que ver un mínimo de dos de estas reuniones (es decir, cada seis meses)

Evidencia de ejemplo: en la captura de pantalla siguiente se muestran las pruebas de una revisión del firewall que tiene lugar en enero de 2021.

En la captura de pantalla siguiente se muestran las pruebas de una revisión del firewall que tiene lugar en julio de 2021.

Firewalls: WAF

es opcional implementar un Web Application Firewall (WAF) en la solución. Si se usa un WAF, esto contará como créditos adicionales para la matriz de puntuación dentro del dominio de seguridad "Seguridad operativa". Los WAF pueden inspeccionar el tráfico web para filtrar y supervisar el tráfico web entre Internet y las aplicaciones web publicadas para identificar ataques específicos de aplicaciones web. Las aplicaciones web pueden sufrir muchos ataques que son específicos de aplicaciones web como inyección de SQL (SQLi), scripting entre sitios (XSS), falsificación de solicitudes entre sitios (CSRF/XSRF), etc. y WAF están diseñadas para protegerse frente a estos tipos de cargas malintencionadas para ayudar a proteger las aplicaciones web frente a ataques y posibles riesgos.

Control 26: proporcione pruebas demostrables de que el Web Application Firewall (WAF) está configurado para supervisar, alertar y bloquear el tráfico malintencionado de forma activa.

Intención: este control está implementado para confirmar que waf está en su lugar para todas las conexiones web entrantes y que está configurado para bloquear o alertar al tráfico malintencionado. Para proporcionar una capa adicional de defensa para el tráfico web, los WAF deben configurarse para todas las conexiones web entrantes; de lo contrario, los grupos de actividades externas podrían omitir los WAF diseñados para proporcionar esta capa adicional de protección. Si waf no está configurado para bloquear activamente el tráfico malintencionado, el WAF debe ser capaz de proporcionar una alerta inmediata al personal que pueda reaccionar rápidamente ante el posible tráfico malintencionado para ayudar a mantener la seguridad del entorno y detener los ataques.

Directrices de evidencia de ejemplo: proporcione la salida de configuración del WAF que resalta las conexiones web entrantes que se atienden y que la configuración bloquea activamente el tráfico malintencionado o está supervisando y alertando. Como alternativa, se pueden compartir capturas de pantalla de la configuración específica para demostrar que una organización cumple este control.

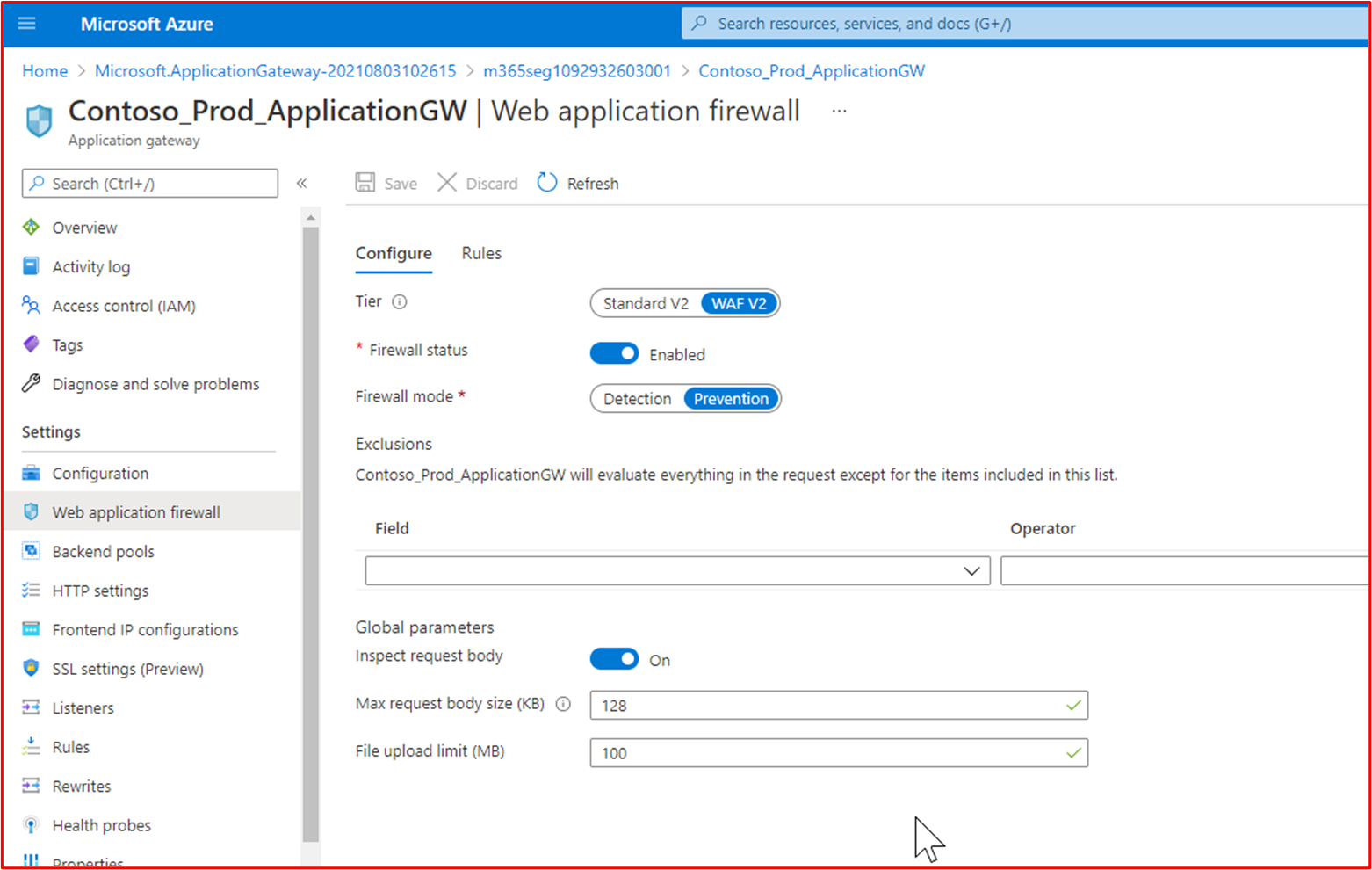

Evidencia de ejemplo: en las capturas de pantalla siguientes se muestra que la directiva waf de producción de Contoso Azure Application Gateway está habilitada y que está configurada para el modo "Prevención", lo que quitará activamente el tráfico malintencionado.

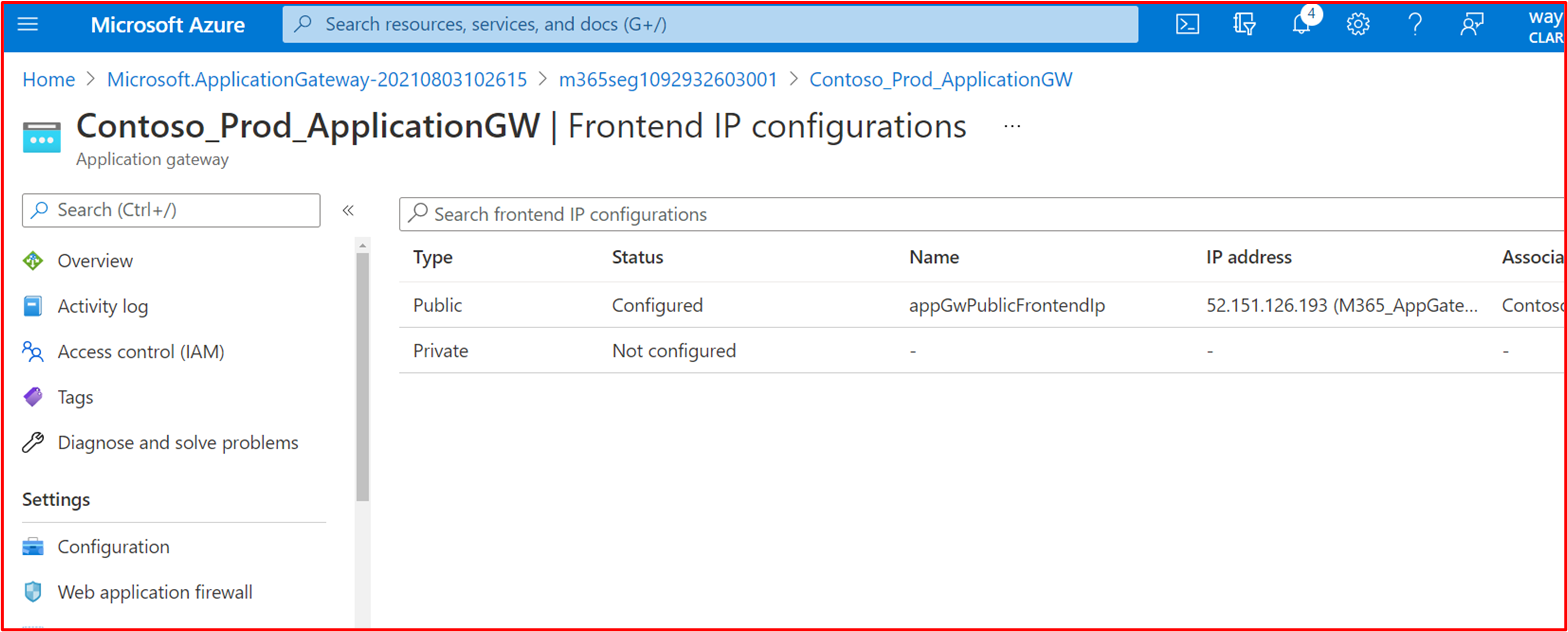

En la captura de pantalla siguiente se muestra la configuración de IP de front-end.

Nota: La evidencia debe demostrar todas las direcciones IP públicas que usa el entorno para asegurarse de que se cubren todos los puntos de entrada, motivo por el que también se incluye esta captura de pantalla.

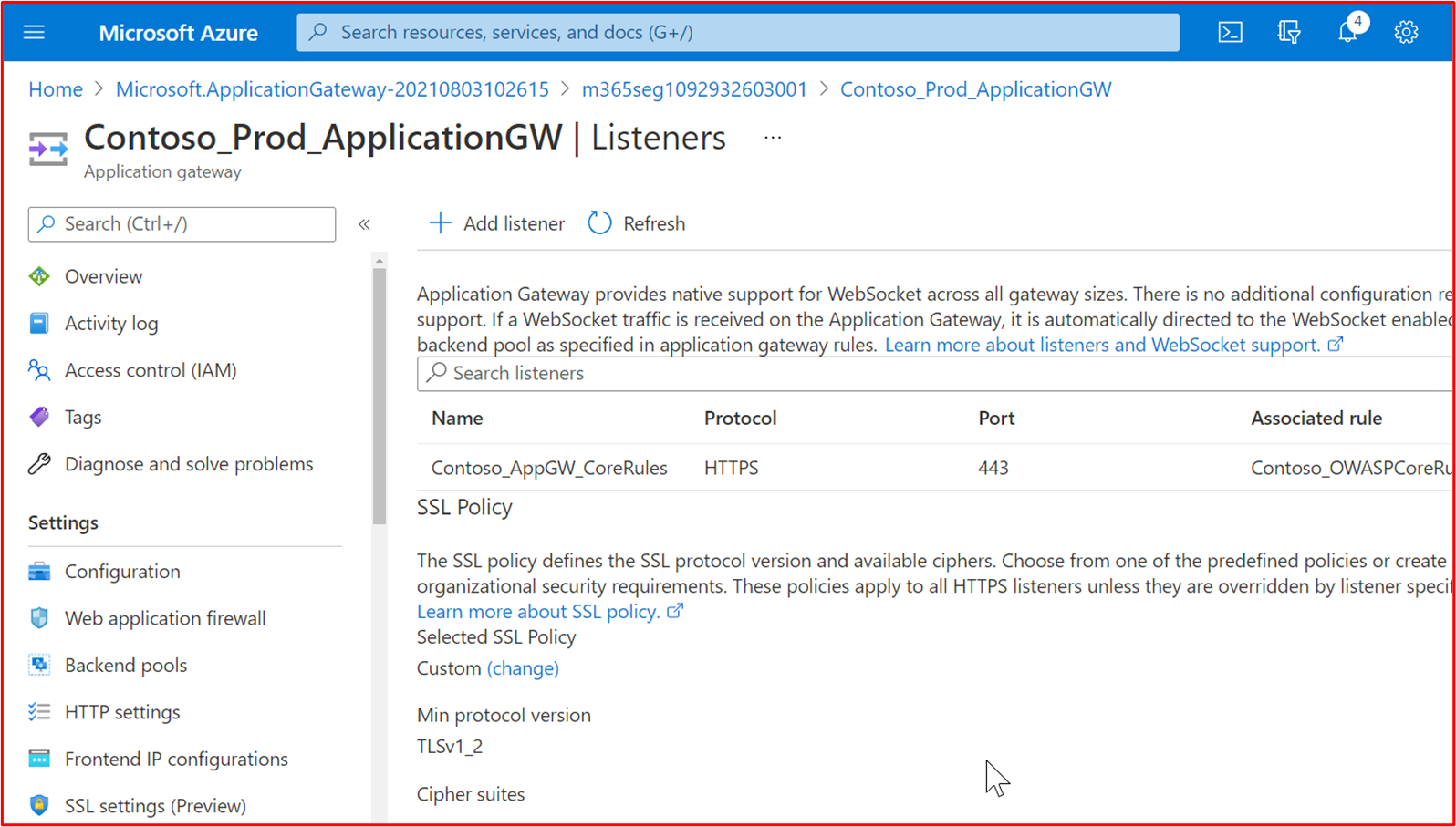

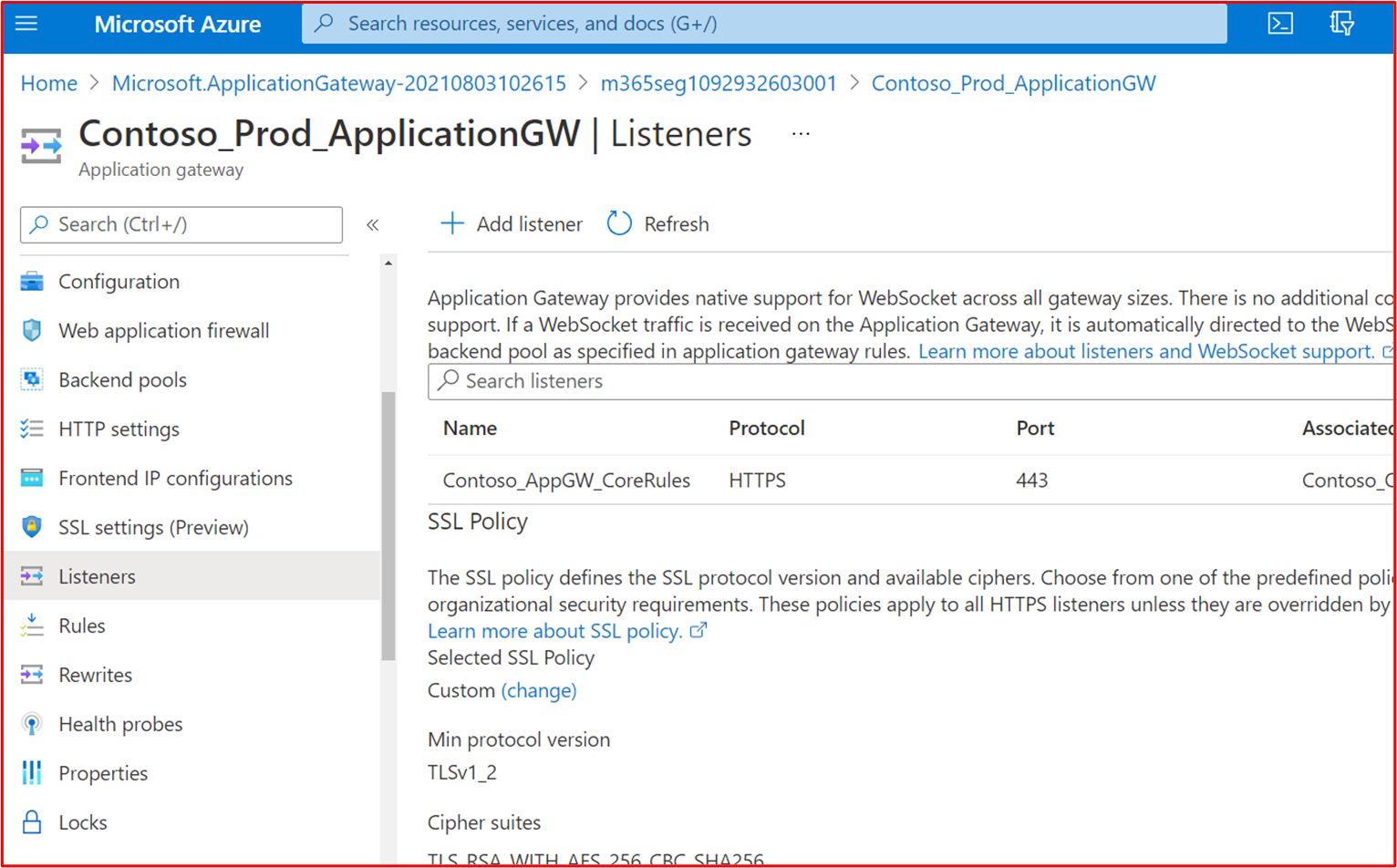

En la captura de pantalla siguiente se muestran las conexiones web entrantes con este WAF.

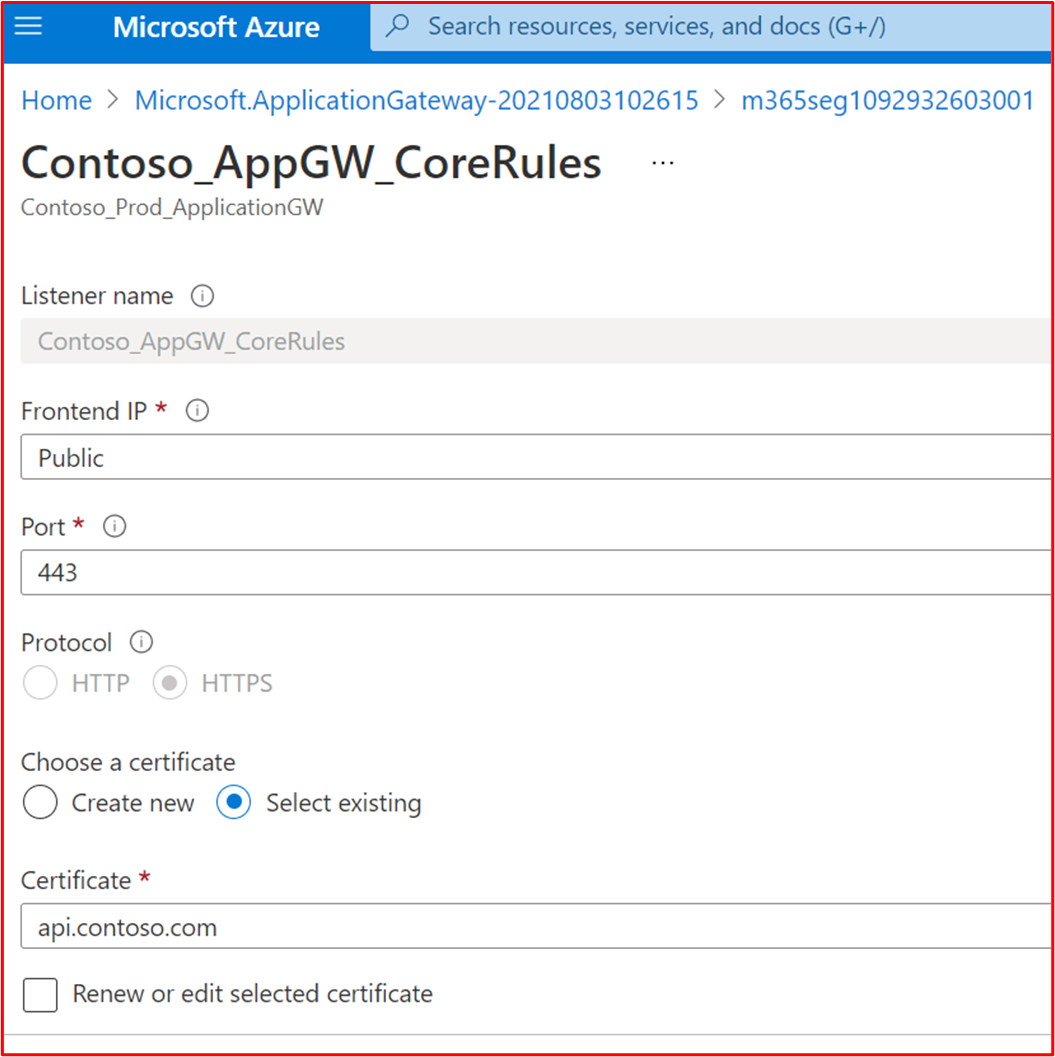

En la captura de pantalla siguiente se muestra el Contoso_AppGW_CoreRules que muestra que es para el servicio de api.contoso.com.

Control 27: proporcione pruebas demostrables de que waf admite la descarga SSL.

Intención: la capacidad de configurar WAF para admitir la descarga ssl es importante; de lo contrario, waf no podrá inspeccionar el tráfico HTTPS. Dado que estos entornos necesitan admitir el tráfico HTTPS, esta es una función crítica para que waf garantice que las cargas malintencionadas dentro del tráfico HTTPS se puedan identificar y detener.

Directrices de evidencia de ejemplo: proporcione pruebas de configuración a través de una exportación de configuración o capturas de pantalla que muestren que se admite y configura la descarga de SSL.

Evidencia de ejemplo: en Azure Application Gateway, configuración de una descarga SSL habilitada para agente de escucha SSL, consulte la página Información general sobre la terminación TLS y TLS de un extremo a otro con Application Gateway Microsoft Docs página. En la captura de pantalla siguiente se muestra esta configuración para la Azure Application Gateway de producción de Contoso.

Control 28: "Proporcione pruebas demostrables de que waf está protegido contra algunas o todas las siguientes clases de vulnerabilidades según el conjunto de reglas principales de OWASP (3.0 o 3.1):

problemas de protocolo y codificación,

inserción de encabezados, contrabando de solicitudes y división de respuestas,

ataques de recorrido de archivos y rutas de acceso,

ataques de inclusión remota de archivos (RFI),

ataques de ejecución remota de código,

Ataques por inyección de PHP,

ataques de scripting entre sitios,

Ataques por inyección de SQL,

ataques de fijación de sesión.

Intención: los WAF deben configurarse para identificar las cargas de ataque de las clases comunes de vulnerabilidades. Este control tiene la intención de garantizar que la detección adecuada de las clases de vulnerabilidades se cubra aprovechando el conjunto de reglas principal de OWASP.

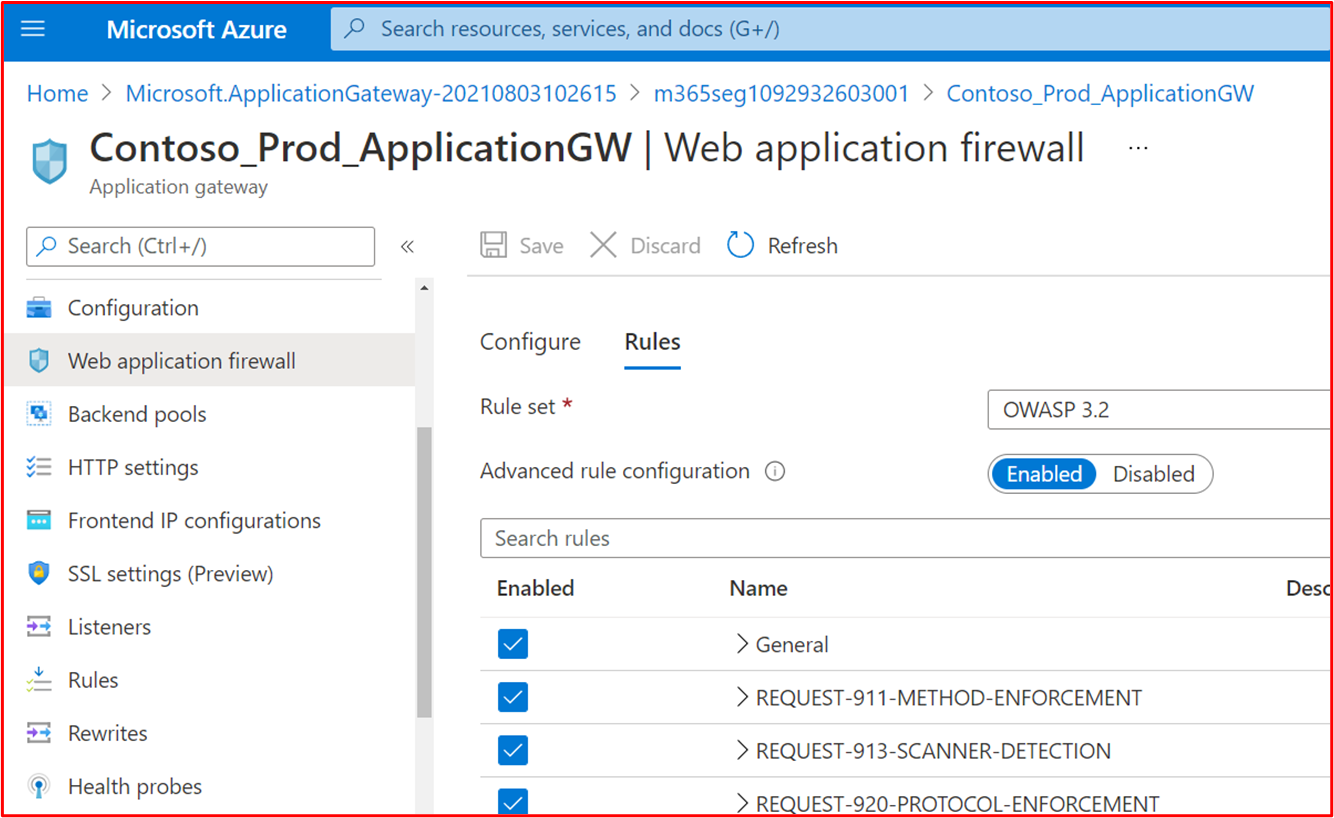

Directrices de evidencia de ejemplo: proporcionar pruebas de configuración a través de una exportación de configuración o capturas de pantalla demuestran que la mayoría de las clases de vulnerabilidad identificadas anteriormente están siendo cubiertas por el examen.

Evidencia de ejemplo: en la captura de pantalla siguiente se muestra que la directiva de WAF Azure Application Gateway producción de Contoso está configurada para examinar la versión 3.2 del conjunto de reglas principal de OWASP.

Cambiar control

Un proceso de control de cambios establecido y entendido es esencial para garantizar que todos los cambios pasan por un proceso estructurado que es repetible. Al garantizar que todos los cambios pasan por un proceso estructurado, las organizaciones pueden asegurarse de que los cambios se administran de forma eficaz, se revisan por igual y se prueban adecuadamente antes de que se firmen. Esto no solo ayuda a minimizar el riesgo de interrupciones del sistema, sino que también ayuda a minimizar el riesgo de posibles incidentes de seguridad a través de cambios incorrectos que se introducen.

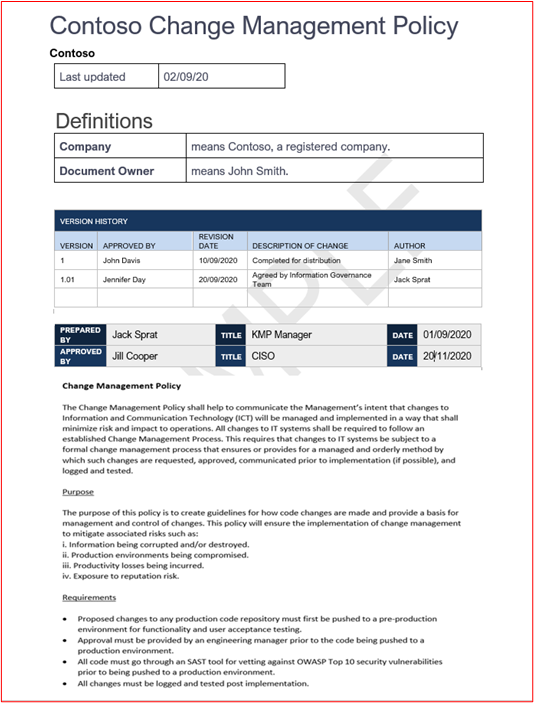

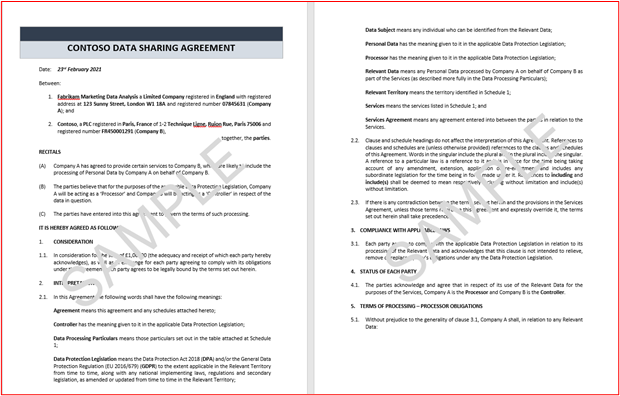

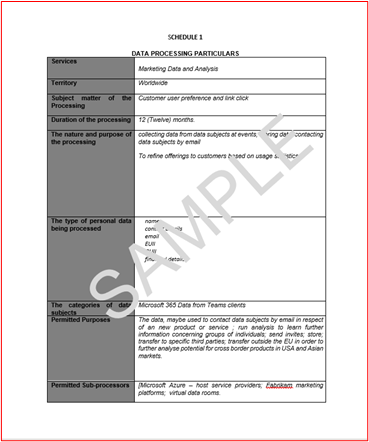

Control 29: proporcione documentación de directivas que rigen los procesos de control de cambios.

Intención: para mantener un entorno seguro y una aplicación segura, se debe establecer un sólido proceso de control de cambios para garantizar que todos los cambios de infraestructura y código se realicen con una supervisión fuerte y procesos definidos. Esto garantiza que los cambios estén documentados, se tengan en cuenta las implicaciones de seguridad, se haya pensado en qué impacto de seguridad tendrá el cambio, etc. La intención es asegurarse de que el proceso de control de cambios está documentado para garantizar que se adopte un enfoque seguro y coherente para todos los cambios dentro del entorno y las prácticas de desarrollo de aplicaciones.

Directrices de evidencia de ejemplo: las directivas o procedimientos de control de cambios documentados deben compartirse con los analistas de certificación.

Evidencia de ejemplo: a continuación se muestra el inicio de una directiva de administración de cambios de ejemplo. Proporcione sus políticas y procedimientos completos como parte de la evaluación.

Nota: En esta captura de pantalla se muestra un documento de directiva o proceso, la expectativa es que los ISV compartan la documentación real de directivas o procedimientos auxiliares y no simplemente proporcionen una captura de pantalla.

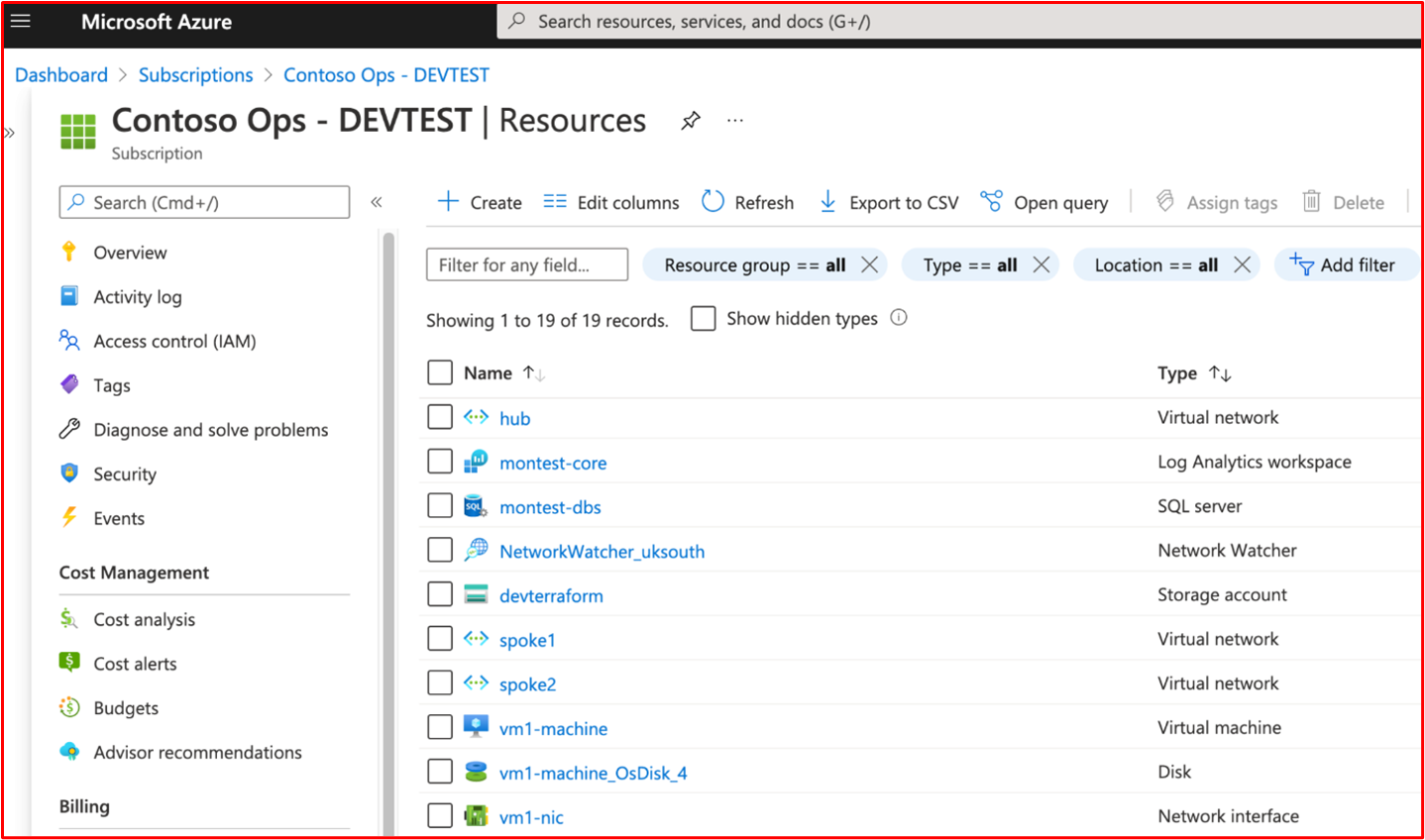

Control 30: proporcione pruebas demostrables de que los entornos de desarrollo y pruebas aplican la separación de las tareas del entorno de producción.

Intención: la mayoría de los entornos de desarrollo y pruebas de la organización no están configurados con el mismo vigor que los entornos de producción y, por tanto, son menos seguros. Además, las pruebas no deben realizarse en el entorno de producción, ya que esto puede introducir problemas de seguridad o puede ser perjudicial para la entrega de servicios para los clientes. Al mantener entornos independientes que aplican una separación de tareas, las organizaciones pueden garantizar que los cambios se aplican a los entornos correctos, lo que reduce el riesgo de errores mediante la implementación de cambios en entornos de producción cuando se ha diseñado para el entorno de desarrollo y pruebas.

Directrices de evidencia de ejemplo: se pueden proporcionar capturas de pantalla que muestran los diferentes entornos que se usan para entornos de desarrollo y pruebas y entornos de producción. Normalmente, tendría diferentes personas o equipos con acceso a cada entorno o, cuando esto no sea posible, los entornos usarían diferentes servicios de autorización para garantizar que los usuarios no puedan iniciar sesión erróneamente en el entorno incorrecto para aplicar los cambios.

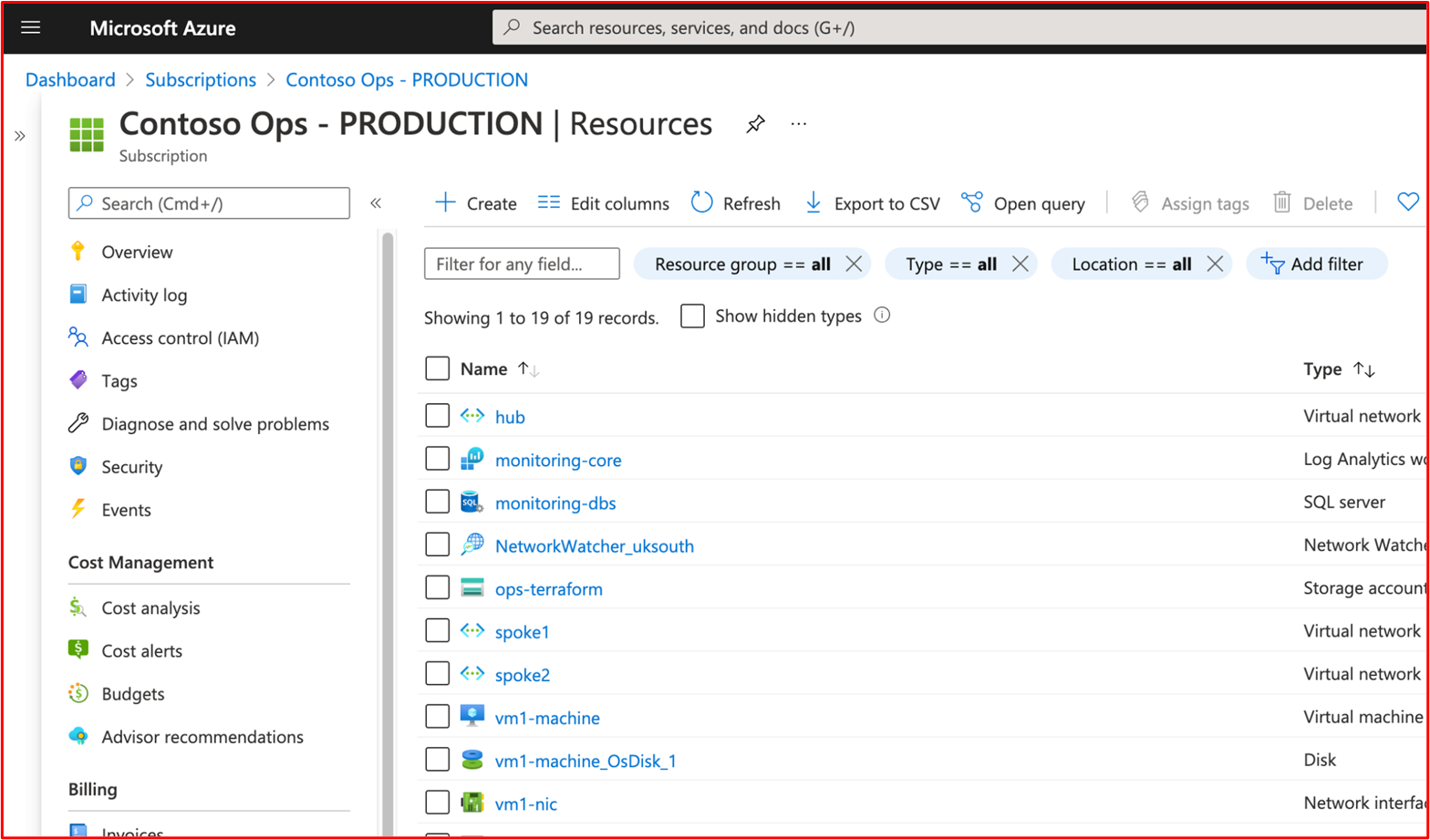

Evidencia de ejemplo: en la captura de pantalla siguiente se muestra una suscripción de Azure para el entorno TEST de Contoso.

En esta captura de pantalla siguiente se muestra una suscripción de Azure independiente para el entorno "PRODUCTION" de Contoso.

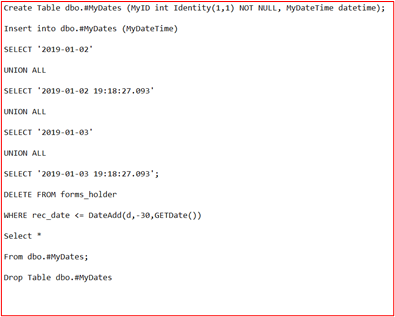

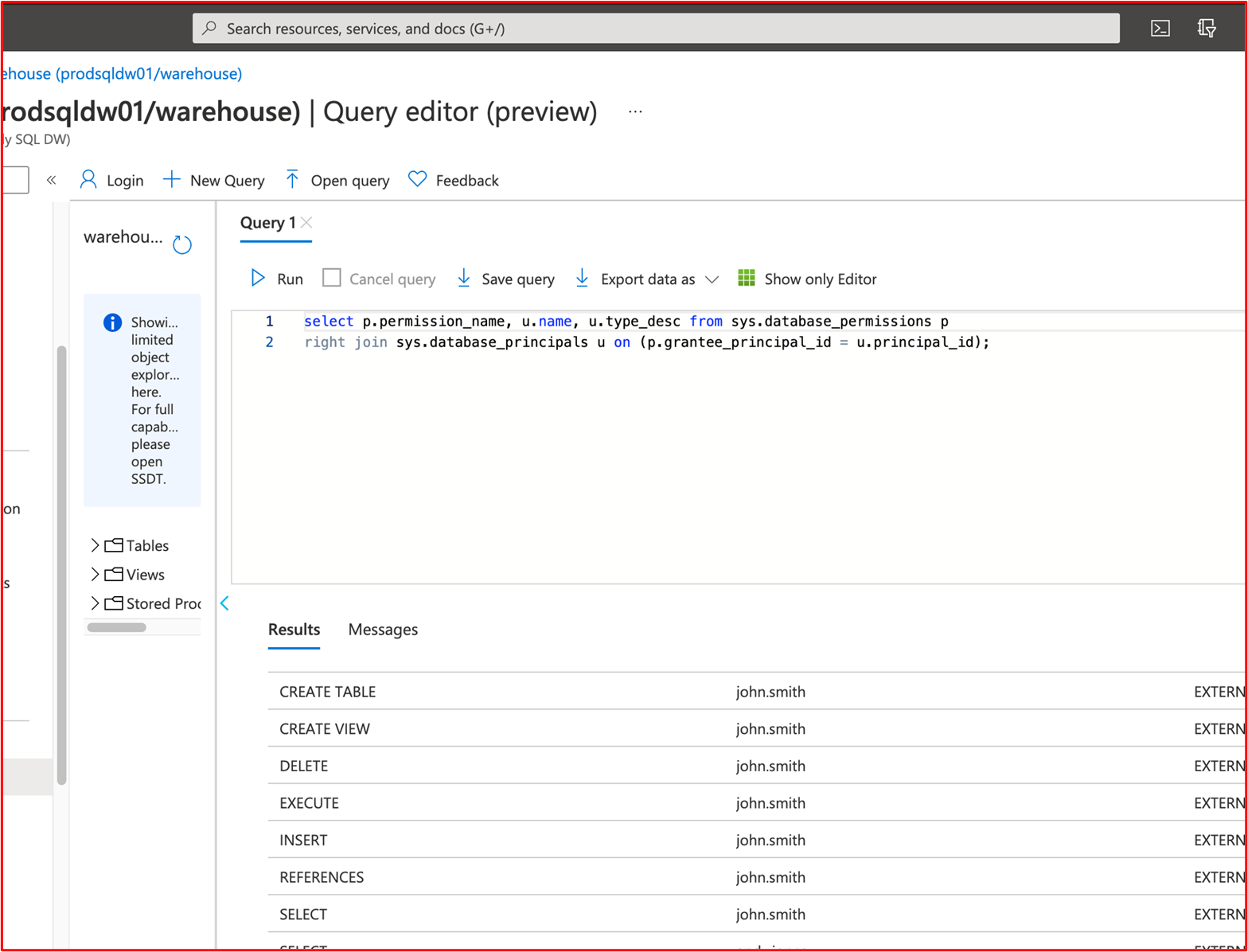

Control 31: proporcione pruebas demostrables de que los datos de producción confidenciales no se usan en los entornos de desarrollo o pruebas.

- Intención: como ya se ha explicado anteriormente, las organizaciones no implementarán medidas de seguridad de un entorno de desarrollo o prueba con el mismo vigor que el entorno de producción. Por lo tanto, al usar datos de producción confidenciales en estos entornos de desarrollo y pruebas, aumenta el riesgo de un riesgo y debe evitar el uso de datos dinámicos o confidenciales dentro de estos entornos de desarrollo y pruebas.

Nota: Puede usar datos activos en entornos de desarrollo o pruebas, siempre que el desarrollo o la prueba se incluyan en el ámbito de la evaluación para que la seguridad se pueda evaluar con los controles de certificación de Microsoft 365.

Directrices de evidencia de ejemplo: la evidencia se puede proporcionar mediante el uso compartido de capturas de pantalla de la salida de la misma consulta SQL en una base de datos de producción (redacte cualquier información confidencial) y la base de datos de desarrollo y pruebas. La salida de los mismos comandos debe generar diferentes conjuntos de datos. Donde se almacenan los archivos, la visualización del contenido de las carpetas dentro de ambos entornos también debe mostrar diferentes conjuntos de datos.

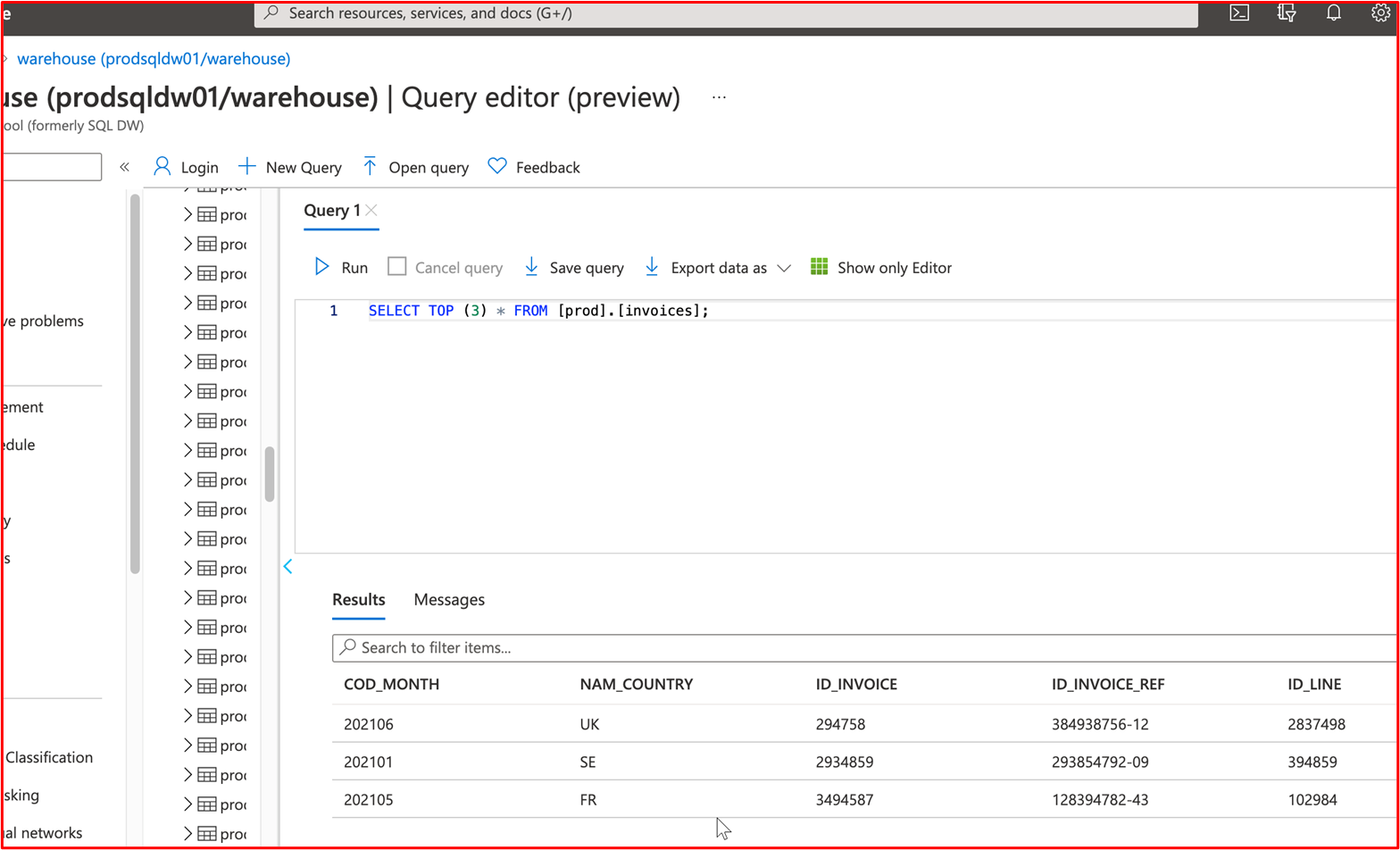

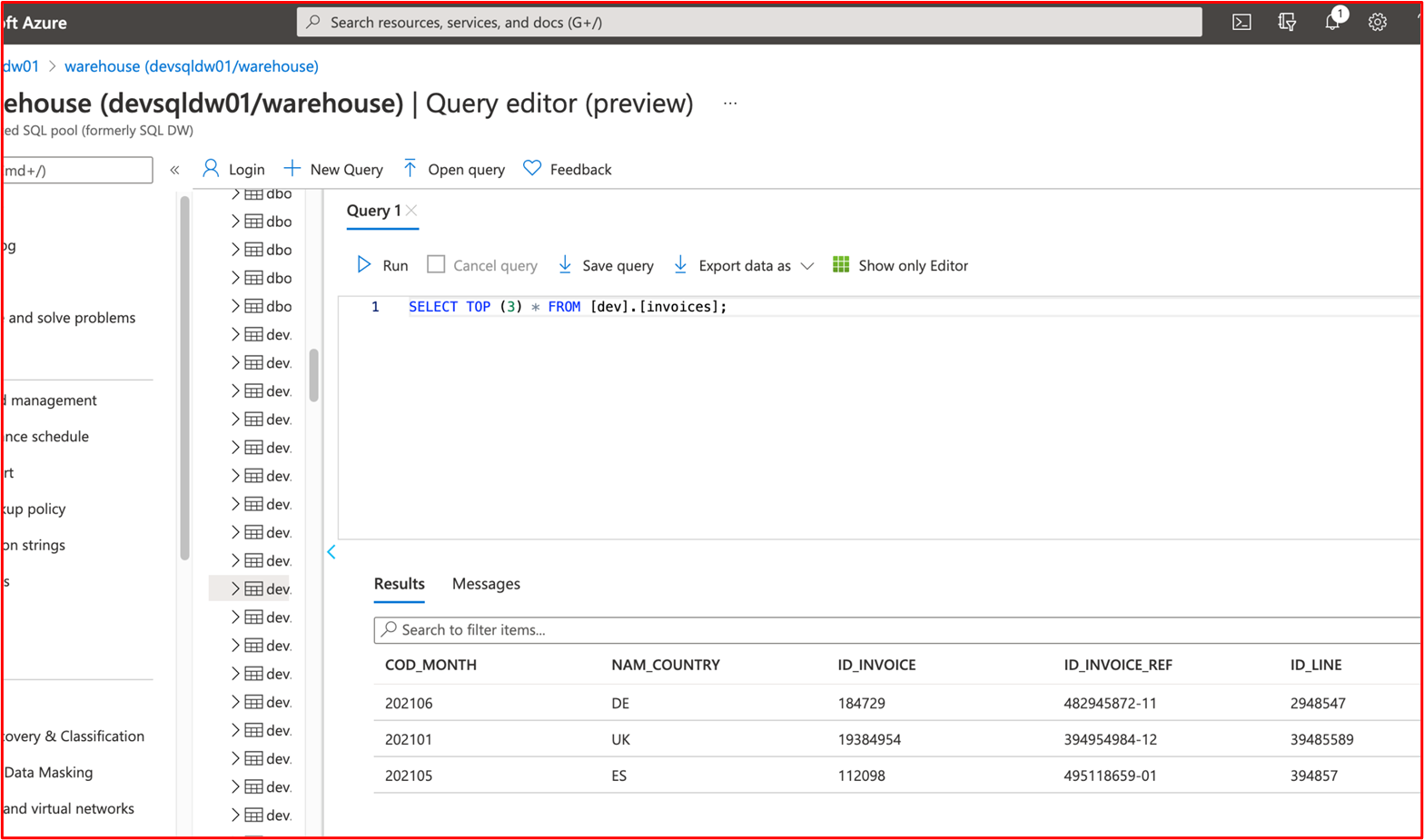

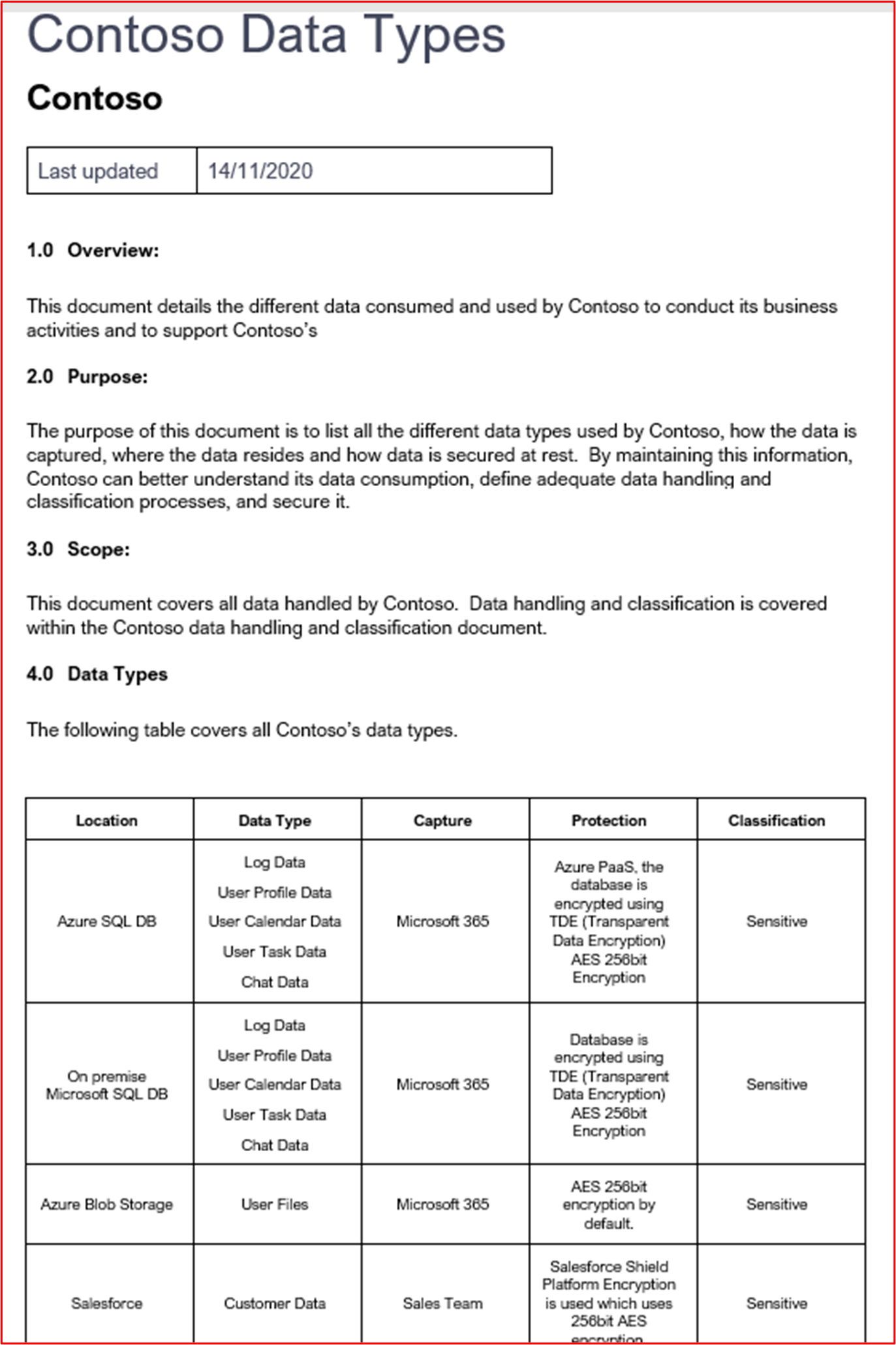

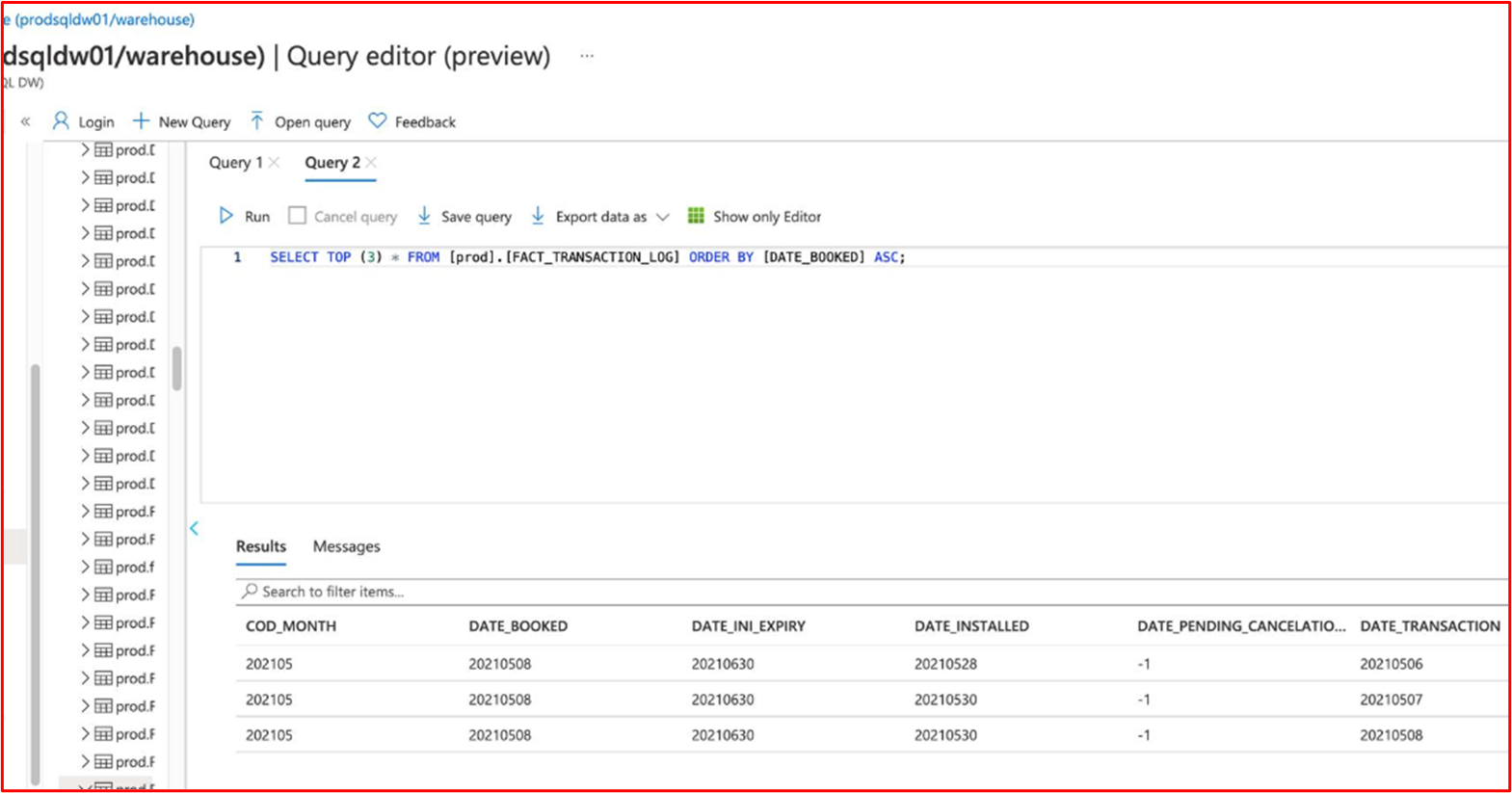

Evidencia de ejemplo: en la captura de pantalla siguiente se muestran los tres registros principales (para el envío de pruebas, proporcione los 20 primeros) de la base de datos de producción.

En la captura de pantalla siguiente se muestra la misma consulta de la base de datos de desarrollo, en la que se muestran registros diferentes.

Esto muestra que los conjuntos de datos son diferentes.

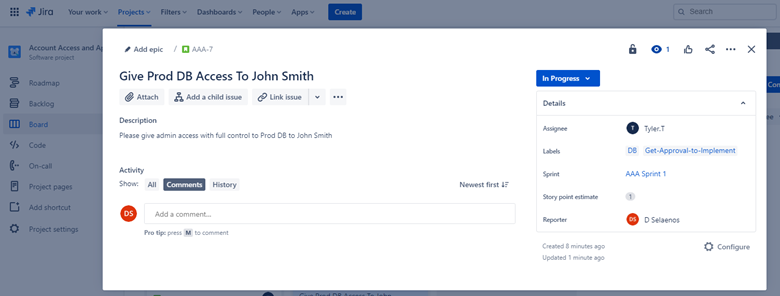

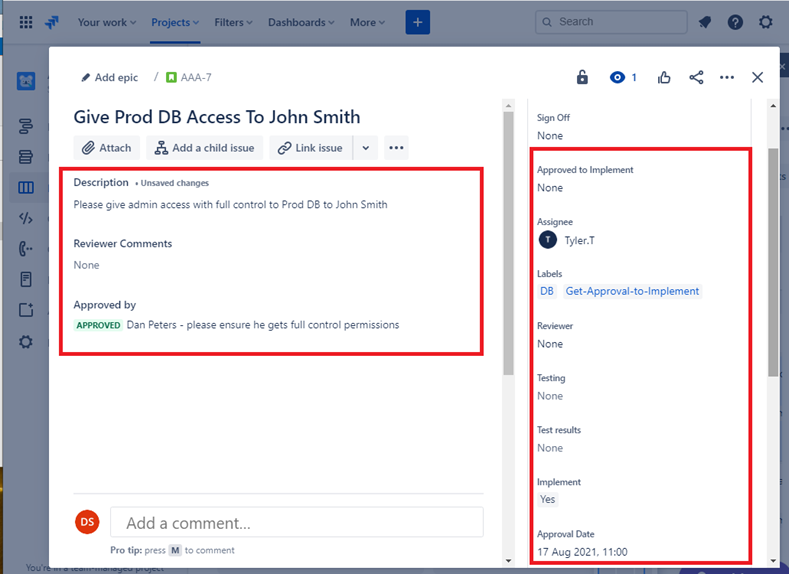

Control 32: proporcionar pruebas demostrables de que las solicitudes de cambio documentadas contienen el impacto del cambio, detalles de los procedimientos de retroceso y de las pruebas que se van a realizar.

Intención: la intención de este control es asegurarse de que el pensamiento ha entrado en el cambio que se solicita. El impacto que el cambio tiene en la seguridad del sistema o entorno debe tenerse en cuenta y documentarse claramente, cualquier procedimiento de retroceso debe ser documentada para ayudar en la recuperación en caso de que algo vaya mal y, por último, los detalles de las pruebas necesarias para validar que el cambio se ha realizado correctamente también deben considerarse y documentarse.

Directrices de evidencia de ejemplo: las pruebas se pueden proporcionar exportando un ejemplo de solicitudes de cambio, proporcionando solicitudes de cambio en papel o proporcionando capturas de pantalla de las solicitudes de cambio que muestran estos tres detalles contenidos en la solicitud de cambio.

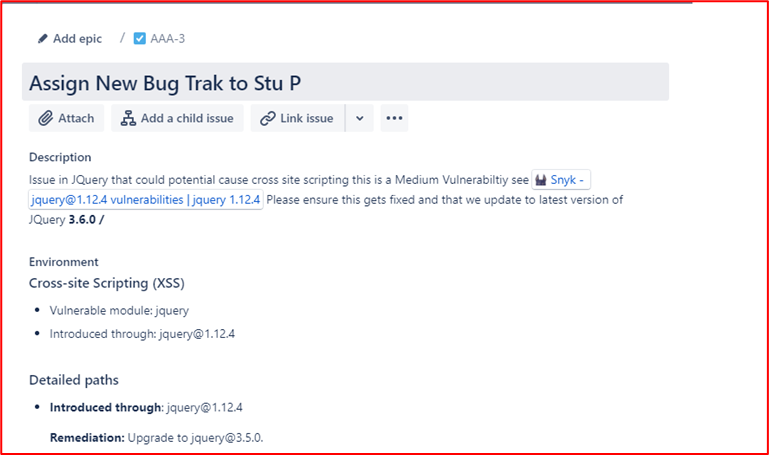

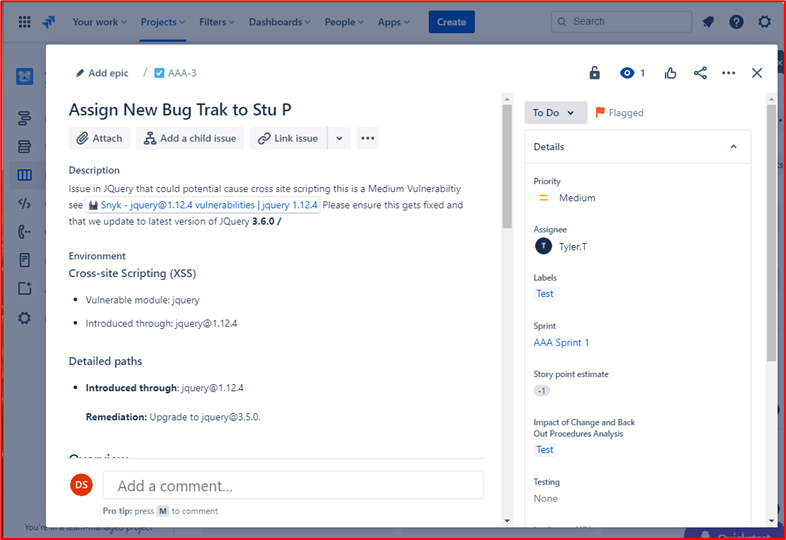

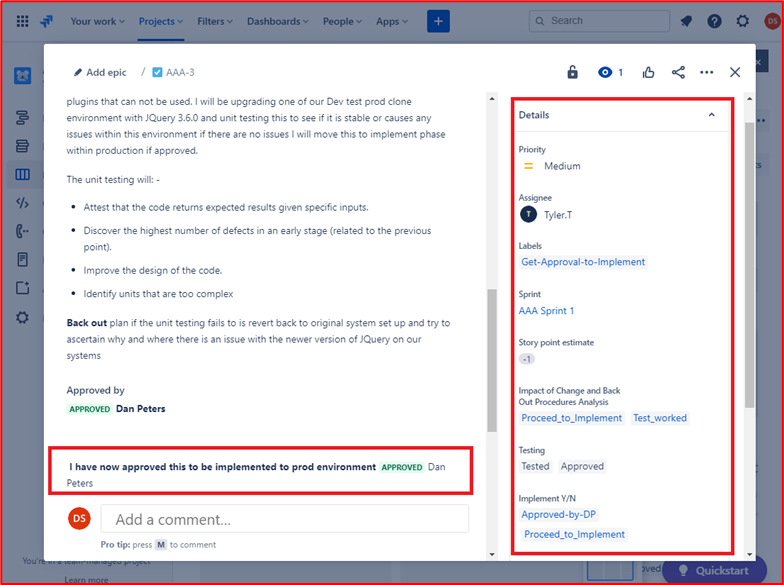

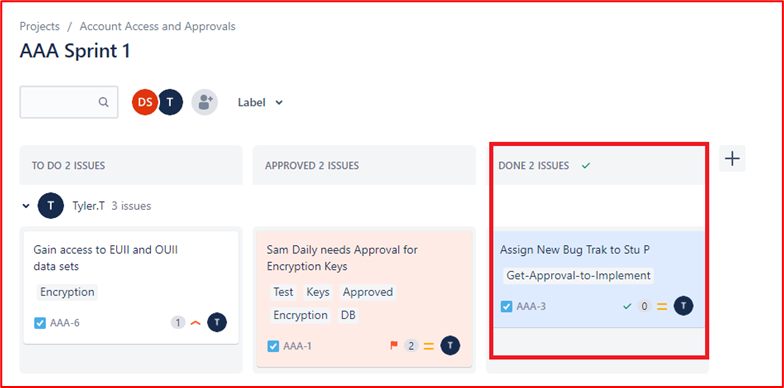

Evidencia de ejemplo: en la imagen siguiente se muestra una nueva vulnerabilidad de scripting entre sitios (XSS) asignada y un documento para la solicitud de cambio.

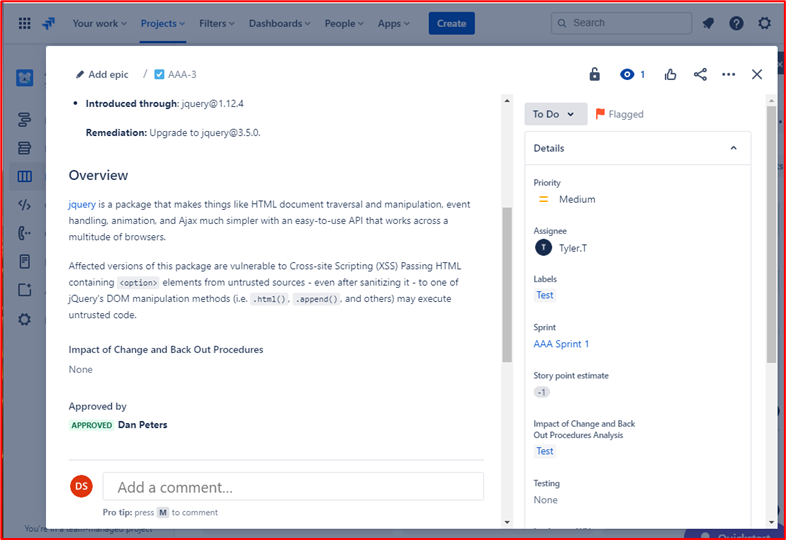

Los vales siguientes muestran la información que se ha establecido o agregado al billete en su recorrido para que se resuelva.

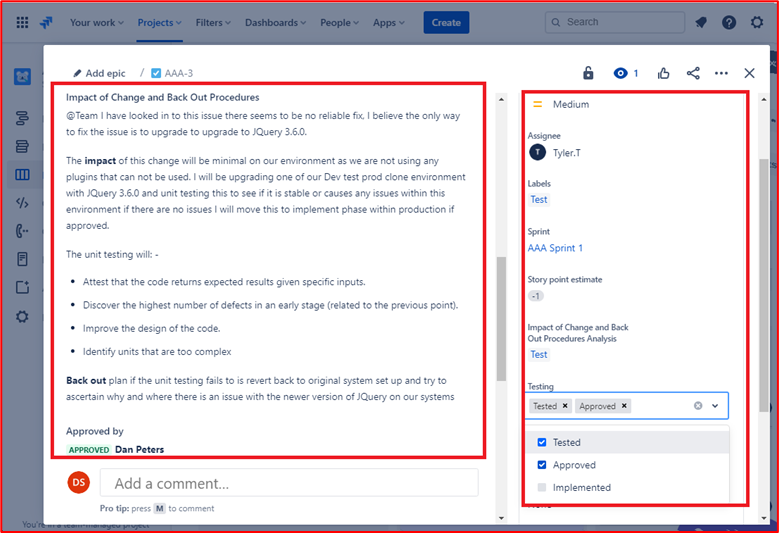

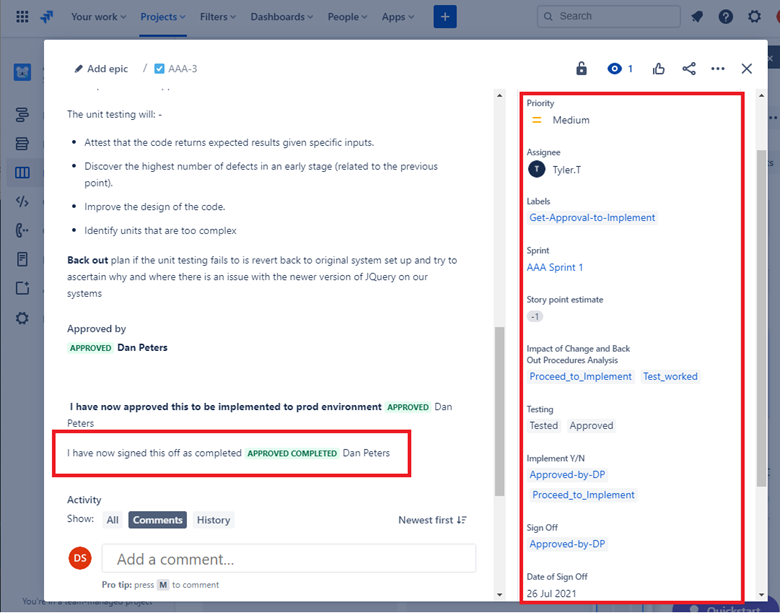

Los dos vales siguientes muestran el impacto del cambio en el sistema y los procedimientos de retroceso que puedan ser necesarios en caso de un problema. Puede ver el impacto de los cambios y los procedimientos de retroceso han pasado por un proceso de aprobación y se han aprobado para las pruebas.

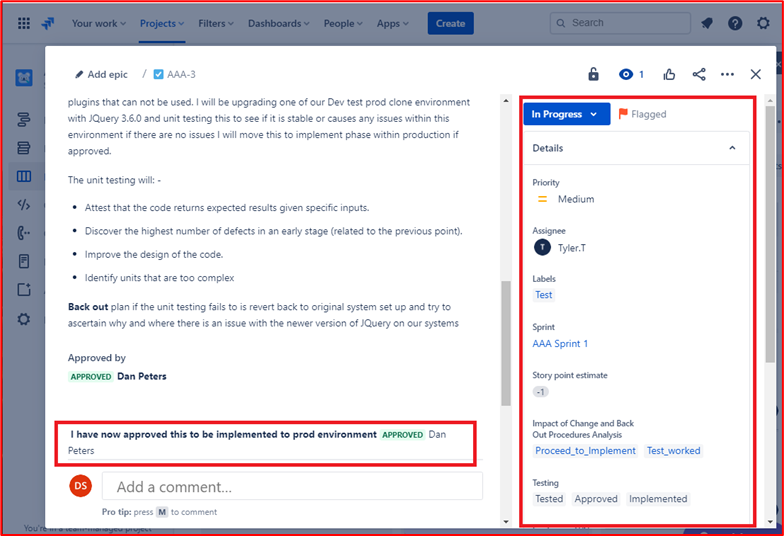

A la izquierda de la pantalla, puede ver que se ha aprobado la prueba de los cambios; a la derecha, verá que los cambios se han aprobado y probado.

A lo largo del proceso, tenga en cuenta que la persona que realiza el trabajo, la persona que informa sobre él y la persona que aprueba el trabajo que se va a realizar son personas diferentes.

El vale anterior muestra que los cambios ya se han aprobado para la implementación en el entorno de producción. En el cuadro derecho se muestra que la prueba funcionó y se realizó correctamente y que los cambios se han implementado ahora en Prod Environment.

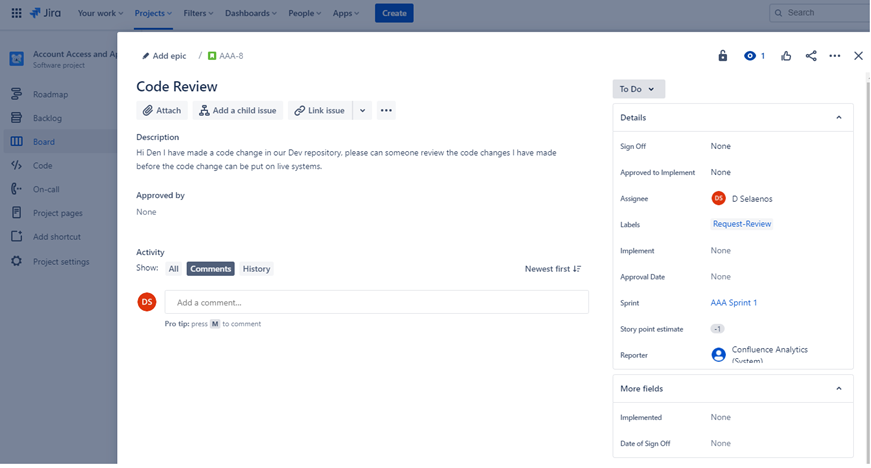

Control 33: proporcione pruebas demostrables de que las solicitudes de cambio se someten a un proceso de autorización y cierre de sesión.

Intención: se debe implementar el proceso que prohíba que los cambios se realicen sin autorización y cierre de sesión adecuados. El cambio debe autorizarse antes de implementarse y el cambio debe firmarse una vez completado. Esto garantiza que las solicitudes de cambio se hayan revisado correctamente y que alguien de la autoridad haya firmado el cambio.

Directrices de evidencia de ejemplo: la evidencia se puede proporcionar exportando un ejemplo de solicitudes de cambio, proporcionando solicitudes de cambio en papel o proporcionando capturas de pantalla de las solicitudes de cambio que muestran que el cambio se ha autorizado, antes de la implementación, y que el cambio se ha firmado después de completarse.

Evidencia de ejemplo: en la captura de pantalla siguiente se muestra un vale jira de ejemplo que muestra que el cambio debe autorizarse antes de que alguien distinto del desarrollador o solicitante lo implemente y lo apruebe. Puede ver que los cambios aquí están aprobados por alguien con autoridad. A la derecha, DP ha firmado una vez completado.

En el vale siguiente, puede ver que el cambio se ha cerrado una vez completado y muestra el trabajo completado y cerrado.

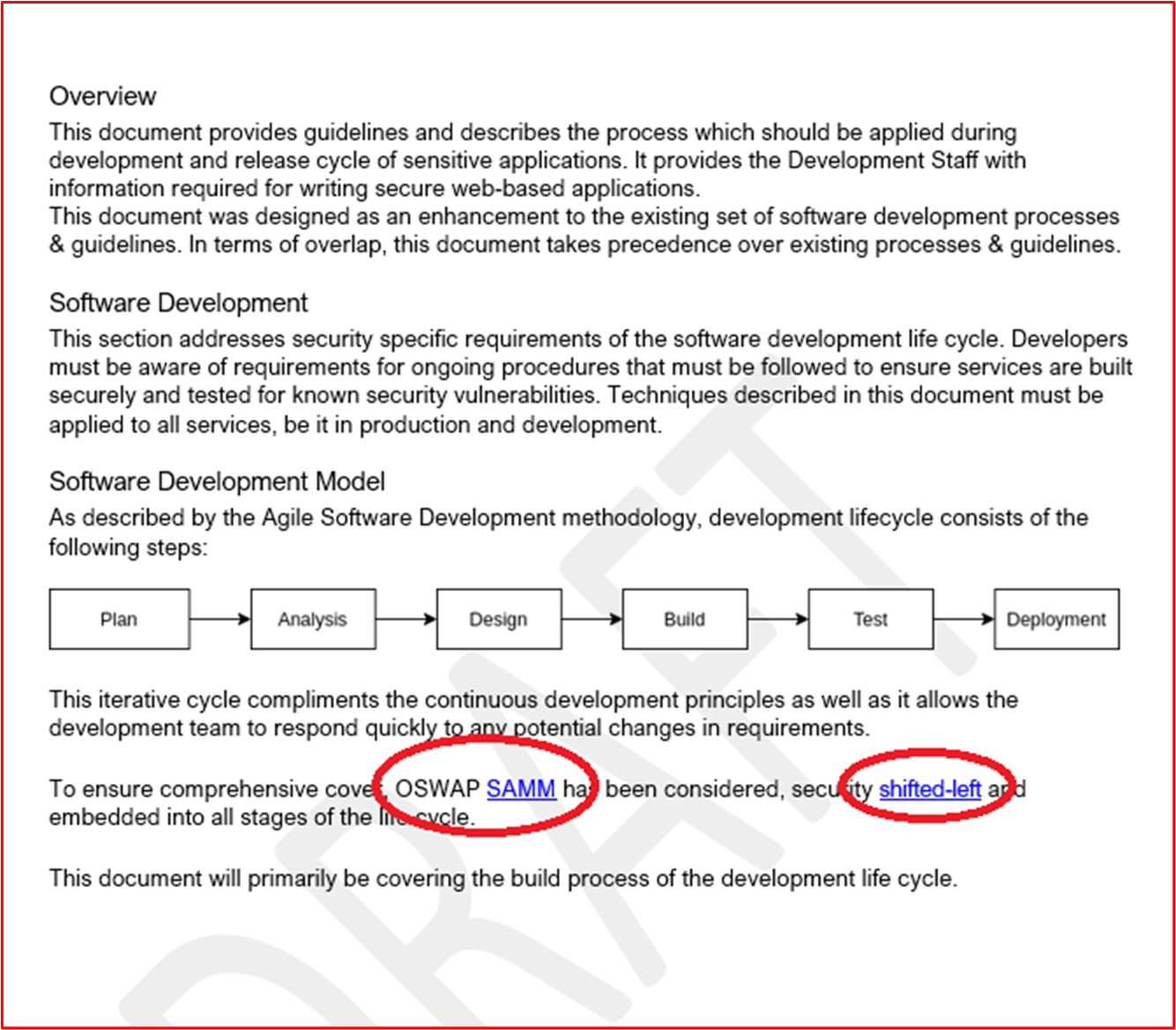

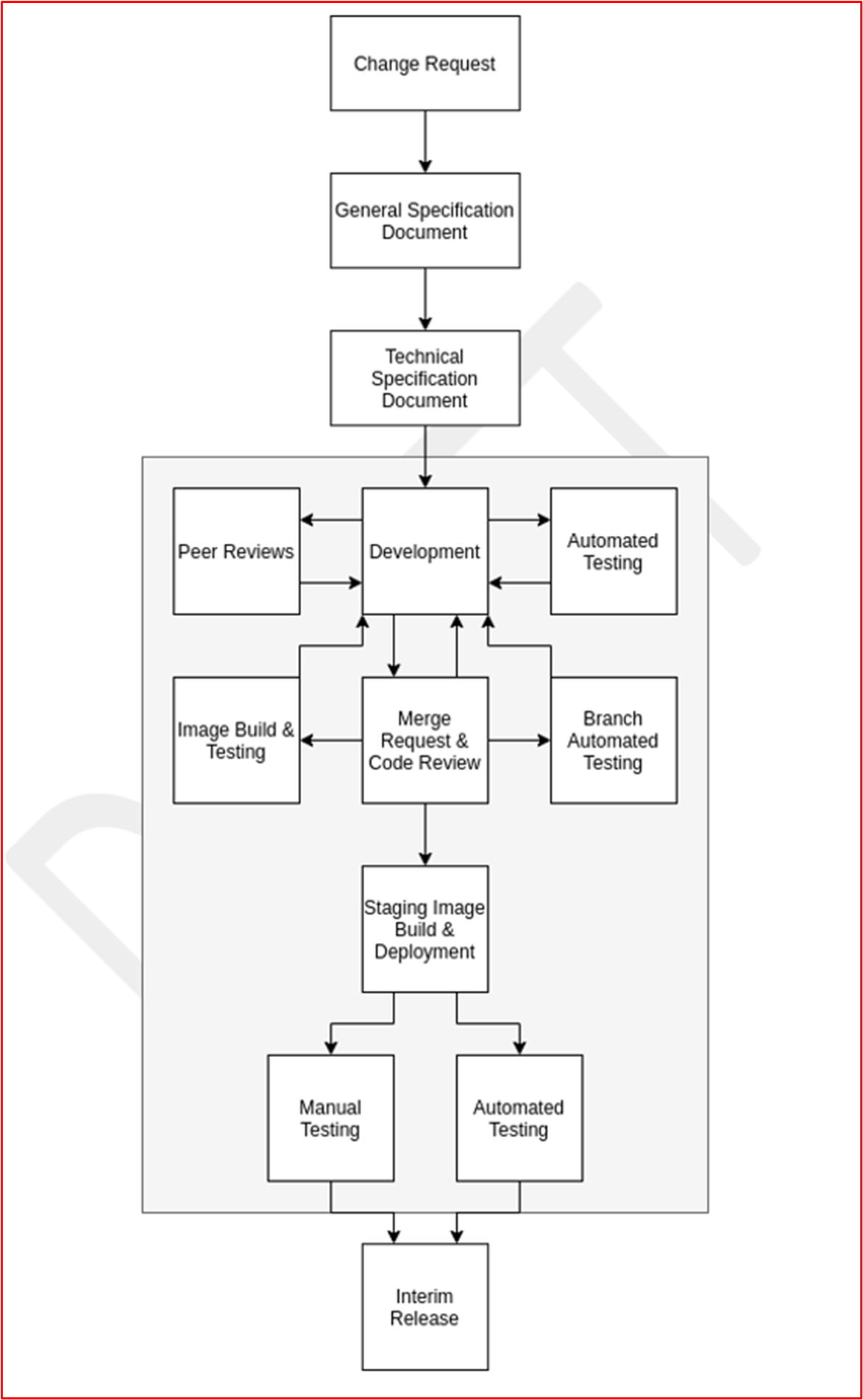

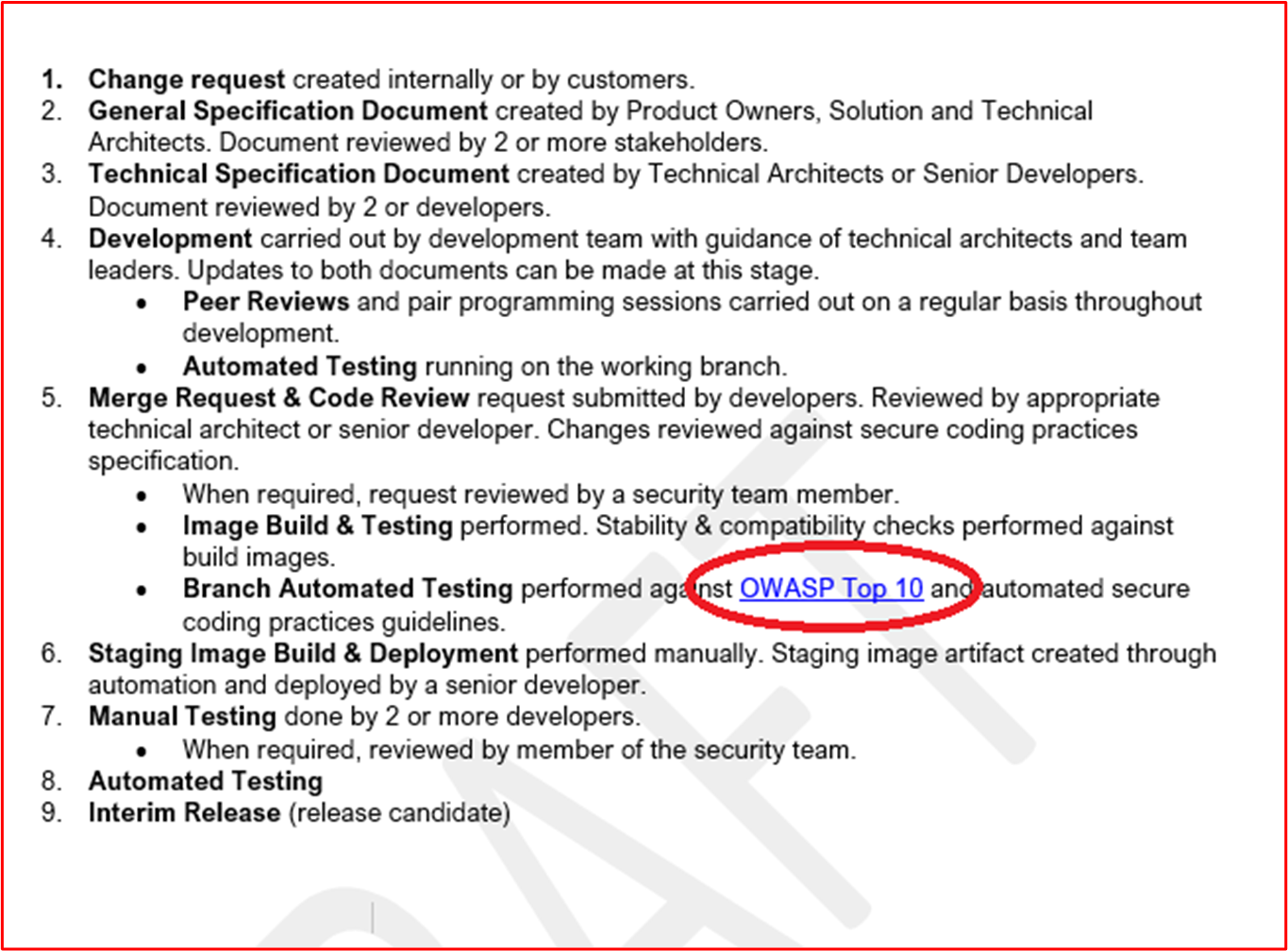

Protección del desarrollo o la implementación de software

Las organizaciones implicadas en actividades de desarrollo de software a menudo se enfrentan a prioridades de la competencia entre la seguridad y las presiones de TTM (tiempo de comercialización), pero la implementación de actividades relacionadas con la seguridad a lo largo del ciclo de vida de desarrollo de software (SDLC) no solo puede ahorrar dinero, sino que también puede ahorrar tiempo. Cuando la seguridad se deja como un concepto posterior, los problemas normalmente solo se identifican durante la fase de prueba de (DSLC), que a menudo puede ser más lento y costoso de corregir. La intención de esta sección de seguridad es garantizar que se siguen prácticas seguras de desarrollo de software para reducir el riesgo de que se introduzcan errores de codificación en el software que se desarrolla. Además, en esta sección se busca incluir algunos controles para ayudar a la implementación segura de software.

Control 34: proporcione directivas y procedimientos que admitan el desarrollo y la implementación de software seguros, incluida la guía de procedimientos recomendados de codificación segura contra clases de vulnerabilidad comunes, como OWASP Top 10 o SANS Top 25 CWE.

Intención: las organizaciones deben hacer todo lo que esté en su poder para garantizar que el software se desarrolle de forma segura y libre de vulnerabilidades. En un mejor esfuerzo por lograr esto, se debe establecer un ciclo de vida de desarrollo de software seguro (SDLC) sólido y procedimientos recomendados de codificación seguros para promover técnicas de codificación seguras y un desarrollo seguro a lo largo de todo el proceso de desarrollo de software. La intención es reducir el número y la gravedad de las vulnerabilidades en el software.

Directrices de evidencia de ejemplo: proporcione la documentación documentada de SDLC o soporte técnico que demuestre que se está usando un ciclo de vida de desarrollo seguro y que se proporcionan instrucciones para que todos los desarrolladores promuevan procedimientos recomendados de codificación seguros. Eche un vistazo a OWASP en SDLC y al modelo de madurez de OWASP Software Assurance (SAMM).

Evidencia de ejemplo: a continuación se muestra un extracto del procedimiento de desarrollo de software seguro de Contoso, que muestra prácticas de desarrollo y codificación seguras.

Nota: Estas capturas de pantalla muestran el documento de desarrollo de software seguro, la expectativa es que los ISV compartan la documentación de soporte técnico real y no simplemente proporcionen una captura de pantalla.

Control 35: proporcione pruebas demostrables de que los cambios de código se someten a un proceso de revisión y autorización por parte de un segundo revisor.

Intención: la intención con este control es realizar una revisión de código por parte de otro desarrollador para ayudar a identificar los errores de codificación que podrían introducir una vulnerabilidad en el software. Se debe establecer la autorización para asegurarse de que se llevan a cabo revisiones de código, se realizan pruebas, etc. antes de la implementación. El paso de autorización puede validar que se han seguido los procesos correctos que sustentan el SDLC definido anteriormente.

Directrices de evidencia de ejemplo: proporcione pruebas de que el código se somete a una revisión del mismo nivel y que se debe autorizar para que se pueda aplicar al entorno de producción. Esta evidencia puede ser a través de una exportación de vales de cambio, demostrando que se han realizado revisiones de código y los cambios autorizados, o podría ser a través de software de revisiones de código como Crucible (https://www.atlassian.com/software/crucible).

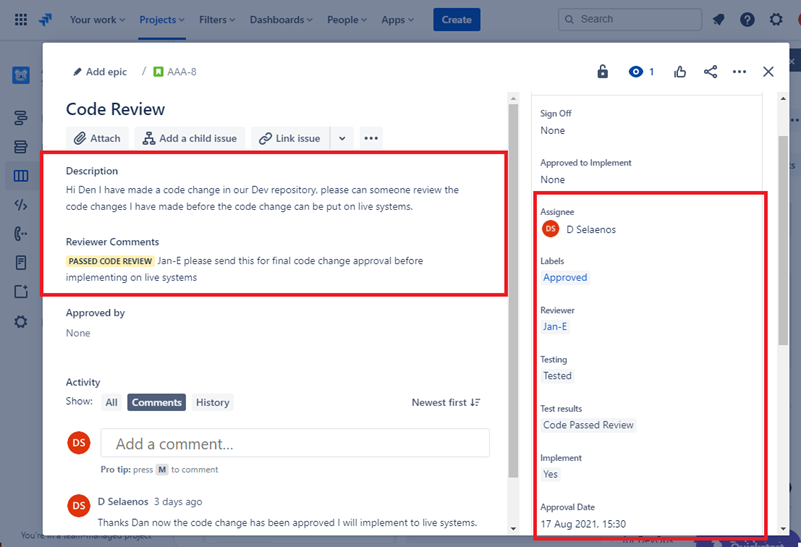

Evidencia de ejemplo

A continuación se muestra un vale que muestra los cambios de código sometidos a un proceso de revisión y autorización por parte de alguien que no sea el desarrollador original. Muestra que el asignado ha solicitado una revisión de código y que se asignará a otra persona para la revisión de código.

A continuación se muestra un vale que muestra los cambios de código sometidos a un proceso de revisión y autorización por parte de alguien que no sea el desarrollador original. Muestra que el asignado ha solicitado una revisión de código y que se asignará a otra persona para la revisión de código.

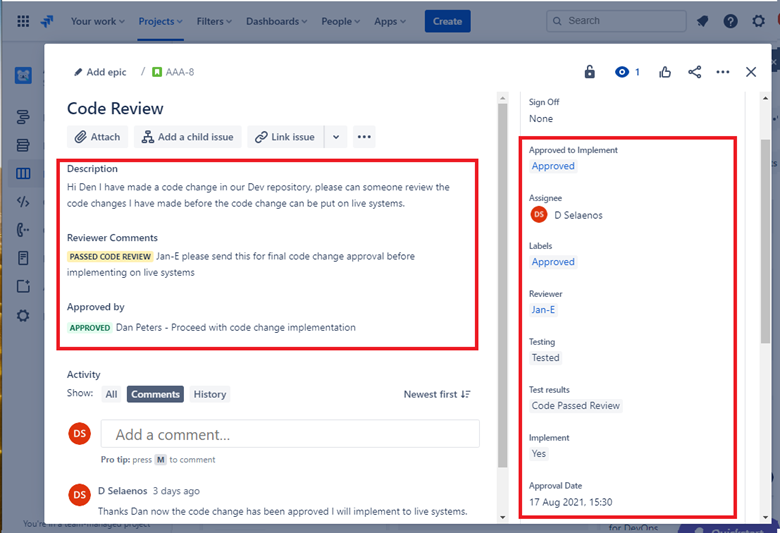

En la imagen siguiente se muestra que la revisión de código se asignó a alguien distinto del desarrollador original, como se muestra en la sección resaltada en el lado derecho de la imagen siguiente. En el lado izquierdo, puede ver que el revisor de código ha revisado el código y se le ha dado el estado "REVISIÓN DE CÓDIGO PASADO".

El vale ahora debe obtener la aprobación de un administrador antes de que los cambios se puedan colocar en sistemas de producción en vivo.

En la imagen anterior se muestra que se ha dado aprobación al código revisado para que se implemente en los sistemas de producción en directo.

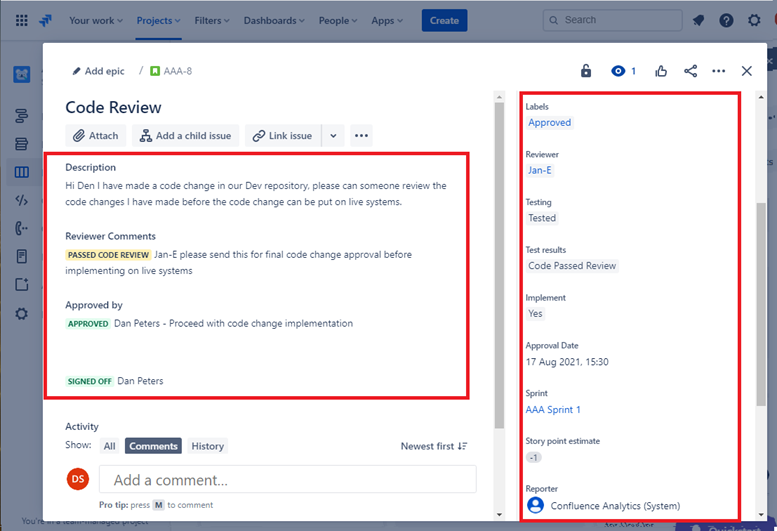

En la imagen anterior se muestra que se ha dado aprobación al código revisado para que se implemente en los sistemas de producción en directo.

Una vez realizados los cambios de código, el trabajo final se cierra como se muestra en la imagen anterior.

Una vez realizados los cambios de código, el trabajo final se cierra como se muestra en la imagen anterior.

Tenga en cuenta que a lo largo del proceso hay tres personas implicadas, el desarrollador original del código, el revisor de código y un administrador para dar aprobación y cerrar la sesión. Para cumplir con los criterios de este control, sería una expectativa que sus vales sigan este proceso. De un mínimo de tres personas implicadas en el proceso de control de cambios para las revisiones de código.

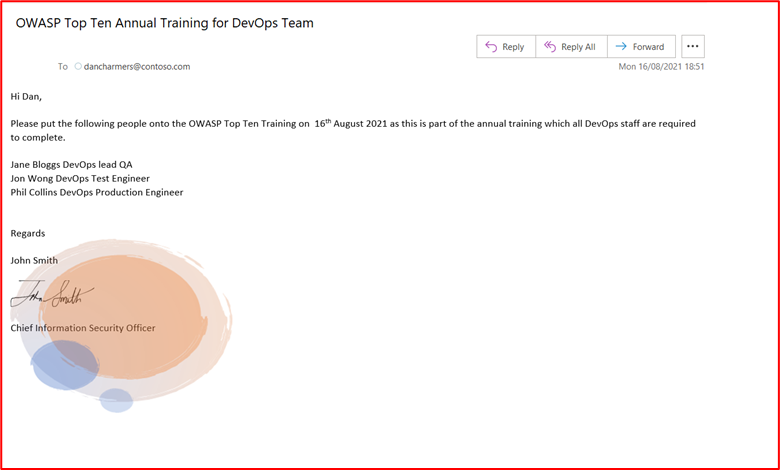

Control 36: proporcione pruebas demostrables de que los desarrolladores se someten a un entrenamiento de desarrollo de software seguro anualmente.

Intención: existen procedimientos recomendados y técnicas de codificación para todos los lenguajes de programación a fin de garantizar que el código se desarrolle de forma segura. Hay cursos de entrenamiento externos diseñados para enseñar a los desarrolladores los diferentes tipos de clases de vulnerabilidades de software y las técnicas de codificación que se pueden usar para dejar de introducir estas vulnerabilidades en el software. La intención de este control es enseñar estas técnicas a todos los desarrolladores y asegurarse de que estas técnicas no se olvidan, o las técnicas más recientes se aprenden realizando esto anualmente.

Directrices de pruebas de ejemplo: proporcione pruebas mediante certificados si lo lleva a cabo una empresa de entrenamiento externa, o proporcionando capturas de pantalla de los diarios de entrenamiento u otros artefactos que muestran que los desarrolladores han asistido al entrenamiento. Si esta formación se lleva a cabo a través de recursos internos, proporcione también pruebas del material de formación.

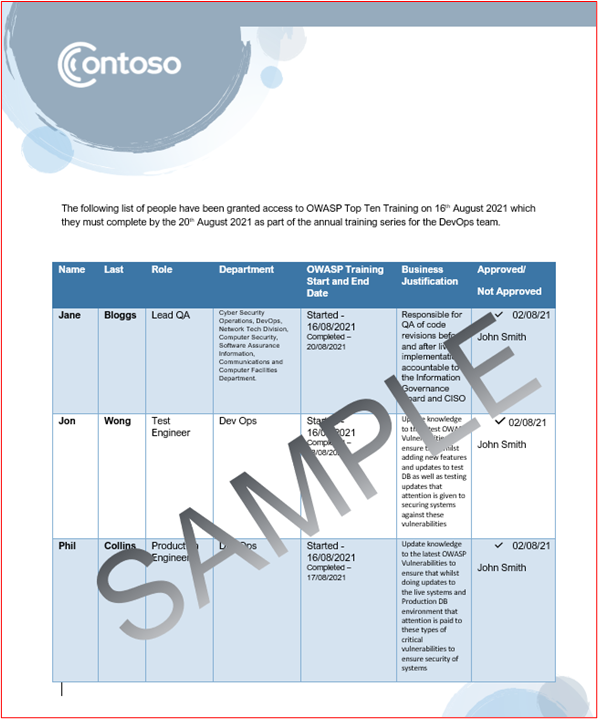

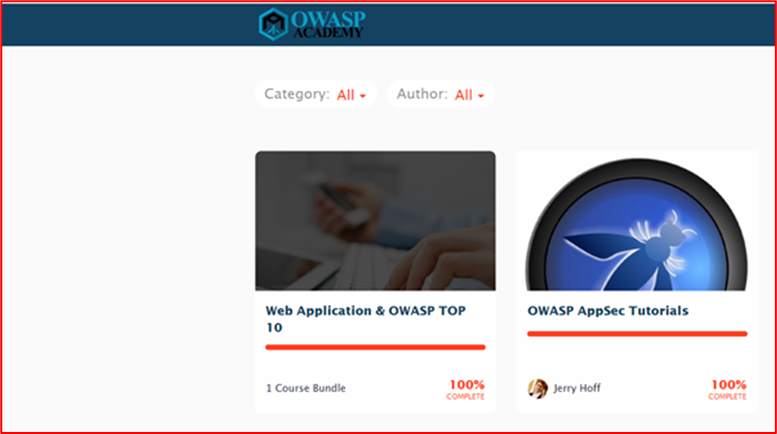

Evidencia de ejemplo: a continuación se muestra el correo electrónico que solicita que el personal del equipo de DevOps se inscriba en el entrenamiento anual de los diez primeros cursos de OWASP.

A continuación se muestra que la formación se ha solicitado con justificación y aprobación empresariales. A continuación, se muestran capturas de pantalla tomadas del entrenamiento y un registro de finalización que muestra que la persona ha terminado el entrenamiento anual.

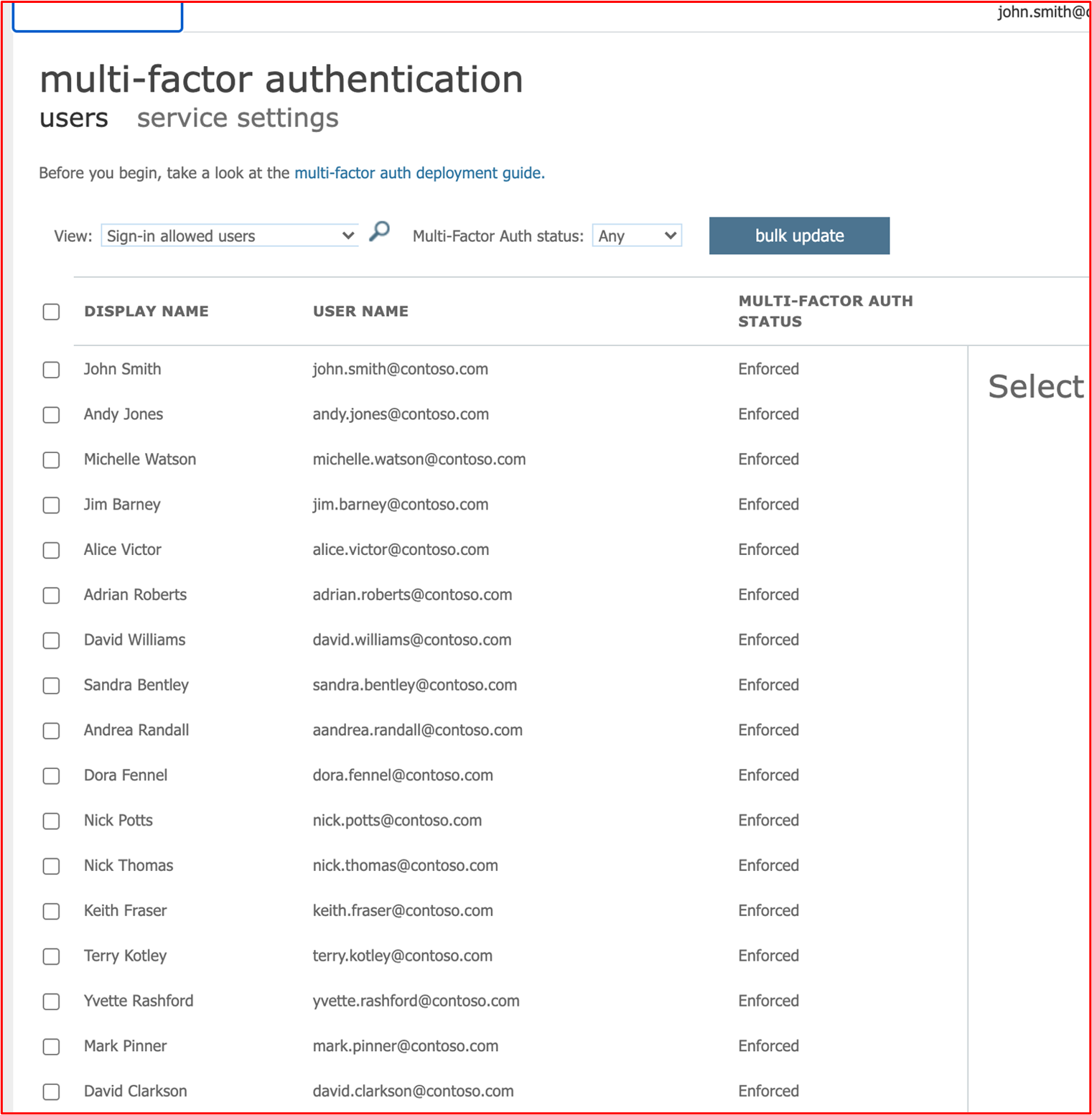

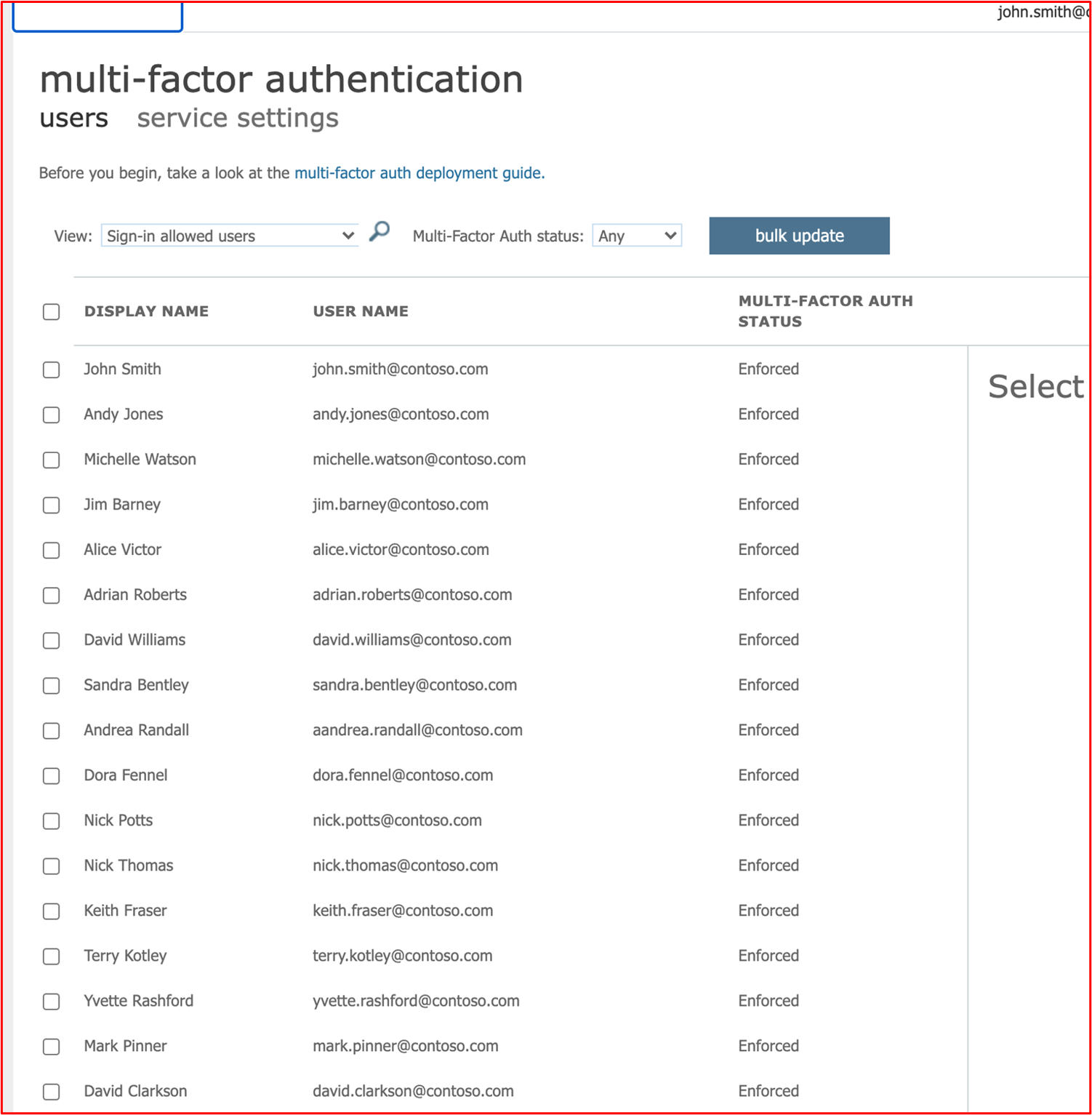

Control 37: proporcione pruebas demostrables de que los repositorios de código están protegidos con la autenticación multifactor (MFA).

Intención: si un grupo de actividad puede acceder a la base de código de un software y modificarla, podría introducir vulnerabilidades, puertas traseras o código malintencionado en la base de código y, por tanto, en la aplicación. Ha habido varios casos de esto ya, con probablemente el más publicitado es el ataque ransomware NotPetya que se ha infectado a través de una actualización comprometida a software fiscal ucraniano llamado M.E.Doc (vea What isn'tPetya).

Directrices de evidencia de ejemplo: proporcione pruebas mediante capturas de pantalla del repositorio de código en las que todos los usuarios tengan MFA habilitado.

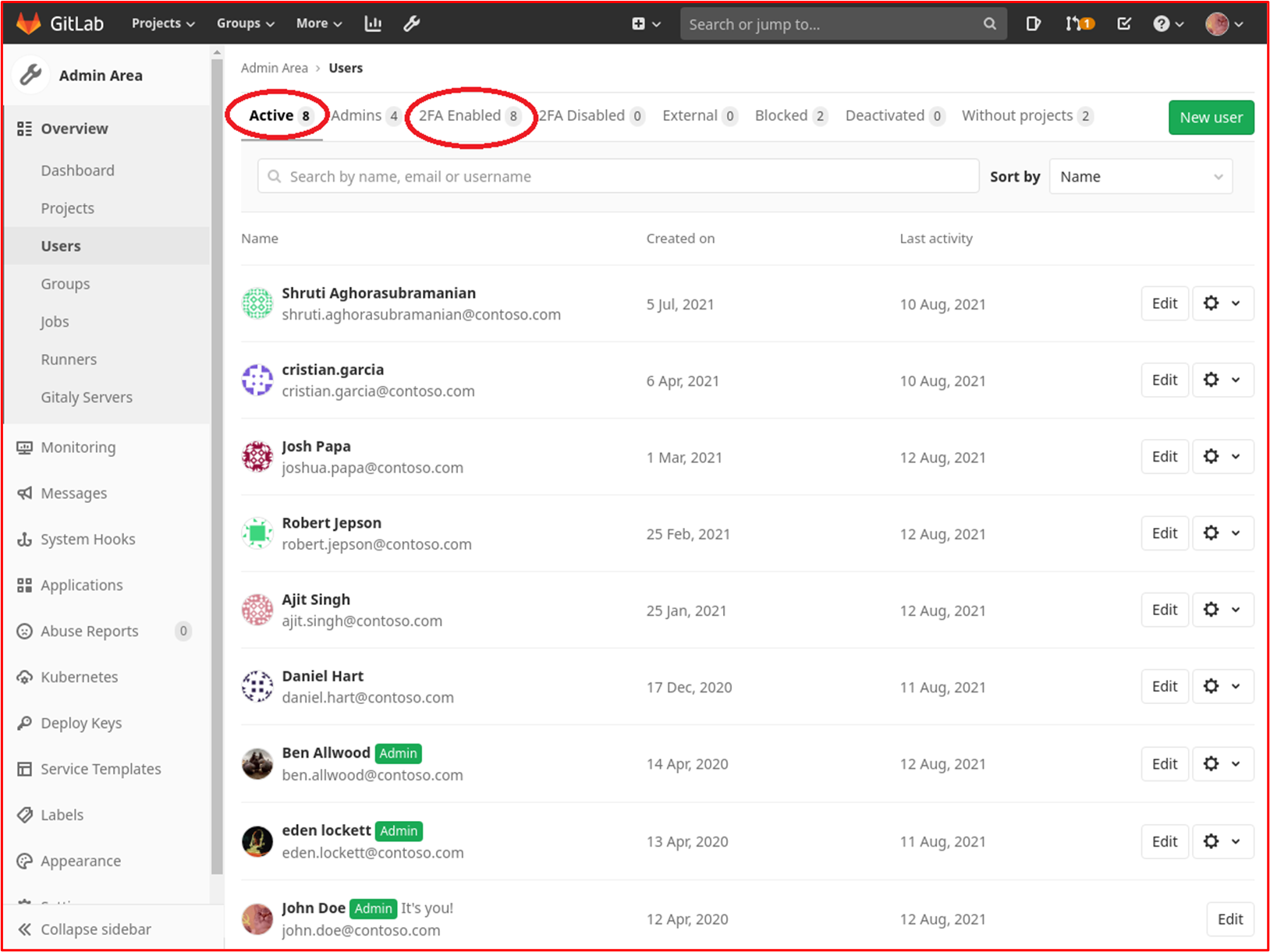

Evidencia de ejemplo: en la captura de pantalla siguiente se muestra que MFA está habilitado en los 8 usuarios de GitLab.

Control 38: proporcione pruebas demostrables de que los controles de acceso están en su lugar para proteger los repositorios de código.

Intención: a partir del control anterior, se deben implementar controles de acceso para limitar el acceso solo a usuarios individuales que trabajan en proyectos concretos. Al limitar el acceso, está limitando el riesgo de que se realicen cambios no autorizados y, por tanto, introducir cambios de código no seguros. Se debe adoptar un enfoque con privilegios mínimos para proteger el repositorio de código.

Directrices de evidencia de ejemplo: proporcione pruebas mediante capturas de pantalla del repositorio de código que indican que el acceso está restringido a las personas necesarias, incluidos los distintos privilegios.

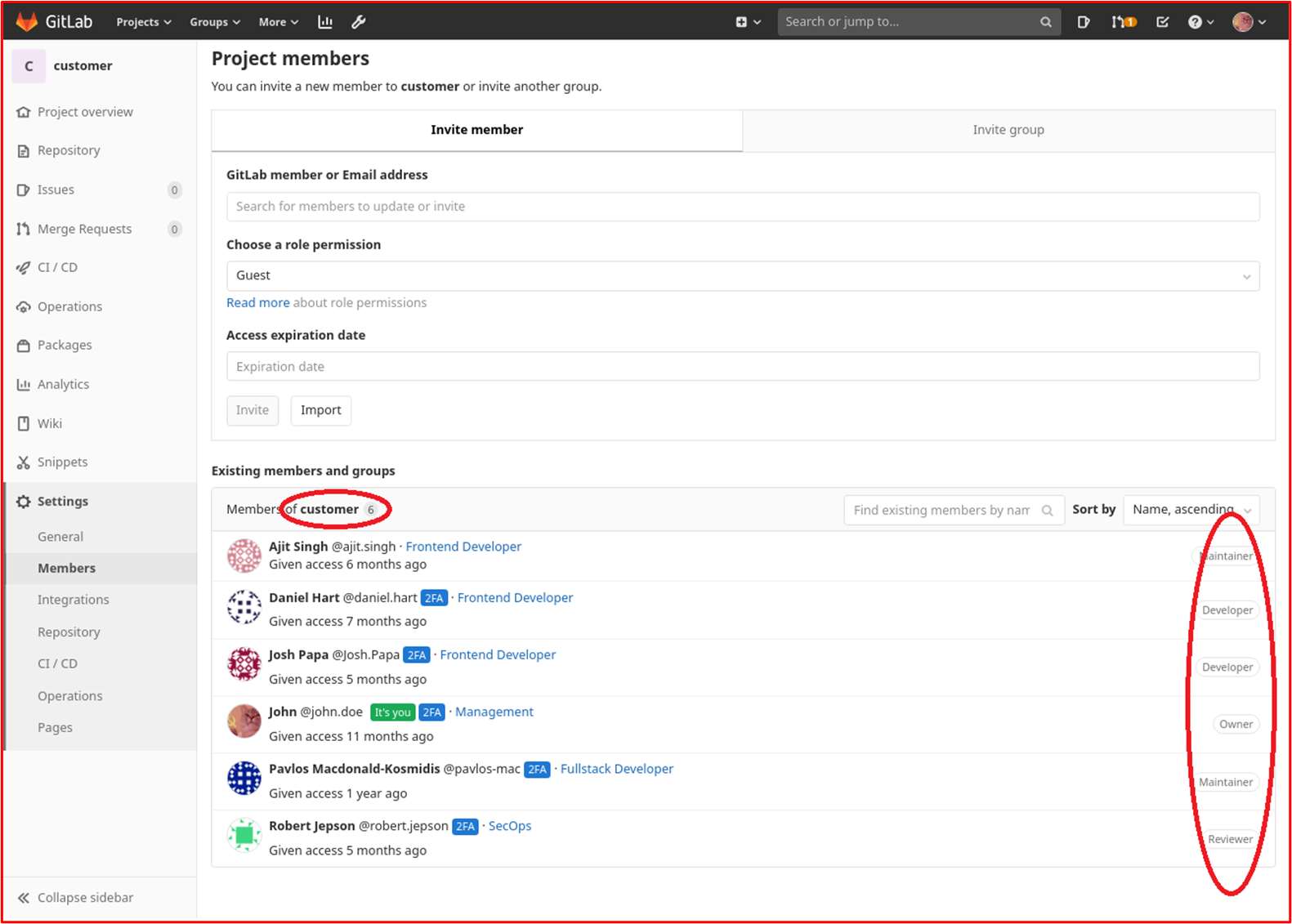

Evidencia de ejemplo: en la captura de pantalla siguiente se muestran los miembros del proyecto "Customers" en GitLab, que es el "Portal de clientes" de Contoso. Como se puede ver en la captura de pantalla, los usuarios tienen diferentes "roles" para limitar el acceso al proyecto.

Administración de cuentas

Las prácticas de administración de cuentas seguras son importantes, ya que las cuentas de usuario constituyen la base para permitir el acceso a los sistemas de información, los entornos del sistema y los datos. Las cuentas de usuario deben protegerse correctamente como un riesgo de las credenciales del usuario puede proporcionar no solo un punto de apoyo en el entorno y el acceso a datos confidenciales, sino que también puede proporcionar control administrativo sobre todo el entorno o los sistemas clave si las credenciales del usuario tienen privilegios administrativos.

Control 39: proporcione documentación de directivas que rigen los procedimientos y las prácticas de administración de cuentas.

Intención: las cuentas de usuario siguen siendo el destino de los grupos de actividad y, a menudo, serán el origen de un riesgo de datos. Al configurar cuentas excesivamente permisivas, las organizaciones no solo aumentarán el grupo de cuentas con privilegios que puede usar un grupo de actividad para realizar una vulneración de datos, sino que también pueden aumentar el riesgo de que se produzca una explotación correcta de una vulnerabilidad que requeriría privilegios específicos para tener éxito.

BeyondTrust genera cada año un "Informe de vulnerabilidades de Microsoft" que analiza las vulnerabilidades de seguridad de Microsoft del año anterior y detalla los porcentajes de estas vulnerabilidades que dependen de que la cuenta de usuario tenga derechos de administrador. En una entrada de blog reciente "New Microsoft Vulnerabilities Report Reveals a 48% YoY Increase in Vulnerabilities & How They could be Mitigad with Least Privilege", 90% de las vulnerabilidades críticas en Internet Explorer, 85% de las vulnerabilidades críticas en Microsoft Edge y 100% de las vulnerabilidades críticas en Microsoft Outlook se habrían mitigado mediante la eliminación de derechos de administrador. Para admitir la administración segura de cuentas, las organizaciones deben asegurarse de que se aplican directivas y procedimientos que promueven procedimientos recomendados de seguridad para mitigar estas amenazas.

Directrices de evidencia de ejemplo: proporcione las directivas documentadas y los documentos de procedimiento que cubren las prácticas de administración de cuentas. Como mínimo, los temas tratados deben alinearse con los controles de la certificación de Microsoft 365.

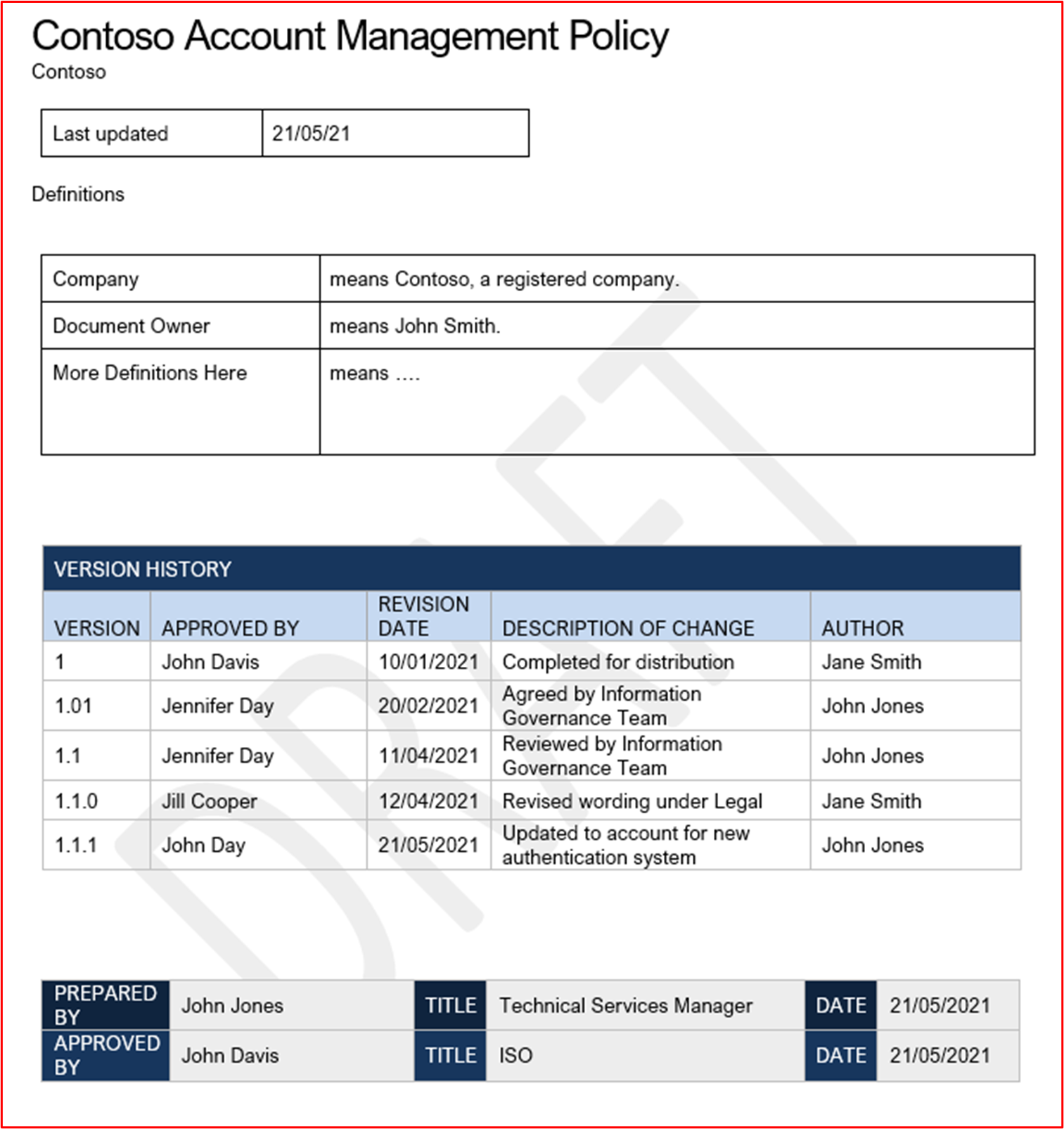

Evidencia de ejemplo: en la captura de pantalla siguiente se muestra una directiva de administración de cuentas de ejemplo para Contoso.

Nota: En esta captura de pantalla se muestra un documento de directiva o proceso, la expectativa es que los ISV compartan la documentación real de directivas o procedimientos auxiliares y no simplemente proporcionen una captura de pantalla.

Control 40: proporcione pruebas demostrables de que las credenciales predeterminadas se deshabilitan, quitan o cambian en los componentes del sistema muestreados.

Intención: aunque esto es cada vez menos popular, todavía hay instancias en las que los grupos de actividad pueden aprovechar las credenciales de usuario predeterminadas y bien documentadas para poner en peligro los componentes del sistema de producción. Un ejemplo popular de esto es con Dell iDRAC (controlador de acceso remoto integrado de Dell). Este sistema se puede usar para administrar de forma remota un servidor Dell, que podría ser utilizado por un grupo de actividad para obtener el control sobre el sistema operativo del servidor. La credencial predeterminada de root::calvin está documentada y, a menudo, los grupos de actividad pueden usarla para obtener acceso a los sistemas utilizados por las organizaciones. La intención de este control es asegurarse de que estas credenciales predeterminadas estén deshabilitadas o eliminadas.

Directrices de evidencia de ejemplo: hay varias maneras en que se pueden recopilar pruebas para respaldar este control. Las capturas de pantalla de los usuarios configurados en todos los componentes del sistema pueden ayudar, es decir, las capturas de pantalla de los archivos /etc/shadow y /etc/passwd de Linux le ayudarán a demostrar si las cuentas se han deshabilitado. Tenga en cuenta que el archivo /etc/shadow sería necesario para demostrar que las cuentas están realmente deshabilitadas observando que el hash de contraseña comienza con un carácter no válido como '!' que indica que la contraseña no se puede usar. El consejo sería deshabilitar solo algunos caracteres de la contraseña y redactar el resto. Otras opciones serían para sesiones de screensharing en las que el evaluador pudiera probar manualmente las credenciales predeterminadas; por ejemplo, en la explicación anterior sobre Dell iDRAC, el evaluador debe intentar autenticarse en todas las interfaces de Dell iDRAC con las credenciales predeterminadas.

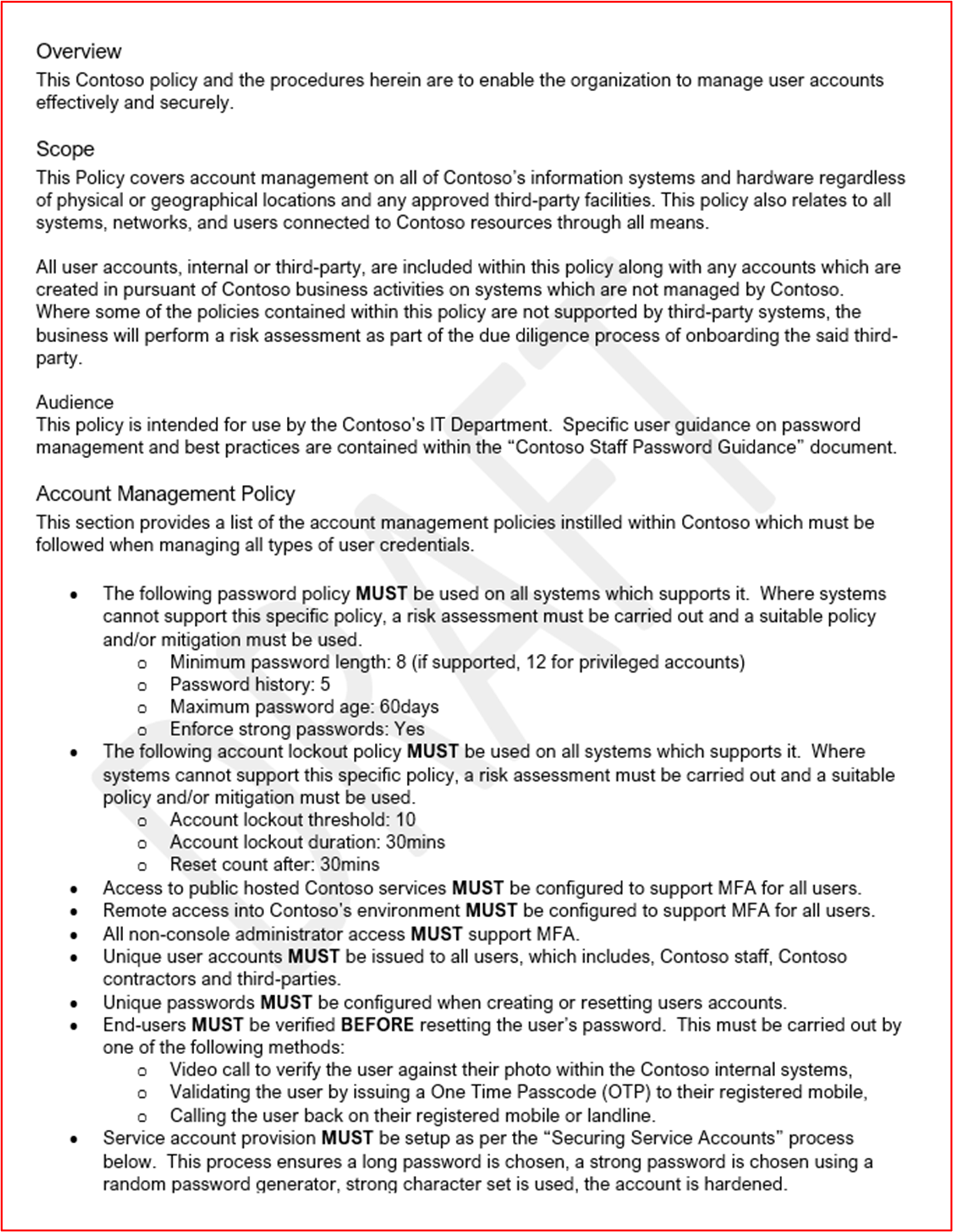

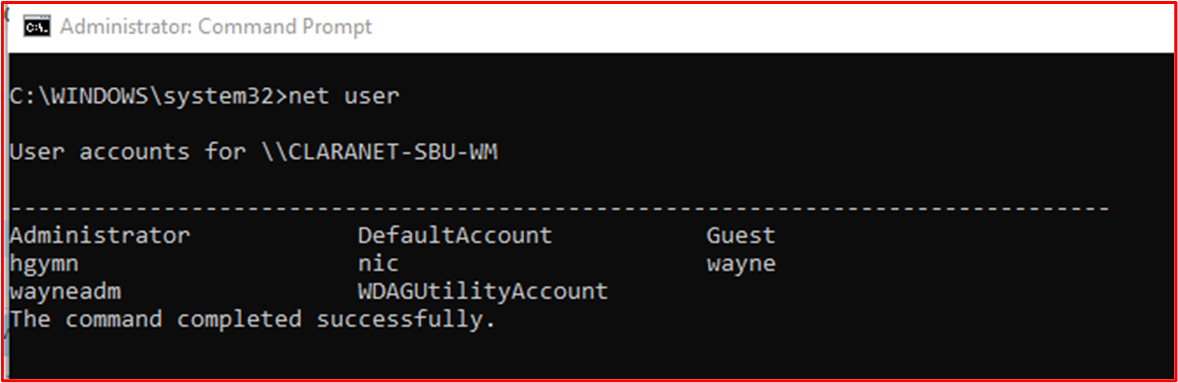

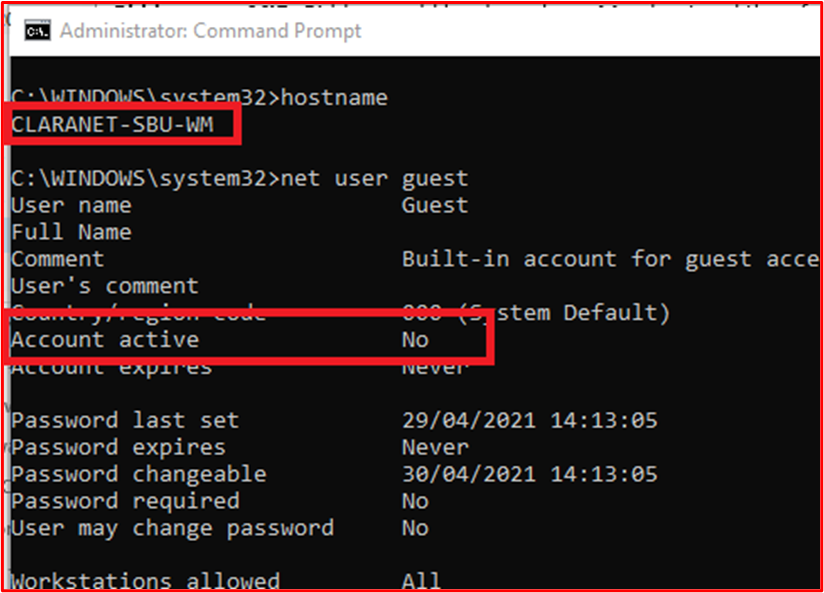

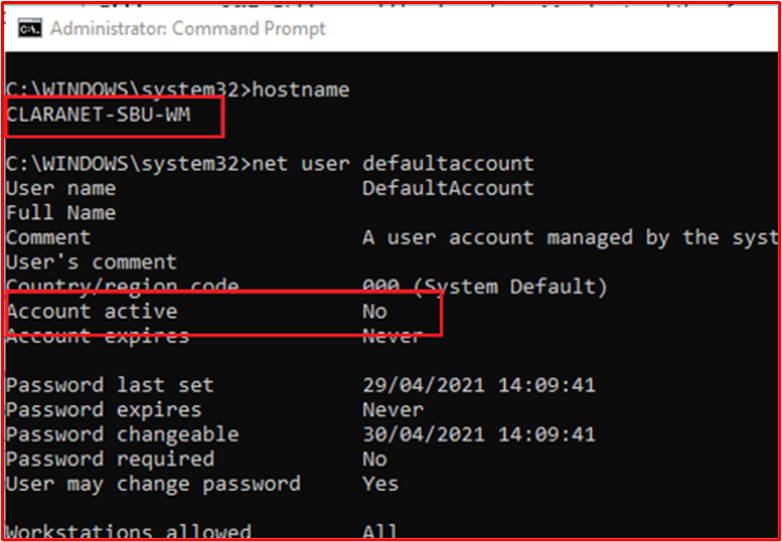

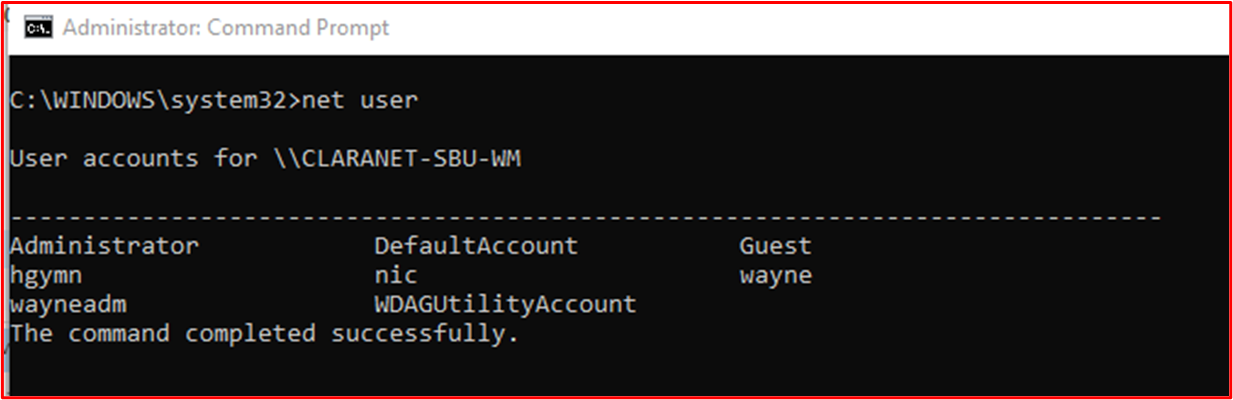

Evidencia de ejemplo: en la captura de pantalla siguiente se muestran las cuentas de usuario configuradas para el componente del sistema en el ámbito "CLARANET-SBU-WM". muestra varias cuentas predeterminadas; Administrador, DefaultAccount e Invitado, sin embargo, las capturas de pantalla siguientes muestran que estas cuentas están deshabilitadas.

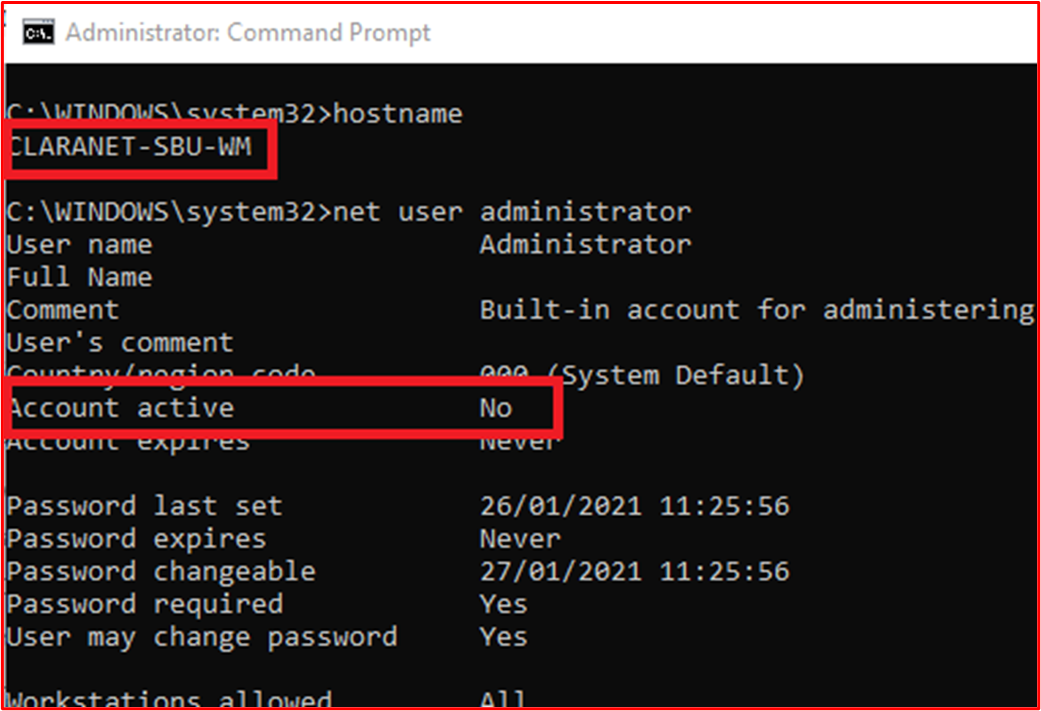

En esta captura de pantalla siguiente se muestra que la cuenta de administrador está deshabilitada en el componente del sistema en el ámbito "CLARANET-SBU-WM".

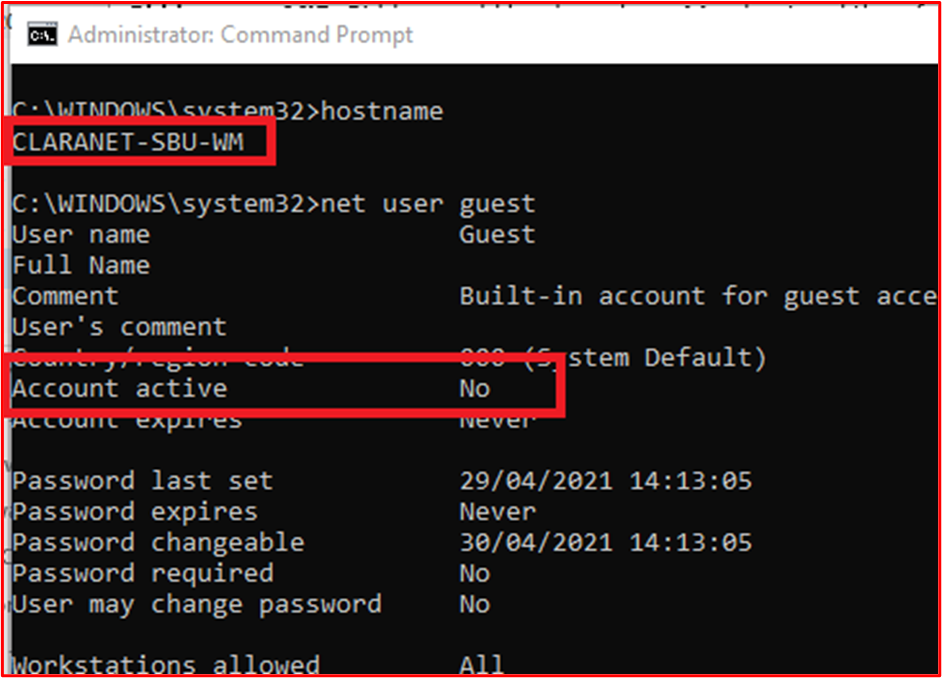

En esta captura de pantalla siguiente se muestra que la cuenta de invitado está deshabilitada en el componente del sistema de ámbito "CLARANET-SBU-WM".

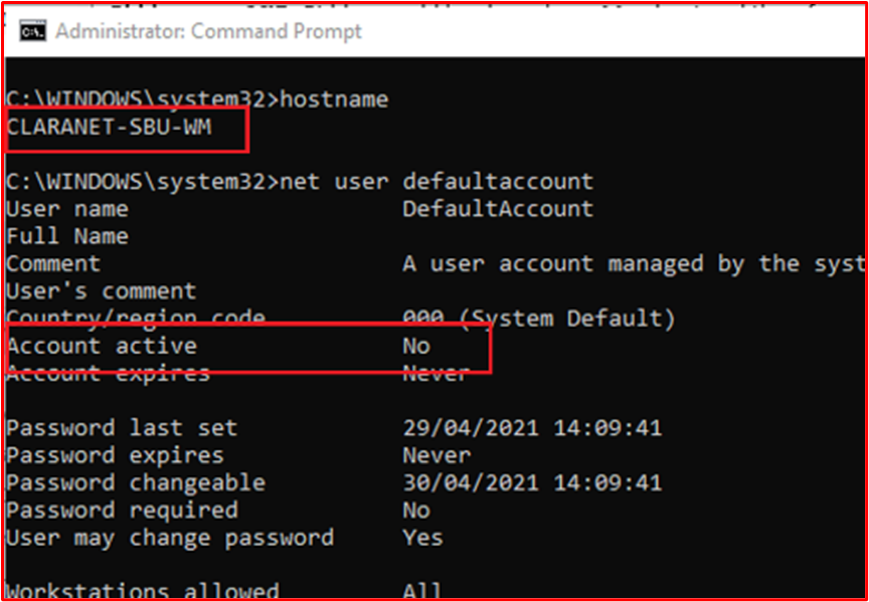

En esta captura de pantalla siguiente se muestra que DefaultAccount está deshabilitado en el componente del sistema en el ámbito "CLARANET-SBU-WM".

Control 41: proporcione pruebas demostrables de que la creación, modificación y eliminación de cuentas pasa por un proceso de aprobación establecido.

Intención: la intención es tener un proceso establecido para asegurarse de que se aprueban todas las actividades de administración de cuentas, lo que garantiza que los privilegios de cuenta mantienen los principios de privilegios mínimos y que las actividades de administración de cuentas se pueden revisar y realizar un seguimiento adecuados.

Directrices de evidencia de ejemplo: la evidencia normalmente sería en forma de vales de solicitud de cambio, las solicitudes de ITSM (ADMINISTRACIÓN de servicios de TI) o la documentación que muestra las solicitudes de cuentas que se van a crear, modificar o eliminar han pasado por un proceso de aprobación.

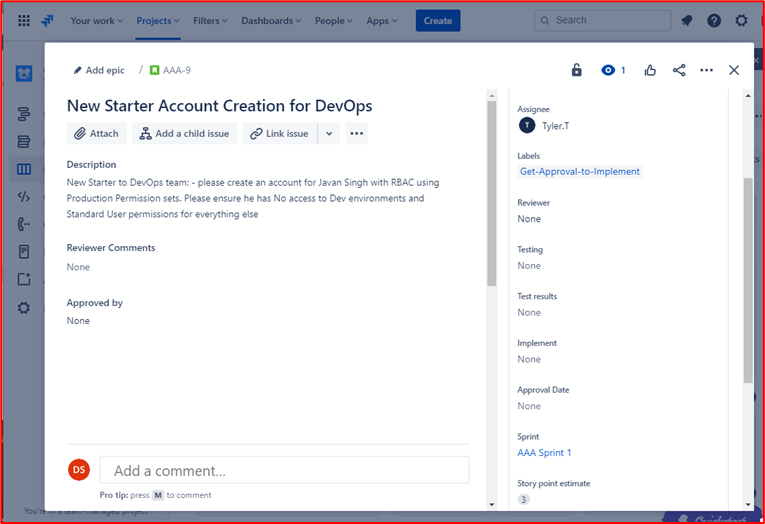

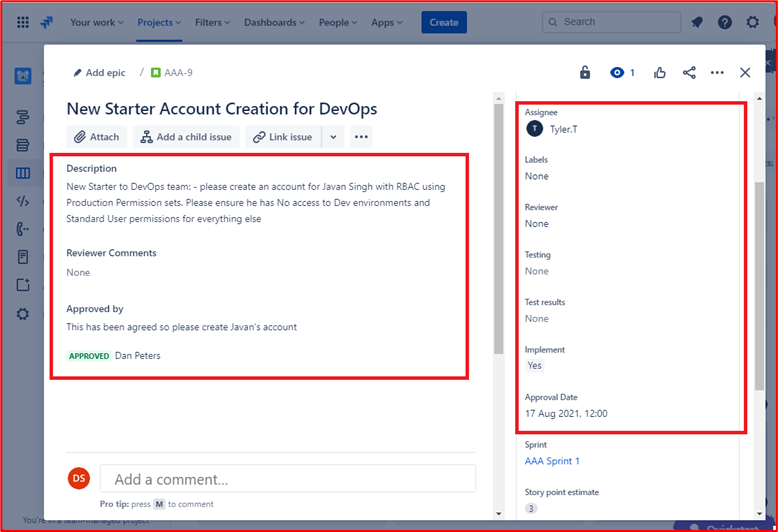

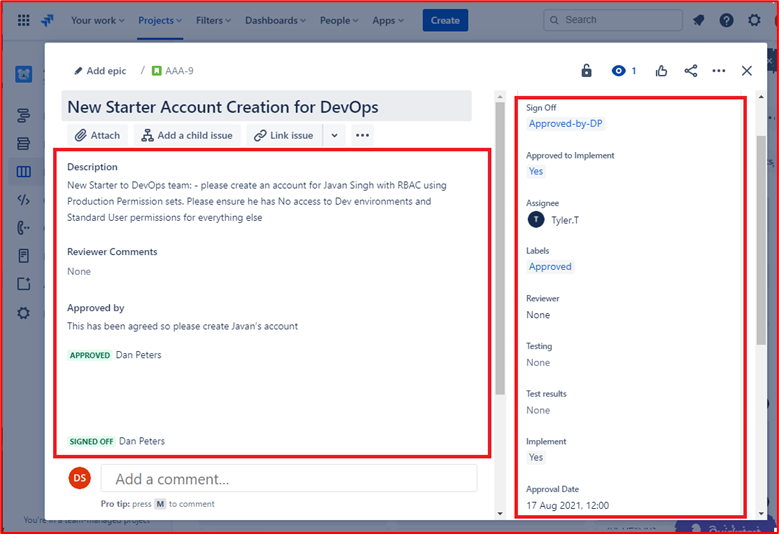

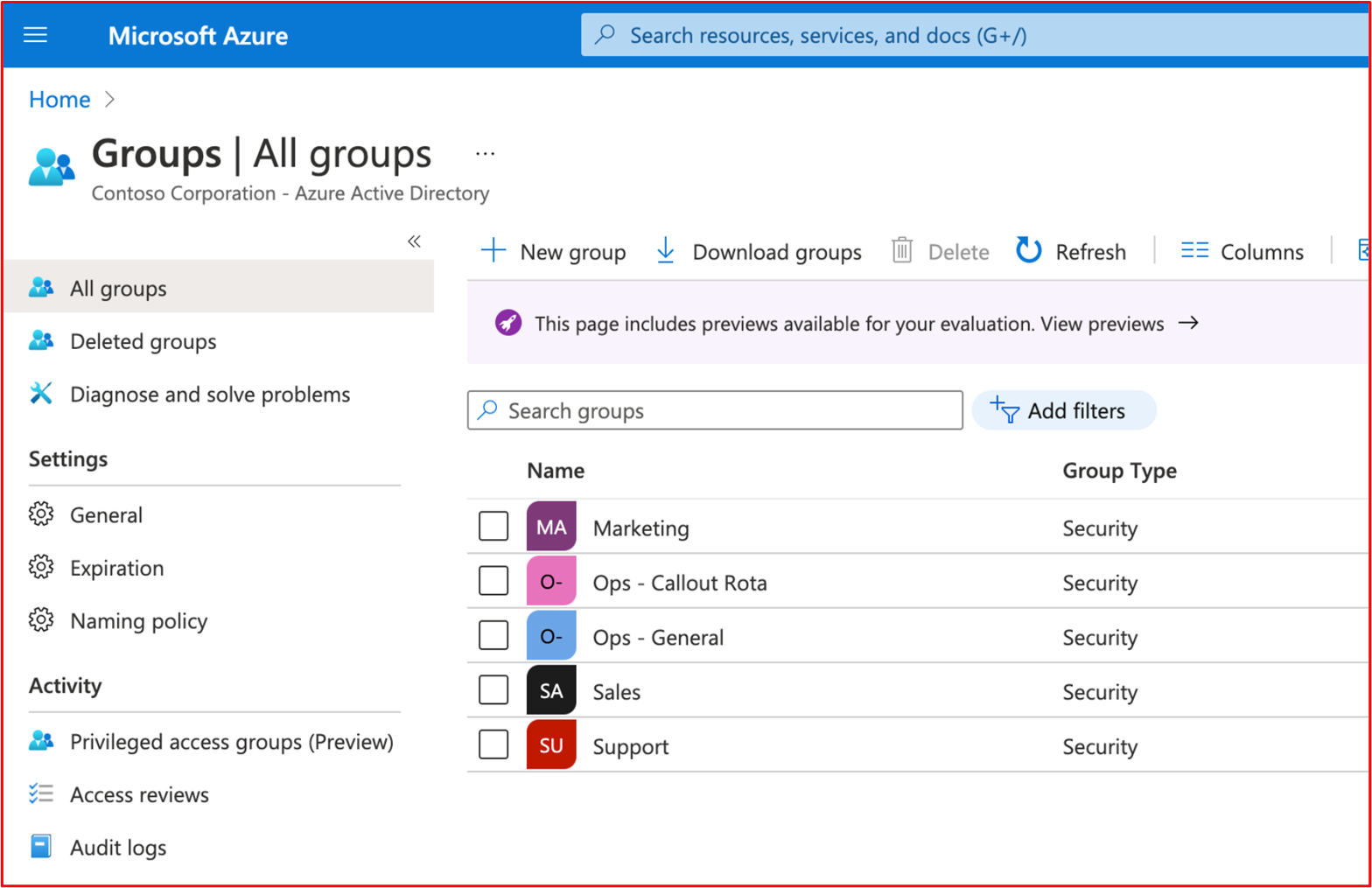

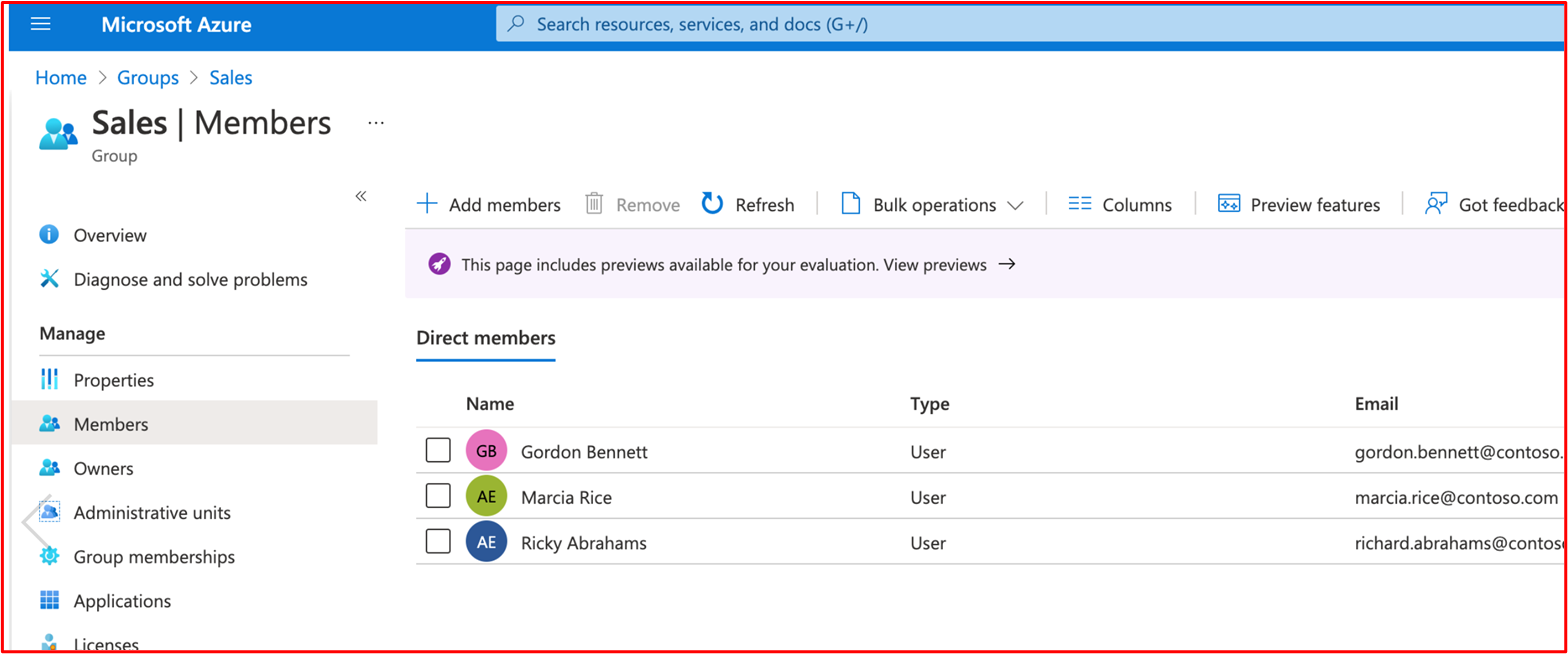

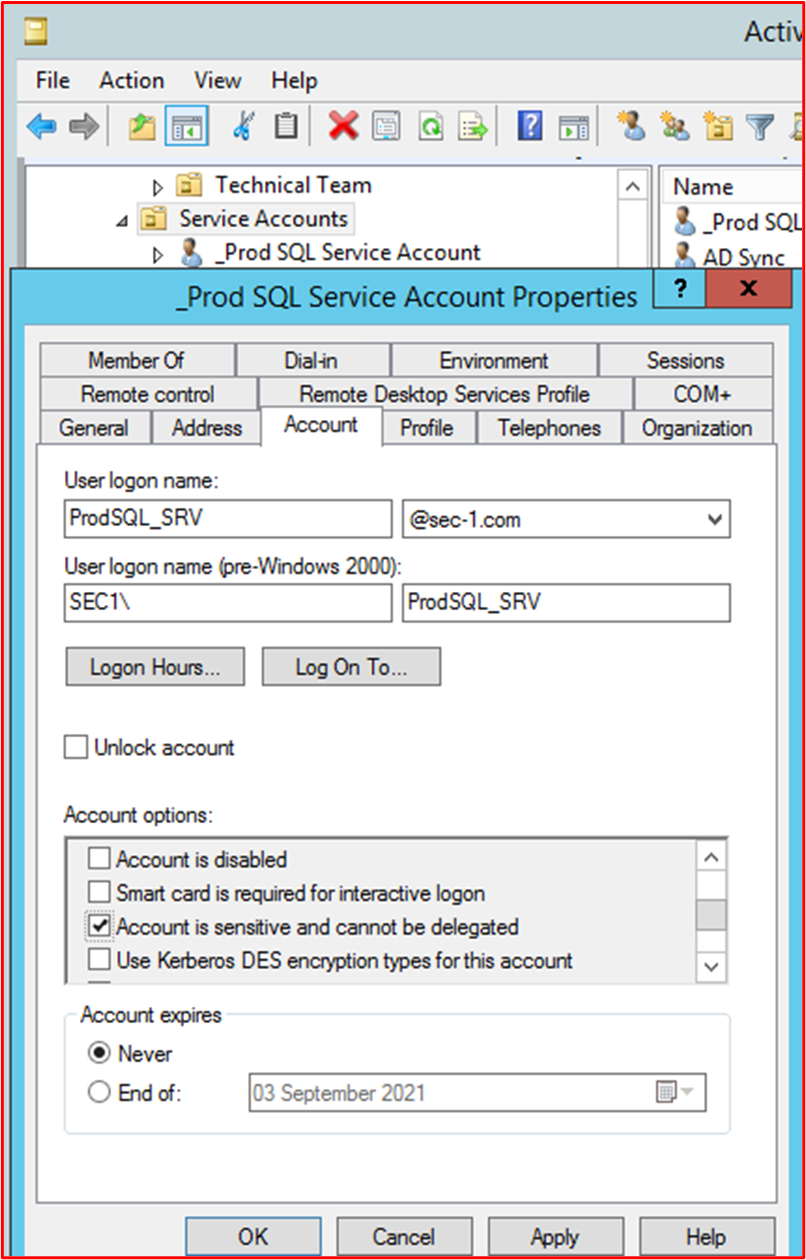

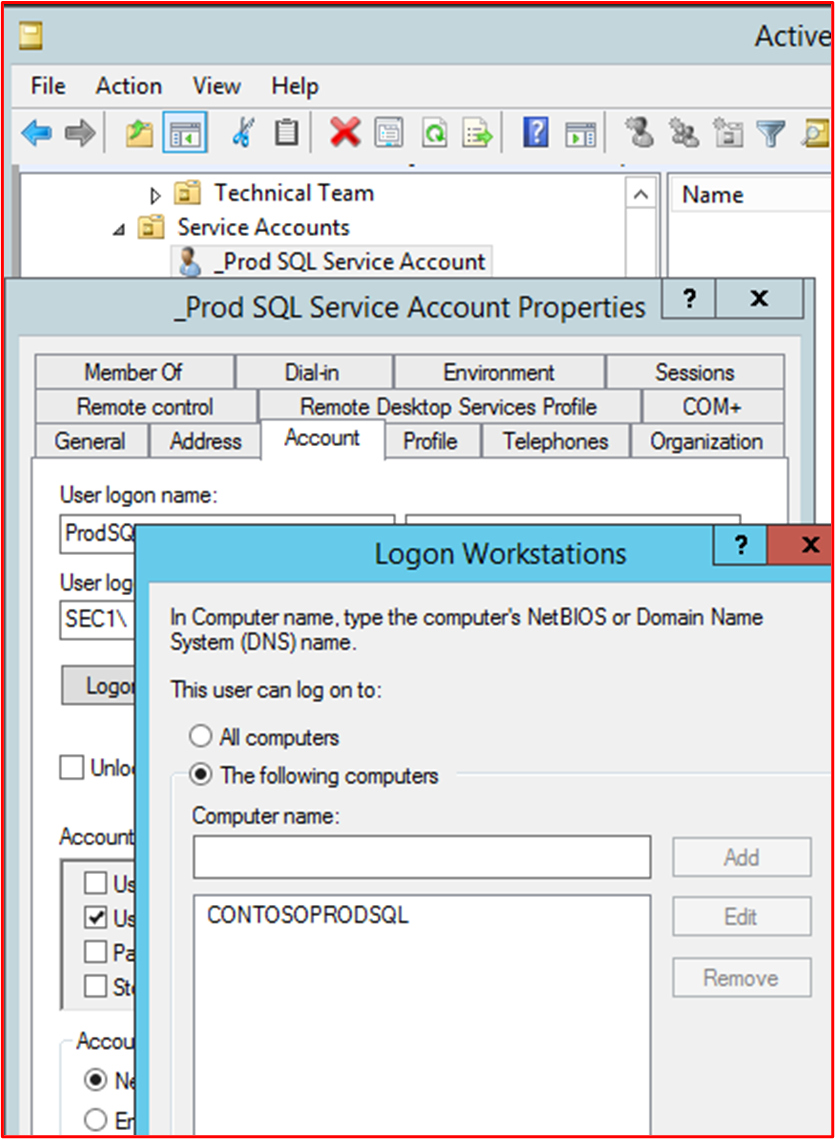

Evidencia de ejemplo: las imágenes siguientes muestran la creación de cuentas para un nuevo inicio para el equipo de DevOps, que debe tener una configuración de control de acceso basada en rol en función de los permisos del entorno de producción sin acceso al entorno de desarrollo y acceso estándar sin privilegios a todo lo demás.

La creación de la cuenta ha pasado por el proceso de aprobación y el proceso de cierre de sesión una vez creada la cuenta y cerrado el vale.

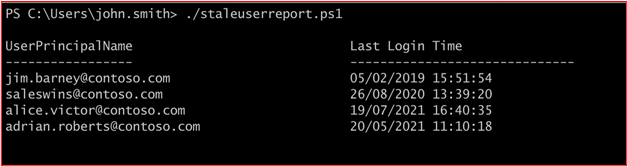

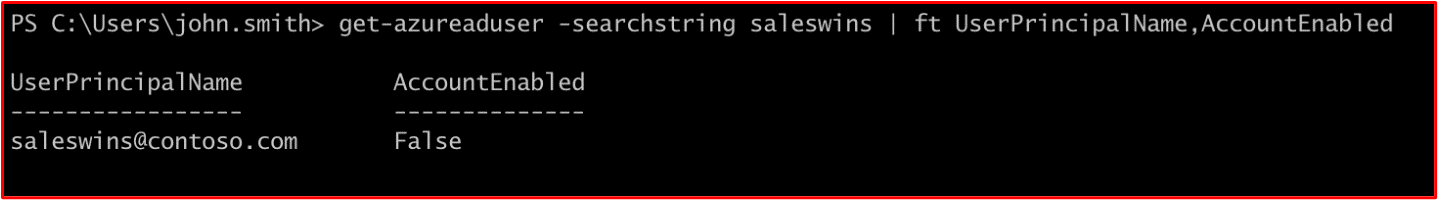

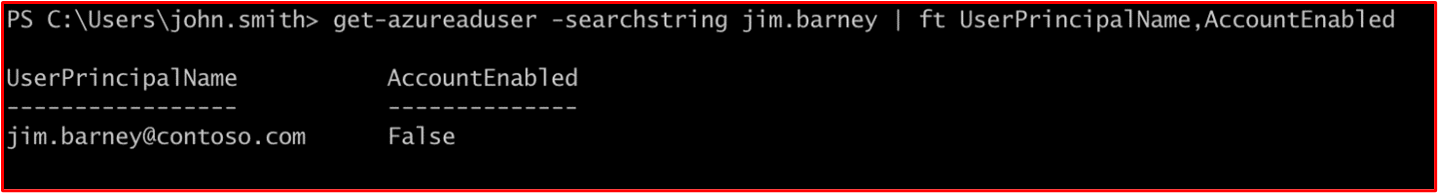

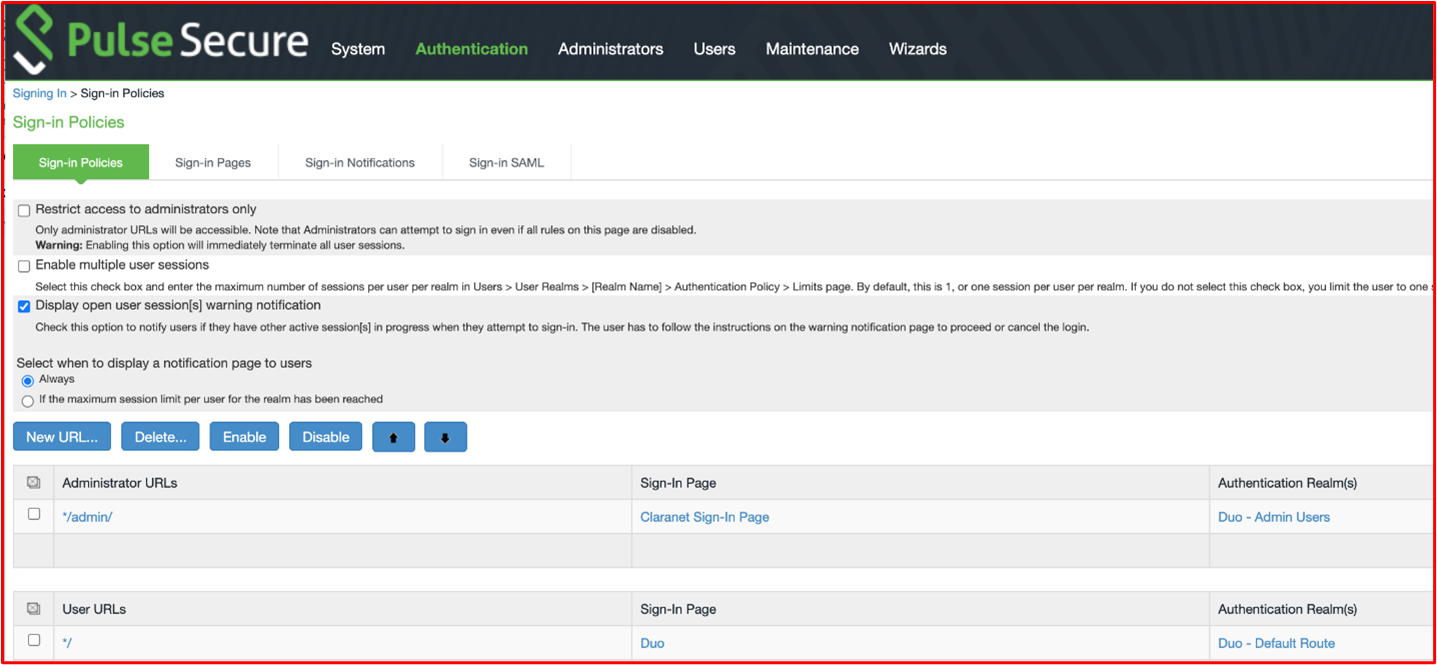

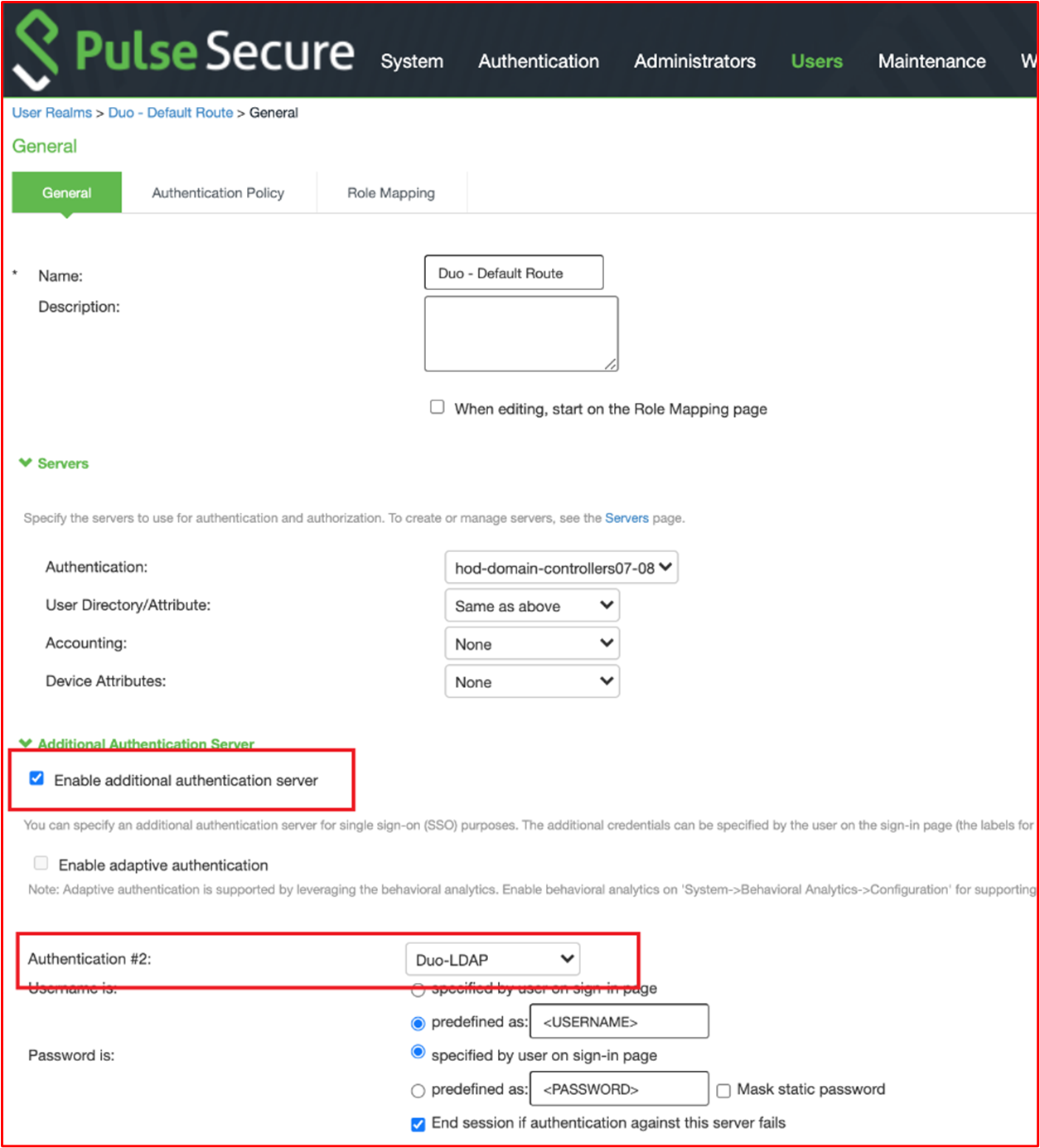

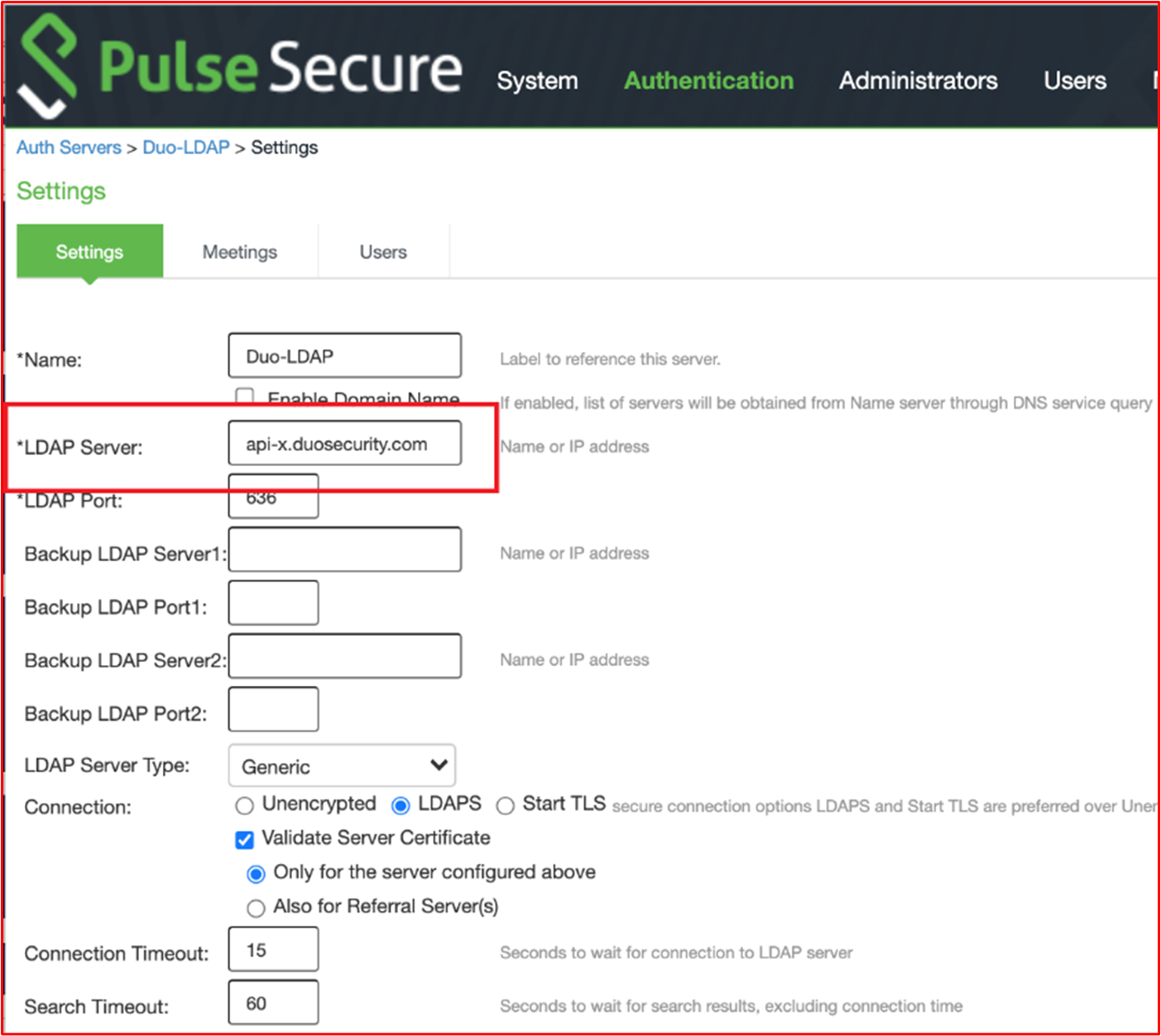

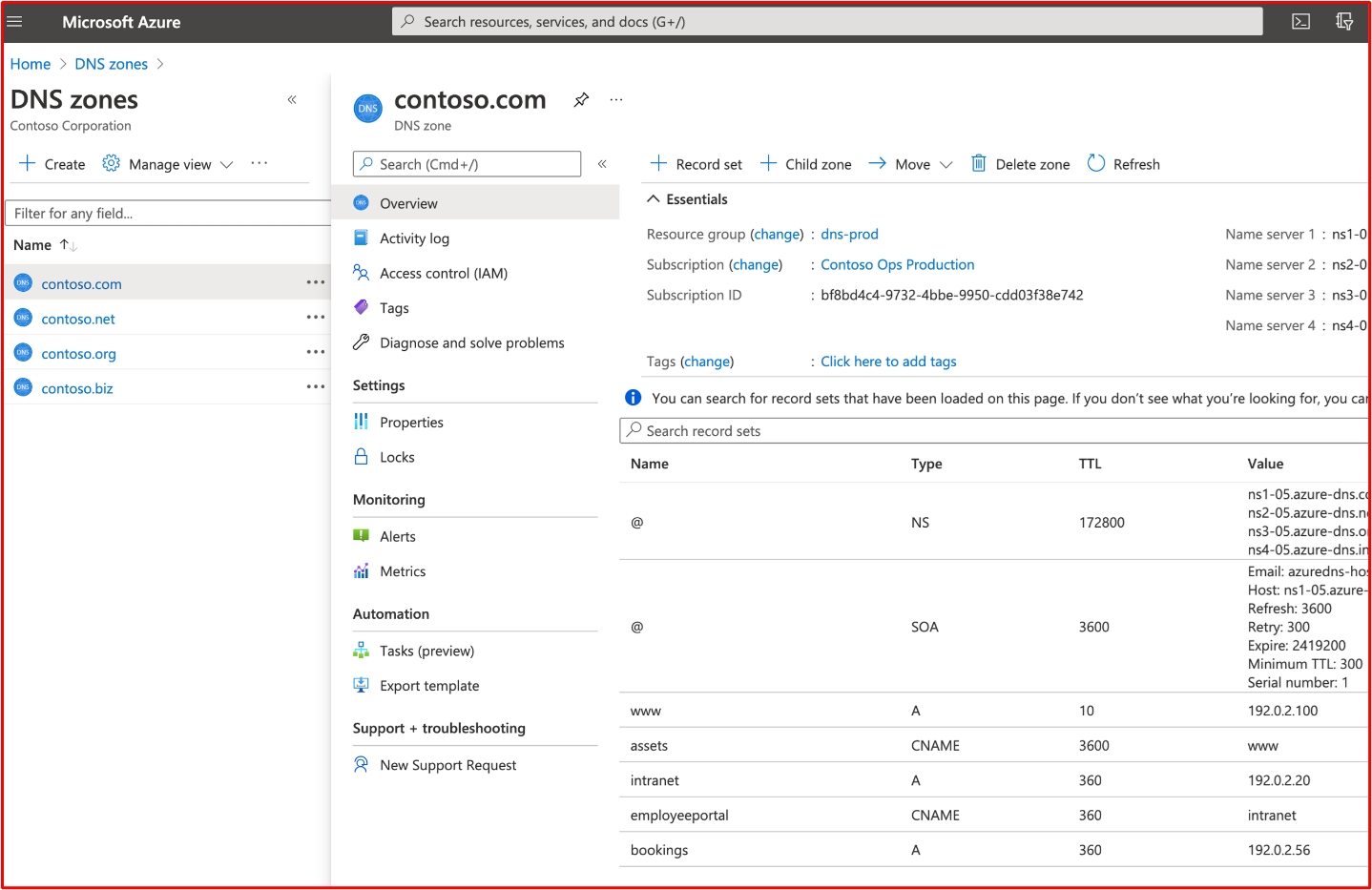

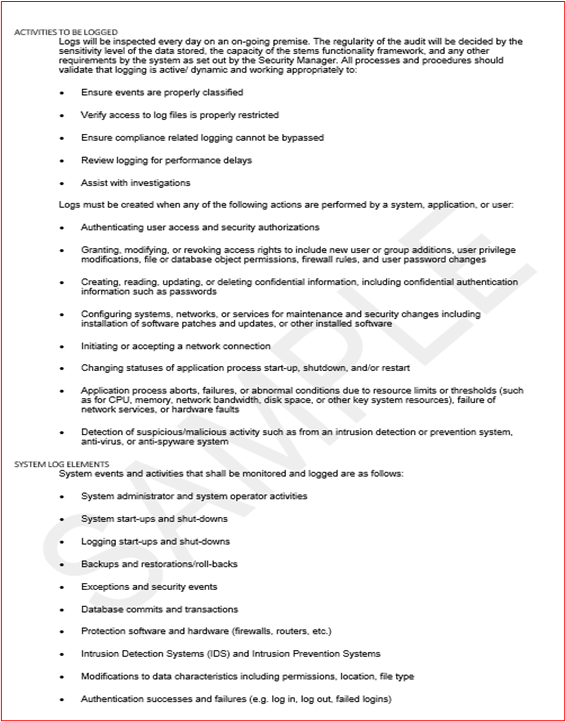

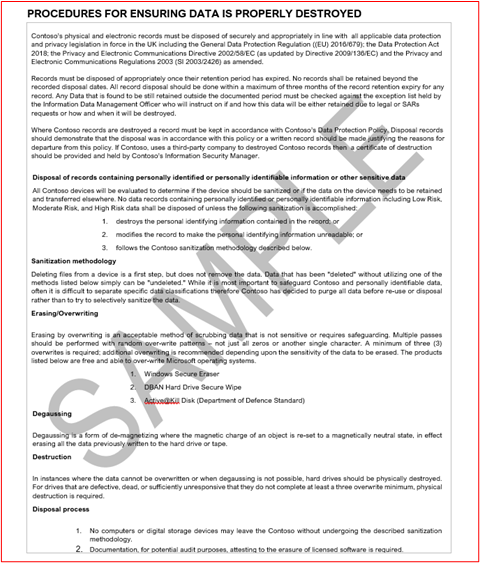

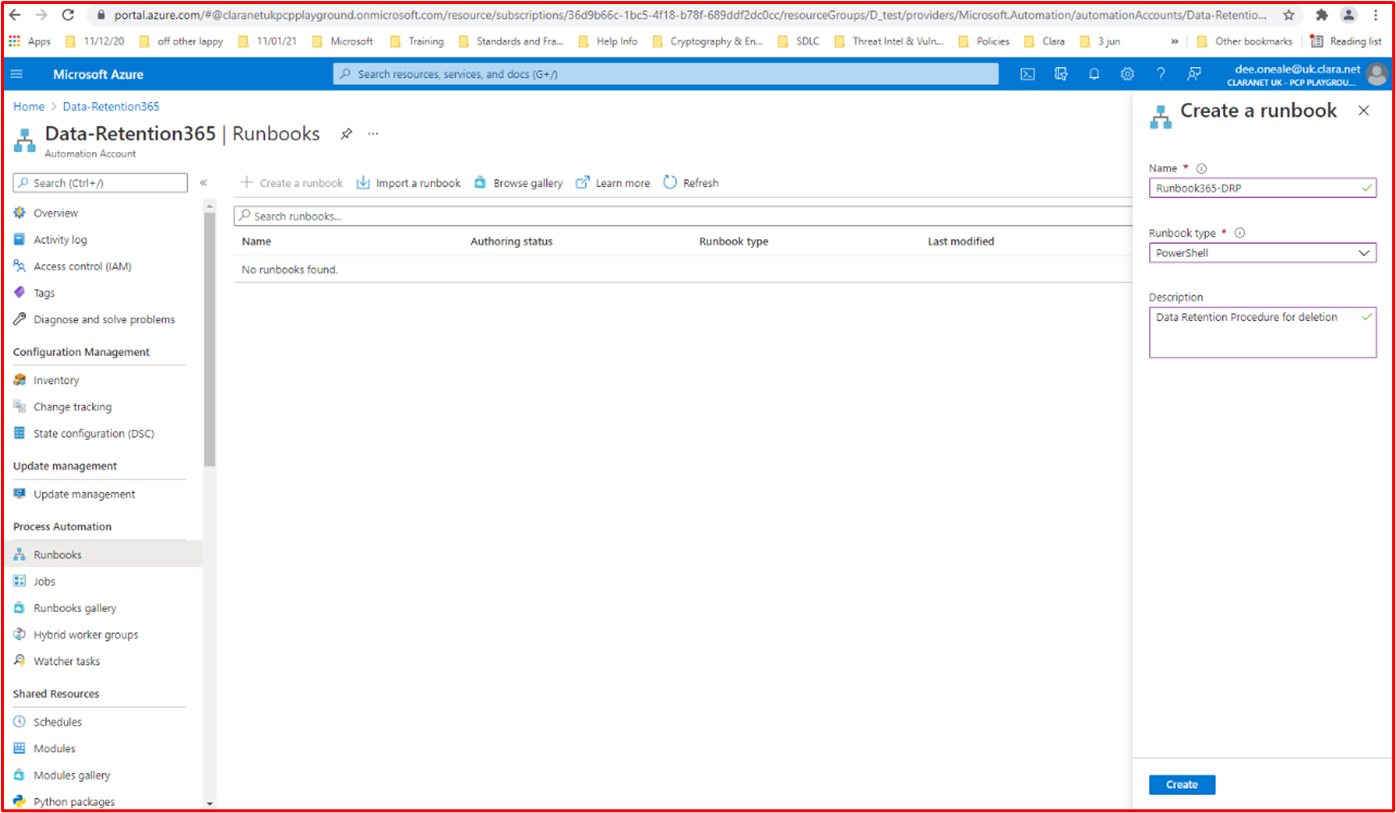

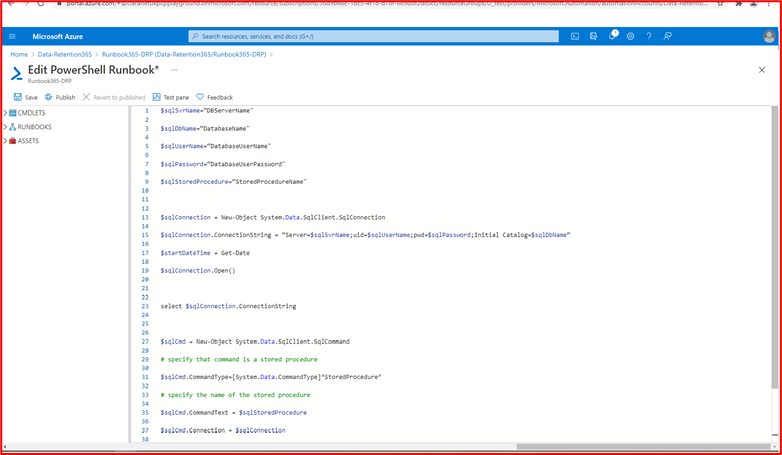

Control 42: proporcione pruebas demostrables de que se ha implementado un proceso para deshabilitar o eliminar cuentas que no se usan en un plazo de 3 meses.