Directivas de control de dispositivos en Microsoft Defender para punto de conexión

Se aplica a:

- Microsoft Defender para punto de conexión Plan 1

- Microsoft Defender para punto de conexión Plan 2

- Microsoft Defender para Empresas

En este artículo se describen las directivas de control de dispositivos, las reglas, las entradas, los grupos y las condiciones avanzadas. Básicamente, las directivas de control de dispositivos definen el acceso para un conjunto de dispositivos. Los dispositivos que están en el ámbito se determinan mediante una lista de grupos de dispositivos incluidos y una lista de grupos de dispositivos excluidos. Se aplica una directiva si el dispositivo está en todos los grupos de dispositivos incluidos y en ninguno de los grupos de dispositivos excluidos. Si no se aplica ninguna directiva, se aplica el cumplimiento predeterminado.

De forma predeterminada, el control de dispositivo está deshabilitado, por lo que se permite el acceso a todos los tipos de dispositivos. Para más información sobre el control de dispositivos, consulte Control de dispositivos en Microsoft Defender para punto de conexión.

Controlar el comportamiento predeterminado

Cuando el control de dispositivo está habilitado, está habilitado para todos los tipos de dispositivo de forma predeterminada. La aplicación predeterminada también se puede cambiar de Permitir a Denegar. El equipo de seguridad también puede configurar los tipos de dispositivos que el control de dispositivos protege. En la tabla siguiente se muestra cómo varias combinaciones de configuraciones cambian la decisión de control de acceso.

| ¿Está habilitado el control de dispositivo? | Comportamiento predeterminado | Tipos de dispositivo |

|---|---|---|

| No | Se permite el acceso | - Unidades de CD/DVD -Impresoras - Dispositivos multimedia extraíbles - Dispositivos portátiles Windows |

| Yes | (No especificado) Se permite el acceso |

- Unidades de CD/DVD -Impresoras - Dispositivos multimedia extraíbles - Dispositivos portátiles Windows |

| Yes | Denegar | - Unidades de CD/DVD -Impresoras - Dispositivos multimedia extraíbles - Dispositivos portátiles Windows |

| Yes | Denegación de dispositivos e impresoras de medios extraíbles | - Impresoras y dispositivos multimedia extraíbles (bloqueados) - Unidades de CD/DVD y dispositivos portátiles Windows (permitido) |

Cuando se configuran los tipos de dispositivo, el control de dispositivo en Defender para punto de conexión omite las solicitudes a otras familias de dispositivos.

Para más información, consulte los siguientes artículos:

- Implementación y administración del control de dispositivos con Intune

- Implementación y administración del control de dispositivos con directiva de grupo

Directivas

Para refinar aún más el acceso a los dispositivos, el control de dispositivos usa directivas. Una directiva es un conjunto de reglas y grupos. La forma en que se definen las reglas y los grupos varía ligeramente entre las experiencias de administración y los sistemas operativos, como se describe en la tabla siguiente.

| Herramienta de administración | Sistema operativo | Cómo se administran las reglas y los grupos |

|---|---|---|

| Intune: directiva de control de dispositivos | Windows | Los grupos de dispositivos e impresoras se pueden administrar como configuración reutilizable e incluirse en reglas. No todas las características están disponibles en la directiva de control de dispositivos (consulte Implementación y administración del control de dispositivos con Microsoft Intune) |

| Intune: personalizado | Windows | Cada grupo o regla se almacena como una cadena XML en la directiva de configuración personalizada. El OMA-URI contiene el GUID del grupo o regla. Se debe generar el GUID. |

| Directiva de grupo | Windows | Los grupos y reglas se definen en una configuración XML independiente en el objeto directiva de grupo (consulte Implementación y administración del control de dispositivos con directiva de grupo). |

| Intune | Mac | Las reglas y directivas se combinan en un único JSON y se incluyen en el mobileconfig archivo que se implementa mediante Intune |

| JAMF | Mac | Las reglas y directivas se combinan en un único JSON y se configuran mediante JAMF como directiva de control de dispositivos (consulte Control de dispositivos para macOS). |

Las reglas y los grupos se identifican mediante el identificador único global (GUID). Si las directivas de control de dispositivos se implementan mediante una herramienta de administración distinta de Intune, se deben generar los GUID. Puede generar los GUID mediante PowerShell.

Para más información sobre el esquema, consulte Esquema JSON para Mac.

Usuarios

Las directivas de control de dispositivos se pueden aplicar a usuarios o grupos de usuarios.

Nota:

En los artículos relacionados con el control de dispositivos, los grupos de usuarios se conocen como grupos de usuarios. El término grupos hace referencia a los grupos definidos en la directiva de control de dispositivos.

Con Intune, en Mac y Windows, las directivas de control de dispositivos se pueden dirigir a grupos de usuarios definidos en Entra Id.

En Windows, un usuario o grupo de usuarios puede ser una condición en una entrada de una directiva.

Las entradas con grupos de usuarios o usuarios pueden hacer referencia a objetos desde Entra Id o una instancia local de Active Directory.

Procedimientos recomendados para usar el control de dispositivos con usuarios y grupos de usuarios

Para crear una regla para un usuario individual en Windows, cree una entrada con una

Sidcondición para un usuario en una regla.Para crear una regla para un grupo de usuarios en Windows y Intune, cree una entrada con una

Sidcondición para cada grupo de usuarios en una [regla] y apunte la directiva a un grupo de máquinas en Intune o cree una regla sin condiciones y apunte la directiva con Intune al grupo de usuarios.En Mac, use Intune y dirija la directiva a un grupo de usuarios en Entra Id.

Advertencia

No use las condiciones de usuario o grupo de usuarios en las reglas y la selección de destino de grupos de usuarios en Intune.

Nota:

Si la conectividad de red es un problema, use Intune grupo de usuarios de destino o un grupo de Active Directory local. Las condiciones de usuario o grupo de usuarios que hacen referencia a Entra Id solo deben usarse en entornos que tengan una conexión confiable a Entra Id.

Rules

Una regla define la lista de grupos incluidos y una lista de grupos excluidos. Para que se aplique la regla, el dispositivo debe estar en todos los grupos incluidos y ninguno de los grupos excluidos. Si el dispositivo coincide con la regla, se evalúan las entradas de esa regla. Una entrada define las opciones de acción y notificación aplicadas, si la solicitud coincide con las condiciones. Si no se aplica ninguna regla o no hay ninguna entrada que coincida con la solicitud, se aplica la aplicación predeterminada.

Por ejemplo, para permitir el acceso de escritura para algunos dispositivos USB y el acceso de lectura para todos los demás dispositivos USB, use las siguientes directivas, grupos y entradas con la aplicación predeterminada establecida para denegar.

| Group | Descripción |

|---|---|

| Todos los dispositivos de almacenamiento extraíbles | Dispositivos de almacenamiento extraíbles |

| USB que se pueden escribir | Lista de USB donde se permite el acceso de escritura |

| Rule | Grupos de dispositivo incluido | Dispositivo excluido Grupos | Entrada |

|---|---|---|---|

| Acceso de solo lectura para usbs | Todos los dispositivos de almacenamiento extraíbles | USB que se pueden escribir | Acceso de solo lectura |

| Acceso de escritura para USBs | USB que se pueden escribir | Acceso de escritura |

El nombre de la regla aparece en el portal para informar y en la notificación del sistema a los usuarios, así que asegúrese de proporcionar los nombres descriptivos de las reglas.

Para configurar reglas, edite directivas en Intune, use un archivo XML en Windows o un archivo JSON en Mac. Seleccione cada pestaña para obtener más detalles.

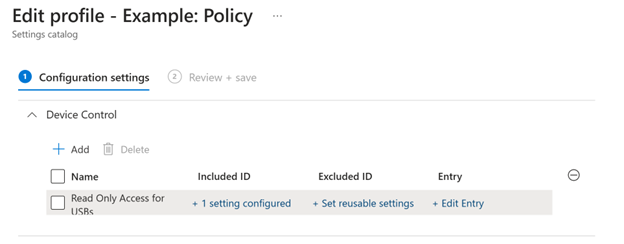

En la imagen siguiente se muestran los valores de configuración de una directiva de control de dispositivos en Intune:

En la captura de pantalla, el identificador incluido y el identificador excluido son las referencias a los grupos de configuración reutilizables incluidos y excluidos. Una directiva puede tener varias reglas.

Intune no respeta el orden de las reglas. Las reglas se pueden evaluar en cualquier orden, por lo que asegúrese de excluir explícitamente grupos de dispositivos que no están en el ámbito de la regla.

Entries

Las directivas de control de dispositivos definen el acceso (denominado entrada) para un conjunto de dispositivos. Las entradas definen las opciones de acción y notificación para los dispositivos que coinciden con la directiva y las condiciones definidas en la entrada.

| Configuración de entrada | Opciones |

|---|---|

| AccessMask | Aplica la acción solo si las operaciones de acceso coinciden con la máscara de acceso: la máscara de acceso es el OR bit a bit de los valores de acceso: 1- Lectura del dispositivo 2- Escritura de dispositivos 4- Ejecución del dispositivo 8- Lectura de archivos 16 - Escritura de archivos 32 - Ejecución de archivos 64 - Imprimir Por ejemplo: Lectura, escritura y ejecución del dispositivo = 7 (1+2+4) Lectura del dispositivo, Lectura de disco = 9 (1+8) |

| Acción | Permitir Denegar AuditAllow AuditDeny |

| Notificación | Ninguno (valor predeterminado) Se genera un evento El usuario recibe una notificación Se capturan pruebas de archivo |

Advertencia

La versión de febrero de 2024 provoca resultados incoherentes para los clientes de control de dispositivos que usan directivas de medios extraíbles solo con acceso a nivel de disco o dispositivo (máscaras que son menores o iguales que 7). Es posible que la aplicación no funcione según lo esperado. Para mitigar este problema, se recomienda revertir a la versión anterior.

Si el control de dispositivo está configurado y un usuario intenta usar un dispositivo que no está permitido, el usuario obtiene una notificación que contiene el nombre de la directiva de control de dispositivos y el nombre del dispositivo. La notificación aparece una vez cada hora después de que se deniegue el acceso inicial.

Una entrada admite las siguientes condiciones opcionales:

- Condición de usuario o grupo de usuarios: aplica la acción solo al grupo de usuarios o usuarios identificado por el SID.

Nota:

Para los grupos de usuarios y los usuarios almacenados en Microsoft Entra Id. , use el identificador de objeto en la condición . Para los grupos de usuarios y los usuarios que están almacenados localmente, use el identificador de seguridad (SID)

Nota:

En Windows, el SID del usuario que ha iniciado sesión se puede recuperar mediante la ejecución del comando whoami /userde PowerShell .

- Condición del equipo: aplica la acción solo al dispositivo o grupo identificado por el SID.

- Condición de parámetros: aplica la acción solo si los parámetros coinciden (consulte Condiciones avanzadas)

Las entradas se pueden limitar aún más a usuarios y dispositivos específicos. Por ejemplo, permita el acceso de lectura a estos USB para este usuario solo en este dispositivo.

| Policy | Grupos de dispositivo incluido | Dispositivo excluido Grupos | Entry(ies) |

|---|---|---|---|

| Acceso de solo lectura para usbs | Todos los dispositivos de almacenamiento extraíbles | USB que se pueden escribir | Acceso de solo lectura |

| Acceso de escritura para USBs | USB que se pueden escribir | Acceso de escritura para el usuario 1 Acceso de escritura para el usuario 2 en el grupo de dispositivos A |

Todas las condiciones de la entrada deben ser true para que se aplique la acción.

Puede configurar entradas mediante Intune, un archivo XML en Windows o un archivo JSON en Mac. Seleccione cada pestaña para obtener más detalles.

En Intune, el campo Máscara de acceso tiene opciones, como:

- Lectura (lectura de nivel de disco = 1)

- Escritura (escritura de nivel de disco = 2)

- Execute (Ejecución de nivel de disco = 4)

- Imprimir (Imprimir = 64).

No todas las características se muestran en la interfaz de usuario Intune. Para obtener más información, consulte Implementación y administración del control de dispositivos con Intune.

Grupos

Grupos definir criterios para filtrar objetos por sus propiedades. El objeto se asigna al grupo si sus propiedades coinciden con las propiedades definidas para el grupo.

Nota:

Grupos en esta sección no hacen referencia a los grupos de usuarios.

Por ejemplo:

- Los USB permitidos son todos los dispositivos que coinciden con cualquiera de estos fabricantes.

- Los USB perdidos son todos los dispositivos que coinciden con cualquiera de estos números de serie

- Las impresoras permitidas son todos los dispositivos que coinciden con cualquiera de estos VID/PID

Las propiedades se pueden hacer coincidir de cuatro maneras: MatchAll, MatchAny, MatchExcludeAlly MatchExcludeAny

MatchAll: las propiedades son una relación "And"; Por ejemplo, si el administrador colocaDeviceIDyInstancePathID, para cada USB conectado, el sistema comprueba si el USB cumple ambos valores.MatchAny: las propiedades son una relación "Or"; Por ejemplo, si el administrador coloca DeviceID yInstancePathID, para cada USB conectado, el sistema se aplica siempre y cuando el USB tenga un valor idénticoDeviceIDoInstanceID.MatchExcludeAll: las propiedades son una relación "Y", se cubren todos los elementos que no cumplen. Por ejemplo, si el administrador colocaDeviceIDyInstancePathIDusaMatchExcludeAll, para cada USB conectado, el sistema se aplica siempre y cuando el USB no tenga idénticoDeviceIDyInstanceIDvalor.MatchExcludeAny: las propiedades son una relación "Or", se cubren todos los elementos que no cumplen. Por ejemplo, si el administrador colocaDeviceIDyInstancePathIDusaMatchExcludeAny, para cada USB conectado, el sistema se aplica siempre y cuando el USB no tenga un valor oInstanceIDidénticoDeviceID.

Grupos se usan de dos maneras: seleccionar dispositivos para inclusión o exclusión en reglas y filtrar el acceso para condiciones avanzadas. En esta tabla se resumen los tipos de grupo y cómo se usan.

| Tipo | Description | O/S | Incluir o excluir reglas | Condiciones avanzadas |

|---|---|---|---|---|

| Dispositivo (valor predeterminado) | Filtrar dispositivos e impresoras | Windows/Mac | X | |

| Red | Filtrar condiciones de red | Windows | X | |

| Conexión VPN | Filtrar condiciones de VPN | Windows | X | |

| Archivo | Propiedades de archivo de filtro | Windows | X | |

| Trabajo de impresión | Propiedades de filtro del archivo que se va a imprimir | Windows | X |

Los dispositivos que están en el ámbito de la directiva determinados por una lista de grupos incluidos y una lista de grupos excluidos. Se aplica una regla si el dispositivo está en todos los grupos incluidos y en ninguno de los grupos excluidos. Grupos se pueden componer a partir de las propiedades de los dispositivos. Se pueden usar las siguientes propiedades:

| Propiedad | Description | Dispositivos Windows | Dispositivos Mac | Impresoras |

|---|---|---|---|---|

FriendlyNameId |

Nombre descriptivo en Windows Administrador de dispositivos | v | N | v |

PrimaryId |

Tipo del dispositivo | v | v | v |

VID_PID |

Id. de proveedor es el código de proveedor de cuatro dígitos que el comité USB asigna al proveedor. Id. de producto es el código de producto de cuatro dígitos que el proveedor asigna al dispositivo. Se admiten caracteres comodín. Por ejemplo: 0751_55E0 |

v | N | v |

PrinterConnectionId |

Tipo de conexión de impresora: -USB -Corporativa -Red -Universal -Archivo -Personalizado -Local |

N | N | v |

BusId |

Información sobre el dispositivo (para obtener más información, consulte las secciones que siguen a esta tabla) | v | N | N |

DeviceId |

Información sobre el dispositivo (para obtener más información, consulte las secciones que siguen a esta tabla) | v | N | N |

HardwareId |

Información sobre el dispositivo (para obtener más información, consulte las secciones que siguen a esta tabla) | v | N | N |

InstancePathId |

Información sobre el dispositivo (para obtener más información, consulte las secciones que siguen a esta tabla) | v | N | N |

SerialNumberId |

Información sobre el dispositivo (para obtener más información, consulte las secciones que siguen a esta tabla) | v | v | N |

PID |

Id. de producto es el código de producto de cuatro dígitos que el proveedor asigna al dispositivo. | v | v | N |

VID |

Id. de proveedor es el código de proveedor de cuatro dígitos que el comité USB asigna al proveedor. | v | v | N |

APFS Encrypted |

Si el dispositivo está cifrado con APFS | N | v | N |

Uso de Windows Administrador de dispositivos para determinar las propiedades del dispositivo

En el caso de los dispositivos Windows, puede usar Administrador de dispositivos para comprender las propiedades de los dispositivos.

Abra Administrador de dispositivos, busque el dispositivo, haga clic con el botón derecho en Propiedades y, a continuación, seleccione la pestaña Detalles.

En la lista Propiedad, seleccione Ruta de acceso de la instancia de dispositivo.

El valor que se muestra para la ruta de acceso de la instancia de

InstancePathIddispositivo es , pero también contiene otras propiedades:USB\VID_090C&PID_1000\FBH1111183300721{BusId}\{DeviceId}\{SerialNumberId}

Las propiedades del administrador de dispositivos se asignan al control de dispositivo, como se muestra en la tabla siguiente:

Administrador de dispositivos Control de dispositivo Identificadores de hardware HardwareIdNombre descriptivo FriendlyNameIdParent VID_PIDDeviceInstancePath InstancePathId

Uso de informes y búsqueda avanzada para determinar las propiedades de los dispositivos

Las propiedades del dispositivo tienen etiquetas ligeramente diferentes en la búsqueda avanzada. En la tabla siguiente se asignan las etiquetas del portal a en propertyId una directiva de control de dispositivos.

| Microsoft Defender propiedad Portal | Id. de propiedad de control de dispositivo |

|---|---|

| Nombre multimedia | FriendlyNameId |

| Id. de proveedor | HardwareId |

| DeviceId | InstancePathId |

| Número de serie | SerialNumberId |

Nota:

Asegúrese de que el objeto seleccionado tenga la clase media correcta para la directiva. En general, para el almacenamiento extraíble, use Class Name == USB.

Configuración de grupos en Intune, XML en Windows o JSON en Mac

Puede configurar grupos en Intune, mediante un archivo XML para Windows o mediante un archivo JSON en Mac. Seleccione cada pestaña para obtener más detalles.

Nota:

En Group Id XML y id en JSON, se usa para identificar el grupo dentro del control de dispositivo. No es una referencia a ningún otro, como un grupo de usuarios en Entra Id.

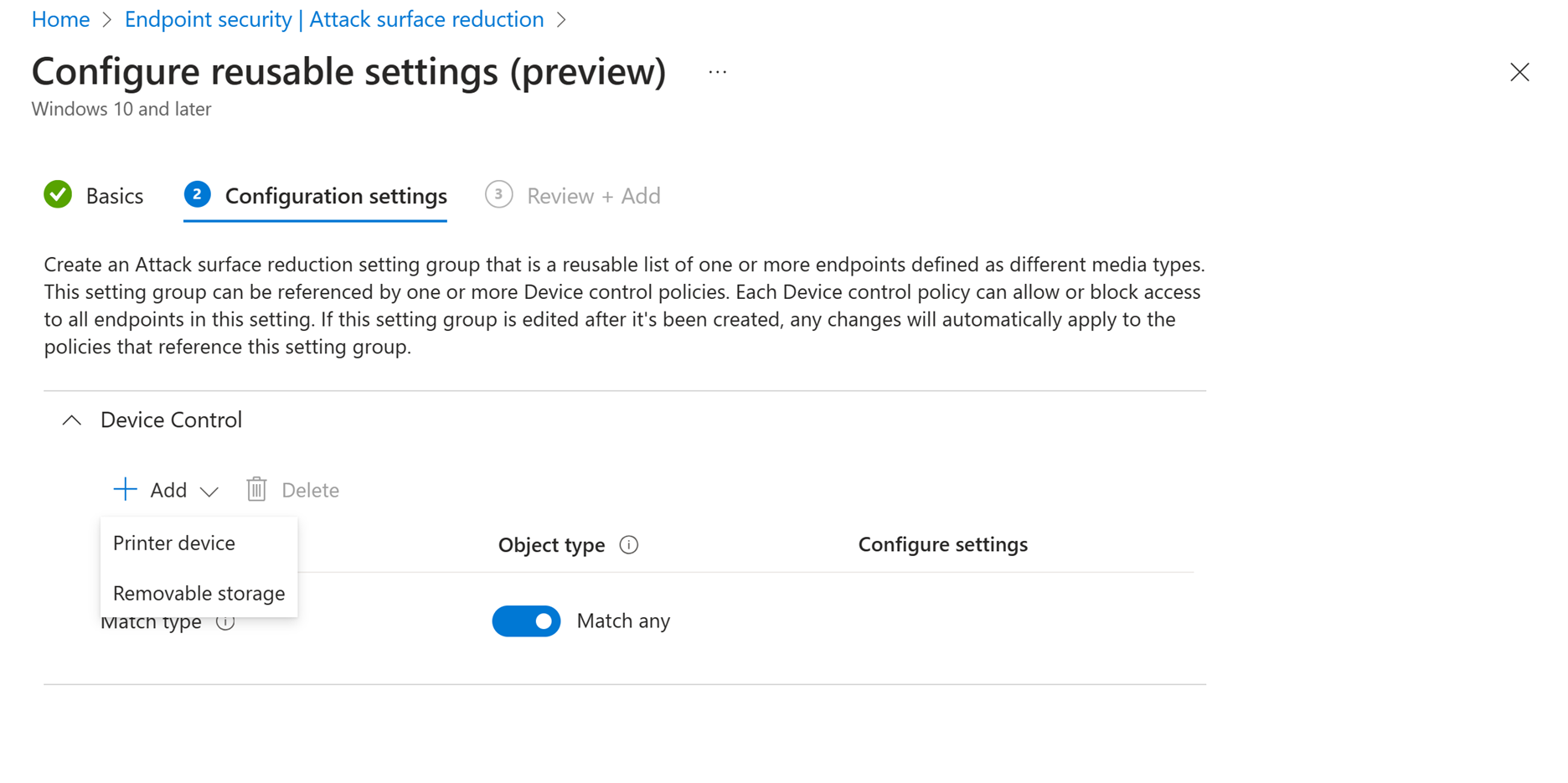

La configuración reutilizable de Intune asignar a grupos de dispositivos. Puede configurar los valores reutilizables en Intune.

Hay dos tipos de grupos: Dispositivo de impresora y Almacenamiento extraíble. En la tabla siguiente se enumeran las propiedades de estos grupos.

| Tipo de grupo | Propiedades |

|---|---|

| Dispositivo de impresora | - FriendlyNameId- PrimaryId- PrinterConnectionId- VID_PID |

| Medios de almacenamiento extraíbles | - BusId - DeviceId- FriendlyNameId- HardwareId- InstancePathId- PID- PrimaryId- SerialNumberId- VID- VID_PID |

Condiciones avanzadas

Las entradas se pueden restringir aún más en función de los parámetros. Los parámetros aplican condiciones avanzadas que van más allá del dispositivo. Las condiciones avanzadas permiten un control específico basado en la red, la conexión VPN, el trabajo de archivo o de impresión que se está evaluando.

Nota:

Las condiciones avanzadas solo se admiten en formato XML.

Condiciones de red

En la tabla siguiente se describen las propiedades del grupo de red:

| Propiedad | Description |

|---|---|

NameId |

Nombre de la red. Se admiten caracteres comodín. |

NetworkCategoryId |

Las opciones válidas son Public, Privateo DomainAuthenticated. |

NetworkDomainId |

Las opciones válidas son NonDomain, Domain, DomainAuthenticated. |

Estas propiedades se agregan al DescriptorIdList de un grupo de tipo Network. Este es un fragmento de código de ejemplo:

<Group Id="{e5f619a7-5c58-4927-90cd-75da2348a30a}" Type="Network" MatchType="MatchAll">

<DescriptorIdList>

<NetworkCategoryId>Public</PathId>

<NetworkDomainId>NonDomain</PathId>

</DescriptorIdList>

</Group>

A continuación, se hace referencia al grupo como parámetros en la entrada, como se muestra en el siguiente fragmento de código:

<Entry Id="{1ecfdafb-9b7f-4b66-b3c5-f1d872b0961d}">

<Type>Deny</Type>

<Options>0</Options>

<AccessMask>40</AccessMask>

<Parameters MatchType="MatchAll">

<Network MatchType="MatchAny">

<GroupId>{ e5f619a7-5c58-4927-90cd-75da2348a30a }</GroupId>

</Network>

</Parameters>

</Entry>

Condiciones de conexión VPN

En la tabla siguiente se describen las condiciones de conexión VPN:

| Nombre | Descripción |

|---|---|

NameId |

Nombre de la conexión VPN. Se admiten caracteres comodín. |

VPNConnectionStatusId |

Los valores válidos son Connected o Disconnected. |

VPNServerAddressId |

Valor de cadena de VPNServerAddress. Se admiten caracteres comodín. |

VPNDnsSuffixId |

Valor de cadena de VPNDnsSuffix. Se admiten caracteres comodín. |

Estas propiedades se agregan al DescriptorIdList de un grupo de tipo VPNConnection, como se muestra en el siguiente fragmento de código:

<Group Id="{d633d17d-d1d1-4c73-aa27-c545c343b6d7}" Type="VPNConnection">

<Name>Corporate VPN</Name>

<MatchType>MatchAll</MatchType>

<DescriptorIdList>

<NameId>ContosoVPN</NameId>

<VPNServerAddressId>contosovpn.*.contoso.com</VPNServerAddressId>

<VPNDnsSuffixId>corp.contoso.com</VPNDnsSuffixId>

<VPNConnectionStatusId>Connected</VPNConnectionStatusId>

</DescriptorIdList>

</Group>

A continuación, se hace referencia al grupo como parámetros en una entrada, como se muestra en el siguiente fragmento de código:

<Entry Id="{27c79875-25d2-4765-aec2-cb2d1000613f}">

<Type>Allow</Type>

<Options>0</Options>

<AccessMask>64</AccessMask>

<Parameters MatchType="MatchAny">

<VPNConnection>

<GroupId>{d633d17d-d1d1-4c73-aa27-c545c343b6d7}</GroupId>

</VPNConnection>

</Parameters>

</Entry>

Condiciones del archivo

En la tabla siguiente se describen las propiedades del grupo de archivos:

| Nombre | Descripción |

|---|---|

PathId |

Cadena, valor de la ruta de acceso o el nombre del archivo. Se admiten caracteres comodín. Solo se aplica a los grupos de tipos de archivo. |

En la tabla siguiente se muestra cómo se agregan las propiedades a DescriptorIdList de un grupo de archivos:

<Group Id="{e5f619a7-5c58-4927-90cd-75da2348a30f}" Type="File" MatchType="MatchAny">

<DescriptorIdList>

<PathId>*.exe</PathId>

<PathId>*.dll</PathId>

</DescriptorIdList>

</Group>

A continuación, se hace referencia al grupo como parámetros en una entrada, como se muestra en el siguiente fragmento de código:

<Entry Id="{1ecfdafb-9b7f-4b66-b3c5-f1d872b0961d}">

<Type>Deny</Type>

<Options>0</Options>

<AccessMask>40</AccessMask>

<Parameters MatchType="MatchAll">

<File MatchType="MatchAny">

<GroupId>{ e5f619a7-5c58-4927-90cd-75da2348a30f }</GroupId>

</File>

</Parameters>

</Entry>

Condiciones del trabajo de impresión

En la tabla siguiente se describen las propiedades de PrintJob grupo:

| Nombre | Descripción |

|---|---|

PrintOutputFileNameId |

Ruta de acceso del archivo de destino de salida para imprimir en el archivo. Se admiten caracteres comodín. Por ejemplo: C:\*\Test.pdf |

PrintDocumentNameId |

Ruta de acceso del archivo de origen. Se admiten caracteres comodín. Es posible que esta ruta de acceso no exista. Por ejemplo, agregue texto a un nuevo archivo en el Bloc de notas y, a continuación, imprima sin guardar el archivo. |

Estas propiedades se agregan a DescriptorIdList de un grupo de tipo PrintJob, como se muestra en el siguiente fragmento de código:

<Group Id="{e5f619a7-5c58-4927-90cd-75da2348a30b}" Type="PrintJob" MatchType="MatchAny">

<DescriptorIdList>

<PrintOutputFileNameId>C:\Documents\*.pdf</PrintOutputFileNameId >

<PrintDocumentNameId>*.xlsx</PrintDocumentNameId>

<PrintDocumentNameId>*.docx</PrintDocumentNameId>

</DescriptorIdList>

</Group>

A continuación, se hace referencia al grupo como parámetros en una entrada, como se muestra en el siguiente fragmento de código:

<Entry Id="{1ecfdafb-9b7f-4b66-b3c5-f1d872b0961d}">

<Type>Deny</Type>

<Options>0</Options>

<AccessMask>40</AccessMask>

<Parameters MatchType="MatchAll">

<PrintJob MatchType="MatchAny">

<GroupId>{e5f619a7-5c58-4927-90cd-75da2348a30b}</GroupId>

</PrintJob>

</Parameters>

</Entry>

Evidencia de archivo

Con el control de dispositivo, puede almacenar pruebas de archivos que se copiaron en dispositivos extraíbles o que se imprimiron. Cuando se habilita la evidencia de archivo, se crea un RemovableStorageFileEvent . El comportamiento de la evidencia de archivo se controla mediante las opciones de la acción Permitir, como se describe en la tabla siguiente:

| Opción | Description |

|---|---|

8 |

Create un RemovableStorageFileEvent evento conFileEvidenceLocation |

16 |

Create sin RemovableStorageFileEventFileEvidenceLocation |

El FileEvidenceLocation campo de tiene la ubicación del archivo de evidencia, si se crea uno. El archivo de evidencia tiene un nombre que termina en .dupy su ubicación se controla mediante la DataDuplicationFolder configuración.

Almacenamiento de pruebas de archivos en Azure Blob Storage

Create una cuenta de Azure Blob Storage y un contenedor.

Create un rol personalizado llamado

Device Control Evidence Data Providerpara acceder al contenedor. El rol debe tener los permisos siguientes:"permissions": [ { "actions": [ "Microsoft.Storage/storageAccounts/blobServices/containers/read", "Microsoft.Storage/storageAccounts/blobServices/containers/write", "Microsoft.Storage/storageAccounts/blobServices/read" ], "notActions": [], "dataActions": [ "Microsoft.Storage/storageAccounts/blobServices/containers/blobs/add/action", "Microsoft.Storage/storageAccounts/blobServices/containers/blobs/write" ], "notDataActions": [] } ]Los roles personalizados se pueden crear a través de la CLI o PowerShell

Sugerencia

El rol integrado Colaborador de datos de Storage Blob tiene permisos de eliminación para el contenedor, lo que no es necesario para almacenar pruebas de características de control de dispositivos. El rol integrado Lector de datos de Storage Blob carece de los permisos de escritura necesarios. Esta es la razón por la que se recomienda un rol personalizado.

Importante

Para asegurarse de que la integridad de la evidencia de archivo usa Azure Immutable Storage

Asigne los usuarios del control de dispositivo al

Device Control Evidence Data Providerrol.Establezca en

RemoteStorageFileEventla dirección URL del contenedor de Azure Blob Storage.

Pasos siguientes

- Visualización de eventos e información de control de dispositivos en Microsoft Defender para punto de conexión

- Implementación y administración del control de dispositivos en Microsoft Defender para punto de conexión con Microsoft Intune

- Implementación y administración del control de dispositivos en Microsoft Defender para punto de conexión mediante directiva de grupo

- Control de dispositivos para macOS

Comentarios

Próximamente: A lo largo de 2024 iremos eliminando gradualmente GitHub Issues como mecanismo de comentarios sobre el contenido y lo sustituiremos por un nuevo sistema de comentarios. Para más información, vea: https://aka.ms/ContentUserFeedback.

Enviar y ver comentarios de