Implementación de Microsoft Defender para punto de conexión en iOS con Microsoft Intune

Se aplica a:

- Microsoft Defender para punto de conexión Plan 1

- Microsoft Defender para punto de conexión Plan 2

- Microsoft Defender XDR

¿Quiere experimentar Defender para punto de conexión? Regístrese para obtener una prueba gratuita.

En este tema se describe la implementación de Defender para punto de conexión en iOS en dispositivos inscritos en el Portal de empresa de Microsoft Intune. Para obtener más información sobre la inscripción de dispositivos de Microsoft Intune, consulte Inscripción de dispositivos iOS/iPadOS en Intune.

Antes de empezar

Asegúrese de que tiene acceso al Centro de administración de Microsoft Intune.

Asegúrese de que la inscripción de iOS se realiza para los usuarios. Los usuarios deben tener asignada una licencia de Defender para punto de conexión para poder usar Defender para punto de conexión en iOS. Consulte Asignación de licencias a usuarios para obtener instrucciones sobre cómo asignar licencias.

Asegúrese de que los usuarios finales tienen instalada la aplicación del portal de empresa, que ha iniciado sesión y que la inscripción se ha completado.

Nota:

Microsoft Defender para punto de conexión en iOS está disponible en Apple App Store.

En esta sección se describen estos temas:

Pasos de implementación (aplicables tanto para dispositivos supervisados como no supervisados ): los administradores pueden implementar Defender para punto de conexión en iOS a través del Portal de empresa de Microsoft Intune. Este paso no es necesario para las aplicaciones de VPP (compra por volumen).

Implementación completa (solo para dispositivos supervisados): los administradores pueden seleccionar implementar cualquiera de los perfiles especificados.

- Filtro de control táctil cero (silencioso ): proporciona protección web sin la VPN de bucle invertido local y también permite la incorporación silenciosa para los usuarios. La aplicación se instala y activa automáticamente sin necesidad de que el usuario abra la aplicación.

- Filtro de control : proporciona protección web sin la VPN de bucle invertido local.

Configuración de incorporación automatizada (solo para dispositivos no supervisados ): los administradores pueden automatizar la incorporación de Defender para punto de conexión para los usuarios de dos maneras diferentes:

- Incorporación táctil cero (silenciosa ): la aplicación se instala y activa automáticamente sin necesidad de que los usuarios abran la aplicación.

- La incorporación automática del perfil vpn de VPN de Defender para punto de conexión se configura automáticamente sin que el usuario lo haga durante la incorporación. Este paso no se recomienda en Configuraciones táctiles cero.

Configuración de inscripción de usuarios (solo para dispositivos inscritos por el usuario de Intune): los administradores también pueden implementar y configurar la aplicación Defender para punto de conexión en los dispositivos inscritos por el usuario de Intune.

Incorporación completa y comprobación del estado : este paso es aplicable a todos los tipos de inscripción para asegurarse de que la aplicación está instalada en el dispositivo, que la incorporación se completa y que el dispositivo está visible en el portal de Microsoft Defender. Se puede omitir para la incorporación de cero toques (silencioso).

Pasos de implementación (aplicables tanto para dispositivos supervisados como no supervisados)

Implemente Defender para punto de conexión en iOS a través del Portal de empresa de Microsoft Intune.

Incorporación de una aplicación de la Tienda iOS

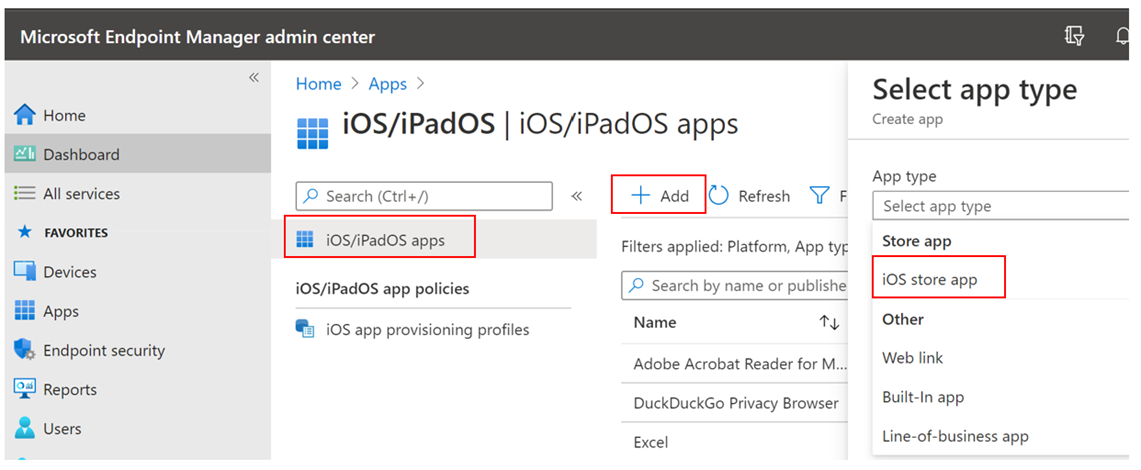

En el Centro de administración de Microsoft Intune, vaya a Aplicaciones>iOS/iPadOS>Agregar>aplicación de la tienda iOS y haga clic en Seleccionar.

En la página Agregar aplicación , haga clic en Buscar en App Store y escriba Microsoft Defender en la barra de búsqueda. En la sección de resultados de búsqueda, haga clic en Microsoft Defender y haga clic en Seleccionar.

Seleccione iOS 15.0 como sistema operativo mínimo. Revise el resto de la información sobre la aplicación y haga clic en Siguiente.

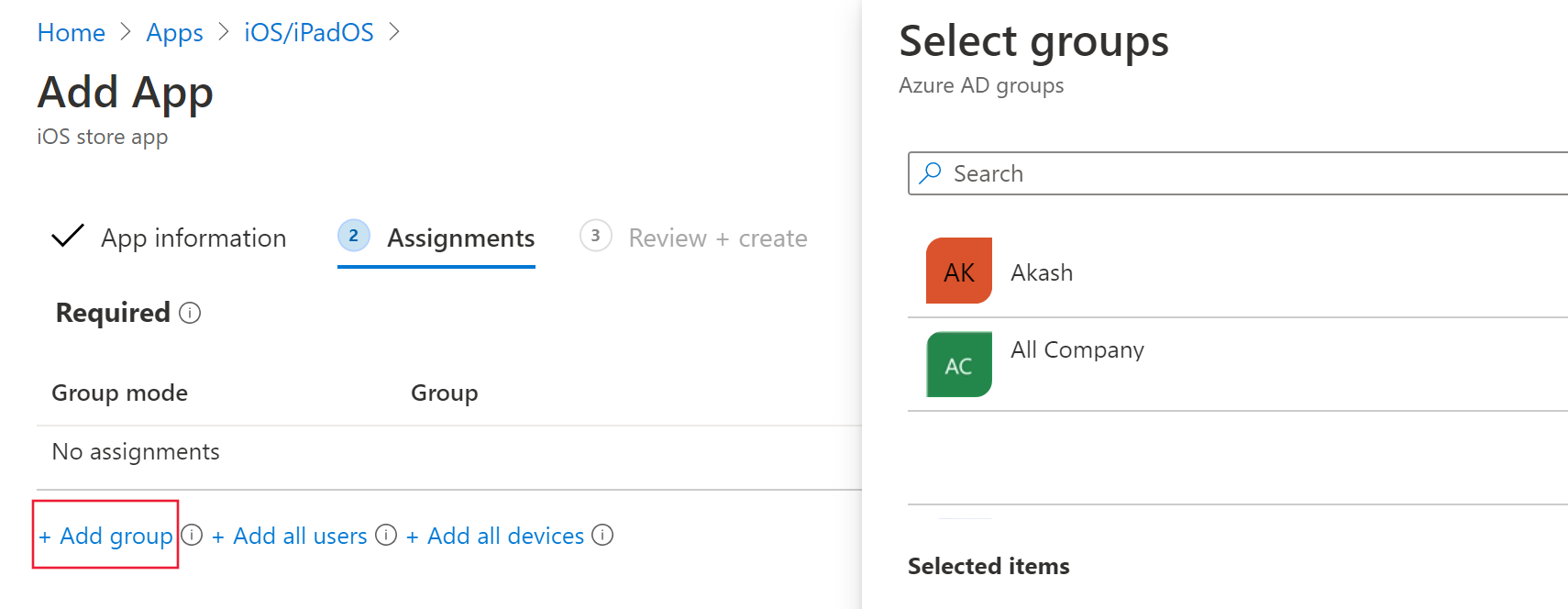

En la sección Asignaciones , vaya a la sección Requerido y seleccione Agregar grupo. A continuación, puede elegir los grupos de usuarios que desea que tengan como destino Defender para punto de conexión en la aplicación iOS. Haga clic en Seleccionar y, a continuación, en Siguiente.

Nota:

El grupo de usuarios seleccionado debe constar de usuarios inscritos en Microsoft Intune.

En la sección Revisar y crear , compruebe que toda la información especificada es correcta y, a continuación, seleccione Crear. En unos instantes, la aplicación Defender para punto de conexión debe crearse correctamente y debe aparecer una notificación en la esquina superior derecha de la página.

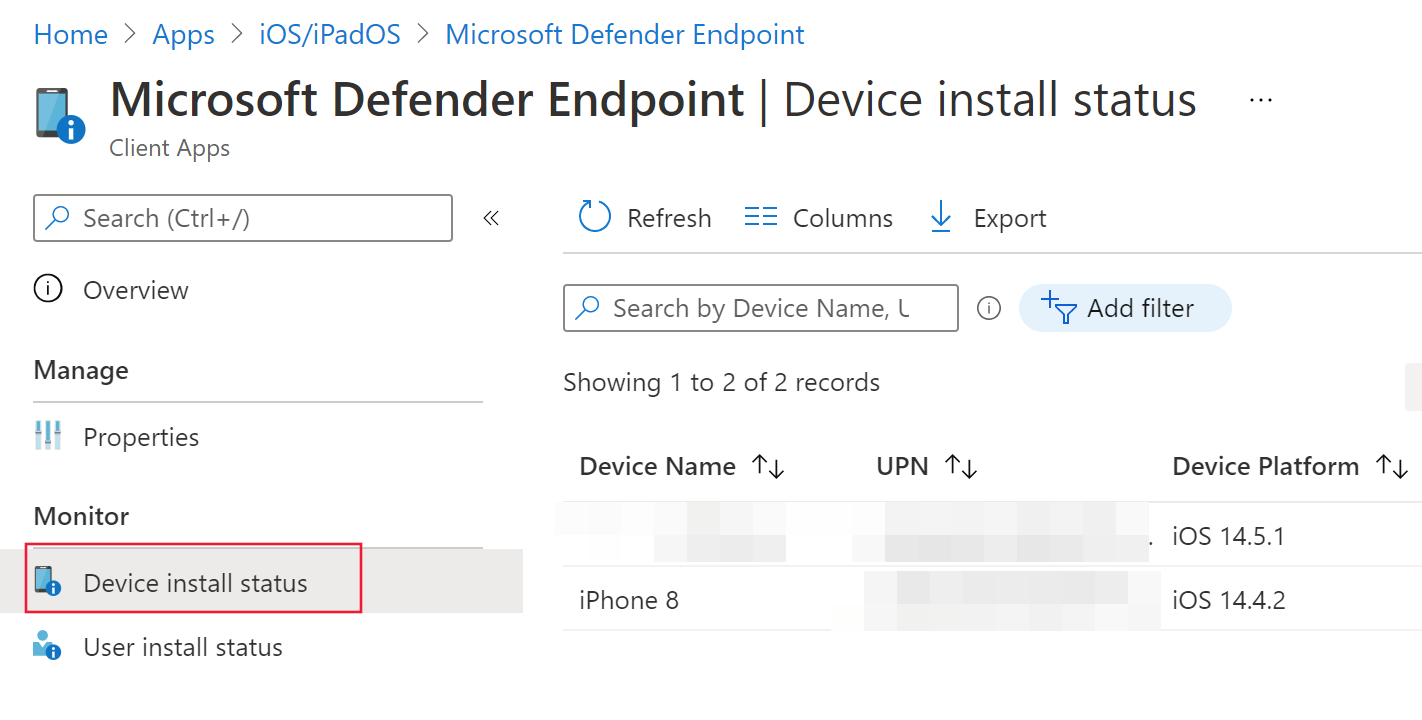

En la página de información de la aplicación que se muestra, en la sección Monitor , seleccione Estado de instalación del dispositivo para comprobar que la instalación del dispositivo se ha completado correctamente.

Implementación completa para dispositivos supervisados

La aplicación Microsoft Defender para punto de conexión en iOS tiene una capacidad especializada en dispositivos iOS/iPadOS supervisados, dadas las mayores funcionalidades de administración proporcionadas por la plataforma en estos tipos de dispositivos. También puede proporcionar protección web sin configurar una VPN local en el dispositivo. Esto proporciona a los usuarios finales una experiencia sin problemas mientras siguen protegidos contra suplantación de identidad (phishing) y otros ataques basados en web.

Los administradores pueden usar los pasos siguientes para configurar dispositivos supervisados.

Configuración del modo supervisado a través de Microsoft Intune

Configure el modo supervisado para la aplicación Defender para punto de conexión a través de una directiva de configuración de aplicaciones y un perfil de configuración de dispositivo.

Directiva de configuración de aplicaciones

Nota:

Esta directiva de configuración de aplicaciones para dispositivos supervisados solo se aplica a los dispositivos administrados y debe tener como destino todos los dispositivos iOS administrados como procedimiento recomendado.

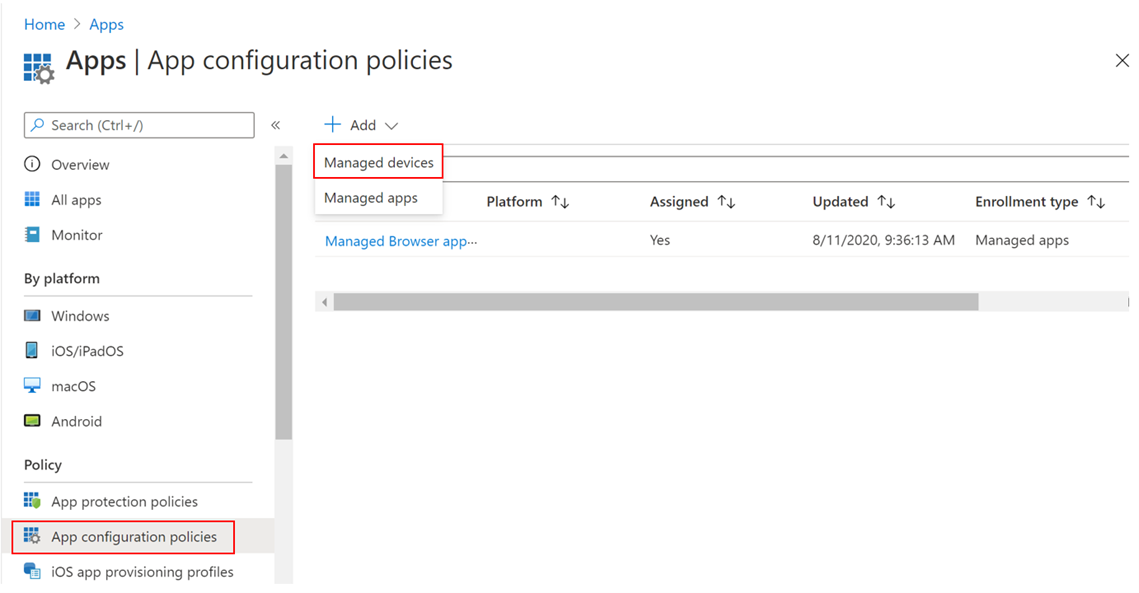

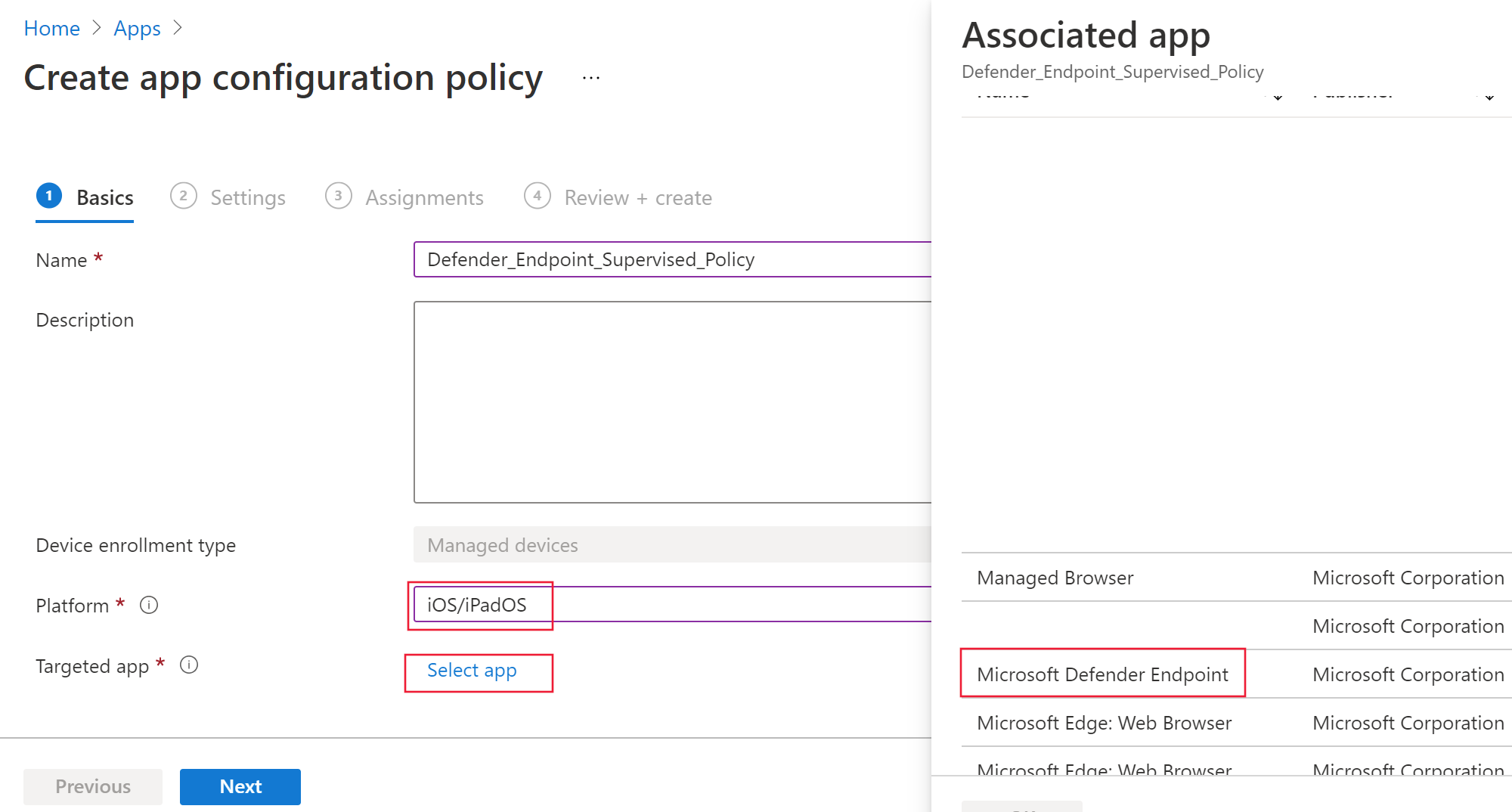

Inicie sesión en el Centro de administración de Microsoft Intune y vaya a Directivas> deconfiguración> de aplicacionesAgregar. Seleccione Dispositivos administrados.

En la página Crear directiva de configuración de aplicaciones , proporcione la siguiente información:

- Nombre de directiva

- Plataforma: seleccione iOS/iPadOS

- Aplicación de destino: seleccione Microsoft Defender para punto de conexión en la lista

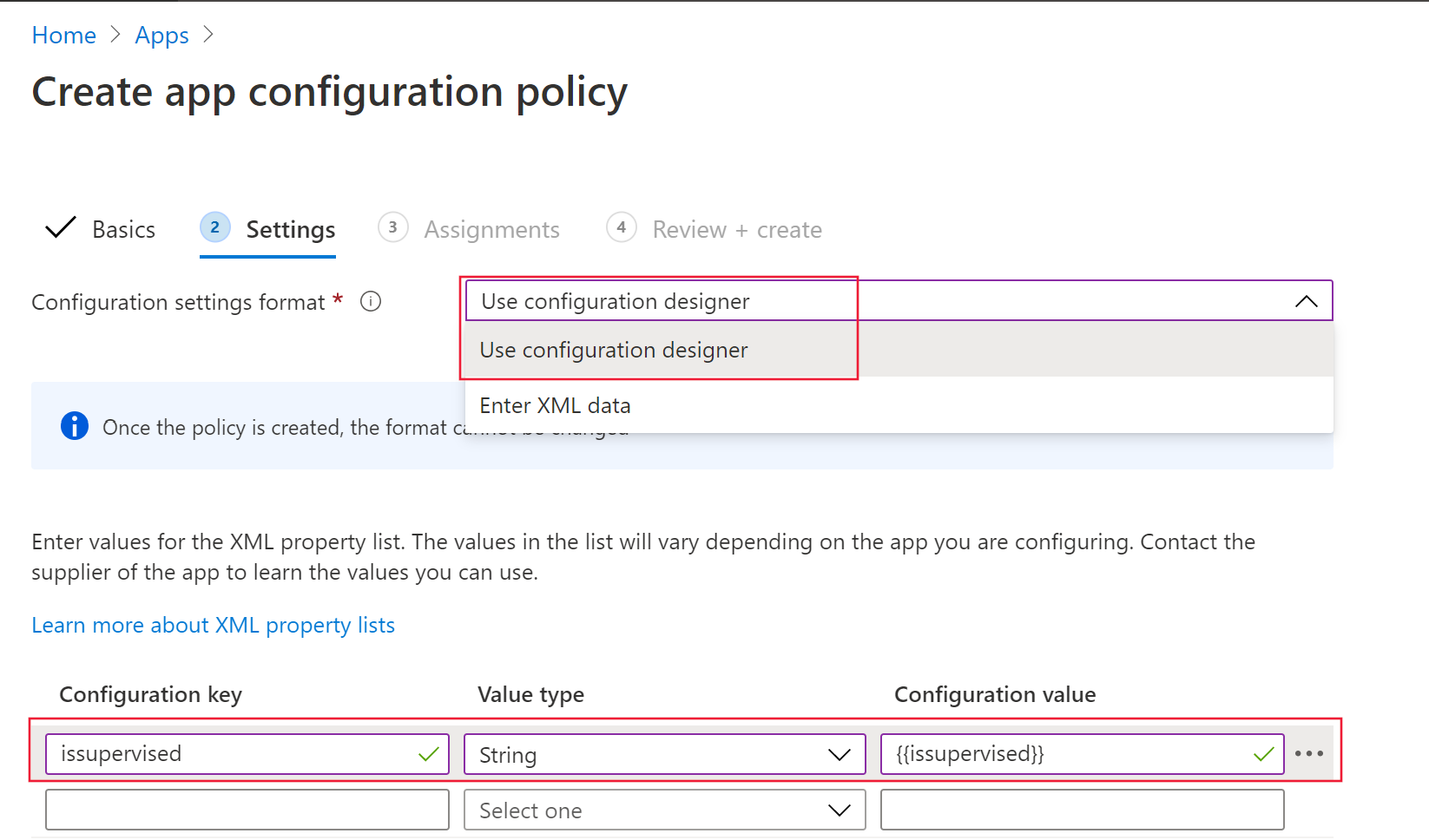

En la siguiente pantalla, seleccione Usar diseñador de configuración como formato. Especifique las propiedades siguientes:

- Clave de configuración:

issupervised - Tipo de valor: String

- Valor de configuración:

{{issupervised}}

- Clave de configuración:

Seleccione Siguiente para abrir la página Etiquetas de ámbito. Las etiquetas de ámbito son opcionales. Seleccione Siguiente para continuar.

En la página Asignaciones, seleccione los grupos que recibirán este perfil. En este escenario, se recomienda dirigirse a Todos los dispositivos. Para obtener más información sobre la asignación de perfiles, vea Asignación de perfiles de usuario y dispositivo.

Al implementar en grupos de usuarios, un usuario debe iniciar sesión en un dispositivo antes de que se aplique la directiva.

Haga clic en Siguiente.

Cuando haya terminado, elija Crear en la página Revisar y crear. El nuevo perfil se muestra en la lista de perfiles de configuración.

Perfil de configuración del dispositivo (filtro de control)

Nota:

En el caso de los dispositivos que ejecutan iOS/iPadOS (en modo supervisado), hay un perfil .mobileconfig personalizado, denominado perfil controlfilter disponible. Este perfil habilita La protección web sin configurar la VPN de bucle invertido local en el dispositivo. Esto proporciona a los usuarios finales una experiencia sin problemas mientras siguen protegidos contra suplantación de identidad (phishing) y otros ataques basados en web.

Sin embargo, el perfil de ControlFilter no funciona con Always-On VPN (AOVPN) debido a restricciones de plataforma.

Los administradores implementan cualquiera de los perfiles especificados.

Filtro de control táctil cero (silencioso ): este perfil permite la incorporación silenciosa para los usuarios. Descargar el perfil de configuración de ControlFilterZeroTouch

Filtro de control : descargue el perfil de configuración de ControlFilter.

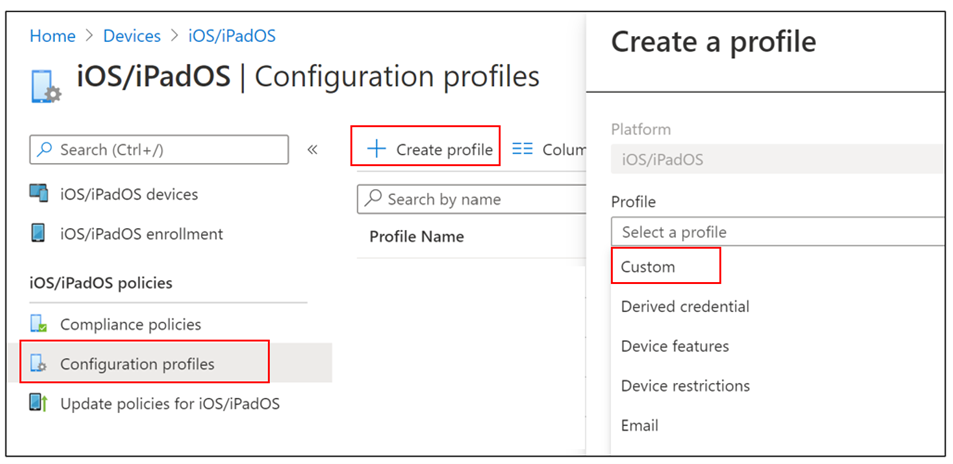

Una vez descargado el perfil, implemente el perfil personalizado. Siga estos pasos:

Vaya a Dispositivos perfiles> deconfiguración> deiOS/iPadOS>Crear perfil.

Seleccione Plantillas de tipo> de perfil yNombre> de plantillaPersonalizado.

Proporcione un nombre del perfil. Cuando se le pida que importe un archivo de perfil de configuración, seleccione el descargado del paso anterior.

En la sección Asignación , seleccione el grupo de dispositivos al que desea aplicar este perfil. Como procedimiento recomendado, esto debe aplicarse a todos los dispositivos iOS administrados. Seleccione Siguiente.

Nota:

La creación del grupo de dispositivos se admite tanto en El plan 1 de Defender para punto de conexión como en el plan 2.

Cuando haya terminado, elija Crear en la página Revisar y crear. El nuevo perfil se muestra en la lista de perfiles de configuración.

Configuración de incorporación automatizada (solo para dispositivos no supervisados)

Los administradores pueden automatizar la incorporación de Defender para los usuarios de dos maneras diferentes con la incorporación táctil cero (silenciosa) o la incorporación automática de VPN.

Incorporación sin contacto (silencioso) de Microsoft Defender para punto de conexión

Nota:

No se puede configurar Sin intervención táctil en dispositivos iOS inscritos sin afinidad de usuario (dispositivos sin usuario o dispositivos compartidos).

Los administradores pueden configurar Microsoft Defender para punto de conexión para implementar y activar de forma silenciosa. En este flujo, el administrador crea un perfil de implementación y el usuario simplemente recibe una notificación de la instalación. Defender para punto de conexión se instala automáticamente sin necesidad de que el usuario abra la aplicación. Siga los pasos siguientes para configurar la implementación sin intervención o silenciosa de Defender para punto de conexión en dispositivos iOS inscritos:

En el Centro de administración de Microsoft Intune, vaya a Dispositivos> Perfiles >de configuraciónCrear perfil.

Elija Plataforma como iOS/iPadOS, Tipo de perfil como Plantillas y Nombre de plantilla como VPN. Seleccione Crear.

Escriba un nombre para el perfil y seleccione Siguiente.

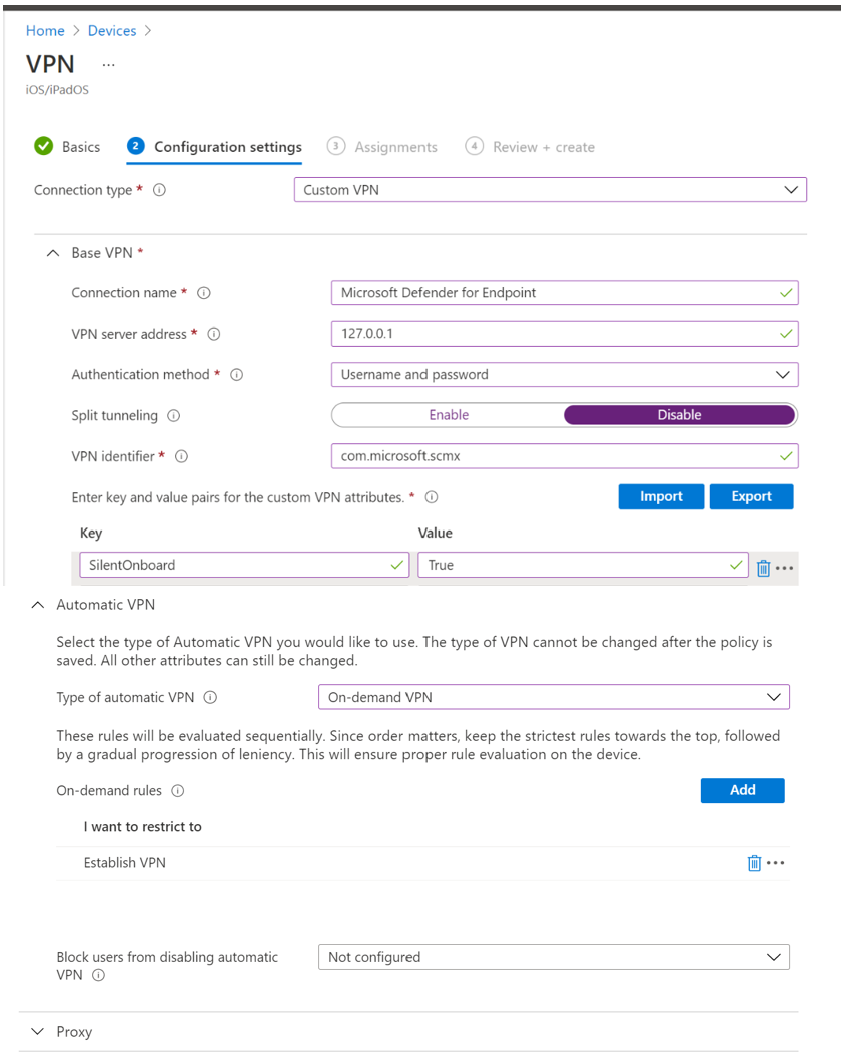

Seleccione VPN personalizada para Tipo de conexión y, en la sección VPN base , escriba lo siguiente:

- Nombre de conexión = Microsoft Defender para punto de conexión

- Dirección del servidor VPN = 127.0.0.1

- Método de autenticación = "Nombre de usuario y contraseña"

- Tunelización dividida = Deshabilitar

- Identificador de VPN = com.microsoft.scmx

- En los pares clave-valor, escriba la clave SilentOnboard y establezca el valor en True.

- Tipo de VPN automática = VPN a petición

- Seleccione Agregar para reglas a petición y seleccione Quiero hacer lo siguiente = Conectar VPN, quiero restringir a = Todos los dominios.

- Para exigir que la VPN no se pueda deshabilitar en el dispositivo de usuarios, los administradores pueden seleccionar Sí en Bloquear que los usuarios deshabiliten la VPN automática. De forma predeterminada, no está configurada y los usuarios solo pueden deshabilitar la VPN en configuración.

- Para permitir que los usuarios cambien la alternancia de VPN desde dentro de la aplicación, agregue EnableVPNToggleInApp = TRUE en los pares clave-valor. De forma predeterminada, los usuarios no pueden cambiar el botón de alternancia desde dentro de la aplicación.

Seleccione Siguiente y asigne el perfil a los usuarios de destino.

En la sección Revisar y crear , compruebe que toda la información especificada es correcta y, a continuación, seleccione Crear.

Una vez realizada y sincronizada la configuración anterior con el dispositivo, se llevan a cabo las siguientes acciones en los dispositivos iOS de destino:

- Microsoft Defender para punto de conexión se implementará e incorporará de forma silenciosa y el dispositivo se verá en el portal de Defender para punto de conexión.

- Se enviará una notificación provisional al dispositivo de usuario.

- Protección web y otras características se activarán.

Nota:

- La configuración táctil cero puede tardar hasta 5 minutos en completarse en segundo plano.

- En el caso de los dispositivos supervisados, los administradores pueden configurar la incorporación táctil cero con el perfil de filtro de control ZeroTouch. El perfil de VPN de Defender para punto de conexión no se instalará en el dispositivo y el perfil de filtro de control proporcionará protección web.

Incorporación automática del perfil de VPN (incorporación simplificada)

Nota:

Este paso simplifica el proceso de incorporación mediante la configuración del perfil de VPN. Si usa Zero touch, no es necesario realizar este paso.

En el caso de los dispositivos sin supervisión, se usa una VPN para proporcionar la característica de protección web. No es una VPN normal y es una VPN local o de bucle automático que no toma tráfico fuera del dispositivo.

Los administradores pueden configurar la configuración automática del perfil de VPN. Esto configurará automáticamente el perfil de VPN de Defender para punto de conexión sin que el usuario lo haga durante la incorporación.

En el Centro de administración de Microsoft Intune, vaya a Dispositivos> Perfiles >de configuraciónCrear perfil.

Elija Plataforma como iOS/iPadOS y Tipo de perfil como VPN. Haga clic en Crear.

Escriba un nombre para el perfil y haga clic en Siguiente.

Seleccione VPN personalizada para Tipo de conexión y, en la sección VPN base , escriba lo siguiente:

Nombre de conexión = Microsoft Defender para punto de conexión

Dirección del servidor VPN = 127.0.0.1

Método de autenticación = "Nombre de usuario y contraseña"

Tunelización dividida = Deshabilitar

Identificador de VPN = com.microsoft.scmx

En los pares clave-valor, escriba la clave AutoOnboard y establezca el valor en True.

Tipo de VPN automática = VPN a petición

Seleccione Agregar para reglas a petición y seleccione Quiero hacer lo siguiente = Conectar VPN, quiero restringir a = Todos los dominios.

Para requerir que la VPN no se pueda deshabilitar en el dispositivo de un usuario, los administradores pueden seleccionar Sí en Bloquear que los usuarios deshabiliten la VPN automática. De forma predeterminada, esta configuración no está configurada y los usuarios solo pueden deshabilitar la VPN en configuración.

Para permitir que los usuarios cambien la alternancia de VPN desde dentro de la aplicación, agregue EnableVPNToggleInApp = TRUE en los pares clave-valor. De forma predeterminada, los usuarios no pueden cambiar el botón de alternancia desde dentro de la aplicación.

Haga clic en Siguiente y asigne el perfil a los usuarios de destino.

En la sección Revisar y crear , compruebe que toda la información especificada es correcta y, a continuación, seleccione Crear.

Configuración de inscripción de usuarios (solo para dispositivos inscritos por el usuario de Intune)

La aplicación iOS de Microsoft Defender se puede implementar en los dispositivos inscritos por el usuario de Intune mediante los pasos siguientes.

Admin

Configure el perfil de inscripción de usuarios en Intune. Intune admite la inscripción de usuarios de Apple controlada por la cuenta y la inscripción de usuarios de Apple con el Portal de empresa. Obtenga más información sobre la comparación de los dos métodos y seleccione uno.

Configure el complemento sso. La aplicación Authenticator con extensión sso es un requisito previo para la inscripción de usuarios en un dispositivo iOS.

- Creación de un perfil de configuración de dispositivos en Intune: configuración del complemento de inicio de sesión único de iOS/iPadOS Enterprise con MDM | Microsoft Learn.

- Asegúrese de agregar estas dos claves en la configuración anterior:

- Id. de lote de aplicaciones: incluya el identificador del lote de aplicaciones de Defender en esta lista com.microsoft.scmx

- Configuración adicional: Clave : device_registration ; Tipo - String ; Valor: {{DEVICEREGISTRATION}}

Configure la clave MDM para la inscripción de usuarios.

- En Intune, vaya a Ir a directivas > de configuración > de aplicaciones Agregar > dispositivos administrados

- Asigne un nombre a la directiva, seleccione Plataforma > iOS/iPadOS,

- Seleccione Microsoft Defender para punto de conexión como la aplicación de destino.

- En la página Configuración, seleccione Usar diseñador de configuración y agregue UserEnrolmentEnabled como clave, tipo de valor como Cadena, valor como True.

El administrador puede insertar Defender como una aplicación de VPP necesaria desde Intune.

Usuario final

La aplicación Defender se instala en el dispositivo del usuario. El usuario inicia sesión y completa la incorporación. Una vez que el dispositivo se haya incorporado correctamente, estará visible en el Portal de seguridad de Defender en Inventario de dispositivos.

Características y limitaciones admitidas

- Admite todas las funcionalidades actuales de Defender para punto de conexión iOS, como protección web, protección de red, detección de jailbreak, vulnerabilidades en el sistema operativo y las aplicaciones, alertas en el Portal de seguridad de Defender y directivas de cumplimiento.

- La implementación táctil cero (silenciosa) y la incorporación automática de VPN no se admiten con la inscripción de usuarios, ya que los administradores no pueden insertar un perfil de VPN para todo el dispositivo con inscripción de usuarios.

- Para la administración de vulnerabilidades de las aplicaciones, solo estarán visibles las aplicaciones del perfil de trabajo.

- Los dispositivos recién incorporados pueden tardar hasta 10 minutos en cumplirse si están dirigidos a directivas de cumplimiento.

- Obtenga más información sobre las limitaciones y funcionalidades de inscripción de usuarios.

Incorporación completa y comprobación del estado

Una vez instalado Defender para punto de conexión en iOS en el dispositivo, verá el icono de aplicación.

Pulse el icono de la aplicación Defender para punto de conexión (MSDefender) y siga las instrucciones en pantalla para completar los pasos de incorporación. Los detalles incluyen la aceptación por parte del usuario final de los permisos de iOS requeridos por Defender para punto de conexión en iOS.

Nota:

Omita este paso si configura la incorporación táctil cero (silenciosa). El inicio manual de la aplicación no es necesario si se configura la incorporación táctil cero (silenciosa).

Tras la incorporación correcta, el dispositivo comenzará a aparecer en la lista Dispositivos del portal de Microsoft Defender.

Pasos siguientes

- Configuración de la directiva de protección de aplicaciones para incluir señales de riesgo de Defender para punto de conexión (MAM)

- Configuración de Defender para punto de conexión en características de iOS

Sugerencia

¿Desea obtener más información? Interactúe con la comunidad de seguridad de Microsoft en nuestra comunidad tecnológica: Microsoft Defender para punto de conexión Tech Community.