Configuración de Microsoft Defender para punto de conexión implementación

Se aplica a:

- Microsoft Defender para punto de conexión Plan 1

- Microsoft Defender para punto de conexión Plan 2

- Microsoft Defender XDR

¿Quiere experimentar Microsoft Defender para punto de conexión? Regístrese para obtener una prueba gratuita.

El primer paso al implementar Microsoft Defender para punto de conexión es configurar el entorno de Defender para punto de conexión.

En este escenario de implementación, se le guiará por los pasos siguientes:

- Validación de licencias

- Configuración del inquilino

- Configuración de red

Nota:

Con el fin de guiarle a través de una implementación típica, este escenario solo cubrirá el uso de Microsoft Configuration Manager. Defender for Endpoint admite el uso de otras herramientas de incorporación, pero no trataremos esos escenarios en la guía de implementación. Para obtener más información, vea Identificar la arquitectura y el método de implementación de Defender para punto de conexión.

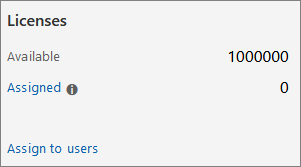

Comprobación del estado de la licencia

La comprobación del estado de la licencia y si se aprovisionó correctamente se puede realizar a través del Centro de administración o a través de Microsoft Azure Portal.

Para ver las licencias, vaya a Microsoft Azure Portal y vaya a la sección Licencia de Microsoft Azure Portal.

Como alternativa, en el centro de administración, vaya aSuscripciones de facturación>.

En la pantalla, verá todas las licencias aprovisionadas y su estado actual.

Validación del proveedor de servicios en la nube

Para obtener acceso a las licencias que se aprovisionan en su empresa y comprobar el estado de las licencias, vaya al centro de administración.

En el portal de partners, seleccione Administrar servicios > Office 365.

Al hacer clic en el vínculo Portal de partners, se abrirá la opción Administración en nombre y se le proporcionará acceso al centro de administración del cliente.

Configuración del inquilino

La incorporación a Microsoft Defender para punto de conexión es fácil. En el menú de navegación, seleccione cualquier elemento de la sección Puntos de conexión o cualquier característica de Microsoft Defender XDR, como Incidentes, Búsqueda, Centro de acciones o Análisis de amenazas para iniciar el proceso de incorporación.

Desde un explorador web, vaya al portal de Microsoft Defender.

Ubicación del centro de datos

Microsoft Defender para punto de conexión almacenará y procesará los datos en la misma ubicación que la usada por Microsoft Defender XDR. Si aún no se ha activado Microsoft Defender XDR, la incorporación a Microsoft Defender para punto de conexión también activará Microsoft Defender XDR y se seleccionará automáticamente una nueva ubicación del centro de datos en función de la ubicación de los servicios de seguridad de Microsoft 365 activos. La ubicación del centro de datos seleccionada se muestra en la pantalla.

Configuración de red

Si la organización no requiere que los puntos de conexión usen un proxy para acceder a Internet, omita esta sección.

El sensor de Microsoft Defender para punto de conexión requiere HTTP de Microsoft Windows (WinHTTP) para informar los datos del sensor y comunicarse con el servicio Microsoft Defender para punto de conexión. El sensor de Microsoft Defender para punto de conexión incrustado se ejecuta en el contexto del sistema mediante la cuenta LocalSystem. El sensor usa los servicios HTTP de Microsoft Windows (WinHTTP) para habilitar la comunicación con el servicio en la nube Microsoft Defender para punto de conexión. La configuración de WinHTTP es independiente de la configuración del proxy de exploración de Internet de Windows Internet (WinINet) y solo puede detectar un servidor proxy mediante los siguientes métodos de detección:

Métodos de detección automática:

- Proxy transparente

- Protocolo de detección automática de proxy web (WPAD)

Si se ha implementado un proxy transparente o WPAD en la topología de red, no es necesario realizar valores de configuración especiales. Para obtener más información sobre las exclusiones de direcciones URL de Microsoft Defender para punto de conexión en el proxy, consulte la sección Direcciones URL del servicio proxy de este documento para ver la lista de direcciones URL permitidas o configurar el proxy de dispositivo y la configuración de conectividad a Internet.

Configuración de proxy estático manual:

Configuración basada en el registro

WinHTTP configurado mediante el comando netsh

Solo es adecuado para escritorios en una topología estable (por ejemplo: un escritorio en una red corporativa detrás del mismo proxy).

Configurar manualmente el servidor proxy mediante un proxy estático basado en el registro

Configure un proxy estático basado en el Registro para permitir que solo Microsoft Defender para punto de conexión sensor informe de datos de diagnóstico y se comunique con Microsoft Defender para punto de conexión servicios si un equipo no tiene permiso para conectarse a Internet. El proxy estático se puede configurar mediante la directiva de grupo (GP). La directiva de grupo se puede encontrar aquí:

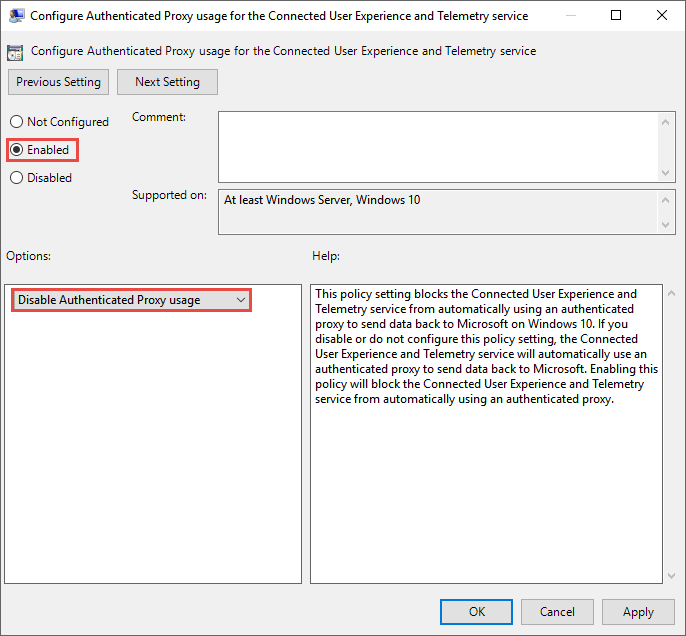

- Plantillas > administrativas: recopilación de datos de componentes > de Windows y compilaciones > en versión preliminar Configurar el uso del proxy autenticado para el servicio de telemetría y experiencia del usuario conectado

- Establézcalo en Habilitado y seleccione Deshabilitar el uso del proxy autenticado.

Abra la Consola de administración de directivas de grupo.

Create una directiva o edite una directiva existente en función de las prácticas de la organización.

Edite la directiva de grupo y vaya a Plantillas > administrativas Componentes > de Windows Recopilación de datos y Compilaciones > en versión preliminar Configure Authenticated Proxy usage for the Connected User Experience and Telemetry Service (Configurar el uso del proxy autenticado para el servicio de telemetría y experiencia del usuario conectado).

Seleccione Habilitado.

Seleccione Deshabilitar el uso del proxy autenticado.

Vaya a Plantillas > administrativas Recopilación de datos de componentes > de Windows y Compilaciones > en versión preliminar Configure connected user experiences and telemetry (Configurar experiencias de usuario conectadas y telemetría).

Seleccione Habilitado.

Escriba el nombre del servidor proxy.

La directiva establece dos valores del registro TelemetryProxyServer como REG_SZ y DisableEnterpriseAuthProxy como REG_DWORD en la clave del registro HKLM\Software\Policies\Microsoft\Windows\DataCollection.

El valor TelemetryProxyServer del Registro tiene el siguiente formato de cadena:

<server name or ip>:<port>

Por ejemplo, 10.0.0.6:8080

El valor del registro DisableEnterpriseAuthProxy debe establecerse en 1.

Configuración manual del servidor proxy mediante el comando netsh

Use netsh para configurar un proxy estático en todo el sistema.

Nota:

- Esto afectará a todas las aplicaciones, incluidos los servicios de Windows que utilicen WinHTTP con el proxy predeterminado.

- Los equipos portátiles que están cambiando la topología (por ejemplo: de oficina a casa) no funcionarán correctamente con netsh. Use la configuración de proxy estático basada en el registro.

Abra un símbolo del sistema con privilegios elevados:

- Vaya a Inicio y escriba cmd.

- Haga clic derecho en Símbolo del sistema y seleccione Ejecutar como administrador.

Escriba el siguiente comando y presione Entrar:

netsh winhttp set proxy <proxy>:<port>Por ejemplo: netsh winhttp set proxy 10.0.0.6:8080

Configuración de proxy para dispositivos de nivel inferior

Down-Level dispositivos incluyen estaciones de trabajo de Windows 7 SP1 y Windows 8.1, así como Windows Server 2008 R2 y otros sistemas operativos de servidor que se han incorporado anteriormente mediante Microsoft Monitoring Agent. Estos sistemas operativos tendrán el proxy configurado como parte del Agente de administración de Microsoft para controlar la comunicación desde el punto de conexión a Azure. Consulte la Guía de implementación rápida del Agente de administración de Microsoft para obtener información sobre cómo se configura un proxy en estos dispositivos.

Direcciones URL del servicio proxy

Las direcciones URL que incluyen v20 en ellas solo son necesarias si tiene dispositivos Windows 10, versión 1803 o Windows 11. Por ejemplo, us-v20.events.data.microsoft.com solo es necesario si el dispositivo está en Windows 10, versión 1803 o Windows 11.

Si un proxy o firewall bloquea el tráfico anónimo, como Microsoft Defender para punto de conexión sensor se conecta desde el contexto del sistema, asegúrese de que el tráfico anónimo está permitido en las direcciones URL enumeradas.

En la siguiente hoja de cálculo descargable se enumeran los servicios y sus direcciones URL asociadas a las que la red debe poder conectarse. Asegúrese de que no hay reglas de filtrado de red o de firewall que denieguen el acceso a estas direcciones URL, o puede que tenga que crear una regla de permiso específicamente para ellas.

| Hoja de cálculo de la lista de dominios | Description |

|---|---|

| Microsoft Defender para punto de conexión lista de direcciones URL para clientes comerciales | Hoja de cálculo de registros DNS específicos para ubicaciones de servicio, ubicaciones geográficas y sistema operativo para clientes comerciales. Descargue la hoja de cálculo aquí. |

| Microsoft Defender para punto de conexión lista de direcciones URL de Gov/GCC/DoD | Hoja de cálculo de registros DNS específicos para ubicaciones de servicio, ubicaciones geográficas y sistema operativo para clientes de Gov/GCC/DoD. Descargue la hoja de cálculo aquí. |

Paso siguiente

- Continuar con el paso 2: Asignación de roles y permisos

Sugerencia

¿Desea obtener más información? Engage con la comunidad de seguridad de Microsoft en nuestra comunidad tecnológica: Microsoft Defender para punto de conexión Tech Community.

Comentarios

Próximamente: A lo largo de 2024 iremos eliminando gradualmente GitHub Issues como mecanismo de comentarios sobre el contenido y lo sustituiremos por un nuevo sistema de comentarios. Para más información, vea: https://aka.ms/ContentUserFeedback.

Enviar y ver comentarios de