Corregir las vulnerabilidades

Se aplica a:

- Administración de vulnerabilidades de Microsoft Defender

- Microsoft Defender para punto de conexión Plan 2

- Microsoft Defender XDR

- Microsoft Defender para el plan 1 de servidores 1 & 2

Vea este breve vídeo para obtener información sobre cómo Administración de vulnerabilidades de Microsoft Defender detecta vulnerabilidades y configuraciones incorrectas en los puntos de conexión y proporciona información útil que le ayuda a corregir rápidamente amenazas y vulnerabilidades en su entorno.

Sugerencia

¿Sabía que puede probar todas las características de Administración de vulnerabilidades de Microsoft Defender de forma gratuita? Obtenga información sobre cómo registrarse para obtener una evaluación gratuita.

Solicitar corrección

Las funcionalidades de administración de vulnerabilidades cierran la brecha entre los administradores de TI y seguridad a través del flujo de trabajo de la solicitud de corrección. Los administradores de seguridad como usted pueden solicitar que el administrador de TI corrija una vulnerabilidad de las páginas de recomendación para Intune.

Habilitación de Microsoft Intune conexión

Para usar esta funcionalidad, habilite las conexiones de Microsoft Intune. En el portal de Microsoft Defender, vaya a Configuración>Puntos de conexión Características avanzadas>generales>. Desplácese hacia abajo y busque Microsoft Intune conexión. De forma predeterminada, el botón de alternancia está desactivado. Active el botón de alternancia de conexión Microsoft Intune.

Nota: Si tiene habilitada la conexión Intune, obtendrá una opción para crear una tarea de seguridad Intune al crear una solicitud de corrección. Esta opción no aparece si la conexión no está establecida.

Consulte Uso de Intune para corregir las vulnerabilidades identificadas por Microsoft Defender para punto de conexión para obtener más información.

Pasos de la solicitud de corrección

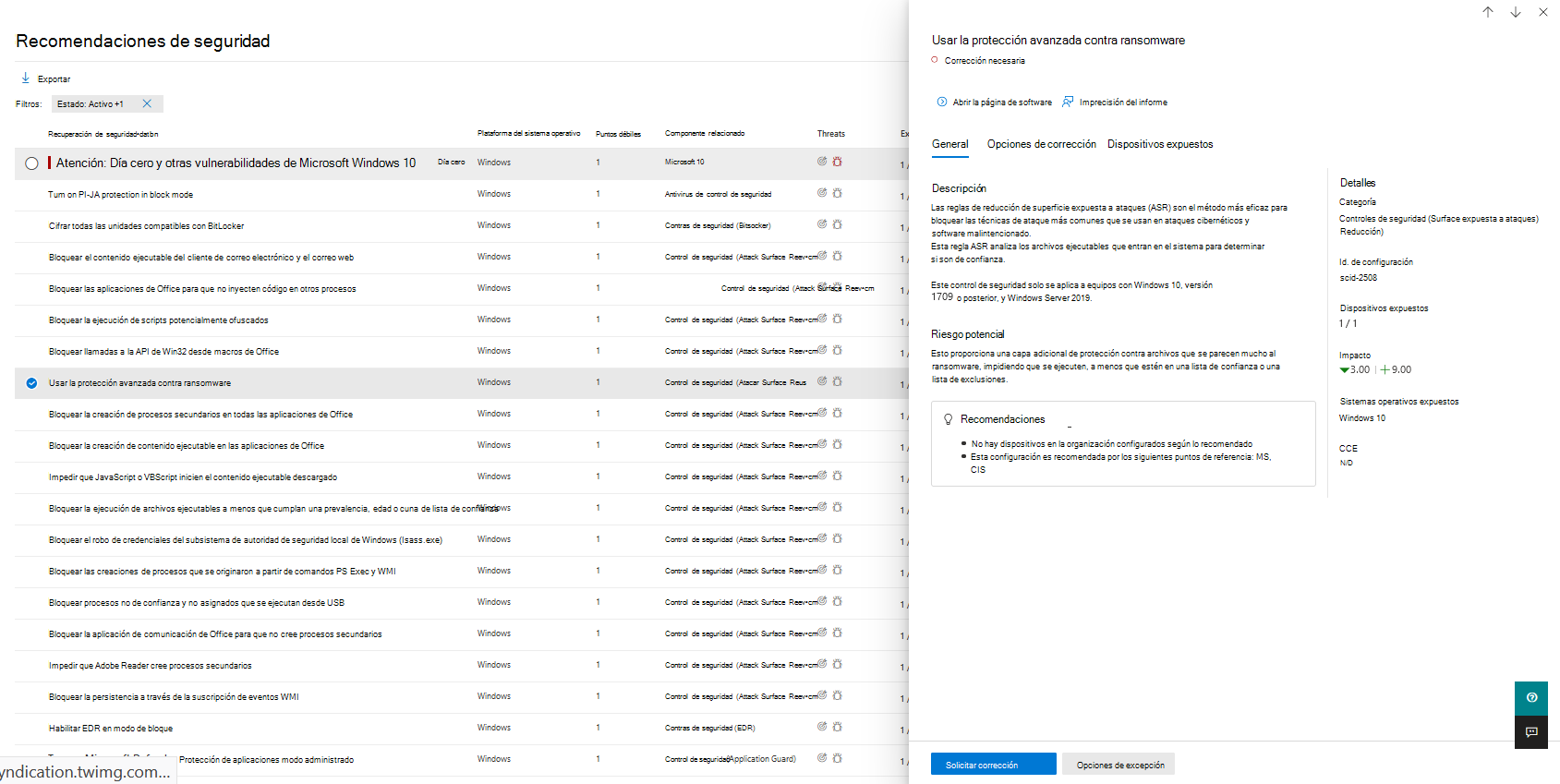

Vaya al menú de navegación Administración de vulnerabilidades en el portal de Microsoft Defender y seleccione Recomendaciones.

Seleccione una recomendación de seguridad para la que desea solicitar la corrección y, a continuación, seleccione Opciones de corrección.

Rellene el formulario, incluidos los elementos para los que solicita la corrección, los grupos de dispositivos aplicables, la prioridad, la fecha de vencimiento y las notas opcionales.

- Si elige la opción de corrección "atención necesaria", la selección de una fecha de vencimiento no estará disponible, ya que no hay ninguna acción específica.

Seleccione Enviar solicitud. El envío de una solicitud de corrección crea un elemento de actividad de corrección dentro de la administración de vulnerabilidades, que se puede usar para supervisar el progreso de la corrección de esta recomendación. Esto no desencadenará una corrección ni aplicará ningún cambio en los dispositivos.

Notifique al administrador de TI sobre la nueva solicitud y pídale que inicie sesión en Intune para aprobar o rechazar la solicitud e iniciar una implementación de paquetes. Si desea comprobar cómo se muestra el vale en Intune, consulte Uso de Intune para corregir las vulnerabilidades identificadas por Microsoft Defender para punto de conexión para obtener más información.

Vaya a la página Corrección para ver el estado de la solicitud de corrección.

Nota:

Si la solicitud implica la corrección de más de 10 000 dispositivos, solo podemos enviar 10 000 dispositivos para la corrección a Intune.

Una vez que se identifiquen y asignen las debilidades de ciberseguridad de la organización a recomendaciones de seguridad accionables, empiece a crear tareas de seguridad. Puede crear tareas mediante la integración con Microsoft Intune donde se crean vales de corrección.

Reduzca la exposición de su organización frente a vulnerabilidades y aumente la configuración de seguridad mediante la corrección de las recomendaciones de seguridad.

Visualización de las actividades de corrección

Cuando se envía una solicitud de corrección desde la página Recomendaciones de seguridad, se inicia una actividad de corrección. Se crea una tarea de seguridad que se puede realizar un seguimiento en una página corrección y se crea un vale de corrección en Microsoft Intune.

Si eligió la opción de corrección "atención necesaria", no habrá barra de progreso, estado del vale o fecha de vencimiento, ya que no hay ninguna acción real que podamos supervisar.

Una vez que esté en la página Corrección, seleccione la actividad de corrección que desea ver. Puede seguir los pasos de corrección, realizar un seguimiento del progreso, ver la recomendación relacionada, exportar a CSV o marcar como completada.

Nota:

Hay un período de retención de 180 días para las actividades de corrección completadas. Para mantener el rendimiento óptimo de la página Corrección, la actividad de corrección se quitará 6 meses después de su finalización.

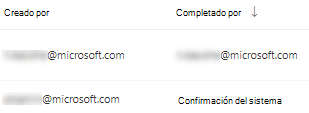

Completado por columna

Realice un seguimiento de quién cerró la actividad de corrección con la columna "Completado por" en la página Corrección.

- Email dirección: el correo electrónico de la persona que completó manualmente la tarea.

- Confirmación del sistema: la tarea se completó automáticamente (todos los dispositivos corregidos)

- N/A: La información no está disponible porque no sabemos cómo se completó esta tarea anterior.

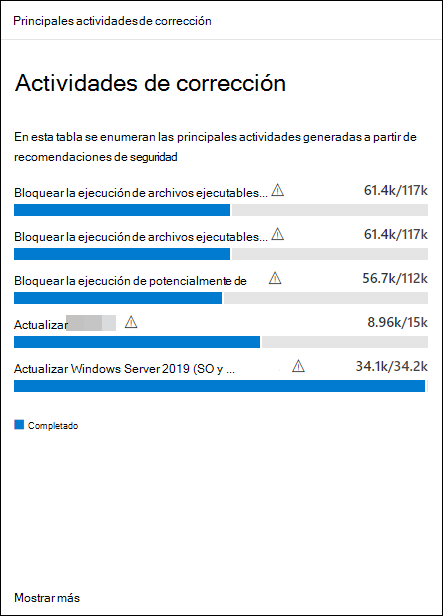

Principales actividades de corrección en el panel

Vea Las principales actividades de corrección en el panel Administración de vulnerabilidades. Seleccione cualquiera de las entradas para ir a la página Corrección . Puede marcar la actividad de corrección como completada después de que el equipo de administración de TI corrija la tarea.

Artículos relacionados

Comentarios

Próximamente: A lo largo de 2024 iremos eliminando gradualmente GitHub Issues como mecanismo de comentarios sobre el contenido y lo sustituiremos por un nuevo sistema de comentarios. Para más información, vea: https://aka.ms/ContentUserFeedback.

Enviar y ver comentarios de