Evaluación de líneas base de seguridad

Se aplica a:

- Administración de vulnerabilidades de Microsoft Defender

- Microsoft Defender XDR

- Microsoft Defender para el plan 2 de servidores

Nota:

Para usar esta característica, necesitará Administración de vulnerabilidades de Microsoft Defender independiente o si ya es un cliente de Microsoft Defender para punto de conexión Plan 2, el complemento De administración de vulnerabilidades de Defender.

En lugar de ejecutar exámenes de cumplimiento interminables, la evaluación de líneas base de seguridad le ayuda a supervisar continua y sin esfuerzo el cumplimiento de las líneas base de seguridad de su organización e identificar los cambios en tiempo real.

Un perfil de línea base de seguridad es un perfil personalizado que puede crear para evaluar y supervisar los puntos de conexión de su organización en comparación con los puntos de referencia de seguridad del sector. Al crear un perfil de línea base de seguridad, va a crear una plantilla que consta de varias opciones de configuración de dispositivo y una prueba comparativa base con la que comparar.

Las líneas base de seguridad proporcionan compatibilidad con las pruebas comparativas de Center for Internet Security (CIS) para Windows 10, Windows 11 y Windows Server 2008 R2 y versiones posteriores, así como pruebas comparativas de las Guías de implementación técnica de seguridad (STIG) para Windows 10 y Windows Server 2019.

Nota:

Actualmente, las pruebas comparativas solo admiten configuraciones de objetos directiva de grupo (GPO) y no Microsoft Configuration Manager (Intune).

Sugerencia

¿Sabía que puede probar todas las características de Administración de vulnerabilidades de Microsoft Defender de forma gratuita? Obtenga información sobre cómo registrarse para obtener una evaluación gratuita.

Introducción a la evaluación de líneas de base de seguridad

Vaya a Evaluación delíneas base de administración >de vulnerabilidadesen el portal de Microsoft Defender.

Seleccione la pestaña Perfiles en la parte superior y, a continuación, seleccione el botón Create perfil.

Escriba un nombre y una descripción para el perfil de líneas base de seguridad y seleccione Siguiente.

En la página Ámbito del perfil de línea base , establezca la configuración del perfil como software, base benchmark (CIS o STIG) y el nivel de cumplimiento y seleccione Siguiente.

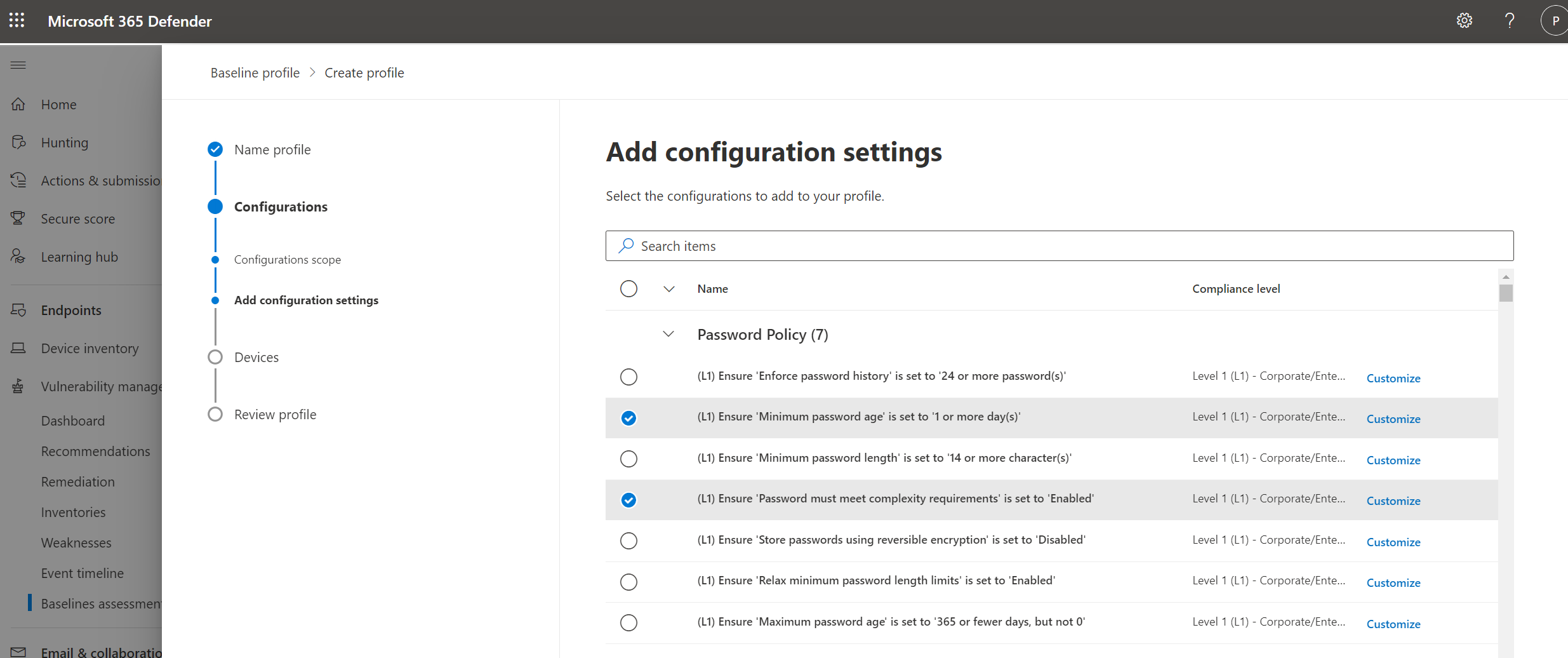

Seleccione las configuraciones que desea incluir en el perfil.

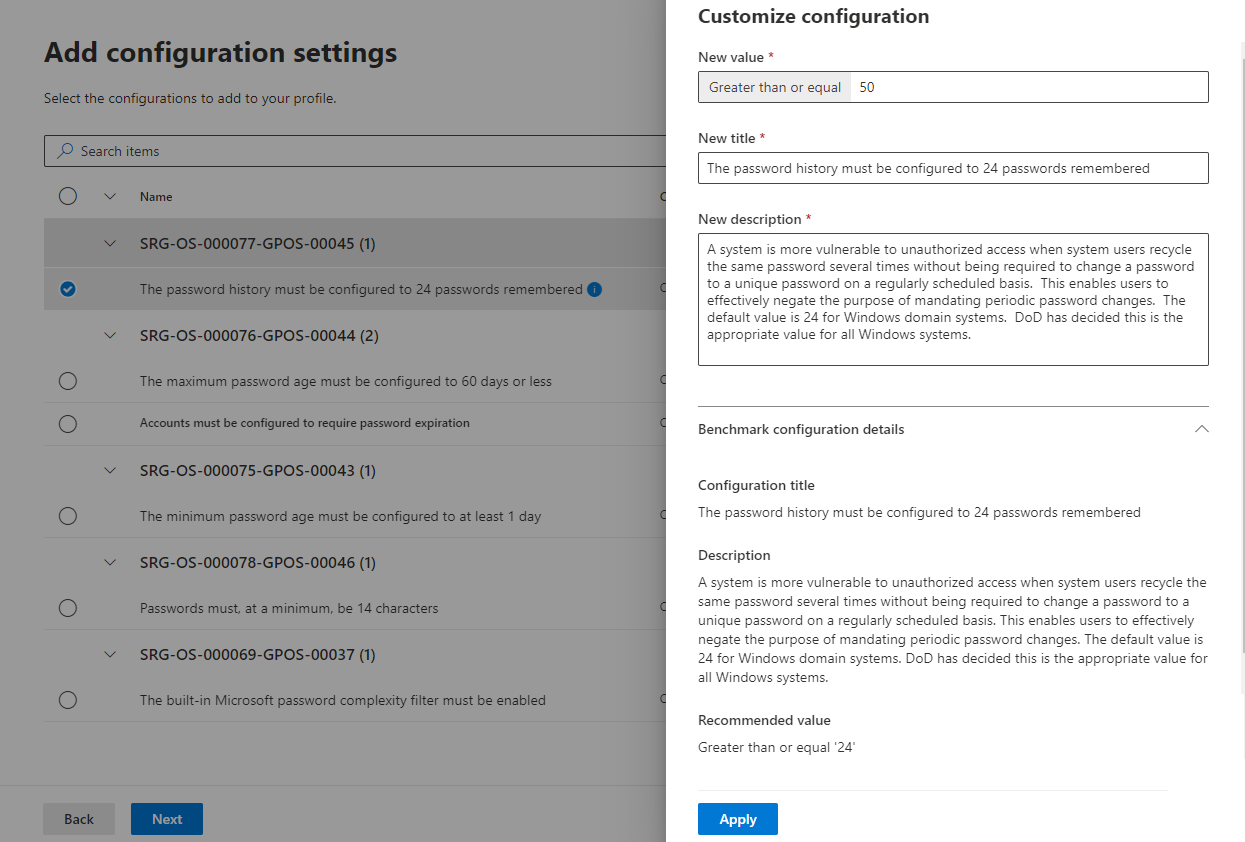

Seleccione Personalizar si desea cambiar el valor de configuración de umbral para su organización.

Seleccione Siguiente para elegir los grupos de dispositivos y las etiquetas de dispositivo que desea incluir en el perfil de línea base. El perfil se aplicará automáticamente a los dispositivos agregados a estos grupos en el futuro.

Seleccione Siguiente para revisar el perfil.

Seleccione Enviar para crear el perfil.

En la página final, seleccione Ver página de perfil para ver los resultados de la evaluación.

Nota:

Puede crear varios perfiles para el mismo sistema operativo con varias personalizaciones.

Al personalizar una configuración, aparecerá un icono junto a él para indicar que se ha personalizado y que ya no usa el valor recomendado. Seleccione el botón restablecer para revertir al valor recomendado.

Iconos útiles que debe tener en cuenta:

: esta configuración se ha personalizado antes. Al crear un nuevo perfil si selecciona Personalizar, verá las variaciones disponibles entre las que puede elegir.

: esta configuración se ha personalizado antes. Al crear un nuevo perfil si selecciona Personalizar, verá las variaciones disponibles entre las que puede elegir.

: esta configuración se ha personalizado y no usa el valor predeterminado.

: esta configuración se ha personalizado y no usa el valor predeterminado.

Introducción a la evaluación de líneas de base de seguridad

En la página de información general de la evaluación de líneas de base de seguridad puede ver el cumplimiento de dispositivos, el cumplimiento de perfiles, los principales dispositivos con errores y los principales dispositivos mal configurados.

Revisión de los resultados de la evaluación del perfil de línea de base de seguridad

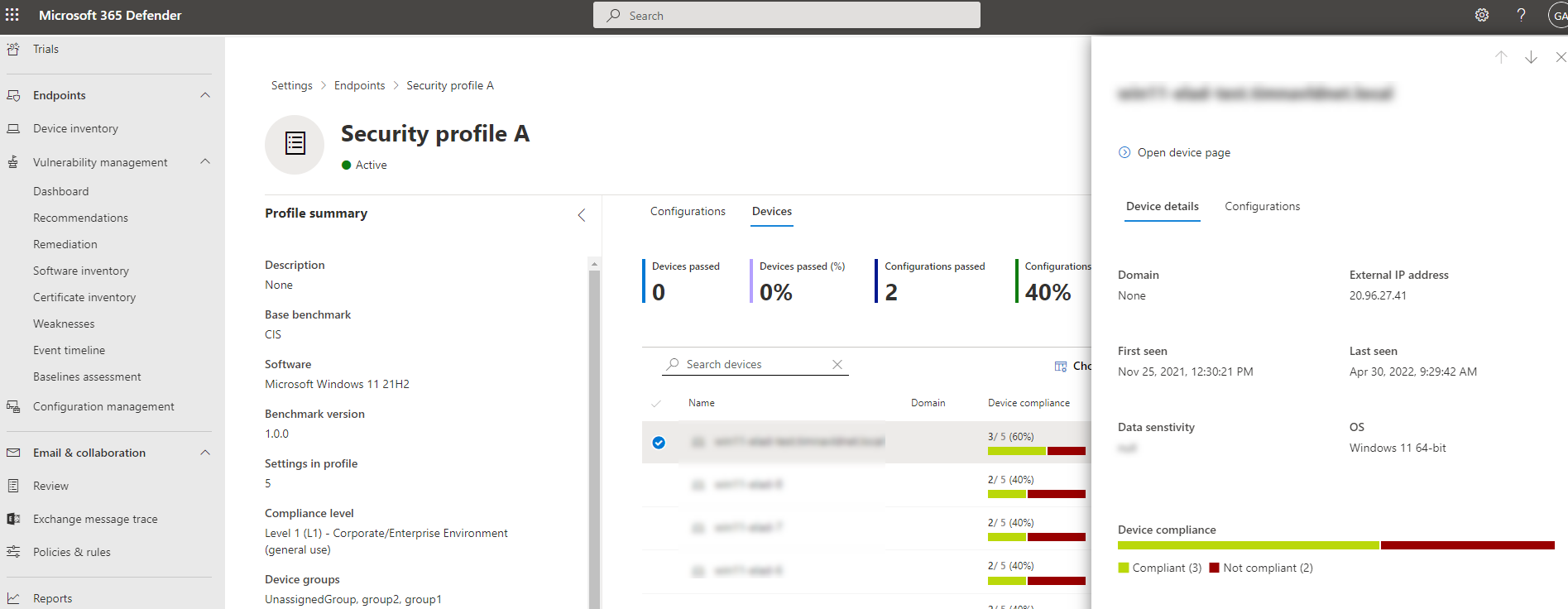

En la página Perfiles , seleccione cualquiera de los perfiles para abrir un control flotante con información adicional.

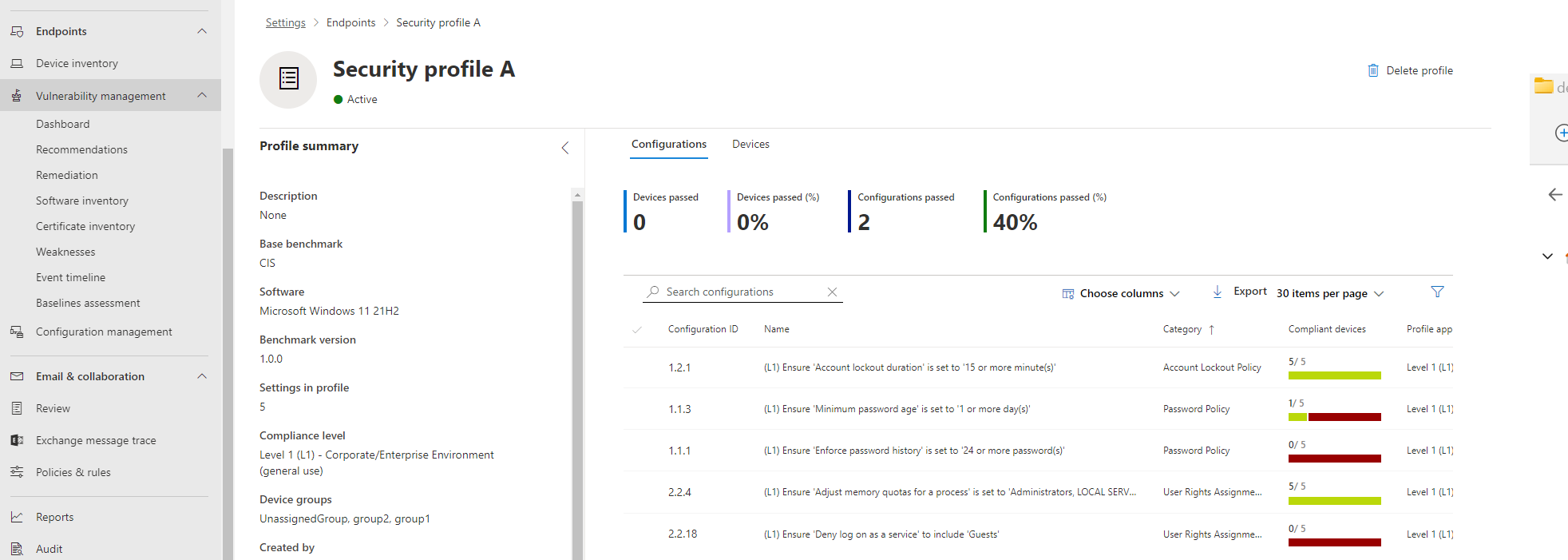

Seleccione Abrir página de perfil. La página de perfil contiene dos pestañas Configuraciones y Dispositivos.

Visualización por configuración

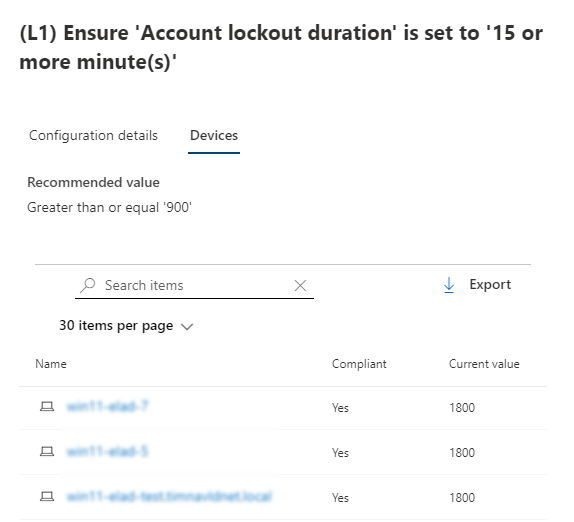

En la pestaña Configuraciones , puede revisar la lista de configuraciones y evaluar su estado de cumplimiento notificado.

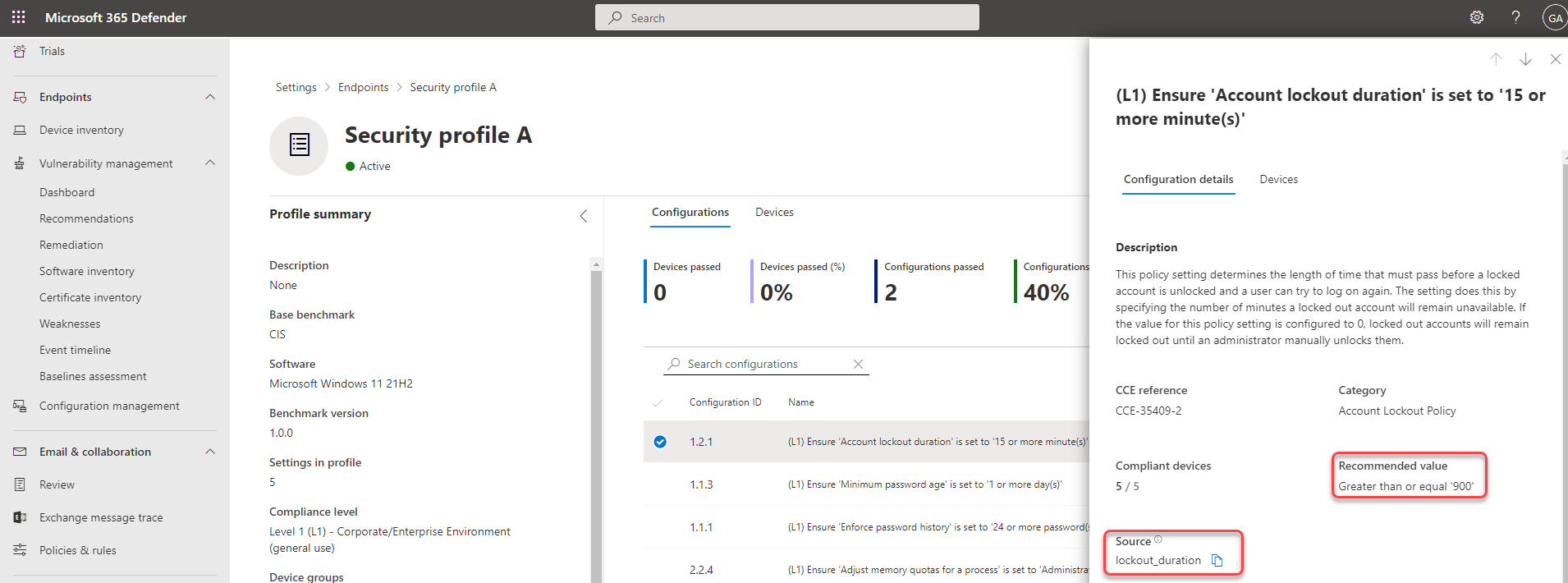

Al seleccionar una configuración en la lista, verá un control flotante con detalles para la configuración de directiva, incluido el valor recomendado (el intervalo de valores esperado para que un dispositivo se considere compatible) y el origen que se usa para determinar la configuración actual del dispositivo.

En la pestaña Dispositivos se muestra una lista de todos los dispositivos aplicables y su estado de cumplimiento con respecto a esta configuración específica. Para cada dispositivo, puede usar el valor actual detectado para ver por qué es compatible o no.

Visualización por dispositivo

En la pestaña Dispositivos principal, puede revisar la lista de dispositivos y evaluar su estado de cumplimiento notificado.

Al seleccionar un dispositivo en la lista, verá un control flotante con detalles adicionales.

Seleccione la pestaña Configuración para ver el cumplimiento de este dispositivo específico en todas las configuraciones de perfil.

En la parte superior del panel lateral del dispositivo, seleccione Abrir página de dispositivo para ir a la página del dispositivo en el inventario de dispositivos. La página del dispositivo muestra la pestaña Cumplimiento de línea base que proporciona visibilidad pormenorizada sobre el cumplimiento del dispositivo.

Al seleccionar una configuración en la lista, verá un control flotante con los detalles de cumplimiento de la configuración de directiva en este dispositivo.

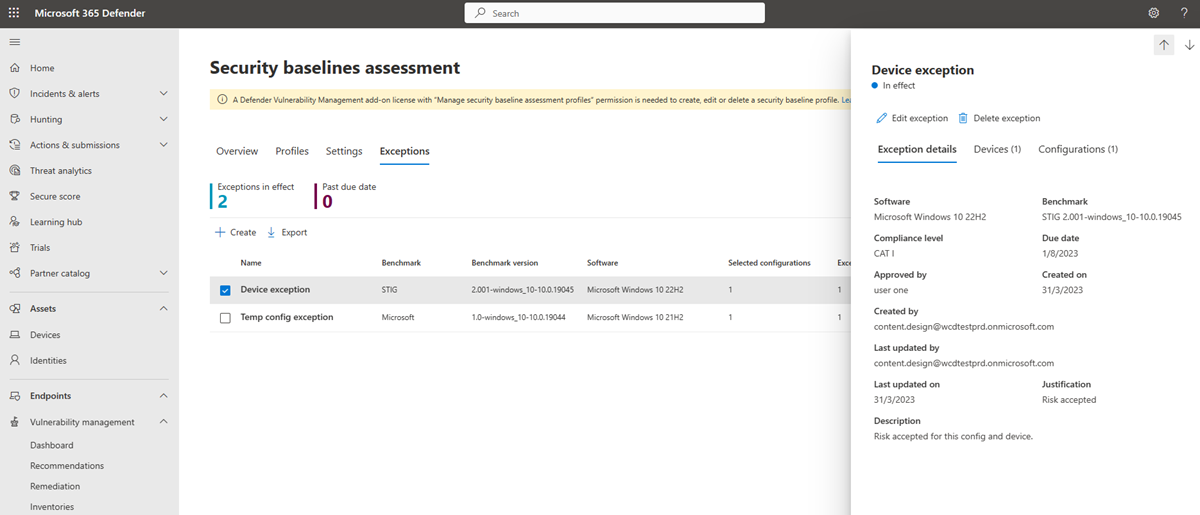

Create y administrar excepciones

Es posible que tenga casos en los que no quiera evaluar configuraciones específicas en determinados dispositivos. Por ejemplo, un dispositivo podría estar bajo control de terceros o podría tener una mitigación alternativa ya en vigor. En estas situaciones, puede agregar excepciones para excluir la evaluación de configuraciones específicas en un dispositivo.

Los dispositivos incluidos en las excepciones no se evaluarán para las configuraciones especificadas en los perfiles de línea base. Esto significa que no afectará a las métricas y la puntuación de una organización, y puede ayudar a las organizaciones a tener una visión más clara de su cumplimiento.

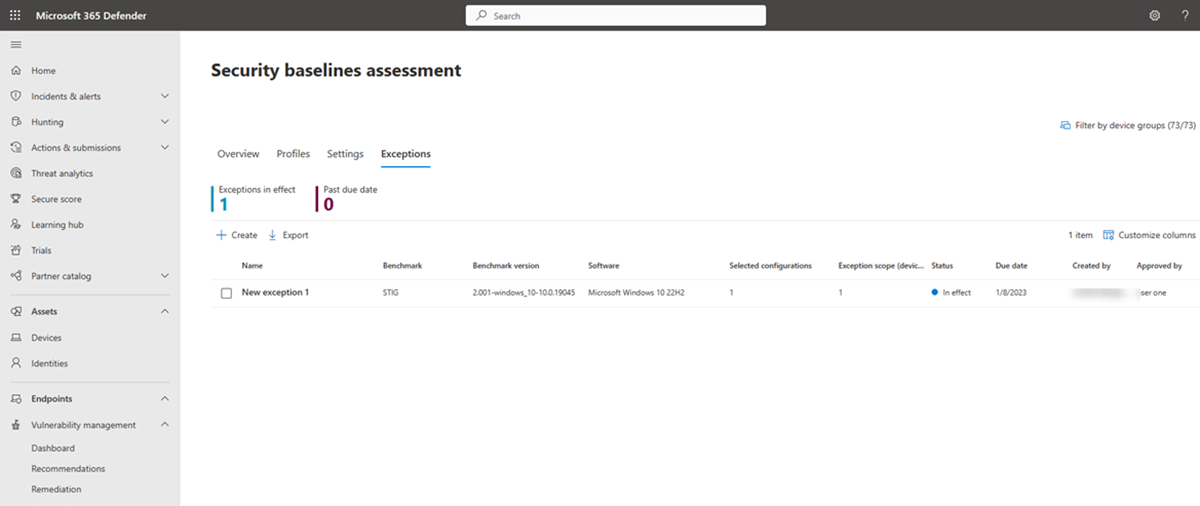

Para ver las excepciones:

- Vaya a Evaluación delíneas base de administración >de vulnerabilidadesen el portal de Microsoft Defender.

- Seleccione la pestaña Excepciones en la parte superior.

Para agregar una nueva excepción:

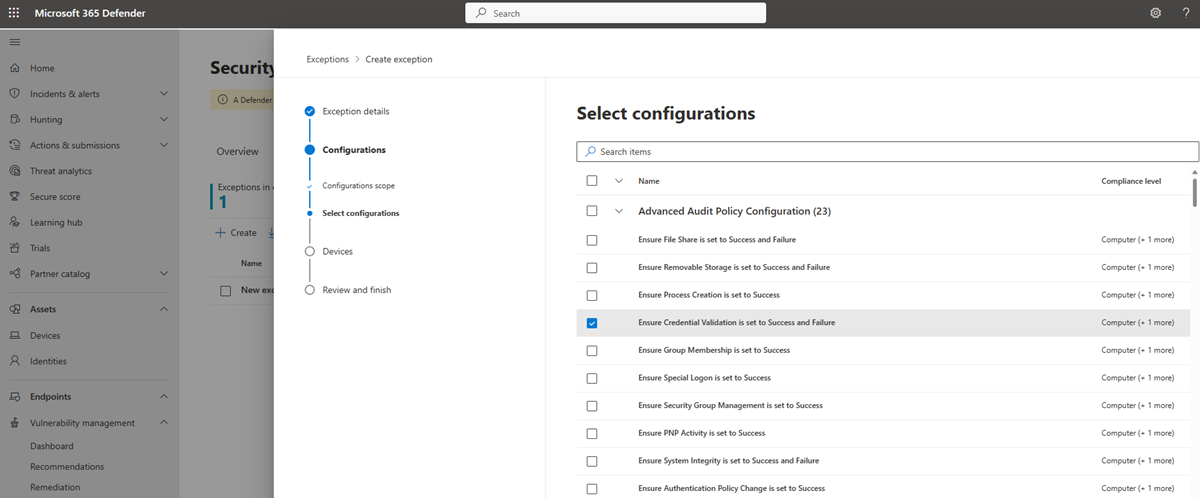

En la pestaña Excepciones, seleccione el botón Create.

Rellene los detalles solicitados, incluido el motivo de la justificación y la duración.

Seleccione Siguiente.

En la página Ámbito de configuración , elija el software, la prueba comparativa base y el nivel de cumplimiento y seleccione Siguiente.

Seleccione las configuraciones que desea agregar a la excepción.

Seleccione Siguiente para elegir los dispositivos que desea incluir en la excepción. La excepción se aplicará automáticamente a los dispositivos.

Seleccione Siguiente para revisar la excepción.

Seleccione Enviar para crear la excepción.

En la página final, seleccione Ver todas las excepciones para volver a la página excepciones.

En la página Excepciones , seleccione cualquiera de las excepciones para abrir un panel flotante donde puede ver el estado, editar o eliminar la excepción:

Uso de la búsqueda avanzada

Puede ejecutar consultas de búsqueda avanzadas en las tablas siguientes para obtener visibilidad sobre las líneas base de seguridad de su organización:

- DeviceBaselineComplianceProfiles: proporciona detalles sobre los perfiles creados.

- DeviceBaselineComplianceAssessment: información relacionada con el cumplimiento de dispositivos.

- DeviceBaselineComplianceAssessmentKB: configuración general para las pruebas comparativas CIS y STIG (no relacionadas con ningún dispositivo).

Artículos relacionados

Comentarios

Próximamente: A lo largo de 2024 iremos eliminando gradualmente GitHub Issues como mecanismo de comentarios sobre el contenido y lo sustituiremos por un nuevo sistema de comentarios. Para más información, vea: https://aka.ms/ContentUserFeedback.

Enviar y ver comentarios de