Realizar acciones en los resultados de consultas de búsqueda avanzadas

Se aplica a:

- Microsoft Defender XDR

Importante

Parte de la información contenida en este artículo se refiere a un producto preliminar que puede sufrir modificaciones sustanciales antes de su lanzamiento comercial. Microsoft no otorga garantías, expresas o implícitas, con respecto a la información que aquí se proporciona.

Puede contener rápidamente amenazas o abordar los recursos en peligro que encuentre en la búsqueda avanzada mediante opciones de acción eficaces y completas. Con estas opciones, puede:

- Realizar varias acciones en los dispositivos

- Archivos de cuarentena

Permisos necesarios

Para realizar acciones en los dispositivos mediante la búsqueda avanzada, necesita un rol en Microsoft Defender para punto de conexión con permisos para enviar acciones de corrección en los dispositivos. Si no puede realizar ninguna acción, póngase en contacto con un administrador global para obtener el permiso siguiente:

Acciones de corrección > activas Administración de amenazas y vulnerabilidades: control de correcciones

Para tomar medidas en los correos electrónicos a través de la búsqueda avanzada, necesita un rol en Microsoft Defender para Office 365 para buscar y purgar correos electrónicos.

Realizar varias acciones en los dispositivos

Puede realizar las siguientes acciones en los dispositivos identificados por la columna en los DeviceId resultados de la consulta:

- Aislar los dispositivos afectados para contener una infección o evitar que los ataques se muevan lateralmente

- Recopilación del paquete de investigación para obtener más información forense

- Ejecución de un examen antivirus para buscar y quitar amenazas mediante las últimas actualizaciones de inteligencia de seguridad

- Iniciar una investigación automatizada para comprobar y corregir amenazas en el dispositivo y posiblemente en otros dispositivos afectados

- Restringir la ejecución de aplicaciones solo a archivos ejecutables firmados por Microsoft, lo que impide la actividad de amenazas posterior a través de malware u otros ejecutables que no son de confianza

Para obtener más información sobre cómo se realizan estas acciones de respuesta a través de Microsoft Defender para punto de conexión, lea sobre las acciones de respuesta en los dispositivos.

Archivos de cuarentena

Puede implementar la acción de cuarentena en los archivos para que se pongan en cuarentena automáticamente cuando se encuentren. Al seleccionar esta acción, puede elegir entre las siguientes columnas para identificar qué archivos de los resultados de la consulta se ponen en cuarentena:

SHA1: en las tablas de búsqueda más avanzadas, esta columna hace referencia al SHA-1 del archivo que se vio afectado por la acción registrada. Por ejemplo, si se copió un archivo, este archivo afectado sería el archivo copiado.InitiatingProcessSHA1: en las tablas de búsqueda más avanzadas, esta columna hace referencia al archivo responsable de iniciar la acción registrada. Por ejemplo, si se inicia un proceso secundario, este archivo de iniciador formaría parte del proceso primario.SHA256: esta columna es el equivalente SHA-256 del archivo identificado por laSHA1columna.InitiatingProcessSHA256: esta columna es el equivalente SHA-256 del archivo identificado por laInitiatingProcessSHA1columna.

Para obtener más información sobre cómo se realizan las acciones de cuarentena y cómo se pueden restaurar los archivos, lea sobre las acciones de respuesta en los archivos.

Nota:

Para buscar archivos y ponerlos en cuarentena, los resultados de la consulta también deben incluir DeviceId valores como identificadores de dispositivo.

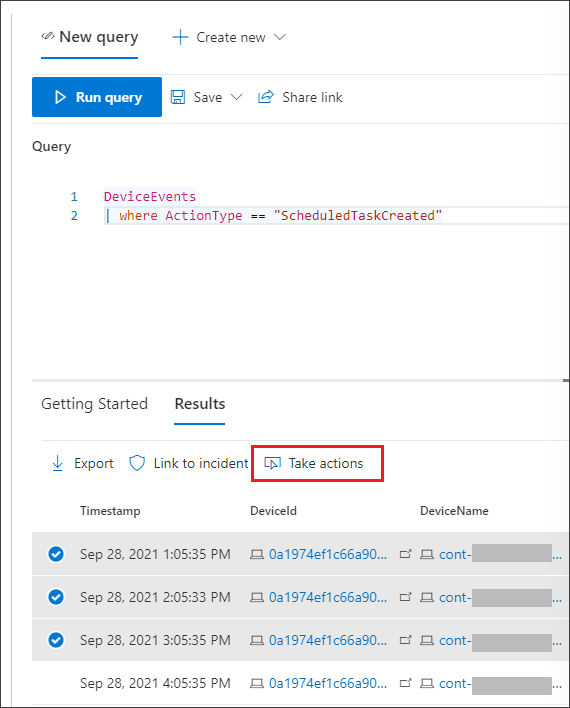

Para realizar cualquiera de las acciones descritas, seleccione uno o varios registros en los resultados de la consulta y, a continuación, seleccione Realizar acciones. Un asistente le guiará a través del proceso de selección y envío de las acciones preferidas.

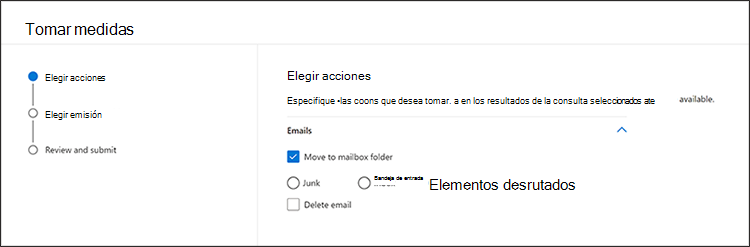

Realizar varias acciones en los correos electrónicos

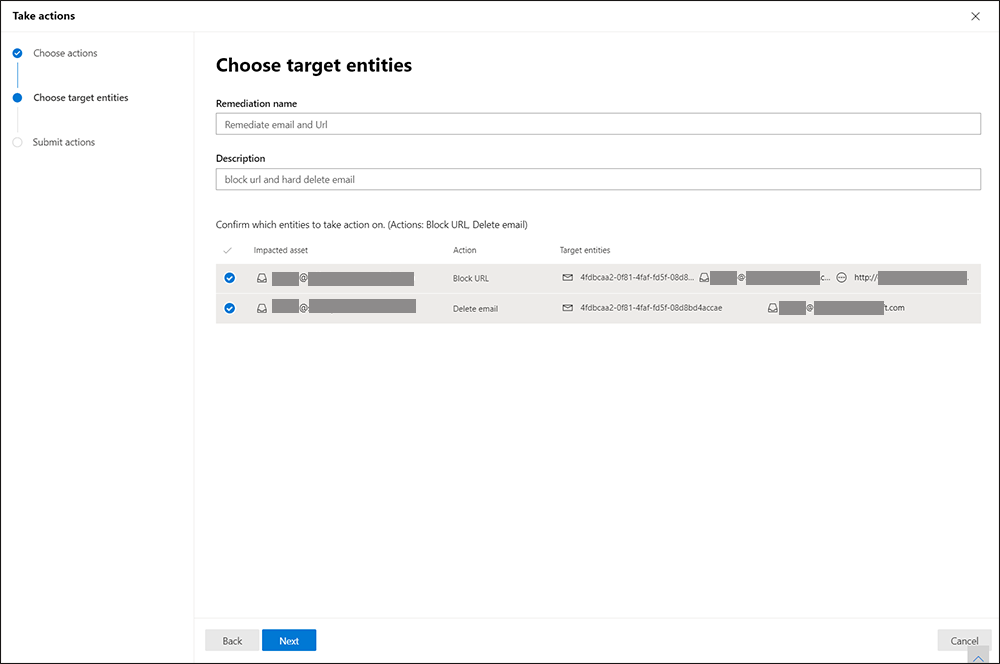

Además de los pasos de corrección centrados en el dispositivo, también puede realizar algunas acciones en los correos electrónicos de los resultados de la consulta. Seleccione los registros en los que desea realizar una acción, seleccione Realizar acciones y, a continuación, en Elegir acciones, seleccione la opción que elija de las siguientes opciones:

Move to mailbox folder: seleccione esta opción para mover los mensajes de correo electrónico a la carpeta Elementos no deseados, Bandeja de entrada o Elementos eliminados.Delete email: seleccione esta opción para mover mensajes de correo electrónico a la carpeta Elementos eliminados (eliminación temporal) o eliminarlos permanentemente (eliminación rígida)

También puede proporcionar un nombre de corrección y una breve descripción de la acción realizada para realizar un seguimiento sencillo en el historial del centro de acciones. También puede usar el identificador de aprobación para filtrar estas acciones en el centro de acciones. Este identificador se proporciona al final del asistente:

Estas acciones de correo electrónico también se aplican a las detecciones personalizadas .

Revisar las acciones realizadas

Cada acción se registra individualmente en el centro de acciones enHistorial del centro> de acciones (security.microsoft.com/action-center/history). Vaya al centro de acciones para comprobar el estado de cada acción.

Nota:

Es posible que algunas tablas de este artículo no estén disponibles en Microsoft Defender para punto de conexión. Active Microsoft Defender XDR para buscar amenazas mediante más orígenes de datos. Puede mover los flujos de trabajo de búsqueda avanzados de Microsoft Defender para punto de conexión a Microsoft Defender XDR siguiendo los pasos descritos en Migración de consultas de búsqueda avanzadas desde Microsoft Defender para punto de conexión.

Temas relacionados

- Información general sobre la búsqueda avanzada de amenazas

- Aprender el lenguaje de consulta

- Trabajar con resultados de consulta

- Entender el esquema

- Información general del centro de acciones

Sugerencia

¿Desea obtener más información? Engage con la comunidad de seguridad de Microsoft en nuestra comunidad tecnológica: Microsoft Defender XDR Tech Community.

Comentarios

Próximamente: A lo largo de 2024 iremos eliminando gradualmente GitHub Issues como mecanismo de comentarios sobre el contenido y lo sustituiremos por un nuevo sistema de comentarios. Para más información, vea: https://aka.ms/ContentUserFeedback.

Enviar y ver comentarios de