Nota

El acceso a esta página requiere autorización. Puede intentar iniciar sesión o cambiar directorios.

El acceso a esta página requiere autorización. Puede intentar cambiar los directorios.

Dado que los atacantes de ransomware también examinarán los datos locales ubicados en archivos, bases de datos y otros tipos de servidores, una de las mejores formas de proteger esos datos es migrarlos a su espacio empresarial de Microsoft 365. Una vez allí, se pueden proteger mediante características integradas de mitigación y recuperación, como control de versiones, papelera de reciclaje y la restauración de archivos.

Para proporcionar protección adicional a la información confidencial en su espacio empresarial de Microsoft 365:

- Busque su información confidencial.

- Implemente permisos estrictos y elimine el acceso amplio (por ejemplo, impedir que demasiados usuarios tengan capacidades de escritura, edición y eliminación).

- Proteja su información confidencial.

Nota:

Para obtener instrucciones detalladas de implementación para la protección de la información en un espacio empresarial de Microsoft 365, consulte Implementar protección de la información para las normativas de privacidad de datos. Aunque está pensada para las normativas de privacidad de datos, gran parte de las instrucciones también se aplican a la protección contra ransomware.

Buscar su información confidencial

La primera tarea consiste en identificar los tipos y ubicaciones de la información confidencial en el espacio empresarial, que puede incluir los siguientes tipos:

- Confidencial

- Propiedad intelectual o derechos de propiedad

- Normativas regionales reguladas que especifican la protección de la información de identificación personal (DCP)

- Planes de recuperación de TI

Para cada tipo de información confidencial, determine lo siguiente:

El uso de la información en su organización

Una medida relativa de su valor monetario si se pidiera un rescate (por ejemplo, alta, media, baja)

Su ubicación actual, como una carpeta de OneDrive o SharePoint o un lugar de colaboración, como un equipo de Microsoft Teams

Los permisos actuales, que constan de:

Las cuentas de usuario que tienen acceso

Las acciones que se permiten por parte de cada cuenta que tiene acceso

Implementar permisos estrictos para ubicaciones con información confidencial

La implementación de permisos estrictos dentro de su espacio empresarial de Microsoft 365 utiliza el principio de privilegios mínimos para ubicaciones y lugares de comunicaciones, que en Microsoft 365 suelen ser carpetas de OneDrive, sitios y carpetas de SharePoint, y equipos.

Aunque es más fácil crear ubicaciones de almacenamiento de archivos o equipos con acceso amplio (como el valor predeterminado de todos los usuarios de la organización), en el caso de la información confidencial, las cuentas de usuario permitidas y las acciones permitidas deben limitarse al conjunto mínimo necesario para cumplir los requisitos empresariales y de colaboración.

Una vez que un atacante ransomware se ha infiltrado en su inquilino, intentan aumentar sus privilegios al poner en peligro las credenciales de las cuentas de usuario con ámbitos de permisos más amplios en el inquilino, como cuentas de rol de administrador o cuentas de usuario que tienen acceso a información confidencial.

En función de este comportamiento típico del atacante, hay dos niveles de dificultad para el atacante:

- Bajo: un atacante puede usar una cuenta con permisos reducidos y detectar la información confidencial debido a un amplio acceso en todo el espacio empresarial.

- Más alto: un atacante no puede usar una cuenta con permisos bajos y detectar la información confidencial debido a permisos estrictos. Deben escalar sus permisos determinando y, a continuación, poniendo en peligro las credenciales de una cuenta que tiene acceso a una ubicación con información confidencial, pero es posible que solo puedan realizar un conjunto limitado de acciones.

En el caso de la información confidencial, debe hacer que el nivel de dificultad sea lo más alto posible.

Puede garantizar permisos estrictos en su espacio empresarial con estos pasos:

- Desde el esfuerzo por buscar la información confidencial, revise los permisos para las ubicaciones de la información confidencial.

- Implemente permisos estrictos para la información confidencial a la vez que cumple los requisitos de colaboración y empresariales e informe a los usuarios afectados.

- Realice la administración de cambios para los usuarios para que las ubicaciones futuras de información confidencial se creen y mantengan con permisos estrictos.

- Audite y supervise las ubicaciones en busca de información confidencial para asegurarse de que no se conceden permisos amplios.

Consulte Configurar el uso compartido seguro de archivos y la colaboración con Microsoft Teams para obtener instrucciones detalladas. Un ejemplo de un lugar de comunicación y colaboración con permisos estrictos para información confidencial es un equipo con aislamiento de seguridad.

Proteger su información confidencial

Para proteger la información confidencial en caso de que un atacante de ransomware obtenga acceso a ella:

Use el acceso controlado a carpetas para que sea más difícil para las aplicaciones no autorizadas modificar los datos en carpetas controladas.

Use Microsoft Purview Information Protection y las etiquetas de confidencialidad de Microsoft Purview y aplíquelos a información confidencial. Las etiquetas de confidencialidad se pueden configurar para cifrado y permisos adicionales con cuentas de usuario definidas y acciones permitidas. Un archivo etiquetado con este tipo de etiqueta de confidencialidad que se filtre desde su espacio empresarial solo se podrá usar por parte de una cuenta de usuario definida en la etiqueta.

Use la prevención de pérdida de datos (DLP) de Microsoft Purview para detectar, advertir y bloquear el uso compartido riesgoso, involuntario o inapropiado de los datos que contienen información personal o confidencial en función de las etiquetas de confidencialidad, tanto interna como externamente.

Use Microsoft Defender for Cloud Apps para bloquear descargas de información confidencial, como archivos. También puede usar las directivas de detección de anomalías de Defender for Cloud Apps para detectar una alta tasa de cargas de archivos o actividades de eliminación de archivos.

Impacto en los usuarios y administración de cambios

Los cambios administrativos en permisos amplios pueden provocar que se deniegue el acceso a los usuarios o que no puedan ejecutar algunas acciones.

Además, para la protección de la información confidencial en su espacio empresarial de Microsoft 365, entrene a los usuarios para que realicen lo siguiente:

- Creen lugares de comunicación y colaboración con permisos estrictos (el conjunto mínimo de cuentas de usuario para el acceso y las acciones mínimas permitidas para cada cuenta).

- Apliquen las etiquetas de confidencialidad adecuadas a la información confidencial.

- Use el acceso controlado a carpetas.

Configuración resultante

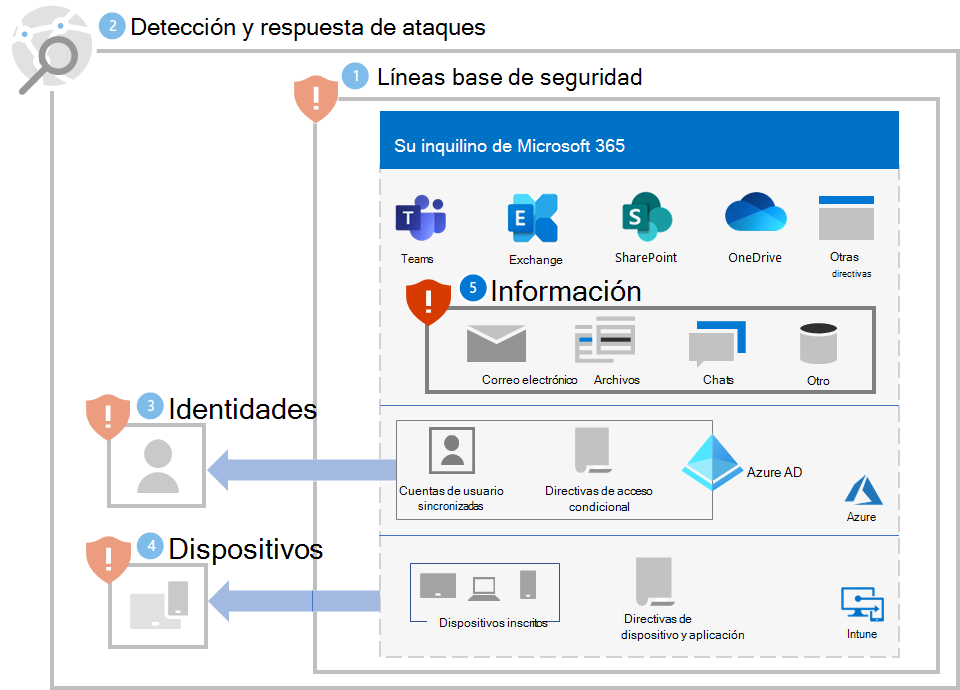

Esta es la protección contra ransomware para el espacio empresarial de los pasos 1 a 5.

Recursos adicionales de ransomware

Información clave de Microsoft:

- La creciente amenaza de ransomware, entrada de blog de Microsoft On the Issues del 20 de julio de 2021

- Ransomware operado por humanos

- Implementación rápida de prevención de ransomware

- Informe de Microsoft Digital Defense 2021 (vea las páginas 10-19)

- Ransomware: un informe general y continuo de análisis de amenazas en el portal de Microsoft Defender

- Enfoque y procedimientos recomendados de ransomware del equipo de detección y respuesta de Microsoft (DART) y caso práctico

Microsoft 365:

- Maximizar la resistencia de ransomware con Azure y Microsoft 365

- Cuadernos de estrategias de respuesta a incidentes de ransomware

- Protección de malware y ransomware

- Proteger su equipo con Windows 10 de los ataques de ransomware

- Control de ransomware en SharePoint Online

- Informes de análisis de amenazas para ransomware en el portal de Microsoft Defender

Microsoft Defender XDR:

Microsoft Azure:

- Defensas de Azure para los ataques de ransomware

- Maximizar la resistencia de ransomware con Azure y Microsoft 365

- Plan de restauración y copia de seguridad para la protección contra ransomware

- Ayuda para la protección contra ransomware con Microsoft Azure Backup (vídeo de 26 minutos)

- Recuperación de una identidad en peligro

- Detección avanzada de ataques de varias fases en Microsoft Sentinel

- Detección de difusión para ransomware en Microsoft Sentinel

Microsoft Defender for Cloud Apps:

Entradas de blog del equipo de Seguridad de Microsoft:

3 pasos para evitar y recuperarse del ransomware (septiembre de 2021)

Una guía para combatir el ransomware operado por personas: Parte 1 (septiembre de 2021)

Pasos clave sobre cómo el equipo de detección y respuesta de Microsoft (DART) lleva a cabo investigaciones de incidentes de ransomware.

Una guía para combatir el ransomware operado por personas: Parte 2 (septiembre de 2021)

Recomendaciones y procedimientos recomendados.

-

Consulte la sección Ransomware.

Ataques de ransomware operados por humanos: Un desastre evitable (marzo de 2020)

Incluye análisis de cadenas de ataques, de ataques reales.

Respuesta de ransomware: ¿pagar o no pagar? (diciembre de 2019)

Norsk Hydro responde ante ataques de ransomware con transparencia (diciembre de 2019)