Nota

El acceso a esta página requiere autorización. Puede intentar iniciar sesión o cambiar directorios.

El acceso a esta página requiere autorización. Puede intentar cambiar los directorios.

La adición de autenticación a su agente permite a los usuarios iniciar sesión, lo que le da a su agente acceso a un recurso o información restringidos.

Este artículo cubre cómo configurar Microsoft Entra ID como su proveedor de servicios. Para obtener más información sobre otros proveedores de servicios y la autenticación de usuarios en general, consulte Configurar la autenticación de usuarios en Copilot Studio.

Si tiene derechos de administración de inquilinos, puede configurar los permisos de la API. De lo contrario, es posible que pedir a un administrador de inquilino que lo haga por usted.

Requisitos previos

Más información sobre cómo agregar autenticación de usuario a un tema

Complete los primeros pasos en Azure Portal y complete los dos últimos pasos en Copilot Studio.

Crear un registro de aplicación

Inicie sesión en Azure Portal con una cuenta de administrador en el mismo inquilino que su agente.

Vaya a Registros de aplicaciones.

Seleccione Nuevo registro y escriba un nombre para el registro. No alterar registros de aplicaciones existentes.

Puede ser útil posteriormente usar el nombre de su agente. Por ejemplo, si su agente se llama "Ayuda de ventas de Contoso", puede llamar al registro de la aplicación "ContosoSalesReg".

En Tipos de cuenta admitidos, seleccione Solo cuentas en este directorio organizativo (Solo Contoso - Inquilino único).

Deje la sección URI de redireccionamiento en blanco por ahora. Introduzca esa información en los siguientes pasos.

Seleccione Registro.

Una vez completado el registro, vaya a Información general.

Copie el ID de la aplicación (cliente) y péguelo en un archivo temporal. Lo necesitará en pasos posteriores.

Agregar la URL de redireccionamiento

En Administrar, seleccione Autenticación.

Debajo de Configuraciones de plataforma, seleccione Agregar una plataforma y luego seleccione Web.

En URI de redirección, escriba

https://token.botframework.com/.auth/web/redirectohttps://europe.token.botframework.com/.auth/web/redirectpara Europa. También puede copiar el URI del cuadro de texto URL de redirección en la página de configuración de Seguridad de Copilot Studio bajo Autenticar manualmente.Esta acción le lleva de vuelta a la página de configuraciones de la plataforma.

Seleccione tokens de acceso (usados para flujos implícitos) y tokens de identificador (usados para flujos implícitos e híbridos).

Seleccione Configurar.

Configuración manual de la autenticación

A continuación, configure la autenticación manual. Puede elegir entre varias opciones para el proveedor, pero se recomienda usar Microsoft Entra ID V2 con credenciales federadas. También puede usar secretos de cliente si no puede usar credenciales federadas.

Configuración de la autenticación manual mediante credenciales federadas

En Copilot Studio, vaya a Configuración para su agente y seleccione Seguridad.

Seleccione Autenticación.

Seleccione Autenticar manualmente.

Deje Requerir que los usuarios inicien sesión activado.

Introduzca los valores siguientes para las propiedades:

Proveedor de servicios: seleccione Microsoft Entra ID V2 con credenciales federadas.

Id. de cliente: introduzca el Id. de la aplicación (cliente) que copió antes desde Azure Portal.

Seleccione Guardar para ver el emisor y el valor de las credenciales federadas.

Copie el emisor de credenciales federadas y el valor de credencial federada y péguelo en un archivo temporal. Lo necesitará en pasos posteriores.

Vaya al portal de Azure y al registro de aplicaciones que anteriormente creó. En Administrar, seleccione Certificados y secretos y, a continuación, Credenciales federadas.

Seleccione Agregar credencial.

En Escenario de credenciales federadas, seleccione Otro emisor.

Introduzca los valores siguientes para las propiedades:

- Emisor: introduzca el valor del emisor de la credencial federada que copió anteriormente en Copilot Studio.

- Valor: introduzca el valor de los datos de la credencial federada que copió anteriormente en Copilot Studio.

- Nombre: proporcione un nombre.

Seleccione Agregar para finalizar la configuración.

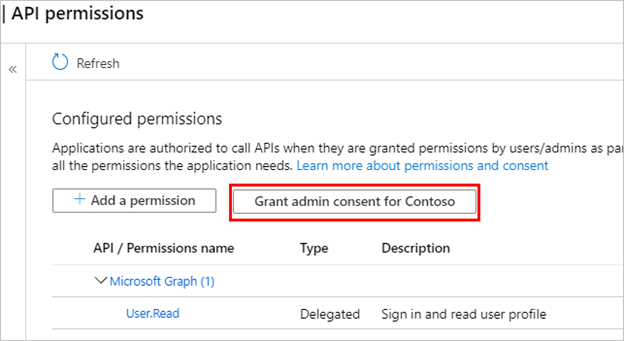

Configurar permisos de API

Vaya a Permisos de API.

Seleccione Otorgar consentimiento de administrador para <su nombre de inquilino> y después seleccione Sí. Si el botón no está disponible, es posible que tenga que pedirle a un administrador del inquilino que lo escriba por usted.

Importante

Para evitar que los usuarios tengan que dar su consentimiento a cada aplicación, alguien asignado con al menos el rol de Administrador de aplicaciones o un Administrador de aplicaciones en la nube puede conceder el consentimiento en todo el inquilino para los registros de aplicaciones.

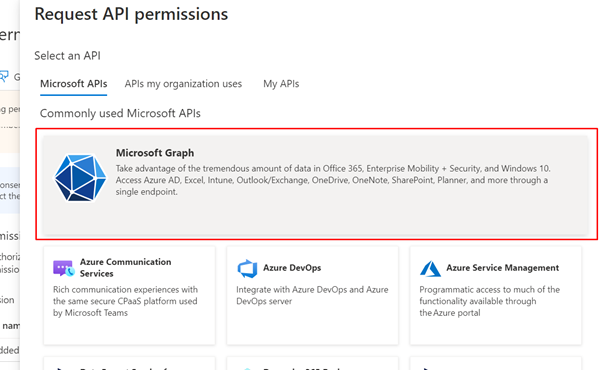

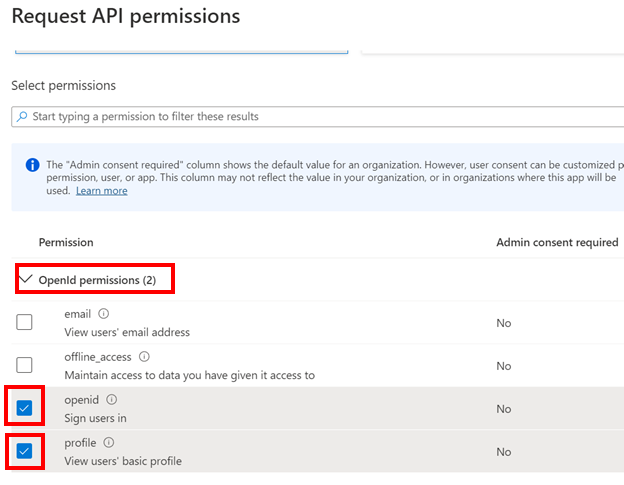

Seleccione Agregar un permiso y luego elija Microsoft Graph.

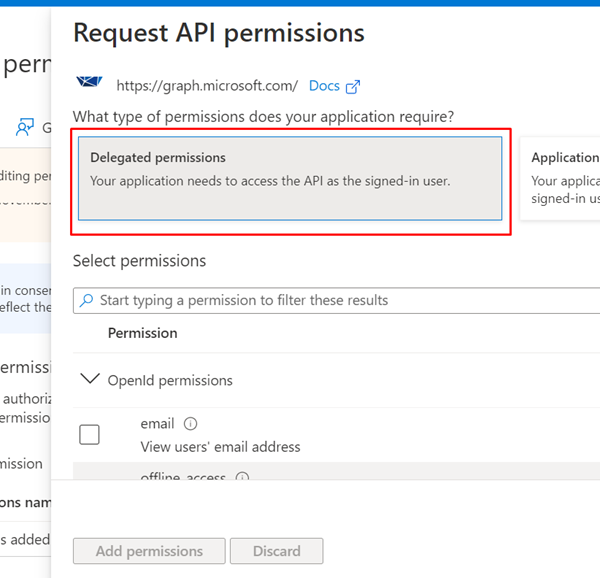

Seleccione Permisos delegados.

Expanda Permisos OpenId y active openid y perfil.

Seleccione Agregar permisos.

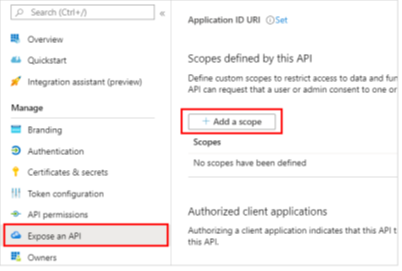

Definir un ámbito personalizado para su agente

Los ámbitos le permite determinar los roles de usuario y administrador y los derechos de acceso. Crea un ámbito personalizado para el registro de la aplicación de lienzo que crea en un paso posterior.

Vaya a Exponer una API y seleccione Agregar un ámbito.

Configure las siguientes propiedades. También puede dejar otras propiedades en blanco.

Propiedad valor Nombre del ámbito Escriba un nombre que tenga sentido en su entorno, como Test.Read¿Quién puede consentir? Seleccione Administradores y usuarios Nombre para mostrar del consentimiento del administrador Escriba un nombre que tenga sentido en su entorno, como Test.ReadDescripción del consentimiento del administrador Introduzca Allows the app to sign the user in.Valor Seleccione Habilitado Seleccione Agregar ámbito.

Configurar autenticación en Copilot Studio

En Copilot Studio, bajo Configuración, seleccione Seguridad>Autenticación.

Seleccione Autenticar manualmente.

Deje Requerir que los usuarios inicien sesión activado.

Seleccione un proveedor de servicios y proporcione los valores requeridos. Consulte Configurar la autenticación manual en Copilot Studio.

Seleccione Guardar.

Propina

La URL de intercambio de token se utiliza para intercambiar el token de representación (OBO) por el token de acceso solicitado. Para más información, consulte Configurar el inicio de sesión único con Microsoft Entra ID.

Nota

Los ámbitos deben incluir profile openid y lo siguiente, según su caso de uso:

Sites.Read.All Files.Read.Allpara SharePointExternalItem.Read.Allpara conexión de Graphhttps://[OrgURL]/user_impersonationpara datos estructurados de Dataverse

Por ejemplo, los datos de estructura de Dataverse debe tener los siguientes ámbitos: profile openid Sites.Read.All Files.Read.All https://myorg123.com/user_impersonation

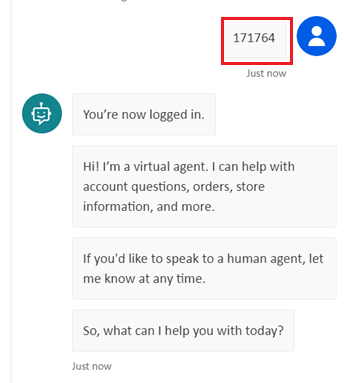

Probar el agente

Publique su agente.

En el panel Probar el agente, envíe un mensaje a su agente.

Cuando el agente responda seleccione Iniciar sesión.

Se abre una nueva pestaña del navegador que le pedirá que inicie sesión.

Inicie sesión y luego copie el código de validación que se muestra.

Pegue el código en el chat del agente para completar el proceso de inicio de sesión.