Nota

El acceso a esta página requiere autorización. Puede intentar iniciar sesión o cambiar directorios.

El acceso a esta página requiere autorización. Puede intentar cambiar los directorios.

El escenario inicial se centra en la administración del ciclo de vida de las cuentas de usuarios externos en AD. En este escenario, una organización ha invitado a usuarios a su directorio de Microsoft Entra y desea concederles acceso a aplicaciones locales con la autenticación de Windows integrada o basadas en Kerberos, a través del proxy de aplicación de Microsoft Entra u otros mecanismos de puerta de enlace. Microsoft Entra Application Proxy requiere que cada usuario tenga su propia cuenta en AD DS, para fines de identificación y delegación.

Directrices específicas del escenario

A continuación, se presentan algunas suposiciones aplicadas en la configuración de B2B con MIM y Microsoft Entra ID Application Proxy:

Usted ya implementó un AD local y Microsoft Identity Manager está instalado, con la configuración básica del servicio de MIM, el portal de MIM, el agente de administración de Active Directory (AD MA) y el agente de administración de FIM (FIM MA). Para más información, consulte Implementación de Microsoft Identity Manager 2016 SP2.

Ya ha seguido las instrucciones del artículo sobre cómo descargar e instalar el conector Graph.

Usted ya configuró Microsoft Entra Connect para sincronizar usuarios y grupos con Microsoft Entra ID.

Usted ya instaló los conectores de Application Proxy y configuró los grupos de conectores. Si no lo hizo, consulte el Tutorial: Agregar una aplicación local para acceso remoto a través de Application Proxy en Microsoft Entra ID.

Usted ya publicó una o más aplicaciones que dependen de la autenticación integrada de Windows o de cuentas individuales de AD mediante Application Proxy de Microsoft Entra.

Ha invitado o invita a uno o varios usuarios, lo que ha dado lugar a la creación de uno o varios usuarios en Microsoft Entra ID. Para obtener más información, consulte Autoservicio de registro de colaboración B2B en Microsoft Entra.

Ejemplo de escenario de implementación B2B de extremo a extremo

Esta guía parte del siguiente escenario:

Contoso Pharmaceuticals colabora con Trey Research Inc. como parte de su departamento de Investigación&Desarrollo. Los empleados de Trey Research necesitan acceder a la aplicación de informes de investigación proporcionada por Contoso Pharmaceuticals.

Contoso Pharmaceuticals tiene su propio inquilino y configuró un dominio personalizado.

Alguien ha invitado a un usuario externo al inquilino de Contoso Pharmaceuticals. Este usuario aceptó la invitación y puede acceder a los recursos compartidos.

Contoso Pharmaceuticals publicó una aplicación mediante Application Proxy. En este escenario, la aplicación de ejemplo es el portal de MIM. Esto permite que un usuario externo participe en los procesos de MIM, por ejemplo, en escenarios de soporte técnico o para solicitar acceso a grupos en MIM.

Configuración de AD y Microsoft Entra Connect para excluir a los usuarios agregados desde Microsoft Entra ID

De forma predeterminada, Microsoft Entra Connect asume que los usuarios que no son administradores en Active Directory deben sincronizarse con Microsoft Entra ID. Si Microsoft Entra Connect detecta un usuario existente en Microsoft Entra ID que coincide con un usuario proveniente de AD local, Microsoft Entra Connect empareja ambas cuentas y considera que se trata de una sincronización anterior, y establece que el AD local tiene autoridad sobre esa cuenta. Sin embargo, este comportamiento predeterminado no es adecuado para el flujo B2B, donde la cuenta del usuario se origina en Microsoft Entra ID.

Por ello, los usuarios que MIM incorpora en AD DS desde Microsoft Entra ID deben almacenarse de forma que Microsoft Entra ID no intente sincronizarlos de nuevo. Una forma de hacerlo es crear una nueva unidad organizativa en AD DS y configurar Microsoft Entra Connect para que excluya esa unidad organizativa.

Para obtener más información, consulte Microsoft Entra Connect Sync: Configurar filtrado.

Creación de la aplicación de Microsoft Entra

Nota: Antes de crear el agente de administración para el conector Graph en MIM Sync, asegúrese de haber revisado la guía de implementación del conector Graph y de haber creado una aplicación con un id. de cliente y un secreto.

Confirme que la aplicación tenga autorizados al menos uno de los siguientes permisos: User.Read.All, User.ReadWrite.All, Directory.Read.All o Directory.ReadWrite.All.

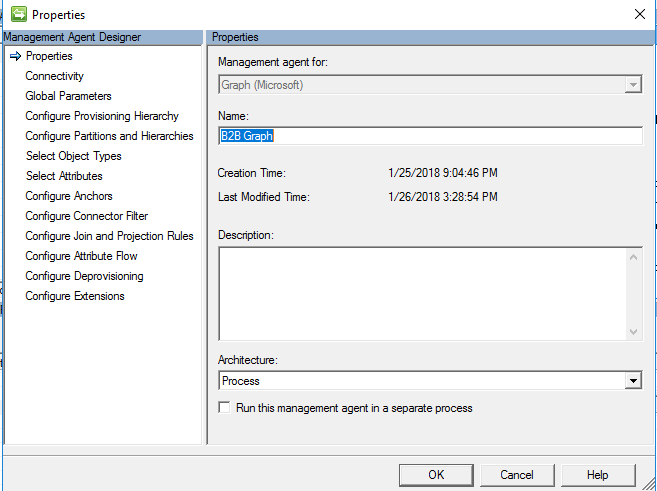

Creación del nuevo agente de administración

En la interfaz de usuario de Synchronization Service Manager, seleccione Conectores y Crear. Seleccione Graph (Microsoft) y asígnele un nombre descriptivo.

Conectividad

En la página Conectividad, especifique la versión de Graph API. PAI listo para producción es V 1.0; para entornos distintos de producción es Beta.

Parámetros globales

Configuración de la jerarquía de aprovisionamiento

Esta página se utiliza para asignar el DN de componente, por ejemplo OU, al tipo de objeto que debe aprovisionarse, por ejemplo, organizationalUnit. Este paso no es necesario para este escenario, así que deje la configuración predeterminada y haga clic en Siguiente.

Configurar particiones y jerarquías

En la página de particiones y jerarquías, seleccione todos los espacios de nombres con objetos que vaya a importar y exportar.

Seleccionar tipos de objeto

En la página Tipos de objetos, seleccione los tipos de objetos que desea importar. Debe seleccionar al menos "User".

Seleccionar atributos

En la pantalla Seleccionar atributos, seleccione los atributos de Microsoft Entra necesarios para administrar los usuarios de B2B en AD. El atributo "ID" es obligatorio. Los atributos userPrincipalName y userType se utilizarán más adelante en esta configuración. Otros atributos son opcionales, como

displayNamemailgivenNamesurnameuserPrincipalNameuserType

Configurar delimitadores

En la pantalla Configurar ancla, la configuración del atributo de ancla es obligatoria. De forma predeterminada, utilice el atributo ID para el mapeo de usuarios.

Configurar filtro de conector

En la página Configurar filtro del conector, MIM permite filtrar objetos según atributos. En este escenario de B2B, el objetivo consiste en importar únicamente los usuarios cuyo atributo userType tenga el valor Guest, y no aquellos cuyo atributo userType tenga el valor member.

Configurar reglas de unión y proyección

Esta guía asume que usted creará una regla de sincronización. Como la regla de sincronización controla las reglas de unión y proyección, no es necesario identificar una unión y proyección en el propio conector. Deje la opción predeterminada y haga clic en Aceptar.

Configurar el flujo de atributos

Esta guía asume que usted creará una regla de sincronización. No es necesario proyectar para definir el flujo de atributos en MIM Sync, ya que la regla de sincronización que se crea posteriormente gestiona este proceso. Deje la opción predeterminada y haga clic en Aceptar.

Configuración del desaprovisionamiento

Las opciones para configurar el desaprovisionamiento permiten configurar la sincronización de MIM para eliminar el objeto, si se elimina el objeto de metaverso. En este escenario, los convertimos en desconectores, ya que el objetivo es mantenerlos en Microsoft Entra ID. En este escenario, no se exportará nada a Microsoft Entra ID, y el conector se configurará solo para importación.

Configurar extensiones

Configurar extensiones en este agente de administración es una opción, pero no es necesaria porque se utilizará una regla de sincronización. Si anteriormente se hubiera optado por usar una regla avanzada en el flujo de atributos, entonces aparecería la opción para definir la extensión de reglas.

Extensión del esquema del metaverso

Antes de crear la regla de sincronización, será necesario crear un atributo llamado userPrincipalName asociado al objeto de persona, usando el Diseñador de metaverso.

En el cliente de sincronización, seleccione Diseñador de metaverso.

Luego, seleccione el tipo de objeto de persona.

A continuación, en el menú Acciones, haga clic en Agregar atributo.

Después, complete los siguientes datos:

Nombre del atributo: userPrincipalName

Tipo de atributo: String (Indexable)

Indexed = True

Creación de reglas de sincronización del servicio de MIM

En los pasos siguientes comenzará la asignación de cuentas de usuario invitado de B2B y el flujo de atributos. Aquí se realizan algunas suposiciones: que ya tiene configurada la instancia de Active Directory MA y la instancia de FIM MA para incorporar usuarios al servicio y portal de MIM.

Los siguientes pasos requerirán agregar una configuración mínima en FIM MA y AD MA.

Para obtener más detalles sobre esta configuración, consulte: https://technet.microsoft.com/library/ff686263(v=ws.10).aspx Cómo aprovisionar usuarios en AD DS.

Regla de sincronización: importar usuario invitado a MV al metaverso del servicio de sincronización desde Microsoft Entra ID

Vaya al portal de MIM, seleccione Reglas de sincronización y haga clic en Nuevo. Cree una regla de sincronización de entrada para el flujo B2B a través del conector Graph.

En el paso de criterios de relación, asegúrese de seleccionar "Crear recurso en FIM".

Configure las siguientes reglas de flujo de atributos de entrada. Asegúrese de completar los atributos accountName, userPrincipalName y uid, ya que se utilizarán más adelante en este escenario:

| Solo flujo inicial | Usar como prueba de existencia | Flujo (Valor de origen ⇒ Atributo de FIM) |

|---|---|---|

[displayName⇒displayName](javascript:void(0);) |

||

[Left(id,20)⇒accountName](javascript:void(0);) |

||

[id⇒uid](javascript:void(0);) |

||

[userType⇒employeeType](javascript:void(0);) |

||

[givenName⇒givenName](javascript:void(0);) |

||

[surname⇒sn](javascript:void(0);) |

||

[userPrincipalName⇒userPrincipalName](javascript:void(0);) |

||

[id⇒cn](javascript:void(0);) |

||

[mail⇒mail](javascript:void(0);) |

||

[mobilePhone⇒mobilePhone](javascript:void(0);) |

Regla de sincronización: Crear cuenta de usuario invitado en Active Directory

Esta regla de sincronización crea el usuario en Active Directory. Asegúrese de que el flujo de dn coloque al usuario en la unidad organizativa que se ha excluido de Microsoft Entra Connect. Además, actualice el flujo de unicodePwd para cumplir con la política de contraseñas de AD; el usuario no necesitará conocer la contraseña. Tome nota de que el valor de 262656 para userAccountControl codifica los indicadores SMARTCARD_REQUIRED y NORMAL_ACCOUNT.

Regla de flujo:

| Solo flujo inicial | Usar como prueba de existencia | Flujo (Valor en FIM ⇒ Atributo de destino) |

|---|---|---|

[accountName⇒sAMAccountName](javascript:void(0);) |

||

[givenName⇒givenName](javascript:void(0);) |

||

[mail⇒mail](javascript:void(0);) |

||

[sn⇒sn](javascript:void(0);) |

||

[userPrincipalName⇒userPrincipalName](javascript:void(0);) |

||

| Y | ["CN="+uid+",OU=B2BGuest,DC=contoso,DC=com"⇒dn](javascript:void(0);) |

|

| Y | [RandomNum(0,999)+userPrincipalName⇒unicodePwd](javascript:void(0);) |

|

| Y | [262656⇒userAccountControl](javascript:void(0);) |

Regla de sincronización opcional: Importar objeto de usuario invitado de B2B y SID para permitir inicio de sesión en MIM

Esta regla de sincronización de entrada trae el atributo SID del usuario desde Active Directory a MIM, para que el usuario pueda acceder al portal de MIM. El portal de MIM requiere que los atributos samAccountName, domain y objectSid estén poblados en la base de datos del servicio de MIM.

Configure el sistema externo de origen como ADMA, ya que el atributo objectSid se asignará automáticamente en AD cuando MIM cree al usuario.

Tenga en cuenta que si configura los usuarios que se deben crear en el servicio MIM, debe asegurarse de que no estén dentro del ámbito de algún conjunto destinado a las reglas de directiva de administración de SSPR para empleados. Es posible que usted deba modificar las definiciones de conjunto para excluir a los usuarios que se hayan creado mediante el flujo de B2B.

| Solo flujo inicial | Usar como prueba de existencia | Flujo (Valor de origen ⇒ Atributo de FIM) |

|---|---|---|

[sAMAccountName⇒accountName](javascript:void(0);) |

||

["CONTOSO"⇒domain](javascript:void(0);) |

||

[objectSid⇒objectSid](javascript:void(0);) |

Ejecución de las reglas de sincronización

A continuación, invite al usuario y luego ejecute las reglas de sincronización del agente de administración en el siguiente orden:

Importación completa y sincronización en el agente de administración

MIMMA. Esto asegura que MIM Sync tenga configuradas las reglas de sincronización más recientes.Importación completa y sincronización en el agente de administración

ADMA. Esto garantiza la consistencia entre MIM y Active Directory. En este momento, aún no habrá exportaciones pendientes para invitados.Importación completa y sincronización en el agente de administración de B2B de Graph. Esto lleva a los usuarios invitados al metaverso. En este momento, una o varias cuentas estarán pendientes de exportación para

ADMA. Si no hay exportaciones pendientes, verifique que los usuarios invitados se hayan importado correctamente al espacio del conector y que las reglas estén configuradas para asignarles cuentas en AD.Exportación, importación delta y sincronización en el Agente de administración de

ADMA. Si las exportaciones fallaron, revise la configuración de las reglas y verifique si falta algún requisito del esquema.Exportación, importación delta y sincronización en el Agente de administración de

MIMMA. Una vez completado este proceso, ya no deberían quedar exportaciones pendientes.

Opcional: Application Proxy para invitados B2B que inicien sesión en el portal de MIM

Ahora usted ha creado las reglas de sincronización en MIM. En la configuración del proxy de aplicación, defina el uso de la entidad de seguridad de la nube para permitir KCD en el proxy de aplicación. Además, después se añadió el usuario manualmente a los usuarios y grupos de administración. Las opciones para no mostrar al usuario hasta que se haya creado en MIM, o para agregar al invitado a un grupo de Office una vez aprovisionado, requieren configuración adicional que no se aborda en este documento.

Una vez finalizada toda la configuración, permita que el usuario de B2B inicie sesión y vea la aplicación.

Pasos siguientes

Cómo aprovisionar usuarios en AD DS

Referencia de funciones para FIM 2010

Cómo proporcionar acceso remoto seguro a aplicaciones locales

Descargar el conector de Microsoft Identity Manager para Microsoft Graph