Nota

El acceso a esta página requiere autorización. Puede intentar iniciar sesión o cambiar directorios.

El acceso a esta página requiere autorización. Puede intentar cambiar los directorios.

Importante

Este artículo solo se aplica a MIM 2016 SP2.

Microsoft Identity Manager (MIM) funciona con el dominio de Active Directory (AD). Ya debería tener AD instalado, asegúrese de que tiene un controlador de dominio en su entorno para un dominio que pueda administrar. En este artículo se describe cómo configurar cuentas de servicio administradas de grupo en ese dominio para su uso con MIM.

Información general

Las cuentas de servicio administradas de grupo eliminan la necesidad de cambiar periódicamente las contraseñas de las cuentas de servicio. Con el lanzamiento de MIM 2016 SP2, los siguientes componentes de MIM pueden tener cuentas gMSA configuradas para su uso durante el proceso de instalación:

- Servicio de sincronización de MIM (FIMSynchronizationService)

- Servicio MIM (FIMService)

- Grupo de aplicaciones del sitio web de registro de contraseñas de MIM

- Grupo de aplicaciones del sitio web de restablecimiento de contraseñas de MIM

- Grupo de aplicaciones del sitio web de la API REST de PAM

- Servicio de supervisión de PAM (PamMonitoringService)

- Servicio de componentes de PAM (PrivilegeManagementComponentService)

No se admite la ejecución de los siguientes componentes de MIM como cuentas gMSA:

- Portal de MIM. Esto se debe a que el portal de MIM forma parte del entorno de SharePoint. Como alternativa, puede implementar SharePoint en modo de granja de servidores y configurar el cambio de contraseña automático en SharePoint Server.

- Todos los agentes de administración

- Administración de certificados de Microsoft

- BHOLD

Puede encontrar más información sobre gMSA en estos artículos:

Introducción a las cuentas de servicio administradas de grupo

Crear la clave raíz del Servicio de distribución de claves (KDS)

Creación de grupos y cuentas de usuario

Todos los componentes de la implementación de MIM necesitan sus propias identidades en el dominio. Esto incluye los componentes de MIM, como Service y Sync, así como SharePoint y SQL.

Nota

Este tutorial usa los valores y nombres de ejemplo de una empresa llamada Contoso. Reemplácelos con sus propios valores. Por ejemplo:

- Nombre del controlador de dominio: dc

- Nombre de dominio: contoso

- Nombre del servidor del servicio MIM: mimservice

- Nombre del servidor de sincronización de MIM: mimsync

- Nombre del servidor SQL Server: sql

- Contraseña: Pass@word1

Inicie sesión en el controlador de dominio como administrador de dominio (p. ej., Contoso\Administrador).

Cree las siguientes cuentas de usuario para servicios MIM. Inicie PowerShell y escriba el siguiente script de PowerShell para crear usuarios de dominio de AD (no todas las cuentas son obligatorias; aunque el script se proporciona solo con fines informativos, se recomienda usar una cuenta dedicada MIMAdmin para el proceso de instalación de SharePoint y MIM).

import-module activedirectory $sp = ConvertTo-SecureString "Pass@word1" –asplaintext –force New-ADUser –SamAccountName MIMAdmin –name MIMAdmin Set-ADAccountPassword –identity MIMAdmin –NewPassword $sp Set-ADUser –identity MIMAdmin –Enabled 1 –PasswordNeverExpires 1 New-ADUser –SamAccountName svcSharePoint –name svcSharePoint Set-ADAccountPassword –identity svcSharePoint –NewPassword $sp Set-ADUser –identity svcSharePoint –Enabled 1 –PasswordNeverExpires 1 New-ADUser –SamAccountName svcMIMSql –name svcMIMSql Set-ADAccountPassword –identity svcMIMSql –NewPassword $sp Set-ADUser –identity svcMIMSql –Enabled 1 –PasswordNeverExpires 1 New-ADUser –SamAccountName svcMIMAppPool –name svcMIMAppPool Set-ADAccountPassword –identity svcMIMAppPool –NewPassword $sp Set-ADUser –identity svcMIMAppPool –Enabled 1 -PasswordNeverExpires 1Cree grupos de seguridad para todos los grupos.

New-ADGroup –name MIMSyncAdmins –GroupCategory Security –GroupScope Global –SamAccountName MIMSyncAdmins New-ADGroup –name MIMSyncOperators –GroupCategory Security –GroupScope Global –SamAccountName MIMSyncOperators New-ADGroup –name MIMSyncJoiners –GroupCategory Security –GroupScope Global –SamAccountName MIMSyncJoiners New-ADGroup –name MIMSyncBrowse –GroupCategory Security –GroupScope Global –SamAccountName MIMSyncBrowse New-ADGroup –name MIMSyncPasswordSet –GroupCategory Security –GroupScope Global –SamAccountName MIMSyncPasswordSet Add-ADGroupMember -identity MIMSyncAdmins -Members Administrator Add-ADGroupMember -identity MIMSyncAdmins -Members MIMAdminAdición de SPN para habilitar la autenticación Kerberos de cuentas de servicio

setspn -S http/mim.contoso.com contoso\svcMIMAppPoolAsegúrese de registrar los siguientes registros "D" de DNS para una resolución de nombres correcta (suponiendo que el servicio MIM, el portal de MIM y los sitios web de restablecimiento y registro de contraseñas se vayan a hospedar en el mismo equipo):

- mim.contoso.com: apunte a la dirección IP física del servidor del portal de MIM y el servicio MIM.

- passwordreset.contoso.com: apunte a la dirección IP física del servidor del portal de MIM y el servicio MIM.

- passwordregistration.contoso.com: apunte a la dirección IP física del servidor del portal de MIM y el servicio MIM.

Creación de la clave raíz del servicio de distribución de claves

Asegúrese de que ha iniciado sesión en el controlador de dominio como administrador para preparar el servicio de distribución de claves de grupo.

Si ya hay una clave raíz para el dominio (use Get-KdsRootKey para comprobarlo), diríjase a la siguiente sección.

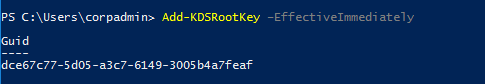

Cree la clave raíz del Servicio de distribución de claves (KDS), solo una vez por cada dominio, en caso de que sea necesario. El servicio KDS usa la clave raíz en los controladores de dominio (junto con otra información) para generar las contraseñas. Como administrador de dominio, escriba el siguiente comando de PowerShell:

Add-KDSRootKey –EffectiveImmediately–EffectiveImmediately puede requerir un retraso de hasta 10 horas, ya que tendrá que replicarse en todos los controladores de dominio. Este retraso fue de aproximadamente 1 hora para dos controladores de dominio.

Nota

En el entorno de laboratorio o prueba, puede evitar el retraso de 10 horas causado por la replicación ejecutando el siguiente comando en su lugar:

Add-KDSRootKey -EffectiveTime ((Get-Date).AddHours(-10))

Creación de un grupo, una entidad de servicio y una cuenta del servicio de sincronización de MIM

Asegúrese de que todas las cuentas de los equipos en los que se va a instalar el software MIM ya se hayan unido al dominio. A continuación, siga estos pasos en PowerShell como administrador de dominio.

Cree el grupo MIMSync_Servers y agregue todos los servidores de sincronización de MIM a este grupo. Escriba lo siguiente para crear un grupo de AD para los servidores de sincronización de MIM. Después, agregue las cuentas de los equipos de Active Directory del servidor de sincronización de MIM (por ejemplo, contoso\MIMSync$) a este grupo.

New-ADGroup –name MIMSync_Servers –GroupCategory Security –GroupScope Global –SamAccountName MIMSync_Servers Add-ADGroupmember -identity MIMSync_Servers -Members MIMSync$Cree una cuenta gMSA del servicio de sincronización de MIM. Escriba los siguientes comandos de PowerShell.

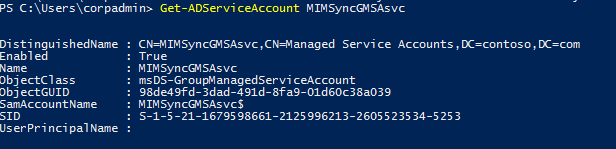

New-ADServiceAccount -Name MIMSyncGMSAsvc -DNSHostName MIMSyncGMSAsvc.contoso.com -PrincipalsAllowedToRetrieveManagedPassword "MIMSync_Servers"Ejecute el comando de PowerShell Get-ADServiceAccount para comprobar los detalles de la cuenta gMSA creada:

Si tiene previsto ejecutar el Servicio de notificación de cambio de contraseña, deberá registrar el nombre de la entidad de servicio mediante la ejecución del siguiente comando de PowerShell:

Set-ADServiceAccount -Identity MIMSyncGMSAsvc -ServicePrincipalNames @{Add="PCNSCLNT/mimsync.contoso.com"}Deberá reiniciar el servidor de sincronización de MIM para actualizar un token de Kerberos asociado al servidor, ya que la pertenencia al grupo "MIMSync_Server" ha cambiado.

Creación de una cuenta de servicio para el Agente de administración del servicio MIM

- Al instalar el servicio MIM, se suele crear una cuenta para el Agente de administración del servicio MIM (cuenta del MA de MIM). Con gMSA, hay dos opciones disponibles:

Usar la cuenta de servicio administrada de grupo del servicio de sincronización de MIM y no crear ninguna otra cuenta

Puede ahorrarse la creación de una cuenta de servicio para el Agente de administración del servicio MIM. En ese caso, al instalar el servicio MIM, use el nombre de gMSA del servicio de sincronización de MIM (por ejemplo, contoso\MIMSyncGMSAsvc$) en lugar de la cuenta del MA de MIM. Más adelante, en la configuración del Agente de administración del servicio MIM, habilite la opción "Usar cuenta MIMSync".

No habilite la opción "Deny Logon from Network" (Denegar inicio de sesión desde la red) para la cuenta gMSA del servicio de sincronización de MIM, ya que la cuenta del MA de MIM requiere el permiso "Allow Network Logon" (Permitir inicio de sesión de red).

Usar una cuenta de servicio normal para la cuenta del Agente de administración del servicio MIM

Inicie PowerShell como administrador de dominio y escriba lo siguiente para crear un usuario de dominio de AD:

$sp = ConvertTo-SecureString "Pass@word1" –asplaintext –force New-ADUser –SamAccountName svcMIMMA –name svcMIMMA Set-ADAccountPassword –identity svcMIMMA –NewPassword $sp Set-ADUser –identity svcMIMMA –Enabled 1 –PasswordNeverExpires 1No habilite la opción "Deny Logon from Network" (Denegar inicio de sesión desde la red) para la cuenta del MA de MIM, ya que requiere el permiso "Allow Network Logon" (Permitir inicio de sesión de red).

Creación de grupos, entidades de servicio y cuentas del servicio MIM

Continúe usando PowerShell como administrador de dominio.

Cree el grupo MIMService_Servers y agregue todos los servidores del servicio MIM a este grupo. Escriba el siguiente comando de PowerShell para crear un grupo de AD para los servidores del servicio MIM y agregue la cuenta del equipo de Active Directory del servidor del servicio MIM (por ejemplo, contoso\MIMPortal$) a este grupo.

New-ADGroup –name MIMService_Servers –GroupCategory Security –GroupScope Global –SamAccountName MIMService_Servers Add-ADGroupMember -identity MIMService_Servers -Members MIMPortal$Cree la cuenta gMSA del servicio MIM.

New-ADServiceAccount -Name MIMSrvGMSAsvc -DNSHostName MIMSrvGMSAsvc.contoso.com -PrincipalsAllowedToRetrieveManagedPassword "MIMService_Servers" -OtherAttributes @{'msDS-AllowedToDelegateTo'='FIMService/mimportal.contoso.com'}Registre el nombre de la entidad de servicio y habilite la delegación de Kerberos mediante la ejecución de este comando de PowerShell:

Set-ADServiceAccount -Identity MIMSrvGMSAsvc -TrustedForDelegation $true -ServicePrincipalNames @{Add="FIMService/mimportal.contoso.com"}En el caso de los escenarios de SSPR, es necesario que la cuenta del servicio MIM pueda comunicarse con el servicio de sincronización de MIM. Por lo tanto, la cuenta del servicio MIM debe pertenecer a los grupos Examinar y Sincronizar el restablecimiento de contraseña de MIM o MIMSyncAdministrators:

Add-ADGroupmember -identity MIMSyncPasswordSet -Members MIMSrvGMSAsvc$ Add-ADGroupmember -identity MIMSyncBrowse -Members MIMSrvGMSAsvc$Deberá reiniciar el servidor del servicio MIM para actualizar un token de Kerberos asociado al servidor, ya que la pertenencia al grupo "MIMService_Servers" ha cambiado.

Creación de otras cuentas y grupos de MIM si es necesario

Si está configurando el SSPR de MIM, puede seguir las mismas instrucciones descritas anteriormente para el servicio de sincronización de MIM y el servicio MIM para crear otros gMSA para los siguientes elementos:

- Grupo de aplicaciones del sitio web de restablecimiento de contraseñas de MIM

- Grupo de aplicaciones del sitio web de registro de contraseñas de MIM

Si está configurando el PAM de MIM, puede seguir las mismas instrucciones descritas anteriormente para el servicio de sincronización de MIM y el servicio MIM para crear otros gMSA para los siguientes elementos:

- Grupo de aplicaciones del sitio web de la API REST del PAM de MIM

- Componente de servicio del PAM de MIM

- Servicio de supervisión del PAM de MIM

Especificación de una cuenta gMSA al instalar MIM

Como regla general, en la mayoría de los casos cuando se usa un instalador de MIM, para especificar que desea usar una gMSA en lugar de una cuenta normal, anexe un carácter de signo de dólar al nombre de gMSA, por ejemplo , contoso\MIMSyncGMSAsvc$, y deje el campo de contraseña vacío. La herramienta miisactivate.exe es una excepción, ya que acepta el nombre de gMSA sin el signo de dólar.