Referencia técnica del conector de LDAP genérico

En este artículo se describe el conector de LDAP genérico. El artículo se aplica a los siguientes productos:

- Microsoft Identity Manager 2016 (MIM2016)

- Id. de Microsoft Entra

Para MIM2016, el conector está disponible como descarga desde el Centro de descarga de Microsoft.

Al hacer referencia a la RFC del IETF, este documento está utilizando el formato (RFC [número de RFC]/[sección en el documento RFC]), por ejemplo, (RFC 4512/4.3). Puede encontrar más información en https://tools.ietf.org/. En el panel izquierdo, escriba un número RFC en el cuadro de diálogo Captura de documentos y pruebelo para asegurarse de que es válido.

Nota

Microsoft Entra ID ahora proporciona una solución basada en agente ligero para aprovisionar usuarios en un servidor LDAPv3, sin necesidad de una implementación de sincronización de MIM. Se recomienda usarlo para el aprovisionamiento de usuarios salientes. Más información.

Información general sobre el conector de LDAP genérico

El conector de LDAP genérico le permite integrar el servicio de sincronización con un servidor LDAP v3.

Algunas operaciones y elementos de esquema, como los necesarios para realizar la importación diferencial, no se especifican en los RFC de IETF. Para estas operaciones se admiten solo directorios LDAP especificados explícitamente.

Para conectarse a los directorios, se prueba mediante la cuenta raíz o de administrador. Para usar otra cuenta para aplicar permisos más pormenorizados, es posible que tenga que revisar con el equipo de directorios LDAP.

La versión actual del conector admite estas características:

| Característica | Compatibilidad |

|---|---|

| Origen de datos conectado | El conector es compatible con todos los servidores LDAP v3 (compatibles con RFC 4510), excepto donde se indica como no compatible. Se ha probado con estos servidores de directorio:

|

| Escenarios | |

| Operations | Se admiten las siguientes operaciones en todos los directorios LDAP: |

| Schema |

Compatibilidad con importación diferencial y administración de contraseñas

Directorios compatibles con la importación diferencial y la administración de contraseñas:

- Microsoft Active Directory Lightweight Directory Services (AD LDS)

- Es compatible con todas las operaciones de la importación diferencial

- Es compatible con la operación Establecer contraseña

- Catálogo global de Microsoft Active Directory (AD GC)

- Es compatible con todas las operaciones de la importación diferencial

- Es compatible con la operación Establecer contraseña

- 389 Directory Server

- Es compatible con todas las operaciones de la importación diferencial

- Es compatible con las operaciones Establecer contraseña y Cambiar contraseña

- Apache Directory Server

- No admite la importación diferencial, ya que este directorio no tiene un registro de cambios persistente

- Es compatible con la operación Establecer contraseña

- IBM Tivoli DS

- Es compatible con todas las operaciones de la importación diferencial

- Es compatible con las operaciones Establecer contraseña y Cambiar contraseña

- Isode Directory

- Es compatible con todas las operaciones de la importación diferencial

- Es compatible con las operaciones Establecer contraseña y Cambiar contraseña

- Novell eDirectory y NetIQ eDirectory

- Compatible con las operaciones Agregar, Actualizar y Cambiar nombre de la importación diferencial

- No admite operaciones de eliminación para la importación diferencial

- Es compatible con las operaciones Establecer contraseña y Cambiar contraseña

- Open DJ

- Es compatible con todas las operaciones de la importación diferencial

- Es compatible con las operaciones Establecer contraseña y Cambiar contraseña

- Open DS

- Es compatible con todas las operaciones de la importación diferencial

- Es compatible con las operaciones Establecer contraseña y Cambiar contraseña

- Open LDAP (openldap.org)

- Es compatible con todas las operaciones de la importación diferencial

- Es compatible con la operación Establecer contraseña

- No admite el cambio de contraseña

- Oracle (anteriormente Sun) Directory Server Enterprise Edition

- Es compatible con todas las operaciones de la importación diferencial

- Es compatible con las operaciones Establecer contraseña y Cambiar contraseña

- RadiantOne Virtual Directory Server (VDS)

- Debe utilizar la versión 7.1.1 o superior

- Es compatible con todas las operaciones de la importación diferencial

- Es compatible con las operaciones Establecer contraseña y Cambiar contraseña

- Sun One Directory Server

- Es compatible con todas las operaciones de la importación diferencial

- Es compatible con las operaciones Establecer contraseña y Cambiar contraseña

Requisitos previos

Antes de usar el conector, asegúrese de que tiene lo siguiente en el servidor de sincronización:

- Microsoft .NET 4.6.2 Framework o posterior

La implementación de este conector puede requerir cambios en la configuración del servidor de directorios, así como en los cambios de configuración en MIM. En el caso de las implementaciones que implican la integración de MIM con un servidor de directorios de terceros en un entorno de producción, se recomienda que los clientes trabajen con su proveedor del servidor de directorios o con un asociado de implementación para obtener ayuda, instrucciones y soporte técnico para esta integración.

Detección del servidor LDAP

El conector se basa en diversas técnicas para detectar e identificar el servidor LDAP. El conector utiliza el DSE de raíz, el nombre y la versión del proveedor, e inspecciona el esquema para buscar objetos únicos y atributos que se sabe que existen en determinados servidores LDAP. Estos datos, si existen, se utilizan para rellenar previamente las opciones de configuración del conector.

Permisos del origen de datos conectado

Para realizar operaciones de importación y exportación en los objetos del directorio conectado, la cuenta del conector debe tener permisos suficientes. El conector necesita escribir permisos para poder exportar y permisos de lectura para poder importar. La configuración de permiso se realiza dentro de las experiencias de administración del propio directorio de destino.

Puertos y protocolos

El conector utiliza el número de puerto especificado en la configuración; este número de forma predeterminada es 389 para LDAP y 636 para LDAPS.

Para LDAPS, debe utilizar SSL 3.0 o TLS. SSL 2.0 no se admite y no se puede activar.

Características y controles necesarios

Los siguientes controles y características LDAP deben estar disponibles en el servidor LDAP para que el conector funcione correctamente:

1.3.6.1.4.1.4203.1.5.3 Filtros True/False

Habitualmente no se notifica que el filtro True/False es compatible con directorios LDAP y puede que aparezca en la página Global en Características obligatorias no encontradas. Se utiliza para crear filtros OR en las consultas LDAP, por ejemplo, al importar varios tipos de objeto. Si puede importar más de un tipo de objeto, eso significa que el servidor LDAP es compatible con esta característica.

Si usa un directorio donde un identificador único es el delimitador, la característica siguiente también debe estar disponible (para obtener más información, consulte la sección Configurar anclajes ):

1.3.6.1.4.1.4203.1.5.1 Todos los atributos operativos

Si el directorio tiene más objetos de los que caben en una llamada al directorio, se recomienda utilizar la paginación. Para que funcione la paginación, necesita una de las siguientes opciones:

Opción 1:

1.2.840.113556.1.4.319 pagedResultsControl

Opción 2:

2.16.840.1.113730.3.4.9 VLVControl

1.2.840.113556.1.4.473 SortControl

Si ambas opciones están habilitadas en la configuración del conector, se utiliza pagedResultsControl.

1.2.840.113556.1.4.417 ShowDeletedControl

ShowDeletedControl sólo se utiliza con el método de importación diferencial USNChanged para poder ver los objetos eliminados.

El conector intenta detectar si las opciones están presentes en el servidor. Si no se pueden detectar las opciones, aparece una advertencia en la página Global en las propiedades del conector. No todos los servidores LDAP presentan todos los controles y características que admiten e incluso aunque apareciera esta advertencia el conector podría funcionar sin problemas.

Importación diferencial

La importación diferencial solo está disponible cuando se ha detectado un directorio que lo admite. Actualmente se utilizan los siguientes métodos:

- Registro de accesos LDAP. Consulte http://www.openldap.org/doc/admin24/overlays.html#Access Registro.

- Registro de cambios LDAP. Consulta http://tools.ietf.org/html/draft-good-ldap-changelog-04.

- Marca de tiempo. Para Novell/NetIQ eDirectory el conector utiliza la última fecha y hora para obtener objetos creados y actualizados. Novell/NetIQ eDirectory no proporciona un medio equivalente para recuperar objetos eliminados. Esta opción también se puede utilizar si ningún otro método de importación diferencial está activo en el servidor LDAP. Esta opción no puede importar objetos eliminados.

- USNChanged. Consulte: https://msdn.microsoft.com/library/ms677627.aspx

No compatible

No se admiten las siguientes características LDAP:

- Referencias LDAP entre servidores (RFC 4511/4.1.10)

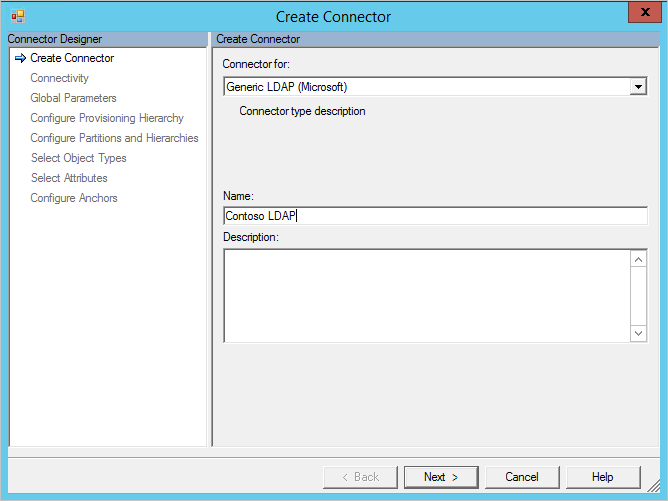

Creación de un nuevo conector

Para crear un conector de LDAP genérico, en Servicio de sincronización, seleccione Agente de administración y Crear. Seleccione el conector LDAP genérico (Microsoft) .

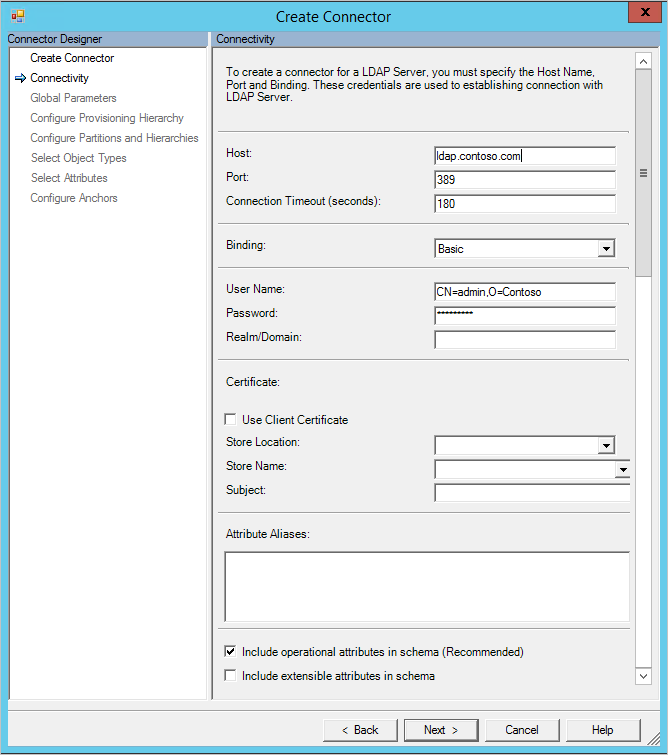

Conectividad

En la página Conectividad, debe especificar la información de host, puerto y enlace. Según cuál sea el enlace seleccionado, puede que se suministre información adicional en las secciones siguientes.

- El valor de tiempo de espera de la conexión solo se utiliza para la primera conexión al servidor cuando se detecta el esquema.

- Si el enlace es anónimo, no se utiliza ningún nombre de usuario o contraseña ni certificados.

- Para otros enlaces, escriba la información ya sea mediante nombre de usuario y contraseña o bien mediante la selección de un certificado.

- Si usa Kerberos para autenticar, proporcione también el dominio kerberos o el dominio del usuario.

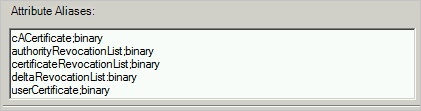

El cuadro de texto alias de atributo se usa para los atributos definidos en el esquema con RFC4522 sintaxis. Estos atributos no se pueden detectar durante la detección de esquemas y el conector necesita que esos atributos se configuren por separado. Por ejemplo, la siguiente cadena debe escribirse en el cuadro alias de atributo para identificar correctamente el atributo userCertificate como atributo binario:

userCertificate;binary

En la tabla siguiente se muestra un ejemplo de cómo podría ser esta configuración:

Seleccione la casilla Incluir atributos operativos en el esquema para incluir también los atributos creados por el servidor. Estos incluyen atributos como la fecha y la hora de creación del objeto y la de la última actualización.

Seleccione Include extensible attributes in schema (Incluir atributos extensibles en el esquema) si se utilizan objetos extensibles (RFC4512/4.3) y al habilitar esta opción permitirá que todos los atributos se utilicen en todos los objetos. Seleccionar esta opción hace que el esquema sea muy grande por lo que, a menos que el directorio conectado utilice esta característica, le recomendamos que mantenga la opción desactivada.

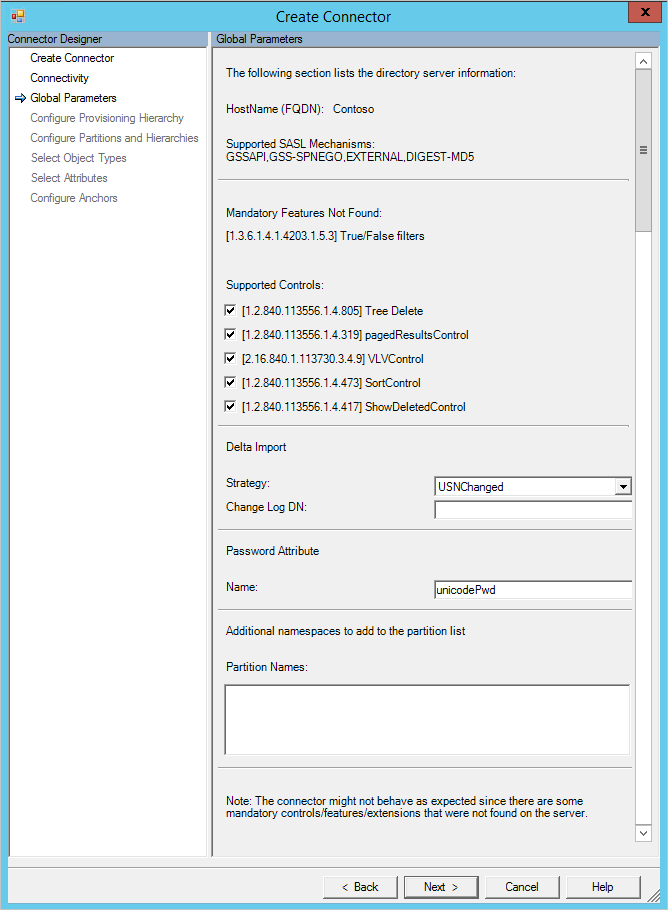

Parámetros globales

En la página Parámetros globales, puede configurar el nombre completo del registro de cambios diferencial y características adicionales de LDAP. La página se rellena automáticamente con la información proporcionada por el servidor LDAP.

La sección superior muestra la información proporcionada por el propio servidor, como, por ejemplo, el nombre del servidor. El conector también comprueba que los controles obligatorios estén presentes en el DSE de raíz. Si estos controles no aparecen en la lista, se muestra una advertencia. Algunos directorios LDAP no muestran todas las características en el DSE de raíz y es posible que el conector funcione sin problemas incluso si aparece una advertencia.

Las casillas de controles admitidos controlan el comportamiento de determinadas operaciones:

- Con la eliminación de árbol seleccionada, se elimina una jerarquía con una llamada LDAP. Con la eliminación de árbol no seleccionada, el conector realiza una eliminación recursiva, si fuera necesario.

- Con los resultados paginados seleccionados el conector realiza importaciones paginadas con el tamaño especificado en los pasos de ejecución.

- Las opciones VLVControl y SortControl son una alternativa a pagedResultsControl a la hora de leer los datos del directorio LDAP.

- Si ninguna de las tres opciones (pagedResultsControl, VLVControl y SortControl) está seleccionada, el conector importa todos los objetos en una sola operación, lo que podría producir un error si es un directorio grande.

- ShowDeletedControl solo se utiliza cuando el método de importación diferencial es USNChanged.

El DN del registro de cambios es el contexto de nomenclatura utilizado por el registro de cambios diferencial, por ejemplo, cn = changelog. Se debe especificar este valor para poder hacer la importación diferencial.

La tabla siguiente es una lista de los DN de registro de cambios predeterminados:

| Directorio | Registro de cambios diferencial |

|---|---|

| AD LDS y AD GC de Microsoft | Detectado automáticamente. USNChanged. |

| Apache Directory Server | No disponible. |

| Directory 389 | Registro de cambios. Valor predeterminado que se utiliza: cn=changelog |

| IBM Tivoli DS | Registro de cambios. Valor predeterminado que se utiliza: cn=changelog |

| Isode Directory | Registro de cambios. Valor predeterminado que se utiliza: cn=changelog |

| Novell / NetIQ eDirectory | No disponible. Marca de tiempo. El conector utiliza la última fecha y hora de actualización para obtener los registros agregados y actualizados. |

| Open DJ/DS | Registro de cambios. Valor predeterminado que se utiliza: cn=changelog |

| Open LDAP | Registro de accesos. Valor predeterminado que se utiliza: cn=accesslog |

| Oracle DSEE | Registro de cambios. Valor predeterminado que se utiliza: cn=changelog |

| RadiantOne VDS | Directorio virtual. Depende del directorio conectado a VDS. |

| Sun One Directory Server | Registro de cambios. Valor predeterminado que se utiliza: cn=changelog |

El atributo de contraseña es el nombre de atributo que debe usar el conector para establecer la contraseña en las operaciones de cambio de contraseña y establecimiento de contraseña. De forma predeterminada este valor se establece en userPassword , pero puede cambiarse si es necesario para un sistema LDAP en particular.

En la lista de particiones adicionales es posible agregar espacios de nombres adicionales que no se detectan automáticamente. Por ejemplo, esta configuración puede utilizarse si varios servidores forman un clúster lógico y deben importarse al mismo tiempo. Igual que Active Directory puede tener varios dominios en un bosque, pero todos los dominios comparten un esquema, se puede simular lo mismo escribiendo los espacios de nombres adicionales en este cuadro. Cada espacio de nombres puede importarse desde distintos servidores y se pueden configurar aún más en la página Configurar particiones y jerarquías. Utilice Ctrl + Intro para obtener una nueva línea.

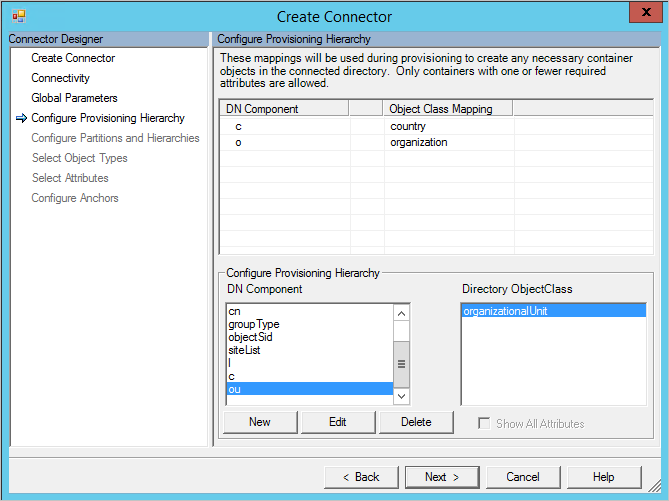

Configure Provisioning Hierarchy (Configurar la jerarquía de aprovisionamiento)

Esta página se utiliza para asignar el componente DN, por ejemplo, OU, al tipo de objeto que debe estar aprovisionado, por ejemplo, organizationalUnit.

Puede configurar el conector para crear automáticamente una estructura cuando sea necesario mediante la configuración de la jerarquía de aprovisionamiento. Por ejemplo, si hay un espacio de nombres dc=contoso,dc=com y un nuevo objeto cn=Joe, ou=Seattle, c=US, dc=contoso, dc=com se aprovisiona, el conector puede crear un objeto de tipo país para EE. UU. y un organizationalUnit para Seattle si aún no están presentes en el directorio.

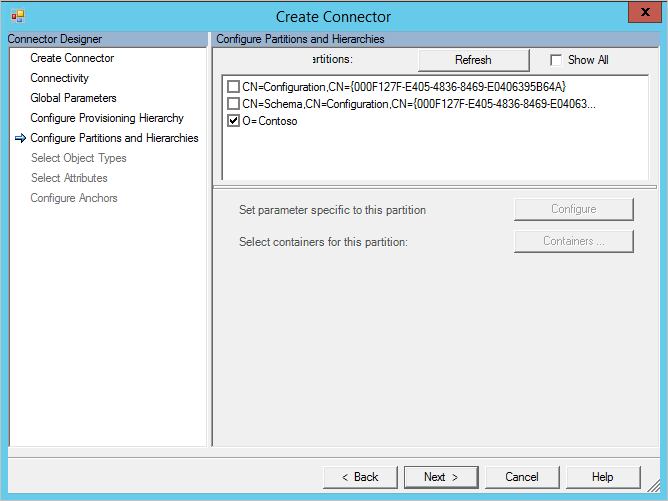

Configurar particiones y jerarquías

En la página de particiones y jerarquías, seleccione todos los espacios de nombres con objetos que se van a importar y exportar.

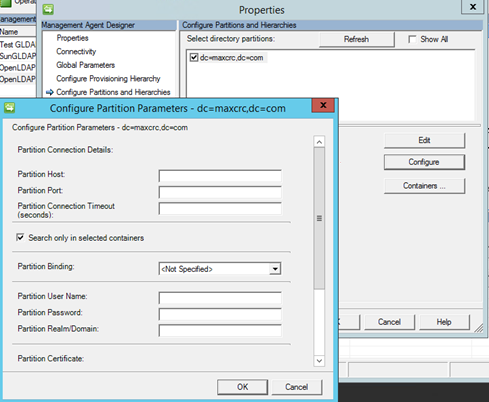

Para cada espacio de nombres también es posible establecer la configuración de conectividad que podría invalidar los valores especificados en la pantalla de conectividad. Si estos valores se dejan con su valor predeterminado en blanco, se utiliza la información de la pantalla de conectividad.

También es posible seleccionar los contenedores y las unidades organizativas desde los que el conector debe importar y hacia los que debe exportar.

Cuando hace una búsqueda, se realiza en todos los contenedores de la partición. En casos en los que existe una gran cantidad de contenedores, este comportamiento genera degradación del rendimiento.

Nota

A partir de marzo de 2017, el ámbito de la actualización de las búsquedas de conector LDAP genérico puede verse limitada solo a los contenedores seleccionados. Para hacerlo, active la casilla "Search only in selected containers" (Buscar solo en contenedores seleccionados), tal como se muestra en la imagen a continuación.

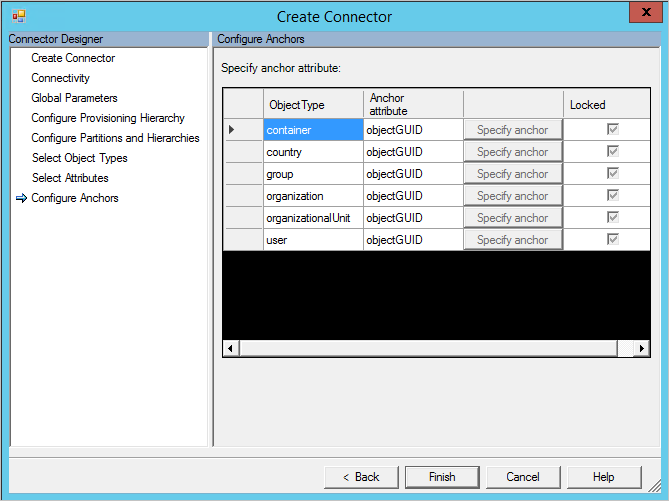

Configuración de delimitadores

Esta página siempre tiene un valor preconfigurado y no se puede cambiar. Si se ha identificado el proveedor del servidor, el delimitador podría rellenarse con un atributo inmutable, por ejemplo, el GUID de un objeto. Si no se ha detectado o se sabe que no tiene un atributo inmutable, el conector utiliza dn (nombre distintivo) como delimitador.

La tabla siguiente es una lista de servidores LDAP y el delimitador que se usa:

| Directorio | Atributo de delimitador |

|---|---|

| AD LDS y AD GC de Microsoft | objectGUID |

| 389 Directory Server | dn |

| Apache Directory | dn |

| IBM Tivoli DS | dn |

| Isode Directory | dn |

| Novell / NetIQ eDirectory | GUID |

| Open DJ/DS | dn |

| Open LDAP | dn |

| Oracle ODSEE | dn |

| RadiantOne VDS | dn |

| Sun One Directory Server | dn |

Otras notas

Esta sección proporciona información de los aspectos que son específicos para este conector o aspectos que, por otras razones, es importante conocer.

Importación diferencial

La marca de agua diferencial en Open LDAP es la fecha y hora UTC. Por este motivo, se deben sincronizar los relojes entre el servicio de sincronización de FIM y Open LDAP. Si no es así, se pueden omitir algunas entradas en el registro de cambios diferencial.

Para Novell eDirectory, la importación diferencial no detecta eliminaciones de objetos. Por ello, es necesario ejecutar una importación completa periódicamente para buscar todos los objetos eliminados.

Para directorios con un registro de cambios diferenciales que se basa en la fecha y hora, se recomienda encarecidamente ejecutar una importación completa de manera periódica. Este proceso permite que el motor de sincronización encuentre cualquier diferencia entre el servidor LDAP y lo que está en el espacio del conector.

Solución de problemas

- Para más información acerca de cómo habilitar el registro para solucionar problemas del conector, consulte How to Enable ETW Tracing for FIM 2010 R2 Connectors.

Comentarios

Próximamente: A lo largo de 2024 iremos eliminando gradualmente GitHub Issues como mecanismo de comentarios sobre el contenido y lo sustituiremos por un nuevo sistema de comentarios. Para más información, vea: https://aka.ms/ContentUserFeedback.

Enviar y ver comentarios de