Nota:

El acceso a esta página requiere autorización. Puede intentar iniciar sesión o cambiar directorios.

El acceso a esta página requiere autorización. Puede intentar cambiar los directorios.

El conector Microsoft 365 Copilot Azure DevOps Work Items permite a su organización indexar elementos de trabajo en su instancia del servicio Azure DevOps. Después de configurar el conector, los usuarios finales pueden buscar elementos de trabajo de Azure DevOps en Microsoft Search y Microsoft 365 Copilot.

Este artículo está destinado a administradores de Microsoft 365 o a cualquier persona que configure, ejecute y supervise un conector copilot de elementos de trabajo de DevOps Azure.

Importante

El conector copilot Azure DevOps Work Items solo admite el servicio en la nube Azure DevOps. Azure DevOps Server 2019, TFS 2018, TFS 2017, TFS 2015 y TFS 2013 no son compatibles con este conector.

Capacidades

- Indexar elementos de trabajo de Azure DevOps

- Permitir que los usuarios finales hagan preguntas relacionadas con los elementos de trabajo.

- Use la búsqueda semántica en Copilot para permitir a los usuarios encontrar contenido relevante basado en palabras clave, preferencias personales y conexiones sociales.

Limitaciones

- Solo indexa una organización de ADO por conexión.

Filtros de datos personalizados

El conector Azure DevOps Work Items incluye los siguientes filtros de datos personalizados para Copilot Search:

- Ruta de acceso de área

- Asignado a

Requisitos previos

Debe ser el administrador de búsqueda del inquilino de Microsoft 365 de su organización.

El conector utiliza la cuenta del Administración M365 que ha iniciado sesión como cuenta de servicio de rastreo. Para conectarse a Azure DevOps y permitir que el conector de Copilot actualice los elementos de trabajo con regularidad, debe conceder a la cuenta de Administración M365 los permisos siguientes.

Nombre del permiso Tipo de permiso Requerido para Visualización de información de nivel de proyecto Permiso de proyecto Rastreo Azure elementos de trabajo de DevOps. Este permiso es obligatorio para los proyectos que deben indexarse. Ver análisis Permiso de proyecto Rastreo Azure elementos de trabajo de DevOps. Este permiso es obligatorio para los proyectos que deben indexarse. Visualización de elementos de trabajo en este nodo Ruta de acceso de área Rastrear elementos de trabajo en una ruta de acceso de área. Este permiso es opcional. Solo se rastrean las rutas de acceso de área para las que la cuenta de usuario tiene permiso.

Importante

La cuenta de rastreo debe tener un nivel de acceso básico . Para obtener más información sobre los niveles de acceso en Azure DevOps, consulte Niveles de acceso admitidos.

Introducción

Elección del nombre para mostrar

Se usa un nombre para mostrar para identificar cada cita en Copilot, lo que ayuda a los usuarios a reconocer fácilmente el archivo o elemento asociado. El nombre para mostrar también significa contenido de confianza. El nombre para mostrar también se usa como filtro de origen de contenido. Hay un valor predeterminado para este campo, pero puede personalizarlo para un nombre que los usuarios de su organización reconozcan.

Agregar la organización de ADO

El conector copilot Azure DevOps Work Items permite la indexación de una organización por conexión. Para conectarse a la Azure servicio DevOps, proporcione el nombre de la organización que se va a indexar.

Importante

- Asegúrese de escribir solo el nombre de la organización y no la dirección URL completa de la organización.

- En el ejemplo siguiente se muestra una entrada incorrecta :

https://dev.azure.com/<Organization_name>/ - En el ejemplo siguiente se muestra una entrada correcta :

<Organization_name>

Proporcionar tipo de autenticación

Debe seguir algunos pasos para autenticar y sincronizar elementos de trabajo desde Azure DevOps.

Importante

- Microsoft Entra ID OAuth es el mecanismo de OAuth recomendado.

- Azure DevOps OAuth es el mecanismo de autenticación heredado, en el que no se invierte activamente. Este método dejará de usarse pronto.

Microsoft Entra ID OAuth

Asegúrese de que la organización de ADO está conectada a Microsoft Entra

El conector copilot Azure DevOps Work Items solo indexa el contenido de una organización de ADO conectada con Microsoft Entra del inquilino. Para asegurarse de que la organización de ADO está conectada con una cuenta de Microsoft Entra, siga estos pasos.

- Vaya a Azure DevOps y seleccione la organización necesaria.

- Seleccione

Organization settings. - En el panel de navegación izquierdo, seleccione

Microsoft Entraen el encabezado "General". - Asegúrese de que la organización está conectada a la cuenta de Microsoft Entra del inquilino.

Nota:

El administrador de búsqueda que crea la conexión a Microsoft Entra debe tener acceso de lectura al proyecto correspondiente.

Creación de una aplicación en Microsoft Entra ID

- Vaya al Azure Portal e inicie sesión con las credenciales de administrador del inquilino.

- Vaya a Microsoft Entra ID ->Identity ->Applications ->Registros de aplicaciones en el panel de navegación y seleccione Nuevo registro.

- Proporcione un nombre para la aplicación y seleccione Registrar.

- Anote el identificador de aplicación (cliente). Este identificador se usa para conceder a la aplicación Microsoft Entra acceso a los proyectos de la organización de ADO.

- Abra permisos de API en el panel de navegación y seleccione Agregar un permiso.

- Seleccione Azure DevOps y, después, Permisos delegados.

- Busque los siguientes permisos en vso y seleccione Agregar permisos.

a. vso.analytics : análisis (lectura)

b. vso.graph : gráfico (lectura)

c. vso.identity : identidad (lectura)

d. vso.project : proyecto y equipo (lectura)

e. vso.variablegroups_read : grupos de variables (lectura)

f. vso.work : elementos de trabajo (lectura) - Seleccione Conceder consentimiento de administrador para [TenantName] y confirme seleccionando Sí.

- Compruebe que los permisos están en el estado "Concedido".

- Abra Autenticación en el panel de navegación. Seleccione

Add a platformy elijaWeb. Agregue uno de los siguientes URI en "URI de redirección":- Para M365 Enterprise: https:// gcs.office.com/v1.0/admin/oauth/callback

- Para M365 Government: https:// gcsgcc.office.com/v1.0/admin/oauth/callback

- En Concesión implícita y flujos híbridos, compruebe la opción

ID tokens (used for implicit and hybrid flows)y haga clic en Configurar. - En el panel de navegación, seleccione Certificados y secretos en Administrar.

- Seleccione Nuevo secreto de cliente y seleccione un período de expiración para el secreto. Copie el secreto generado (Valor) y guárdelo porque no se muestra de nuevo.

- Use este secreto de cliente y el identificador de aplicación para configurar el conector.

Autenticación de la aplicación Microsoft Entra con una cuenta de rastreo

La aplicación Entra debería autenticarse automáticamente con la cuenta de Administración iniciada debido al inicio de sesión único. Microsoft Entra emite un token de acceso a la aplicación. Este token de acceso contiene información sobre el usuario y los permisos delegados que se han concedido. La aplicación usa el token de acceso para realizar solicitudes a Azure DevOps. La aplicación solo puede acceder a los datos y realizar acciones que el usuario que ha iniciado sesión también está autorizado a realizar.

4. Lanzamiento a audiencia limitada

Implemente esta conexión en una base de usuarios limitada si desea validarla en Copilot y en otras superficies de búsqueda antes de expandir el lanzamiento a una audiencia más amplia. Para obtener más información sobre el lanzamiento limitado, consulte Lanzamiento preconfigurado.

En este momento, está listo para crear la conexión para Azure elementos de trabajo de DevOps. Puede hacer clic en Crear para publicar los elementos de trabajo de conexión e índice de Azure organización de DevOps.

Para otras configuraciones, como permisos de acceso, reglas de inclusión de datos, esquema, frecuencia de rastreo, etc., tenemos valores predeterminados basados en lo que funciona mejor con los datos de ADO. Puede ver los valores predeterminados siguientes:

| Usuarios | Description |

|---|---|

| Permisos de acceso | Solo las personas con acceso al contenido del origen de datos. |

| Identidades de mapa | Identidades de origen de datos asignadas mediante identificadores de Microsoft Entra. |

| Contenido | Description |

|---|---|

| Projects | Todos los proyectos están indexados. |

| Administrar propiedades | Para comprobar las propiedades predeterminadas y su esquema, consulte el contenido. |

| Sincronizar | Description |

|---|---|

| Rastreo incremental | Frecuencia: Cada 15 minutos |

| Rastreo completo | Frecuencia: todos los días |

Configuración personalizada

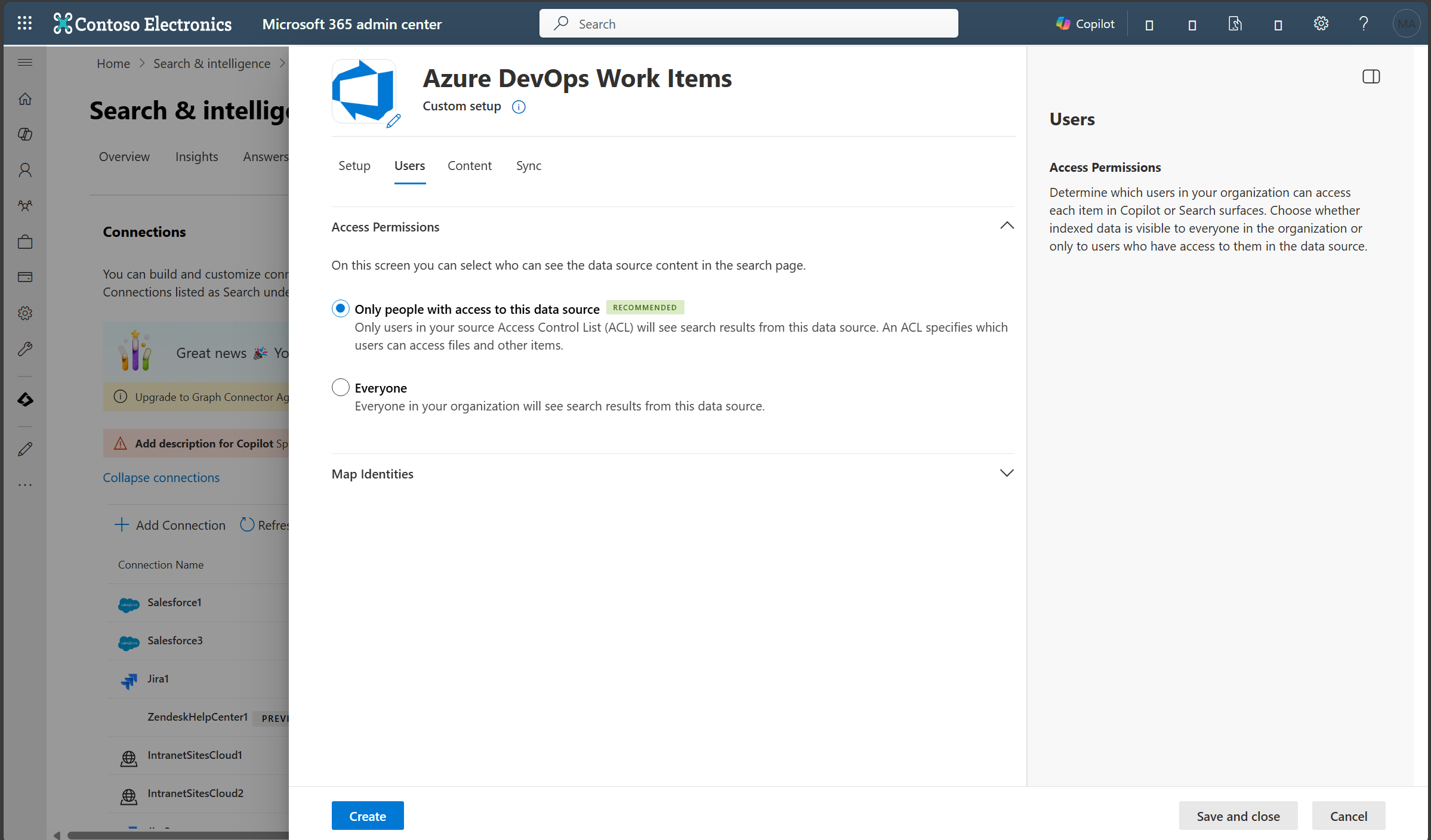

La configuración personalizada es para aquellos administradores que quieren editar los valores predeterminados de la configuración enumerada en la tabla anterior. Una vez que haga clic en la opción "Configuración personalizada", verá tres pestañas más: Usuarios, Contenido y Sincronización.

Usuarios

Permisos de acceso

El conector Azure DevOps Work Items admite permisos de búsqueda visibles para todos los usuarios o solo para las personas con acceso a este origen de datos. Si elige Todos, los datos indexados aparecerán en los resultados de búsqueda de todos los usuarios. Si elige Solo las personas con acceso a este origen de datos, los datos indexados aparecerán en los resultados de la búsqueda para los usuarios que tengan acceso a él.

Nota:

Novedades a grupos que rigen los permisos de acceso solo se sincronizan en rastreos completos. Los rastreos incrementales no admiten el procesamiento de actualizaciones de permisos.

Contenido

Elección de proyectos

En este paso, especificará el ámbito de los datos que desea indexar mediante el conector copilot Azure DevOps Work Items. A continuación, puede elegir la conexión para indexar toda la organización o proyectos específicos dentro de la organización seleccionada.

Si decide indexar toda la organización, los elementos de trabajo de todos los proyectos de la organización se indizan. Los nuevos proyectos y elementos de trabajo se indexan durante el siguiente rastreo después de crearlos.

Si decide indexar proyectos individuales, solo se indizan los elementos de trabajo de los proyectos seleccionados.

Nota:

Azure proyectos de DevOps se pueden rastrear después de conceder los permisos Ver información de nivel de proyecto y Ver análisis.

Administrar propiedades

Aquí puede agregar o quitar las propiedades disponibles del origen de datos Azure DevOps, asignar un esquema a la propiedad (definir si una propiedad se puede buscar, consultar, recuperar o refinar), cambiar la etiqueta semántica y agregar un alias a la propiedad. Las propiedades seleccionadas de forma predeterminada se enumeran a continuación.

| Source (propiedad) | Etiqueta | Description | Esquema |

|---|---|---|---|

| AreaPath | Ruta de acceso de área al elemento de trabajo | Consulta, recuperación y búsqueda | |

| AssignedTo | Nombre de la persona a la que se asigna el elemento de trabajo | Consulta, recuperación y búsqueda | |

| Autores | Autores | Recuperar | |

| ChangedBy | Última modificación | Nombre de la persona que modificó por última vez el elemento de trabajo | Consulta, recuperación |

| ChangedDate | Fecha de la última modificación | Consulta, recuperación | |

| CreatedBy | Creada por | Nombre de persona que creó el elemento de trabajo | Consulta, recuperación y búsqueda |

| CreatedDate | Fecha y hora de creación | Marca de tiempo cuando se creó el elemento de trabajo | Consulta, recuperación |

| Description | Contenido | Descripción del elemento de trabajo | Búsqueda |

| IconUrl | IconUrl | Recuperar | |

| Id | Identificador de elemento de trabajo | Consulta, recuperación y búsqueda | |

| Prioridad | Prioridad del elemento de trabajo | Consulta, recuperación | |

| ReproSteps | Pasos para reproducir una condición descrita en el elemento de trabajo | ||

| Estado | Estado actual del elemento de trabajo | Consulta, recuperación y búsqueda | |

| Etiquetas | Consulta, recuperación y búsqueda | ||

| TeamProject | Recuperar | ||

| Título | Título | Título del elemento de trabajo | Recuperar, buscar |

| URL | url | Dirección URL del elemento de trabajo | Recuperar |

| WorkItemType | Consulta, recuperación y búsqueda |

Vista previa de datos

Use el botón vista previa de los resultados para comprobar los valores de ejemplo de las propiedades seleccionadas.

Sincronizar

El intervalo de actualización determina la frecuencia con la que se sincronizan los datos entre el origen de datos y el índice del conector copilot Azure DevOps Work Items. Hay dos tipos de intervalos de actualización: rastreo completo y rastreo incremental. Para obtener más información, vea Actualizar configuración.

Puede cambiar los valores predeterminados del intervalo de actualización desde aquí si lo desea.

Sugerencia

Tipo de resultado predeterminado El conector copilot Azure DevOps Work Items registra automáticamente un tipo de resultado una vez publicado el conector. El tipo de resultado usa un diseño de resultados generado dinámicamente en función de los campos seleccionados en el paso 3.

Para administrar el tipo de resultado, vaya a Tipos de resultado en el Centro de administración de Microsoft 365. El tipo de resultado predeterminado se denomina "ConnectionIdDefault". Por ejemplo, si el identificador de conexión es AzureDevOps, el diseño del resultado se denomina: "AzureDevOpsDefault" Además, puede optar por crear su propio tipo de resultado si es necesario.

Solución de problemas

Después de publicar la conexión, puede revisar el estado en la sección Conectores del Centro de administración. Para obtener información sobre cómo realizar actualizaciones y eliminaciones, consulte Administración del conector. Puede encontrar pasos de solución de problemas para los problemas más vistos aquí.

Si tiene problemas o quiere proporcionar comentarios, póngase en contacto con Microsoft Graph | Soporte técnico.