Nota

El acceso a esta página requiere autorización. Puede intentar iniciar sesión o cambiar directorios.

El acceso a esta página requiere autorización. Puede intentar cambiar los directorios.

El complemento para reuniones de Teams (o TMA) se usa para programar reuniones en Teams desde el cliente de escritorio de Outlook en Windows.

Las coordenadas TMA entre los servicios de Outlook y Teams, por lo que es importante mantener la seguridad de TMA. Tomar medidas de seguridad ayuda a reducir el riesgo de ataques de ciberseguridad.

Estas son las formas de proteger el complemento para reuniones de Teams que se explica en este artículo:

- (Recomendado) Use el Centro de confianza de Microsoft Outlook para evitar que Outlook cargue TMA cuando los DLL de TMA no están firmados con un certificado de un editor de confianza.

- Use directivas de grupo para el dominio y actualice el certificado raíz y el editor de confianza, especialmente porque evita que se pida a los usuarios que confíen en el editor.

- AppLocker también se puede usar para detener la carga de dll de editores que no son de confianza.

Directivas de grupo del Centro de confianza de Microsoft Outlook

Puede usar las directivas de grupo del Centro de confianza para la administración de complementos:

- Para asegurarse de que solo se cargan los complementos de confianza de la organización

- Para evitar que se carguen complementos de ubicaciones no especificadas

Esta práctica ayuda a proteger contra el malware que compromete el registro COM a cargar desde otra ubicación con DLL plantados.

Estos son los pasos:

-

Proteger Outlook de complementos que no son seguros

- Vaya al Centro de confianza de Outlook. https://www.microsoft.com/en-us/trust-center

- Cuando llegue, seleccione Centro de confianza de opciones de > archivos>.

- Seleccione Centro de confianza de Microsoft Outlook.

- En Centro de confianza de Microsoft Outlook, en el menú de la izquierda, seleccione Configuración del Centro de confianza.

- En Configuración de macros, selecciona Notificaciones de macros firmadas digitalmente, todas las demás macros deshabilitadas.

- Los administradores deben seleccionar Aplicar la configuración de seguridad de macros a los complementos instalados en este caso.

- Seleccione el botón Aceptar para realizar estos cambios, salga del centro de confianza y, después, vuelva a seleccionar Aceptar para cerrar las opciones.

Las opciones se conservarán a partir de ahí.

Ahora, fuera del Centro de confianza de Outlook:

Reinicie Outlook en el cliente.

Cuando Outlook se vuelve a abrir, la aplicación le pide permiso para cargar cada complemento, deshabilitando automáticamente cualquier complemento que no esté firmado.

- La imagen siguiente es la apariencia de la experiencia de usuario de TMA:

- Los usuarios finales ven un Aviso de seguridad de Microsoft Outlook que puede leer que Microsoft Office ha identificado un posible problema de seguridad que aparece Microsoft.Teams.AddinLoader.dll. Las opciones son:

-

Confíe en todos los documentos de este Editor.

- Al seleccionar esta opción se confía en el editor del certificado y no se volverá a pedir al usuario hasta que cambie el certificado.

-

2. Habilite el complemento de la aplicación.

- Esta opción solo se habilita caso por caso, por lo que este complemento se habilita para esta única vez y el usuario se le volverá a preguntar.

-

3. Deshabilite el complemento de la aplicación.

- Deshabilita el complemento.

-

Confíe en todos los documentos de este Editor.

- Siga los pasos para configurar directiva de grupo para confiar automáticamente en una entidad de certificación raíz específica.

- Abra la consola de administración de directiva de grupo en el controlador de dominio (DC).

- Cree un nuevo objeto de directiva de grupo (GPO) o edite un GPO existente que desee usar para configurar la configuración.

- A continuación, vaya a Directivas de configuración > del > equipo Directivas de configuración de > seguridad de Windows Directivas > de clave pública.

- Haz clic con el botón derecho en Entidades de certificación raíz de confianza y selecciona Importar.

- Vaya al archivo certificado raíz Microsoft Root Certificate Authority 2010 para el editor de certificados en el que desea confiar e importarlo.

- Vincule el GPO a la unidad organizativa adecuada para aplicar la configuración a los equipos que desea usar la directiva. Para obtener más información sobre este proceso, consulta: Implementar la directiva de Applocker en producción

- A continuación, siga los pasos para configurar directiva de grupo para que confíen automáticamente en el editor.

- Abra la consola de administración de directiva de grupo en el controlador de dominio.

- Cree un GPO nuevo o edite un GPO existente que desee usar para configurar la configuración.

- Vaya a Directivas de configuración > del > equipo Directivas de configuración de seguridad de > Windows Directivas > de clave pública.

- Haga clic con el botón derecho en Editores de confianza y seleccione Importar.

- Busca el archivo de Certificado hoja de Microsoft Corporation del editor del certificado en el que quieres confiar e impórtalo.

- Vincule el GPO a la unidad organizativa adecuada para aplicar la configuración a los equipos que elija.

- La imagen siguiente es la apariencia de la experiencia de usuario de TMA:

Administración de complementos mediante directivas de grupo

- Descargue archivos de la plantilla administrativa (ADMX/ADML) para Aplicaciones Microsoft 365 para empresas/Office LTSC 2021/Office 2019/Office 2016 y la Herramienta de personalización de Office para Office 2016.

- Agregue los archivos de plantilla ADMX/ADML a la administración de directiva de grupo:

- En Plantillas > administrativas de configuración > de usuario, Centro de confianza de seguridad > de Microsoft Outlook (número de versión). >

-

Aplicar la configuración de seguridad de macros a macros, complementos y acciones adicionales: esta configuración de directiva controla si Outlook también aplica la configuración de seguridad de macros a los complementos COM instalados y a acciones adicionales.

- Establezca esta opción en: Habilitado

-

Configuración de seguridad para macros: esta configuración de directiva controla el nivel de seguridad de las macros en Outlook.

-

Establezca esta opción en: Advertencia para firmado, deshabilitar sin firmar.

- Esta opción corresponde a la opción Notificaciones de macros firmadas digitalmente, todas las demás macros deshabilitadas en el Centro de confianza. Si un complemento está firmado digitalmente por un editor de confianza, este puede ejecutarse firmado por un editor de confianza.

-

Establezca esta opción en: Advertencia para firmado, deshabilitar sin firmar.

-

Aplicar la configuración de seguridad de macros a macros, complementos y acciones adicionales: esta configuración de directiva controla si Outlook también aplica la configuración de seguridad de macros a los complementos COM instalados y a acciones adicionales.

- Directivas de grupo adicionales sobre complementos.

- En Plantillas > administrativas de configuración de > usuario de Microsoft Outlook 2016 > Seguridad

- Configurar el nivel de confianza del complemento: todos los complementos COM de confianza instalados pueden ser de confianza. La configuración de Exchange para los complementos sigue invalidando si está presente y esta opción está seleccionada.

- En Plantillas > administrativas de configuración > de usuario de Microsoft Outlook 2016 > Varios

- Bloquear todos los complementos no administrados: esta configuración de directiva bloquea todos los complementos que no se administran mediante la configuración de directiva "Lista de complementos administrados".

- Lista de complementos administrados: esta configuración de directiva le permite especificar qué complementos están siempre habilitados, siempre deshabilitados (bloqueados) o configurables por el usuario. Para bloquear complementos que no se administran con esta configuración de directiva, también debe configurar la configuración de directiva "Bloquear todos los complementos no administrados".

- En Plantillas > administrativas de configuración > de usuario de Microsoft Outlook 2016 > configuración > de formulario de seguridad > seguridad mediante programación Complementos de confianza de seguridad > mediante programación

- Configurar complementos de confianza: esta configuración de directiva se usa para especificar una lista de complementos de confianza que se pueden ejecutar sin estar restringidos por las medidas de seguridad de Outlook.

- En Plantillas > administrativas de configuración de > usuario de Microsoft Outlook 2016 > Seguridad

- En Plantillas > administrativas de configuración > de usuario, Centro de confianza de seguridad > de Microsoft Outlook (número de versión). >

Applocker

Las directivas de control de aplicaciones de AppLocker te ayudan a controlar qué aplicaciones y archivos pueden ejecutar los usuarios. Estos tipos de archivo incluyen archivos ejecutables, scripts, archivos de Windows Installer, bibliotecas de vínculos dinámicos (DLL), aplicaciones empaquetadas e instaladores de aplicaciones empaquetados.

Vamos a centrarnos en el uso de AppLocker para evitar que se carguen los ARCHIVOS DLL que no están firmados por un editor de confianza.

Usa AppLocker para detener la carga de dll sin firmar.

Para usar Applocker para detener la carga de los ARCHIVOS DLL sin firmar, tiene que crear una nueva regla de DLL en su local o directiva de grupo.

Nota

Los requisitos previos para esta sección son Windows 10 Enterprise y, Educación o Windows Server 2012 o posterior.

Para configurar AppLocker en Windows 10 o Windows 11 para un ARCHIVO DLL específico, siga estos pasos:

- Abra el editor de directivas.

- Equipo local

- Abre el editor de directivas de seguridad local. Escriba secpol.msc en el cuadro de diálogo Ejecutar o en la barra de búsqueda del menú Inicio y, después, presione Entrar.

- directiva de grupo

- Editar una directiva de AppLocker mediante directivas de grupo | Microsoft Learn

- Equipo local

- En el editor de directivas de seguridad local, ve a Directivas > de control de aplicaciones Reglas de DLL de AppLocker > .

- Si usas una edición compatible de Windows y sigues sin ver las reglas de DLL, es posible que AppLocker no esté habilitado o configurado en el sistema. En este caso, puedes seguir estos pasos para habilitar AppLocker:

- Abre el editor de directivas de seguridad local. Escriba secpol.msc en el cuadro de diálogo Ejecutar o en la barra de búsqueda del menú Inicio y, después, presione Entrar.

- En el Editor de directivas de seguridad local, ve a Directivas > de control de aplicaciones appLocker.

- Haz clic con el botón derecho en AppLocker y selecciona Propiedades.

- En Propiedades de AppLocker, en la pestaña Obligatoriedad:

- Seleccione Configurado junto a Configurar la aplicación de reglas.

- Configure directivas adicionales, como colecciones de reglas, como modo de solo auditoría.

- Una vez comprobado, se puede actualizar a Exigir

- Seleccione Aceptar para guardar los cambios.

- Asegúrese de que el servicio Application Identity se está ejecutando.

- Si usas una edición compatible de Windows y sigues sin ver las reglas de DLL, es posible que AppLocker no esté habilitado o configurado en el sistema. En este caso, puedes seguir estos pasos para habilitar AppLocker:

- Crear una nueva regla de DLL

- Desde el editor de directivas de seguridad local

- Haga clic con el botón derecho en Reglas de DLL y seleccione Crear nueva regla.

- En el Asistente para crear reglas de DLL, seleccione Usar un archivo existente y busque el archivo DLL para el que desea crear una regla.

- Seleccione el tipo de regla que desea crear (por ejemplo, para permitir o denegar) y configure las demás condiciones de regla necesarias.

- Complete el asistente y guarde la nueva regla.

- O desde PowerShell:

- Los cmdlets de PowerShell necesarios para crear una nueva regla de DLL se pueden canalizar en bloque.

- Desde el editor de directivas de seguridad local

- Administración de complementos a través de directivas de grupo de AppLocker

- Get-ChildItem : obtiene el objeto del archivo

- Get-AppLockerFileInformation : obtiene la información de archivo necesaria para crear reglas de AppLocker desde una lista de archivos o un registro de eventos

-

New-AppLockerPolicy : crea una nueva directiva de AppLocker a partir de una lista de información de archivos y otras opciones de creación de reglas.

- RuleType debe publicarse y esto exige la firma de código.

- El usuario puede ser un usuario o grupo individual, todos los ejemplos usan Todos.

- AllowWindows indica que la directiva de AppLocker permite todos los componentes locales de Windows.

- Para crear la regla de DLL por archivo

- La ubicación del archivo TMA depende del tipo de instalación

- Por instalación de usuario

- Ubicación de instalación: %localappdata%\Microsoft\TeamsMeetingAddin

- Por instalación de equipo

- Ubicación de instalación: C:\Archivos de programa(x86)\TeamsMeetingAddin

- Por instalación de usuario

Get-ChildItem <TMAFileLocation>\Microsoft.Teams.AddinLoader.dll | Get-AppLockerFileInformation | New-AppLockerPolicy -RuleType Publisher, Hash -User Everyone -RuleNamePrefix TeamsMeetingAddin -AllowWindows -Xml | Out-File .\TMA.xml- Establezca la directiva:

- Máquinas locales i.

Set-AppLockerPolicy -XmlPolicy .\TMA.xml -Merge - directiva de grupo i.

Set-AppLockerPolicy -XMLPolicy .\TMA.xm -LDAP "<LDAP Info for Group Policy>"

- Máquinas locales i.

- Los pasos 1 y 2 deben completarse para cada DLL en directorios x64 y x86 para TMA.

- La ubicación del archivo TMA depende del tipo de instalación

- Cree todas las reglas de DLL a la vez:

- Get-AppLockerFileInformation -Directory .\Microsoft\TeamsMeetingAddin\1.0.23089.2 -Recurse | New-AppLockerPolicy -Verbose -RuleType Publisher, Hash -User Everyone -RuleNamePrefix TeamsMeetingAddin -AllowWindows -Xml | Out-File .\TMA.xml'

-

Set-AppLockerPolicy -XmlPolicy .\TMA.xml -Merge3. La información LDAP es necesaria para realizar actualizaciones de directiva de grupo.

Cosas importantes que debes saber:

- Se supone que si AppLocker está activado en un entorno, el departamento de TI está familiarizado con AppLocker. Son conscientes de que está diseñado para usar un modelo Permitir y todo lo que no esté permitido se bloqueará.

- Las reglas hash se proporcionan para las reservaciones cuando se produce un error en la regla de Publisher. Las reglas hash deben actualizarse cada vez que se actualice TMA.

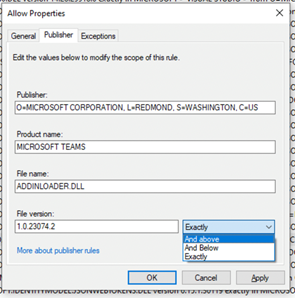

- El comando de PowerShell para agregar directivas de AppLocker se configurará para que coincida solo con la versión exacta de la DLL que se agrega > , vaya a Permitir propiedades para la regla de Publisher y cambie las opciones de Versiones de archivo para el ámbito a Y por encima de la versión enumerada.

- Para que AppLocker acepte una gama más amplia de versiones de DLL para reglas de Publisher, vaya a Las propiedades de permitir para la regla de Publisher y cambie la lista desplegable de La versión del archivo a Y encima (de Exactamente).

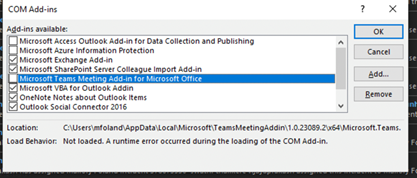

- Una vez habilitada si la directiva de AppLocker bloquea el complemento, no se mostrará y se inspeccionarán los complementos COM:

Más información

Habilitar o deshabilitar macros en archivos de Microsoft 365: Soporte técnico de Microsoft AppLocker (Windows) | Microsoft Learn