Configurar un proveedor OpenID Connect para portales.

Nota

A partir del 12 de octubre de 2022, los portales de Power Apps son Power Pages. Más información: Microsoft Power Pages ya está disponible para el público en general (blog)

Pronto migraremos y fusionaremos la documentación de los portales de Power Apps con la documentación de Power Pages.

Los proveedores de identidad externos OpenID Connect son servicios que se ajustan a la especificación de Open ID Connect. OpenID Connect introduce el concepto de token de identificación, que es un token de seguridad que permite al cliente verificar la identidad del usuario. El token de id. también obtiene información de perfil básica sobre el usuario, comúnmente conocida como notificaciones.

Este artículo explica cómo un proveedor de identidades que admite OpenID Connect se puede integrar con los portales de Power Apps. Algunos de los ejemplos de proveedores de OpenID Connect para portales: Azure Active Directory (Azure AD) B2C, Azure AD, Azure AD con varios inquilinos.

Flujos de autenticación admitidos y no admitidos en portales

- Concesión implícita

- Este flujo es el método de autenticación predeterminado que utilizan los portales.

- Código de autorización

- Los portales usan el método client_secret_post para comunicarse con el punto de conexión del token del servidor de identidad.

- El uso del método private_key_jwt para autenticarse con el punto de conexión del token no es compatible.

- Híbrido (compatibilidad restringida)

- Portales requiere que id_token esté presente en la respuesta, por lo que tener el valor response_type como token de código no es compatible.

- El flujo híbrido en los portales sigue el mismo flujo que la concesión implícita y utiliza id_token para iniciar sesión directamente para los usuarios.

- Los portales no admiten técnicas basadas en PKCE (clave de prueba para intercambio de código) para autenticar usuarios.

Nota

Cambios en la configuración de autenticación podría tardar unos minutos para reflejarse en el portal. Reinicie el portal usando las acciones del portal si desea que los cambios se reflejen de inmediato.

Configurar el proveedor de OpenID Connect

Al igual que con todos los demás proveedores, debe iniciar sesión en Power Apps para configurar el proveedor de OpenID Connect.

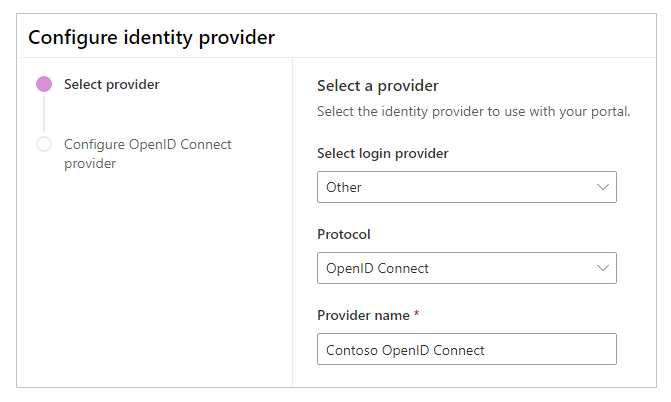

Seleccione Agregar proveedor para su portal.

Para Proveedor de inicio de sesión seleccione Otro.

Para Protocolo seleccione OpenID Connect.

Escriba un nombre de proveedor.

Seleccione Siguiente.

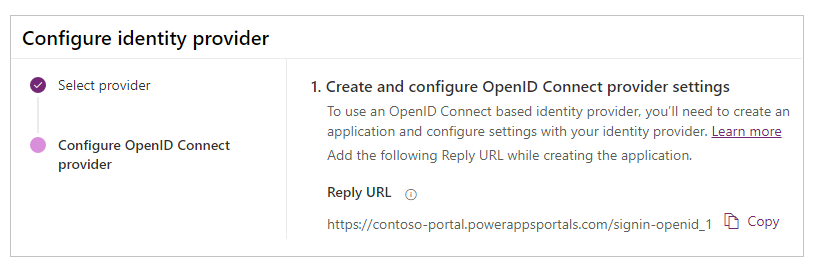

Cree la aplicación y configure los ajustes con su proveedor de identidades.

Nota

La URL de respuesta la utiliza la aplicación para redirigir a los usuarios al portal después de que la autenticación sea correcta. Si su portal usa un nombre de dominio personalizado, es posible que tenga una URL diferente a la que se proporciona aquí.

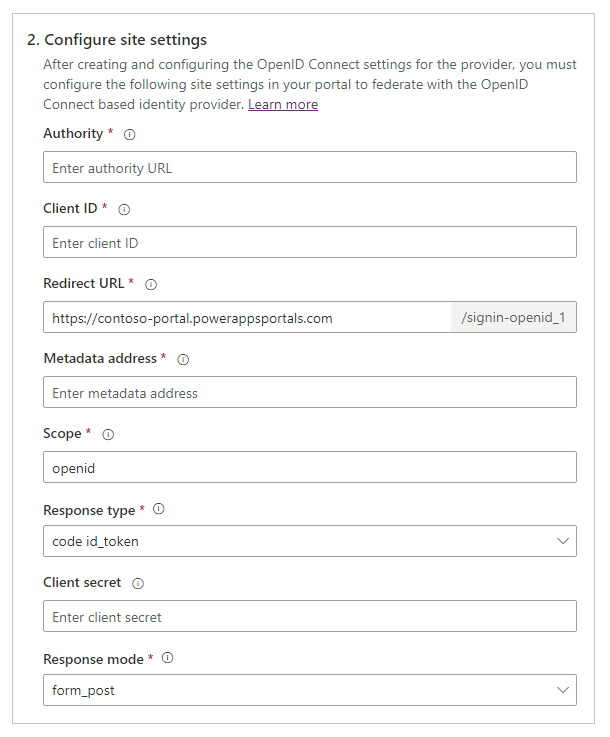

Ingrese la siguiente configuración del sitio para la configuración del portal.

Nota

Asegúrese de revisar y, si es necesario, cambiar los valores predeterminados.

Nombre Descripción Autoridad La dirección URL de la autoridad (o del emisor) asociada al proveedor de identidades.

Ejemplo (Azure AD):https://login.microsoftonline.com/7e6ea6c7-a751-4b0d-bbb0-8cf17fe85dbb/Identificador de cliente El identificador de la aplicación creada con el proveedor de identidades y que se usará con el portal. URL de redireccionamiento La ubicación a la que el proveedor de identidades enviará la respuesta de autenticación.

Ejemplo:https://contoso-portal.powerappsportals.com/signin-openid_1

Nota: si está utilizando la URL del portal predeterminada, puede copiar y pegar la URL de respuesta como se muestra en el paso Crear y configurar el proveedor de OpenID Connect. Si está usando un nombre de dominio personalizado, introduzca la URL manualmente. Asegúrese de que el valor ingresado aquí sea exactamente el mismo que el valor Redirigir URI para la aplicación en la configuración del proveedor de identidad (como Azure Portal).Dirección de metadatos El extremo de detección para obtener metadatos. Formato común: [URL de autoridad]/.well-known/openid-configuration.

Ejemplo (Azure AD):https://login.microsoftonline.com/7e6ea6c7-a751-4b0d-bbb0-8cf17fe85dbb/v2.0/.well-known/openid-configurationScope Lista de ámbitos separados por espacios que se van a solicitar mediante el parámetro de ámbito de OpenID Connect.

Valor predeterminado:openid

Ejemplo (Azure AD):openid profile email

Más información: Configurar notificaciones adicionales al utilizar OpenID Connect para portales con Azure ADTipo de respuesta Valor del parámetro response_type de OpenID Connect.

Valores posibles:-

code -

code id_token -

id_token -

id_token token -

code id_token token

Valor predeterminado:code id_tokenSecreto de cliente El valor de secreto de cliente de la aplicación del proveedor. También puede denominarse secreto de la aplicación o secreto de consumidor. Esta configuración es necesaria si el tipo de respuesta seleccionado es code.Modo de respuesta Valor del parámetro response_mode de OpenID Connect. El valor debe ser querysi el tipo de respuesta seleccionado escode. Valor predeterminado:form_post.-

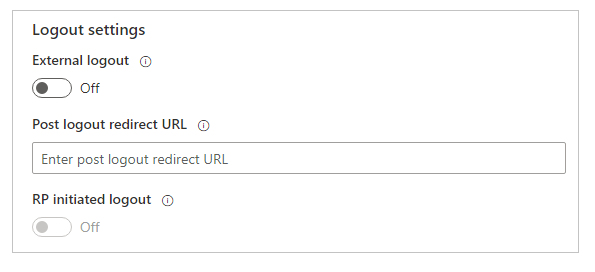

Configure los ajustes para cerrar la sesión de los usuarios.

Asignar nombre Descripción Cierre de sesión externo Habilita o deshabilita el cierre de sesión de cuenta externa. Si está habilitado, los usuarios se redirigen a la experiencia de usuario de cierre de sesión externo al cerrar sesión en el portal. Si se deshabilita, los usuarios cierran sesión solo desde el portal. Dirección URL de redireccionamiento tras cierre de sesión Ubicación a la que el proveedor de identidades redirigirá a un usuario tras un cierre de sesión externo. Esta ubicación también se debe establecer correctamente en la configuración del proveedor de identidades. Cierre de sesión iniciado por un usuario de confianza Habilita o deshabilita un cierre de sesión iniciado por la parte que confía. Para usar esta configuración, primero debe habilitarse el cierre de sesión externo. (Opcional) Configurar opciones adicionales.

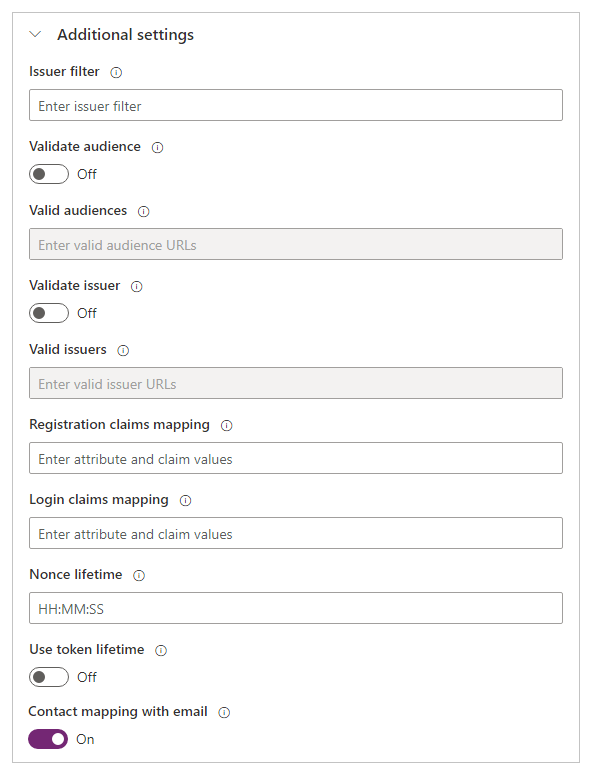

Asignar nombre Descripción Filtro de emisor Un filtro basado en comodín que busca todos los emisores en todos los inquilinos.

Ejemplo:https://sts.windows.net/*/Validar audiencia Si se habilita, el público se validará durante la validación del token. Audiencias válidas Lista de direcciones URL de público separadas por comas. Validar emisores Si se habilita, el emisor se validará durante la validación del token. Emisores válidos Lista de direcciones URL de emisor separadas por comas. Asignación de notificaciones de registro Lista de pares lógicos de nombre-notificación para asignar valores de notificación devueltos por el proveedor durante el registro para los atributos del registro de contacto.

Formato:field_logical_name=jwt_attribute_name, dondefield_logical_namees el nombre lógico del campo en los portales yjwt_attribute_namees el atributo con el valor devuelto por el proveedor de identidades.

Ejemplo:firstname=given_name,lastname=family_nameal usar Ámbito comoprofilepara Azure AD. En este ejemplo,firstnameylastnameson los nombres lógicos para los campos de perfil en los portales, mientras quegiven_nameyfamily_nameson los atributos con los valores devueltos por el proveedor de identidades para los campos respectivos.Asignación de notificaciones de inicio de sesión Lista de pares de nombre lógico-notificación para asignar valores de notificaciones que devuelve el proveedor en cada inicio de sesión a los atributos del registro de contacto.

Formato:field_logical_name=jwt_attribute_name, dondefield_logical_namees el nombre lógico del campo en los portales yjwt_attribute_namees el atributo con el valor devuelto por el proveedor de identidades.

Ejemplo:firstname=given_name,lastname=family_nameal usar Ámbito comoprofilepara Azure AD. En este ejemplo,firstnameylastnameson los nombres lógicos para los campos de perfil en los portales, mientras quegiven_nameyfamily_nameson los atributos con los valores devueltos por el proveedor de identidades para los campos respectivos.Vigencia de nonce Duración del valor nonce, en minutos. Valor predeterminado: 10 minutos. Usar el tiempo de vida del token Indica que la duración de la sesión de autenticación (por ejemplo, cookies) debe coincidir con la del token de autenticación. Si se especifica, este valor anulará el valor de Periodo de vencimiento de la cookie de aplicación en la configuración del sitio Autenticación/Cookie de aplicación/Periodo de vencimiento. Asignación de contacto con correo electrónico Especifica si los contactos están asignados al correo electrónico correspondiente.

Si se establece en Verdadero, el valor se asocia a un registro de contacto único con una dirección de correo electrónico coincidente, y asigna automáticamente el proveedor de identidad externo al contacto una vez que el usuario ha iniciado sesión correctamente.Nota

El parámetro de solicitud UI_Locales ahora se enviará automáticamente en la solicitud de autenticación y se establecerá en el idioma seleccionado en el portal.

Editar un proveedor de OpenID Connect

Para editar un proveedor de OpenID Connect configurado, consulte Editar un proveedor.

Consulte también

Configurar un proveedor OpenID Connect para portales con Azure AD

Preguntas frecuentes sobre el uso de OpenID Connect en portales

Nota

¿Puede indicarnos sus preferencias de idioma de documentación? Realice una breve encuesta. (tenga en cuenta que esta encuesta está en inglés)

La encuesta durará unos siete minutos. No se recopilan datos personales (declaración de privacidad).

Comentarios

Próximamente: A lo largo de 2024 iremos eliminando gradualmente GitHub Issues como mecanismo de comentarios sobre el contenido y lo sustituiremos por un nuevo sistema de comentarios. Para más información, vea: https://aka.ms/ContentUserFeedback.

Enviar y ver comentarios de