Seguridad de Power BI

Para obtener información detallada sobre la seguridad de Power BI, consulte Notas del producto sobre la seguridad de Power BI.

Para planear la seguridad de Power BI, consulte la serie de artículos de seguridad del planeamiento de la implementación de Power BI. En esta se amplía el contenido de las notas del producto sobre la seguridad de Power BI. Aunque las notas del producto sobre la seguridad de Power BI se centran en temas técnicos clave tales como la autenticación, la residencia de datos y el aislamiento de red, el objetivo principal de la serie es proporcionarle consideraciones y decisiones que le ayuden a planear la seguridad y la privacidad.

El servicio Power BI se basa en Azure, la plataforma y la infraestructura de informática en la nube de Microsoft. La arquitectura del servicio Power BI se basa en dos clústeres:

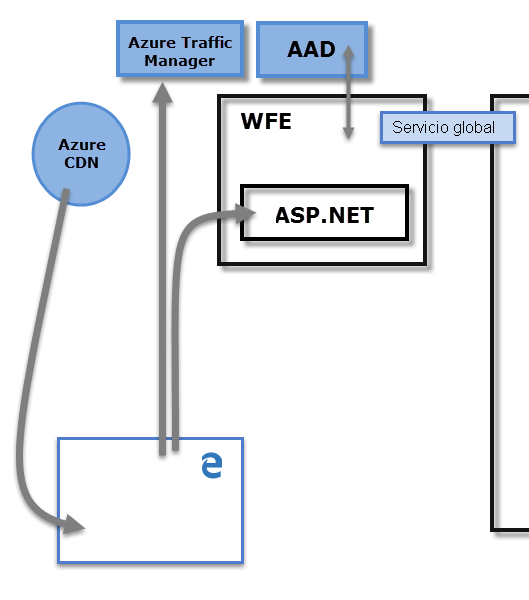

- Clúster de front-end web (WFE). El clúster WFE administra la conexión inicial y la autenticación en el servicio Power BI.

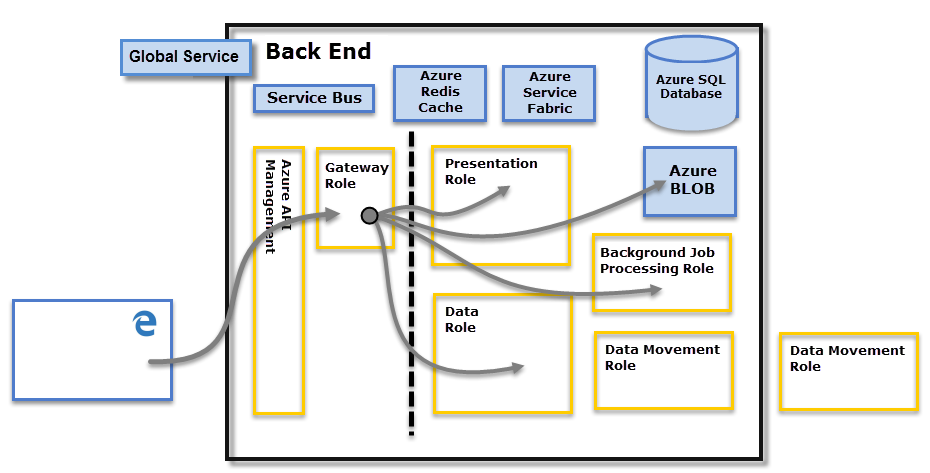

- Clúster de back-end. Una vez autenticado, el back-end controla todas las interacciones de usuario siguientes. Power BI usa Microsoft Entra ID para almacenar y administrar identidades de usuario. Microsoft Entra ID también administra el almacenamiento de datos y los metadatos mediante Azure BLOB y Azure SQL Database, respectivamente.

Arquitectura de Power BI

El clúster WFE usa Microsoft Entra ID par autenticar clientes y proporcionar tokens para conexiones de clientes siguientes al servicio Power BI. Power BI usa Azure Traffic Manager (Traffic Manager) para dirigir el tráfico del usuario al centro de datos más cercano. Traffic Manager dirige las solicitudes mediante el registro DNS del cliente que intenta conectarse, autenticarse y descargar contenido estático y archivos. Power BI usa Azure Content Delivery Network (CDN) para distribuir eficazmente el contenido estático y los archivos necesarios a los usuarios en función de la región geográfica.

El clúster de back-end determina cómo interactúan los clientes autenticados con el servicio Power BI. El clúster back-end administra visualizaciones, paneles para el usuario, modelos semánticos, informes, almacenamiento de datos, conexiones de datos, actualización de datos y otros aspectos de la interacción con el servicio de Power BI. El rol Puerta de enlace actúa como una puerta de enlace entre las solicitudes del usuario y el servicio de Power BI. Los usuarios no interactúan directamente con roles que no sean el rol Puerta de enlace. Azure API Management controla finalmente el rol Puerta de enlace.

Importante

Solo los roles Azure API Management y Puerta de enlace son accesibles mediante la red pública de Internet. Proporcionan autenticación, autorización, protección DDoS, limitación, equilibrio de carga, enrutamiento y otras capacidades.

Seguridad del almacenamiento de datos

Power BI usa dos repositorios principales para almacenar y administrar datos:

- Los datos cargados por los usuarios se envían normalmente a Azure Blob Storage.

- Todos los metadatos, incluidos los elementos para el propio sistema, se almacenan en Azure SQL Database.

La línea de puntos que se muestra en el diagrama del clúster de back-end aclara el límite entre los dos componentes a los que los usuarios pueden obtener acceso a la izquierda de la línea de puntos. Los roles a los que únicamente puede acceder el sistema se muestran a la derecha. Cuando un usuario autenticado se conecta al servicio Power BI, la conexión y cualquier solicitud del cliente se acepta y administra mediante el rol Puerta de enlace, que después interactúa en nombre del usuario con el resto del servicio Power BI. Por ejemplo, cuando un cliente intenta ver un panel, el rol Puerta de enlace acepta la solicitud y, a continuación, envía de forma independiente una solicitud al rol Presentación para recuperar los datos necesarios para que el explorador muestre el panel. Finalmente, Azure API Management controla las conexiones y las solicitudes de clientes.

Autenticación de usuario

Power BI usa Microsoft Entra ID para autenticar a los usuarios que inician sesión en el servicio Power BI. Las credenciales de inicio de sesión son necesarias siempre que un usuario intenta acceder a recursos seguros. Los usuarios inician sesión en el servicio Power BI con la dirección de correo electrónico con la que establecieron su cuenta de Power BI. Power BI usa las mismas credenciales que el nombre de usuario efectivo y las pasa a los recursos siempre que un usuario intenta conectarse a los datos. El nombre de usuario efectivo se asigna después a un Nombre principal de usuario y se resuelve en la cuenta de dominio de Windows asociada en la que se aplica la autenticación.

Para las organizaciones que usaron direcciones de correo electrónico de trabajo para el inicio de sesión de Power BI, por ejemplo david@contoso.com, el nombre de usuario efectivo para la asignación de UPN es sencillo. Para las organizaciones que no usaron direcciones de correo electrónico de trabajo, por ejemplo david@contoso.onmicrosoft.com, la asignación entre Microsoft Entra ID y las credenciales locales requiere una sincronización de directorios para funcionar correctamente.

La seguridad de la plataforma de Power BI también incluye una seguridad de entorno de varios inquilinos, una seguridad de red y la capacidad de agregar otras medidas de seguridad basadas en Microsoft Entra ID.

Seguridad de datos y servicios

Para obtener más información, consulte Centro de confianza de Microsoft, Productos y servicios que se basan en la confianza.

Tal como se ha descrito anteriormente, los servidores de AD locales usan un inicio de sesión de Power BI para realizar la asignación a UPN para las credenciales. Sin embargo, los usuarios deben comprender la confidencialidad de los datos que comparten. Después de conectarse de forma segura a un origen de datos y, a continuación, compartir informes, paneles o modelos semánticos con otros usuarios, a los destinatarios se les concede acceso al informe. Los destinatarios no tienen que iniciar sesión en el origen de datos.

Una excepción es la conexión a SQL Server Analysis Services con la puerta de enlace de datos local. Los paneles se almacenan en caché en Power BI, pero el acceso a los modelos semánticos o los informes subyacentes inicia la autenticación de cada usuario que intenta acceder al informe o modelo semántico. Solo se concede acceso si el usuario tiene credenciales suficientes para acceder a los datos. Para más información, consulte Detalles sobre la puerta de enlace de datos local.

Aplicación del uso de la versión TLS

Los administradores de redes y TI pueden aplicar el requisito de utilizar la configuración de Seguridad de la capa de transporte (TLS) actual para cualquier comunicación segura en su red. Windows proporciona compatibilidad para versiones de TLS a través de Microsoft Schannel Provider. Para obtener más información, consulte Protocolos de TLS/SSL (Schannel SSP).

Esta aplicación se implementa estableciendo administrativamente las claves del Registro. Para obtener detalles sobre la aplicación, consulte Administración de protocolos SSL/TLS y conjuntos de cifrado para AD FS.

Power BI Desktop necesita TLS (seguridad de la capa de transporte), versión 1.2 (o posterior), para proteger los puntos de conexión. Los exploradores web y otras aplicaciones cliente que utilizan versiones de TLS anteriores a TLS 1.2 no podrán conectarse. Si se necesitasen nuevas versiones de TLS, Power BI Desktop respetará la configuración de clave del Registro descrita en estos artículos y solo creará las conexiones que coincidan con el requisito de la versión de TLS permitida según esa configuración del registro, siempre que esté presente.

Para obtener más información acerca de cómo establecer estas claves del Registro, consulte Configuración del registro de seguridad de la capa de transporte (TLS).