Nota

El acceso a esta página requiere autorización. Puede intentar iniciar sesión o cambiar directorios.

El acceso a esta página requiere autorización. Puede intentar cambiar los directorios.

Como administrador, puede utilizar los conocimientos que recopila para impulsar la acción, como realizar evaluaciones de riesgos e identificar recursos críticos, huérfanos o no utilizados. Las páginas de la sección Gobernar le permiten impulsar la acción directamente desde el informe de Power BI a través de una aplicación incrustada. La aplicación se puede utilizar para otorgarle a usted o a otros la propiedad de un recurso o eliminarlo.

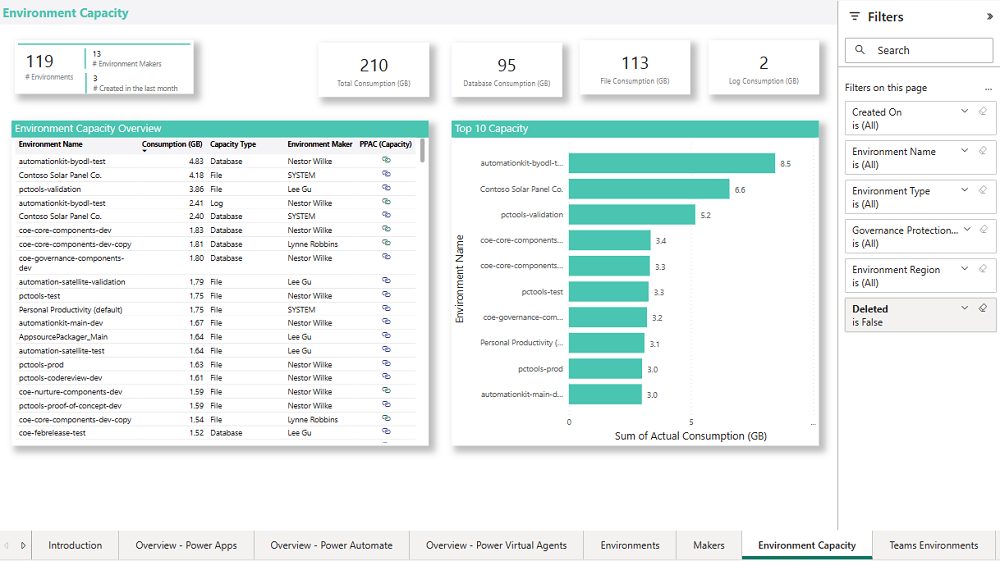

Capacidad de entorno

Puede usar la página Capacidad del entorno para identificar los entornos que consumen la capacidad de Dataverse en sus arrendatarios. Revise su consumo de capacidad total e identifique los entornos que consumen mucha capacidad.

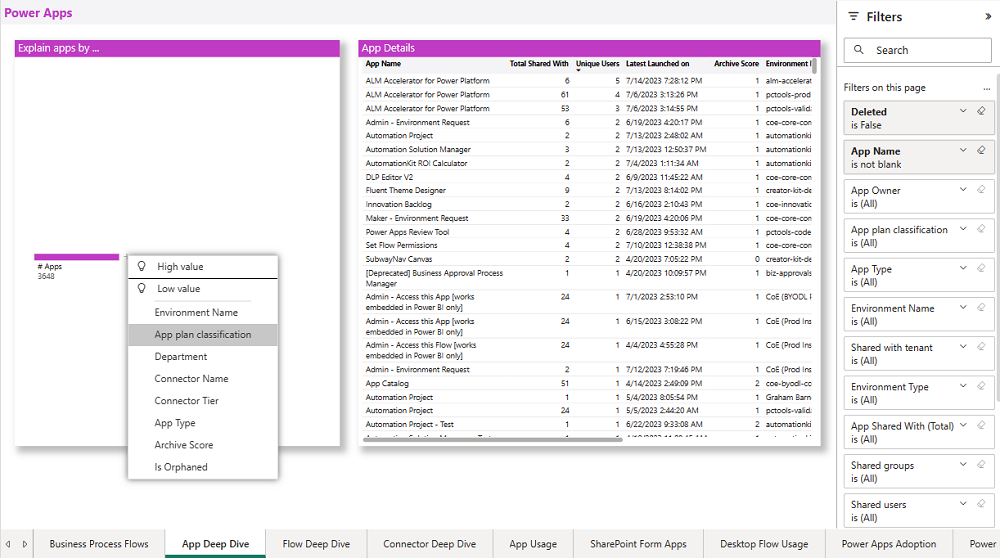

Análisis profundo de aplicación

Puede usar la página Inmersión profunda de la aplicación para visualizar datos sobre sus aplicaciones en múltiples dimensiones. El objeto visual del árbol de descomposición agrega datos de manera automática y permite explorar en profundidad las dimensiones en cualquier orden.

Puede usar el árbol de descomposición visual para explorar en profundidad en aplicaciones por nombre de entorno, clasificación del plan de la aplicación, departamento del fabricante, nombre del conector, nivel del conector, tipo de aplicación y puntaje de archivo.

Puede filtrar la página Análisis profundo de aplicación por:

- Environment

- Creador

- ¿La aplicación se comparte con todo el inquilino?

- Número de usuarios (individuales) y grupos compartidos

- Tipo de aplicación

- Connector

- Última fecha de lanzamiento

- Clasificación del plan de aplicaciones

- Nombre del conector y nivel del conector

- ¿La aplicación está huérfana (el propietario de la aplicación ha dejado la organización)?

Además, puede ordenar los datos de salida por el número total de usuarios con los que se comparte la aplicación, los usuarios únicos que iniciaron la aplicación, la última fecha de lanzamiento, la puntuación del archivo, el nombre del entorno y el propietario de la aplicación.

Algunas evaluaciones típicas que un administrador podría realizar se describen en las siguientes secciones.

Identificar aplicaciones ampliamente compartidas

Establezca Compartido con inquilino en Verdadero, o seleccione el Aplicación compartida con (total) en el control deslizante del panel de filtros situado más a la derecha para encontrar aplicaciones ampliamente compartidas.

Los recursos ampliamente compartidos (compartidos con todo el inquilino o muchos usuarios individuales) pueden necesitar un modelo de soporte más sólido, o es posible que deba revisar la cantidad de personas con las que se comparten.

A menudo, las aplicaciones se comparten con toda la organización porque es la opción fácil. Si la aplicación es para un solo departamento, puesto de trabajo o grupo de personas, puede ayudar al creador configurando un grupo de Microsoft Entra para compartir su aplicación. De lo contrario:

- Toda su organización ve la aplicación en el reproductor móvil de Power Apps o en make.powerapps.com (incluso si no es relevante para ellos).

- Si un usuario no tiene acceso al origen de datos subyacente, recibe un mensaje de error cuando intenta abrir la aplicación, lo que puede causar un aumento en los tickets de soporte y confusión.

Las aplicaciones compartidas con una gran cantidad de usuarios individuales presentan un riesgo diferente: si la aplicación es para un rol de trabajo o departamento específico, cuando un usuario deja el departamento o rol de trabajo, seguirá viendo la aplicación y podrá acceder a la información. Por lo tanto, se recomienda compartir aplicaciones específicas de la función con un grupo de Microsoft Entra en su lugar.

Identificar aplicaciones huérfanas

Establezca Es huérfano en Verdadero en el panel de filtro para buscar aplicaciones huérfanas.

Las aplicaciones huérfanas, donde el propietario de la aplicación ha dejado la organización, seguirán funcionando para los usuarios, pero solo el propietario puede realizar cambios o correcciones de errores. Es importante, por lo tanto, identificar aplicaciones huérfanas y encontrar un nuevo propietario para ellas, o trabajar en un plan de retirada de esas aplicaciones.

Identificar conexiones de aplicaciones compartidas implícitamente

Algunos conectores, como el conector SQL utilizado con la autenticación de SQL Server, se pueden compartir implícitamente con los usuarios. Esto significa que tan pronto como se publique la aplicación, la conexión también se publicará y estará disponible para sus usuarios. Sus usuarios también pueden crear aplicaciones utilizando cualquier conexión que use la autenticación de SQL Server que se comparte con ellos.

Identifique las aplicaciones que usan el conector de SQL Server. Asegúrese de que los usuarios conozcan los riesgos y ayúdelos a mitigarlos habilitando la autenticación de Microsoft Entra para SQL Server.

Seleccione Servidor SQL en la lista desplegable Nombre de conector del panel de filtro de más a la derecha para encontrar aploicaciones que usan el conector de SQL Server.

Revisar los principales conectores en aplicaciones

- Identifique los conectores más utilizados para comprender a qué fuentes de datos se conectan sus creadores.

- Identifique cuántas aplicaciones y fabricantes están usando conectores premium para comprender el consumo y los requisitos de su licencia.

Seleccione Nombre del conector en el árbol de descomposición visual para ver los números de aplicación agregados por nombre del conector, o seleccione Nivel del conector en el árbol de descomposición visual para ver los números de aplicaciones agregados por nivel de conector.

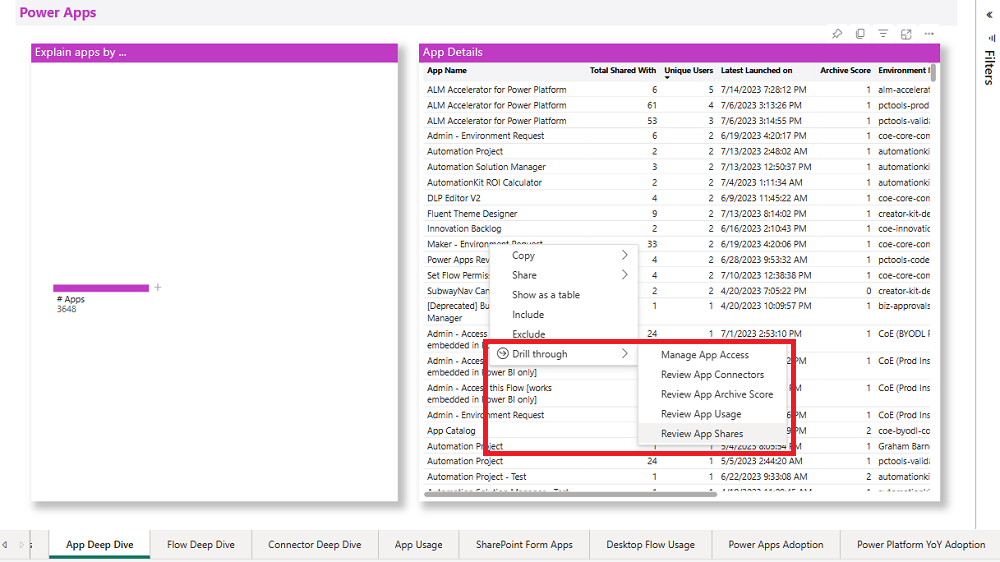

Una vez que haya identificado las aplicaciones según los criterios seleccionados, haga clic con el botón derecho para seleccionar una aplicación específica y luego seleccione Perforar a través para obtener más detalles sobre la aplicación seleccionada. Puede administrar el acceso a la aplicación a través de una aplicación integrada, revisar los conectores de la aplicación, revisar el puntaje del archivo de la aplicación y revisar el uso de la aplicación individual usando Perforar a través.

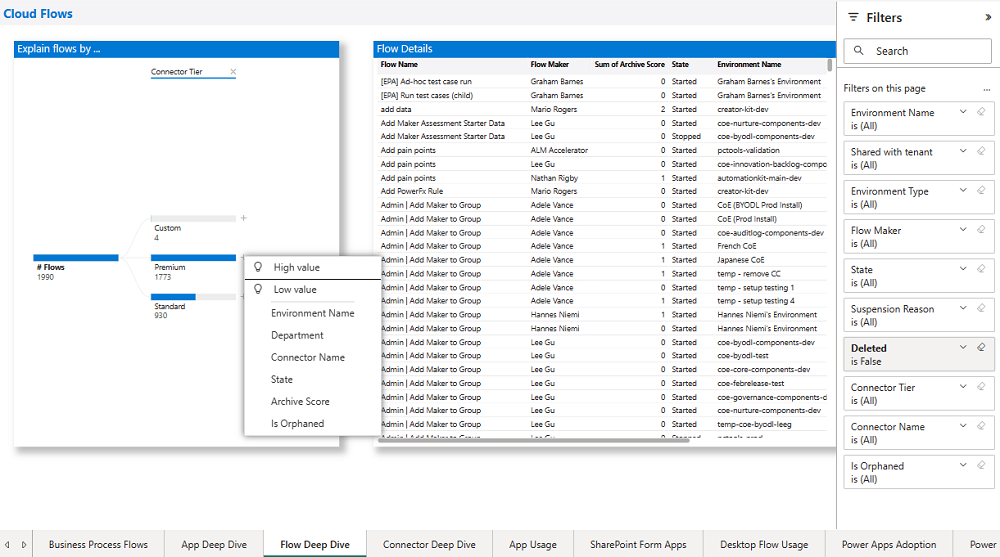

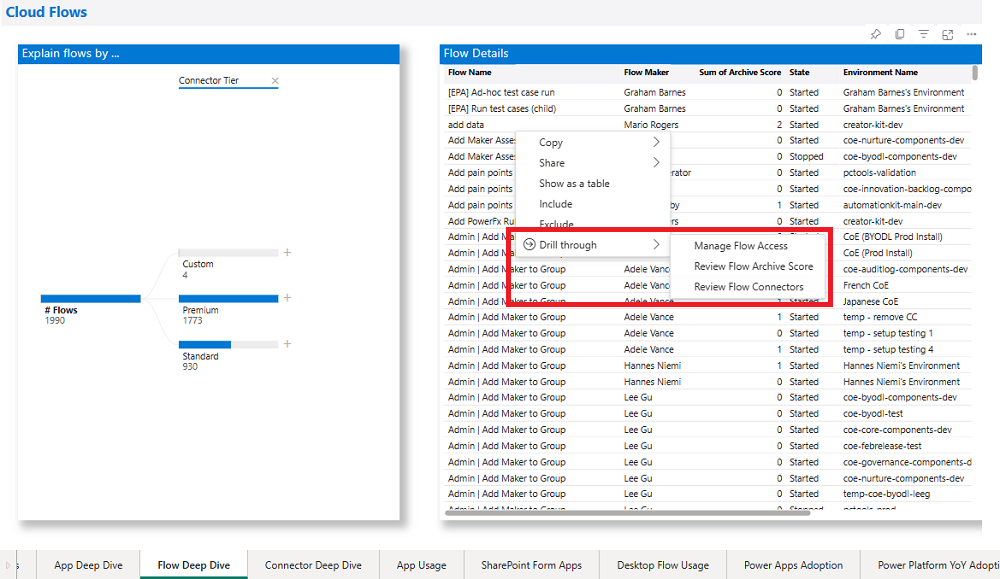

Análisis en profundidad de un flujo

Puede usar la página Inmersión profunda del flujo para visualizar datos sobre sus flujos en múltiples dimensiones. El objeto visual del árbol de descomposición agrega datos de manera automática y permite explorar en profundidad las dimensiones en cualquier orden.

Puede usar el árbol de descomposición visual para explorar en profundidad en aplicaciones por nombre de entorno, clasificación del plan de la aplicación, departamento del fabricante, nombre del conector, estado del flujo y puntaje de archivo.

Algunas evaluaciones típicas que un administrador podría realizar se describen en las siguientes secciones.

Identificar flujos suspendidos

Los flujos se suspenden debido al uso de una combinación de conectores que entran en conflicto con las directivas de prevención de pérdida de datos (DLP) o las restricciones de facturación de la empresa.

Encuentre esos flujos y trabaje con el creador para decidir si el flujo aún es necesario y, de ser así, qué infracción de directiva ha encontrado. Informe al creador o modifique la directiva de DLP según sea necesario.

Seleccione Estado en el árbol de descomposición visual y luego explorar en profundidad a flujos suspendidos.

Identificar flujos huérfanos

Los flujos huérfanos, donde el propietario del flujo ha dejado la organización, dejarán de funcionar. Por lo tanto, es importante identificar los flujos huérfanos, verificar si todavía son necesarios y encontrar un nuevo propietario.

Mientras tanto, concédase la propiedad para ver qué está haciendo el flujo.

Establezca Es huérfano en Verdadero en el panel de filtro para buscar aplicaciones huérfanas.

Conexiones de flujo compartidas implícitamente

Algunos conectores, como el conector SQL utilizado con la autenticación de SQL Server, se comparten implícitamente con los usuarios. Esto significa que tan pronto como se comparta el flujo, la conexión también se publicará y estará disponible para sus usuarios. Sus usuarios también pueden crear flujos mediante cualquier conexión que utilice la autenticación de SQL Server que se comparte con ellos.

Identifique los flujos que usan el conector de SQL Server. Asegúrese de que los usuarios conozcan el riesgo y ayúdeles a mitigarlos habilitando la autenticación de Microsoft Entra para SQL Server.

Seleccione Servidor SQL en la lista desplegable Nombre de conector del panel de filtro de más a la derecha para encontrar flujos que usan el conector de SQL Server.

Revisar los principales conectores en flujos

- Identifique los conectores más utilizados para comprender a qué fuentes de datos se conectan sus creadores.

- Identifique cuántos flujos y fabricantes están usando conectores premium para comprender el consumo y los requisitos de su licencia.

Seleccione Nombre del conector en el árbol de descomposición visual para ver los números de aplicación agregados por nombre del conector, o seleccione Nivel del conector en el árbol de descomposición visual para ver los números de aplicaciones agregados por nivel de conector.

Una vez que haya identificado los flujos según los criterios seleccionados, haga clic con el botón derecho para seleccionar un flujo específico y luego seleccione Perforar a través para obtener más detalles sobre el flujo seleccionado. Puede administrar el acceso al flujo a través de una aplicación integrada, revisar los conectores de flujo y revisar la puntuación del archivo de flujo.

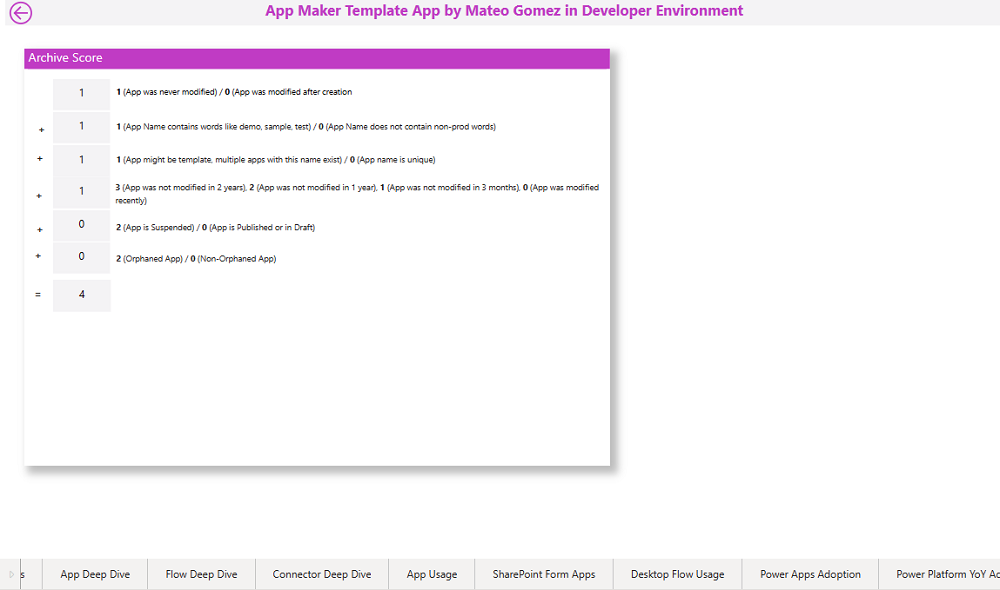

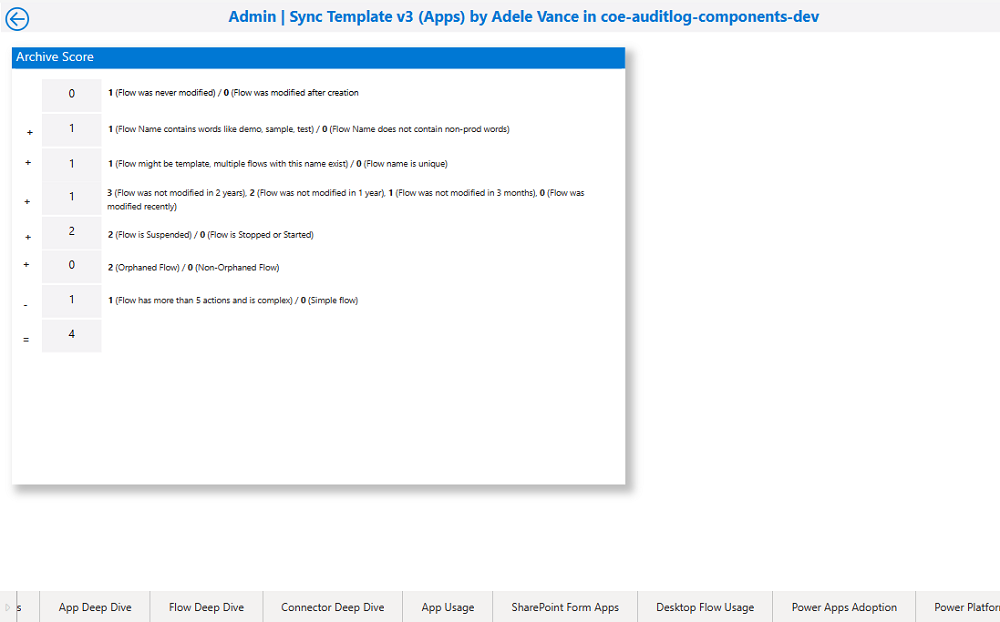

Archivo de aplicaciones y flujos

Al usar el panel del CoE, los administradores también tienen la capacidad de identificar las aplicaciones y los flujos no utilizados al monitorear su puntuación de archivo: en resumen, cuanto más alta sea la puntuación, más probable es que pueda archivar el recurso de manera segura.

La puntuación más alta posible para una aplicación es 6. Una puntuación de 6 representa una aplicación que no se ha modificado desde que se creó, está usando una palabra que no es de producción como prueba o demo en el título, se creó hace más de tres años y probablemente se creó a partir de una plantilla.

La puntuación más alta posible para un flujo es 10. Una puntuación de 10 representa un flujo que no se ha modificado desde que se creó, está usando una palabra que no es de producción como prueba o demo en el título, se creó hace más de tres años, probablemente se creó a partir de una plantilla, está en estado detenido, no tiene propietario y no es complejo (contiene menos de cinco acciones).

La página Análisis profundo de la aplicación muestra la partitura del archivo. Puede ordenar la tabla por la puntuación de archivo más alta o seleccionar Puntuación de archivo en el árbol de descomposición visual para ver los datos agregados de todas las puntuaciones. Puede usar filtros para apuntar a creadores, rangos de fechas, entornos, departamentos o conectores específicos. Profundice desde una aplicación individual hasta la página Revisar puntaje de archivo para ver los detalles de la puntuación.

La Puntuación de archivo es la suma de múltiples criterios:

- ¿Se ha modificado la aplicación desde que se creó? (+1)

- ¿Utiliza el nombre de la aplicación palabras que no son de producción, como test, demostración o muestra? (+1)

- ¿Cuándo se modificó la aplicación por última vez? (+3 para más de dos años, +2 para más de un año, +1 para más de tres meses)

- ¿Es probable que esta aplicación sea una plantilla o hay varias aplicaciones con el mismo nombre? (+1)

- ¿Se ha suspendiddo la aplicación? (+2)

- ¿Se ha dejado huérfana la aplicación? (+2)

La página Análisis profundo de flujo muestra la partitura del archivo. Puede ordenar la tabla por la puntuación de archivo más alta o seleccionar Puntuación de archivo en el árbol de descomposición visual para ver los datos agregados de todas las puntuaciones. Puede usar filtros para apuntar a creadores, rangos de fechas, entornos, departamentos o conectores específicos. Profundice desde un flujo individual hasta la página Revisar puntaje de archivo para ver los detalles de la puntuación.

La Puntuación de archivo es la suma de múltiples criterios:

- ¿Se ha modificado el flujo desde que se creó? (+1)

- ¿Utiliza el nombre del flujo palabras que no son de producción, como test, demostración o muestra? (+1)

- ¿Cuándo se modificó el flujo por última vez? (+3 para más de dos años, +2 para más de un año, +1 para más de tres meses)

- ¿Es probable que este flujo sea una plantilla o hay varios flujos con el mismo nombre? (+1)

- ¿Cuál es el estado del flujo? (+2 para suspendido)

- ¿El flujo está huérfano? (+2)

- ¿El flujo tiene dueño? (+2 si no tiene dueño)

- ¿Cómo de complejo es el flujo, en función del número de acciones únicas? (-1 si es complejo, porque eso indica que un usuario ha pasado mucho tiempo componiéndolo)

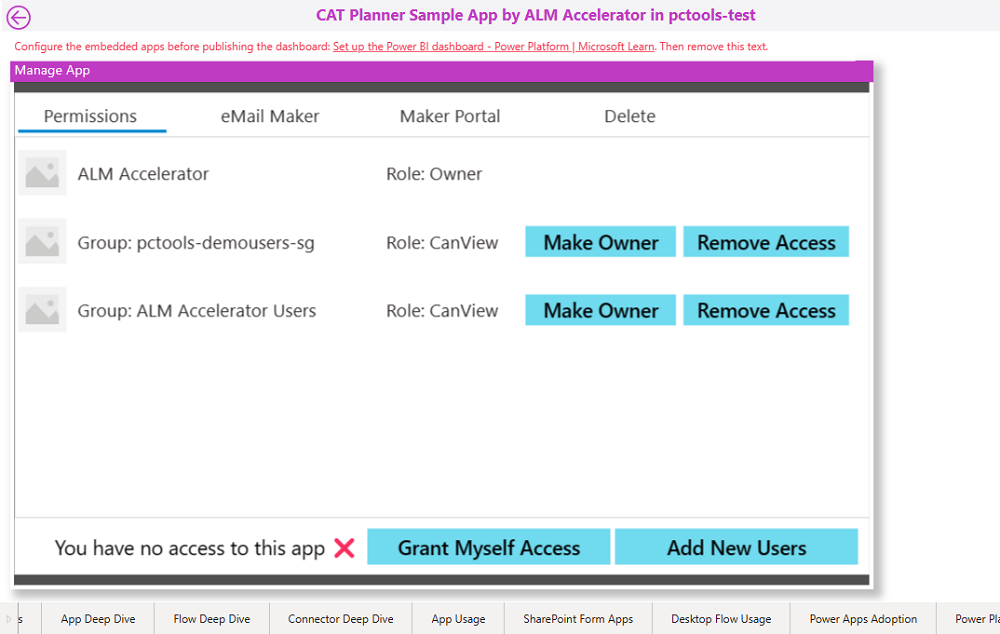

Administrar el acceso a la aplicación

La página Administrar el acceso a la aplicación está disponible al profundizar desde una aplicación seleccionada y le proporciona una aplicación integrada que le permite tomar medidas de inmediato.

Con la aplicación integrada, no tiene que abandonar el panel de Power BI para tomar medidas:

Puede otorgarse a usted mismo o a otros la propiedad. Esto desencadenará una notificación por correo a los usuarios con los que comparte la aplicación.

Puede eliminar la aplicación.

Puede enviar un correo electrónico al propietario de la aplicación.

Una vez que se haya otorgado la propiedad a si mismo, puede abrir el portal de creadores para ver el número de versión.

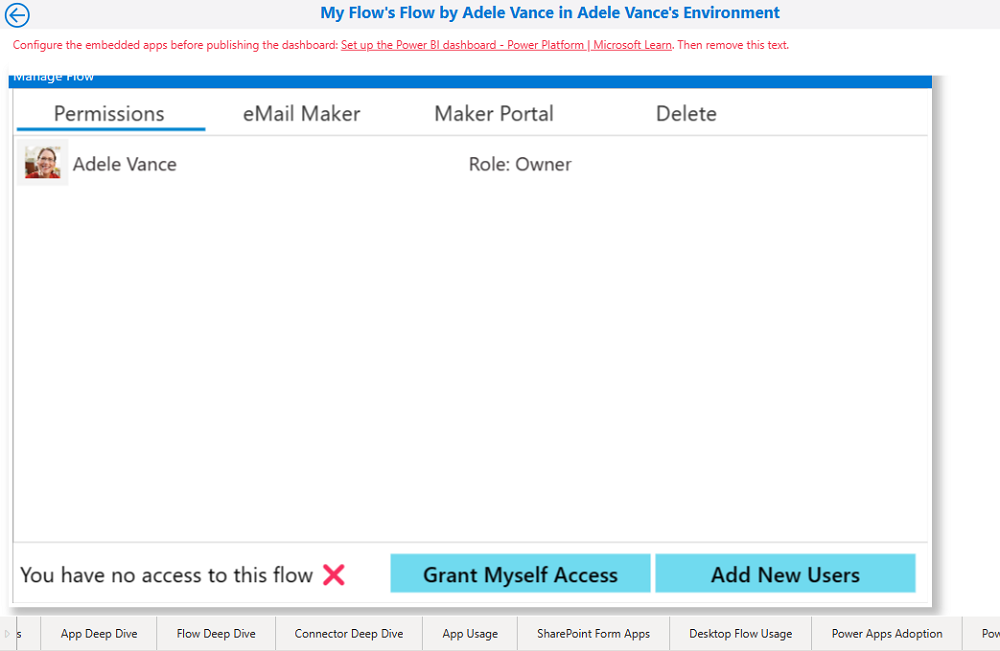

Administrar el acceso al flujo

La página Administrar el acceso al flujo está disponible al profundizar desde un flujo seleccionado y le proporciona una aplicación integrada que le permite tomar medidas de inmediato.

Con la aplicación integrada, no tiene que abandonar el panel de Power BI para tomar medidas:

Puede otorgarse a usted mismo o a otros la propiedad. Esto desencadenará una notificación por correo a los usuarios con los que comparte el flujo.

Puede exportar el flujo.

Puede eliminar el flujo.

Puede enviar un correo electrónico al creador del flujo.

Una vez que se haya otorgado la propiedad a si mismo, puede abrir el portal de creadores para ver el análisis y los detalles de flujo.

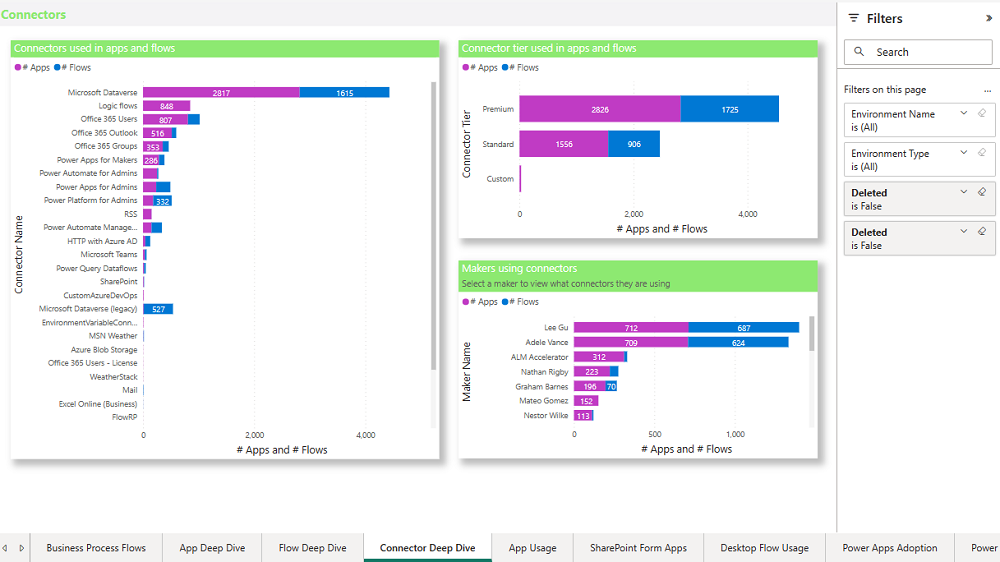

Análisis profundo del conector

Puede usar la página Inmersión profunda del conector para comprender mejor el uso del conector en flujos y aplicaciones. Identifique los conectores más usados y aprenda cuántas aplicaciones y flujos usan conectores premium y qué fabricantes.

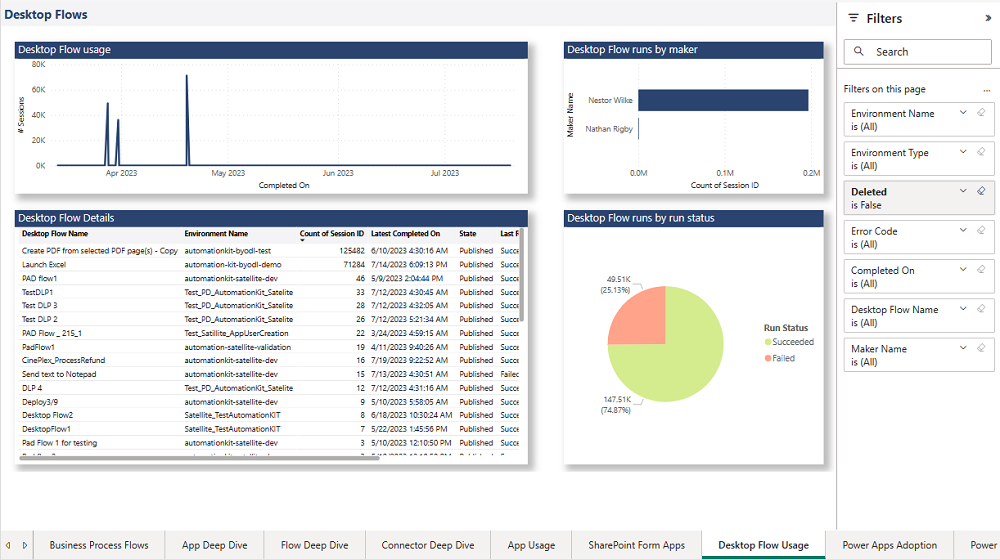

Uso de flujo de escritorio

La página Uso de flujo de escritorio le permite filtrar por:

- Nombre y tipo del entorno

- Creador

- Nombre del flujo de escritorio

- Código de error

- Fecha de finalización de ejecución

Algunas evaluaciones típicas que un administrador podría realizar se describen en las siguientes secciones.

Identificar flujos de escritorio huérfanos

Los flujos de escritorio huérfanos, donde el propietario del flujo ha dejado la organización, dejarán de funcionar. Por lo tanto, es importante identificar los flujos de escritorio huérfanos, verificar si aún son necesarios y encontrar un nuevo propietario.

Seleccione En blanco en la lista desplegable Nombre de creador del panel de filtro para encontrar flujos huérfanos.

Identificar fallos frecuentes

Identifique las razones frecuentes por las que fallan las ejecuciones de flujo de escritorio y trabaje con el fabricante para corregir los errores.

Seleccione un error en la lista desplegable Código de error del panel de filtro para encontrar los flujos de escritorio con errores.

Detalle del flujo de escritorio

La página Detalle del flujo de escritorio está disponible al profundizar desde un flujo de escritorio seleccionado. Esta página proporciona información más completa sobre las ejecuciones de este flujo de escritorio. Podrá revisar el historial de ejecución, identificar anomalías en el tiempo necesario para completar una sola ejecución y ver códigos y mensajes de error si el flujo de escritorio ha generado un error.