Configuración manual del proveedor de Azure Active Directory B2C

Nota

- A partir de octubre de 2022, los portales de Power Apps son Power Pages.

- Este tema se aplica a las funcionalidades heredadas. Vaya a la documentación de Microsoft Power Pages para consultar la información más reciente.

Este artículo describe cómo configurar manualmente Azure AD B2C como proveedor de identidades. Siga estos pasos para crear manualmente un nuevo inquilino de Azure AD B2C, registrar la aplicación y configurar los flujos de usuarios.

Nota

- Si desea configurar el proveedor de Azure AD B2C automáticamente mediante portales de Power Apps, vaya a Configurar un proveedor de Azure AD B2C.

- Cambios en la configuración de autenticación podría tardar unos minutos para reflejarse en el portal. Si desea que los cambios se reflejen inmediatamente, reinicie el portal mediante las acciones de portal.

Para configurar manualmente Azure Active Directory B2C como proveedor de OpenID Connect

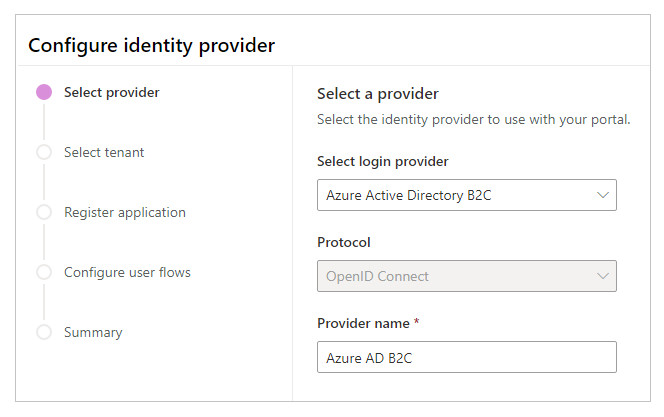

Seleccione Configurar para Azure Active DirectoryB2C. Más información: Configurar un proveedor

Si es necesario, actualice el nombre.

Seleccione Saltar a la configuración manual.

Nota

Si selecciona Siguiente en vez de Saltar a la configuración manual, pasará a configurar la autenticación de Azure AD B2C a través de la interfaz de portales de Power Apps.

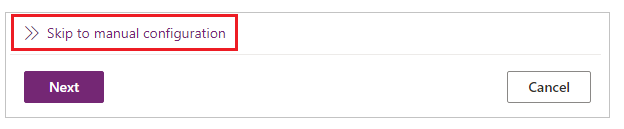

En este paso, crea la aplicación y configure los ajustes con su proveedor de identidades.

Inicie sesión en el portal Azure.

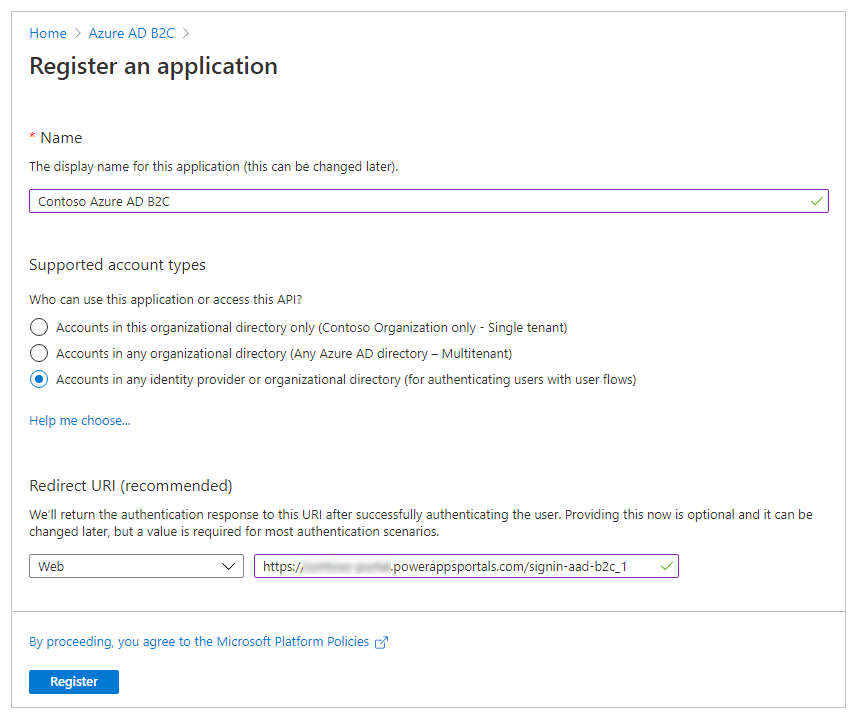

Registre una aplicación en su inquilino.

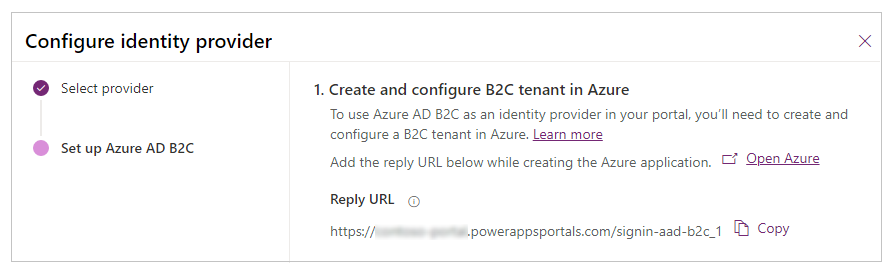

Busque y seleccione Azure Active Directory B2C.

En Administrar, seleccione Registros de aplicaciones.

Seleccione Nuevo registro.

Escriba un nombre.

Debajo de Redirigir URI, seleccione Web (si aún no está seleccionado).

En el cuadro de texto Redirigir URL, introduzca la URI de respuesta para su portal.

Ejemplo:https://contoso-portal.powerappsportals.com/signin-aad-b2c_1Nota

Si está utilizando la dirección URL del portal predeterminada, copie y pegue la URL de respuesta como se muestra en la sección Crear y configurar el inquilino B2C en Azure en la pantalla Configurar proveedor de identidades (paso 4 anterior). Si está usando un nombre de dominio personalizado para el portal, ingrese la URL personalizada. Asegúrese de utilizar este valor cuando configure URL de redireccionamiento en la configuración de su portal al configurar el proveedor de Azure AD B2C.

Por ejemplo, si ingresa la URL de respuesta en Azure Portal comohttps://contoso-portal.powerappsportals.com/signin-aad-b2c_1, debe usarla tal y como es para la configuración de Azure AD B2C en portales.

Seleccione Registrar.

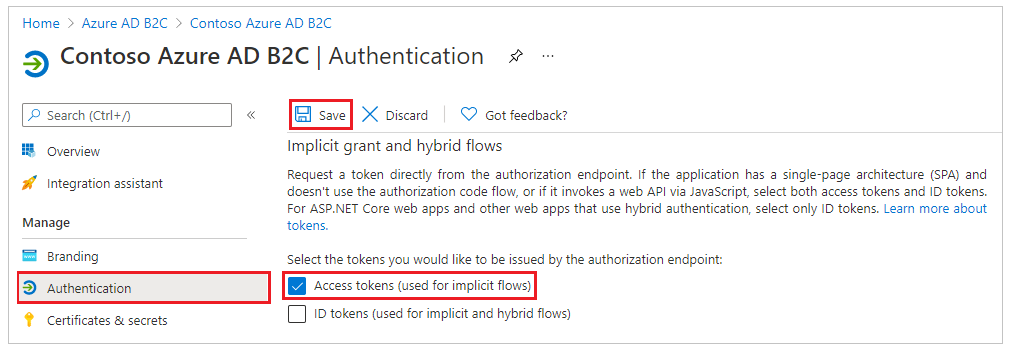

En el panel de la izquierda, en Administrar, seleccione Autenticación.

Bajo Concesión implícita, seleccione la casilla Tokens de acceso (utilizados para flujos implícitos).

Seleccione Guardar.

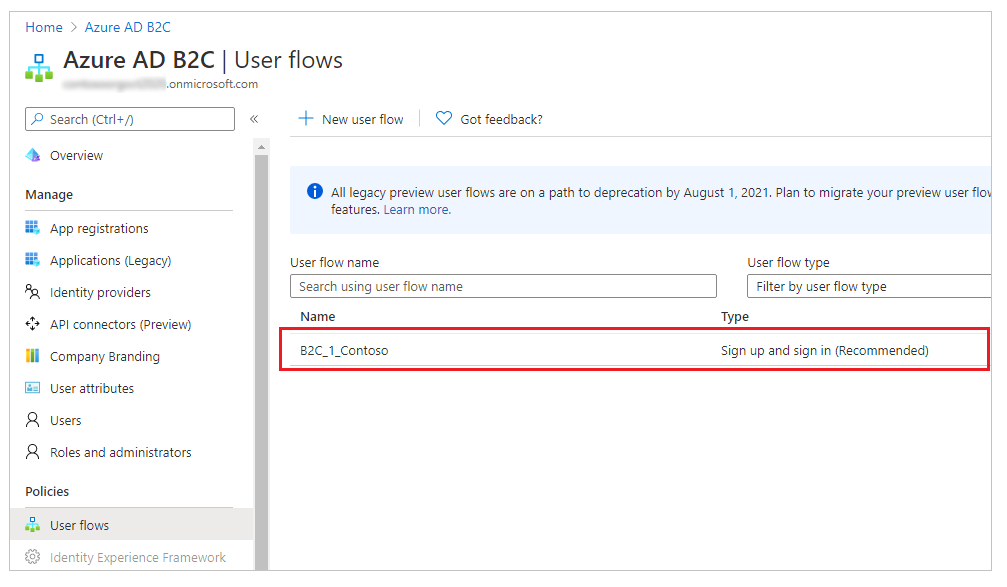

Crear un flujo de inicio de sesión y de usuarios de inicio de sesión. Opcionalmente, puede crear un flujo de usuario de restablecimiento de contraseña.

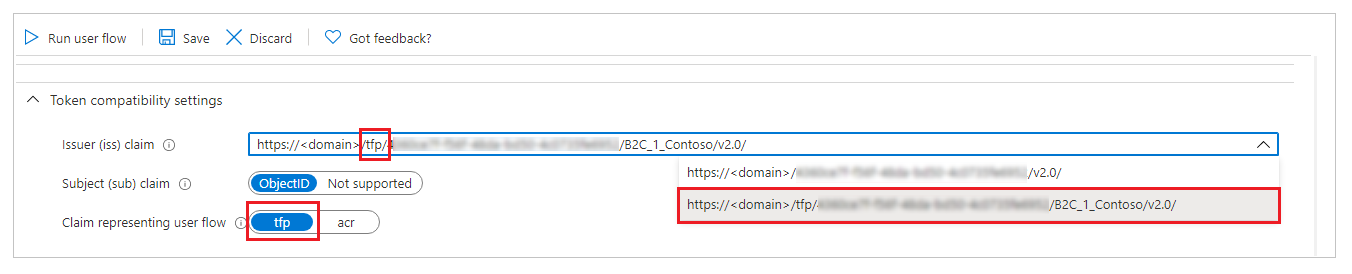

Configurar la compatibilidad de tokens usando una URL de Reclamación del emisor (iss) que incluye tfp. Más información: Compatibilidad de tokens

En este paso, introduce la configuración del sitio y la configuración de restablecimiento de contraseña para la configuración del portal.

En la sección Configurar la configuración del sitio, ingrese los siguientes valores:

Autoridad: introduzca la dirección URL del emisor definida en los metadatos del flujo de usuario de la directiva de inicio de sesión y de registro.

Para obtener la URL del emisorAbra el flujo de usuario de inicio de sesión y de usuario de inicio de sesión que creó anteriormente. Para este paso, debe ir al inquilino de Azure AD B2C en el Portal de Azure.

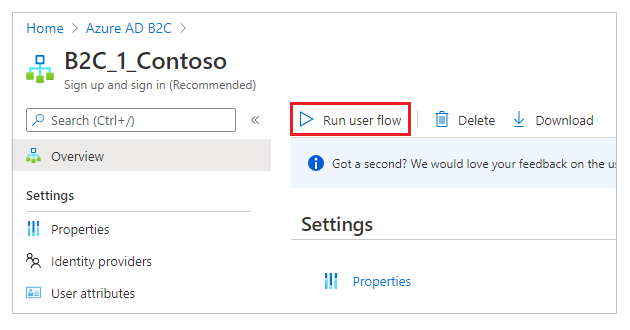

Seleccione Ejecutar flujo de usuario.

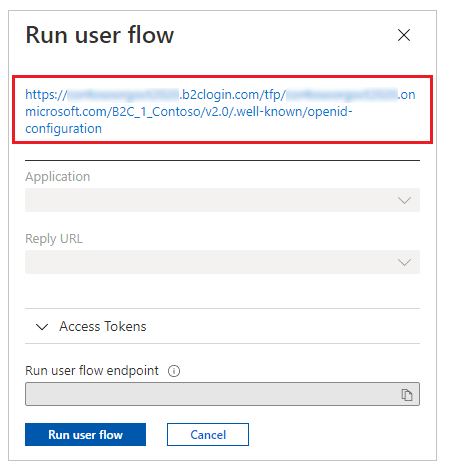

Seleccione la URL de configuración de OpenID para abrir en una nueva ventana o pestaña del navegador.

La URL hace referencia a Documento de configuración del proveedor de identidades de OpenID Connect, también conocido como Extremo de configuración de well-known de OpenID.

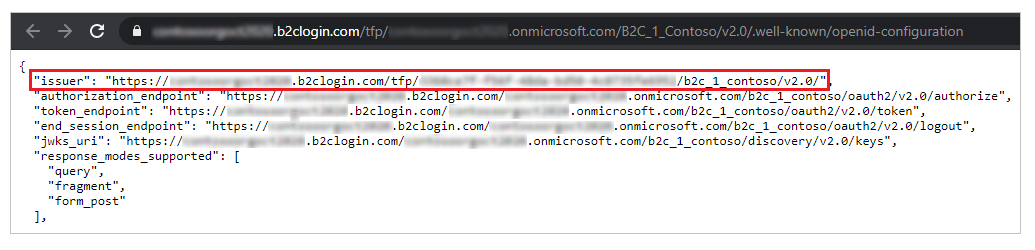

Copie la URL del Emisor desde la nueva ventana o pestaña del explorador.

Asegúrese de copiar solo la URL, sin las comillas ("").

Por ejemplo:https://contosoorg.b2clogin.com/tfp/799f7b50-f7b9-49ec-ba78-67eb67210998/b2c_1_contoso/v2.0/Sugerencia

Asegúrese de que la URL de Notificación del emisor (iss) incluya tfp.

Id. de cliente: introduzca el Id. de aplicación de la aplicación Azure AD B2C creada anteriormente.

URL de redireccionamiento: escriba la dirección URL del portal.

Solo necesita cambiar el URI de redireccionamiento si está utilizando un nombre de dominio personalizado.

En la sección Configuración de restablecimiento de contraseña, introduzca los siguientes valores:

Id. de política predeterminada: ingrese el nombre del flujo de inicio de sesión y de usuario de inicio de sesión que creó anteriormente. El nombre tiene el prefijo B2C_1.

Id. de directiva de restablecimiento de contraseña: introduzca el nombre del flujo de usuario de restablecimiento de contraseña que creó anteriormente. El nombre tiene el prefijo B2C_1.

Emisores válidos: lista delimitada por comas de URL de emisores para el flujo de inicio de sesión y de usuario de inicio de sesión y el flujo de restablecimiento de contraseña que creó anteriormente.

Para obtener las URL del emisor para el flujo de usuarios de registro e inicio de sesión, y el flujo de usuarios de restablecimiento de contraseña, abra cada flujo y luego siga los pasos que se indican en Autoridad, en el paso 5a anteriormente en este artículo.

En este paso, tiene la opción de configurar ajustes adicionales para el Proveedor de identidad Azure AD B2C.

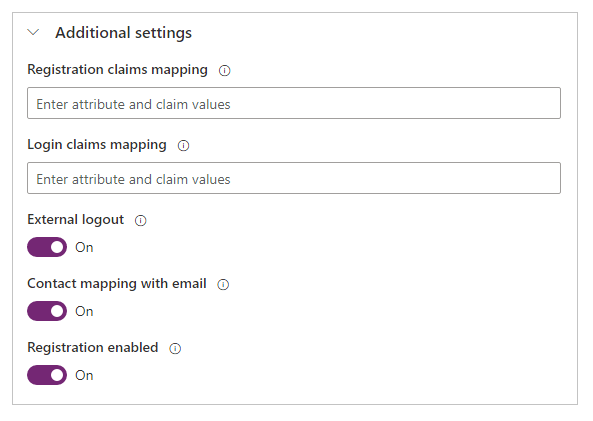

Asignación de reclamos de registro: no es necesario si se usan los atributos correo, nombre de pila, o apellido. Para obtener atributos adicionales, introduzca una lista de pares lógicos de nombre / reclamo que se utilizarán para asignar los valores de reclamo devueltos por Azure AD B2C (creado durante el registro) a los atributos en el registro de contacto.

Formato:field_logical_name=jwt_attribute_name, dondefield_logical_namees el nombre lógico del campo en los portales yjwt_attribute_namees el atributo con el valor devuelto por el proveedor de identidades.

Por ejemplo, si ha habilitado Título del trabajo (jobTitle) y Código postal (postalCode) como Atributos de usuario en su flujo de usuario y desea actualizar los campos de la tabla de contactos correspondientes Título del trabajo (título del trabajo) y Dirección 1: ZIP/Código postal (address1_postalcode), ingrese la asignación de reclamaciones comojobtitle=jobTitle,address1_postalcode=postalCode.Asignación de notificaciones de inicio de sesión: no es necesario si se usan los atributos correo, nombre de pila, o apellido. Para obtener atributos adicionales, introduzca una lista de pares lógicos de nombre / reclamo que se utilizarán para asignar los valores de reclamo devueltos por Azure AD B2C tras iniciar sesión a los atributos en el registro de contacto.

Formato:field_logical_name=jwt_attribute_name, dondefield_logical_namees el nombre lógico del campo en los portales yjwt_attribute_namees el atributo con el valor devuelto por el proveedor de identidades.

Por ejemplo, si ha habilitado Título del trabajo (jobTitle) y Código postal (postalCode) como Reclamaciones de aplicación en su flujo de usuario y desea actualizar los campos de la tabla de contactos correspondientes Título del trabajo (título del trabajo) y Dirección 1: ZIP/Código postal (address1_postalcode), ingrese la asignación de reclamaciones comojobtitle=jobTitle,address1_postalcode=postalCode.Cierre de sesión externo: elija si desea habilitar o deshabilitar el cierre de sesión federado:

- Seleccione Activar para que los usuarios se redirijan a la experiencia de usuario de inicio de sesión federado al cerrar sesión en el portal.

- Seleccione Desactivar para simplemente cerrar la sesión de los usuarios en el portal.

Mapeo de contactos con correo electrónico: especifique si los contactos se asignan a un correo electrónico correspondiente. Active este botón de alternancia para asociar un registro de contacto único con una dirección de correo electrónico coincidente y después asignar automáticamente el proveedor de identidad externo al contacto una vez que el usuario ha iniciado sesión correctamente.

Registro habilitado: active o desactive el registro abierto para su portal. Al desactivar este botón de alternancia, desactiva y oculta el registro de cuentas externas.

Seleccione Confirmar para ver un resumen de su configuración y completar la configuración del proveedor de identidad.

Consultar también

Migrar proveedores de identidades a Azure AD B2C

Nota

¿Puede indicarnos sus preferencias de idioma de documentación? Realice una breve encuesta. (tenga en cuenta que esta encuesta está en inglés)

La encuesta durará unos siete minutos. No se recopilan datos personales (declaración de privacidad).

Comentarios

Próximamente: A lo largo de 2024 iremos eliminando gradualmente GitHub Issues como mecanismo de comentarios sobre el contenido y lo sustituiremos por un nuevo sistema de comentarios. Para más información, vea: https://aka.ms/ContentUserFeedback.

Enviar y ver comentarios de