Configure un proveedor SAML 2.0 para portales

Nota

A partir del 12 de octubre de 2022, los portales de Power Apps son Power Pages. Más información: Microsoft Power Pages ya está disponible para el público en general (blog)

Pronto migraremos y fusionaremos la documentación de los portales de Power Apps con la documentación de Power Pages.

para proporcionar autenticación externa, se pueden agregar uno o varios proveedores de identidades compatibles con SAML 2.0. En este artículo se describe cómo configurar varios proveedores de identidades para integrarse con un portal que actúe como proveedor de servicios.

Nota

Cambios en la configuración de autenticación podría tardar unos minutos para reflejarse en el portal. Reinicie el portal usando las acciones del portal si desea que los cambios se reflejen de inmediato.

Para configurar un proveedor SAML 2.0:

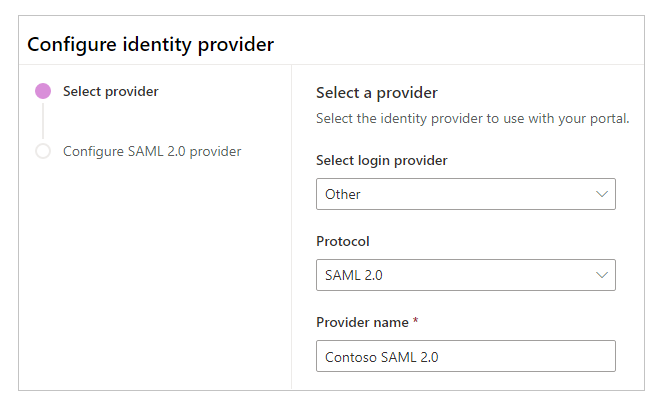

Seleccione Agregar proveedor para su portal.

Para Proveedor de inicio de sesión seleccione Otro.

Para Protocolo, seleccione SAML 2.0.

Escriba un nombre de proveedor.

Seleccione Siguiente.

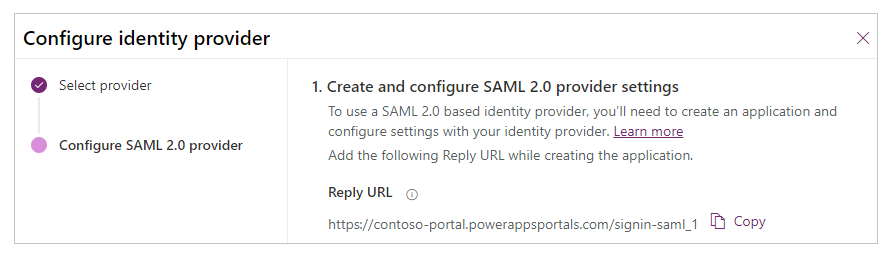

Cree la aplicación y configure los ajustes con su proveedor de identidades.

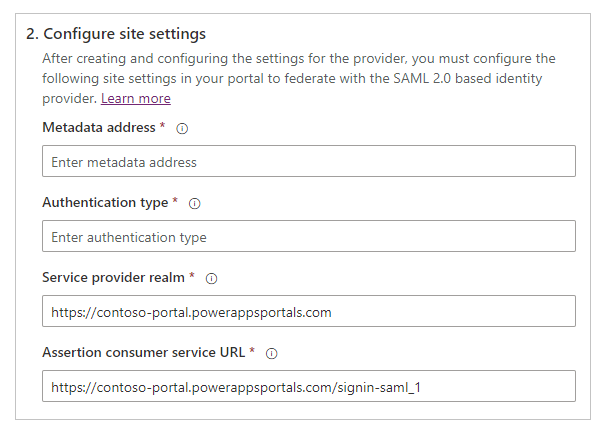

Ingrese la siguiente configuración del sitio para la configuración del portal.

Nota

Asegúrese de revisar y, si es necesario, cambiar los valores predeterminados.

Nombre Descripción Dirección de metadatos Ubicación del archivo de metadatos del proveedor de identidades SAML 2.0.

Ejemplo (Azure AD):https://login.microsoftonline.com/7e6ea6c7-a751-4b0d-bbb0-8cf17fe85dbb/federationmetadata/2007-06/federationmetadata.xmlTipo de autenticación Valor de Id. de entidad que especifica un nombre único global para el proveedor de identidades SAML 2.0.

Ejemplo (Azure AD):https://login.microsoftonline.com/7e6ea6c7-a751-4b0d-bbb0-8cf17fe85dbb/Dominio del proveedor de servicios URL del portal que especifica el dominio del proveedor de servicios para el proveedor de identidades SAML 2.0.

Ejemplo:https://contoso-portal.powerappsportals.com/URL del Servicio de consumidor de aserciones Dirección URL del portal correspondiente al punto de conexión (dirección URL) del proveedor de servicios. Esta URL es responsable de recibir y analizar una aserción SAML.

Ejemplo:https://contoso-portal.powerappsportals.com/signin-saml_1

Nota: Si está utilizando la URL del portal predeterminada, puede copiar y pegar la URL de respuesta como se muestra en el paso Crear y configurar el proveedor SAML 2.0. Si está usando un nombre de dominio personalizado, introduzca la URL manualmente. Asegúrese de que el valor ingresado aquí sea exactamente el mismo que el valor Redirigir URI para la aplicación en la configuración del proveedor de identidad (como Azure Portal).Seleccione Siguiente.

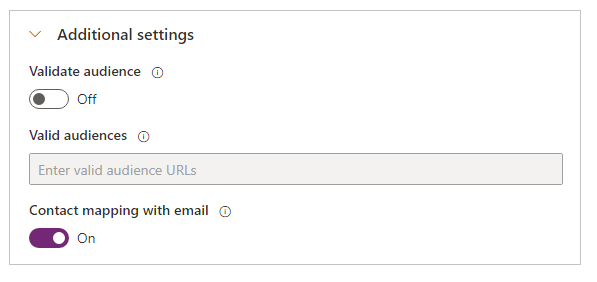

(Opcional) Configurar opciones adicionales.

Asignar nombre Descripción Validar audiencia Si se habilita, el público se validará durante la validación del token. Audiencias válidas Lista de direcciones URL de público separadas por comas. Asignación de contacto con correo electrónico Especifica si los contactos están asignados al correo electrónico correspondiente. Si se establece en Activado, el valor se asocia a un registro de contacto único con una dirección de correo electrónico coincidente, y asigna automáticamente el proveedor de identidad externo al contacto una vez que el usuario ha iniciado sesión correctamente. Seleccione Confirmar.

Para editar un proveedor SAML 2.0

Vea Editar un proveedor.

Consulte también

Configurar un proveedor SAML 2.0 para portales con Azure AD

Configurar un proveedor SAML 2.0 para portales con AD FS

Preguntas frecuentes sobre el uso de SAML 2.0 en portales

Nota

¿Puede indicarnos sus preferencias de idioma de documentación? Realice una breve encuesta. (tenga en cuenta que esta encuesta está en inglés)

La encuesta durará unos siete minutos. No se recopilan datos personales (declaración de privacidad).

Comentarios

Próximamente: A lo largo de 2024 iremos eliminando gradualmente GitHub Issues como mecanismo de comentarios sobre el contenido y lo sustituiremos por un nuevo sistema de comentarios. Para más información, vea: https://aka.ms/ContentUserFeedback.

Enviar y ver comentarios de