Inicio rápido: Búsqueda de la información confidencial de los archivos almacenados en un entorno local

En este inicio rápido, habilitará SharePoint para que permita el examen, y también instalará y configurará el analizador de Azure Information Protection para buscar la información confidencial que ha almacenado en un almacén de datos local.

Tiempo necesario: Puede finalizar esta configuración en menos de 15 minutos.

Requisitos previos

Para completar este inicio rápido necesita instalar:

| Requisito | Descripción |

|---|---|

| Una suscripción de apoyo | Necesitará una suscripción que incluya Azure Information Protection. |

| Cliente instalado | Necesitará el cliente clásico instalado en el equipo. Para implementar el cliente clásico de AIP, abra una incidencia de soporte técnico para obtener acceso a la descarga. |

| SQL Server Express | Necesitará SQL Server Express instalado en el equipo. Para instalarlo, vaya al Centro de descarga de Microsoft y seleccione Descargar ahora en la opción Express. En el instalador, seleccione el tipo de instalación Básico. |

| Azure AD | Su cuenta de dominio debe estar sincronizada con Azure AD. Si no está seguro de su cuenta, póngase en contacto con uno de los administradores del sistema. |

| Acceso a SharePoint | Para habilitar un examen de SharePoint, necesitará acceso y permisos a la directiva de SharePoint. |

Preparación de una carpeta y un archivo de prueba

Para realizar una prueba inicial que confirme que el analizador funciona:

Cree una nueva carpeta en un recurso compartido de red al que tenga acceso. Por ejemplo, asigne a esta carpeta el nombre TestScanner.

Cree y guarde un documento de Word en esa carpeta, que incluya el texto Tarjeta de crédito: 4242-4242-4242-4242.

Permiso para que los usuarios examinen los repositorios de SharePoint

Para usar el analizador en los repositorios de SharePoint, especifique la dirección URL de Azure Information Protection para detectar todos los sitios con esa dirección URL y examinarlos.

Para habilitar exámenes entre repositorios, agregue los siguientes permisos de SharePoint para el usuario que quiera examinar:

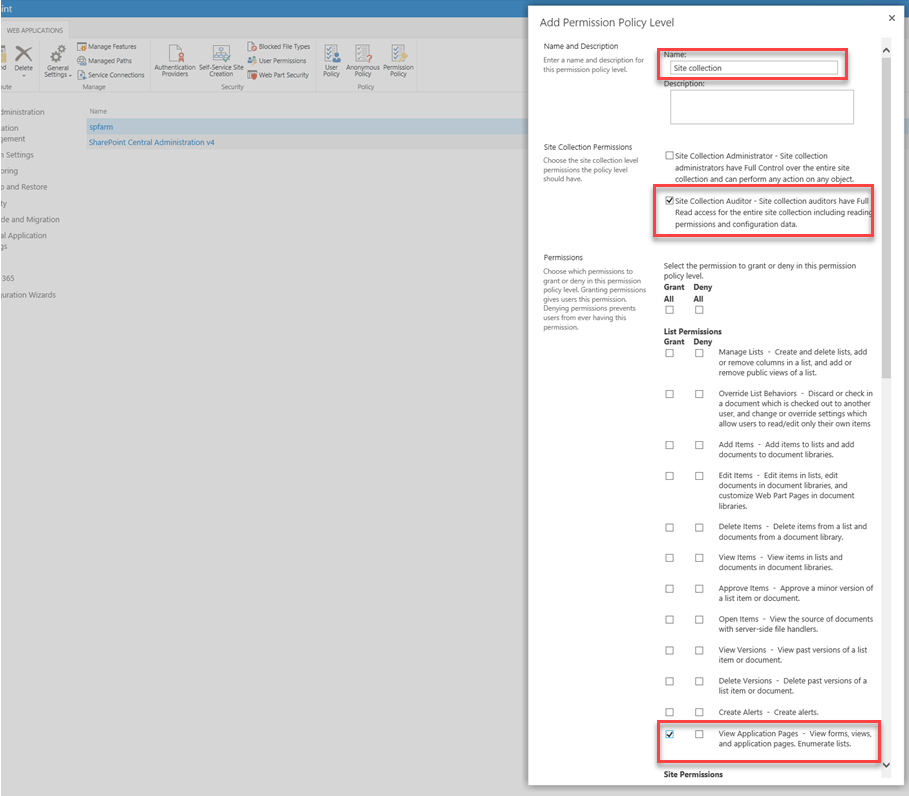

Abra SharePoint y seleccione Directiva de permisos y, luego, Agregar nivel de permisos de directiva.

En Permisos de la colección de sitios, seleccione la opción Site Collector Auditor (Auditor de recopilador de sitios).

En Permisos, seleccione Conceder en la opción Ver páginas de aplicaciones y haga clic en Guardar para guardar los cambios.

Después de confirmar los cambios, haga clic en Aceptar en el mensaje Directiva de aplicación web que se abre.

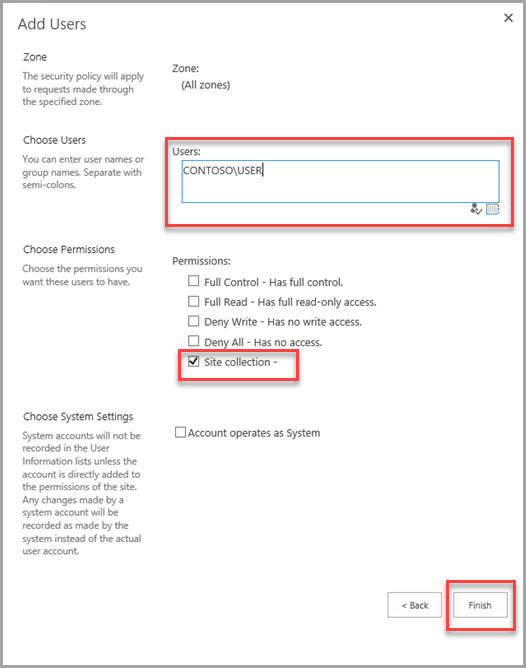

En la página Agregar usuarios, agregue el usuario que quiera usar para el examen en el campo Elegir usuarios. En Elegir permisos, seleccione la opción Colección de sitios y, luego, haga clic en Finalizar para aplicar los permisos creados al usuario que ha agregado o seleccionado.

Configuración de un perfil para el analizador

Antes de instalar el analizador, cree un perfil para él en Azure Portal. Este perfil contiene la configuración del analizador y las ubicaciones de los repositorios de datos para analizar.

Abra una nueva ventana del explorador e inicie sesión en Azure Portal. Después, vaya al panel Azure Information Protection.

Por ejemplo, en el cuadro de búsqueda de recursos, servicios y documentos: Comience a escribir information y seleccione Azure Information Protection.

Busque las opciones del analizador en el panel de la izquierda y seleccione Perfiles.

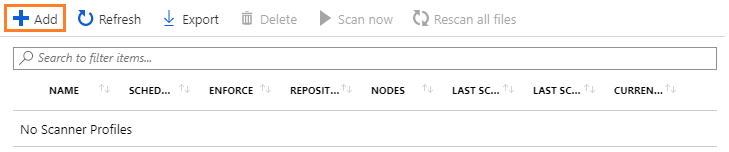

En el panel Azure Information Protection: Perfiles, seleccione Agregar:

En el panel Agregar un nuevo perfil, especifique un nombre para el analizador que se use para identificar sus opciones de configuración y los repositorios de datos que desea examinar. Por ejemplo, en este inicio rápido, podría especificar Inicio rápido. Cuando posteriormente instale el analizador, deberá especificar el mismo nombre de perfil.

Si lo desea, especifique una descripción para fines administrativos, a fin de facilitar la identificación del nombre de perfil del analizador.

Busque la sección Sensitivity policy (Directiva de confidencialidad); para este inicio rápido, seleccione solo una configuración: En Aplicar, seleccione Desactivado. A continuación, seleccione Guardar pero no cierre el panel.

Esta opción configura el analizador para realizar una detección puntual de todos los archivos de los repositorios de datos especificados. Este análisis busca todos los tipos conocidos de información confidencial, y no requiere que configure primero las etiquetas o las opciones de directiva de Azure Information Protection.

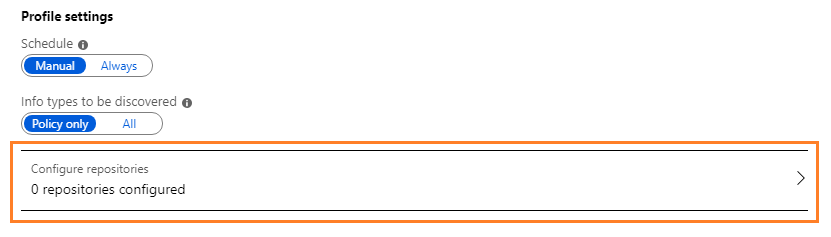

Ahora que el perfil está creado y guardado, puede volver a la opción Configuración de repositorios para especificar los almacenes de datos (carpeta de red) que se van a analizar.

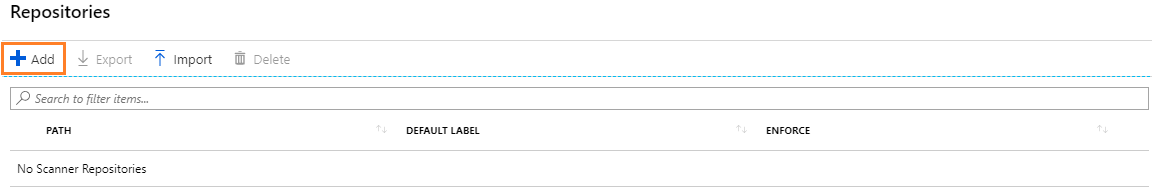

Todavía en el panel Agregar un nuevo perfil, seleccione Configuración de repositorios para abrir el panel Repositorios:

En el panel Repositorios, seleccione Agregar:

En el panel Repositorio, especifique la carpeta que creó antes. Por ejemplo:

\\server\TestScannerNo cambie el resto de los parámetros de este panel; manténgalos como Perfil predeterminado, lo que significa que el repositorio de datos hereda la configuración del perfil del analizador.

Seleccione Guardar.

De nuevo en el panel Azure Information Protection - Perfiles, ahora verá su perfil en la lista, junto con la columna SCHEDULE que muestra Manual y la columna ENFORCE está en blanco.

En la columna NODES (Nodos) se muestra 0 porque aún no ha instalado el analizador para este perfil.

Ahora está listo para instalar el analizador con el perfil de analizador que acaba de crear.

Instalación del escáner

Inicie una sesión de PowerShell con la opción Ejecutar como administrador.

Use este comando para instalar el analizador y especifique el nombre del recurso compartido de red y el nombre del perfil que guardó en Azure Portal:

Install-AIPScanner -SqlServerInstance <your network share name>\SQLEXPRESS -Profile <profile name>Cuando se le solicite, proporcione sus propias credenciales para el analizador mediante el <formato domain\user name> y, a continuación, la contraseña.

Inicio del análisis y confirmación de finalización

De nuevo en Azure Portal, actualice el panel Azure Information Protection - Profiles (Azure Information Protection: Perfiles) y verá que la columna NODES (Nodos) muestra ahora 1.

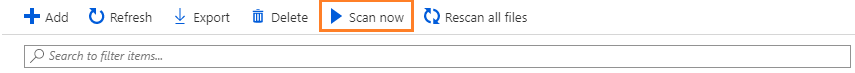

Seleccione el nombre del perfil y, luego, la opción Detectar ahora:

Si esta opción no está disponible después de seleccionar el perfil, el escáner no está conectado a Azure Information Protection. Revise la configuración y la conectividad a Internet.

Solo hay un archivo pequeño para inspeccionar, por lo que este análisis de prueba inicial será rápido:

Espere hasta que vea los valores que se muestran para las columnas LAST SCAN RESULTS (Últimos resultados del examen) y LAST SCAN (END TIME) (Último examen [Hora de finalización]).

Sugerencia

Como alternativa, solo para el analizador del cliente clásico:

Compruebe el registro de eventos local de Windows Aplicaciones y servicios, Azure Information Protection. Confirme el identificador de eventos de información 911 para el proceso MSIP.Scanner. La entrada del registro de eventos también contiene un resumen de los resultados del análisis.

Revisión de resultados detallados

Mediante el Explorador de archivos, busque los informes del escáner en %localappdata%\Microsoft\MSIP\Scanner\Reports. Abra el archivo de informe detallado con el formato .csv.

En Excel:

las dos primeras columnas muestran el repositorio del almacén de datos y el nombre de archivo.

Al consultar las columnas, verá una denominada Information Type Name (Nombre de tipo de información), que es la que más le interesa.

Para nuestra prueba inicial, muestra Credit Card Number (Número de tarjeta de crédito), uno de los muchos tipos de información confidencial que puede encontrar el analizador.

Análisis de sus propios datos

Edite su perfil del analizador y agregue un nuevo repositorio de datos, pero esta vez especifique su propio almacén de datos local en el que quiere analizar la información confidencial.

Especifique un recurso compartido de red (ruta de acceso UNC) o una URL de SharePoint Server a un sitio o una biblioteca de SharePoint.

Por ejemplo:

- Para un recurso compartido de red:

\\NAS\HR - Para una carpeta de SharePoint:

http://sp2016/Shared Documents

- Para un recurso compartido de red:

Reinicie de nuevo el analizador.

En la hoja Azure Information Protection: Perfiles, asegúrese de que está seleccionado el perfil y, a continuación, seleccione la opción Examinar ahora:

Vea los resultados nuevo cuando el análisis haya finalizado.

El tiempo que tarde el análisis depende de la cantidad de archivos que haya en el almacén de datos, su tamaño y su tipo.

Limpieza de recursos

En un entorno de producción, ejecutaría el analizador en un servidor de Windows Server, con una cuenta de servicio que se autentica en modo silencioso en el servicio de Azure Information Protection. También usaría una versión de nivel empresarial de SQL Server y es probable que especificase varios repositorios de datos.

Para limpiar los recursos y dejar el sistema listo para una implementación en producción, ejecute el siguiente comando para desinstalar el analizador en la sesión de PowerShell:

Uninstall-AIPScanner

Luego, reinicie el equipo.

Este comando no quita los elementos siguientes; por ello, debe quitarlos manualmente si no los necesita una vez finalizado este tutorial de inicio rápido:

La base de datos SQL Server que se creó mediante la ejecución del cmdlet Install-AIPScanner cuando se instaló el analizador de Azure Information Protection: AIPScanner_<profile>

Los informes del escáner se encuentran en %localappdata%\Microsoft\MSIP\Scanner\Reports.

La asignación de derechos de usuario Iniciar sesión como un servicio que se concedió a la cuenta de dominio para el equipo local.

Pasos siguientes

Este inicio rápido incluye la configuración mínima para que pueda ver rápidamente cómo el analizador puede encontrar información confidencial en almacenes de datos locales. Si está listo para instalar el analizador en un entorno de producción, vea Implementación del analizador de Azure Information Protection para clasificar y proteger automáticamente los archivos.

Si desea clasificar y proteger los archivos que contienen información confidencial, debe configurar las etiquetas para la clasificación y la protección automáticas: