Nota:

A partir del 31 de diciembre de 2022, se retira la extensión Microsoft Security Code Analysis (MSCA). MSCA se reemplaza por la extensión de Microsoft Security DevOps de Azure DevOps. Siga las instrucciones de Configurar para instalar y configurar la extensión.

Preguntas frecuentes generales

¿Puedo instalar la extensión en mi instancia de Azure DevOps Server (anteriormente Visual Studio Team Foundation Server) en lugar de en una instancia de Azure DevOps?

No. La extensión no está disponible para descargar e instalar Azure DevOps Server (anteriormente Visual Studio Team Foundation Server).

¿Tengo que ejecutar análisis de código de seguridad de Microsoft con mi compilación?

Es posible. Depende del tipo de herramienta de análisis. Es posible que el código fuente sea lo único necesario o que la salida de compilación sea necesaria.

Por ejemplo, Credential Scanner (CredScan) analiza los archivos dentro de la estructura de carpetas del repositorio de código. Debido a este análisis, puede ejecutar las tareas de compilación CredScan y Publish Security Analysis Logs en una compilación independiente para obtener resultados.

Para otras herramientas como BinSkim que analizan artefactos posteriores a la compilación, primero se requiere la compilación.

¿Puedo interrumpir mi compilación cuando se encuentran los resultados?

Sí. Puede introducir un salto de compilación cuando cualquier herramienta notifica un problema o problema en su archivo de registro. Agregue la tarea Compilación posterior al análisis y active la casilla para cualquier herramienta para la que quiera interrumpir la compilación.

En la interfaz de usuario de la tarea Post-Analysis, puede optar por interrumpir la compilación cuando cualquier herramienta notifique solo errores o errores y advertencias.

¿Cómo difieren los argumentos de la línea de comandos en Azure DevOps de esos argumentos en las herramientas de escritorio independientes?

Normalmente, las tareas de compilación de Azure DevOps son contenedores directos alrededor de los argumentos de la línea de comandos de las herramientas de seguridad. Puede pasar como argumentos a una tarea de compilación todo lo que normalmente pase a una herramienta de línea de comandos.

Diferencias notables:

- Las herramientas se ejecutan desde la carpeta de origen del agente $(Build.SourcesDirectory) o desde %BUILD_SOURCESDIRECTORY%. Un ejemplo es C:\agent_work\1\s.

- Las rutas de acceso de los argumentos pueden ser relativas a la raíz del directorio de origen enumerado anteriormente. Las rutas de acceso también pueden ser absolutas. Las rutas de acceso absolutas se obtienen mediante variables de compilación de Azure DevOps o mediante la ejecución de un agente local con ubicaciones de implementación conocidas de recursos locales.

- Las herramientas proporcionan automáticamente una ruta de acceso o carpeta del archivo de salida. Si proporciona una ubicación de salida para una tarea de compilación, esa ubicación se reemplaza por una ruta de acceso a nuestra ubicación conocida de registros en el agente de compilación.

- Otros argumentos de la línea de comandos se cambian para algunas herramientas. Un ejemplo es la adición o eliminación de opciones que garantizan que no se inicie ninguna GUI.

¿Puedo ejecutar una tarea de compilación como Credential Scanner en varios repositorios en una compilación de Azure DevOps?

No. No se admite la ejecución de las herramientas de desarrollo seguras en varios repositorios de una sola canalización.

El archivo de salida que especificó no se está creando o no puedo encontrar el archivo de salida que especificó.

Las tareas de compilación filtran algunas entradas de usuario. Para esta pregunta específicamente, actualizan la ubicación del archivo de salida generado para que sea una ubicación común en el agente de compilación. Para obtener más información sobre esta ubicación, consulte las siguientes preguntas.

¿Dónde se guardan los archivos de salida generados por las herramientas?

Las tareas de compilación agregan automáticamente rutas de acceso de salida a esta ubicación conocida en el agente de compilación: $(Agent.BuildDirectory)_sdt\logs. Dado que normalizamos en esta ubicación, todos los equipos que producen o consumen registros de análisis de código tienen acceso a la salida.

¿Puedo poner en cola una compilación para ejecutar estas tareas en un agente de compilación hospedado?

Sí. Todas las tareas y herramientas de la extensión se pueden ejecutar en un agente de compilación hospedado.

Nota:

La tarea de compilación antimalware Scanner requiere un agente de compilación con Windows Defender habilitado. Visual Studio 2017 hospedado y versiones posteriores proporcionan este tipo de agente. La tarea de compilación no se ejecutará en el agente hospedado de Visual Studio 2015.

Aunque las firmas no se pueden actualizar en estos agentes, las firmas siempre deben tener menos de tres horas de antigüedad.

¿Puedo ejecutar estas tareas de compilación como parte de una canalización de versión en lugar de una canalización de compilación?

En la mayoría de los casos, sí.

Sin embargo, Azure DevOps no admite la ejecución de tareas dentro de canalizaciones de versión cuando esas tareas publican artefactos. Esta falta de compatibilidad impide que la tarea Publicar registros de análisis de seguridad se ejecute correctamente en una canalización de versión. En su lugar, se produce un error descriptivo en la tarea.

¿Desde dónde descargan las tareas de compilación las herramientas?

Las tareas de compilación pueden descargar los paquetes NuGet de las herramientas de la fuente de administración de paquetes de Azure DevOps. Las tareas de compilación también pueden usar el Administrador de paquetes de Node, que debe estar preinstalado en el agente de compilación. Un ejemplo de esta instalación es el comando npm install tslint.

¿Qué efecto tiene la instalación de la extensión en mi organización de Azure DevOps?

Tras su instalación, las tareas de compilación de seguridad proporcionadas por la extensión están disponibles para todos los usuarios de la organización. Al crear o editar una canalización de Azure, estas tareas están disponibles en la lista de recopilación de tareas de compilación. De lo contrario, la instalación de la extensión en la organización de Azure DevOps no tiene ningún efecto. La instalación no modifica ninguna configuración de cuenta, configuración del proyecto ni canalizaciones.

¿La instalación de la extensión modifica mi instancia de Azure Pipelines existente?

No. La instalación de la extensión hace que las tareas de compilación de seguridad estén disponibles para agregarlas a las canalizaciones. Todavía es necesario agregar o actualizar definiciones de compilación para que las herramientas puedan trabajar con el proceso de compilación.

Preguntas más frecuentes específicas de tareas

Las preguntas específicas de las tareas de compilación se enumeran en esta sección.

Analizador de credenciales

¿Cuáles son los escenarios y ejemplos de supresión comunes?

Estos son los detalles de dos de los escenarios de supresión más comunes.

Para suprimir todas las apariciones de un secreto determinado dentro de la ruta de acceso especificada

La clave hash del secreto del archivo de salida credScan es necesaria, como se muestra en el ejemplo siguiente.

{

"tool": "Credential Scanner",

"suppressions": [

{

"hash": "CLgYxl2FcQE8XZgha9/UbKLTkJkUh3Vakkxh2CAdhtY=",

"_justification": "Secret used by MSDN sample, it is fake."

}

]

}

Advertencia

La clave hash se genera mediante una parte del valor coincidente o contenido del archivo. Cualquier revisión de código fuente puede cambiar la clave hash y deshabilitar la regla de supresión.

Para suprimir todos los secretos de un archivo especificado o para suprimir el propio archivo de secretos

La expresión de archivo puede ser un nombre de archivo. También puede ser la parte basename de una ruta de acceso de archivo completa o un nombre de archivo. No se admiten caracteres comodín.

En los ejemplos siguientes se muestra cómo suprimir el archivo <InputPath>\src\JS\lib\angular.js

Ejemplos de reglas de supresión válidas:

- <InputPath>\src\JS\lib\angular.js: suprime el archivo en la ruta de acceso especificada.

- \src\JS\lib\angular.js

- \JS\lib\angular.js

- \lib\angular.js

- angular.js: suprime cualquier archivo con el mismo nombre.

{

"tool": "Credential Scanner",

"suppressions": [

{

"file": "\\files\\AdditonalSearcher.xml",

"_justification": "Additional CredScan searcher specific to my team"

},

{

"file": "\\files\\unittest.pfx",

"_justification": "Legitimate UT certificate file with private key"

}

]

}

Advertencia

Todos los secretos futuros agregados al archivo también se suprimirán automáticamente.

¿Cuáles son las directrices recomendadas para administrar secretos?

Los siguientes recursos le ayudan a administrar de forma segura los secretos y acceder a la información confidencial desde dentro de las aplicaciones:

- Azure Key Vault

- de Azure Active Directory (Azure AD)

- de Managed Service Identity (MSI) de Azure AD

- Identidades administradas para recursos de Azure

- identidades administradas en Azure App Service y Azure Functions

- de biblioteca appAuthentication de

Para obtener más información, consulte la entrada de blog Managing Secrets Securely in the Cloud.

¿Puedo escribir mis propios buscadores personalizados?

Credential Scanner se basa en un conjunto de buscadores de contenido que se definen normalmente en el archivo buildsearchers.xml. El archivo contiene una matriz de objetos serializados XML que representan un objeto ContentSearcher. El programa se distribuye con un conjunto de buscadores bien probados. Pero también puede implementar sus propios buscadores personalizados.

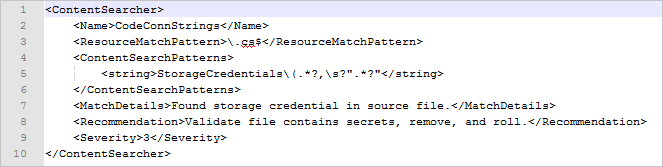

Un buscador de contenido se define de la siguiente manera:

Nombre: nombre descriptivo del buscador que se usará en los archivos de salida del analizador de credenciales. Se recomienda usar la convención de nomenclatura de mayúsculas y minúsculas para los nombres de los buscadores.

RuleId: el identificador opaco estable del buscador:

- A un buscador predeterminado de Credential Scanner se le asigna un valor RuleId como CSCAN0010, CSCAN0020 o CSCAN0030. El último dígito está reservado para combinar o dividir grupos de buscadores a través de expresiones regulares (regex).

- El RuleId valor de un buscador personalizado debe tener su propio espacio de nombres. Entre los ejemplos se incluyen el espacio de nombres CSCAN-<>0010, el espacio de nombres CSCAN-<>0020 y el espacio de nombres CSCAN-<>0030.

- Un nombre completo del buscador es la combinación de un valor RuleId y un nombre del buscador. Entre los ejemplos se incluyen CSCAN0010. KeyStoreFiles y CSCAN0020. Base64EncodedCertificate.

ResourceMatchPattern: regex de extensiones de archivo para comprobar en el buscador.

ContentSearchPatterns: matriz de cadenas que contienen instrucciones regex que deben coincidir. Si no se definen patrones de búsqueda, se devuelven todos los archivos que coincidan con el valor de ResourceMatchPattern.

ContentSearchFilters: matriz de cadenas que contienen instrucciones regex para filtrar falsos positivos específicos del buscador.

MatchDetails: un mensaje descriptivo, instrucciones de mitigación o ambos que se van a agregar para cada coincidencia del buscador.

Recomendación: el contenido del campo de sugerencias para una coincidencia con el formato de informe PREfast.

Gravedad: un entero que refleja el nivel de gravedad de un problema. El nivel de gravedad más alto tiene el valor 1.

de configuración del analizador de credenciales

de configuración del analizador de credenciales

Analizadores de Roslyn

¿Cuáles son los errores comunes al usar la tarea Analizadores de Roslyn?

El proyecto se restauró con una versión incorrecta de Microsoft.NETCore.App

Mensaje de error completo:

"Error: El proyecto se restauró con Microsoft.NETCore.App versión x.x.x, pero con la configuración actual, la versión y.y.y se usaría en su lugar. Para resolver este problema, asegúrese de que se usan las mismas opciones de configuración para la restauración y para las operaciones posteriores, como compilación o publicación. Normalmente, este problema puede producirse si la propiedad RuntimeIdentifier se establece durante la compilación o publicación, pero no durante la restauración".

Dado que las tareas de Roslyn Analyzers se ejecutan como parte de la compilación, el árbol de origen de la máquina de compilación debe estar en un estado compilable.

Un paso entre la compilación principal y los pasos de Roslyn Analyzers podría haber colocado el árbol de origen en un estado que impida la compilación. Este paso adicional probablemente es dotnet.exe publicar. Intente duplicar el paso que realiza una restauración de NuGet justo antes del paso Analizadores de Roslyn. Este paso duplicado podría devolver el árbol de origen en un estado compilable.

csc.exe no se puede crear una instancia del analizador

Mensaje de error completo:

"'csc.exe' salió con el código de error 1: no se puede crear una instancia del analizador AAAA a partir de C:\BBBB.dll : no se pudo cargar el archivo o ensamblado 'Microsoft.CodeAnalysis, Version=X.X.X.X, Culture=neutral, PublicKeyToken=31bf3856ad364e35' o una de sus dependencias. El sistema no encuentra el archivo especificado".

Asegúrese de que el compilador admite analizadores de Roslyn. La ejecución del comando csc.exe /version debe notificar un valor de versión de 2.6 o posterior.

A veces, un archivo .csproj puede invalidar la instalación de Visual Studio de la máquina de compilación haciendo referencia a un paquete de Microsoft.Net.Compilers. Si no pretende usar una versión específica del compilador, quite las referencias a Microsoft.Net.Compilers. De lo contrario, asegúrese de que la versión del paquete al que se hace referencia también es 2.6 o posterior.

Intente obtener la ruta de acceso del registro de errores, que se especifica en la opción csc.exe /errorlog. La opción y la ruta de acceso aparecen en el registro de la tarea de compilación de Analizadores de Roslyn. Podrían parecerse a /errorlog:F:\ts-services-123_work\456\s\Some\Project\Code\Code.csproj.sarif

La versión del compilador de C# no es lo suficientemente reciente

Para obtener las versiones más recientes del compilador de C#, vaya a Microsoft.Net.Compilers. Para obtener la versión instalada, ejecute csc.exe /version en un símbolo del sistema. Asegúrese de hacer referencia a un paquete NuGet Microsoft.Net.Compilers que sea la versión 2.6 o posterior.

No se encuentran los registros de MSBuild y VSBuild

La tarea de compilación de Analizadores de Roslyn debe consultar Azure DevOps para el registro de MSBuild desde la tarea de compilación de MSBuild. Si la tarea del analizador se ejecuta inmediatamente después de la tarea de MSBuild, el registro aún no estará disponible. Coloque otras tareas entre la tarea MSBuild y la tarea Analizadores de Roslyn. Algunos ejemplos de otras tareas son BinSkim y AntiMalware Scanner.

Pasos siguientes

Si necesita ayuda adicional, el soporte técnico de análisis de código de seguridad de Microsoft está disponible de lunes a viernes de 9:00 a 5:00 p. m. hora estándar del Pacífico.

Incorporación: consulte nuestra documentación de incorporación de

Soporte técnico: envíe un correo electrónico a nuestro equipo en soporte técnico de análisis de código de seguridad de Microsoft