Nota:

El acceso a esta página requiere autorización. Puede intentar iniciar sesión o cambiar directorios.

El acceso a esta página requiere autorización. Puede intentar cambiar los directorios.

Nota:

Azure Spring Apps es el nuevo nombre del servicio Azure Spring Cloud. Aunque el servicio tiene un nuevo nombre, verá el nombre antiguo en algunos lugares durante un tiempo mientras trabajamos para actualizar recursos, como capturas de pantalla, vídeos y diagramas.

Este artículo se aplica a: ✔️ Estándar ✔️ Empresa

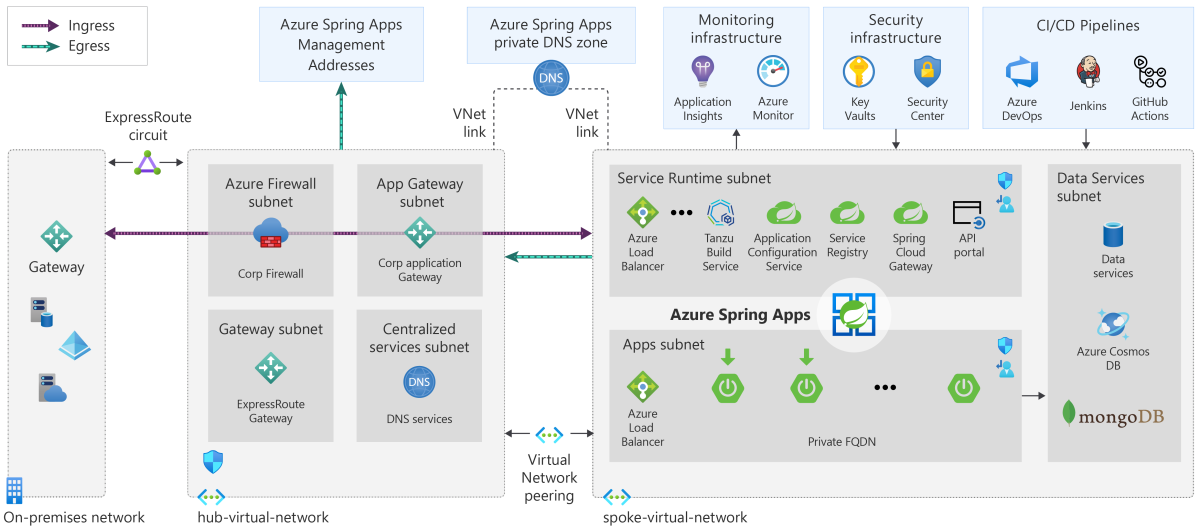

Esta arquitectura de referencia es una base que utiliza un diseño típico de concentrador y periféricos para el uso de Azure Spring Apps. En el diseño, Azure Spring Apps se implementa en un único satélite que depende de los servicios compartidos hospedados en el centro de red. La arquitectura se construye con componentes para lograr los principios en el Microsoft Azure Well-Architected Framework.

Hay dos tipos de Azure Spring Apps: Plan estándar y Plan Enterprise.

El plan estándar de Azure Spring Apps se compone de Spring Cloud Config Server, Spring Cloud Service Registry y el servicio de compilación kpack.

El plan Enterprise de Azure Spring Apps se compone del Servicio de Compilación de VMware Tanzu®, el Servicio de Configuración de Aplicaciones para VMware Tanzu®, el Registro de Servicio de VMware Tanzu®, Spring Cloud Gateway para VMware Tanzu®, y el Portal de API para VMware Tanzu®.

Para ver una implementación de esta arquitectura, consulte la arquitectura de referencia de Azure Spring Apps en GitHub.

Entre las opciones de implementación de esta arquitectura se incluyen Azure Resource Manager (ARM), Terraform, la CLI de Azure y Bicep. Los artefactos de este repositorio proporcionan una base que puede personalizar para su entorno. Puede agrupar recursos como Azure Firewall o Application Gateway en diferentes grupos de recursos o suscripciones. Esta agrupación ayuda a mantener diferentes funciones independientes, como la infraestructura de TI, la seguridad, los equipos de aplicaciones empresariales, etc.

Planificación del espacio de direcciones

Azure Spring Apps requiere dos subredes dedicadas:

- Tiempo de ejecución del servicio

- Aplicaciones de Spring Boot

Cada una de estas subredes requiere un clúster de Azure Spring Apps dedicado. Varios clústeres no pueden compartir las mismas subredes. El tamaño mínimo de cada subred es /28. El número de instancias de aplicación que Azure Spring Apps puede admitir varía en función del tamaño de la subred. Puede encontrar los requisitos detallados de red virtual en la sección Requisitos de red virtual de Implementación de Azure Spring Apps en una red virtual.

Advertencia

El tamaño de subred seleccionado no se puede superponer con el espacio de direcciones de red virtual existente y no debe superponerse con ningún intervalo de direcciones de subred local o emparejado.

Casos de uso

Los usos habituales de esta arquitectura incluyen:

- Aplicaciones privadas: aplicaciones internas implementadas en entornos de nube híbrida

- Aplicaciones públicas: aplicaciones orientadas externamente

Estos casos de uso son similares, excepto por sus reglas de seguridad y tráfico de red. Esta arquitectura está diseñada para admitir los matices de cada uno.

Aplicaciones privadas

En la lista siguiente se describen los requisitos de infraestructura para las aplicaciones privadas. Estos requisitos son típicos en entornos altamente regulados.

- Una subred solo debe tener una instancia de Azure Spring Apps.

- Se debe aplicar el cumplimiento de al menos una prueba comparativa de seguridad.

- Los registros del servicio de nombres de dominio (DNS) del host de aplicación deben almacenarse en DNS privado de Azure.

- Las dependencias de servicio de Azure deben comunicarse a través de puntos de conexión de servicio o Private Link.

- Los datos en reposo deben cifrarse.

- Los datos en tránsito deben cifrarse.

- Las canalizaciones de implementación de DevOps se pueden usar (por ejemplo, Azure DevOps) y requieren conectividad de red a Azure Spring Apps.

- El tráfico de salida debe viajar a través de una aplicación virtual de red central (NVA) (por ejemplo, Azure Firewall).

- Si Azure Spring Apps Config Server se usa para cargar propiedades de configuración desde un repositorio, el repositorio debe ser privado.

- El enfoque de seguridad de confianza cero de Microsoft requiere que los secretos, los certificados y las credenciales se almacenen en un almacén seguro. El servicio recomendado es Azure Key Vault.

- La resolución de nombres de los hosts en las instalaciones y en la nube debe ser bidireccional.

- No hay salida directa a la red pública de Internet, excepto el tráfico del plano de control.

- No se deben modificar los grupos de recursos administrados por la implementación de Azure Spring Apps.

- No se deben modificar las subredes administradas por la implementación de Azure Spring Apps.

En la lista siguiente se muestran los componentes que componen el diseño:

- Red en las instalaciones

- Servicio de nombres de dominio (DNS)

- Puerta de enlace

- Suscripción del hub

- Subred de la puerta de enlace de aplicaciones

- Subred de Azure Firewall

- Subred de servicios compartidos

- Suscripción conectada

- Subred de Azure Bastion

- Virtual Network Peer

En la lista siguiente se describen los servicios de Azure en esta arquitectura de referencia:

azure Key Vault: un servicio de administración de credenciales respaldado por hardware que tiene una estrecha integración con los servicios de identidad de Microsoft y los recursos de proceso.

azure Monitor: un conjunto integral de servicios de supervisión para aplicaciones que se implementan tanto en Azure como en el entorno local.

Azure Pipelines: un servicio de integración continua y desarrollo continuo (CI/CD) completo que puede implementar automáticamente aplicaciones de Spring Boot actualizadas en Azure Spring Apps.

Microsoft Defender for Cloud: un sistema unificado de administración de seguridad y protección contra amenazas para cargas de trabajo en entornos locales, varias nubes y Azure.

Azure Spring Apps: un servicio administrado diseñado y optimizado específicamente para aplicaciones basadas en Spring Boot de Java y aplicaciones basadas en .NET de Steeltoe.

Los siguientes diagramas representan un diseño 'hub-and-spoke' bien estructurado que aborda los requisitos mencionados anteriormente.

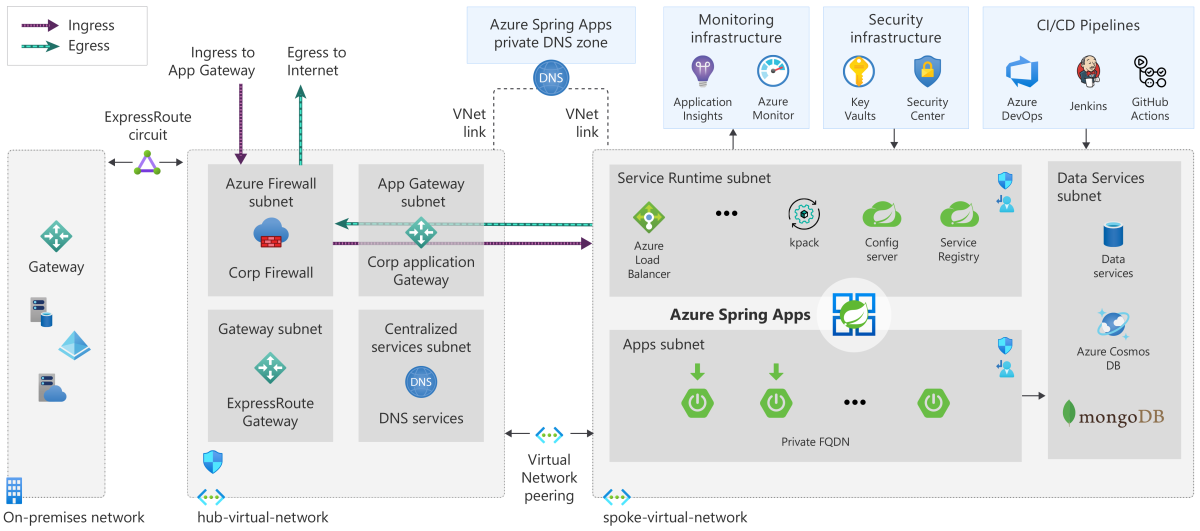

Aplicaciones públicas

En la lista siguiente se describen los requisitos de infraestructura para las aplicaciones públicas. Estos requisitos son típicos en entornos altamente regulados.

- Una subred solo debe tener una instancia de Azure Spring Apps.

- Se debe aplicar el cumplimiento de al menos una prueba comparativa de seguridad.

- Los registros del servicio de nombres de dominio (DNS) del host de aplicación deben almacenarse en DNS privado de Azure.

- Azure DDoS Protection debe estar habilitado.

- Las dependencias de servicio de Azure deben comunicarse a través de puntos de conexión de servicio o Private Link.

- Los datos en reposo deben cifrarse.

- Los datos en tránsito deben cifrarse.

- Las canalizaciones de implementación de DevOps se pueden usar (por ejemplo, Azure DevOps) y requieren conectividad de red a Azure Spring Apps.

- El tráfico de salida debe viajar a través de una aplicación virtual de red central (NVA) (por ejemplo, Azure Firewall).

- El tráfico de entrada se debe administrar mediante al menos Application Gateway o Azure Front Door.

- Las direcciones enrutables de Internet deben almacenarse en DNS público de Azure.

- El enfoque de seguridad de confianza cero de Microsoft requiere que los secretos, los certificados y las credenciales se almacenen en un almacén seguro. El servicio recomendado es Azure Key Vault.

- La resolución de nombres de los hosts en las instalaciones y en la nube debe ser bidireccional.

- No hay salida directa a la red pública de Internet, excepto el tráfico del plano de control.

- No se deben modificar los grupos de recursos administrados por la implementación de Azure Spring Apps.

- No se deben modificar las subredes administradas por la implementación de Azure Spring Apps.

En la lista siguiente se muestran los componentes que componen el diseño:

- Red en las instalaciones

- Servicio de nombres de dominio (DNS)

- Puerta de enlace

- Suscripción del hub

- Subred de la puerta de enlace de aplicaciones

- Subred de Azure Firewall

- Subred de servicios compartidos

- Suscripción conectada

- Subred de Azure Bastion

- Virtual Network Peer

En la lista siguiente se describen los servicios de Azure en esta arquitectura de referencia:

es-ES: Azure Application Firewall: una característica de Azure Application Gateway que proporciona protección centralizada a las aplicaciones frente a exploits y vulnerabilidades comunes.

Azure Application Gateway: un balanceador de carga responsable del tráfico de aplicaciones con descarga de TLS que opera en la capa 7.

azure Key Vault: un servicio de administración de credenciales respaldado por hardware que tiene una estrecha integración con los servicios de identidad de Microsoft y los recursos de proceso.

azure Monitor: un conjunto integral de servicios de supervisión para aplicaciones que se implementan tanto en Azure como en el entorno local.

Azure Pipelines: un servicio de integración continua y desarrollo continuo (CI/CD) completo que puede implementar automáticamente aplicaciones de Spring Boot actualizadas en Azure Spring Apps.

Microsoft Defender for Cloud: un sistema unificado de administración de seguridad y protección contra amenazas para cargas de trabajo en entornos locales, varias nubes y Azure.

Azure Spring Apps: un servicio administrado diseñado y optimizado específicamente para aplicaciones basadas en Spring Boot de Java y aplicaciones basadas en .NET de Steeltoe.

Los siguientes diagramas representan un diseño de hub and spoke bien arquitectado que cumple con los requisitos anteriores. Solo la red hub-virtual-network se comunica con Internet:

Conectividad local de Azure Spring Apps

Las aplicaciones de Azure Spring Apps pueden comunicarse con varios recursos de Azure, locales y externos. Mediante el diseño hub-and-spoke, las aplicaciones pueden enrutar el tráfico externamente o a la red local mediante ExpressRoute o una red privada virtual (VPN) de sitio a sitio.

Consideraciones sobre el Marco de buena arquitectura de Azure

El Azure Well-Architected Framework es un conjunto de principios rectores que se deben seguir para establecer una base de infraestructura sólida. El marco contiene las siguientes categorías: optimización de costos, excelencia operativa, eficiencia del rendimiento, confiabilidad y seguridad.

Optimización de costos

Debido a la naturaleza del diseño del sistema distribuido, la expansión de la infraestructura es una realidad. Esta realidad da como resultado costos inesperados e incontrolables. Azure Spring Apps se crea mediante componentes que se escalan para que pueda satisfacer la demanda y optimizar el costo. El núcleo de esta arquitectura es Azure Kubernetes Service (AKS). El servicio está diseñado para reducir la complejidad y la sobrecarga operativa de la administración de Kubernetes, lo que incluye eficiencias en el costo operativo del clúster.

Puede implementar diferentes aplicaciones y tipos de aplicación en una sola instancia de Azure Spring Apps. El servicio admite el escalado automático de aplicaciones desencadenadas por métricas o programaciones que pueden mejorar el uso y la rentabilidad.

También puede usar Application Insights y Azure Monitor para reducir el costo operativo. Con la visibilidad proporcionada por la solución de registro completa, puede implementar la automatización para escalar los componentes del sistema en tiempo real. También puede analizar los datos de registro para revelar ineficacias en el código de aplicación que puede abordar para mejorar el costo general y el rendimiento del sistema.

Excelencia operativa

Azure Spring Apps aborda varios aspectos de la excelencia operativa. Puede combinar estos aspectos para asegurarse de que el servicio se ejecuta de forma eficaz en entornos de producción, como se describe en la lista siguiente:

- Puede usar Azure Pipelines para asegurarse de que las implementaciones son confiables y coherentes, a la vez que le ayudan a evitar errores humanos.

- Puede usar Azure Monitor y Application Insights para almacenar datos de registro y telemetría. Puede evaluar los datos recopilados de registro y métricas para garantizar el estado y el rendimiento de las aplicaciones. La supervisión del rendimiento de aplicaciones (APM) está totalmente integrada en el servicio a través de un agente de Java. Este agente proporciona visibilidad de todas las aplicaciones y dependencias implementadas sin necesidad de código adicional. Para más información, consulte la entrada de blog Supervisar sin esfuerzo las aplicaciones y las dependencias en Azure Spring Apps.

- Puede usar Microsoft Defender for Cloud para asegurarse de que las aplicaciones mantienen la seguridad proporcionando una plataforma para analizar y evaluar los datos proporcionados.

- El servicio admite varios patrones de implementación. Para más información, consulte Configuración de un entorno de ensayo en Azure Spring Apps.

Fiabilidad

Azure Spring Apps se basa en AKS. Aunque AKS proporciona un nivel de resistencia a través de la agrupación en clústeres, esta arquitectura de referencia va aún más incorporando servicios y consideraciones arquitectónicas para aumentar la disponibilidad de la aplicación si se produce un error de componente.

Basándose en un diseño de concentrador y radio bien definido, la base de esta arquitectura garantiza que se puede desplegar en varias regiones. En el caso de uso de la aplicación privada, la arquitectura usa Dns privado de Azure para garantizar la disponibilidad continua durante un error geográfico. Para el caso de uso de la aplicación pública, Azure Front Door y Azure Application Gateway garantizan la disponibilidad.

Seguridad

La seguridad de esta arquitectura se aborda mediante su adhesión a controles y pruebas comparativas definidos por el sector. En este contexto, "control" significa un procedimiento recomendado conciso y bien definido, como "Emplear el principio de privilegios mínimos al implementar el acceso al sistema de información. IAM-05" Los controles de esta arquitectura proceden de Cloud Control Matrix (CCM) de la Cloud Security Alliance (CSA) y la Microsoft Azure Foundations Benchmark (MAFB) por el centro de para la seguridad de Internet (CIS). En los controles aplicados, el enfoque se centra en los principios de diseño de seguridad principales de la gobernanza, las redes y la seguridad de las aplicaciones. Es su responsabilidad controlar los principios de diseño de identidad, administración de acceso y almacenamiento en relación con la infraestructura de destino.

Gobernanza

El aspecto principal de la gobernanza que aborda esta arquitectura es la segregación a través del aislamiento de los recursos de red. En el CCM, DCS-08 recomienda el control de entrada y salida para el centro de datos. Para satisfacer el control, la arquitectura utiliza un diseño tipo hub-and-spoke con grupos de seguridad de red (NSG) para filtrar el tráfico este-oeste entre los recursos. La arquitectura también filtra el tráfico entre los servicios centrales del concentrador y los recursos del satélite. La arquitectura usa una instancia de Azure Firewall para administrar el tráfico entre Internet y los recursos de la arquitectura.

En la lista siguiente se muestra el control que aborda la seguridad del centro de datos en esta referencia:

| Identificador de control CCM de CSA | Dominio de control CCM de CSA |

|---|---|

| DCS-08 | Seguridad del centro de datos: entrada de personas no autorizadas |

Red

El diseño de red que respalda esta arquitectura se deriva del modelo tradicional de hub and spoke. Esta decisión garantiza que el aislamiento de red sea una construcción fundamental. El control CCM IVS-06 recomienda que el tráfico entre redes y máquinas virtuales esté restringido y supervisado entre entornos confiables y no confiables. Esta arquitectura adopta el control mediante la implementación de los NSG para el tráfico este-oeste (dentro del "centro de datos") y Azure Firewall para el tráfico norte-sur (fuera del "centro de datos"). El control de CCM IPY-04 recomienda que la infraestructura use protocolos de red seguros para el intercambio de datos entre servicios. Los servicios de Azure que admiten esta arquitectura usan protocolos seguros estándar, como TLS para HTTP y SQL.

En la lista siguiente se muestran los controles CCM que abordan la seguridad de red en esta referencia:

| Identificador de control CCM de CSA | Dominio de control CCM de CSA |

|---|---|

| IPY-04 | Protocolos de red |

| IVS-06 | Seguridad de redes |

La implementación de red se refuerza aún más mediante la definición de controles del MAFB. Los controles garantizan que el tráfico en el entorno esté restringido desde la red pública de Internet.

En la lista siguiente se muestran los controles CIS que abordan la seguridad de red en esta referencia:

| Identificador de control CIS | Descripción del control CIS |

|---|---|

| 6.2 | Asegúrese de que el acceso SSH está restringido desde Internet. |

| 6.3 | Asegúrese de que ninguna base de datos SQL permita la entrada 0.0.0.0/0 (ANY IP). |

| 6.5 | Asegúrese de que Network Watcher está habilitado. |

| 6.6 | Asegúrese de que la entrada mediante UDP está restringida desde Internet. |

Azure Spring Apps requiere que el tráfico de administración salga de Azure cuando se implementa en un entorno protegido. Debe permitir las reglas de red y aplicación enumeradas en Responsabilidades del cliente para ejecutar Azure Spring Apps en una red virtual.

Seguridad de la aplicación

Este principio de diseño abarca los componentes fundamentales de la identidad, la protección de datos, la administración de claves y la configuración de la aplicación. Por diseño, una aplicación implementada en Azure Spring Apps se ejecuta con privilegios mínimos necesarios para funcionar. El conjunto de controles de autorización está directamente relacionado con la protección de datos cuando se usa el servicio. La administración de claves refuerza este enfoque de seguridad de aplicaciones en capas.

En la lista siguiente se muestran los controles CCM que abordan la administración de claves en esta referencia:

| Identificador de control CCM de CSA | Dominio de control CCM de CSA |

|---|---|

| EKM-01 | Derechos de cifrado y administración de claves |

| EKM-02 | Generación de claves de cifrado y administración de claves |

| EKM-03 | Cifrado y administración de claves protección de datos confidenciales |

| EKM-04 | Cifrado y gestión de claves: almacenamiento y acceso |

Desde el CCM, EKM-02 y EKM-03 recomiendan directivas y procedimientos para administrar claves y usar protocolos de cifrado para proteger los datos confidenciales. EKM-01 recomienda que todas las claves criptográficas tengan propietarios identificables para que se puedan administrar. EKM-04 recomienda el uso de algoritmos estándar.

En la lista siguiente se muestran los controles CIS que abordan la administración de claves en esta referencia:

| Identificador de control CIS | Descripción del control CIS |

|---|---|

| 8.1 | Asegúrese de que la fecha de expiración esté establecida en todas las claves. |

| 8,2 | Asegúrese de que la fecha de expiración esté establecida en todos los secretos. |

| 8,4 | Asegúrese de que el almacén de claves es recuperable. |

Los controles 8.1 y 8.2 de CIS recomiendan que las fechas de expiración estén establecidas para las credenciales para asegurarse de que se aplica la rotación. El control CIS 8.4 garantiza que el contenido del almacén de claves pueda ser restaurado para mantener la continuidad empresarial.

Los aspectos de la seguridad de las aplicaciones establecen una base para el uso de esta arquitectura de referencia para admitir una carga de trabajo de Spring en Azure.

Pasos siguientes

Explore esta arquitectura de referencia a través de las implementaciones de ARM, Terraform y la CLI de Azure disponibles en el repositorio Arquitectura de Referencia de Azure Spring Apps.