Directivas de alerta en Microsoft 365

Puede usar directivas de alerta y el panel de alertas en el portal de cumplimiento de Microsoft Purview o en el portal de Microsoft Defender para crear directivas de alerta y, a continuación, ver las alertas generadas cuando los usuarios realizan actividades que coinciden con las condiciones de una directiva de alerta. Hay varias directivas de alerta predeterminadas que le ayudan a supervisar actividades como la asignación de privilegios de administrador en Exchange Online, ataques de malware, campañas de phishing y niveles inusuales de eliminaciones de archivos y uso compartido externo.

Sugerencia

Vaya a la sección Directivas de alerta predeterminadas de este artículo para obtener una lista y una descripción de las directivas de alerta disponibles.

Las directivas de alerta le permiten clasificar las alertas que desencadena una directiva, aplicar la directiva a todos los usuarios de la organización, establecer un umbral para cuándo se desencadena una alerta y decidir si se van a recibir notificaciones por correo electrónico cuando se desencadenan alertas. También hay una página Alertas en la que puede ver y filtrar alertas, establecer un estado de alerta para ayudarle a administrar alertas y, a continuación, descartar alertas después de abordar o resolver el incidente subyacente.

Nota

Las directivas de alerta están disponibles en las siguientes organizaciones:

- Microsoft 365 Enterprise.

- Office 365 Enterprise.

- Office 365 U.S. Government E1/F1/G1, E3/F3/G3 o E5/G5.

La funcionalidad avanzada solo está disponible en las siguientes organizaciones:

- E5/G5.

- E1/F1/G1 o E3/F3/G3 y una de las siguientes suscripciones de complemento:

- Microsoft Defender para Office 365 Plan 2.

- Cumplimiento de Microsoft 365 E5.

- E5 eDiscovery y auditar el complemento.

En este artículo se resalta la funcionalidad avanzada que requiere E5/G5 o una suscripción de complemento.

Las directivas de alerta están disponibles en organizaciones gubernamentales de Ee. UU. (Office 365 GCC, GCC High y DoD).

Sugerencia

Si no es cliente de E5, use la prueba de 90 días de soluciones de Microsoft Purview para explorar cómo las funcionalidades adicionales de Purview pueden ayudar a su organización a administrar las necesidades de cumplimiento y seguridad de los datos. Comience ahora en el centro de pruebas del portal de cumplimiento de Microsoft Purview. Obtenga más información sobre términos de suscripción y prueba.

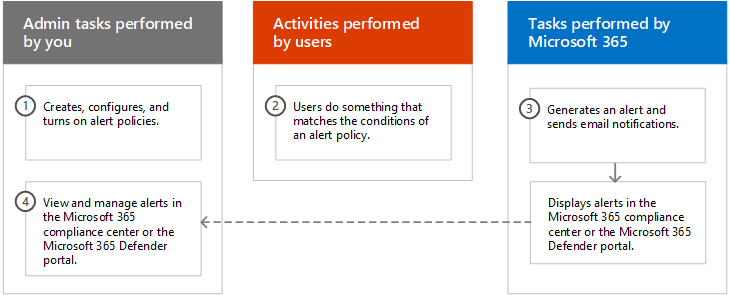

Esta es una introducción rápida sobre cómo funcionan las directivas de alertas y las alertas que se desencadenan cuando la actividad de usuario o administrador coincide con las condiciones de una directiva de alerta.

Un administrador de su organización crea, configura y activa una directiva de alertas mediante la página Directivas de alerta del portal de cumplimiento o del portal de Microsoft Defender. También puede crear directivas de alerta mediante el cmdlet New-ProtectionAlert en PowerShell de cumplimiento de seguridad &.

Para crear directivas de alerta, debe tener asignado el rol Administrar alertas o el rol Configuración de la organización en el portal de cumplimiento o en el portal de Defender.

Nota

La directiva tarda hasta 24 horas en crear o actualizar una directiva de alertas antes de que la directiva pueda desencadenar alertas. Esto se debe a que la directiva debe sincronizarse con el motor de detección de alertas.

Un usuario realiza una actividad que coincide con las condiciones de una directiva de alerta. En el caso de ataques de malware, los mensajes de correo electrónico infectados enviados a los usuarios de su organización desencadenan una alerta.

Microsoft 365 genera una alerta que se muestra en la página Alertas en el portal de cumplimiento o en el portal de Defender. Además, si las notificaciones por correo electrónico están habilitadas para la directiva de alertas, Microsoft envía una notificación a una lista de destinatarios. Las alertas que un administrador u otros usuarios pueden ver que en la página Alertas están determinadas por los roles asignados al usuario. Para obtener más información, consulte Permisos de RBAC necesarios para ver las alertas.

Un administrador administra las alertas en el portal de cumplimiento de Microsoft Purview. La administración de alertas consiste en asignar un estado de alerta para ayudar a realizar un seguimiento y administrar cualquier investigación.

Una directiva de alerta consta de un conjunto de reglas y condiciones que definen la actividad de usuario o administrador que genera una alerta, una lista de usuarios que desencadenan la alerta si realizan la actividad y un umbral que define cuántas veces debe producirse la actividad antes de que se desencadene una alerta. También categoriza la directiva y le asigna un nivel de gravedad. Estas dos configuraciones le ayudan a administrar las directivas de alerta (y las alertas que se desencadenan cuando se coinciden las condiciones de directiva) porque puede filtrar esta configuración al administrar directivas y ver alertas en el portal de cumplimiento de Microsoft Purview. Por ejemplo, puede ver alertas que coincidan con las condiciones de la misma categoría o ver alertas con el mismo nivel de gravedad.

Para ver y crear directivas de alertas:

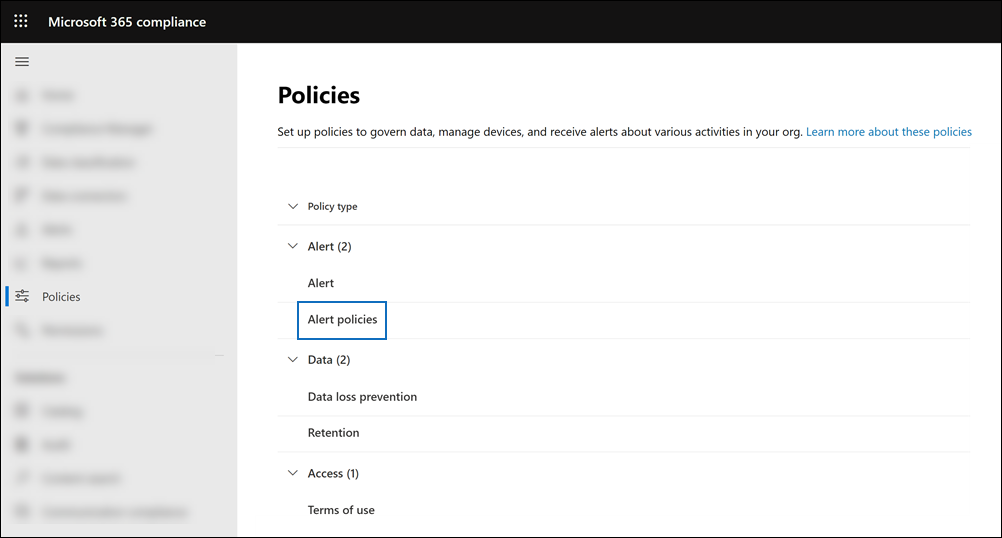

Portal de cumplimiento de Microsoft Purview:

Vaya al portal de cumplimiento y, a continuación, seleccione Directivas>De alerta>de directivas.

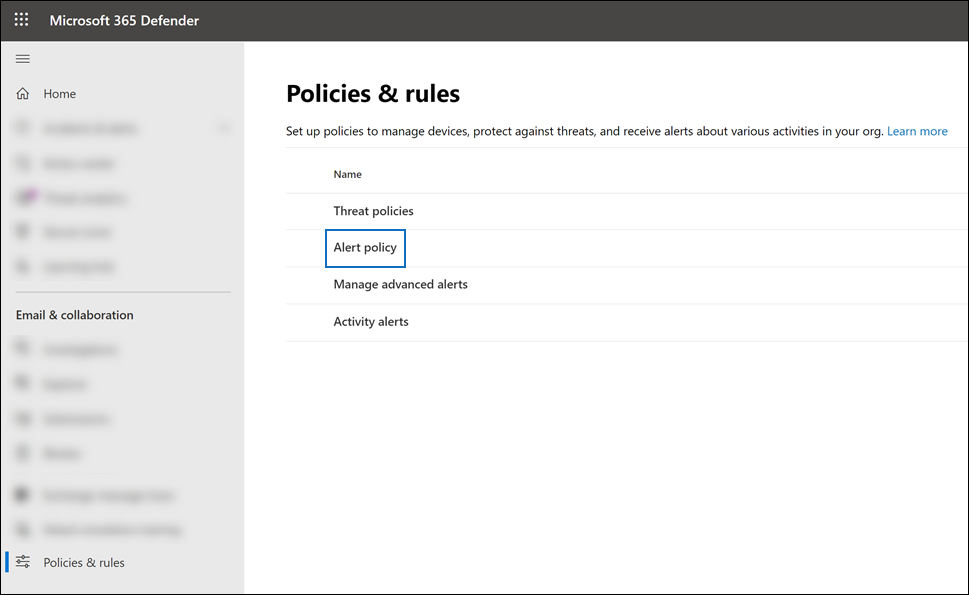

Portal de Microsoft Defender:

Vaya al portal de Microsoft Defender y, en Correo electrónico & colaboración , seleccione Directivas & reglas>Directiva de alerta. O puede ir directamente a https://security.microsoft.com/alertpolicies.

Nota

Debe tener asignado el rol Administrar alertas View-Only para ver las directivas de alerta en el portal de cumplimiento de Microsoft Purview o en el portal de Microsoft Defender. Debe tener asignado el rol Administrar alertas para crear y editar directivas de alertas. Para obtener más información vea Permisos en el portal de cumplimiento de Microsoft Purview.

Una directiva de alerta consta de las siguientes configuraciones y condiciones.

Actividad de seguimiento de la alerta. Cree una directiva para realizar un seguimiento de una actividad o, en algunos casos, de algunas actividades relacionadas, como compartir un archivo con un usuario externo, compartirlo, asignar permisos de acceso o crear un vínculo anónimo. Cuando un usuario realiza la actividad definida por la directiva, se desencadena una alerta en función de la configuración del umbral de alerta.

Nota

Las actividades que puede realizar dependen del plan de Office 365 Enterprise u Office 365 US Government de su organización. En general, las actividades relacionadas con campañas de malware y ataques de suplantación de identidad requieren una suscripción E5/G5 o una suscripción de E1/F1/G1 o E3/F3/G3 con una suscripción de complemento de Defender para Office 365 Plan 2 .

Condiciones de actividad. Para la mayoría de las actividades, puede definir condiciones adicionales que se deben cumplir para desencadenar una alerta. Entre las condiciones comunes se incluyen las direcciones IP (para que se desencadene una alerta cuando el usuario realice la actividad en un equipo con una dirección IP específica o dentro de un intervalo de direcciones IP), si se desencadena una alerta si un usuario o usuarios específicos realizan esa actividad y si la actividad se realiza en un nombre de archivo o dirección URL específicos. También puede configurar una condición que desencadena una alerta cuando cualquier usuario de la organización realiza la actividad. Las condiciones disponibles dependen de la actividad seleccionada.

También puede definir etiquetas de usuario como condición de una directiva de alerta. Esta definición da como resultado las alertas desencadenadas por la directiva para incluir el contexto del usuario afectado. Puede usar etiquetas de usuario del sistema o etiquetas de usuario personalizadas. Para obtener más información, vea Etiquetas de usuario en Microsoft Defender para Office 365.

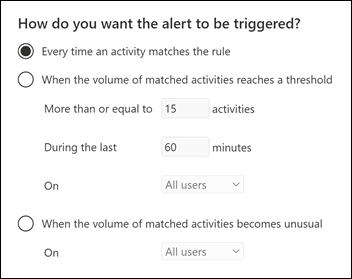

Cuando se desencadena la alerta. Puede configurar una configuración que defina la frecuencia con la que se puede producir una actividad antes de que se desencadene una alerta. Esto le permite configurar una directiva para generar una alerta cada vez que una actividad coincide con las condiciones de la directiva, cuando se supera un umbral determinado o cuando la aparición de la actividad que la alerta está realizando se vuelve inusual para su organización.

Si selecciona la configuración en función de una actividad inusual, Microsoft establece un valor de línea base que define la frecuencia normal de la actividad seleccionada. Esta línea base tarda hasta siete días en establecerse, durante los cuales no se generan alertas. Una vez establecida la línea base, se desencadena una alerta cuando la frecuencia de la actividad a la que realiza el seguimiento la directiva de alerta supera en gran medida el valor de línea base. Para las actividades relacionadas con la auditoría (como las actividades de archivos y carpetas), puede establecer una línea base basada en un único usuario o en función de todos los usuarios de su organización; Para las actividades relacionadas con malware, puede establecer una línea base basada en una sola familia de malware, un único destinatario o todos los mensajes de su organización.

Nota

La capacidad de configurar directivas de alerta en función de un umbral o en función de una actividad inusual requiere una suscripción E5/G5, o una suscripción E1/F1/G1 o E3/F3/G3 con una suscripción de Microsoft Defender para Office 365 P2, cumplimiento de Microsoft 365 E5 o suscripción de complemento de exhibición de documentos electrónicos y auditoría de Microsoft 365. Las organizaciones con una suscripción E1/F1/G1 y E3/F3/G3 solo pueden crear directivas de alerta donde se desencadena una alerta cada vez que se produce una actividad.

Categoría de alerta. Para ayudar con el seguimiento y la administración de las alertas generadas por una directiva, puede asignar una de las siguientes categorías a una directiva.

- Prevención de pérdida de datos

- Información de gobierno

- Flujo del correo

- Permissions

- Administración de amenazas

- Otros

Cuando se produce una actividad que coincide con las condiciones de la directiva de alertas, la alerta generada se etiqueta con la categoría definida en esta configuración. Esto le permite realizar un seguimiento y administrar las alertas que tienen la misma configuración de categoría en la página Alertas del portal de Microsoft Purview, ya que puede ordenar y filtrar alertas en función de la categoría.

Gravedad de la alerta. De forma similar a la categoría de alerta, se asigna un atributo de gravedad (Bajo, Medio, Alto o Informativo) a las directivas de alerta. Al igual que la categoría de alerta, cuando se produce una actividad que coincide con las condiciones de la directiva de alerta, la alerta generada se etiqueta con el mismo nivel de gravedad que se establece para la directiva de alerta. De nuevo, esto le permite realizar un seguimiento y administrar las alertas que tienen la misma configuración de gravedad en la página Alertas . Por ejemplo, puede filtrar la lista de alertas para que solo se muestren las alertas con una gravedad alta .

Sugerencia

Al configurar una directiva de alertas, considere la posibilidad de asignar una gravedad mayor a las actividades que pueden dar lugar a consecuencias gravemente negativas, como la detección de malware después de la entrega a los usuarios, la visualización de datos confidenciales o clasificados, el uso compartido de datos con usuarios externos u otras actividades que pueden dar lugar a la pérdida de datos o a amenazas de seguridad. Esto puede ayudarle a priorizar las alertas y las acciones que realice para investigar y resolver las causas subyacentes.

Investigaciones automatizadas. Algunas alertas desencadenan investigaciones automatizadas para identificar posibles amenazas y riesgos que necesitan corrección o mitigación. En la mayoría de los casos, estas alertas se desencadenan mediante la detección de correos electrónicos o actividades malintencionados, pero en algunos casos las alertas se desencadenan mediante acciones de administrador en el portal de seguridad. Para obtener más información sobre las investigaciones automatizadas, vea Investigación y respuesta automatizadas (AIR) en Microsoft Defender para Office 365.

Notificaciones por correo electrónico. Puede configurar la directiva para que las notificaciones por correo electrónico se envíen (o no se envíen) a una lista de usuarios cuando se desencadene una alerta. También puede establecer un límite diario de notificaciones para que, una vez alcanzado el número máximo de notificaciones, no se envíen más notificaciones para la alerta durante ese día. Además de las notificaciones por correo electrónico, usted u otros administradores pueden ver las alertas desencadenadas por una directiva en la página Alertas . Considere la posibilidad de habilitar las notificaciones por correo electrónico para las directivas de alerta de una categoría específica o que tengan una configuración de gravedad más alta.

Microsoft proporciona directivas de alertas integradas que ayudan a identificar el abuso de permisos de administrador de Exchange, la actividad de malware, las posibles amenazas externas e internas y los riesgos de gobernanza de la información. En la página Directivas de alerta , los nombres de estas directivas integradas están en negrita y el tipo de directiva se define como Sistema. Estas directivas están activadas de forma predeterminada. Puede desactivar estas directivas (o volver a activarlas), configurar una lista de destinatarios a los que enviar notificaciones por correo electrónico y establecer un límite diario de notificaciones. La otra configuración de estas directivas no se puede editar.

En las tablas siguientes se enumeran y describen las directivas de alerta predeterminadas disponibles y la categoría a la que se asigna cada directiva. La categoría se usa para determinar qué alertas puede ver un usuario en la página Alertas. Para obtener más información, consulte Permisos de RBAC necesarios para ver las alertas.

Las tablas también indican el plan de Office 365 Enterprise y Office 365 US Government necesario para cada uno de ellos. Algunas directivas de alerta predeterminadas están disponibles si su organización tiene la suscripción de complemento adecuada además de una suscripción E1/F1/G1 o E3/F3/G3.

Nota

La actividad inusual supervisada por algunas de las directivas integradas se basa en el mismo proceso que la configuración del umbral de alerta que se describió anteriormente. Microsoft establece un valor de línea base que define la frecuencia normal para la actividad "habitual". A continuación, las alertas se desencadenan cuando la frecuencia de las actividades a las que realiza un seguimiento la directiva de alertas integrada supera considerablemente el valor de línea base.

Nota

Las directivas de alerta de esta sección están en desuso en función de los comentarios de los clientes como falsos positivos. Para conservar la funcionalidad de estas directivas de alerta, puede crear directivas de alerta personalizadas con la misma configuración.

| Nombre | Descripción | Severity | Investigación automatizada | Suscripción |

|---|---|---|---|---|

| Volumen inusual de uso compartido de archivos externos | Genera una alerta cuando se comparte un número inusualmente grande de archivos en SharePoint o OneDrive con usuarios fuera de la organización. | Mediano | No | Suscripción del complemento E5/G5 o Defender para Office 365 Plan 2. |

| Nombre | Descripción | Severity | Investigación automatizada | Suscripción necesaria |

|---|---|---|---|---|

| Los mensajes se han retrasado | Genera una alerta cuando Microsoft no puede entregar mensajes de correo electrónico a la organización local o a un servidor asociado mediante un conector. Cuando esto sucede, el mensaje se pone en cola en Office 365. Esta alerta se desencadena cuando hay 2000 mensajes o más que se han puesto en cola durante más de una hora. | Alto | No | E1/F1/G1, E3/F3/G3 o E5/G5 |

| Se detectó una tormenta de respuesta a todos | Esta alerta se desencadena cuando se detecta una tormenta de respuesta a todos y se ha bloqueado al menos una respuesta al subproceso de correo. Para obtener más información, consulte el informe de protección contra storm reply-all. | Alto | No | E1/F1/G1, E3/F3/G3 o E5/G5 |

| Nombre | Descripción | Severity | Investigación automatizada | Suscripción necesaria |

|---|---|---|---|---|

| Elevación del privilegio de administrador de Exchange | Genera una alerta cuando a alguien se le asignan permisos administrativos en su organización de Exchange Online. Por ejemplo, cuando se agrega un usuario al grupo de roles Administración de la organización en Exchange Online. | Bajo | No | E1/F1/G1, E3/F3/G3 o E5/G5 |

| Nombre | Descripción | Severity | Investigación automatizada | Suscripción necesaria |

|---|---|---|---|---|

| Se detectó un clic de dirección URL potencialmente malintencionado | Genera una alerta cuando un usuario protegido por vínculos seguros de su organización hace clic en un vínculo malintencionado. Esta alerta se genera cuando un usuario hace clic en un vínculo y este evento desencadena una identificación de cambio de veredicto de dirección URL por Parte de Microsoft Defender para Office 365. También comprueba si hay clics en las últimas 48 horas desde el momento en que se identifica el veredicto de dirección URL malintencionada y genera alertas para los clics que se produjeron en el período de tiempo de 48 horas para ese vínculo malintencionado. Esta alerta desencadena automáticamente la investigación y la respuesta automatizadas en el plan 2 de Defender para Office 365. Para obtener más información sobre los eventos que desencadenan esta alerta, consulte Configuración de directivas de vínculos seguros. | Alto | Yes | Suscripción del complemento E5/G5 o Defender para Office 365 Plan 2. |

| Se ha encontrado una entrada de lista de bloqueos permitida por inquilinos malintencionada. | Genera una alerta cuando Microsoft determina que el envío del administrador correspondiente a una entrada permitida en la lista de permitidos o bloqueados de inquilinos es malintencionado. Este evento se desencadena en cuanto Microsoft analiza el envío. La entrada permitida seguirá existiendo durante su duración estipulada. Para obtener más información sobre los eventos que desencadenan esta alerta, consulte Administrar la lista de permitidos o bloqueados de inquilinos. |

Informativo | No | E1/F1/G1, E3/F3/G3 o E5/G5 |

| Un usuario ha hecho clic en una dirección URL potencialmente malintencionada. | Genera una alerta cuando un usuario protegido por vínculos seguros de su organización hace clic en un vínculo malintencionado. Este evento se desencadena cuando el usuario hace clic en una dirección URL (que se identifica como malintencionada o pendiente de validación) e invalida la página de advertencia Vínculos seguros (en función de la directiva de vínculos seguros de Microsoft 365 para empresas de su organización) para continuar con la página o el contenido hospedados en la dirección URL. Esta alerta desencadena automáticamente la investigación y la respuesta automatizadas en el plan 2 de Defender para Office 365. Para obtener más información sobre los eventos que desencadenan esta alerta, consulte Configuración de directivas de vínculos seguros. | Alto | Yes | Suscripción del complemento E5/G5 o Defender para Office 365 Plan 2. |

| Resultado del envío del administrador completado | Genera una alerta cuando un envío de administrador completa el análisis de la entidad enviada. Una alerta se desencadena cada vez que se representa un resultado de nuevo análisis desde un envío de administrador. Estas alertas están diseñadas para recordarle que revise los resultados de envíos anteriores, envíe mensajes notificados por el usuario para obtener los veredictos de revisión y reescaneo más recientes de directivas y le ayuden a determinar si las directivas de filtrado de su organización están teniendo el impacto previsto. |

Informativo | No | E1/F1, E3/F3 o E5 |

| Investigación manual desencadenada por el administrador del correo electrónico | Genera una alerta cuando un administrador desencadena la investigación manual de un correo electrónico desde el Explorador de amenazas. Para obtener más información, vea Ejemplo: Un administrador de seguridad desencadena una investigación desde el Explorador de amenazas. Esta alerta notifica a la organización que se inició la investigación. La alerta proporciona información sobre quién la desencadenó e incluye un vínculo a la investigación. |

Informativo | Yes | Complemento Microsoft 365 Business Premium, Defender para Office 365 Plan 1, E5/G5 o Defender para Office 365 Plan 2. |

| Investigación de riesgo de usuario desencadenada por el administrador | Genera una alerta cuando un administrador desencadena la investigación de riesgo manual del usuario de un remitente de correo electrónico o de un destinatario desde el Explorador de amenazas. Para obtener más información, vea Ejemplo: Un administrador de seguridad desencadena una investigación desde el Explorador de amenazas, que muestra la activación manual relacionada de una investigación en un correo electrónico. Esta alerta notifica a su organización que se inició la investigación de riesgo del usuario. La alerta proporciona información sobre quién la desencadenó e incluye un vínculo a la investigación. |

Mediano | Yes | Complemento Microsoft 365 Business Premium, Defender para Office 365 Plan 1, E5/G5 o Defender para Office 365 Plan 2. |

| Creación de una regla de reenvío o redirección | Genera una alerta cuando alguien de su organización crea una regla de bandeja de entrada para su buzón de correo que reenvía o redirige mensajes a otra cuenta de correo electrónico. Esta directiva solo realiza un seguimiento de las reglas de bandeja de entrada que se crean con Outlook en la web (anteriormente conocida como Outlook Web App) o Exchange Online PowerShell. Para obtener más información sobre el uso de reglas de bandeja de entrada para reenviar y redirigir correo electrónico en Outlook en la web, vea Usar reglas en Outlook en la web para reenviar automáticamente mensajes a otra cuenta. | Informativo | No | E1/F1/G1, E3/F3/G3 o E5/G5 |

| Búsqueda de eDiscovery iniciada o exportada | Genera una alerta cuando alguien usa la herramienta de búsqueda de contenido en el portal de Microsoft Purview. Cuando se realizan las siguientes actividades de búsqueda de contenido, se desencadena una alerta:

Las alertas también se desencadenan cuando las actividades de búsqueda de contenido anteriores se realizan en asociación con un caso de exhibición de documentos electrónicos. Para obtener más información sobre las actividades de búsqueda de contenido, vea Buscar actividades de exhibición de documentos electrónicos en el registro de auditoría. |

Informativo | No | E1/F1/G1, E3/F3/G3 o E5/G5 |

| Mensajes de correo electrónico que contienen archivos malintencionados quitados después de la entrega | Genera una alerta cuando los mensajes que contienen un archivo malintencionado se entregan a los buzones de su organización. Si se produce este evento, Microsoft quita los mensajes infectados de los buzones de Exchange Online mediante la purga automática de cero horas. Esta directiva desencadena automáticamente la investigación y la respuesta automatizadas en Office 365. Para obtener más información sobre esta nueva directiva, vea Nuevas directivas de alertas en Defender para Office 365. | Informativo | Yes | E1/F1/G1, E3/F3/G3 o E5/G5 |

| Mensajes de correo electrónico que contienen direcciones URL malintencionadas quitados después de la entrega | Genera una alerta cuando los mensajes que contienen una dirección URL malintencionada se entregan a los buzones de su organización. Si se produce este evento, Microsoft quita los mensajes infectados de los buzones de Exchange Online mediante la purga automática de cero horas. Esta directiva desencadena automáticamente la investigación y la respuesta automatizadas en Office 365. Para obtener más información sobre esta nueva directiva, vea Nuevas directivas de alertas en Defender para Office 365. | Informativo | Sí | Complemento Microsoft 365 Business Premium, Defender para Office 365 Plan 1, E5/G5 o Defender para Office 365 Plan 2. |

| Mensajes de correo electrónico que contienen malware quitados después de la entrega | Nota: Esta directiva de alerta se reemplazó por mensajes de correo electrónico que contienen un archivo malintencionado quitado después de la entrega. Esta directiva de alertas desaparecerá finalmente, por lo que se recomienda deshabilitarla y usar mensajes de correo electrónico que contengan archivos malintencionados quitados después de la entrega en su lugar. Para obtener más información, vea Nuevas directivas de alerta en Defender para Office 365. | Informativo | Sí | Suscripción del complemento E5/G5 o Defender para Office 365 Plan 2. |

| Mensajes de correo electrónico que contienen direcciones URL de cebo quitados después de la entrega | Nota: Esta directiva de alerta se reemplazó por mensajes de correo electrónico que contienen direcciones URL malintencionadas eliminadas después de la entrega. Esta directiva de alertas desaparecerá finalmente, por lo que se recomienda deshabilitarla y usar mensajes de correo electrónico que contengan direcciones URL malintencionadas eliminadas después de la entrega en su lugar. Para obtener más información, vea Nuevas directivas de alerta en Defender para Office 365. | Informativo | Yes | Complemento Microsoft 365 Business Premium, Defender para Office 365 Plan 1, E5/G5 o Defender para Office 365 Plan 2. |

| Mensajes de correo electrónico de una campaña eliminada después de la entrega | Genera una alerta cuando los mensajes asociados a una campaña se entregan a los buzones de su organización. Si se produce este evento, Microsoft quita los mensajes infectados de los buzones de Exchange Online mediante la purga automática de cero horas. Esta directiva desencadena automáticamente la investigación y la respuesta automatizadas en Office 365. Para obtener más información sobre esta nueva directiva, vea Nuevas directivas de alertas en Defender para Office 365. | Informativo | Sí | Complemento Microsoft 365 Business Premium, Defender para Office 365 Plan 1, E5/G5 o Defender para Office 365 Plan 2. |

| Mensajes de correo electrónico quitados después de la entrega | Genera una alerta cuando los mensajes malintencionados que no contienen una entidad malintencionada (url o archivo) o asociados a una campaña se entregan a los buzones de su organización. Si se produce este evento, Microsoft quita los mensajes infectados de los buzones de Exchange Online mediante la purga automática de cero horas. Esta directiva desencadena automáticamente la investigación y la respuesta automatizadas en Office 365. Para obtener más información sobre esta nueva directiva, vea Nuevas directivas de alertas en Defender para Office 365. | Informativo | Sí | Complemento Microsoft 365 Business Premium, Defender para Office 365 Plan 1, E5/G5 o Defender para Office 365 Plan 2. |

| Correo electrónico notificado por el usuario como correo no deseado | Genera una alerta cuando los usuarios de su organización notifican mensajes como no deseados mediante el botón Informe integrado en Outlook o el complemento Mensaje de informe. Para obtener más información sobre los complementos, vea Usar el complemento de mensaje de informe. | Bajo | No | E1/F1/G1, E3/F3/G3 o E5/G5 |

| Correo electrónico notificado por el usuario como malware o cebo | Genera una alerta cuando los usuarios de su organización informan de mensajes como suplantación de identidad (phishing) mediante el botón De informe integrado en Outlook o los complementos Mensaje de informe o Suplantación de identidad de informe. Para obtener más información sobre los complementos, vea Usar el complemento de mensaje de informe. Para los clientes del Plan 2, E5 y G5 de Defender para Office 365, esta alerta desencadena automáticamente una investigación y una respuesta automatizadas en El plan 2 de Defender para Office 365. | Bajo | Yes | Complemento Microsoft 365 Business Premium, Defender para Office 365 Plan 1, E5/G5 o Defender para Office 365 Plan 2. |

| Correo electrónico notificado por el usuario como no no deseado | Genera una alerta cuando los usuarios de la organización notifican mensajes como no deseados el botón Informe integrado en Outlook o el complemento Mensaje de informe. Para obtener más información sobre los complementos, vea Usar el complemento de mensaje de informe. | Bajo | No | E1/F1/G1, E3/F3/G3 o E5/G5 |

| Se superó el límite de envío de correo electrónico | Genera una alerta cuando alguien de su organización ha enviado más correo del permitido por la directiva de correo no deseado saliente. Esto suele indicar que el usuario envía demasiado correo electrónico o que la cuenta podría estar en peligro. Si recibe una alerta generada por esta directiva de alertas, es una buena idea comprobar si la cuenta de usuario está en peligro. | Mediano | No | E1/F1/G1, E3/F3/G3 o E5/G5 |

| Error al cargar la coincidencia exacta de datos | Genera una alerta cuando un usuario recibe el siguiente error al cargar un tipo de información confidencial basado en coincidencias de datos exactas: No se pudo cargar la nueva información confidencial. Inténtelo de nuevo más tarde. | Alto | No | E5/G5. |

| Formulario bloqueado debido a un posible intento de suplantación de identidad (phishing) | Genera una alerta cuando a alguien de su organización se le restringe el uso compartido de formularios y la recopilación de respuestas mediante Microsoft Forms debido al comportamiento de intento de suplantación de identidad repetido detectado. | Alto | No | E1, E3/F3 o E5 |

| Formulario marcado y confirmado como suplantación de identidad (phishing) | Genera una alerta cuando un formulario creado en Microsoft Forms desde dentro de la organización se identifica como posible suplantación de identidad (phishing) mediante el uso indebido de informes y Se confirma como suplantación de identidad (phishing) por parte de Microsoft. | Alto | No | E1, E3/F3 o E5 |

| Malware no zapped porque ZAP está deshabilitado | Genera una alerta cuando Microsoft detecta la entrega de un mensaje de malware a un buzón porque Zero-Hour purga automática para mensajes phish está deshabilitada. | Informativo | No | Suscripción del complemento E5/G5 o Defender para Office 365 Plan 2. |

| Mensajes que contienen entidad malintencionada que no se quitan después de la entrega | Genera una alerta cuando cualquier mensaje que contiene contenido malintencionado (archivo, dirección URL, campaña, ninguna entidad) se entrega a los buzones de correo de la organización. Si se produce este evento, Microsoft intentó quitar los mensajes infectados de los buzones de Exchange Online mediante la purga automática de cero horas, pero el mensaje no se quitó debido a un error. Se recomienda una investigación adicional. Esta directiva desencadena automáticamente la investigación y la respuesta automatizadas en Office 365. | Mediano | Sí | Complemento Microsoft 365 Business Premium, Defender para Office 365 Plan 1, E5/G5 o Defender para Office 365 Plan 2. |

| Simulación de autoetiqueta de MIP completada | Genera una alerta cuando se ha completado unadirectiva de etiquetado automático del lado del servicio en modo de simulación . | Bajo | No | E5/G5. |

| Phish entregado debido a una invalidación de ETR¹ | Genera una alerta cuando Microsoft detecta una regla de transporte de Exchange (también conocida como regla de flujo de correo) que permite la entrega de un mensaje de suplantación de identidad de alta confianza a un buzón de correo. Para obtener más información sobre las reglas de transporte de Exchange (reglas de flujo de correo), vea Reglas de flujo de correo (reglas de transporte) en Exchange Online. | Informativo | No | E1/F1/G1, E3/F3/G3 o E5/G5 |

| Phish entregado debido a una directiva de ip permitida¹ | Genera una alerta cuando Microsoft detecta una directiva de ip permitida que permite la entrega de un mensaje de suplantación de identidad de alta confianza a un buzón de correo. Para obtener más información sobre la directiva ip allow (filtrado de conexiones), vea Configurar la directiva de filtro de conexión predeterminada: Office 365. | Informativo | No | E1/F1/G1, E3/F3/G3 o E5/G5 |

| Phish no zapped porque ZAP está deshabilitado¹ | Genera una alerta cuando Microsoft detecta la entrega de un mensaje de suplantación de identidad de alta confianza a un buzón de correo porque Zero-Hour purga automática para mensajes phish está deshabilitada. | Informativo | No | Suscripción del complemento E5/G5 o Defender para Office 365 Plan 2. |

| Actividad de estado-nación potencial | El Centro de inteligencia sobre amenazas de Microsoft detectó un intento de poner en peligro las cuentas del inquilino. | Alto | No | Complemento Microsoft 365 Business Premium, Defender para Office 365 Plan 1, E5/G5 o Defender para Office 365 Plan 2. |

| Simulación de directiva de Purview completada | Genera una alerta para notificar a los administradores cuando se completa la simulación de cualquier directiva de Purview que admita el modo de simulación. | Bajo | No | E5/G5 |

| Acción de corrección realizada por el administrador en correos electrónicos, dirección URL o remitente |

Nota: Esta directiva de alertas se reemplazó por una acción administrativa enviada por un administrador. Esta directiva de alertas desaparecerá finalmente, por lo que se recomienda deshabilitarla y usar la acción administrativa enviada por un administrador en su lugar. Esta alerta se desencadena cuando un administrador realiza una acción de corrección en la entidad seleccionada. |

Informativo | Sí | Complemento Microsoft 365 Business Premium, Defender para Office 365 Plan 1, E5/G5 o Defender para Office 365 Plan 2. |

| Se ha quitado una entrada en Lista de permitidos o bloqueados de inquilinos | Genera una alerta cuando se obtiene una entrada de permitir en la lista de inquilinos permitidos o bloqueados mediante el filtrado del sistema y se quita. Este evento se desencadena cuando se quita la entrada de permitir para el dominio o la dirección de correo electrónico, el archivo o la dirección URL (entidad) afectados. Ya no necesita la entrada de permitir afectada. Los mensajes de correo electrónico que contienen las entidades afectadas se entregan a la Bandeja de entrada si no se determina que nada más del mensaje es incorrecto. Las direcciones URL y los archivos se permitirán en el momento de hacer clic. Para obtener más información sobre los eventos que desencadenan esta alerta, consulte Administrar la lista de permitidos o bloqueados de inquilinos. |

Informativo | No | E1/F1/G1, E3/F3/G3 o E5/G5 |

| Simulación de directiva de etiquetado automático de retención completada | Genera una alerta cuando se ha completado una simulación de directiva de etiquetado automático de retención. | Bajo | No | E5/G5 |

| Carga correcta de coincidencia exacta de datos | Genera una alerta después de que un usuario cargue correctamente un tipo de información confidencial basado en coincidencias de datos exactas. | Bajo | No | E5/G5 |

| Actividad sospechosa del conector | Genera una alerta cuando se detecta una actividad sospechosa en un conector de entrada de la organización. Se impide que el correo use el conector de entrada. El administrador recibe una notificación por correo electrónico y una alerta. Esta alerta proporciona instrucciones sobre cómo investigar, revertir los cambios y desbloquear un conector restringido. Para obtener información sobre cómo responder a esta alerta, consulte Respuesta a un conector en peligro. | Alto | No | E1/F1/G1, E3/F3/G3 o E5/G5 |

| Actividad de reenvío de correo electrónico sospechoso | Genera una alerta cuando alguien de su organización tiene correo electrónico autoforwarded a una cuenta externa sospechosa. Se trata de una advertencia temprana para el comportamiento que podría indicar que la cuenta está en peligro, pero no lo suficientemente grave como para restringir al usuario. Aunque es poco frecuente, una alerta generada por esta directiva podría ser una anomalía. Es una buena idea comprobar si la cuenta de usuario está en peligro. | Alto | No | E1/F1/G1, E3/F3/G3 o E5/G5 |

| Patrones de envío de correo electrónico sospechosos detectados | Genera una alerta cuando alguien de su organización ha enviado un correo electrónico sospechoso y corre el riesgo de que se le restrinja el envío de correo electrónico. Se trata de una advertencia temprana para el comportamiento que podría indicar que la cuenta está en peligro, pero no lo suficientemente grave como para restringir al usuario. Aunque es poco frecuente, una alerta generada por esta directiva podría ser una anomalía. Sin embargo, es una buena idea comprobar si la cuenta de usuario está en peligro. | Mediano | Yes | E1/F1/G1, E3/F3/G3 o E5/G5 |

| Patrones de envío de inquilinos sospechosos observados | Genera una alerta cuando se han observado patrones de envío sospechosos en su organización, lo que podría provocar que su organización no pueda enviar correos electrónicos. Investigue las cuentas de usuario y administrador potencialmente en peligro, los nuevos conectores o las retransmisiones abiertas para evitar que el inquilino supere los bloques de umbral. Para obtener más información sobre por qué se bloquean las organizaciones, consulte Corrección de problemas de entrega de correo electrónico para el código de error 5.7.7xx en Exchange Online. | Alto | No | E1/F1/G1, E3/F3/G3 o E5/G5 |

| Mensaje de Teams notificado por el usuario como riesgo de seguridad | Esta alerta se desencadena cuando los usuarios notifican un mensaje de Teams como un riesgo de seguridad. | Bajo | No | Complemento E5/G5 o Defender para Office 365. |

| La entrada de lista de permitidos o bloqueados de inquilinos está a punto de expirar | Genera una alerta cuando se va a quitar una entrada de permitir o bloquear en la entrada Lista de permitidos o bloqueados de inquilinos. Este evento se desencadena siete días antes de la fecha de expiración, que se basa en el momento en que se creó o actualizó por última vez la entrada. Tanto para las entradas permitidas como para las entradas de bloque, puede ampliar la fecha de expiración. Para obtener más información sobre los eventos que desencadenan esta alerta, consulte Administrar la lista de permitidos o bloqueados de inquilinos. |

Informativo | No | E1/F1/G1, E3/F3/G3 o E5/G5 |

| Inquilino restringido al envío de correo electrónico | Genera una alerta cuando la mayor parte del tráfico de correo electrónico de su organización se detecta como sospechoso y Microsoft ha restringido el envío de correo electrónico a su organización. Investigue cualquier cuenta de usuario y administrador potencialmente en peligro, nuevos conectores o retransmisiones abiertas y, a continuación, póngase en contacto con el soporte técnico de Microsoft para desbloquear su organización. Para obtener más información sobre por qué se bloquean las organizaciones, consulte Corrección de problemas de entrega de correo electrónico para el código de error 5.7.7xx en Exchange Online. | Alto | No | E1/F1/G1, E3/F3/G3 o E5/G5 |

| Inquilino restringido al envío de correo electrónico no aprovisionado | Genera una alerta cuando se envía demasiado correo electrónico desde dominios no registrados (también conocidos como dominios no aprovisionados ). Office 365 permite una cantidad razonable de correo electrónico de dominios no registrados, pero debe configurar todos los dominios que use para enviar correo electrónico como un dominio aceptado. Esta alerta indica que todos los usuarios de la organización ya no pueden enviar correo electrónico. Para obtener más información sobre por qué se bloquean las organizaciones, consulte Corrección de problemas de entrega de correo electrónico para el código de error 5.7.7xx en Exchange Online. | Alto | No | E1/F1/G1, E3/F3/G3 o E5/G5 |

| Usuario solicitado para liberar un mensaje en cuarentena | Genera una alerta cuando un usuario solicita la liberación de un mensaje en cuarentena. Para solicitar la liberación de mensajes en cuarentena, se requiere el permiso Permitir a los destinatarios solicitar que un mensaje se libere de la cuarentena (PermissionToRequestRelease) en la directiva de cuarentena (por ejemplo, desde el grupo permisos preestablecidos de acceso limitado ). Para obtener más información, consulte Permitir que los destinatarios soliciten que se libere un mensaje del permiso de cuarentena. | Informativo | No | Microsoft Business Basic, Microsoft Business Standard, Microsoft Business Premium, E1/F1/G1, E3/F3/G3 o E5/G5 |

| Usuario restringido al envío de correo electrónico | Genera una alerta cuando a alguien de su organización se le restringe el envío de correo saliente. Esta alerta suele indicar una cuenta en peligro donde el usuario aparece en la página Entidades restringidas en https://security.microsoft.com/restrictedentities. Para obtener más información sobre los usuarios restringidos, vea Quitar usuarios bloqueados de la página Entidades restringidas. | Alto | Sí | Microsoft Business Basic, Microsoft Business Standard, Microsoft Business Premium, E1/F1/G1, E3/F3/G3 o E5/G5 |

| El usuario no puede compartir formularios ni recopilar respuestas | Genera una alerta cuando a alguien de su organización se le restringe el uso compartido de formularios y la recopilación de respuestas mediante Microsoft Forms debido al comportamiento de intento de suplantación de identidad repetido detectado. | Alto | No | E1, E3/F3 o E5 |

¹ Esta directiva de alerta forma parte de la funcionalidad de reemplazo de la phish entregada debido a la invalidación de inquilino o usuario y a la suplantación de usuario que se entrega a las directivas de alerta de bandeja de entrada o carpeta que se quitaron en función de los comentarios del usuario. Para obtener más información sobre la suplantación de identidad (phishing) en Office 365, consulte Directivas contra phishing.

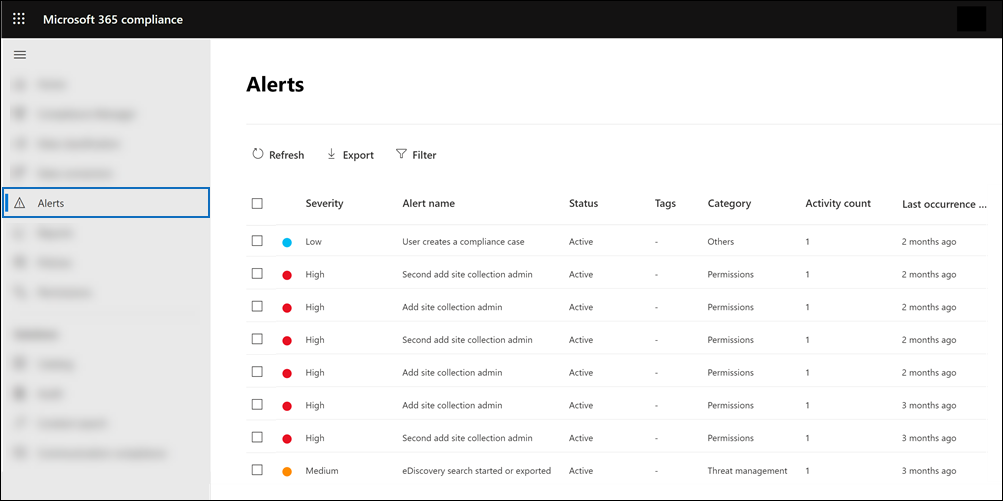

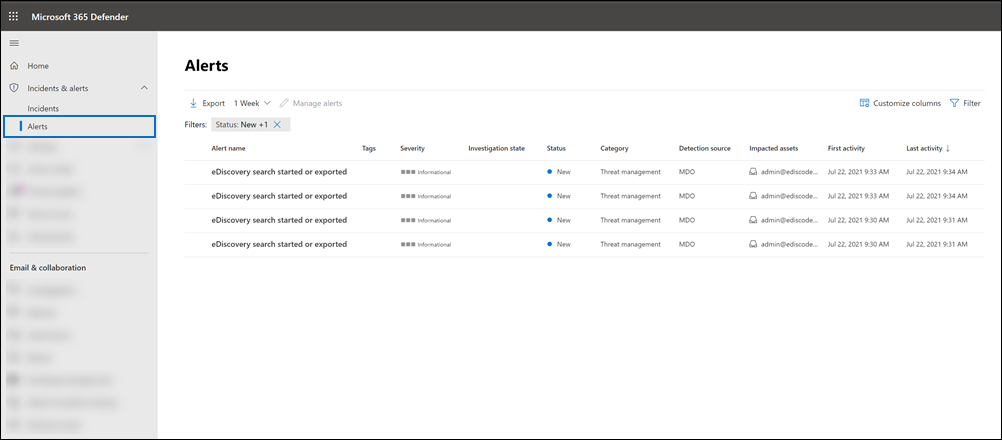

Cuando una actividad realizada por los usuarios de la organización coincide con la configuración de una directiva de alertas, se genera una alerta y se muestra en la página Alertas del portal de Microsoft Purview o del portal de Defender. En función de la configuración de una directiva de alerta, también se envía una notificación por correo electrónico a una lista de usuarios especificados cuando se desencadena una alerta. Para cada alerta, el panel de la página Alertas muestra el nombre de la directiva de alerta correspondiente, la gravedad y la categoría de la alerta (definida en la directiva de alerta) y el número de veces que se ha producido una actividad que ha provocado la generación de la alerta. Este valor se basa en la configuración de umbral de la directiva de alerta. El panel también muestra el estado de cada alerta. Para obtener más información sobre el uso de la propiedad status para administrar alertas, consulte Administración de alertas.

Para ver las alertas:

Vaya a y, a https://compliance.microsoft.com continuación, seleccione Alertas. O puede ir directamente a https://compliance.microsoft.com/compliancealerts.

Vaya a y, a https://security.microsoft.com continuación, seleccione Incidentes & alertas alertas>. O puede ir directamente a https://security.microsoft.com/alerts.

Puede usar los filtros siguientes para ver un subconjunto de todas las alertas en la página Alertas :

- Estado: muestra las alertas a las que se les asigna un estado determinado. El estado predeterminado es Activo. Usted u otros administradores pueden cambiar el valor de estado.

- Directiva: mostrar alertas que coincidan con la configuración de una o varias directivas de alerta. O bien, puede mostrar todas las alertas de todas las directivas de alerta.

- Intervalo de tiempo: muestra las alertas generadas dentro de un intervalo de fecha y hora específico.

- Gravedad: muestra las alertas a las que se les asigna una gravedad específica.

- Categoría: mostrar alertas de una o varias categorías de alertas.

- Etiquetas:Mostrar alertas de una o varias etiquetas de usuario. Las etiquetas se reflejan en función de los buzones etiquetados o los usuarios que aparecen en las alertas. Consulte Etiquetas de usuario en Defender para Office 365 para obtener más información.

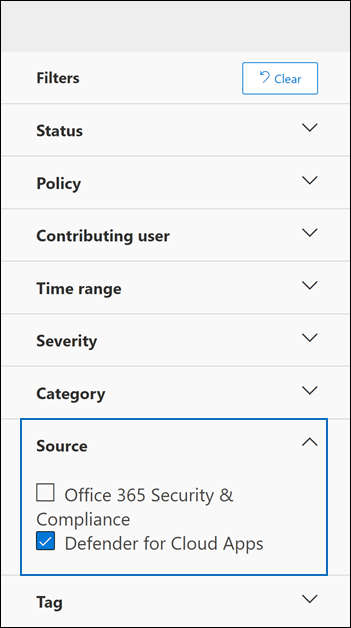

- Origen: use este filtro para mostrar las alertas desencadenadas por las directivas de alerta en el portal de Microsoft Purview o las alertas desencadenadas por las directivas de Microsoft Defender for Cloud Apps, o ambas. Para obtener más información sobre las alertas de Defender for Cloud Apps, consulte la sección Alertas de View Defender for Cloud Apps de este artículo.

Importante

El filtrado y ordenación por etiquetas de usuario está actualmente en versión preliminar pública y podría modificarse sustancialmente antes de que esté disponible con carácter general. Microsoft no ofrece ninguna garantía, expresa o implícita, con respecto a la información proporcionada al respecto.

Cuando se producen varios eventos que coinciden con las condiciones de una directiva de alertas con un breve período de tiempo, se agregan a una alerta existente mediante un proceso denominado agregación de alertas. Cuando un evento desencadena una alerta, la alerta se genera y se muestra en la página Alertas y se envía una notificación. Si el mismo evento se produce dentro del intervalo de agregación, Microsoft 365 agrega detalles sobre el nuevo evento a la alerta existente en lugar de desencadenar una nueva alerta. El objetivo de la agregación de alertas es ayudar a reducir la "fatiga" de la alerta y le permite centrarse y tomar medidas en menos alertas para el mismo evento.

La longitud del intervalo de agregación depende de la suscripción de Office 365 o Microsoft 365.

| Suscripción | Agregación interval |

|---|---|

| Office 365 o Microsoft 365 E5/G5 | 1 minuto |

| Defender para Office 365 Plan 2 | 1 minuto |

| Complemento de cumplimiento E5 o complemento de detección y auditoría de E5 | 1 minuto |

| Office 365 o Microsoft 365 E1/F1/G1 o E3/F3/G3 | 15 minutos |

| Defender para Office 365 Plan 1 o Exchange Online Protection | 15 minutos |

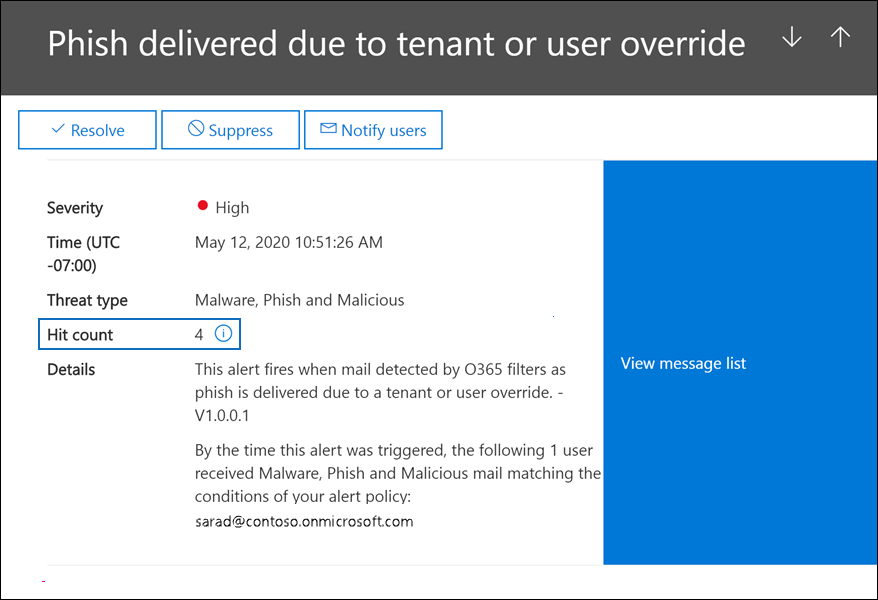

Cuando se producen eventos que coinciden con la misma directiva de alertas dentro del intervalo de agregación, se agregan detalles sobre el evento posterior a la alerta original. Para todos los eventos, la información sobre los eventos agregados se muestra en el campo de detalles y el número de veces que se produjo un evento con el intervalo de agregación se muestra en el campo de recuento de actividad o aciertos. Para ver más información sobre todas las instancias de eventos agregados, consulte la lista de actividades.

En la captura de pantalla siguiente se muestra una alerta con cuatro eventos agregados. La lista de actividades contiene información sobre los cuatro mensajes de correo electrónico relevantes para la alerta.

Tenga en cuenta lo siguiente sobre la agregación de alertas:

Las alertas desencadenadas por el clic en una dirección URL potencialmente malintencionada se detectaron que la directiva de alertas predeterminada no se agrega. Este comportamiento se produce porque las alertas desencadenadas por esta directiva son únicas para cada usuario y mensaje de correo electrónico.

En este momento, la propiedad de alerta Número de aciertos no indica el número de eventos agregados para todas las directivas de alerta. Para las alertas desencadenadas por estas directivas de alerta, puede ver los eventos agregados haciendo clic en Ver lista de mensajes o Ver actividad en la alerta. Estamos trabajando para que el número de eventos agregados enumerados en la propiedad de alerta número de aciertos esté disponible para todas las directivas de alerta.

Los permisos de Control de acceso basado en rol (RBAC) asignados a los usuarios de su organización determinan qué alertas puede ver un usuario en la página Alertas . ¿Cómo se logra esto? Los roles de administración asignados a los usuarios (en función de su pertenencia a grupos de roles en el portal de cumplimiento o en el portal de Microsoft Defender) determinan qué categorías de alerta puede ver un usuario en la página Alertas . Estos son algunos ejemplos:

- Los miembros del grupo de rol Administración de registros solo pueden ver las alertas generadas por las directivas de alerta a las que se asigna la categoría Gobierno de información.

- Los miembros del grupo de rol Administrador de cumplimiento no pueden ver las alertas generadas por las directivas de alerta a las que se asigna la categoría Administración de amenazas.

- Los miembros del grupo de rol Administrador de exhibición de documentos electrónicos no pueden ver ninguna alerta porque ninguno de los roles asignados proporciona permiso para ver las alertas de cualquier categoría de alerta.

Este diseño (basado en permisos de RBAC) le permite determinar qué alertas pueden ver (y administrar) los usuarios en roles de trabajo específicos de su organización.

En la tabla siguiente se enumeran los roles necesarios para ver las alertas de las seis categorías de alertas diferentes. Una marca de verificación indica que un usuario al que se asigna ese rol puede ver las alertas de la categoría de alerta correspondiente que aparece en la fila de título.

Para ver a qué categoría se asigna una directiva de alerta predeterminada, consulte las tablas de Directivas de alertas predeterminadas.

Sugerencia

Para obtener información sobre los permisos en el control de acceso basado en rol unificado (RBAC) de Microsoft Defender XDR, consulte Directivas de alerta en el portal de Microsoft Defender.

| Role | Information gobernanza |

Pérdida de datos prevención |

Correo fluir |

Permissions | Amenaza administración |

Otros |

|---|---|---|---|---|---|---|

| Administrador de cumplimiento | ✔ | ✔ | ✔ | ✔ | ||

| Administración de cumplimiento de DLP | ✔ | |||||

| Administrador de Information Protection | ✔ | |||||

| Analista de Information Protection | ✔ | |||||

| Investigador de protección de información | ✔ | |||||

| Administrar alertas | ✔ | |||||

| Configuración de la organización | ✔ | |||||

| Administración de privacidad | ||||||

| Cuarentena | ||||||

| Administración de registros | ✔ | |||||

| Administración de retención | ✔ | |||||

| Administración de roles | ✔ | |||||

| Administrador de seguridad | ✔ | ✔ | ✔ | ✔ | ||

| Lector de seguridad | ✔ | ✔ | ✔ | ✔ | ||

| Higiene del transporte | ||||||

| View-Only administración de cumplimiento de DLP | ✔ | |||||

| Configuración con permiso de vista | ||||||

| View-Only Administrar alertas | ✔ | |||||

| Destinatarios con permiso de vista | ✔ | |||||

| Administración de registros de View-Only | ✔ | |||||

| Administración de retención de View-Only | ✔ |

Sugerencia

Para ver los roles asignados a cada uno de los grupos de roles predeterminados, ejecute los siguientes comandos en PowerShell de seguridad & cumplimiento:

$RoleGroups = Get-RoleGroup

$RoleGroups | foreach {Write-Output -InputObject `r`n,$_.Name,("-"*25); Get-RoleGroup $_.Identity | Select-Object -ExpandProperty Roles}

También puede ver los roles asignados a un grupo de roles en el portal de cumplimiento o en el portal de Microsoft Defender. Vaya a la página Permisos y seleccione un grupo de roles. Los roles asignados se muestran en la página de control flotante.

Después de generar y mostrar alertas en la página Alertas del portal de Microsoft Purview, puede evaluarlas, investigarlas y resolverlas. Los mismos permisos de RBAC que proporcionan a los usuarios acceso a las alertas también les ofrecen la capacidad de administrar alertas.

Estas son algunas tareas que puede realizar para administrar alertas.

Asignar un estado a las alertas: puede asignar uno de los siguientes estados a las alertas: Activo (valor predeterminado), Investigar, Resuelto o Descartado. A continuación, puede filtrar por esta configuración para mostrar alertas con la misma configuración de estado. Esta configuración de estado puede ayudar a realizar un seguimiento del proceso de administración de alertas.

Ver detalles de la alerta: puede seleccionar una alerta para mostrar una página flotante con detalles sobre la alerta. La información detallada depende de la directiva de alerta correspondiente, pero normalmente incluye la siguiente información:

- Nombre de la operación real que desencadenó la alerta, como un cmdlet o una operación de registro de auditoría.

- Descripción de la actividad que desencadenó la alerta.

- Usuario (o lista de usuarios) que desencadenó la alerta. Esto solo se incluye para las directivas de alertas que están configuradas para realizar un seguimiento de un único usuario o de una sola actividad.

- Número de veces que se realizó el seguimiento de la actividad por la alerta. Es posible que este número no coincida con el número real de alertas relacionadas enumeradas en la página Alertas porque es posible que se hayan desencadenado más alertas.

- Vínculo a una lista de actividades que incluye un elemento para cada actividad que se realizó que desencadenó la alerta. Cada entrada de esta lista identifica cuándo se produjo la actividad, el nombre de la operación real (como "FileDeleted"), el usuario que realizó la actividad, el objeto (como un archivo, un caso de exhibición de documentos electrónicos o un buzón) en el que se realizó la actividad y la dirección IP del equipo del usuario. Para las alertas relacionadas con malware, este vínculo a una lista de mensajes.

- Nombre (y vínculo) de la directiva de alerta correspondiente.

Suprimir notificaciones por correo electrónico: puede desactivar (o suprimir) las notificaciones por correo electrónico de la página de control flotante de una alerta. Al suprimir las notificaciones por correo electrónico, Microsoft no enviará notificaciones cuando se produzcan actividades o eventos que coincidan con las condiciones de la directiva de alertas. Pero las alertas se desencadenarán cuando las actividades realizadas por los usuarios coincidan con las condiciones de la directiva de alertas. También puede desactivar las notificaciones por correo electrónico editando la directiva de alertas.

Resolver alertas: puede marcar una alerta como resuelta en la página de control flotante de una alerta (que establece el estado de la alerta en Resuelto). A menos que cambie el filtro, las alertas resueltas no se muestran en la página Alertas .

Las alertas desencadenadas por las directivas de Defender for Cloud Apps ahora se muestran en la página Alertas del portal de Microsoft Purview. Esto incluye alertas desencadenadas por directivas de actividad y alertas desencadenadas por directivas de detección de anomalías en Defender for Cloud Apps. Esto significa que puede ver todas las alertas en el portal de Microsoft Purview. Defender for Cloud Apps solo está disponible para organizaciones con una suscripción a Office 365 Enterprise E5 u Office 365 US Government G5. Para obtener más información, consulte Introducción a Defender for Cloud Apps.

Las organizaciones que tienen Microsoft Defender for Cloud Apps como parte de una suscripción enterprise mobility + security E5 o como servicio independiente también pueden ver alertas de Defender for Cloud Apps relacionadas con aplicaciones y servicios de Microsoft 365 en el portal de cumplimiento o en el portal de Microsoft Defender.

Para mostrar solo las alertas de Defender for Cloud Apps en el portal de Microsoft Purview o en el portal de Defender, use el filtro Origen y seleccione Defender for Cloud Apps.

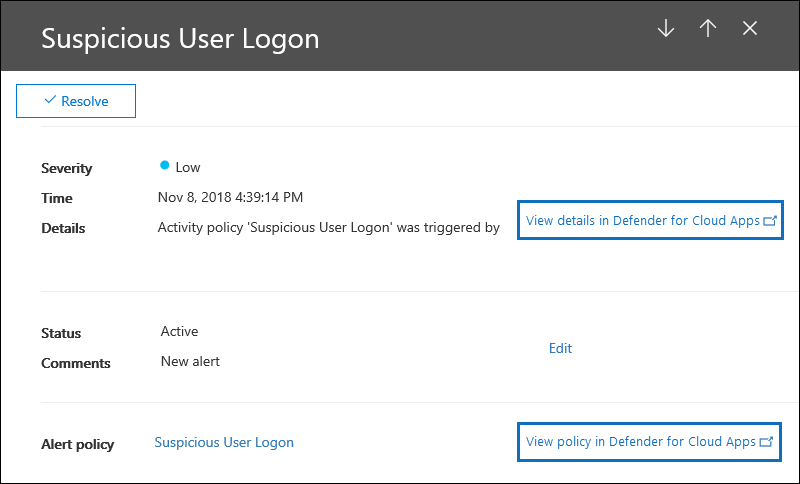

De forma similar a una alerta desencadenada por una directiva de alertas en el portal de Microsoft Purview, puede seleccionar una alerta de Defender for Cloud Apps para mostrar una página flotante con detalles sobre la alerta. La alerta incluye un vínculo para ver los detalles y administrar la alerta en el portal de Defender for Cloud Apps y un vínculo a la directiva de Defender for Cloud Apps correspondiente que desencadenó la alerta. Consulte Supervisión de alertas en Defender for Cloud Apps.

Importante

Al cambiar el estado de una alerta de Defender for Cloud Apps en el portal de Microsoft Purview, no se actualizará el estado de resolución de la misma alerta en el portal de Defender for Cloud Apps. Por ejemplo, si marca el estado de la alerta como Resuelto en el portal de Microsoft Purview, el estado de la alerta en el portal de Defender for Cloud Apps no cambia. Para resolver o descartar una alerta de Defender for Cloud Apps, administre la alerta en el portal de Defender for Cloud Apps.