Nota:

El acceso a esta página requiere autorización. Puede intentar iniciar sesión o cambiar directorios.

El acceso a esta página requiere autorización. Puede intentar cambiar los directorios.

Se aplica a: Cifrado de clave doble de Microsoft Purview, Microsoft Purview, Azure Information Protection

Descripción del servicio para: Microsoft Purview

Siga estos pasos generales para configurar DKE. Una vez completados estos pasos, los usuarios finales pueden proteger los datos altamente confidenciales con el cifrado de doble clave.

Implemente el servicio DKE como se describe en este artículo. Asegúrese de que el entorno cumple los requisitos mínimos del sistema y las licencias. Para obtener más información, consulte Requisitos del sistema y licencias para DKE.

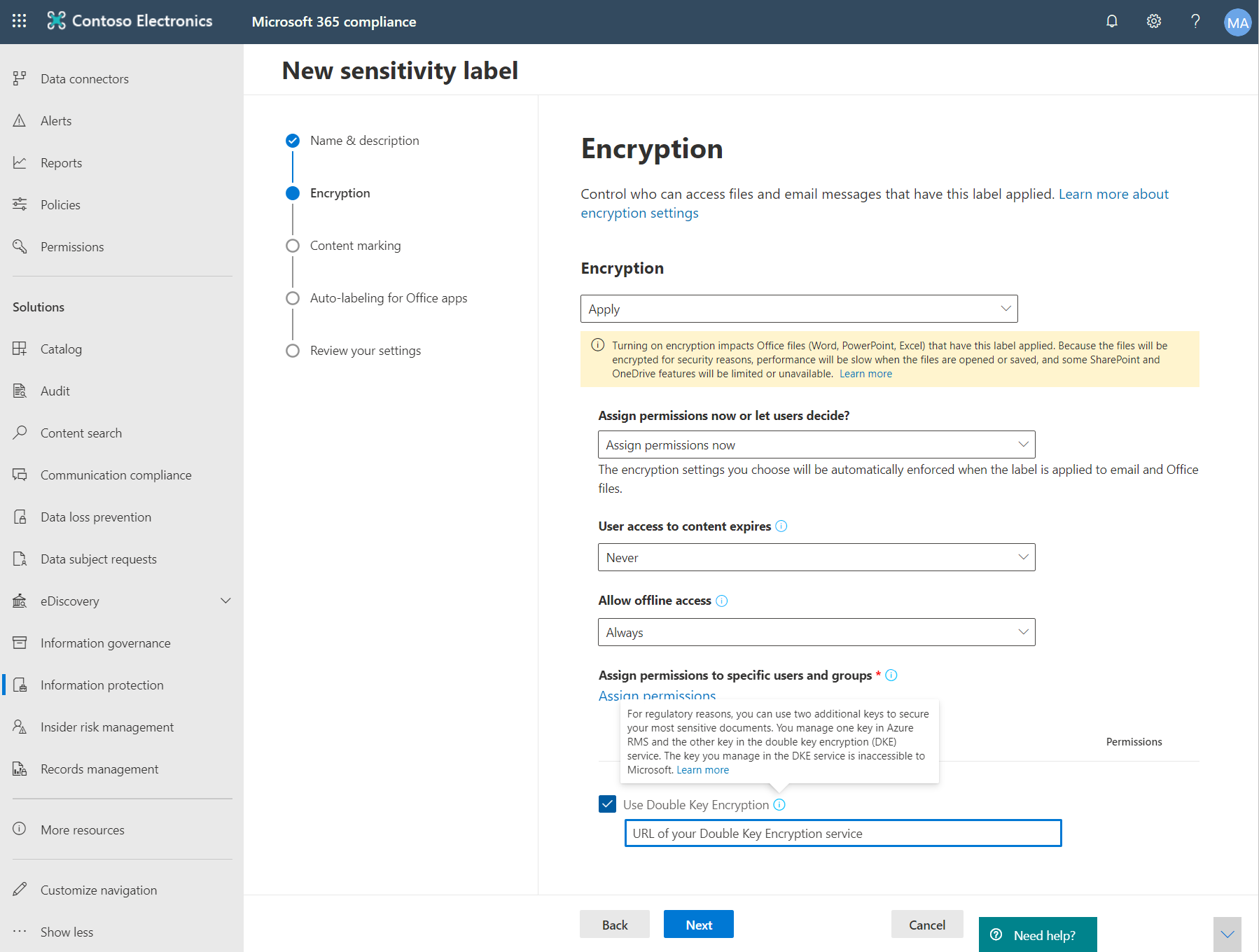

Cree una etiqueta con el cifrado de doble clave. En el portal de Microsoft Purview, vaya a Protección de la información y cree una nueva etiqueta con cifrado de doble clave. Consulte Restricción del acceso al contenido mediante etiquetas de confidencialidad para aplicar el cifrado.

Configure el Registro en dispositivos cliente para que pueda usar etiquetas de cifrado de doble clave. A continuación, proteja los datos seleccionando la etiqueta Double Key Encrypted en la cinta de opciones Confidencialidad de Microsoft Office.

Hay varias maneras de completar algunos de los pasos para implementar el cifrado de doble clave. En este artículo se proporcionan instrucciones detalladas para que los administradores con menos experiencia implementen correctamente el servicio. Si se siente cómodo al hacerlo, puede elegir usar sus propios métodos.

Implementación de DKE

En este artículo y en el vídeo de implementación se usa Azure como destino de implementación para el servicio DKE. Si va a realizar la implementación en otra ubicación, debe proporcionar sus propios valores.

Siga estos pasos generales para configurar el cifrado de doble clave para su organización.

- Instalación de requisitos previos de software para el servicio DKE

- Clonación del repositorio de GitHub de cifrado de clave doble

- Modificación de la configuración de la aplicación

- Generación de claves de prueba

- Compile el proyecto.

- Implementación del servicio DKE y publicación del almacén de claves

- Validar la implementación

- Registro del almacén de claves

- Creación de etiquetas de confidencialidad mediante DKE

- Migración de archivos protegidos de etiquetas HYOK a etiquetas DKE

Cuando haya terminado, puede cifrar documentos y archivos mediante DKE. Para obtener información, vea Aplicar etiquetas de confidencialidad a los archivos y el correo electrónico en Office.

Instalación de requisitos previos de software para el servicio DKE

Instale estos requisitos previos en el equipo donde desea instalar el servicio DKE.

SDK de .NET 8.0. Descargue e instale el SDK desde Descargar .NET 8.0.

Visual Studio Code. Descargue Visual Studio Code de https://code.visualstudio.com/. Una vez instalado, ejecute Visual Studio Code y seleccione Ver>extensiones. Instale estas extensiones.

C# para Visual Studio Code

Administrador de paquetes NuGet

Recursos de Git. Descargue e instale una de las siguientes opciones.

OpenSSL. Debe tener instalado OpenSSL para generar claves de prueba después de implementar DKE. Asegúrese de invocarla correctamente desde la ruta de acceso de las variables de entorno. Por ejemplo, consulte "Agregar el directorio de instalación a PATH" en https://www.osradar.com/install-openssl-windows/ para obtener más información.

Clonación del repositorio de GitHub DKE

Microsoft proporciona los archivos de origen DKE en un repositorio de GitHub. Clone el repositorio para compilar el proyecto localmente para el uso de su organización. El repositorio de GitHub DKE se encuentra en https://github.com/Azure-Samples/DoubleKeyEncryptionService.

Las instrucciones siguientes están destinadas a los usuarios de git o Visual Studio Code inexpertos:

En el explorador, vaya a: https://github.com/Azure-Samples/DoubleKeyEncryptionService.

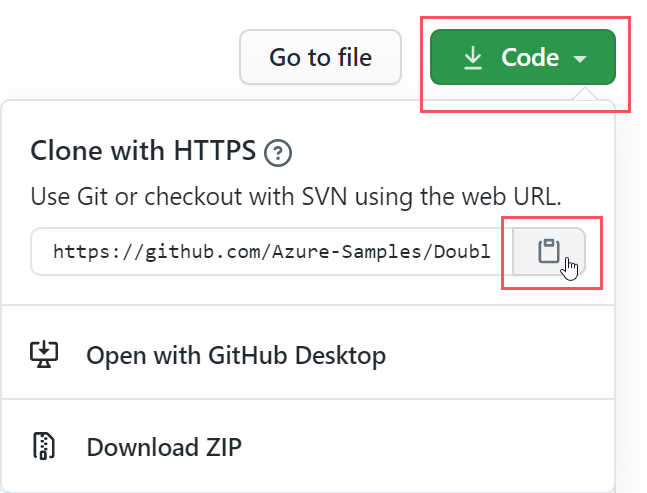

Hacia el lado derecho de la pantalla, seleccione Código. La versión de la interfaz de usuario podría mostrar un botón Clonar o descargar . A continuación, en la lista desplegable que aparece, seleccione el icono de copia para copiar la dirección URL en el Portapapeles.

Por ejemplo:

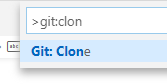

En Visual Studio Code, seleccione Ver>paleta de comandos y seleccione Git: Clonar. Para ir a la opción de la lista, empiece a escribir

git: clonepara filtrar las entradas y, a continuación, selecciónela en la lista desplegable. Por ejemplo:

En el cuadro de texto, pegue la dirección URL que copió de Git y seleccione Clonar desde GitHub.

En el cuadro de diálogo Seleccionar carpeta que aparece, vaya a y seleccione una ubicación para almacenar el repositorio. Seleccione Abrir.

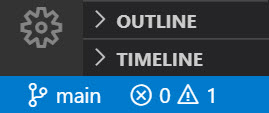

El repositorio se abre en Visual Studio Code y muestra la rama de Git actual en la parte inferior izquierda. La rama debe ser principal. Por ejemplo:

Si no está en la rama principal, selecciónela. En Visual Studio Code, seleccione la rama y elija principal en la lista de ramas que se muestra.

Importante

Al seleccionar la rama principal, se garantiza que tiene los archivos correctos para compilar el proyecto. Si no elige la rama correcta, se producirá un error en la implementación.

Ahora tiene el repositorio de origen DKE configurado localmente. A continuación, modifique la configuración de la aplicación para su organización.

Modificación de la configuración de la aplicación

Para implementar el servicio DKE, debe modificar los siguientes tipos de configuración de aplicación:

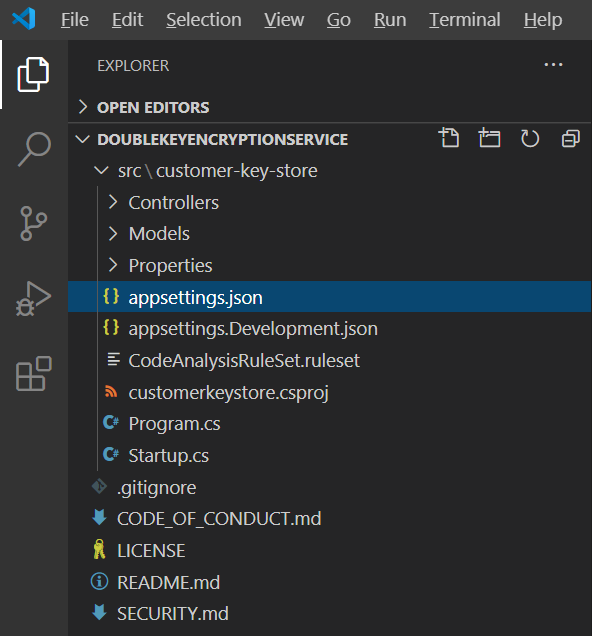

La configuración de la aplicación se modifica en el archivo appsettings.json. Este archivo se encuentra en el repositorio DoubleKeyEncryptionService que clonó localmente en DoubleKeyEncryptionService\src\customer-key-store. Por ejemplo, en Visual Studio Code, puede ir al archivo como se muestra en la siguiente imagen.

Configuración de acceso de clave

Elija si desea usar el correo electrónico o la autorización de roles. DKE solo admite uno de estos métodos de autenticación a la vez.

Email autorización. Permite que su organización autorice el acceso a las claves solo en función de las direcciones de correo electrónico.

Autorización de roles. Permite que su organización autorice el acceso a claves basadas en grupos de Active Directory y requiere que el servicio web pueda consultar LDAP.

Para establecer la configuración de acceso de clave para DKE mediante la autorización por correo electrónico

Abra el archivo appsettings.json y busque la

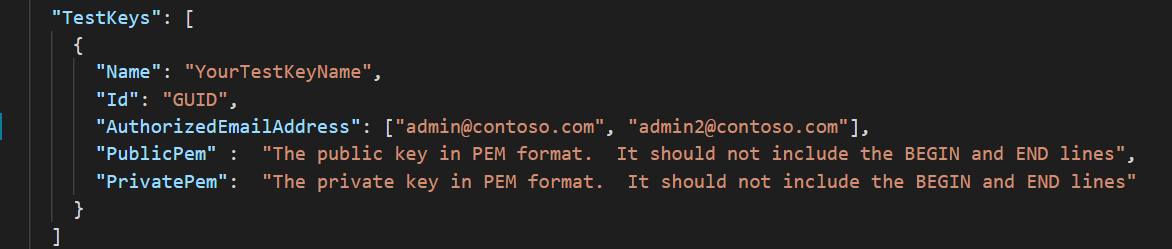

AuthorizedEmailAddressconfiguración.Agregue la dirección de correo electrónico o las direcciones que desea autorizar. Separe varias direcciones de correo electrónico con comillas dobles y comas. Por ejemplo:

"AuthorizedEmailAddress": ["email1@company.com", "email2@company.com ", "email3@company.com"]Busque la

LDAPPathconfiguración y quite el textoIf you use role authorization (AuthorizedRoles) then this is the LDAP path.entre comillas dobles. Deje las comillas dobles en su lugar. Cuando haya terminado, la configuración debería tener este aspecto."LDAPPath": ""Busque la

AuthorizedRolesconfiguración y elimine toda la línea.

Esta imagen muestra el archivo appsettings.json con el formato correcto para la autorización por correo electrónico.

Para establecer la configuración de acceso de clave para DKE mediante la autorización de roles

Abra el archivo appsettings.json y busque la

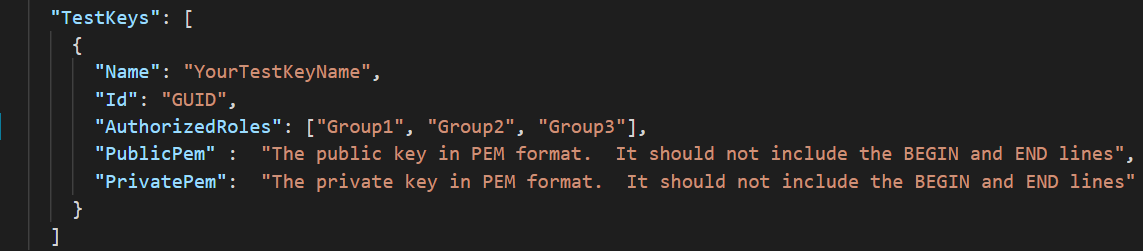

AuthorizedRolesconfiguración.Agregue los nombres de grupo de Active Directory que desea autorizar. Separe varios nombres de grupo con comillas dobles y comas. Por ejemplo:

"AuthorizedRoles": ["group1", "group2", "group3"]Busque la

LDAPPathconfiguración y agregue el dominio de Active Directory. Por ejemplo:"LDAPPath": "contoso.com"Busque la

AuthorizedEmailAddressconfiguración y elimine toda la línea.

Esta imagen muestra el archivo appsettings.json con el formato correcto para la autorización de roles.

Configuración de inquilinos y claves

La configuración de clave y el inquilino de DKE se encuentran en el archivo appsettings.json .

Para configurar los valores de inquilino y clave para DKE

Abra el archivo appsettings.json .

Busque la

ValidIssuersconfiguración y reemplace por<tenantid>el identificador de inquilino, asegurándose de mantener la barra diagonal al final del identificador de inquilino. Para localizar el identificador de inquilino, vaya a la Azure Portal y vea las propiedades del inquilino. Por ejemplo:"ValidIssuers": [ "https://sts.windows.net/9c99431e-b513-44be-a7d9-e7b500002d4b/" ]

Nota:

Si desea habilitar el acceso B2B externo al almacén de claves, también deberá incluir estos inquilinos externos como parte de la lista de emisores válidos.

Busque .JwtAudience Reemplace el valor del marcador de posición en "https://dkeservice.contoso.com" el json por el nombre de host de la máquina donde desea ejecutar el servicio DKE.

Importante

El valor de JwtAudience debe coincidir exactamente con el nombre del host.

-

TestKeys:Name. Escriba un nombre para la clave. Por ejemplo:TestKey1 -

TestKeys:Id. Cree un GUID y introdúzcalo comoTestKeys:IDvalor. Por ejemplo,DCE1CC21-FF9B-4424-8FF4-9914BD19A1BE. Puede usar un sitio como generador de GUID en línea para generar aleatoriamente un GUID. -

JwtAuthorization. Reemplace por{tenant-id}el identificador de inquilino.

El siguiente json muestra el formato correcto para la configuración de inquilinos y claves en appsettings.json.

LDAPPath está configurado para la autorización de roles.

{

"TokenValidationParameters": {

"ValidIssuers": [

"https://sts.windows.net/9c99431e-b513-44be-a7d9-e7b50002d4b/"

]

},

"Logging": {

"LogLevel": {

"Default": "Warning"

}

},

"AllowedHosts": "*",

"JwtAudience": "https://dkeservice.contoso.com/",

"JwtAuthorization": "https://login.microsoftonline.com/{tenant-id}/oauth2/v2.0/authorize",

"RoleAuthorizer": {

"LDAPPath": ""

},

"TestKeys": [

{

"Name": "TestKey1",

"Id": "DCE1CC21-FF98-4424-8FF4-9914BD19A1BE"

}

]

}

Generación de claves de prueba

Una vez que haya definido la configuración de la aplicación, estará listo para generar claves de prueba públicas y privadas.

Para generar claves:

En el menú Inicio de Windows, ejecute el símbolo del sistema de OpenSSL.

Cambie a la carpeta donde desea guardar las claves de prueba. Los archivos que cree completando los pasos de esta tarea se almacenan en la misma carpeta.

Genere la nueva clave de prueba.

openssl req -x509 -newkey rsa:2048 -keyout key.pem -out cert.pem -days 365Genere la clave privada.

Si instaló OpenSSL versión 3 o posterior, ejecute el siguiente comando:

openssl rsa -in key.pem -out privkeynopass.pem -outform PEM -traditionalDe lo contrario, ejecute el siguiente comando:

openssl rsa -in key.pem -out privkeynopass.pem -outform PEMGenere la clave pública.

openssl rsa -in key.pem -pubout > pubkeyonly.pemEn un editor de texto, abra pubkeyonly.pem. Copie todo el contenido del archivo pubkeyonly.pem , excepto la primera y la última línea, en la

PublicPemsección del archivo appsettings.json .En un editor de texto, abra privkeynopass.pem. Copie todo el contenido del archivo privkeynopass.pem , excepto la primera y la última línea, en la

PrivatePemsección del archivo appsettings.json .Quite todos los espacios en blanco y las líneas nuevas en las

PublicPemsecciones yPrivatePem.Importante

Al copiar este contenido, no elimine ninguno de los datos PEM.

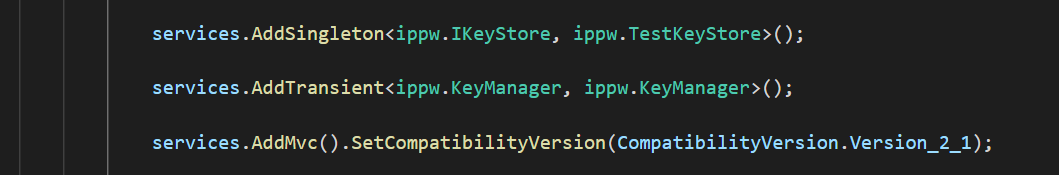

En Visual Studio Code, vaya al archivo Startup.cs. Este archivo se encuentra en el repositorio DoubleKeyEncryptionService que clonó localmente en DoubleKeyEncryptionService\src\customer-key-store.

Busque las siguientes líneas de código:

#if USE_TEST_KEYS #error !!!!!!!!!!!!!!!!!!!!!! Use of test keys is only supported for testing, DO NOT USE FOR PRODUCTION !!!!!!!!!!!!!!!!!!!!!!!!!!!!! services.AddSingleton<ippw.IKeyStore, ippw.TestKeyStore>(); #endifReemplace estas líneas por el texto siguiente:

services.AddSingleton<ippw.IKeyStore, ippw.TestKeyStore>();Los resultados finales deben tener un aspecto similar al siguiente.

Ahora está listo para compilar el proyecto DKE.

Compile el proyecto.

Use las siguientes instrucciones para compilar el proyecto DKE localmente:

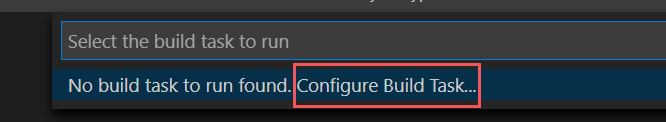

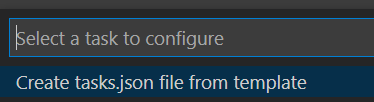

En Visual Studio Code, en el repositorio de servicios DKE, seleccione Ver>paleta de comandos y escriba build en el símbolo del sistema.

En la lista, elija Tareas: Ejecutar tarea de compilación.

Si no se encuentra ninguna tarea de compilación, seleccione Configurar tarea de compilación y cree una para .NET Core como se indica a continuación.

Elija Crear tasks.json a partir de la plantilla.

En la lista de tipos de plantilla, seleccione .NET Core.

En la sección de compilación, busque la ruta de acceso al archivo customerkeystore.csproj . Si no está allí, agregue la línea siguiente:

"${workspaceFolder}/src/customer-key-store/customerkeystore.csproj",Vuelva a ejecutar la compilación.

Compruebe que no haya errores rojos en la ventana de salida.

Si hay errores rojos, compruebe la salida de la consola. Asegúrese de que ha completado todos los pasos anteriores correctamente y que las versiones de compilación correctas están presentes.

La configuración ya está completa. Antes de publicar el almacén de claves, en appsettings.json, para la configuración jwtAudience, asegúrese de que el valor del nombre de host coincida exactamente con el nombre de host de App Service.

Implementación del servicio DKE y publicación del almacén de claves

Para las implementaciones de producción, implemente el servicio en una nube de terceros o publíquelo en un sistema local.

Es posible que prefiera otros métodos para implementar las claves. Seleccione el método que mejor funcione para su organización.

En el caso de las implementaciones piloto, puede implementar en Azure y empezar a trabajar de inmediato.

Para crear una instancia de Azure Web App para hospedar la implementación de DKE

Para publicar el almacén de claves, cree una instancia de Azure App Service para hospedar la implementación de DKE. A continuación, publique las claves generadas en Azure.

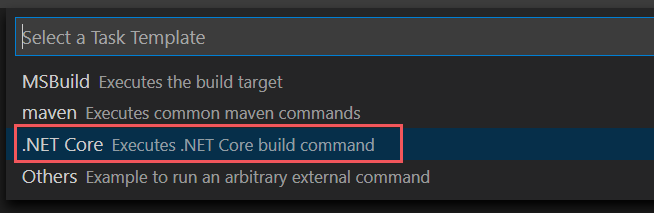

En el explorador, inicie sesión en microsoft Azure Portal y vaya a Crear > aplicación web de App Services>.

Cree un nuevo grupo de recursos o selecciónelo.

Proporcione un nombre para la instancia, por ejemplo, contosodke1. Este nombre no coincide con el nombre del archivo de configuración. El valor que se proporciona para el nombre también es WebAppInstanceName.

En el plan de precios, seleccione un tamaño que permita dominios personalizados, por ejemplo, Básico B1.

En Publicar, seleccione código y, en Pila en tiempo de ejecución, seleccione .NET 8 (LTS).

Seleccione Revisar y crear.

Por ejemplo:

En la aplicación web recién creada, vaya a "Configuración", "Dominios personalizados", seleccione Agregar dominio personalizado.

En Proveedor de dominios, seleccione Todos los demás servicios de dominio.

En Dominio, escriba el nombre de host del equipo donde desea instalar el servicio DKE.

Importante

Asegúrese de que el nombre de host es el mismo nombre que el definido para la configuración jwtAudience en el archivo appsettings.json.

- En el DNS público, realice los cambios sugeridos como se indica en la sección Validación del dominio y seleccione Validar.

Por ejemplo:

Haga lo siguiente para publicar las claves generadas:

- Publicación a través de ZipDeployUI

- Puede usar otros métodos para cargar los archivos binarios en esa aplicación, como FTP.

por ejemplo, ftp

Publicación a través de ZipDeployUI

Ve a

https://<WebAppInstanceName>.scm.<location>.azurewebsites.net/ZipDeployUI.Por ejemplo:

https://dkeservice-ctaugtfwh7d3c3c.scm.westcentralus-01.azurewebsites.net/ZipDeployUIInicie un símbolo del sistema de PowerShell.

En el código base del almacén de claves, vaya a la carpeta customer-key-store\src\customer-key-store y compruebe que esta carpeta contiene el archivo customerkeystore.csproj .

Ejecución: dotnet publish

La ventana de salida muestra el directorio donde se implementó la publicación.

Por ejemplo:

customer-key-store\src\customer-key-store\bin\Debug\net8.0\publish\Envíe todos los archivos del directorio de publicación a un archivo .zip. Al crear el archivo .zip, asegúrese de que todos los archivos del directorio están en el nivel raíz del archivo .zip.

Arrastre y coloque el archivo .zip que creó en el sitio ZipDeployUI que abrió antes.

DKE se implementa y puede ir a las claves de prueba que ha creado. Continúe con Validar la implementación en este artículo.

Validar la implementación

Después de implementar DKE con uno de los métodos descritos en este artículo, valide la implementación y la configuración del almacén de claves.

Correr:

src\customer-key-store\scripts\key_store_tester.ps1 dkeserviceurl/mykey

Por ejemplo:

key_store_tester.ps1 https://dkeservice.contoso.com/TestKey1

Asegúrese de que no aparezca ningún error en la salida. Cuando esté listo, registre el almacén de claves.

El nombre de la clave distingue mayúsculas de minúsculas. Escriba el nombre de la clave tal como aparece en el archivo appsettings.json.

Registro del almacén de claves

Los pasos siguientes le permiten registrar el servicio DKE. El registro del servicio DKE es el último paso para implementar DKE antes de empezar a crear etiquetas.

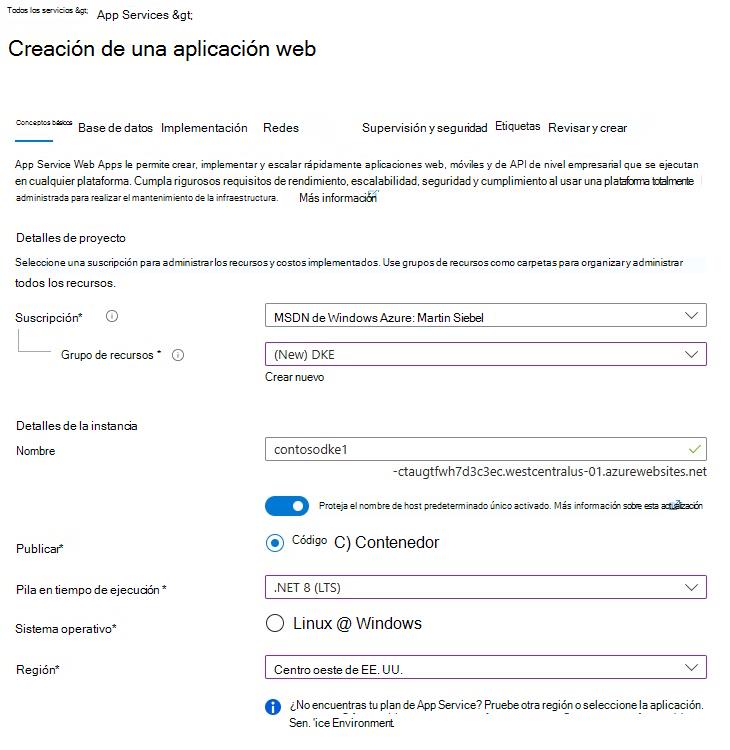

Para registrar el servicio DKE:

En el explorador, abra microsoft Azure Portal y vaya a Todos los registrosde aplicacionesde identidad>de servicios>.

Seleccione Nuevo registro y escriba un nombre significativo.

Seleccione un tipo de cuenta en las opciones que se muestran.

Por ejemplo:

En la parte inferior de la página, seleccione Registrar para crear el nuevo registro de aplicaciones.

En el nuevo registro de aplicaciones, en el panel izquierdo, en Administrar, seleccione Autenticación.

Seleccione Agregar una plataforma.

En el menú emergente Configurar plataformas , seleccione Web.

En URI de redireccionamiento, escriba el URI del servicio de cifrado de doble clave. Escriba la dirección URL de App Service, incluidos el nombre de host y el dominio.

Por ejemplo:

https://mydkeservicetest.com- La dirección URL que escriba debe coincidir con el nombre de host donde se implementa el servicio DKE.

- El dominio debe ser un dominio comprobado.

- En todos los casos, el esquema debe ser https.

Asegúrese de que el nombre de host coincide exactamente con el nombre de host de App Service.

En Concesión implícita, active la casilla Tokens de identificador .

Seleccione Guardar para guardar los cambios.

En el panel izquierdo, seleccione Exponer una API, junto a URI del identificador de aplicación, escriba la dirección URL de App Service, incluidos el nombre de host y el dominio, y, a continuación, seleccione Establecer.

Todavía en la página Exponer una API , en el área Ámbitos definidos por esta API , seleccione Agregar un ámbito. En el nuevo ámbito:

Defina el nombre del ámbito como user_impersonation.

Seleccione los administradores y los usuarios que pueden dar su consentimiento.

Defina los valores restantes necesarios.

Seleccione Agregar ámbito.

Seleccione Guardar en la parte superior para guardar los cambios.

Todavía en la página Exponer una API , en el área Aplicaciones cliente autorizadas , seleccione Agregar una aplicación cliente.

En la nueva aplicación cliente:

Defina el identificador de cliente como

d3590ed6-52b3-4102-aeff-aad2292ab01c. Este valor es el identificador de cliente de Microsoft Office y permite a Office obtener un token de acceso para el almacén de claves.En Ámbitos autorizados, seleccione el ámbito de user_impersonation .

Seleccione Agregar aplicación.

Seleccione Guardar en la parte superior para guardar los cambios.

Repita estos pasos, pero esta vez, si sigue usando el cliente de Azure Information Protection, defina el identificador de cliente como

c00e9d32-3c8d-4a7d-832b-029040e7db99.Repita estos pasos, pero esta vez, defina el identificador de cliente como

0e25d998-b19a-4080-811c-d74d60d65e42. Este valor es el identificador de cliente de purview Information Protection.

El servicio DKE ya está registrado. Para continuar, cree etiquetas mediante DKE.

Creación de etiquetas de confidencialidad mediante DKE

En el portal de Microsoft Purview, cree una nueva etiqueta de confidencialidad y aplique el cifrado como lo haría en caso contrario. Seleccione Usar cifrado de doble clave y escriba la dirección URL del punto de conexión de la clave. Debe incluir el nombre de clave que proporcionó en la sección "TestKeys" del archivo appsettings.json en la dirección URL.

Por ejemplo: https://testingdke1.azurewebsites.net/KEYNAME

Las etiquetas DKE que agregue aparecen para los usuarios en las versiones más recientes de Aplicaciones Microsoft 365 para empresas.

Nota:

Los clientes pueden tardar hasta 24 horas en actualizarse con las nuevas etiquetas.

Migración de archivos protegidos de etiquetas HYOK a etiquetas DKE

Si lo desea, una vez que termine de configurar DKE, puede migrar el contenido que ha protegido mediante etiquetas HYOK a etiquetas DKE. Para migrar, use el analizador de Microsoft Purview Information Protection. Para empezar a usar el escáner, consulte Descripción del analizador de protección de la información.

Si no migra contenido, el contenido protegido de HYOK no se verá afectado.

Otras opciones de implementación

Nos damos cuenta de que, para algunos clientes de sectores altamente regulados, esta implementación de referencia estándar mediante claves basadas en software podría no ser suficiente para satisfacer sus obligaciones y necesidades de cumplimiento mejoradas. Nos asociamos con proveedores de módulos de seguridad de hardware (HSM) de terceros para admitir opciones mejoradas de administración de claves en el servicio DKE, entre las que se incluyen:

Póngase en contacto directamente con estos proveedores para obtener más información e instrucciones sobre sus soluciones de DKE HSM en el mercado.

Configuración de clientes para aplicar etiquetas de confidencialidad de DKE

En cada dispositivo cliente, complete esta tarea.

Asegúrese de que los siguientes valores del Registro están definidos en cada cliente. Cree claves del Registro que aún no estén allí:

[HKEY_LOCAL_MACHINE\SOFTWARE\WOW6432Node\Microsoft\MSIPC\flighting] "DoubleKeyProtection"=dword:00000001 [HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\MSIPC\flighting] "DoubleKeyProtection"=dword:00000001