Tutorial: Configuración del acceso a orígenes de datos para MSI de Microsoft Purview a escala

Para examinar orígenes de datos, Microsoft Purview requiere acceso a ellos. Este tutorial está pensado para propietarios de suscripciones de Azure y administradores de orígenes de datos de Microsoft Purview. Le ayudará a identificar el acceso necesario y a configurar las reglas de autenticación y red necesarias para Microsoft Purview en los orígenes de datos de Azure.

En la parte 2 de esta serie de tutoriales, hará lo siguiente:

- Busque los orígenes de datos y prepare una lista de suscripciones de origen de datos.

- Ejecute un script para configurar cualquier control de acceso basado en rol (RBAC) o las configuraciones de red necesarias en los orígenes de datos de Azure.

- Revise el informe de salida.

Requisitos previos

- Suscripciones de Azure donde se encuentran los orígenes de datos. Si no tiene una suscripción de Azure, cree una cuenta gratuita antes de empezar.

- Una cuenta de Microsoft Purview.

- Un recurso de Azure Key Vault en cada suscripción que tiene orígenes de datos como Azure SQL Database, Azure Synapse Analytics o Azure SQL Managed Instance.

- Script de configuración msi de Microsoft Purview .

Nota:

El script de configuración msi de Microsoft Purview solo está disponible para Windows. Este script es compatible actualmente con Microsoft Purview Managed Identity (MSI).

Importante

Se recomienda encarecidamente probar y comprobar todos los cambios que realiza el script en el entorno de Azure antes de implementarlo en el entorno de producción.

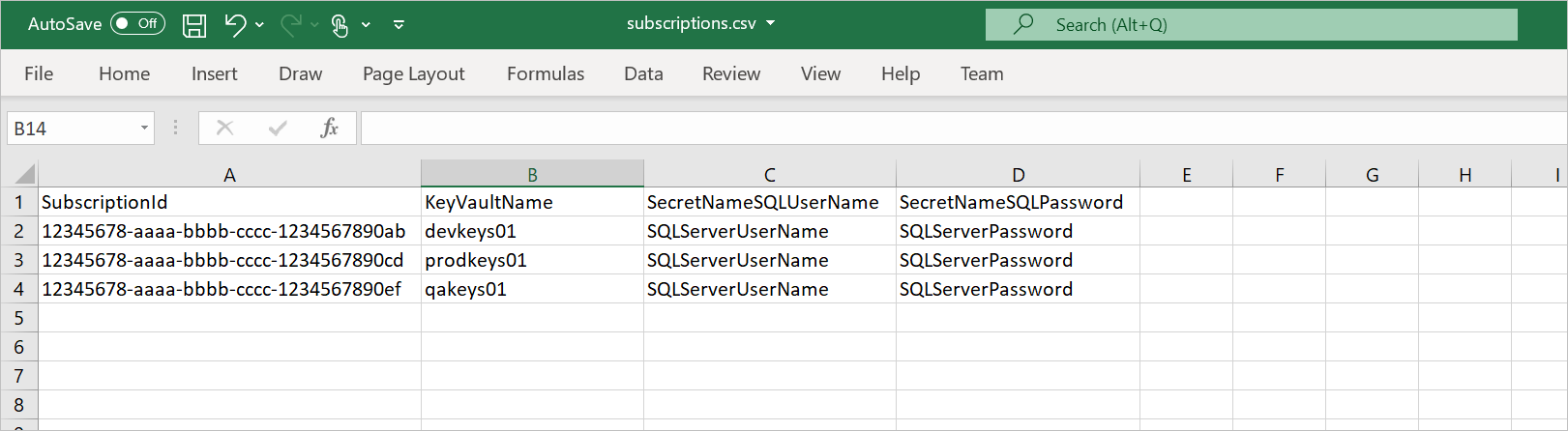

Preparación de la lista de suscripciones de Azure para orígenes de datos

Antes de ejecutar el script, cree un archivo .csv (por ejemplo, "C:\temp\Subscriptions.csv) con cuatro columnas:

| Nombre de columna | Descripción | Ejemplo |

|---|---|---|

SubscriptionId |

Identificadores de suscripción de Azure para los orígenes de datos. | 12345678-aaaa-bbbb-cccc-1234567890ab |

KeyVaultName |

Nombre del almacén de claves existente que se implementa en la suscripción del origen de datos. | ContosoDevKeyVault |

SecretNameSQLUserName |

Nombre de un secreto de Azure Key Vault existente que contiene un nombre de usuario de Azure Active Directory (Azure AD) que puede iniciar sesión en Azure Synapse, Azure SQL Database o Azure SQL Managed Instance mediante la autenticación de Azure AD. | ContosoDevSQLAdmin |

SecretNameSQLPassword |

Nombre de un secreto de Azure Key Vault existente que contiene una contraseña de usuario de Azure AD que puede iniciar sesión en Azure Synapse, Azure SQL Database o Azure SQL Managed Instance mediante la autenticación de Azure AD. | ContosoDevSQLPassword |

Archivo de .csv de ejemplo:

Nota:

Puede actualizar el nombre de archivo y la ruta de acceso en el código, si es necesario.

Ejecute el script e instale los módulos de PowerShell necesarios.

Siga estos pasos para ejecutar el script desde el equipo Windows:

Descargue el script de configuración msi de Microsoft Purview en la ubicación que prefiera.

En el equipo, escriba PowerShell en el cuadro de búsqueda de la barra de tareas de Windows. En la lista de búsqueda, seleccione y mantenga presionado (o haga clic con el botón derecho) Windows PowerShell y, a continuación, seleccione Ejecutar como administrador.

En la ventana de PowerShell, escriba el siguiente comando. (Reemplace por

<path-to-script>la ruta de acceso de la carpeta del archivo de script extraído).dir -Path <path-to-script> | Unblock-FileEscriba el siguiente comando para instalar los cmdlets de Azure:

Install-Module -Name Az -AllowClobber -Scope CurrentUserSi ve que se requiere el proveedor nuget de aviso para continuar, escriba Y y, a continuación, seleccione Entrar.

Si ve el repositorio de mensajes que no es de confianza, escriba A y, a continuación, seleccione Entrar.

Repita los pasos anteriores para instalar los

Az.Synapsemódulos yAzureAD.

PowerShell puede tardar hasta un minuto en instalar los módulos necesarios.

Recopilación de otros datos necesarios para ejecutar el script

Antes de ejecutar el script de PowerShell para comprobar la preparación de las suscripciones de origen de datos, obtenga los valores de los argumentos siguientes que se usarán en los scripts:

AzureDataType: elija cualquiera de las siguientes opciones como tipo de origen de datos para comprobar la preparación del tipo de datos en las suscripciones:BlobStorageAzureSQLMIAzureSQLDBADLSGen2ADLSGen1SynapseAll

PurviewAccount: nombre del recurso de la cuenta de Microsoft Purview existente.PurviewSub: id. de suscripción donde se implementa la cuenta de Microsoft Purview.

Comprobación de los permisos

Asegúrese de que el usuario tiene los siguientes roles y permisos:

Como mínimo, necesita los siguientes permisos para ejecutar el script en el entorno de Azure:

| Role | Ámbito | ¿Por qué es necesario? |

|---|---|---|

| Lector global | Inquilino de Azure AD | Para leer Azure SQL Administración pertenencia a grupos de usuarios y MSI de Microsoft Purview |

| Administrador global | Inquilino de Azure AD | Para asignar el rol Lector de directorios a Azure SQL instancias administradas |

| Colaborador | Suscripción o grupo de recursos donde se crea la cuenta de Microsoft Purview | Para leer el recurso de la cuenta de Microsoft Purview y crear un recurso y secreto de Key Vault |

| Propietario o administrador de acceso de usuario | Grupo de administración o suscripción donde se encuentran los orígenes de datos de Azure | Para asignar RBAC |

| Colaborador | Grupo de administración o suscripción donde se encuentran los orígenes de datos de Azure | Para configurar la red |

| SQL Administración (Autenticación de Azure AD) | instancias de Azure SQL Server o instancias administradas de Azure SQL | Para asignar el rol de db_datareader a Microsoft Purview |

| Acceso al almacén de claves de Azure | Acceso a obtener o enumerar Key Vault secreto para la autenticación de Azure SQL Database, Azure SQL Managed Instance o Azure Synapse |

Ejecución del script de preparación del lado cliente

Ejecute el script completando estos pasos:

Use el siguiente comando para ir a la carpeta del script. Reemplace por

<path-to-script>la ruta de acceso de la carpeta del archivo extraído.cd <path-to-script>Ejecute el siguiente comando para establecer la directiva de ejecución para el equipo local. Escriba A para Sí a Todo cuando se le pida que cambie la directiva de ejecución.

Set-ExecutionPolicy -ExecutionPolicy UnrestrictedEjecute el script con los parámetros siguientes. Reemplace los

DataTypemarcadores de posición ,PurviewNameySubscriptionID..\purview-msi-configuration.ps1 -AzureDataType <DataType> -PurviewAccount <PurviewName> -PurviewSub <SubscriptionID>Al ejecutar el comando, es posible que aparezca dos veces una ventana emergente que le pida que inicie sesión en Azure y Azure AD con sus credenciales de Azure Active Directory.

La creación del informe puede tardar varios minutos, en función del número de suscripciones y recursos de Azure en el entorno.

Es posible que se le pida que inicie sesión en las instancias de Azure SQL Server si las credenciales del almacén de claves no coinciden. Puede proporcionar las credenciales o seleccionar Entrar para omitir el servidor específico.

Una vez completado el proceso, vea el informe de salida para revisar los cambios.

Más información

¿Qué orígenes de datos admite el script?

Actualmente, el script admite los siguientes orígenes de datos:

- Azure Blob Storage (BlobStorage)

- Azure Data Lake Storage Gen2 (ADLSGen2)

- Azure Data Lake Storage Gen1 (ADLSGen1)

- Azure SQL Database (AzureSQLDB)

- Azure SQL Managed Instance (AzureSQLMI)

- grupo dedicado de Azure Synapse (Synapse)

Puede elegir todos o cualquiera de estos orígenes de datos como parámetro de entrada al ejecutar el script.

¿Qué configuraciones se incluyen en el script?

Este script puede ayudarle a completar automáticamente las siguientes tareas:

Azure Blob Storage (BlobStorage)

- RBAC. Asigne el rol Lector de RBAC de Azure a Msi de Microsoft Purview en el ámbito seleccionado. Compruebe la asignación.

- RBAC. Asigne el rol Lector de datos de blobs de Azure RBAC Storage a Microsoft Purview MSI en cada una de las suscripciones situadas debajo del ámbito seleccionado. Compruebe las asignaciones.

- Redes. Informe de si el punto de conexión privado se crea para el almacenamiento y está habilitado para Blob Storage.

- Punto de conexión de servicio. Si el punto de conexión privado está desactivado, compruebe si el punto de conexión de servicio está activado y habilite Permitir que los servicios de Microsoft de confianza accedan a esta cuenta de almacenamiento.

Azure Data Lake Storage Gen2 (ADLSGen2)

- RBAC. Asigne el rol Lector de RBAC de Azure a Msi de Microsoft Purview en el ámbito seleccionado. Compruebe la asignación.

- RBAC. Asigne el rol Lector de datos de blobs de Azure RBAC Storage a Microsoft Purview MSI en cada una de las suscripciones situadas debajo del ámbito seleccionado. Compruebe las asignaciones.

- Redes. Informe de si el punto de conexión privado se crea para el almacenamiento y está habilitado para Blob Storage.

- Punto de conexión de servicio. Si el punto de conexión privado está desactivado, compruebe si el punto de conexión de servicio está activado y habilite Permitir que los servicios de Microsoft de confianza accedan a esta cuenta de almacenamiento.

Azure Data Lake Storage Gen1 (ADLSGen1)

- Redes. Compruebe que el punto de conexión de servicio está activado y habilite Permitir que todos los servicios de Azure accedan a esta cuenta de Data Lake Storage Gen1 en Data Lake Storage.

- Permisos. Asignar acceso de lectura y ejecución a MSI de Microsoft Purview. Compruebe el acceso.

Azure SQL Database (AzureSQLDB)

instancias de SQL Server:

- Red. Informe de si el punto de conexión público o el punto de conexión privado está habilitado.

- Firewall. Si el punto de conexión privado está desactivado, compruebe las reglas de firewall y habilite Permitir que los servicios y recursos de Azure accedan a este servidor.

- Administración de Azure AD. Habilite la autenticación de Azure AD para Azure SQL Database.

Bases de datos SQL:

- Rol SQL. Asigne el rol de db_datareader a MSI de Microsoft Purview.

Azure SQL Managed Instance (AzureSQLMI)

SQL Managed Instance servidores:

Red. Compruebe que el punto de conexión público o el punto de conexión privado están activados. Informe si el punto de conexión público está desactivado.

ProxyOverride. Compruebe que Azure SQL Managed Instance esté configurado como Proxy o Redirección.

Redes. Actualice las reglas de NSG para permitir el acceso entrante de AzureCloud a SQL Server instancias a través de los puertos necesarios:

- Redirección: 1433 y 11000-11999

Otra posibilidad:

- Proxy: 3342

Compruebe este acceso.

Administración de Azure AD. Habilite la autenticación de Azure AD para Azure SQL Managed Instance.

Bases de datos SQL:

- Rol SQL. Asigne el rol de db_datareader a MSI de Microsoft Purview.

grupo dedicado de Azure Synapse (Synapse)

RBAC. Asigne el rol Lector de RBAC de Azure a Msi de Microsoft Purview en el ámbito seleccionado. Compruebe la asignación.

RBAC. Asigne el rol Lector de datos de blobs de Azure RBAC Storage a Microsoft Purview MSI en cada una de las suscripciones situadas debajo del ámbito seleccionado. Compruebe las asignaciones.

SQL Server instancias (grupos dedicados):

- Red. Informe de si el punto de conexión público o el punto de conexión privado está activado.

- Firewall. Si el punto de conexión privado está desactivado, compruebe las reglas de firewall y habilite Permitir que los servicios y recursos de Azure accedan a este servidor.

- Administración de Azure AD. Habilite la autenticación de Azure AD para Azure SQL Database.

Bases de datos SQL:

- Rol SQL. Asigne el rol de db_datareader a MSI de Microsoft Purview.

Siguientes pasos

En este tutorial, ha aprendido a:

- Identifique el acceso necesario y configure las reglas de autenticación y red necesarias para Microsoft Purview en los orígenes de datos de Azure.

Vaya al siguiente tutorial para obtener información sobre cómo registrar y examinar varios orígenes en Microsoft Purview.