Nota

El acceso a esta página requiere autorización. Puede intentar iniciar sesión o cambiar directorios.

El acceso a esta página requiere autorización. Puede intentar cambiar los directorios.

En este artículo se proporcionan instrucciones para identificar e investigar ataques de suplantación de identidad (phishing) dentro de la organización. Las instrucciones paso a paso le ayudarán a tomar las medidas de corrección necesarias para proteger la información y minimizar los riesgos adicionales.

Este artículo contiene las siguientes secciones:

- Requisitos previos: cubre los requisitos específicos que debe completar antes de iniciar la investigación. Por ejemplo, el registro que debe activarse, los roles y los permisos necesarios, entre otras cosas.

- Flujo de trabajo: muestra el flujo lógico que debe seguir para realizar esta investigación.

- Lista de comprobación: contiene una lista de tareas para cada uno de los pasos del diagrama de flujo. Esta lista de comprobación puede ser útil en entornos altamente regulados para comprobar los elementos completados o como puerta de calidad para usted mismo.

- Pasos de investigación: incluye una guía detallada paso a paso para esta investigación específica.

Requisitos previos

Estas son las configuraciones generales que debe completar antes de continuar con la investigación de suplantación de identidad.

Detalles de la cuenta

Antes de continuar con la investigación, debe tener el nombre de usuario, el nombre principal de usuario (UPN) o la dirección de correo electrónico de la cuenta que sospecha que está en peligro.

Requisitos básicos de Microsoft 365

Comprobación de la configuración de auditoría

Compruebe que la auditoría del buzón de correo predeterminada está activada mediante la ejecución del siguiente comando en Exchange Online PowerShell:

Get-OrganizationConfig | Format-List AuditDisabled

El valor False indica que la auditoría de buzones de correo está habilitada para todos los buzones de la organización, independientemente del valor de la propiedad AuditEnabled en buzones individuales. Para más información, consulte Verificar que la auditoría del buzón de correo está activada por defecto.

Seguimiento del mensaje

Los registros de seguimiento de mensajes son componentes valiosos que ayudan a encontrar el origen genuino del mensaje y los destinatarios previstos. Puede usar la funcionalidad de seguimiento de mensajes en el Centro de administración de Exchange (EAC) en https://admin.exchange.microsoft.com/#/messagetrace o con el cmdlet Get-MessageTrace en Exchange Online PowerShell.

Nota:

El seguimiento de mensajes también está disponible en el portal de Microsoft Defender en https://security.microsoft.com en Correo electrónico y colaboración>Seguimiento de mensajes de Exchange, pero es solo un vínculo de paso a través del seguimiento de mensajes en el EAC.

Varios componentes de la funcionalidad Seguimiento de mensajes no necesitan explicaciones, pero Message-ID es un identificador único para un mensaje de correo electrónico y se debe comprender claramente. Para obtener el Message-ID de un correo electrónico de interés, es necesario examinar los encabezados de correo electrónico sin procesar.

Búsqueda de registro de auditoría

También puede buscar en el registro de auditoría unificado y ver todas las actividades del usuario y el administrador de su organización de Microsoft 365.

¿Los registros de inicio de sesión o los registros de auditoría se exportan a un sistema externo?

Dado que la mayoría de los datos de inicio de sesión y auditoría de Microsoft Entra ID se sobrescribirán después de 30 o 90 días, se recomienda usar Microsoft Sentinel, Azure Monitor o un sistema externo de administración de eventos e información de seguridad (SIEM).

Roles y permisos necesarios

Permisos en Microsoft Entra ID

Se recomienda que la cuenta que realice la investigación tenga al menos los privilegios de Lector de seguridad.

Permisos en Microsoft 365

El rol Lector de seguridad en el portal de Microsoft Defender o en el portal de cumplimiento de Microsoft Purview debe proporcionar permisos suficientes para buscar en los registros pertinentes.

Si no está seguro acerca del rol que se va a usar, consulte Buscar los permisos necesarios para ejecutar cualquier cmdlet de Exchange.

Microsoft Defender para punto de conexión

Si tiene Microsoft Defender para Endpoint (MDE), debe usarlo para este flujo de trabajo. Para más información, consulte Hacer frente a la suplantación de identidad (phishing) con el uso compartido de señales y el aprendizaje automático.

Requisitos del sistema

Requisitos de hardware

El sistema debe poder ejecutar PowerShell.

Requisitos de software

Los siguientes módulos de PowerShell son necesarios para la investigación del entorno en la nube:

Módulo de PowerShell de Microsoft Graph. Para obtener instrucciones de instalación, consulte Instalación del SDK de PowerShell de Microsoft Graph.

Módulo de PowerShell de Exchange Online: para obtener instrucciones de instalación, consulte Instalación y mantenimiento del módulo de PowerShell de Exchange Online.

Módulo de PowerShell de respuesta a incidentes de Microsoft Entra: para obtener instrucciones de instalación, consulte Módulo de PowerShell de respuesta a incidentes de Microsoft Entra.

Flujo de trabajo

También puede:

- Descargue los flujos de trabajo del cuaderno de estrategias de suplantación de identidad (phishing) y otros de respuesta a incidentes como un PDF.

- Descargue los flujos de trabajo del manual de respuesta a incidentes de suplantación de identidad (phishing) y otros, como un archivo de Visio.

Lista de comprobación

Esta lista de comprobación le ayuda a evaluar el proceso de investigación y a comprobar que los pasos se completan durante la investigación:

| Revisar el correo electrónico de suplantación de identidad (phishing) inicial | |

| Obtener la lista de usuarios que recibieron este correo electrónico | |

| Obtención de las fechas más recientes en las que el usuario accedió al buzón | |

| ¿El acceso delegado está configurado en el buzón? | |

| ¿Hay reglas de reenvío configuradas para el buzón? | |

| Revisar las reglas de flujo de correo de Exchange (reglas de transporte) | |

| Buscar los mensajes de correo electrónico | |

| ¿El usuario leyó o abrió el correo electrónico? | |

| ¿Quién más recibió el mismo correo electrónico? | |

| ¿El correo electrónico contenía datos adjuntos? | |

| ¿Había carga útil en los datos adjuntos? | |

| Comprobar el encabezado de correo electrónico para ver el origen verdadero del remitente | |

| Comprobación de las direcciones IP a atacantes o campañas | |

| ¿El usuario seleccionó vínculos del correo electrónico? | |

| ¿En qué punto de conexión se abrió el correo electrónico? | |

| ¿Se ejecutó la carga útil de los datos adjuntos? | |

| ¿Se tocó o abrió la dirección IP o la URL de destino? | |

| ¿Se ejecutó código malintencionado? | |

| ¿Qué inicios de sesión se han producido con la cuenta en el escenario federado? | |

| ¿Qué inicios de sesión se han producido con la cuenta en el escenario administrado? | |

| Investigar la dirección IP de origen | |

| Investigar el identificador de dispositivo encontrado | |

| Investigar todos los identificadores de aplicación |

También puede descargar las listas de comprobación del cuaderno de estrategias de suplantación de identidad (phishing) y otras de respuesta a incidentes como un archivo de Excel.

Pasos de investigación

Para esta investigación, tiene un ejemplo de correo electrónico de suplantación de identidad, o partes de él. Por ejemplo, puede tener la dirección del remitente, el asunto del correo electrónico o partes del mensaje para iniciar la investigación. Asegúrese también de que ha completado y habilitado todas las opciones de configuración, como se recomienda en la sección Requisitos previos .

Obtención de la lista de usuarios o identidades que recibieron el correo electrónico

Como primer paso, debe obtener una lista de los usuarios o identidades que recibieron el correo electrónico de suplantación de identidad (phishing). El objetivo de este paso es registrar una lista de posibles usuarios o identidades que usará más adelante para recorrer en iteración pasos de investigación adicionales. Consulte la sección Flujo de trabajo para ver un diagrama de flujo general de los pasos que debe seguir durante esta investigación.

En este cuaderno de estrategias no se ofrece ninguna recomendación sobre cómo debería registrar esta lista de posibles usuarios o identidades. En función del tamaño de la investigación, puede usar un libro de Excel, un archivo CSV o incluso una base de datos para investigaciones más grandes. Hay varias maneras de obtener la lista de identidades de un inquilino determinado, y estos son algunos ejemplos.

Cree una búsqueda de contenido en el portal de cumplimiento Microsoft Purview

Use los indicadores para crear y ejecutar una búsqueda de contenido. Para obtener instrucciones, consulte Crear una búsqueda de contenidos.

Para obtener una lista completa de las propiedades de correo electrónico que se pueden buscar, consulte propiedades de correo electrónico en las que se pueden buscar.

El siguiente ejemplo devuelve los mensajes que fueron recibidos por los usuarios entre el 13 de abril de 2022 y el 14 de abril de 2022 y que contienen las palabras "acción" y "requerido" en el asunto:

(Received:4/13/2022..4/14/2022) AND (Subject:'Action required')

La consulta de ejemplo siguiente devuelve mensajes enviados por chatsuwloginsset12345@outlook.com y contiene la frase exacta "Actualizar la información de la cuenta" en la línea de asunto.

(From:chatsuwloginsset12345@outlook.com) AND (Subject:"Update your account information")

Para más información, consulte cómo buscar y eliminar mensajes en su organización.

Uso del cmdlet Search-Mailbox en PowerShell de Exchange Online

También puede utilizar el cmdlet Search-Mailbox en PowerShell de Exchange Online para realizar una consulta específica en un buzón de destino de interés y copiar los resultados en un buzón de destino no relacionado.

En la consulta de ejemplo siguiente se busca un correo electrónico en el buzón de Jane Smith que contiene la frase "Invoice" (factura) en el asunto y se copian los resultados en IRMailbox, en una carpeta denominada "Investigation".

Search-Mailbox -Identity "Jane Smith" -SearchQuery "Subject:Invoice" -TargetMailbox "IRMailbox" -TargetFolder "Investigation" LogLevel Full

En este comando de ejemplo, la consulta busca en todos los buzones del inquilino un correo electrónico que contenga la frase "InvoiceUrgent" en el asunto y copia los resultados en IRMailbox, en una carpeta denominada "Investigation".

Get-Mailbox | Search-Mailbox -SearchQuery 'InvoiceUrgent vote' -TargetMailbox "IRMailbox" -TargetFolder "Investigation" -LogLevel Full

Para obtener información detallada sobre la sintaxis y los parámetros, consulte Search-Mailbox.

¿El acceso delegado está configurado en el buzón?

Utilice el siguiente script para comprobar si el acceso delegado está configurado en el buzón: https://github.com/OfficeDev/O365-InvestigationTooling/blob/master/DumpDelegatesandForwardingRules.ps1.

Para crear este informe, ejecute un pequeño script de PowerShell que puede obtener una lista de todos los usuarios. A continuación, use el cmdlet Get-MailboxPermission para crear un archivo CSV de todos los delegados de buzón en el inquilino.

Busque nombres o concesiones de permisos inusuales. Si nota algo inusual, póngase en contacto con el propietario del buzón para comprobar si es legítimo.

¿Hay reglas de reenvío configuradas para el buzón?

Debe comprobar cada buzón identificado para el reenvío de correos (también conocido como SMTP (protocolo simple de transferencia de correo) reenvío) o las reglas de bandeja de entrada, conocidas como reglas de bandeja de entrada, que reenvían mensajes de correo electrónico a destinatarios externos (normalmente, reglas de bandeja de entrada recién creadas).

Para comprobar todos los buzones para el reenvío, ejecute el siguiente comando en Exchange Online PowerShell:

Get-Mailbox -RecipientTypeDetails UserMailbox -ResultSize unlimited | Format-Table -Auto MicrosoftOnlineServicesID,ForwardingSmtpAddress,DeliverToMailboxAndForward | Export-csv C:\Temp\Forwarding.csv -NoTypeInformationPara comprobar las reglas de bandeja de entrada que se crearon en buzones entre las fechas especificadas, ejecute el siguiente comando en Exchange Online PowerShell:

Search-UnifiedAuditLog -StartDate 12/16/2021 -EndDate 03/16/2022 -ResultSize 5000 -RecordType exchangeadmin -Operations New-InboxRule | Export-csv NoTypeInformation -Path c:\temp\Inboxrulesoutput.csvTambién puede usar el informe de mensajes reenviados automáticamente en el Centro de administración de Exchange (EAC). Para obtener instrucciones, consulte Informe de mensajes reenviados automáticamente en Exchange Online.

Notas:

- Busque ubicaciones de destino inusuales o cualquier tipo de direccionamiento externo.

- Busque también reglas de reenvío con palabras clave inusuales en los criterios, como todo el correo electrónico con la palabra factura en el asunto. Para comprobar si es legítimo, póngase en contacto con el propietario del buzón.

Revisión de las reglas de bandeja de entrada

Compruebe la eliminación de las reglas de Bandeja de entrada, teniendo en cuenta las marcas de tiempo próximas a su investigación. Como ejemplo, utilice el siguiente comando en PowerShell de Exchange Online:

Search-UnifiedAuditLog -StartDate 12/16/2021 -EndDate 03/16/2022 -Operations Remove-InboxRule | Export-CSV NoTypeInformation -Path c:\temp\removedInboxRules.csv

Revisar las reglas de flujo de correo de Exchange (reglas de transporte)

Hay dos maneras de obtener la lista de reglas de flujo de correo de Exchange (también conocidas como reglas de transporte) en su organización:

- En el Centro de administración de Exchange o en PowerShell de Exchange Online. Para obtener instrucciones, consulte Visualización o modificación de una regla de flujo de correo.

- El informe de reglas de transporte de Exchange en el centro de administración de Exchange. Para obtener instrucciones, consulte Informe de reglas de transporte de Exchange en Exchange Online.

Busque nuevas reglas o reglas modificadas para redirigir el correo a dominios externos. El número de reglas debe conocerse y ser relativamente pequeño. Puede realizar una búsqueda en el registro de auditoría para determinar quién creó la regla y desde dónde la creó. Si ve algo inusual, póngase en contacto con el creador para determinar si es legítimo.

Obtención de las fechas más recientes en las que el usuario accedió al buzón

En el portal de Microsoft Defender o en el portal Microsoft Purview de cumplimiento, vaya al registro de auditoría unificado. En Actividades, en la lista desplegable, puede filtrar por las Actividades de buzón de Exchange.

La capacidad de enumerar usuarios en peligro está disponible en el portal de Microsoft Defender.

En este informe se muestran las actividades que podrían indicar que se ha accedido a un buzón de manera ilegal. Incluye los mensajes creados o recibidos, movidos o eliminados, copiados o purgados, los enviados mediante las opciones Enviar en nombre de o Enviar como, y todos los inicios de sesión de buzón. Los datos abarcan la fecha, la dirección IP, el usuario, la actividad realizada, el elemento afectado y los detalles adicionales.

Nota:

Para que estos datos se registren, debe habilitar la opción de auditoría de buzón.

El volumen de datos que se incluye aquí podría ser considerable, por lo que centre su búsqueda en los usuarios que tendrían un gran impacto si fueran comprometidos. Busque patrones inusuales, como horas inusitadas del día o direcciones IP inusuales, y busque patrones como grandes volúmenes de movimientos, purgas o eliminaciones.

¿El usuario leyó o abrió el correo electrónico?

En este escenario, hay dos casos principales:

- El buzón está en Exchange Online.

- El buzón está en Exchange local (híbrido de Exchange).

¿Ha abierto el usuario de Exchange Online el correo electrónico?

Use el cmdlet Search-Mailbox en PowerShell de Exchange Online para realizar una consulta de búsqueda específica en un buzón de destino de interés y copiar los resultados en un buzón de destino no relacionado.

En la consulta de ejemplo siguiente se busca un correo electrónico en el buzón de Janes Smith que contiene la frase Invoice (factura) en el asunto y copia los resultados en IRMailbox, en una carpeta denominada Investigation.

Search-Mailbox -Identity "Jane Smith" -SearchQuery "Subject:Invoice" -TargetMailbox "IRMailbox" -TargetFolder "Investigation" LogLevel Full

La siguiente consulta de ejemplo busca en todos los buzones del inquilino un correo electrónico que contenga la frase InvoiceUrgent en el asunto y copia los resultados en IRMailbox, en una carpeta denominada Investigation.

Get-Mailbox | Search-Mailbox -SearchQuery 'InvoiceUrgent vote' -TargetMailbox "IRMailbox" -TargetFolder "Investigation" -LogLevel Full

¿El usuario ha abierto el correo electrónico en Exchange híbrido?

Use el cmdlet Get-MessageTrackingLog para buscar información de entrega de mensajes almacenada en el registro de seguimiento de mensajes. Este es un ejemplo:

Get-MessageTrackingLog -Server Mailbox01 -Start "03/13/2022 09:00:00" -End "03/15/2022 17:00:00" -Sender "john@contoso.com"

Para obtener información detallada sobre la sintaxis y los parámetros, consulte Get-MessageTrackingLog.

¿Quién más recibió el mismo correo electrónico?

En este escenario, hay dos casos principales:

- El buzón está en Exchange Online.

- El buzón está en Exchange local (híbrido de Exchange).

El flujo de trabajo es básicamente el mismo que el explicado en la sección Obtener la lista de usuarios / identidades que recibieron el correo electrónico anteriormente en este artículo.

Buscar el correo electrónico en Exchange Online

Use el cmdlet Search-Mailbox para realizar una consulta de búsqueda específica en un buzón de destino de interés y copie los resultados en un buzón de destino no relacionado.

Esta consulta de ejemplo busca en todos los buzones del inquilino un correo electrónico que contenga el asunto InvoiceUrgent y copia los resultados en IRMailbox, en una carpeta denominada Investigation.

Get-Mailbox | Search-Mailbox -SearchQuery "Subject:InvoiceUrgent" -TargetMailbox "IRMailbox" -TargetFolder "Investigation" -LogLevel Full

Buscar el correo electrónico en Exchange local

Use el cmdlet Get-MessageTrackingLog para buscar información de entrega de mensajes almacenada en el registro de seguimiento de mensajes. Este es un ejemplo:

Get-MessageTrackingLog -Server Mailbox01 -Start "03/13/2018 09:00:00" -End "03/15/2018 17:00:00" -MessageSubject "InvoiceUrgent"

Para obtener información detallada sobre la sintaxis y los parámetros, consulte Get-MessageTrackingLog.

¿El correo electrónico contenía datos adjuntos?

En este escenario, hay dos casos principales:

- El buzón está en Exchange Online.

- El buzón está en Exchange local (híbrido de Exchange).

Averiguar si el mensaje contenía datos adjuntos en Exchange Online

Si el buzón está en Exchange Online, tiene dos opciones:

- Utiliza el cmdlet clásico Search-Mailbox

- Uso del cmdlet New-ComplianceSearch

Use el cmdlet Search-Mailbox para realizar una consulta de búsqueda específica en un buzón de destino de interés y copie los resultados en un buzón de destino no relacionado. Este es un ejemplo:

Get-Mailbox -ResultSize unlimited | Search-Mailbox -SearchQuery attachment:trojan* -TargetMailbox "IRMailbox" -TargetFolder "Investigation" -LogLevel Full

Para obtener información detallada sobre la sintaxis y los parámetros, consulte Search-Mailbox.

La otra opción es usar el cmdlet New-ComplianceSearch. Este es un ejemplo:

New-ComplianceSearch -Name "Investigation" -ExchangeLocation "Research Department" -ContentMatchQuery "from:pilar@contoso.com AND hasattachment:true"

Para obtener información detallada sobre la sintaxis y los parámetros, consulte New-ComplianceSearch.

Averiguar si el mensaje contenía datos adjuntos en Exchange local

Nota:

En Exchange Server 2013, este procedimiento requiere la actualización acumulativa 12 (CU12) o posterior. Para obtener más información, consulte este artículo.

Use el cmdlet Search-Mailbox para buscar información de entrega de mensajes almacenada en el registro de seguimiento de mensajes. Este es un ejemplo:

Search-Mailbox -Identity "Jane Smith"-SearchQuery AttachmentNames:attachment_name -TargetMailbox "IRMailbox" -TargetFolder "Investigation" -LogLevel Full

Para obtener información detallada sobre la sintaxis y los parámetros, consulte Search-Mailbox.

¿Había carga útil en los datos adjuntos?

Busque contenido malintencionado potencial en los datos adjuntos. Por ejemplo, archivos PDF, PowerShell ofuscado u otros códigos de script.

La vista Ver datos por Malware > de correo electrónico en el informe de estado de la protección frente a amenazas muestra el número de mensajes entrantes y salientes que se detectó que contenían malware para su organización. Para obtener más información, consulte Informe de estado de protección contra amenazas: Ver datos por malware de correo electrónico >.

Comprobar el encabezado de correo electrónico para ver el origen verdadero del remitente

Muchos de los componentes de la funcionalidad de seguimiento de mensajes no necesitan explicaciones, pero es necesario comprender claramente Message-ID. Message-ID es un identificador único para un mensaje de correo electrónico.

Para obtener el Message-ID de un correo electrónico de interés, es necesario examinar los encabezados de correo electrónico sin procesar. Para obtener instrucciones sobre cómo hacerlo en Microsoft Outlook o Outlook en la Web (anteriormente conocido como Outlook Web App o OWA), consulte Ver encabezados de mensaje de Internet en Outlook.

Al ver un encabezado de correo electrónico, copie y pegue la información del encabezado en un analizador de encabezados de correo electrónico proporcionado por MXToolbox o Azure para facilitar la legibilidad.

Información de enrutamiento de cabeceras: La información de enrutamiento proporciona la ruta de un correo electrónico a medida que se transfiere entre ordenadores.

Marco de directivas de remitente (SPF): validación de correo electrónico para ayudar a evitar o detectar la suplantación de identidad. En el registro SPF, puede determinar qué direcciones IP y dominios pueden enviar correos electrónicos en nombre del dominio.

SPF = Pass: el registro TXT de SPF determinó que el remitente puede realizar envíos en nombre de un dominio.

- SPF = Neutral

- SPF = Fail: la configuración de directiva determina el resultado del mensaje IP del remitente

- Correo SMTP: valida si se trata de un dominio legítimo

Para obtener más información acerca de SPF, consulte Cómo Microsoft 365 usa SPF para evitar la suplantación de identidad.

Valores comunes: este es un desglose de los encabezados más usados y vistos, y sus valores. Se trata de información valiosa y se puede usar en los campos de búsqueda del Explorador de amenazas.

- Dirección del remitente

- Asunto

- Id. del mensaje

- Dirección de destino

- Dirección de la ruta de devolución

Resultados de autenticación: puede saber lo que el cliente de correo electrónico autenticó cuando se envió el correo electrónico. Proporciona autenticación SPF y DKIM.

IP de origen: la dirección IP original se puede usar para determinar si la dirección IP está en la lista de bloqueados y para obtener la ubicación geográfica.

Nivel de confianza de correo no deseado (SCL): determina la probabilidad de que un correo electrónico entrante sea correo no deseado.

- -1: Evitar la mayoría de los filtros de spam desde un remitente seguro, un destinatario seguro o una dirección IP de lista segura (socio de confianza)

- 0, 1: No spam porque el mensaje fue examinado y se determinó que está limpio

- 5, 6: Correo no deseado

- 7, 8, 9: Correo no deseado con un alto nivel de confianza

El registro SPF se almacena en una base de datos DNS y se incluye con la información de búsqueda DNS. Puede comprobar manualmente el registro del marco de directivas de remitente (SPF) para un dominio mediante el comando nslookup:

Abra el símbolo del sistema (Inicio > Ejecutar > cmd).

Escriba el comando como:

nslookup -type=txt", un espacio y, a continuación, el nombre de dominio/host. Por ejemplo:nslookup -type=txt domainname.com

Nota:

-all se recomienda esta opción (rechazarlos o marcarlos con errores: no entregar el correo electrónico si algo no coincide).

Comprobación de si la opción DKIM está habilitada en los dominios personalizados en Microsoft 365

Debe publicar dos registros CNAME para cada dominio que quiera agregar las claves de Domain Keys Identified Mail (DKIM). Consulte cómo usar DKIM para validar el correo electrónico saliente enviado desde tu dominio personalizado.

Comprobación de la autenticación, los informes y la conformidad de los mensajes basados en dominios (DMARC)

Puede usar esta característica para validar los correos electrónicos salientes en Microsoft 365.

Comprobación de las direcciones IP a atacantes o campañas

Para comprobar o investigar las direcciones IP identificadas en los pasos de investigación anteriores, puede usar cualquiera de estas opciones:

- VirusTotal

- Microsoft Defender para punto de conexión

- Orígenes públicos:

- Ipinfo.io: tiene una opción gratuita para obtener la ubicación geográfica.

- Censys.io - Tiene una opción gratuita para obtener información sobre lo que sus escaneos pasivos de Internet saben.

- AbuseIPDB.com: tiene una opción gratuita que proporciona un cierto nivel de geolocalización.

- Consulta con Bing y Google: busca la dirección IP.

Reputación de la URL

Puedes usar cualquier dispositivo Windows 10 y el explorador Microsoft Edge que use la tecnología SmartScreen .

Estos son algunos ejemplos de reputación de URL de terceros:

- Comprobación de seguridad de sitios Trend Micro

- Informe de transparencia de Google

- Talos Intelligence

A medida que investigue las direcciones IP y las URL, busque y correlacione las direcciones IP con indicadores de riesgo (IOC) u otros indicadores, en función de la salida o los resultados, y agréguelas a una lista de orígenes del adversario.

¿El usuario seleccionó vínculos del correo electrónico?

Si el usuario ha clic en el vínculo en el correo electrónico (o no), esta acción suele dar lugar a una nueva creación de procesos en el propio dispositivo. En función del dispositivo en que haya sucedido, deberá realizar investigaciones específicas de ese dispositivo. Por ejemplo, Windows frente a Android o iOS. En este artículo, hemos descrito un enfoque general, junto con algunos detalles para dispositivos basados en Windows. Si usa Microsoft Defender para punto de conexión (MDE), también puede usarlo para iOS y pronto Android.

Puede investigar estos eventos con Microsoft Defender para punto de conexión.

Registros VPN/proxy En función del proveedor de las soluciones de proxy y VPN, debe comprobar los registros pertinentes. Lo ideal es reenviar los eventos a su SIEM o a Microsoft Sentinel.

Uso de Microsoft Defender para punto de conexión Este es el mejor escenario, ya que puede usar nuestra inteligencia sobre amenazas y el análisis automatizado para ayudar a la investigación. Para obtener más información, consulte cómo investigar alertas en Microsoft Defender para punto de conexión.

El árbol de procesos de alertas amplía la evaluación de prioridades y la investigación de alertas, ya que muestra las alertas agregadas y las evidencias circundantes que se produjeron dentro del mismo contexto de ejecución y período de tiempo.

Dispositivos cliente basados en Windows Asegúrese de que ha activado la opción Eventos de creación de procesos. Lo ideal sería que también habilitara los eventos de seguimiento de línea de comandos.

En los clientes de Windows, que tienen habilitados los eventos de auditoría mencionados anteriormente antes de la investigación, puede comprobar el evento de auditoría 4688 y determinar la hora en que se entregó el correo electrónico al usuario:

¿En qué punto de conexión se abrió el correo electrónico?

Las tareas aquí son similares al paso de investigación anterior: ¿El usuario seleccionó vínculos en el correo electrónico?

¿Se ejecutó la carga útil adjunta?

Las tareas aquí son similares al paso de investigación anterior: ¿El usuario seleccionó vínculos en el correo electrónico?

¿Se tocó o abrió la dirección IP o URL de destino?

Las tareas aquí son similares al paso de investigación anterior: ¿El usuario seleccionó vínculos en el correo electrónico?

¿Se ejecutó código malintencionado?

Las tareas aquí son similares al paso de investigación anterior: ¿El usuario seleccionó vínculos en el correo electrónico?

¿Qué inicios de sesión se llevaron a cabo con la cuenta?

Compruebe los distintos inicios de sesión que se llevaron a cabo con la cuenta.

Escenario federado

La configuración del registro de auditoría y los eventos varían en función del nivel de sistema operativo (SO) y la versión del servidor de Servicios de federación de Active Directory (AD FS).

Consulte las secciones siguientes para ver las distintas versiones de servidor.

Server 2016 y versiones posteriores

De manera predeterminada, ADFS en Windows Server 2016 tiene habilitada la auditoría básica. Con la auditoría básica, los administradores pueden ver cinco eventos o menos para una única solicitud. No obstante, puede aumentar o reducir el nivel de auditoría con este comando:

Set-AdfsProperties -AuditLevel Verbose

Para obtener más información, vea Auditing enhancements to ADFS in Windows Server (Mejoras de auditoría en ADFS en Windows Server).

Si tiene instalado Microsoft Entra Connect Health, también debe consultar el informe de direcciones IP de riesgo. Las direcciones IP de cliente correspondientes a actividades de inicio de sesión fallidas se agregan a través de servidores proxy de aplicaciones web. Cada elemento del informe de direcciones IP de riesgo muestra información agregada sobre las actividades de inicio de sesión de AD FS con errores que superan el umbral designado.

Para obtener más información, consulte Informe de IP de riesgo.

Windows Server 2016 y versiones más recientes

Para los eventos de auditoría reales, debe examinar los registros de eventos de seguridad y buscar eventos con el identificador de evento 1202 para autenticaciones correctas y 1203 para fallos de autenticación.

Ejemplo para identificador de evento 1202:

Id. de evento 1202 FreshCredentialSuccessAudit. El Servicio de federación validó una nueva credencial. Consulte XML para más detalles.

Ejemplo para identificador de evento 1203:

Id. de evento 1203 FreshCredentialFailureAudit El Servicio de federación no pudo validar una nueva credencial. Consulte XML para obtener más información sobre los errores.

Escenario administrado

Compruebe los registros de inicio de sesión de Microsoft Entra para uno o varios usuarios que usted esté investigando.

- Navegue hasta la pantalla de inicio de sesión del centro de administración de Microsoft Entra>

- Compruebe las actividades de inicio de sesión.

- Compruebe la función de PowerShell en GitHub.

En el Centro de administración de Microsoft Entra, vaya a la pantalla de inicios de sesión y agregue o modifique el filtro de visualización para el período de tiempo que encontró en los pasos de investigación anteriores, y agregue el nombre de usuario como filtro, como se muestra en esta imagen.

También puede buscar mediante Graph API. Por ejemplo, filtre por Propiedades de usuario y obtenga el valor de lastSignInDate también. Busque un usuario específico para obtener la última fecha en que inició sesión dicho usuario.

Por ejemplo: https://graph.microsoft.com/beta/users?$filter=startswith(displayName,'Dhanyah')&$select=displayName,signInActivity

También puede usar el cmdlet Get-MgUser de Microsoft Graph para realizar investigaciones. Por ejemplo:

Get-MgAuditLogSignIn -Filter "userPrincipalName eq ‘johcast@contoso.com’" | Export-Csv -Path ".\UserSignInActivity.csv" -NoTypeInformation

O bien, puede usar este comando:

Get-MgAuditLogSignIn -Filter "userPrincipalName eq ‘johcast@contoso.com’" | Export-Csv -Path ".\UserSignInActivity.csv" -NoTypeInformation

Investigar la dirección IP de origen

En función de las direcciones IP de origen que encontró en el registro de inicio de sesión de Microsoft Entra o en los archivos de registro del servidor de federación o ADFS, investigue más para saber desde dónde se originó el tráfico.

Usuario administrado

En un escenario administrado, debe empezar a observar los registros de inicio de sesión y filtrarlos en función de la dirección IP de origen:

```powershell

Connect-MgGraph -Scopes "AuditLog.Read.All", "Directory.Read.All"

$ipAddress = "1.2.3.4"

$fromDate = (Get-Date).AddDays(-29).ToString("yyyy-MM-ddTHH:mm:ssZ")

$toDate = (Get-Date).AddDays(-3).ToString("yyyy-MM-ddTHH:mm:ssZ")

Get-MgAuditLogSignIn -Filter "ipAddress eq '$ipAddress' and createdDateTime ge $fromDate and createdDateTime le $toDate" -All |

Select-Object UserPrincipalName, AppDisplayName, IPAddress, ResourceDisplayName, Status, CreatedDateTime |

Out-GridView -Title "Sign-ins from IP $ipAddress"

También puede usar el cmdlet Get-MgUser de Microsoft Graph para realizar investigaciones. Más información: Get-MgUser.

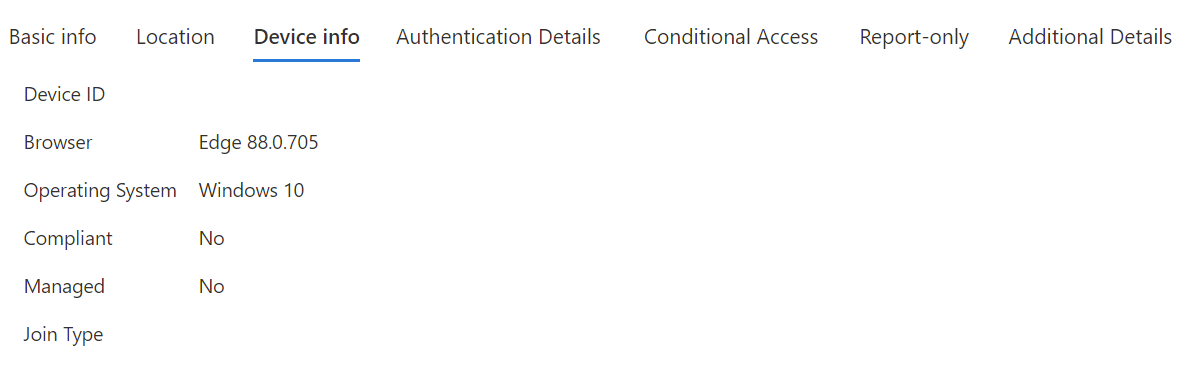

Cuando examine la lista de resultados, vaya a la Ficha de información del dispositivo. En función del dispositivo usado, obtendrá una salida variable. Estos son algunos ejemplos:

Ejemplo 1: dispositivo no administrado (BYOD):

Ejemplo 2: Dispositivo gestionado (unión a Microsoft Entra o unión híbrida a Microsoft Entra):

Compruebe si está presente el DeviceID, si hay alguno. También debe buscar el sistema operativo y el explorador o la cadena UserAgent.

Registre los valores de CorrelationID, id. de solicitud y marca de tiempo. Debe usar los valores de CorrelationID y marca de tiempo para correlacionar los resultados con otros eventos.

Usuario o aplicación federados

Siga el mismo procedimiento que se especificó para el escenario de inicio de sesión federado.

Busque y registre los valores de deviceID, OS Level, CorrelationID y RequestID.

Investigar el DeviceID identificado

Este paso solo es pertinente para los dispositivos que Microsoft Entra ID conoce. Por ejemplo, en los pasos anteriores, si encontró una o varias posibles identidades de dispositivo, puede investigar más sobre dicho dispositivo. Busque y registre los valores de deviceID y propietario del dispositivo.

Investigación de todos los identificadores de aplicación

Comience con los registros de inicio de sesión y la configuración de la aplicación del inquilino o la configuración de los servidores de federación.

Escenario administrado

En los detalles del registro de inicio de sesión encontrado anteriormente, compruebe el Identificador de la aplicación en la pestaña Información básica:

Tenga en cuenta las diferencias entre la aplicación (y el identificador) y el recurso (y el identificador). La aplicación es el componente cliente implicado, mientras que el recurso es el servicio o aplicación en Microsoft Entra ID.

Con este AppID, ahora puede realizar investigaciones en el inquilino. Este es un ejemplo:

Get-MgApplication -Filter "AppId eq '00001111-aaaa-2222-bbbb-3333cccc4444'"

Id AppId DisplayName

3af6dc4e-b0e5-45ec-8272-56f3f3f875ad 00001111-aaaa-2222-bbbb-3333cccc4444 Claims X-Ray

Con esta información, puede buscar en el portal de aplicaciones empresariales. Vaya a Todas las aplicaciones y busque el AppID específico.

Cuadernos de estrategias de respuesta adicionales ante incidentes

Examine las instrucciones para identificar e investigar estos otros tipos de ataques:

Recursos de respuesta a incidentes

- Introducción a los productos y recursos de seguridad de Microsoft para analistas con y sin experiencia

- Planificación para el centro de operaciones de seguridad (SOC)

- Microsoft Defender XDR respuesta a los incidentes

- Microsoft Defender for Cloud (Azure)

- Respuesta a incidentes de Microsoft Sentinel

- En la guía del equipo de respuesta a incidentes de Microsoft se comparten los procedimientos recomendados para líderes y equipos de seguridad

- Las guías de respuesta a incidentes de Microsoft ayudan a los equipos de seguridad a analizar la actividad sospechosa