Paso 4. Respuesta a un incidente mediante Microsoft Sentinel y Microsoft Defender XDR

En este artículo se proporciona un conjunto general de pasos y procedimientos para resolver un incidente mediante Microsoft Sentinel y XDR de Microsoft Defender, que incluye la evaluación de prioridades, la investigación y la resolución. Recurso compartido Microsoft Sentinel y Microsoft Defender XDR:

- Novedades sobre el ciclo de vida (estado, propietario, clasificación) se comparten entre los productos.

- La evidencia recopilada durante una investigación se muestra en el incidente de Microsoft Sentinel.

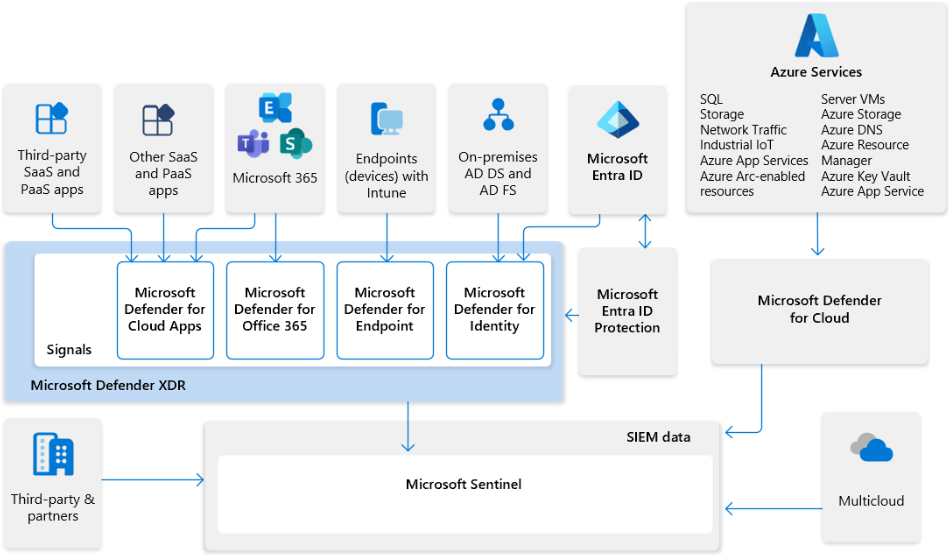

En las ilustraciones siguientes se muestra cómo la solución de detección y respuesta extendidas (XDR) de Microsoft se integra sin problemas con Microsoft Sentinel, en función de si ha incorporado el área de trabajo de Microsoft Sentinel a la plataforma unificada de operaciones de seguridad en el portal de Microsoft Defender.

En la siguiente ilustración se muestra cómo la solución de Microsoft XDR se integra sin problemas con Microsoft Sentinel con la plataforma unificada de operaciones de seguridad.

En este diagrama:

- La información de las señales de toda la organización llega a Microsoft Defender XDR y Microsoft Defender for Cloud.

- Microsoft Sentinel proporciona compatibilidad con entornos multinube y se integra con aplicaciones de terceros y asociados.

- Los datos de Microsoft Sentinel se ingieren junto con los datos de la organización en el portal de Microsoft Defender.

- Después, los equipos de operaciones de seguridad pueden analizar y responder a amenazas identificadas por Microsoft Sentinel y Microsoft Defender XDR en el portal de Microsoft Defender.

Proceso de respuesta a incidentes

El proceso de respuesta a incidentes para resolver un incidente mediante Microsoft Sentinel y Microsoft Defender XDR difiere, en función de si ha incorporado el área de trabajo a la plataforma de operaciones de seguridad unificada y puede acceder a Microsoft Sentinel en el portal de Defender.

Use el portal de Defender para evaluar el posible incidente, lo que incluye comprender los detalles del incidente y realizar acciones inmediatas.

Continúe con la investigación en el portal de Defender, incluido lo siguiente:

- Descripción del incidente y su ámbito y revisión de las escalas de tiempo de los recursos.

- Revisar las acciones pendientes de recuperación automática, corregir manualmente las entidades y realizar una respuesta dinámica.

- Agregar medidas de prevención.

Use el área de Microsoft Sentinel del portal de Defender para profundizar en la investigación, incluido lo siguiente:

- Comprender el ámbito del incidente al correlacionarlo con los procesos de seguridad, las directivas y los procedimientos (3P).

- Realizar acciones automatizadas de investigación y corrección de 3P y crear cuadernos de estrategias personalizados de respuesta automatizada de orquestación de seguridad (SOAR).

- Grabación de evidencias para la administración de incidentes.

- Agregar medidas personalizadas.

Resolver el incidente y realizar el seguimiento adecuado dentro del equipo de seguridad.

Para más información, vea:

Independientemente del portal que use, asegúrese de aprovechar las ventajas del cuaderno de estrategias y la funcionalidad de reglas de automatización de Microsoft Sentinel:

Un cuaderno de estrategias es una colección de acciones de investigación y corrección que se puede ejecutar desde el portal de Microsoft Sentinel de forma rutinaria. Un cuaderno de estrategias puede ayudar a automatizar y orquestar la respuesta a amenazas. Pueden ejecutarse manualmente a demanda sobre incidentes, entidades y alertas, o configurarse para que se ejecuten automáticamente en respuesta a alertas o incidentes específicos, cuando se activen mediante una regla de automatización. Para más información, consulte Automatización de la respuesta a amenazas con cuadernos de estrategias.

Las reglas de automatización son una manera de administrar de forma centralizada la automatización en Microsoft Sentinel, ya que permiten definir y coordinar un pequeño conjunto de reglas que se pueden aplicar en diferentes escenarios. Para obtener más información, consulte Automatizar la respuesta ante amenazas en Microsoft Sentinel con reglas de automatización.

Después de incorporar el área de trabajo de Microsoft Sentinel a la plataforma unificada de operaciones de seguridad, tenga en cuenta que existen diferencias en la forma en que funciona la automatización en el área de trabajo. Para más información, consulte Automatización con la plataforma unificada de operaciones de seguridad.

Paso 1: Evaluación del incidente

Siga estos pasos como método general para la evaluación de prioridades del incidente con Microsoft Sentinel y Microsoft Defender XDR. Si ha incorporado el área de trabajo a la plataforma unificada de operaciones de seguridad, use el portal de Defender. De lo contrario, use Azure Portal.

Para investigar incidentes de Microsoft Sentinel en el portal de Defender:

En el portal de Defender, seleccione Investigación y respuesta > Incidentes y alertas > Incidentes y busque el incidente sospechoso. Filtre los Orígenes de servicio y detección por Microsoft Sentinel para ayudarle a reducir la lista de incidentes a los que procedan de Microsoft Sentinel.

Seleccione la fila del incidente para ver información básica en el panel de resumen de incidentes.

Seleccione Administrar incidente para actualizar detalles como los de nombre, gravedad, estado o clasificación, o bien para agregar comentarios. Seleccione Guardar para guardar los cambios.

Seleccione Abrir página del incidente para continuar con la investigación.

Paso 2: Investigación del incidente

Si el área de trabajo se ha incorporado a la plataforma unificada de operaciones de seguridad, debe permanecer en el portal de Defender durante este paso completo. De lo contrario, empiece en Azure Portal. Vaya al portal de Defender para realizar alguna investigación y, después, vuelva a Azure Portal.

En el portal de Defender, en la pestaña Historia de ataque de la página de detalles del incidente, tenga en cuenta los pasos siguientes para su propio flujo de trabajo de respuesta a incidentes:

Vea el caso de ataque del incidente para comprender su ámbito, gravedad, origen de detección y qué entidades se ven afectadas.

Analice las alertas del incidente para comprender su origen, ámbito y gravedad con la historia de alerta dentro del incidente.

Según sea necesario, recopile información sobre los dispositivos, usuarios y buzones afectados con el gráfico. Seleccione cualquier entidad para abrir un control flotante con todos los detalles.

Vea cómo XDR de Microsoft Defender ha resuelto automáticamente algunas alertas con la pestaña Investigaciones.

Según sea necesario, use la información del conjunto de datos para el incidente en la pestaña Evidencia y respuesta.

En la pestaña Recursos, vea las entidades implicadas en el incidente. Seleccione una cuenta de usuario, un nombre de host, una dirección IP o un recurso de Azure para continuar investigando más en la página de detalles de la entidad. Por ejemplo, si ha seleccionado un usuario, en el panel de detalles del usuario, seleccione Ir a la página de usuario para abrir la página de detalles de la entidad del usuario.

En la página de detalles de la entidad, seleccione Eventos de Sentinel para ver información detallada de la escala de tiempo sobre la entidad seleccionada y sus conclusiones.

Paso 3: Resolución del incidente

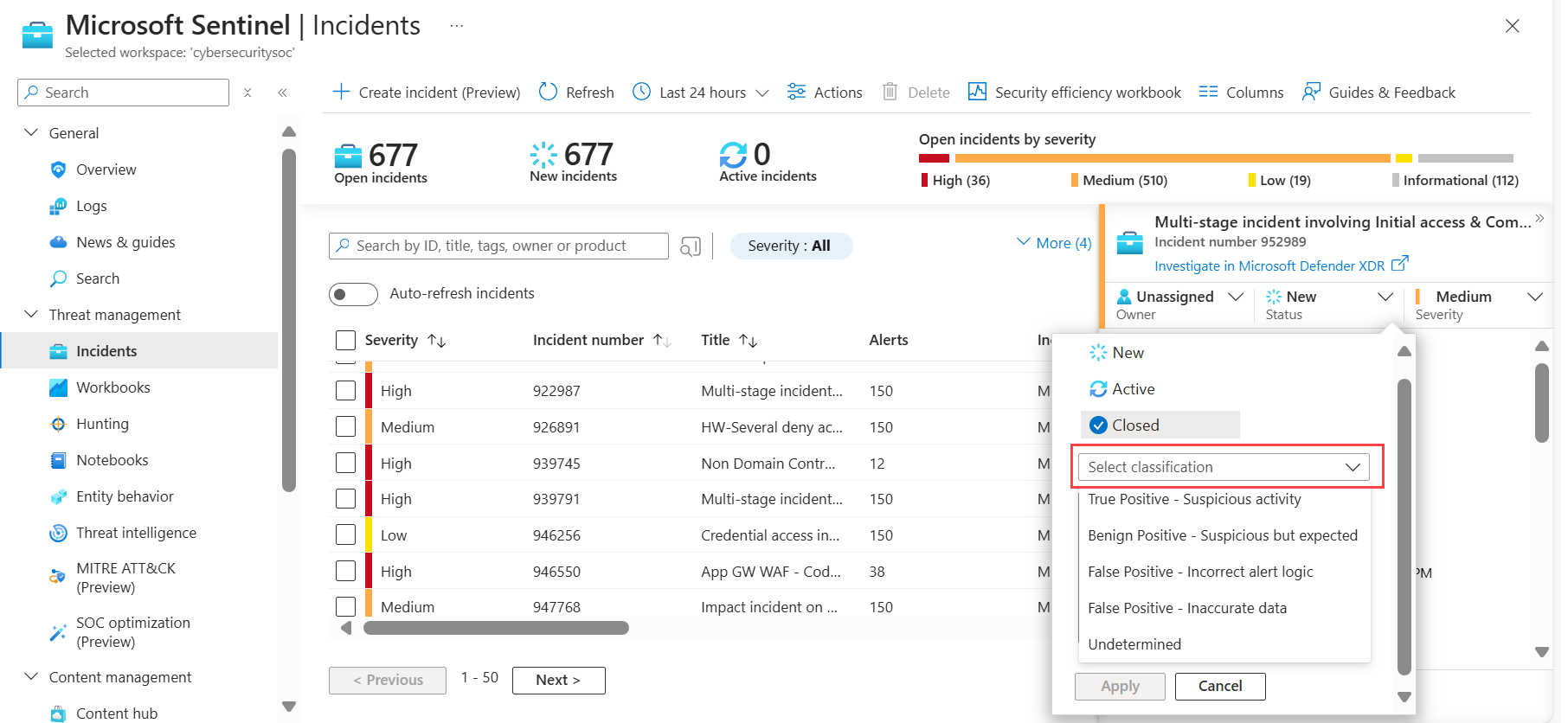

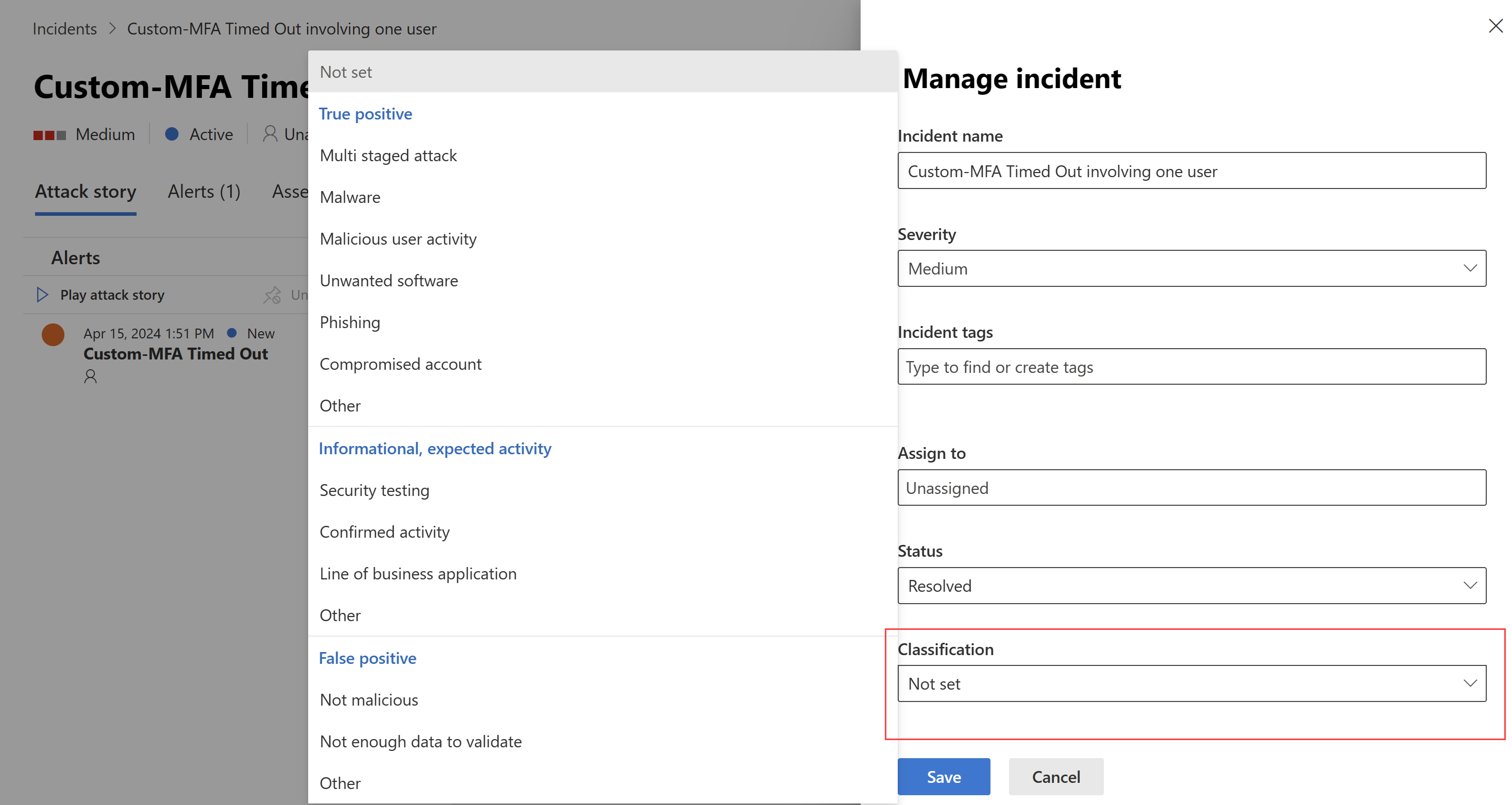

Cuando la investigación haya llegado a su conclusión y haya corregido el incidente dentro de los portales, puede resolver el incidente si establece su estado en Cerrado.

Al marcar el estado de un incidente como Cerrado, asegúrese de seleccionar una clasificación, incluidas las opciones de verdadero, benigno o falso positivo.

Por ejemplo:

Para más información, vea Resolución de un incidente en el portal de Defender.

Según sea necesario, informe del incidente al responsable de la respuesta a incidentes a fin de que pueda realizar su seguimiento para determinar más acciones. Por ejemplo:

- Informe a los analistas de seguridad de nivel 1 para detectar mejor el ataque temprano.

- Investigue el ataque en Análisis de amenazas de Microsoft Defender XDR y la comunidad de seguridad para obtener una tendencia de ataque de seguridad.

- Según sea necesario, registre el flujo de trabajo que usó para resolver el incidente y actualizar los flujos de trabajo, procesos, directivas y cuadernos de estrategias estándar.

- Determine si se necesitan cambios en la configuración de seguridad e impleméntelos.

- Cree un cuaderno de estrategias de orquestación para automatizar y organizar la respuesta a amenazas para un riesgo similar en el futuro. Para obtener más información, vea Automatización de la respuesta a amenazas con cuadernos de estrategias en Microsoft Sentinel.

Recomendado para el entrenamiento

A continuación se muestran los módulos de entrenamiento recomendados para este paso. El contenido de entrenamiento se centra en las características de disponibilidad general y, por tanto, no incluye contenido para la plataforma unificada de operaciones de seguridad, que se encuentra en versión preliminar.

Administración de incidentes de seguridad en Microsoft Sentinel

| Cursos | Administración de incidentes de seguridad en Microsoft Sentinel |

|---|---|

| En este módulo, investigará la administración de incidentes de Microsoft Sentinel, obtendrá información sobre eventos y entidades de Microsoft Sentinel, y descubrirá formas de resolver incidentes. |

Mejora de la confiabilidad con prácticas de operaciones modernas: respuesta ante incidentes

| Cursos | Formación: Mejora de la confiabilidad con prácticas de operaciones modernas: respuesta ante incidentes |

|---|---|

| Descubra los aspectos básicos de la respuesta ante incidentes eficaz y las herramientas de Azure que la hacen posible. |

Cómo funciona el administrador de incidentes de seguridad de Microsoft 365

| Cursos | Cómo funciona el administrador de incidentes de seguridad de Microsoft 365 |

|---|---|

| Vea cómo Microsoft 365 investiga, administra y responde a los problemas de seguridad para proteger a los clientes y el entorno en la nube de Microsoft 365. |

Pasos siguientes

- Consulte Navegar e investigar incidentes en Microsoft Sentinel y Respuesta a incidentes con Microsoft Defender XDR para obtener más información acerca de los procesos de respuesta a incidentes en los portales de Microsoft Sentinel y Microsoft Defender.

- Consulte Introducción a la respuesta a incidentes para conocer los procedimientos recomendados de seguridad de Microsoft.

- Consulte Cuadernos de estrategias de respuesta a incidentes para flujos de trabajo y listas de comprobación para responder a ataques cibernéticos comunes.

Referencias

Use estos recursos para obtener información sobre los distintos servicios y tecnologías mencionados en este artículo:

- Integración de Microsoft Defender XDR con Microsoft Sentinel

- Guía interactiva de funcionalidades de SIEM y XDR unificadas

- Automatización de la respuesta a amenazas con cuadernos de estrategias en Microsoft Sentinel

- Automatización de la respuesta a las amenazas con cuadernos de estrategia

- Automatización de la respuesta a amenazas en Microsoft Sentinel con las reglas de automatización

- Análisis de amenazas de Microsoft Defender XDR

Use estos recursos para obtener más información sobre la respuesta a incidentes: