Nota:

El acceso a esta página requiere autorización. Puede intentar iniciar sesión o cambiar directorios.

El acceso a esta página requiere autorización. Puede intentar cambiar los directorios.

Las aplicaciones SaaS desempeñan un papel clave para garantizar que las aplicaciones y los recursos estén disponibles y accesibles desde cualquier dispositivo con conexión a Internet. Sin embargo, algunas aplicaciones pueden suponer un riesgo de seguridad con el potencial de causar daños significativos en su organización si no se detectan y administran. Debe tener visibilidad sobre las aplicaciones que se usan en su organización para que pueda proteger los recursos y los datos confidenciales.

Microsoft Defender for Cloud Apps hace que mantenga todo bajo control mediante controles detallados, auditorías y visibilidad completos sobre los datos confidenciales. Defender para aplicaciones en la nube dispone de herramientas que ayudan a descubrir la shadow IT y a evaluar los riesgos, al tiempo que le permiten aplicar directivas e investigar las actividades de las aplicaciones. Ayuda a controlar el acceso en tiempo real y detener amenazas, por lo que la organización puede trasladarse de forma más segura a la nube.

En este artículo se proporcionan instrucciones sobre cómo:

- Descubrir las aplicaciones en la nube

- Autorizar aplicaciones en la nube

- Configurar el control de aplicaciones de acceso condicional

- Utilizar conectores de aplicaciones

- Aplicar controles de sesión

Si aún no ha configurado Defender para aplicaciones en la nube, consulte Evaluar Microsoft Defender para aplicaciones en la nube.

Descubrir las aplicaciones en la nube

Sin visibilidad de las aplicaciones que se usan en su organización, no podrá administrar y controlar correctamente cómo los usuarios usan las aplicaciones y cómo las aplicaciones acceden a datos y recursos confidenciales.

Defender para aplicaciones en la nube tiene una capacidad llamada Cloud Discovery que analiza sus registros de tráfico comparándolos con el catálogo de Microsoft Defender para aplicaciones en la nube de más de 31 000 aplicaciones en la nube. Las aplicaciones se clasifican y puntúan en función de más de 90 factores de riesgo y le proporcionan una visibilidad continua del uso de las aplicaciones en la nube, shadow IT y el riesgo que plantean las aplicaciones desconocidas y no administradas.

En el diagrama siguiente se muestran los componentes de Cloud App Discovery y los dos métodos que se usan para supervisar el tráfico de red y detectar aplicaciones en la nube que se usan en su organización

En este diagrama:

- Método 1: Cloud Discovery se integra con Microsoft Defender para punto de conexión, que informa de las aplicaciones y servicios en la nube a los que se accede desde dispositivos Windows 10 y Windows 11 administrados por TI.

- Método 2: para obtener cobertura en todos los dispositivos conectados a una red, un recopilador de registros de Defender para aplicaciones en la nube instalado en firewalls y proxies recopila y envía los datos de los puntos de conexión a Defender para aplicaciones en la nube para su análisis.

Utilice la guía siguiente para aprovechar las funcionalidades integradas de Defender for Cloud Apps para detectar aplicaciones de su organización:

Autorización de sus aplicaciones

Después de revisar la lista de aplicaciones descubiertas en su entorno, puede proteger su entorno aprobando las aplicaciones seguras (autorizadas) o prohibiendo las aplicaciones no deseadas (no autorizadas).

Para más información sobre las aplicaciones no autorizadas, consulte Autorizar o no autorizar una aplicación.

Configuración del control de aplicaciones de acceso condicional para proteger aplicaciones

Las directivas de acceso condicional le permiten asignar controles y requisitos a aplicaciones, acciones o condiciones de autenticación específicas. Tiene la posibilidad de definir qué usuarios o grupos de usuarios pueden acceder a sus aplicaciones en la nube, a qué aplicaciones en la nube pueden acceder y desde qué ubicaciones y redes debe originar su acceso un usuario. Consulte el Paso 1 de esta solución para obtener información adicional.

Junto con las directivas de acceso condicional, puede aumentar aún más la seguridad de sus aplicaciones en la nube aplicando controles de acceso y de sesión mediante el Control de aplicaciones de acceso condicional. Con la capacidad de Control de aplicaciones de acceso condicional de Defender para aplicaciones en la nube, el acceso al usuario a la aplicación y las sesiones se supervisan y controlan en tiempo real en función de las directivas de acceso y sesiones. Las directivas de acceso y de sesión configuradas con el portal de Defender para aplicaciones en la nube le permiten afinar aún más los filtros y establecer las acciones que pueden realizar los usuarios.

Microsoft Defender para aplicaciones en la nube se integra de forma nativa con Microsoft Entra. Cuando configura una directiva en Microsoft Entra para utilizar el Control de aplicaciones de acceso condicional, el tráfico de aplicaciones en la nube se enruta a través de Defender para aplicaciones en la nube como proxy, lo que permite a Defender para aplicaciones en la nube supervisar este tráfico y aplicar controles de sesión.

El siguiente diagrama muestra cómo se enruta el tráfico de las aplicaciones en la nube a través de Microsoft Entra y Defender para aplicaciones en la nube.

En este diagrama:

- Microsoft Entra tiene una directiva de Control de aplicaciones de acceso condicional para el tráfico de las aplicaciones SaaS especificadas e integradas. Microsoft Entra ID después dirige (redirige mediante proxy) el tráfico de la sesión a través de Defender para aplicaciones en la nube.

- Defender para aplicaciones en la nube supervisa este tráfico y aplica directivas de control de sesión.

El acceso condicional dicta los requisitos que deben cumplirse antes de que un usuario pueda acceder a una aplicación. El control de aplicaciones de acceso condicional determina a qué aplicaciones puede acceder un usuario y el conjunto de acciones que un usuario puede realizar durante una sesión después de que se les haya concedido acceso.

Para más información, vea:

- Protección de aplicaciones con el control de aplicaciones de acceso condicional de Microsoft Defender for Cloud Apps

- Integración de Microsoft Entra ID con control de aplicaciones de acceso condicional

Utilizar conectores de aplicaciones

Los conectores de aplicaciones usan las API de los proveedores de aplicaciones para habilitar una mayor visibilidad y control por parte de Defender para aplicaciones en la nube sobre las aplicaciones que se usan en su organización. En función de la aplicación a la que se conecte, las conexiones de la aplicación habilitan lo siguiente:

- Información de cuenta: ofrece visibilidad sobre los usuarios, las cuentas, la información de perfil, el estado (suspendido, activo, deshabilitado), los grupos y los privilegios.

- Registro de auditoría: visibilidad de las actividades de los usuarios, de los administradores y del inicio de sesión.

- Gobernanza de cuentas: capacidad para suspender usuarios, revocar contraseñas y otras capacidades.

- Permisos de aplicación: ofrece visibilidad de los tokens emitidos y sus permisos.

- Regulación de permisos de aplicación: permite quitar los tokens.

- Examen de datos: examen de datos no estructurados usando dos procesos: periódicamente (cada 12 horas) y en tiempo real (desencadenador cada vez que se detecta un cambio).

- Gobernanza de datos: capacidad de poner en cuarentena los archivos, incluidos los archivos en la papelera y sobrescribir archivos.

Para obtener más información, consulte Conectar aplicaciones.

Defender para aplicaciones en la nube proporciona una protección de extremo a extremo para las aplicaciones conectadas usando la integración de nube a nube, conectores API y controles de acceso y de sesión en tiempo real que aprovechan los controles de acceso a las aplicaciones condicionales.

Aplicar controles de sesión

Los controles de sesión permiten aplicar parámetros a la forma en que la organización usa las aplicaciones en la nube. Por ejemplo, si su organización utiliza Salesforce, puede configurar una directiva de sesión que permita solo a los dispositivos inscritos y administrados acceder a los datos de Salesforce de su organización. Un ejemplo más sencillo podría ser configurar una directiva para supervisar el tráfico desde dispositivos no administrados para poder analizar el riesgo de este tráfico antes de aplicar directivas más estrictas.

La documentación de Defender para aplicaciones en la nube incluye la siguiente serie de tutoriales que le ayudarán a descubrir los riesgos y proteger su entorno:

- Detección de actividad sospechosa de inicio de sesión de usuario

- Tutorial: Investigación de usuarios de riesgo

- Tutorial: Investigación de aplicaciones de OAuth de riesgo

- Detección y protección de la información confidencial

- Protección de cualquier aplicación de la organización en tiempo real

- Bloqueo de las descargas de información confidencial

- Protección de los archivos con la cuarentena de administrador

- Requerimiento de la autenticación a una edición superior tras una acción de riesgo

Paso siguiente

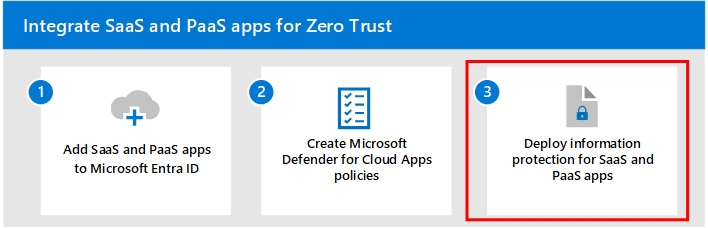

Continúe con el paso 3 para implementar la protección de información para aplicaciones SaaS.