Guía de uso del cifrado de datos transparente (TDE) en reposo de Clústeres de macrodatos de SQL Server

Se aplica a: SQL Server 2019 (15.x)

Importante

El complemento Clústeres de macrodatos de Microsoft SQL Server 2019 se va a retirar. La compatibilidad con Clústeres de macrodatos de SQL Server 2019 finalizará el 28 de febrero de 2025. Todos los usuarios existentes de SQL Server 2019 con Software Assurance serán totalmente compatibles con la plataforma, y el software se seguirá conservando a través de actualizaciones acumulativas de SQL Server hasta ese momento. Para más información, consulte la entrada de blog sobre el anuncio y Opciones de macrodatos en la plataforma Microsoft SQL Server.

En esta guía se muestra cómo usar las funcionalidades de cifrado en reposo de Clústeres de macrodatos de SQL Server para cifrar bases de datos.

La experiencia de configuración del administrador de bases de datos al configurar el cifrado de datos transparente de SQL Server es la misma que en el caso de SQL Server en Linux y se aplica la documentación estándar de TDE, excepto cuando se indica. Para supervisar el estado del cifrado en la instancia maestra, siga los modelos de consulta de DMV estándar en sys.dm_database_encryption_keys y sys.certificates.

Características no admitidas:

- Cifrado de grupo de datos

Requisitos previos

- Clúster de macrodatos de SQL Server 2019 CU8+

- Herramientas de macrodatos, específicamente Azure Data Studio

- Inicio de sesión de SQL Server con privilegios administrativos (un miembro del rol de administrador del sistema de SQL Server en la instancia maestra)

Consulta de los certificados instalados

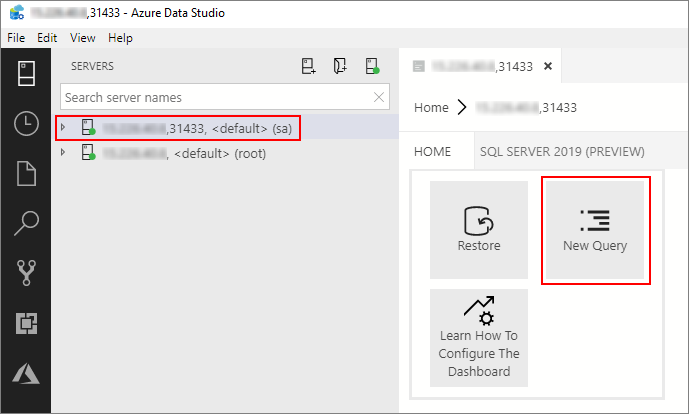

En Azure Data Studio, conéctese a la instancia maestra de SQL Server del clúster de macrodatos. Para obtener más información, vea Conectarse a una instancia maestra de SQL Server.

Haga doble clic en la conexión de la ventana Servidores para mostrar el panel del servidor de la instancia maestra de SQL Server. Seleccione Nueva consulta.

Ejecute el siguiente comando de Transact-SQL para cambiar el contexto a la base de datos

masterde la instancia maestra.USE master; GOConsulte los certificados administrados por el sistema que están instalados.

SELECT TOP 1 name FROM sys.certificates WHERE name LIKE 'TDECertificate%' ORDER BY name DESC;Use criterios de consulta diferentes según sea necesario.

El nombre del certificado se mostrará como "TDECertificate{marca de tiempo}". Cuando vea el prefijo TDECertificate seguido de una marca de tiempo, será el certificado proporcionado por la característica administrada por el sistema.

Cifrado de una base de datos mediante el certificado administrado por el sistema

En los ejemplos siguientes, considere una base de datos denominada userdb como el destino del cifrado y un certificado administrado por el sistema denominado TDECertificate2020_09_15_22_46_27 por cada salida de la sección anterior.

Use el patrón siguiente para generar una clave de cifrado de base de datos mediante el certificado de sistema proporcionado.

USE userdb; GO CREATE DATABASE ENCRYPTION KEY WITH ALGORITHM = AES_256 ENCRYPTION BY SERVER CERTIFICATE TDECertificate2020_09_15_22_46_27; GOCifre la base de datos userdb con el comando siguiente.

ALTER DATABASE userdb SET ENCRYPTION ON; GO

Administración del cifrado de base de datos al usar proveedores externos

Para obtener más información sobre cómo se usan las versiones de clave en el cifrado en reposo en Clústeres de macrodatos de SQL Server, vea Versiones de clave en Clústeres de macrodatos de SQL Server. La sección "Rotación de claves principales para SQL Server" contiene un ejemplo completo sobre cómo administrar el cifrado de base de datos cuando se usan proveedores de claves externos.

Pasos siguientes

Más información sobre el cifrado en reposo para HDFS:

Comentarios

Próximamente: A lo largo de 2024 iremos eliminando gradualmente GitHub Issues como mecanismo de comentarios sobre el contenido y lo sustituiremos por un nuevo sistema de comentarios. Para más información, vea: https://aka.ms/ContentUserFeedback.

Enviar y ver comentarios de