Nota

El acceso a esta página requiere autorización. Puede intentar iniciar sesión o cambiar directorios.

El acceso a esta página requiere autorización. Puede intentar cambiar los directorios.

Se aplica a: SQL Server

El Conector de SQL Server para Microsoft Azure Key Vault permite el cifrado de SQL Server para usar el servicio Azure Key Vault como proveedor de Administración extensible de claves (EKM) con el fin de proteger sus claves de cifrado de SQL Server.

En este tema se describe el conector de SQL Server. Hay información adicional disponible en Pasos de instalación de Administración extensible de claves con el Almacén de claves de Azure, Usar el conector de SQL Server con características de cifrado de SQLy Conector de SQL Server, apéndice.

¿Qué es la Administración extensible de claves (EKM) y por qué usarla?

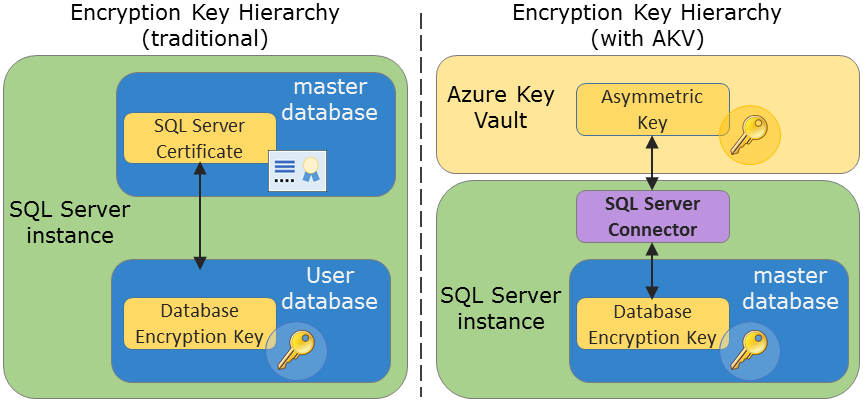

SQL Server proporciona varios tipos de cifrado que ayudan a proteger información confidencial, como cifrado de datos transparente (TDE), cifrado de nivel de columna (CLE) y cifrado de copia de seguridad. En todos estos casos, en esta jerarquía de claves tradicional, los datos se cifran con una clave de cifrado de datos (DEK) simétrica. La clave de cifrado de datos simétrica se protege, además, cifrándose con una jerarquía de claves almacenadas en SQL Server. En lugar de este modelo, la alternativa es el modelo de proveedor EKM. El uso de la arquitectura del proveedor EKM permite a SQL Server proteger las claves de cifrado de datos con una clave asimétrica que se almacena fuera de SQL Server en un proveedor de servicios criptográficos externo. Este modelo agrega una capa adicional de seguridad y separa la administración de claves y datos.

En la imagen siguiente se compara la jerarquía de claves de administración y servicio tradicional con el sistema del Almacén de claves de Azure.

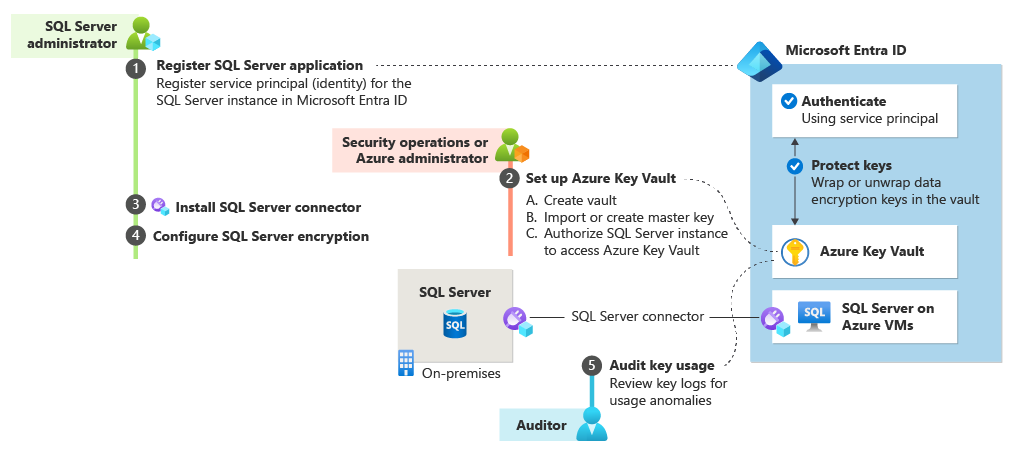

El conector de SQL Server actúa como puente entre SQL Server y Azure Key Vault, por lo que SQL Server puede aprovechar la escalabilidad, alto rendimiento y alta disponibilidad del servicio de Azure Key Vault. En la siguiente imagen se representa cómo funciona la jerarquía de claves de la arquitectura del proveedor EKM con Azure Key Vault y el conector de SQL Server.

Azure Key Vault se puede usar con instalaciones de SQL Server en Microsoft Azure Virtual Machines y para servidores en el entorno local. El servicio Almacén de claves también permite usar módulos de seguridad de hardware (HSM) supervisados y controlados estrechamente. Así, se obtiene un mayor grado de protección para las claves de cifrado asimétricas. Para obtener más información sobre el Almacén de claves, consulte el tema sobre el Almacén de claves de Azure.

En la siguiente imagen se resume el flujo de procesos de EKM usando el almacén de claves. (Los números de pasos del proceso de la imagen no se ofrecen con el fin de que coincidan con los números de los pasos de configuración que siguen a la imagen).

Nota:

Las versiones 1.0.0.440 y anteriores se han reemplazado y ya no se admiten en entornos de producción. Actualice a la versión 1.0.1.0 o posterior visitando el Centro de descarga de Microsoft y con las instrucciones de la sección "Actualización del conector de SQL Server" de la página Conector de SQL Server, apéndice.

Para ir al paso siguiente, consulte Pasos de instalación de Administración extensible de claves con el Almacén de claves de Azure.

Para consultar los escenarios de uso, consulte Use SQL Server Connector with SQL Encryption Features(Usar el conector de SQL Server con características de cifrado de SQL).

Consulte también

Mantenimiento y solución de problemas del conector de SQL Server