Configuración de reglas de NSG de Azure SQL Managed Instance para trabajar con Azure Confidential Ledger

Se aplica a: Azure SQL Managed Instance

Después de habilitar Azure Confidential Ledger como ubicación del resumen en Azure SQL Managed Instance, deberás configurar de forma manual las reglas de red virtual de Azure SQL Managed Instance para comunicarte con Azure Confidential Ledger.

En este artículo aprenderá a:

- Configurar el grupo de seguridad de red (NSG) de SQL Managed Instance y las reglas de tabla de enrutamiento para permitir el tráfico a Azure Confidential Ledger.

Permisos

Debido a la confidencialidad de los datos de una instancia administrada, la configuración para habilitar el punto de conexión público de Azure SQL Managed Instance debe seguir un proceso de dos pasos. Esta medida de seguridad se ajusta a la separación de tareas (SoD):

- El administrador de SQL Managed Instance debe habilitar el punto de conexión público en SQL Managed Instance. Dicho administrador se puede encontrar en la página Información general del recurso de la instancia administrada.

- Un administrador de red debe permitir el tráfico a SQL Managed Instance mediante un NSG. Para más información, vea los permisos para el grupo de seguridad de red.

Habilitación de reglas de NSG de salida para Azure Confidential Ledger

Necesitaremos capturar las direcciones IP de Azure Confidential Ledger y agregarlas a las reglas de NSG salientes y a la tabla de rutas de SQL Managed Instance.

Obtención de direcciones IP de punto de conexión de servicio de identidad y punto de conexión de libro de contabilidad

En la página Información general de Azure Confidential Ledger aprovisionada en Azure Portal, captura el nombre de host del punto de conexión de Ledger. Adquiere la dirección IP de la instancia de Azure Confidential Ledger mediante ping o una herramienta de red similar.

ping -a <ledgername>.confidential-ledger.azure.com

PING <ledgername>.confidential-ledger.azure.com (1.123.123.123) 56(84) bytes of data.

64 bytes from 1.123.123.123 (1.123.123.123): icmp_seq=1 ttl=105 time=78.7 ms

Del mismo modo, realiza el procedimiento para la instancia Identity Service Endpoint de Azure Confidential Ledger.

ping identity.confidential-ledger.core.azure.com

PING part-0042.t-0009.t-msedge.net (13.107.246.70) 56(84) bytes of data.

64 bytes from 13.107.246.70 (13.107.246.70): icmp_seq=1 ttl=52 time=14.9 ms

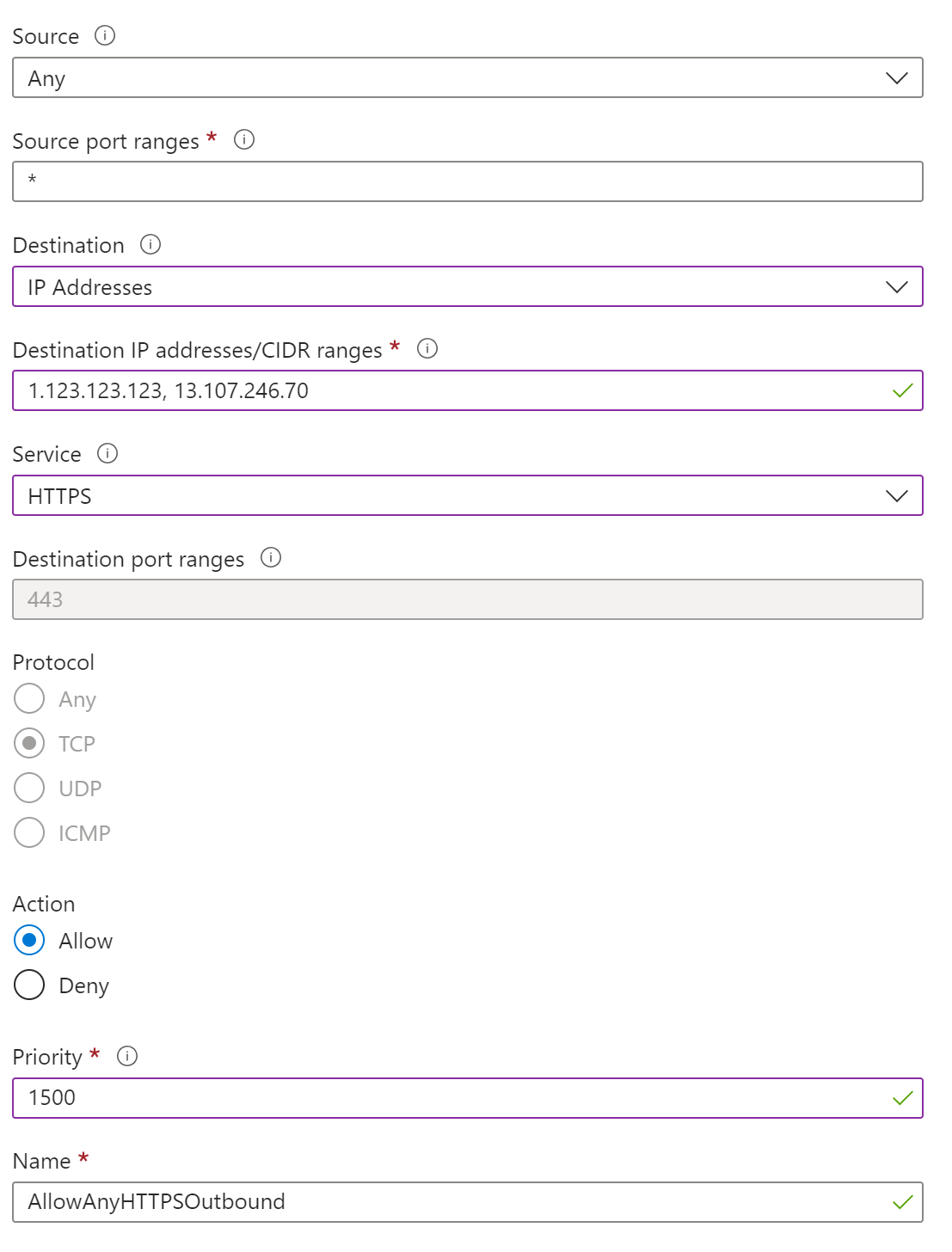

Adición de direcciones IP a las reglas de NSG de salida

Estas dos direcciones IP deben agregarse a las reglas de NSG de salida de tu SQL Managed Instance.

En Azure Portal, ve al grupo de seguridad de red de tu SQL Managed Instance. El Grupo de seguridad de red es un recurso independiente en el Grupo de recursos de tu SQL Managed Instance.

Ve al menú Reglas de seguridad de salida.

Agrega las dos direcciones IP obtenidas en la sección anterior como una nueva regla de salida:

Selecciona la pestaña Reglas de seguridad de salida y agrega una regla que tiene mayor prioridad que la regla deny_all_inbound con la siguiente configuración:

Configuración Valor sugerido Descripción Origen Cualquier dirección IP o etiqueta de servicio - En servicios de Azure como Power BI, seleccione la etiqueta de servicio en la nube de Azure.

- Para el equipo o la máquina virtual de Azure, use la dirección IP de NAT.

Intervalos de puertos de origen * Deja esta opción en * (cualquiera) dado que los puertos de origen suelen asignarse de forma dinámica y, por lo tanto, son impredecibles Destino <1.123.123.123>, <13.107.246.70> Incorporación de las direcciones IP obtenidas en la sección anterior de Azure Confidential Ledger Intervalos de puertos de destino 3342 Establezca el puerto de destino en 3342, que es el punto de conexión TDS público de la instancia administrada. Servicio HTTPS SQL Managed Instance se comunicará con el libro de contabilidad a través de HTTPS Action Allow Habilitación del tráfico saliente de la instancia administrada al libro de contabilidad Prioridad 1.500 Asegúrese de que esta regla tiene más prioridad que la regla deny_all_inbound.

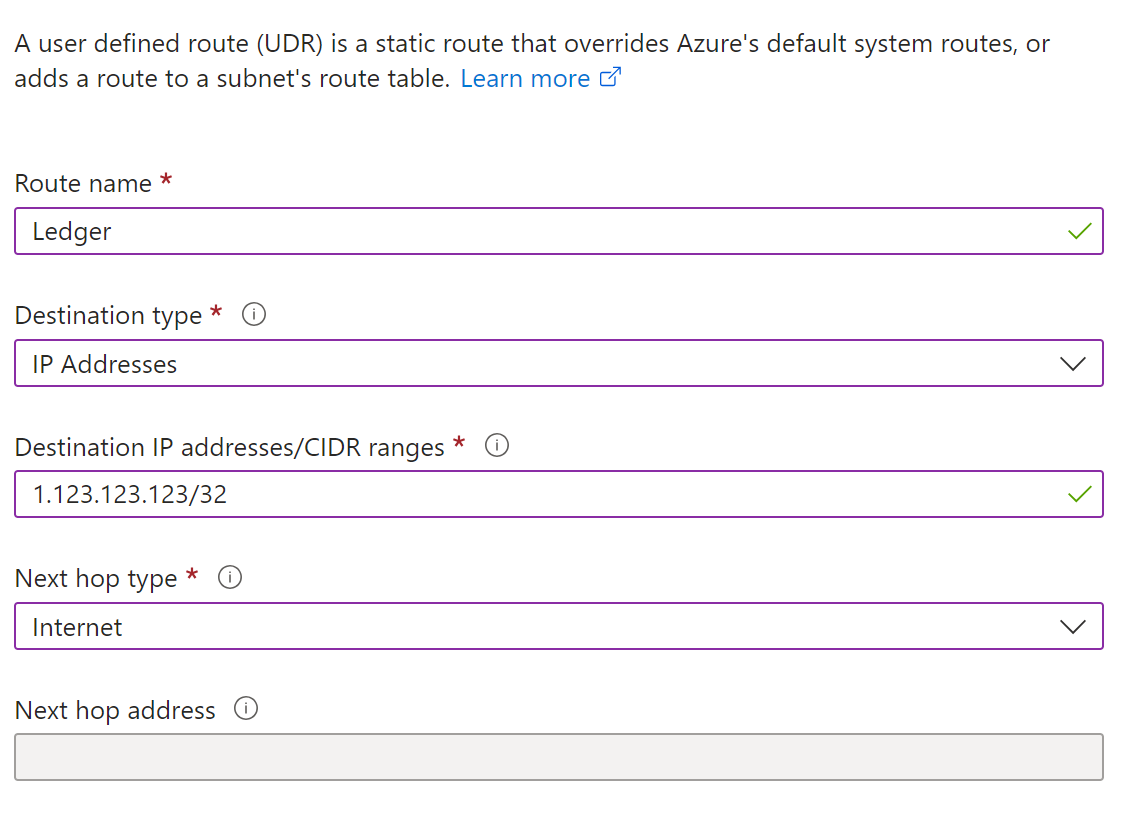

Adición de direcciones IP a la tabla de rutas

Las dos direcciones IP de Azure Confidential Ledger también se deben agregar a la tabla de rutas:

En Azure Portal, ve a la tabla de rutas de tu SQL Managed Instance. La Tabla de rutas es un recurso independiente en el grupo de recursos de tu SQL Managed Instance.

Ve al menú Rutas en Configuración.

Agrega las dos direcciones IP obtenidas en la sección anterior como nuevas rutas:

Configuración Valor sugerido Descripción Nombre de ruta Uso de un nombre preferido Nombre que deseas usar para esta ruta Tipo de destino Direcciones IP Usa el menú desplegable y selecciona Intervalos de direcciones IP Intervalos de direcciones IP de destino y CIDR 1.123.123.123/32 En este ejemplo, usamos 1.123.123.123/32. Crea otra ruta para agregar el punto de conexión del servicio de identidad, que es13.107.246.70/32en este ejemploTipo del próximo salto Internet

Comprueba que el enrutamiento esté configurado correctamente

Puedes confirmar que tu SQL Managed Instance ahora puede comunicarse con Azure Confidential Ledger mediante la ejecución de una comprobación de la base de datos. La consulta debe notificar que Ledger verification succeeded.