¿Cómo funciona DPM?

El método que el Administrador de protección de datos (DPM) de System Center usa para proteger los datos varía según el tipo de datos que se protege y el método de protección que selecciones. En este artículo se proporciona información básica sobre cómo funciona DPM. Está pensado para informar a quienes no conocen DPM o a quienes que pueden tener preguntas básicas sobre cómo funciona DPM. En este artículo se tratan los procesos de protección basados en disco, los procesos de protección basados en cintas, el proceso de recuperación y la directiva de protección.

Proceso de protección basado en disco

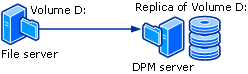

Para proporcionar protección de datos basada en disco, el servidor DPM crea y mantiene una réplica, o copia, de los datos que están en servidores protegidos. Las réplicas se almacenan en el bloque de almacenamiento, que consta de uno o varios volúmenes con formato ReFs en el servidor DPM. En la ilustración siguiente se muestra la relación básica entre un volumen protegido y su réplica.

Tanto si se protegen datos de archivos o datos de aplicaciones, la protección comienza con la creación de una réplica del origen de datos.

La réplica se sincroniza o actualiza a intervalos regulares según la configuración que especifiques. El método que DPM emplea para sincronizar la réplica depende del tipo de datos que se están protegiendo. Si deseas obtener más información, consulta El proceso de sincronización de datos de archivos y el proceso de sincronización de datos de la aplicación. Si se detecta que una réplica es incoherente, DPM realiza una comprobación de coherencia, que consiste en realizar una comparación bloque por bloque de la réplica con el origen de datos.

Un ejemplo sencillo de una configuración de protección puede ser un servidor DPM y un equipo protegido. Un equipo o su carga de trabajo se protegen mediante la instalación del software de agente de protección de DPM en el equipo y la adición de sus datos a un grupo de protección.

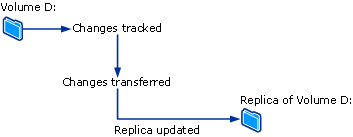

Los agentes de protección realizan un seguimiento de los cambios en los datos protegidos y transfieren los cambios al servidor DPM. El agente de protección también identifica los datos de su equipo local que se pueden proteger y desempeña un rol en el proceso de recuperación. Debes instalar un agente de protección en cada equipo que quieras proteger con DPM. DPM puede instalar agentes de protección, aunque también puedes instalar agentes de protección manualmente con aplicaciones como Systems Management Server (SMS).

Los grupos de protección se usan para administrar la protección de los orígenes de datos en los equipos. Un grupo de protección es una colección de orígenes de datos que comparten la misma configuración de protección. La configuración de la protección consiste en una colección de opciones de configuración que son comunes a un grupo de protección, como el nombre del grupo de protección, la directiva de protección, las asignaciones de almacenamiento y el método de creación de réplicas.

DPM almacena una réplica independiente para cada miembro del grupo de protección en el bloque de almacenamiento. Un miembro del grupo de protección puede ser cualquiera de los siguientes orígenes de datos:

- Un volumen, un recurso compartido o una carpeta en el escritorio de un equipo, un servidor de archivos o un clúster de servidores.

- Un grupo de almacenamiento en Exchange Server o un clúster de servidores.

- Una base de datos de una instancia de SQL Server o un clúster de servidores.

Nota:

DPM no protege los datos almacenados en unidades USB.

Proceso de sincronización de datos del archivo

En DPM, para un volumen de archivos o recurso compartido en un servidor, el agente de protección usa un filtro de volumen y el diario de cambios para determinar qué archivos han cambiado, y luego realiza un procedimiento de suma de comprobación para que estos archivos sincronicen solo los bloques modificados. Durante la sincronización, esos cambios se transfieren al servidor DPM y, a continuación, se aplican a la réplica para sincronizar la réplica con el origen de datos. En la siguiente ilustración se muestra el proceso de sincronización de datos.

Si una réplica se vuelve incoherente con respecto a su origen de datos, DPM genera una alerta que especifica qué equipo y qué orígenes de datos son los afectados. Para resolver el problema, el administrador repara la réplica iniciando una sincronización con una comprobación de coherencia, también conocida como comprobación de coherencia, en la réplica. Durante una comprobación de coherencia, DPM lleva a cabo una verificación bloque por bloque y repara la réplica para asegurar que es coherente con el origen de datos.

Puede programar una comprobación de coherencia diaria para grupos de protección o iniciar manualmente una comprobación de coherencia.

DPM crea un punto de recuperación para el miembro del grupo de protección a intervalos regulares, que puedes configurar. Un punto de recuperación es una versión de los datos que pueden recuperarse.

Proceso de sincronización de datos de la aplicación

Para los datos de las aplicaciones, una vez que DPM ha creado la réplica, el filtro de volumen registra los cambios realizados en los bloques del volumen que corresponden a los archivos de aplicaciones.

La manera en que los cambios se transfieran al servidor DPM depende de la aplicación y del tipo de sincronización. La operación marcada como sincronización en la Consola de administrador DPM es análoga a una copia de seguridad incremental y crea un reflejo exacto de los datos de aplicaciones cuando se combina con la réplica.

Durante el tipo de sincronización marcada como copia de seguridad total rápida en la Consola de administrador DPM, se crea una instantánea completa mediante el Servicio de instantáneas de volumen (VSS), pero únicamente los bloques modificados se transfieren al servidor DPM.

Cada copia de seguridad completa rápida crea un punto de recuperación para los datos de aplicaciones. Si la aplicación admite copias de seguridad incrementales, cada sincronización crea también un punto de recuperación. El tipo de sincronización admitido por cada tipo de datos de aplicación se resume de la siguiente manera:

En el caso de los datos de Exchange, la sincronización transfiere una instantánea VSS incremental mediante VSS Writer de Exchange. Se crean puntos de recuperación para cada sincronización y para cada copia de seguridad completa rápida.

Las bases de datos de SQL Server configuradas para trasvase de registros que se encuentran en modo de solo lectura, o que usan el modelo de recuperación simple, no admiten la copia de seguridad incremental. Se crean puntos de recuperación para cada copia de seguridad completa rápida únicamente. En cuanto a las restantes bases de datos de SQL Server, la sincronización transfiere una copia de seguridad del registro de transacciones, y se crean puntos de recuperación para cada sincronización incremental y copia de seguridad completa rápida. El registro de transacciones es un registro en serie de todas las transacciones que se han realizado en la base de datos desde que se realizó la última copia de seguridad del mismo.

Windows SharePoint Services y Microsoft Virtual Server no admiten copias de seguridad incrementales. Se crean puntos de recuperación para cada copia de seguridad completa rápida únicamente.

Las sincronizaciones incrementales requieren menos tiempo que las copias de seguridad completas rápidas. Sin embargo, el tiempo necesario para recuperar los datos aumenta a la par que el número de sincronizaciones. Esto se debe a que DPM debe restaurar la última copia de seguridad completa y, a continuación, debe restaurar y aplicar todas las sincronizaciones incrementales hasta el momento dado que se seleccionó para la recuperación.

Para permitir un tiempo de recuperación más rápido, DPM realiza periódicamente una copia de seguridad completa rápida, que actualiza la réplica para incluir los bloques modificados.

Durante la copia de seguridad completa rápida, DPM realiza una instantánea de la réplica antes de actualizar dicha réplica con los bloques modificados. Para habilitar objetivos de punto de recuperación más frecuentes y reducir la ventana de pérdida de datos, DPM también realiza sincronizaciones incrementales en el tiempo que transcurre entre dos copias de seguridad completas rápidas.

Al igual que en la protección de los datos de archivos, si una réplica se vuelve incoherente respecto de su origen de datos, DPM genera una alerta que especifica qué servidor y qué origen de datos son los afectados. Para resolver el problema, puedes reparar la réplica mediante la ejecución de una sincronización con comprobación de coherencia en la réplica. Durante una comprobación de coherencia, DPM lleva a cabo una verificación bloque por bloque y repara la réplica para asegurar que es coherente con el origen de datos.

Puede programar una comprobación de coherencia diaria para grupos de protección o iniciar manualmente una comprobación de coherencia.

La diferencia entre los datos de archivo y los datos de la aplicación

Los datos que existen en un servidor de archivos y que deben protegerse como archivo plano se consideran datos de archivo, como los archivos de Microsoft Office, los archivos de texto, los archivos por lotes, etc.

Los datos que existen en un servidor de aplicaciones y que requieren que DPM tenga en cuenta que la aplicación se califican como datos de aplicación, como grupos de almacenamiento de Exchange, bases de datos de SQL Server, granjas de servidores de Windows SharePoint Services y servidores virtuales.

Cada origen de datos se presenta en la Consola de administrador DPM según el tipo de protección que puedes seleccionar para ese origen de datos. Por ejemplo, en el asistente Create New Protection Group, al expandir un servidor que contiene archivos y que también ejecuta un servidor virtual y una instancia de SQL Server, los orígenes de datos se tratan de la siguiente manera:

Si expandes All Shares o All Volumes, DPM muestra los recursos compartidos y volúmenes en ese servidor y protegerá cualquier origen de datos seleccionado en cualquiera de esos nodos como datos de archivo.

Si expandes All SQL Servers, DPM muestra las instancias de SQL Server en ese servidor y protegerá cualquier origen de datos seleccionado en ese nodo como datos de aplicación.

Si expandes Microsoft Virtual Server, DPM muestra la base de datos host y las máquinas virtuales en ese servidor, y protegerá cualquier origen de datos seleccionado en ese nodo como datos de aplicación.

Proceso de protección basado en cinta

Cuando se usa la protección basada en disco a corto plazo y la protección basada en cinta a largo plazo, DPM puede realizar copias de seguridad de datos del volumen de réplica a cinta para que no haya ningún efecto en el equipo protegido. Cuando solo se usa la protección basada en cinta, DPM realiza una copia de seguridad de los datos directamente desde el equipo protegido en cinta.

DPM protege los datos en cinta a través de una combinación de copias de seguridad completas e incrementales del origen de datos protegido (para la protección a corto plazo en cinta o para la protección a largo plazo en cinta cuando DPM no protege los datos en disco) o desde la réplica DPM (para la protección a largo plazo en cinta cuando la protección a corto plazo está en disco).

Nota:

Si un archivo estaba abierto cuando la réplica se sincronizó por última vez, la copia de seguridad de ese archivo desde la réplica estará en un estado coherente con bloqueos. Un estado coherente con el bloqueo del archivo contendrá todos los datos del archivo que se conservaron en el disco en el momento de la última sincronización. Esto solo se aplica a las copias de seguridad del sistema de archivos. Las copias de seguridad de aplicaciones siempre serán coherentes con el estado de la aplicación.

Para tipos de copia de seguridad y programaciones específicas, consulta Planificar grupos de protección.

Proceso de recuperación

El método de protección de datos, basado en disco o basado en cintas, no marca ninguna diferencia en la tarea de recuperación. Selecciona el punto de recuperación de los datos que deseas recuperar y DPM recupera los datos en el equipo protegido.

DPM puede almacenar un máximo de 448 puntos de recuperación para cada miembro de archivo de un grupo de protección. En el caso de los orígenes de datos de la aplicación, DPM puede almacenar hasta 448 copias de seguridad completas rápidas y hasta 96 copias de seguridad incrementales para cada copia de seguridad completa rápida. Cuando se han alcanzado los límites del área de almacenamiento y aún no se cumple el intervalo de retención de los puntos de recuperación existentes, se producirá un error en los trabajos de protección.

Como se explica en El proceso de sincronización de datos de archivos y el proceso de sincronización de datos de la aplicación, el proceso para crear puntos de recuperación difiere entre los datos de archivo y los datos de la aplicación. DPM crea puntos de recuperación para los datos de archivo tomando una instantánea de la réplica según una programación que configures. Se crean puntos de recuperación para cada sincronización y para cada copia de seguridad completa rápida.

Los administradores recuperan datos de los puntos de recuperación disponibles mediante el asistente para la recuperación en la Consola de administrador DPM. Al seleccionar un origen de datos y un momento dado desde el que se va a recuperar, DPM te notifica si los datos están en cinta, ya sea en línea o sin conexión, y qué cintas son necesarias para completar la recuperación.

Directiva de protección

DPM configura la directiva de protección o programa los trabajos para cada uno de los grupos de protección en base a los objetivos de recuperación que hayas especificado para ese grupo de protección. Algunos ejemplos de objetivos de recuperación son:

Perder más de 1 hora de datos de producción

Proporcionarme un intervalo de retención de 30 días

Hacer que los datos estén disponibles para la recuperación durante 7 años

Los objetivos de recuperación cuantifican los requisitos de protección de datos de tu organización. En DPM, los objetivos de recuperación se definen mediante el intervalo de retención, la tolerancia a la pérdida de datos, la programación de puntos de recuperación y, para las aplicaciones de base de datos, la programación rápida de copia de seguridad completa.

El intervalo de retención es el tiempo que necesitas que los datos de copia de seguridad estén disponibles. Por ejemplo, ¿necesitas que los datos de hoy estén disponibles durante una semana a partir de ahora? ¿Durante dos semanas a partir de ahora? ¿Durante un año a partir de ahora?

La tolerancia a la pérdida de datos es la cantidad máxima de pérdida de datos, medida en tiempo, aceptable para los requisitos del negocio. Determina la frecuencia con la que DPM debe sincronizarse con el servidor protegido mediante la recopilación de cambios de datos del servidor protegido. También puedes establecer la frecuencia de sincronización en cualquier intervalo entre 15 minutos y 24 horas. Además, puedes optar por sincronizar inmediatamente antes de crear un punto de recuperación, en lugar de hacerlo siguiendo un horario programado especifico.

La programación del punto de recuperación establece cuántos puntos de recuperación de este grupo de protección se deben crear. Para la protección de archivos, seleccione los días y horas en que desea crear puntos de recuperación. Para la protección de datos de aplicaciones que admiten copias de seguridad incrementales, la frecuencia de sincronización determina la programación de puntos de recuperación. Para la protección de datos de aplicaciones que no admiten copias de seguridad incrementales, pero sí admiten las copias de seguridad completas rápidas, esta opción determina la programación de los puntos de recuperación.

Nota:

Al crear un grupo de protección, DPM identifica el tipo de datos que se protege y solo ofrece las opciones de protección disponibles para los datos.

Proceso de detección automática

La detección automática es el proceso diario por el que DPM detecta automáticamente equipos nuevos o eliminados en la red. Una vez al día, a una hora que puedes programar, DPM envía un paquete pequeño (menos de 10 kilobytes) al controlador de dominio más cercano. El controlador de dominio responde a la solicitud del Protocolo ligero de acceso a directorios (LDAP) con los equipos de ese dominio y DPM identifica los equipos nuevos y eliminados. El tráfico de red creado por el proceso de detección automática es mínimo.

La detección automática no detecta equipos nuevos y eliminados en otros dominios. Para instalar un agente de protección en un equipo de otro dominio, debes identificar el equipo mediante su nombre de dominio completo.

Telemetría de DPM

DPM no recopila datos de telemetría. Si vas a enviar los datos a Azure, la información necesaria para Azure Backup se envía a Microsoft. No contiene PII.

Telemetría de DPM

Nota:

Aplicable desde DPM 2019 UR2.

De forma predeterminada, DPM envía datos de diagnóstico y conectividad a Microsoft. Microsoft utiliza estos datos para proporcionar y mejorar la calidad, seguridad e integridad de los productos y servicios de Microsoft.

Los administradores pueden desactivar esta característica en cualquier momento. Para obtener información detallada sobre los datos recopilados, consulte Administración de telemetría en DPM.