El paquete de integración para System Center Operations Manager

Importante

Esta versión de Orchestrator ha llegado al final del soporte técnico. Se recomienda actualizar a Orchestrator 2022.

El paquete de integración para Operations Manager es un complemento proporcionado por System Center Orchestrator. Use el módulo de integración para conectar un servidor de Runbook de Orchestrator a un servidor de administración de Operations Manager para poder automatizar varias acciones.

Para obtener más información sobre los paquetes de integración, consulte la guía de integración de System Center.

Requisitos del sistema

Antes de implementar el módulo de integración de Operations Manager, instale y configure el software siguiente:

Orchestrator.

Operations Manager. La versión del paquete de integración debe coincidir con la versión de System Center.

Nota

Si usa el paquete de integración de Orchestrator 2016 o 1801 para Operations Manager 2016 UR4 o posterior y si ha configurado Operations Manager para aceptar solo conexiones TLS 1.1 o 1.2, realice los cambios del Registro tal y como se detalla aquí.

Para permitir la interacción del servidor con Operations Manager, instale la consola de Operations Manager allí donde esté instalado un servidor de Runbooks de Orchestrator o Runbook Designer.

El objeto Create Alert requiere el módulo de administración de la biblioteca de integración de Orchestrator.

Nota

El objeto Create Alert instala el módulo de administración automáticamente en Operations Manager la primera vez que se ejecuta. Para desinstalar el módulo de integración, quite el módulo de administración de la biblioteca de integración de Orchestrator de Operations Manager.

Orchestrator.

Operations Manager. La versión del paquete de integración debe coincidir con la versión de System Center.

Para permitir la interacción del servidor con Operations Manager, instale la consola de Operations Manager allí donde esté instalado un servidor de Runbooks de Orchestrator o Runbook Designer.

El objeto Create Alert requiere el módulo de administración de la biblioteca de integración de Orchestrator.

Nota

El objeto Create Alert instala el módulo de administración automáticamente en Operations Manager la primera vez que se ejecuta. Para desinstalar el módulo de integración, quite el módulo de administración de la biblioteca de integración de Orchestrator de Operations Manager.

Descarga del paquete de integración

Registro e implementación del paquete

Después de descargar el archivo del paquete de integración, debe registrarlo en el servidor de administración de Orchestrator. A continuación, impleméntela en servidores de Runbook y diseñadores de Runbook. Más información.

Configuración de las conexiones

Una conexión establece un vínculo reutilizable entre Orchestrator y un servidor de administración de Operations Manager. Puede crear tantas conexiones como sean necesarias para especificar los vínculos a los distintos servidores de administración de Operations Manager. También puede crear varias conexiones con el mismo servidor con el fin de permitir diversos permisos de seguridad para las cuentas de usuario.

Para configurar una conexión:

- En Runbook Designer, seleccione Opciones>Operations Manager.

- En la pestaña Conexiones, seleccione Agregar.

- En Entrada de conexión, en el cuadro Nombre , escriba el nombre o la dirección IP del servidor que ejecuta Operations Manager.

- En el cuadro Dominio , escriba el nombre de dominio del servidor de Operations Manager. O bien, seleccione el botón de puntos suspensivos (...) para buscar el dominio, selecciónelo y, a continuación, seleccione Agregar.

- En los cuadros Nombre de usuario y Contraseña , escriba las credenciales que usará el servidor de Orchestrator para conectarse al servidor de Operations Manager.

- En Supervisión de intervalos\Sondeos y Supervisión de intervalos\Volver a conectar, acepte el valor predeterminado de 10 segundos o cambie el valor. La propiedad (valor predeterminado: 10 segundos) es configurable.

- Seleccione Test Connection (Probar conexión). Cuando aparezca el mensaje de confirmación, seleccione Aceptar.

- Agregue más conexiones si es necesario.

- Seleccione Aceptar>Finalizar.

Habilitación de la dirección IP de SCO para Operations Manager 2016 UR4 u otra versión posterior

Debe habilitar la dirección IP de SCO para Operations Manager 2016 (UR4 y versiones posteriores) si la configuración de Operations Manager solo acepta TLS 1.1 o TLS 1.2.

Siga estos pasos:

Establezca Windows para que use solo TLS 1.2.

Método 1: Modificación manual del Registro

Importante

Siga detenidamente los pasos de esta sección. Podría ocasionar problemas graves si el registro se modifica de forma incorrecta. Antes de comenzar, realice una copia de seguridad del registro para poder restaurarlo si se produce un problema.

Siga estos pasos para habilitar o deshabilitar todos los protocolos SCHANNEL en el sistema.

Nota

Se recomienda habilitar el protocolo TLS 1.2 para las comunicaciones entrantes. Habilite los protocolos TLS 1.2, TLS 1.1 y TLS 1.0 para todas las comunicaciones de salida. Los cambios del Registro no afectan al uso del protocolo Kerberos ni del protocolo NTLM.

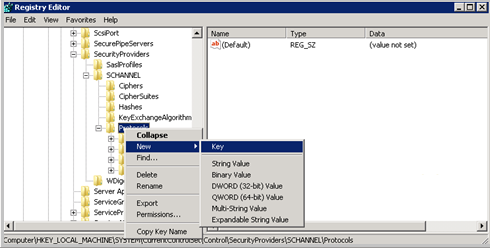

a. Inicia el Editor del Registro. Para ello, haga clic con el botón derecho en Inicio, escriba regedit en el cuadro Ejecutar y, a continuación, seleccione Aceptar.

b. Busque la siguiente subclave del Registro:

HKEY_LOCAL_MACHINE\System\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocolsc. Haga clic con el botón derecho en Protocolo y seleccione Nuevo>Clave.

d. Escriba SSL 3.0.

e. Repita los dos pasos anteriores para crear claves para TLS 0, TLS 1.1 y TLS 1.2. Estas claves se asemejan a directorios.

f. Cree una clave de cliente y una clave de servidor en cada una de las claves SSL 3.0, TLS 1.0, TLS 1.1 y TLS 1.2.

g. Para habilitar un protocolo, cree el valor DWORD en cada clave de cliente y servidor, como se indica a continuación:

- DisabledByDefault [Value = 0]

- Enabled [Value = 1]

h. Para deshabilitar un protocolo, cambie el valor DWORD en cada clave de cliente y servidor, como se indica a continuación:

- DisabledByDefault [Valor = 1]

- Enabled [Valor = 0]

i. Seleccione Archivo>Salida.

Método 2: Modificación automática del Registro

Ejecute el siguiente script de Windows PowerShell en modo de administrador para configurar automáticamente Windows para que solo use el protocolo TLS 1.2:

$ProtocolList = @("SSL 2.0","SSL 3.0","TLS 1.0", "TLS 1.1", "TLS 1.2") $ProtocolSubKeyList = @("Client", "Server") $DisabledByDefault = "DisabledByDefault" $Enabled = "Enabled" $registryPath = "HKLM:\\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\" foreach($Protocol in $ProtocolList) { Write-Host " In 1st For loop" foreach($key in $ProtocolSubKeyList) { $currentRegPath = $registryPath + $Protocol + "\" + $key Write-Host " Current Registry Path $currentRegPath" if(!(Test-Path $currentRegPath)) { Write-Host "creating the registry" New-Item -Path $currentRegPath -Force | out-Null } if($Protocol -eq "TLS 1.2") { Write-Host "Working for TLS 1.2" New-ItemProperty -Path $currentRegPath -Name $DisabledByDefault -Value "0" -PropertyType DWORD -Force | Out-Null New-ItemProperty -Path $currentRegPath -Name $Enabled -Value "1" -PropertyType DWORD -Force | Out-Null } else { Write-Host "Working for other protocol" New-ItemProperty -Path $currentRegPath -Name $DisabledByDefault -Value "1" -PropertyType DWORD -Force | Out-Null New-ItemProperty -Path $currentRegPath -Name $Enabled -Value "0" -PropertyType DWORD -Force | Out-Null } } } Exit 0Establezca System Center para que use solo TLS 1.2.

Antes de cambiar el registro en este paso, realice una copia de seguridad del mismo por si es necesario restaurarlo más adelante. A continuación, establezca los siguientes valores de la clave del Registro.

Valores para sistemas operativos de 64 bits

Ruta de acceso Clave del Registro Value HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft.NETFramework\v2.0.50727 SystemDefaultTlsVersions dword:00000001 HKEY_LOCAL_MACHINE\SOFTWARE\Wow6432Node\Microsoft.NETFramework\v2.0.50727 SystemDefaultTlsVersions dword:00000001 HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft.NETFramework\v4.0.30319 SystemDefaultTlsVersions dword:00000001 HKEY_LOCAL_MACHINE\SOFTWARE\Wow6432Node\Microsoft.NETFramework\v4.0.30319 SystemDefaultTlsVersions dword:00000001 Valores para sistemas operativos de 32 bits

Ruta de acceso Clave del Registro Value HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft.NETFramework\v4.0.30319 SystemDefaultTlsVersions dword:00000001 HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft.NETFramework\ v2.0.50727 SystemDefaultTlsVersions dword:00000001 Instale las siguientes actualizaciones en todos los roles de Service Manager. Actualice los roles en los servidores de administración, los servidores de Azure Data Warehouse, el portal de autoservicio y las consolas de Analyst (incluidas las consolas de Analyst instaladas en los servidores de Runbooks de Orchestrator).

Sistema operativo Se requiere una actualización Windows 8.1 y Windows Server 2012 R2: 3154520 compatibilidad con las versiones predeterminadas del sistema TLS incluidas en .NET Framework 3.5 en Windows 8.1 y Windows Server 2012 R2 Windows Server 2012 3154519 compatibilidad con las versiones predeterminadas del sistema TLS incluidas en .NET Framework 3.5 en Windows Server 2012 Windows 7 SP1 y Windows Server 2008 R2 SP1 3154518 compatibilidad con versiones predeterminadas del sistema TLS incluidas en .NET Framework 3.5.1 en Windows 7 SP1 y Server 2008 R2 SP1 Windows 10 y Windows Server 2016 3154521 3154521 de resumen de revisiones para .NET Framework 4.5.2 y 4.5.1 en Windows

3156421 actualización acumulativa de Windows 10 versión 1511 y Windows Server 2016 Technical Preview 4: 10 de mayo de 2016Reinicie el equipo.

Comentarios

Próximamente: A lo largo de 2024 iremos eliminando gradualmente GitHub Issues como mecanismo de comentarios sobre el contenido y lo sustituiremos por un nuevo sistema de comentarios. Para más información, vea: https://aka.ms/ContentUserFeedback.

Enviar y ver comentarios de