Creación de un grupo de equipos y una cuenta gMSA para el Instancia administrada de SCOM de Azure Monitor

En este artículo se describe cómo crear una cuenta de servicio administrada por grupo (gMSA), un grupo de equipos y una cuenta de usuario de dominio en Active Directory local.

Nota

Para más información sobre la arquitectura de Instancia administrada SCOM de Azure Monitor, consulte Instancia administrada de SCOM de Azure Monitor.

Requisitos previos de Active Directory

Para realizar operaciones de Active Directory, instale la característica RSAT: Servicios de dominio de Active Directory y Herramientas ligeras de directorio. A continuación, instale la herramienta Usuarios y equipos de Active Directory. Puede instalar esta herramienta en cualquier máquina que tenga conectividad de dominio. Debe iniciar sesión en esta herramienta con permisos de administrador para realizar todas las operaciones de Active Directory.

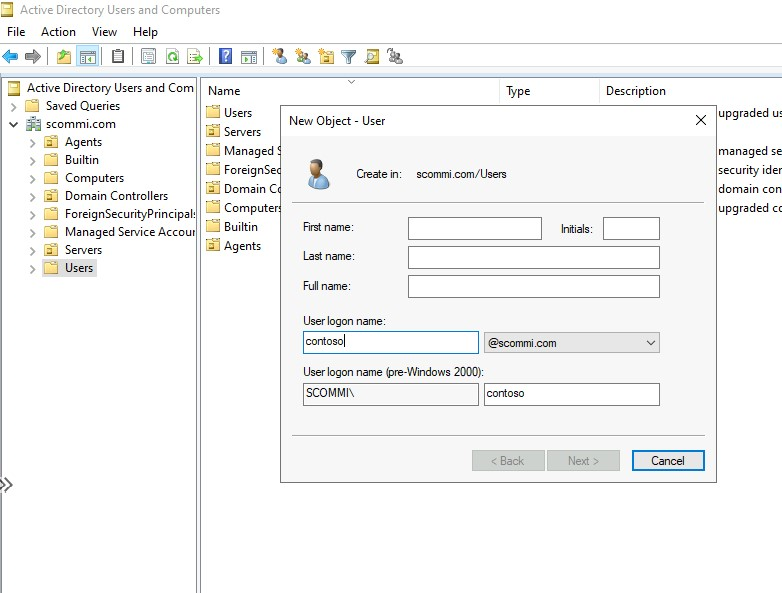

Configuración de una cuenta de dominio en Active Directory

Cree una cuenta de dominio en la instancia de Active Directory. La cuenta de dominio es una cuenta típica de Active Directory. (Puede ser una cuenta que no sea de administrador). Use esta cuenta para agregar los servidores de administración de System Center Operations Manager al dominio existente.

Asegúrese de que esta cuenta tiene los permisos para unir otros servidores al dominio. Puede usar una cuenta de dominio existente si tiene estos permisos.

Use la cuenta de dominio configurada en pasos posteriores para crear una instancia de SCOM Instancia administrada y pasos posteriores.

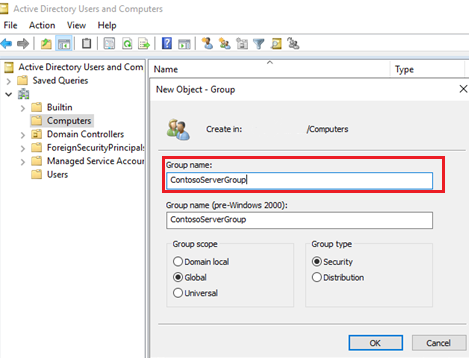

Creación y configuración de un grupo de equipos

Cree un grupo de equipos en la instancia de Active Directory. Para obtener más información, consulte Creación de una cuenta de grupo en Active Directory. Todos los servidores de administración que cree formarán parte de este grupo para que todos los miembros del grupo puedan recuperar las credenciales de gMSA. (Estas credenciales se crean en pasos posteriores). El nombre del grupo no puede contener espacios y solo debe tener caracteres alfabéticos.

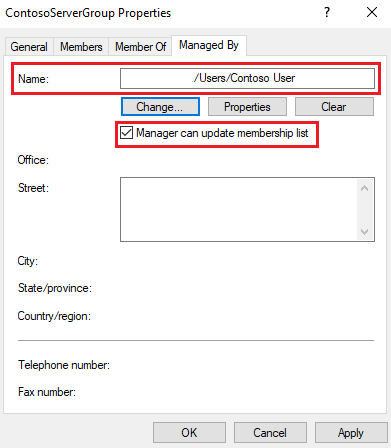

Para administrar este grupo de equipos, proporcione permisos a la cuenta de dominio que creó.

Seleccione las propiedades del grupo y, a continuación, Seleccione Administrado por.

En Nombre, escriba el nombre de la cuenta de dominio.

Active la casilla Manager can update membership list (Administrador puede actualizar la lista de pertenencia ).

Creación y configuración de una cuenta de gMSA

Cree una gMSA para ejecutar los servicios del servidor de administración y autenticar los servicios. Use el siguiente comando de PowerShell para crear una cuenta de servicio de gMSA. El nombre de host DNS también se puede usar para configurar la dirección IP estática y asociar el mismo nombre DNS a la dirección IP estática que en el paso 8.

New-ADServiceAccount ContosogMSA -DNSHostName "ContosoLB.aquiladom.com" -PrincipalsAllowedToRetrieveManagedPassword "ContosoServerGroup" -KerberosEncryptionType AES128, AES256 -ServicePrincipalNames MSOMHSvc/ContosoLB.aquiladom.com, MSOMHSvc/ContosoLB, MSOMSdkSvc/ContosoLB.aquiladom.com, MSOMSdkSvc/ContosoLB

En ese comando:

ContosogMSAes el nombre de gMSA.ContosoLB.aquiladom.comes el nombre DNS del equilibrador de carga. Use el mismo nombre DNS para crear la dirección IP estática y asociar el mismo nombre DNS a la dirección IP estática que en el paso 8.ContosoServerGroupes el grupo de equipos creado en Active Directory (especificado anteriormente).MSOMHSvc/ContosoLB.aquiladom.com,SMSOMHSvc/ContosoLB,MSOMSdkSvc/ContosoLB.aquiladom.comyMSOMSdkSvc/ContosoLBson nombres de entidad de seguridad de servicio.

Nota

Si el nombre de gMSA tiene más de 14 caracteres, asegúrese de establecer SamAccountName en menos de 15 caracteres, incluido el $ signo.

Si la clave raíz no es eficaz, use el siguiente comando:

Add-KdsRootKey -EffectiveTime ((get-date).addhours(-10))

Asegúrese de que la cuenta de gMSA creada es una cuenta de administrador local. Si hay alguna directiva de objeto directiva de grupo en los administradores locales en el nivel de Active Directory, asegúrese de que tienen la cuenta de gMSA como administrador local.

Importante

Para minimizar la necesidad de una comunicación extensa con el administrador de Active Directory y el administrador de red, consulte Auto-comprobación. En el artículo se describen los procedimientos que el administrador de Active Directory y el administrador de red usan para validar sus cambios de configuración y garantizar su implementación correcta. Este proceso reduce las interacciones innecesarias desde el administrador de Operations Manager al administrador de Active Directory y al administrador de red. Esta configuración ahorra tiempo para los administradores.

Pasos siguientes

Almacenamiento de credenciales de dominio en Azure Key Vault

Comentarios

Próximamente: A lo largo de 2024 iremos eliminando gradualmente GitHub Issues como mecanismo de comentarios sobre el contenido y lo sustituiremos por un nuevo sistema de comentarios. Para más información, vea: https://aka.ms/ContentUserFeedback.

Enviar y ver comentarios de