Configuración y uso de la integración de Active Directory para la asignación de agentes

System Center Operations Manager te permite aprovechar las ventajas de tu inversión en Servicios de dominio de Active Directory (AD DS) al permitirte usarlo para asignar equipos administrados por agente a grupos de administración. Este artículo te ayudará a crear y administrar la configuración del contenedor en Active Directory y la asignación de agentes de servidores de administración a los que deben informar.

Creación y configuración de un contenedor de Servicios de dominio de Active Directory para el grupo de administración

Puedes usar la siguiente sintaxis y procedimiento de línea de comandos para crear un contenedor de Servicios de dominio de Active Directory (AD DS) para un grupo de administración de System Center - Operations Manager. MOMADAdmin.exe se ofrece para este propósito y se instala con el servidor de administración de Operations Manager. MOMADAdmin.exe debe ejecutarse por un administrador del dominio especificado.

Sintaxis de la línea de comandos:

<path>\MOMADAdmin.exe <ManagementGroupName> <MOMAdminSecurityGroup> <RunAsAccount> <Domain>

Importante

Debes colocar un valor entre comillas si el valor contiene un espacio.

ManagementGroupName es el nombre del grupo de administración para el que se crea un contenedor de AD.

MOMAdminSecurityGroup es un grupo de seguridad de dominio, formato dominio\security_group, que es miembro del rol de seguridad Administradores de Operations Managers para el grupo de administración.

RunAsAccount: es la cuenta de dominio que usará el servidor de administración para leer, escribir y eliminar objetos en AD. Utiliza el formato dominio\nombre de usuario.

Dominio es el nombre del dominio en el que se creará el contenedor del grupo de administración. MOMADAdmin.exe solo se pueden ejecutar entre dominios si existe una confianza bidireccional entre ellos.

Para que la integración de Active Directory funcione, el grupo de seguridad debe ser un grupo de seguridad global (si la integración de Active Directory necesita funcionar en varios dominios con confianzas bidireccionales) o un grupo de dominios local (si la integración de Active Directory solo se usa en un dominio).

Para agregar un grupo de seguridad al grupo Administradores de Operations Manager, usa el procedimiento siguiente.

En la consola del operador, selecciona Administración.

En el área de trabajo Administración, selecciona Roles de usuario en Seguridad.

En Roles de usuario, selecciona Administradores de Operations Manager y selecciona la acción Propiedades o haz clic con el botón derecho en Administradores de Operations Manager y selecciona Propiedades.

Selecciona Agregar para abrir el cuadro de diálogo Seleccionar grupo.

Selecciona el grupo de seguridad deseado y luego selecciona Aceptar para cerrar el cuadro de diálogo.

Selecciona Aceptar para cerrar Propiedades de función de usuario.

Nota:

Se recomienda usar un grupo de seguridad, que puede contener varios grupos, para el rol Administradores de Operations Manager. De este modo, los grupos y los miembros de los grupos se pueden agregar y quitar de los grupos sin que un administrador de dominio necesite realizar pasos manuales para asignarlos permisos de lectura y eliminación de elementos secundarios al contenedor del grupo de administración.

Usa el procedimiento siguiente para crear el contenedor de AD DS:

Abra un símbolo del sistema como administrador.

Cuando se te pida, por ejemplo, escribe lo siguiente:

"C:\Program Files\Microsoft System Center 2016\Operations Manager\Server\MOMADAdmin.exe" "Message Ops" MessageDom\MessageOMAdmins MessageDom\MessageADIntAcct MessageDom**

Nota:

La ruta de acceso predeterminada es C:\Archivos de programa\Microsoft System Center 2016\Operations Manager.

Nota:

La ruta de acceso predeterminada es C:\Archivos de programa\Microsoft System Center\Operations Manager.

El ejemplo de línea de comandos anterior hará lo siguiente:

Ejecuta la utilidad MOMADAdmin.exe desde la línea de comandos.

Crea el contenedor de AD DS del grupo de administración "Message Ops" en la raíz del esquema de AD DS del dominio MessageDom. Para crear el mismo contenedor de AD DS del grupo de administración en dominios adicionales, ejecuta MOMADAdmin.exe para cada dominio.

Agrega la cuenta de usuario de dominio MessageDom\MessageADIntAcct en el grupo de seguridad de AD DS MessageDom\MessageOMAdmins y asigna al grupo de seguridad de AD DS los derechos necesarios para administrar el contenedor de AD DS.

Cómo usar Servicios de dominio de Active Directory para asignar equipos a servidores de administración

El Asistente para asignación de agente y conmutación por error de Operations Manager crea una regla de asignación de agente que usa Servicios de dominio de Active Directory (AD DS) para asignar equipos a un grupo de administración y asignar el servidor de administración principal y los servidores de administración secundarios de los equipos. Usa el procedimiento siguiente para iniciar y usar el asistente:

Importante

El contenedor de Servicios de dominio de Active Directory para el grupo de administración debe crearse antes de ejecutar el Asistente para asignación de agente y conmutación por error.

El Asistente para asignación de agente y conmutación por error no implementa el agente. Debes implementar manualmente el agente en los equipos mediante MOMAgent.msi.

Cambiar la regla de asignación de agente puede dar lugar a que los equipos ya no se asignen y, por lo tanto, que sean supervisados por el grupo de administración. El estado de estos equipos cambiará a crítico, ya que los equipos ya no enviarán latidos al grupo de administración. Estos equipos se pueden eliminar del grupo de administración y, si el equipo no está asignado a otros grupos de administración, se puede desinstalar el agente de Operations Manager.

Para iniciar el asistente de asignación y conmutación por error del agente de Operations Manager

Inicia sesión en el equipo con una cuenta que sea miembro del rol de administradores de Operations Manager.

En la Consola del operador, seleccione Administración.

En el espacio de trabajo Administración, selecciona Servidores de administración.

En el panel Servidores de administración, haz clic con el botón derecho en el servidor de administración o servidor de puerta de enlace para que sea Servidor de administración principal para los equipos devueltos por las reglas que crearás en el procedimiento siguiente y luego selecciona Propiedades.

Nota:

Los servidores de puerta de enlace funcionan como los servidores de administración en este contexto.

En el cuadro de diálogo Propiedades de servidor de administración, selecciona la pestaña Asignación de agente automática y luego selecciona Agregar para iniciar el Asistente para asignación de agente y conmutación por error.

En el Asistente para asignación de agente y conmutación por error, en la página Introducción, selecciona Siguiente.

Nota:

La página Introducción no aparece si se ha ejecutado el asistente y se seleccionó No volver a mostrar esta página.

En la página Dominio, haz lo siguiente:

Nota:

Para asignar equipos de varios dominios a un grupo de administración, ejecuta el Asistente para asignación de agente y conmutación por error para cada dominio.

Selecciona el dominio de los equipos en la lista desplegable Nombre de dominio. El servidor de administración y todos los equipos del grupo de recursos de asignación del agente de AD deben poder resolver el nombre de dominio.

Importante

El servidor de administración y los equipos que quieres administrar deben estar en dominios de confianza bidireccionales.

Establece Seleccionar perfil de ejecución en el perfil de ejecución asociado a la cuenta de ejecución facilitada cuando se ejecutó MOMADAdmin.exe para el dominio. La cuenta predeterminada que se usa para realizar la asignación de agente es la cuenta de acción predeterminada especificada durante la instalación, también denominada Cuenta de asignación de agente basada en Active Directory. Esta cuenta representa las credenciales que se usan al conectarse a Active Directory del dominio especificado y modificar objetos de Active Directory, y debe coincidir con la cuenta especificada al ejecutar MOMAdmin.exe. Si no se trata de la cuenta usada para ejecutar MOMADAdmin.exe, selecciona Usar una cuenta distinta para realizar la asignación de agente en el dominio especificado y selecciona o crea la cuenta en la lista desplegable Seleccionar perfil de ejecución. El perfil de Cuenta de asignación de agente basado en Active Directory debe configurarse para usar una cuenta de administrador de Operations Manager, la cual se distribuye a todos los servidores del grupo de recursos de asignación de agente de AD.

Nota:

Para obtener más información sobre los perfiles de ejecución y las cuentas de ejecución, consulta Administración de cuentas de ejecución y perfiles.

En la página Criterios de inclusión, escribe la consulta LDAP para asignar equipos a este servidor de administración en el cuadro de texto y luego selecciona Siguiente o Configurar. Si seleccionas Configurar, haz lo siguiente:

En el cuadro de diálogo Buscar equipos, escribe los criterios deseados para asignar equipos a este servidor de administración o escribe la consulta LDAP específica.

La siguiente consulta LDAP solo devuelve equipos que ejecutan el sistema operativo de Windows Server y excluye controladores de dominio.

(&(objectCategory=computer)(operatingsystem=*server*))Esta consulta LDAP de ejemplo solo devuelve equipos que ejecutan el sistema operativo de Windows Server. Excluye los controladores de dominio y los servidores que hospedan el rol de servidor de administración de Operations Manager o Service Manager.

(&(objectCategory=computer)(operatingsystem=*server*)(!(userAccountControl:1.2.840.113556.1.4.803:=8192)(!(servicePrincipalName=*MSOMHSvc*))))Para obtener más información sobre las consultas LDAP, consulte Crear un filtro de consulta y Active Directory: filtros de sintaxis LDAP.

Seleccione Aceptar y después Siguiente.

En la página Criterios de exclusión, escribe el FQDN de equipos que quieres impedir que este servidor de administración administre explícitamente y luego selecciona Siguiente.

Importante

Debes separar los FQDN de los equipo que escribas con un punto y coma, dos puntos o una nueva línea (CTRL+ENTRAR).

En la página Conmutación por error de agente, selecciona Administrar automáticamente la conmutación por error y selecciona Crear o Administrar manualmente la conmutación por error. Si seleccionas Administrar manualmente la conmutación por error, haz lo siguiente:

Desactiva las casillas de los servidores de administración a los que no quieres que los agentes realicen la conmutación por error.

Seleccione Crear.

Nota:

Con la opción Administrar manualmente la conmutación por error, debes volver a ejecutar el asistente si posteriormente agregas un servidor de administración al grupo de administración y deseas que los agentes conmuten por error al nuevo servidor de administración.

En el cuadro de diálogo Propiedades del servidor de administración, selecciona Aceptar.

Nota:

La configuración de asignación del agente puede tardar hasta una hora en propagarse en AD DS.

Cuando hayas finalizado, se crea la siguiente regla en el grupo de administración y tiene como destino la clase Grupo de recursos de asignación de AD.

Esta regla incluye la información de configuración de asignación de agente que especificaste en el Asistente para asignación de agente y conmutación por error, como la consulta LDAP.

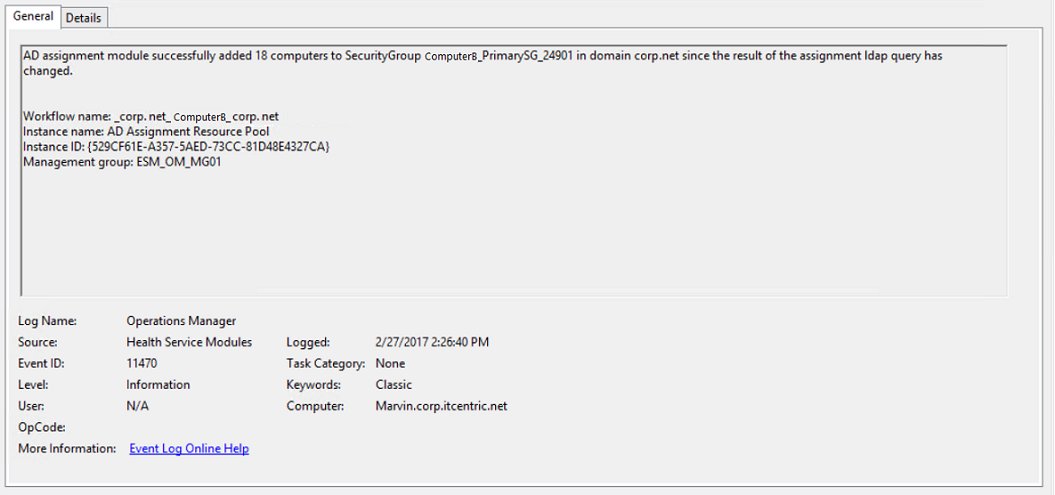

Para confirmar si el grupo de administración publicó correctamente su información en Active Directory, busca el id. del evento 11470 desde los módulos de servicio de mantenimiento de origen en el registro de eventos de Operations Manager en el servidor de administración en el que se definió la regla de asignación del agente. En la descripción, debe indicarse que agregó correctamente todos los equipos que se agregaron a la regla de asignación del agente.

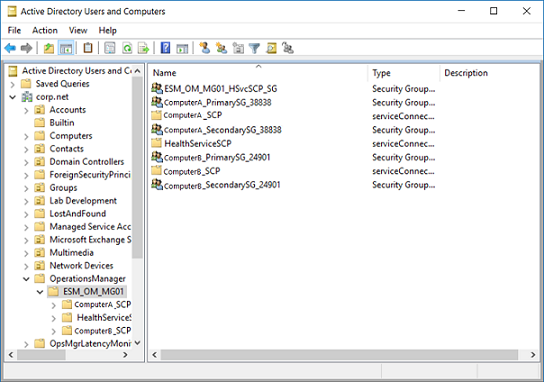

En Active Directory, en el contenedor OperationsManager<Nombre de grupo de administración>, debería ver que los objetos de punto de conexión de servicio (SCP) se crean de forma similar al ejemplo siguiente.

La regla también crea dos grupos de seguridad con el nombre del servidor de administración nombre de NetBIOS: el primero con el sufijo “_PrimarySG<número aleatorio>" y el segundo, "_SecondarySG<número aleatorio>". En este ejemplo, hay dos servidores de administración implementados en el grupo de administración y la pertenencia al grupo de seguridad principal ComputerB_Primary_SG_24901 incluye equipos que coinciden con la regla de inclusión que se define en la regla de asignación de agentes y la pertenencia al grupo de seguridad ComputerA_Secondary_SG_38838 incluye el grupo de seguridad ComputerB_Primary_SG 29401 del grupo principal que contiene la cuenta de equipo de agentes que realizaría la conmutación por error a este servidor de administración secundario en caso de que el servidor de administración principal no responda. El nombre SCP es el nombre NetBIOS del servidor de administración con el sufijo "_SCP".

Nota:

En este ejemplo, solo se muestran objetos de un único grupo de administración y no otros grupos de administración que puedan existir y, además, configurados con la integración de AD.

Implementación manual del agente con la configuración de integración de Active Directory

A continuación, se muestra un ejemplo de la línea de comandos para instalar manualmente el agente de Windows con la integración de Active Directory habilitada.

%WinDir%\System32\msiexec.exe /i path\Directory\MOMAgent.msi /qn USE_SETTINGS_FROM_AD=1 USE_MANUALLY_SPECIFIED_SETTINGS=0 ACTIONS_USE_COMPUTER_ACCOUNT=1 AcceptEndUserLicenseAgreement=1

Cambio de la configuración de la integración de Active Directory para un agente

Puede usar el procedimiento siguiente a fin de cambiar la configuración de integración de Active Directory para un agente.

En el equipo administrado por el agente, en el Panel de control, haga doble clic en Microsoft Monitoring Agent.

En la pestaña Operations Manager, desactiva o selecciona Actualizar automáticamente asignaciones de grupos de administración desde AD DS. Si selecciona esta opción, al iniciar el agente, este consultará Active Directory para obtener una lista de grupos de administración a los que se ha asignado. Esos grupos de administración, si los hay, se agregarán a la lista. Si desactiva esta opción, todos los grupos de administración asignados al agente de Active Directory se quitarán de la lista.

Seleccione Aceptar.

Integración de Active Directory con un dominio que no es de confianza

- Crea un usuario en un dominio que no sea de confianza con permisos para leer, escribir y eliminar objetos en AD.

- Crea un grupo de seguridad (dominio local o global). Agrega el usuario (creado en el paso 1) a este grupo.

- Ejecute MOMAdAdmin.exe en el dominio que no es de confianza con los parámetros siguientes: <path>\MOMADAdmin.exe <ManagementGroupName><MOMAdminSecurityGroup> <RunAsAccount><Domain>

- Crea una nueva cuenta de ejecución en Operations Manager; usa la cuenta creada en el paso 1. Asegúrate de que el nombre de dominio se proporciona con FQDN, no con el nombre netBIOS (por ejemplo, CONTOSO.COM\ADUser).

- Distribuye la cuenta al grupo de recursos de asignación de AD.

- Crea un nuevo perfil de ejecución en el módulo de administración predeterminado. Si este perfil se crea en cualquier otro módulo de administración, asegúrate de sellar el módulo de administración para que otro módulo de administración pueda hacer referencia al módulo que has sellado.

- Agrega la cuenta de ejecución recién creada a este perfil y dirígela al grupo de recursos de asignación de AD.

- Crea las reglas de integración de Active Directory en Operations Manager.

Nota:

Después de la integración con un dominio que no es de confianza, cada servidor de administración muestra el mensaje de advertencia La base de datos seguridad en el servidor no tiene una cuenta de equipo para esta relación de confianza de estación de trabajo, lo que indica que se produjo un error en la validación de la cuenta de ejecución usada por la asignación de AD. El identificador de evento 7000 o 1105 se genera en el registro de eventos de Operations Manager. Sin embargo, esta alerta no tiene ningún efecto en la asignación de AD en un dominio que no es de confianza.

Pasos siguientes

Para comprender cómo instalar el agente de Windows desde la consola de Operations, consulta Instalación del agente en Windows mediante el asistente de detección o Instalación manual del agente de Windows mediante MOMAgent.msi para instalar el agente desde la línea de comandos.